หมอกช้า: การทบทวนระบบนิเวศความปลอดภัยบล็อกเชนอย่างครอบคลุมในปี 2565

เมื่อมองย้อนกลับไปในปีที่ผ่านมา เราได้เห็นสถานการณ์ใหม่ๆ แอพพลิเคชั่นใหม่ๆ และการเปลี่ยนแปลงใหม่ๆ มากมายในฟิลด์การเข้ารหัส ผู้เล่นก็เพิ่มขึ้นเรื่อย ๆ แต่ปัญหาด้านความปลอดภัยมักรบกวนการพัฒนาอุตสาหกรรมเสมอ ดังนั้น SlowMist จึงแยกแยะเหตุการณ์ด้านความปลอดภัยที่สำคัญที่จะเกิดขึ้นในอุตสาหกรรมในปี 2022 และทำการวิเคราะห์และตีความที่สอดคล้องกัน

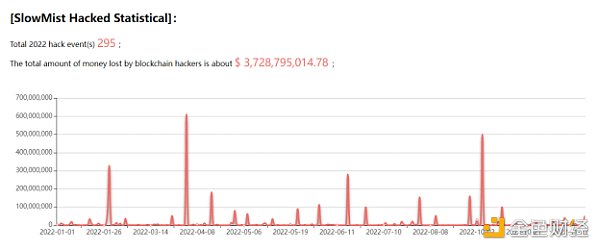

ตามเอกสารบันทึกเหตุการณ์การแฮ็กบล็อคเชนของ SlowMist (SlowMist Hackedคำอธิบายภาพ

(สถิติเหตุการณ์ความปลอดภัยปี 2565)

ในหมู่พวกเขา มีเหตุการณ์ด้านความปลอดภัย 245 เหตุการณ์สำหรับ DeFi ระบบนิเวศต่างๆ สะพานข้ามโซ่ และ NFT เหตุการณ์ความปลอดภัยของการแลกเปลี่ยน 10 เหตุการณ์ ความปลอดภัยของเชนสาธารณะ 11 เหตุการณ์ ความปลอดภัยของกระเป๋าเงิน 5 เหตุการณ์ และเหตุการณ์ความปลอดภัยประเภทอื่นๆ 24 เหตุการณ์

ชื่อระดับแรก

ห่วงโซ่สาธารณะ

ห่วงโซ่สาธารณะ

ห่วงโซ่สาธารณะเป็นโครงสร้างพื้นฐานที่สำคัญที่สุดในด้าน Web3 และยังเป็นหนึ่งในเส้นทางที่มีการแข่งขันสูงที่สุดในอุตสาหกรรม และเซอร์ไพรส์ที่สุดในปี 2565 คืองาน Terra เมื่อวันที่ 8 พฤษภาคม ตลาด cryptocurrency พบกับการล่มครั้งร้ายแรงที่สุดครั้งหนึ่งในประวัติศาสตร์ การเทขายมูลค่ามหาศาล 285 ล้านดอลลาร์ของอัลกอริธึม UST เหรียญเสถียรของเครือข่าย Terra ทำให้เกิดปฏิกิริยาลูกโซ่ ราคาของโทเค็น LUNA ดั้งเดิมของ Terra ดิ่งลงอย่างกะทันหันโดยไม่มีการเตือนล่วงหน้า ในวันหนึ่ง มูลค่าตลาดของ Luna ระเหยไปเกือบ 4 หมื่นล้านดอลลาร์สหรัฐ และ TVL ของโครงการระบบนิเวศทั้งหมดเกือบกลับมาเป็นศูนย์ เหตุการณ์นี้อาจกลายเป็นปุ่มมรณะเพื่อเริ่มฤดูหนาวการเข้ารหัสปี 2565

DeFi / สะพานข้ามโซ่

ตามDeFi Llamaข้อมูลแสดงให้เห็นว่า ณ สิ้นเดือนธันวาคม มูลค่ารวมของ DeFi อยู่ที่ 39.8 พันล้านดอลลาร์สหรัฐ ลดลงอย่างมากถึง 75% เมื่อเทียบเป็นรายปี Ethereum ครองส่วนแบ่ง 58.5% ของ DeFi TVL ทั้งหมด (2.33 หมื่นล้านดอลลาร์) ตามมาด้วย TRON ที่มี TVL ที่ 4.3 พันล้านดอลลาร์ และ BNB Chain (BNB) อยู่ที่ 4.2 พันล้านเหรียญสหรัฐ ที่น่าสนใจคือในเดือนพฤษภาคม 2022 TVL ของ Ethereum ใน DeFi ลดลง 35%,ตาม

ตามSlowMist Hackedตามสถิติ จะมีเหตุการณ์ด้านความปลอดภัยประมาณ 90 เหตุการณ์บน BNBChaan ในปี 2022 โดยมีมูลค่าความเสียหายรวมประมาณ 785 ล้านดอลลาร์สหรัฐ ซึ่งจัดอยู่ในอันดับต้น ๆ ของแพลตฟอร์มเชนทั้งหมดในแง่ของการสูญเสีย มีเหตุการณ์ด้านความปลอดภัยประมาณ 50 เหตุการณ์บน Ethereum โดยมีมูลค่าความเสียหายรวมประมาณ 528 ล้านดอลลาร์สหรัฐ ตามมาด้วยเหตุการณ์ด้านความปลอดภัยประมาณ 11 ครั้งบน Solana โดยมีมูลค่าความเสียหายรวมประมาณ 196 ล้านดอลลาร์สหรัฐ

ข้อมูลข้อมูลตาม

ตามSlowMist Hackedตามสถิติ จะมีเหตุการณ์ด้านความปลอดภัยของสะพานข้ามโซ่ 15 ครั้งในปี 2565 โดยมีความสูญเสียสูงถึง 1.21 พันล้านเหรียญสหรัฐ คิดเป็น 32.45% ของการสูญเสียทั้งหมดในปี 2565

ชื่อเรื่องรอง

NFT

NFT จะทำผลงานได้ดีมากในปี 2022 อ้างอิงจากNFTScanข้อมูลแสดงให้เห็นว่าจำนวนธุรกรรม NFT บน Ethereum สูงถึง 198 ล้านตลอดทั้งปี ซึ่งสูงกว่าในปี 2020 และ 2021 อย่างมาก จำนวนธุรกรรม NFT ประจำปีบน BNBChain สูงถึง 345 ล้านครั้ง และจำนวนธุรกรรม NFT ประจำปีบน Polygon สูงถึง 793 ล้านครั้ง

ในทางกลับกันตามSlowMist Hackedตามสถิติที่ไม่สมบูรณ์ จะมีเหตุการณ์ด้านความปลอดภัยติดตาม NFT ประมาณ 56 ครั้งในปี 2565 โดยสูญเสียมากกว่า 65.43 ล้านดอลลาร์สหรัฐ ส่วนใหญ่เกิดจากการโจมตีแบบฟิชชิ่ง คิดเป็นประมาณ 40% (22 กรณี) รองลงมาคือพรม ดึงคิดเป็นประมาณ 21% (จาก 12)

กระเป๋าเงิน / แพลตฟอร์มการซื้อขาย

เมื่อวันที่ 8 กุมภาพันธ์ กระทรวงยุติธรรมสหรัฐ (DOJ) ประกาศว่าได้ยึด bitcoins มูลค่า 3.6 พันล้านดอลลาร์ที่เกี่ยวข้องกับการแฮ็กการแลกเปลี่ยน cryptocurrency Bitfinex ในปี 2559 Ilya Lichtenstein วัย 34 ปี และภรรยาของเขา Heather Morgan วัย 31 ปี ถูกจับกุมในนิวยอร์กและถูกตั้งข้อหาสมรู้ร่วมคิดในการฟอกเงินและฉ้อโกง นอกจากนี้ยังเป็นการยึดทางการเงินครั้งใหญ่ที่สุดที่กระทรวงยุติธรรมสหรัฐเคยดำเนินการ

เมื่อวันที่ 6 พฤศจิกายน CZ ผู้ก่อตั้ง Binance ได้ทวีตว่าเขาได้ตัดสินใจที่จะเลิกใช้ FTT ที่เหลืออยู่ทั้งหมดในหนังสือ ซึ่งทำให้เกิดการเผชิญหน้าระหว่างการแลกเปลี่ยนทั้งสอง แม้ว่า CEO ของ Alameda และ SBF CEO ของ FTX จะทวีตอย่างต่อเนื่องเพื่อพยายามรักษาความมั่นใจของผู้ใช้และหักล้างข่าวที่เปิดเผยก่อนหน้านี้ แต่ก็ยังทำให้ FTX ล้มละลายอย่างรวดเร็วหลังจากที่สภาพคล่องหมดลง ในท้ายที่สุด FTX ถูกฟ้าผ่าและ SBF ถูกจับ ความทึบของการแลกเปลี่ยนแบบรวมศูนย์ได้จุดชนวนให้เกิดวิกฤตความไว้วางใจในหมู่ประชาชนอีกครั้ง และปัญหาการขาดการควบคุมดูแลอย่างรอบคอบก็เด่นชัดมากขึ้น ไม่ว่าจะเป็นการคุ้มครองผู้บริโภคที่เข้มงวดขึ้นหรือกฎระเบียบที่ชัดเจนขึ้นสำหรับสถาบันต่างๆ ระเบียบข้อบังคับก็จะชัดเจนขึ้น

หลังจากพายุ FTX ยอดขายของกระเป๋าเงินฮาร์ดแวร์เพิ่มขึ้นอย่างมาก และกระเป๋าเงินที่มีผู้ใช้มากที่สุด MetaMask มีผู้ใช้งาน 30 ล้านรายต่อเดือน ตามFinboldอื่น

อื่น

คุณสมบัติที่ไม่สามารถย้อนกลับได้และไม่ระบุตัวตนของเทคโนโลยีบล็อกเชนไม่เพียงแต่ปกป้องความเป็นส่วนตัวได้อย่างมีประสิทธิภาพ แต่ยังให้ "ร่มป้องกัน" สำหรับอาชญากรรมทางไซเบอร์อีกด้วย เนื่องจากแนวคิดเช่น metaverse และ NFT ได้รับความนิยม การโจรกรรม cryptocurrency และการฉ้อโกงจึงเกิดขึ้นเป็นระยะ ๆ อาชญากรจำนวนมากออกสิ่งที่เรียกว่าทรัพย์สินเสมือนภายใต้ร่มธงของ blockchain เพื่อดำเนินการฉ้อโกง ไกลเกินจินตนาการ

ข้อมูลข้อมูลในปี 2021 ท่ามกลางวิธีการชำระเงินที่เกี่ยวข้องกับการฉ้อโกง การใช้ cryptocurrency ในการชำระเงินเป็นอันดับสองรองจากการโอนเงินผ่านธนาคาร อันดับที่สองสูงถึง 750 ล้านดอลลาร์สหรัฐ ในปี 2020 และ 2019 จะมีเพียง 130 ล้านถึง 30 ล้าน ดอลล่าร์สหรัฐที่เพิ่มขึ้นอย่างมากในแต่ละปี แนวโน้มที่เห็นได้ชัดคือ เป็นที่น่าสังเกตว่าการถ่ายโอน cryptocurrency กำลังเติบโตอย่างรวดเร็วในการหลอกลวง "การฆ่าหมู" ในปี 2021 เงินจำนวน 139 ล้านดอลลาร์ของเงินหลอกลวง "killing pig dish" จะถูกจ่ายเป็นสกุลเงินดิจิทัล ซึ่งเป็น 5 เท่าของปี 2020 และ 25 เท่าของปี 2019

ตามรายงานที่ออกโดย U.S. Federal Trade Commission (FTC)รายงานกว่า 1 ปีนับตั้งแต่ต้นปี 2564 มีผู้คนมากกว่า 46,000 รายรายงานว่าประสบกับสกุลเงินดิจิทัลหลอกลวงโดยมีมูลค่าความเสียหายรวมกว่า 1 พันล้านดอลลาร์ ตามรายงาน ประเภทของการหลอกลวง cryptocurrency ที่พบบ่อยที่สุดคือการฉ้อโกงที่เกี่ยวข้องกับการลงทุน คิดเป็นมูลค่า 575 ล้านดอลลาร์จากทั้งหมด 1 พันล้านดอลลาร์ และ cryptocurrencies ที่จ่ายให้กับนักต้มตุ๋นมากที่สุด ได้แก่ BTC (70%), USDT (10%) , และ ETH (9%)

2. วิธีโจมตี

ในบรรดาเหตุการณ์ด้านความปลอดภัย 295 เหตุการณ์ วิธีการโจมตีแบ่งออกเป็นสามประเภทหลัก: การโจมตีที่เกิดจากข้อบกพร่องในการออกแบบของโครงการเองและช่องโหว่ของสัญญาต่างๆ วิธีการต่างๆ รวมถึงประเภท Rug Pull, ฟิชชิ่ง และ Scam การสูญเสียทรัพย์สินที่เกิดจากการรั่วไหลของคีย์ส่วนตัว

วิธีการโจมตีที่พบบ่อยที่สุดในปี 2565 เกิดจากข้อบกพร่องด้านการออกแบบของโครงการเองและช่องโหว่ของสัญญาต่างๆ ประมาณ 92 กรณี ส่งผลให้สูญเสีย 1.06 พันล้านดอลลาร์สหรัฐ คิดเป็น 40.5% ของทั้งหมด ที่สำคัญที่สุดคือการโจมตีที่เกิดจากการใช้สินเชื่อแฟลช ประมาณ 19 กรณี ทำให้สูญเสียเงิน 61.33 ล้านดอลลาร์สหรัฐ อื่นๆ ได้แก่ ปัญหาการกลับเข้ามาใหม่ การปรับราคา ปัญหาการตรวจสอบและอื่น ๆ

อัตราการสูญเสียทรัพย์สินเนื่องจากการขโมยคีย์ส่วนตัวอยู่ที่ประมาณ 6% แต่จำนวนการสูญเสียสูงถึง 746 ล้านดอลลาร์สหรัฐรองจากช่องโหว่สัญญา ในบรรดาเหตุการณ์ของการขโมยคีย์ส่วนตัว การสูญเสียที่ใหญ่ที่สุดมาจากกลุ่มโรนิน เหตุการณ์ตามมาด้วย Harmony ทั้งหมดมาจากสะพานข้ามแยก

ในโลกของ Web3 นั้น การตระหนักถึงความปลอดภัยของผู้ใช้มักจะไม่สม่ำเสมอ ซึ่งนำไปสู่การโจมตีแบบฟิชชิ่งต่อผู้ใช้ที่หลากหลายและบ่อยครั้ง ตัวอย่างเช่น ผู้โจมตีใช้วิธีการที่เป็นอันตรายเพื่อยึดเอาแพลตฟอร์มสื่ออย่างเป็นทางการของโครงการต่างๆ (เช่น Discord, Twitter) เป็นของตัวเองหรือปลอมแปลงบัญชีสื่อทางการและโพสต์ลิงก์ Mint และ AirDrop ฟิชชิ่ง และโพสต์เนื้อหาของบัญชีทางการจริงซ้ำเป็นระยะๆ เพื่อสร้างความสับสนให้กับภาพและเสียง ตัวอย่างเช่น การใช้โฆษณาบนเครื่องมือค้นหาเพื่อโปรโมตเว็บไซต์ปลอมหรือชื่อโดเมนและเนื้อหาที่คล้ายกับชื่อโดเมนที่เป็นทางการมากเพื่อทำให้ของจริงดูเหมือนของจริง ตัวอย่างเช่น การใช้อีเมลปลอมและกิจกรรมของขวัญที่ดึงดูดใจเพื่อหลอกล่อให้คุณเข้าสู่ เกม; ลิงค์ดาวน์โหลด ไม่ว่าในกรณีใดๆ ก็ตาม จำเป็นอย่างยิ่งที่จะต้องเพิ่มความตระหนักด้านความปลอดภัย ในขณะเดียวกัน เมื่อคุณพบว่าคุณถูกหลอก ให้โอนทรัพย์สินโดยเร็วที่สุด หยุดการขาดทุนให้ทันเวลา และรักษาหลักฐาน และขอความช่วยเหลือจากหน่วยงานรักษาความปลอดภัยใน อุตสาหกรรมในกรณีที่จำเป็น

ประการที่สองและน่ารังเกียจที่สุดคือการดึงพรม Rug Pull มักจะหมายความว่าผู้พัฒนาโครงการละทิ้งโครงการและหนีไปพร้อมกับเงินทุน และบ่อยครั้งที่ฝ่ายโครงการก่ออาชญากรรมอย่างแข็งขัน เกิดขึ้นได้หลายวิธี เช่น เมื่อผู้พัฒนาเริ่มต้นสภาพคล่องเริ่มต้น ดันราคาขึ้น แล้วถอนสภาพคล่องออก เงินทุนที่ผู้ใช้ลงทุนถูกกวาดหายไป สินทรัพย์ที่เข้ารหัสถูกเททิ้ง และหายไปในที่สุด และ ผู้ใช้ที่ลงทุนในโครงการจะประสบกับความสูญเสียครั้งใหญ่เช่นกัน อีกตัวอย่างหนึ่งคือการเปิดตัวเว็บไซต์ แต่ปิดไปหลังจากดึงดูดเงินฝากนับแสน ในปี 2565 จะมีเหตุการณ์ RugPull เกิดขึ้น 50 ครั้ง โดยมีมูลค่าความเสียหายประมาณ 188 ล้านดอลลาร์สหรัฐ ซึ่งมักเกิดขึ้นในระบบนิเวศ BSC และ NFT

วิธีการที่ค่อนข้างใหม่อื่นๆ ในปี 2022 ได้แก่ การโจมตีแบบมุ่งร้ายส่วนหน้า การโจมตี DNS และการไฮแจ็ก BGP สิ่งที่แปลกประหลาดที่สุดคือการสูญเสียทรัพย์สินที่เกิดจากข้อผิดพลาดในการกำหนดค่าโดยมนุษย์

3. เทคนิคฟิชชิ่ง/สแกม

ส่วนนี้จะเลือกเฉพาะเทคนิคฟิชชิง/กลโกงบางส่วนที่เปิดเผยโดย SlowMist

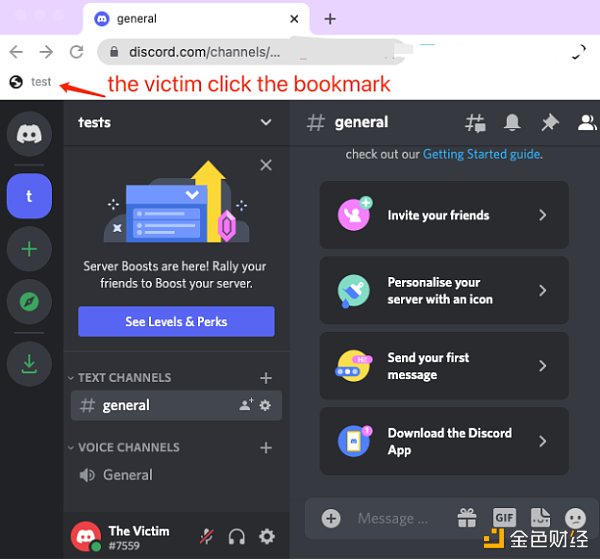

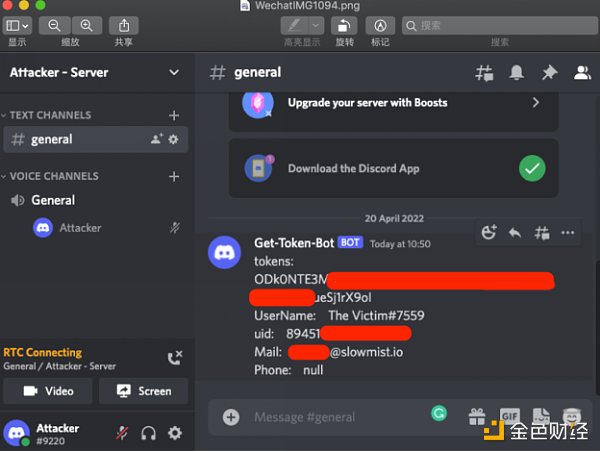

บุ๊กมาร์กของเบราว์เซอร์ที่เป็นอันตรายขโมยโทเค็น Discord

เบราว์เซอร์ทุกวันนี้มีตัวจัดการบุ๊กมาร์กของตัวเอง ซึ่งให้ความสะดวก แต่ก็ง่ายต่อการถูกโจมตีจากผู้โจมตี ด้วยการสร้างหน้าฟิชชิ่งที่เป็นอันตราย คุณสามารถแทรกโค้ด JavaScript ลงในบุ๊กมาร์กที่คุณชื่นชอบ ด้วยวิธีนี้ คุณสามารถทำเกือบทุกอย่าง รวมทั้งรับข้อมูลผ่านแพ็คเกจส่วนหน้าของ webpackChunkdiscord_app ที่จัดทำโดย Discord เมื่อผู้ใช้ Discord คลิก โค้ด JavaScript ที่เป็นอันตรายจะถูกดำเนินการในโดเมน Discord ที่ผู้ใช้อยู่ และโทเค็น Discord จะถูกขโมย หลังจากที่ผู้โจมตีได้รับโทเค็น Discord ของฝ่ายโครงการแล้ว ผู้โจมตีสามารถรับได้โดยตรงและโดยอัตโนมัติ มากกว่าสิทธิ์ที่เกี่ยวข้องกับบัญชี Discord ของฝ่ายโครงการ ผู้โจมตีที่ได้รับโทเค็นจะเทียบเท่ากับการเข้าสู่ระบบบัญชี Discord และสามารถดำเนินการใด ๆ ที่เทียบเท่ากับการเข้าสู่ระบบ Discord เช่น การตั้งค่าหุ่นยนต์ Webhook ของ Discord การโพสต์ข่าวเท็จ เช่น การประกาศในช่องสำหรับการฟิชชิง ต่อไปนี้เป็นตัวอย่างของเหยื่อที่คลิกบุ๊กมาร์กที่หลอกลวง:

ต่อไปนี้เป็นการสาธิตโค้ด JavaScript ที่ผู้โจมตีเขียนขึ้นเพื่อรับโทเค็นและข้อมูลส่วนบุคคลอื่นๆ และรับผ่านเว็บฮุคของเซิร์ฟเวอร์ Discord

จะเห็นได้ว่า ผู้ใช้เข้าสู่ระบบ Discord บนเว็บ โดยถือว่าเหยื่อเพิ่มบุ๊กมาร์กที่เป็นอันตรายภายใต้คำแนะนำของหน้าฟิชชิ่ง และคลิกที่บุ๊กมาร์กเมื่อเข้าสู่ระบบบนเว็บ Discord ทริกเกอร์ รหัสที่เป็นอันตราย โทเค็นของเหยื่อ และข้อมูลส่วนบุคคลอื่นๆ ข้อมูลจะถูกส่งไปยังช่องทางของผู้โจมตีผ่านเว็บฮุค Discord ที่ผู้โจมตีตั้งค่าไว้

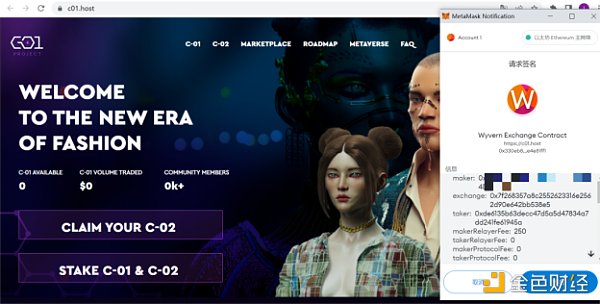

"ซื้อศูนย์หยวน" NFT Fishing

ตัวอย่างเช่น เว็บไซต์ฟิชชิ่งต่อไปนี้ เนื้อหาลายเซ็นคือ

ผู้ผลิต: ที่อยู่ผู้ใช้

Taker:0xde6135b63decc 47 d 5 a 5 d 47834 a 7 dd 241 fe 61945 a

การแลกเปลี่ยน: 0x7f268357A8c2552623316e2562D90 e 64 2bB 538 E 5 (ที่อยู่สัญญา OpenSeaV2)

นี่เป็นวิธีการฟิชชิ่ง NFT ที่พบได้ทั่วไป กล่าวคือ นักต้มตุ๋นสามารถซื้อ NFT ที่ได้รับอนุญาตทั้งหมดของคุณด้วย 0 ETH (หรือโทเค็นใดๆ) กล่าวอีกนัยหนึ่ง นี่คือใบสั่งขายที่หลอกลวงผู้ใช้ให้ลงชื่อ NFT โดยผู้ใช้จะถือ NFT ไว้ เมื่อผู้ใช้ลงนามในคำสั่งซื้อนี้ สแกมเมอร์จะสามารถซื้อ NFT ของผู้ใช้ได้โดยตรงผ่าน OpenSea แต่ราคาซื้อจะถูกกำหนดโดยสแกมเมอร์ นั่นคือ ว่ากันว่าสแกมเมอร์สามารถ "ซื้อ" NFT ของผู้ใช้โดยไม่ต้องเสียเงินใดๆ

นอกจากนี้ ลายเซ็นจะถูกเก็บไว้สำหรับผู้โจมตี คุณไม่สามารถเพิกถอนความถูกต้องของลายเซ็นผ่านเว็บไซต์ เช่น Revoke.Cash หรือ Etherscan ได้ แต่คุณสามารถยกเลิกการให้สิทธิ์การสั่งซื้อที่รอดำเนินการก่อนหน้าของคุณ ซึ่งยังสามารถหลีกเลี่ยงความเสี่ยงฟิชชิ่งจากรากได้ .

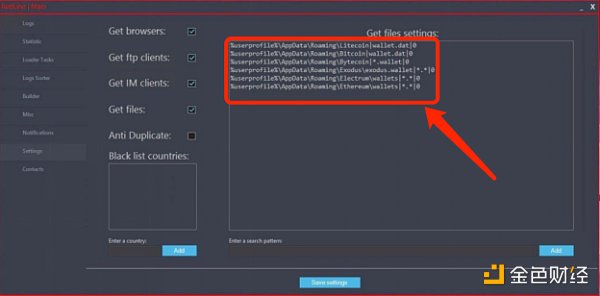

Redline Stealer โทรจันขโมยเหรียญ

การโจมตีในลักษณะนี้ส่วนใหญ่จะทำผ่าน Discord เพื่อเชิญชวนให้ผู้ใช้เข้าร่วมการทดสอบภายในโครงการเกมใหม่ภายใต้หน้ากาก "ให้ส่วนลด" หรือส่งโปรแกรมให้คุณดาวน์โหลดผ่านการแชทส่วนตัวในกลุ่ม โดยมักจะส่ง แพ็คเกจที่บีบอัดและแตกไฟล์ มันเป็นไฟล์ exe ขนาดประมาณ 800 M เมื่อคุณเรียกใช้บนคอมพิวเตอร์ของคุณ มันจะสแกนไฟล์ในคอมพิวเตอร์ของคุณ จากนั้นกรองไฟล์ที่มีคำหลัก เช่น Wallet และอัปโหลดไปยังเซิร์ฟเวอร์ของผู้โจมตีเพื่อ บรรลุวัตถุประสงค์ในการขโมย cryptocurrency

RedLine Stealer เป็นโทรจันที่เป็นอันตรายซึ่งถูกค้นพบในเดือนมีนาคม 2020 และขายแยกต่างหากในฟอรัมใต้ดิน มัลแวร์รวบรวมข้อมูล เช่น ข้อมูลประจำตัวที่บันทึกไว้ ข้อมูลเติมข้อความอัตโนมัติ และบัตรเครดิตจากเบราว์เซอร์ เมื่อรันบนเครื่องเป้าหมาย จะรวบรวมรายละเอียดต่างๆ เช่น ชื่อผู้ใช้ ข้อมูลตำแหน่ง การกำหนดค่าฮาร์ดแวร์ และซอฟต์แวร์ความปลอดภัยที่ติดตั้งไว้ RedLine เวอร์ชันใหม่ได้เพิ่มความสามารถในการขโมย cryptocurrency ซึ่งสามารถสแกนข้อมูลกระเป๋าสตางค์สกุลเงินดิจิทัลที่ติดตั้งโดยอัตโนมัติของเครื่องคอมพิวเตอร์และอัปโหลดไปยังเครื่องควบคุมระยะไกล มัลแวร์มีความสามารถในการอัปโหลดและดาวน์โหลดไฟล์ รันคำสั่ง และส่งข้อมูลเกี่ยวกับคอมพิวเตอร์ที่ติดไวรัสกลับมาเป็นระยะๆ มักจะสแกนหาไดเร็กทอรีกระเป๋าเงิน cryptocurrency และไฟล์กระเป๋าเงิน:

ว่างเปล่า ตรวจสอบ eth_sign ฟิชชิ่ง

หลังจากเชื่อมต่อกระเป๋าเงินและคลิกอ้างสิทธิ์ กล่องสมัครลายเซ็นจะปรากฏขึ้น และ MetaMask จะแสดงคำเตือนสีแดงพร้อมกัน และเป็นไปไม่ได้ที่จะบอกได้จากหน้าต่างป๊อปอัปนี้ว่าจำเป็นต้องเซ็นอะไร อันที่จริง นี่เป็นลายเซ็นประเภทที่อันตรายมาก โดยพื้นฐานแล้วก็คือ "เช็คว่าง" ของ Ethereum ด้วยฟิชชิงนี้ สแกมเมอร์สามารถใช้รหัสส่วนตัวของคุณเพื่อลงนามธุรกรรมใดๆ

เมธอด eth_sign นี้สามารถเซ็นแฮชใดๆ ก็ได้ ดังนั้นจึงสามารถเซ็นชื่อข้อมูล 32 ไบต์ที่เซ็นชื่อของเราได้อย่างเป็นธรรมชาติ ดังนั้น ผู้โจมตีต้องการเพียงแค่ได้รับที่อยู่ของเราเพื่อวิเคราะห์และสอบถามบัญชีของเราหลังจากที่เราเชื่อมต่อกับ DApp แล้ว จากนั้นจึงสร้างข้อมูลใดๆ (เช่น: การถ่ายโอนโทเค็นดั้งเดิม การเรียกสัญญา) เพื่อให้เราลงชื่อเข้าใช้ผ่าน eth_sign

นอกจากนี้ ยังมีฟิชชิ่งอีกประเภทหนึ่ง: หลังจากที่คุณปฏิเสธเครื่องหมายด้านบน มันจะแสดงกล่องลายเซ็นอื่นโดยอัตโนมัติใน MetaMask ของคุณ และโกงลายเซ็นของคุณในขณะที่คุณไม่ได้สนใจ และดูที่เนื้อหาลายเซ็น มีการใช้เมธอด SetApprovalForAll และเป้าหมายของสินทรัพย์ที่อนุมัติจะแสดงเป็น NFT ทั้งหมดของคุณ กล่าวคือ เมื่อคุณเซ็นชื่อ นักต้มตุ๋นสามารถขโมย NFT ทั้งหมดของคุณโดยไม่มีการยับยั้ง

วิธีการฟิชชิ่งนี้จะทำให้ผู้ใช้สับสนอย่างมาก MetaMask จะแสดงข้อมูลที่ผู้โจมตีต้องการให้เราเซ็นชื่อสำหรับฟิชชิงที่ได้รับอนุญาตที่เราพบในอดีตโดยสัญชาตญาณ และเมื่อผู้โจมตีใช้เมธอด eth_sign เพื่อให้ผู้ใช้ลงชื่อ สิ่งที่ MetaMask แสดงจะเป็นสตริงของแฮช 32 ไบต์เท่านั้น

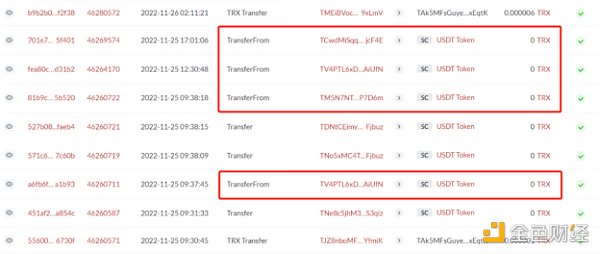

เลขลงท้ายเดียวกัน + TransferFrom Zero หลอกลวงให้โอน

ในบันทึกการโอนที่อยู่ของผู้ใช้ การโอน 0 USDT ไปยังที่อยู่ที่ไม่คุ้นเคยยังคงปรากฏอยู่ และธุรกรรมนี้จะเสร็จสมบูรณ์โดยการเรียกฟังก์ชัน TransferFrom เหตุผลหลักคือฟังก์ชัน TransferFrom ของสัญญาโทเค็นไม่ได้กำหนดให้จำนวนเงินโอนที่อนุญาตต้องมากกว่า 0 ดังนั้นจึงสามารถเริ่มต้นการโอน 0 จากบัญชีผู้ใช้ใดๆ ไปยังบัญชีที่ไม่ได้รับอนุญาตได้โดยไม่ล้มเหลว ผู้โจมตีที่เป็นอันตรายใช้เงื่อนไขนี้เพื่อเริ่มต้นการดำเนินการ TransferFrom อย่างต่อเนื่องกับผู้ใช้ที่ใช้งานอยู่บนเครือข่ายเพื่อกระตุ้นเหตุการณ์การถ่ายโอน

นอกเหนือจากการล่วงละเมิดการโอน 0 USDT แล้ว ผู้โจมตียังคงปล่อยโทเค็นจำนวนเล็กน้อย (เช่น 0.01 USDT หรือ 0.001 USDT เป็นต้น) ให้กับผู้ใช้ที่มีขนาดการทำธุรกรรมขนาดใหญ่และความถี่สูง ในช่วง 2-3 ปีที่ผ่านมา ผู้ใช้คัดลอกโดยไม่ได้ตั้งใจ ที่อยู่ผิดเมื่อคัดลอกที่อยู่ในบันทึกการโอนในอดีต ส่งผลให้ทรัพย์สินสูญหาย

ข้างต้นเป็นเพียงตัวอย่างของวิธีและสถานการณ์การโจมตีทั่วไป อันที่จริง วิธีนั้นสูงพอๆ กับเวทมนตร์ และวิธีการโจมตีของแฮ็กเกอร์ก็สร้างสรรค์สิ่งใหม่ ๆ อยู่เสมอ สิ่งที่เราทำได้คือพัฒนาความรู้ของเราอย่างต่อเนื่อง

สำหรับผู้ใช้แต่ละราย สามารถหลีกเลี่ยงความเสี่ยงส่วนใหญ่ได้โดยปฏิบัติตามกฎและหลักการด้านความปลอดภัยต่อไปนี้:

กฎความปลอดภัยสองข้อ:

ไม่ไว้วางใจ พูดง่าย ๆ ก็คือการสงสัยและสงสัยอยู่ตลอดเวลา

การตรวจสอบอย่างต่อเนื่อง หากคุณต้องการเชื่อ คุณต้องมีความสามารถในการตรวจสอบข้อสงสัยของคุณและทำให้ความสามารถนี้เป็นนิสัย

หลักความปลอดภัย:

สำหรับความรู้บนอินเทอร์เน็ตนั้น ทุกสิ่งล้วนอ้างอิงข้อมูลจากแหล่งอย่างน้อยสองแหล่ง ต่างสนับสนุนซึ่งกันและกัน และยังคงเป็นที่กังขาอยู่เสมอ

แยกแยะให้ดี นั่นคืออย่าใส่ไข่ทั้งหมดของคุณลงในตะกร้าใบเดียว

สำหรับกระเป๋าเงินที่มีทรัพย์สินสำคัญอย่าอัพเดทง่าย ๆ ก็พอ สิ่งที่คุณเห็นคือสิ่งที่คุณเซ็น กล่าวคือ สิ่งที่คุณเห็นคือสิ่งที่คุณคาดว่าจะลงนาม เมื่อคุณเซ็น และส่งออก ผลลัพธ์ควรเป็นสิ่งที่คุณคาดหวัง

ให้ความสนใจกับการอัปเดตความปลอดภัยของระบบ และดำเนินการทันทีเมื่อมีการอัปเดตความปลอดภัย

อย่าไปยุ่งกับโปรแกรม