เหตุการณ์การแฮ็กเกิดขึ้นบ่อยครั้ง โปรดยอมรับคู่มือป้องกันการโจรกรรม Crypto นี้

บทความนี้มาจาก Mediumบทความนี้มาจาก

ผู้เขียนต้นฉบับ: Kofi Kufuor เรียบเรียงโดย Katie Kufuor นักแปล Odailyแฮกเกอร์ขโมยแอปเข้ารหัสไปแล้วกว่า 2 พันล้านดอลลาร์ในปีนี้ ในช่วงวันชาติอุตสาหกรรมประสบกับสิ่งอื่นผู้ให้บริการแลกเปลี่ยนแฟลช TokenPocket ถูกขโมย(ขาดทุนกว่า 21 ล้านเหรียญสหรัฐ) และBNB Chain สะพานข้ามโซ่ BSC Token Hub ถูกโจมตี

(สูญเสียเงินประมาณ 566 ล้านดอลลาร์) ในการโจรกรรม crypto

ในขณะที่ระบบนิเวศของการเข้ารหัสลับเติบโตขึ้น การต่อสู้ด้านความปลอดภัยก็จะทวีความรุนแรงมากขึ้นเท่านั้น ดังนั้น บทความนี้จะ:

เสนออนุกรมวิธานของเหตุการณ์ความปลอดภัยการเข้ารหัส

ระบุวิธีการโจมตีที่ทำกำไรได้มากที่สุดสำหรับแฮ็กเกอร์

หารือเกี่ยวกับอนาคตของการรักษาความปลอดภัยด้วยการเข้ารหัส

ชื่อระดับแรก

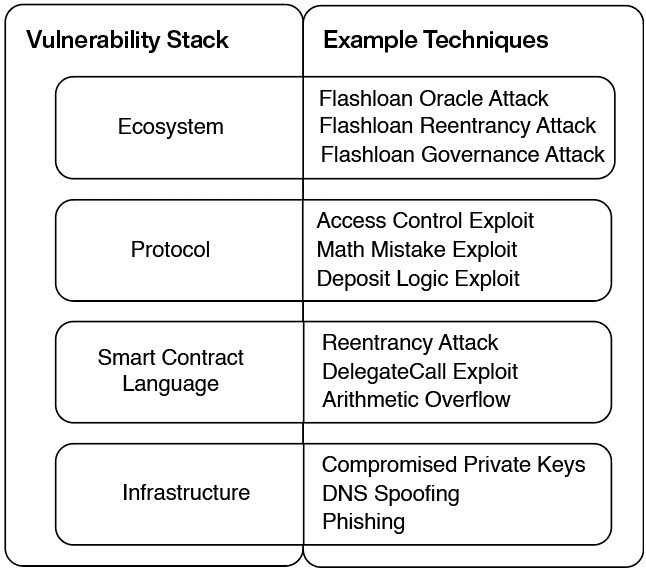

ระบบนิเวศของแอปพลิเคชันที่เข้ารหัสประกอบด้วยโปรโตคอลที่ทำงานร่วมกันได้ ซึ่งสนับสนุนโดยสัญญาอัจฉริยะ และอาศัยโครงสร้างพื้นฐานของเชนและอินเทอร์เน็ต แต่ละชั้นของสแต็กนี้มีช่องโหว่เฉพาะของตัวเอง เราสามารถจัดประเภทแฮ็กเกอร์เข้ารหัสตามเลเยอร์ของสแต็กที่ถูกโจมตีและวิธีการที่ใช้

ชื่อเรื่องรอง

การโจมตีชั้นโครงสร้างพื้นฐานใช้ประโยชน์จากจุดอ่อนในระบบพื้นฐานของแอปพลิเคชันการเข้ารหัส: การพึ่งพาบล็อกเชนสำหรับฉันทามติ บริการอินเทอร์เน็ตสำหรับส่วนหน้า และเครื่องมือสำหรับการจัดการคีย์ส่วนตัว

ชื่อเรื่องรอง

แฮ็กเกอร์ในเลเยอร์นี้ใช้ประโยชน์จากจุดอ่อนและช่องโหว่ของภาษาสัญญาอัจฉริยะ เช่น Solidity เช่น การกลับเข้าใช้ใหม่ และอันตรายจากการใช้การเรียกผู้รับมอบสิทธิ์ ซึ่งสามารถหลีกเลี่ยงได้โดยปฏิบัติตามข้อกำหนดด้านความปลอดภัย

ชื่อเรื่องรอง

ตรรกะโปรโตคอลการโจมตี

การโจมตีประเภทนี้ใช้ประโยชน์จากข้อผิดพลาดในตรรกะทางธุรกิจของแอปพลิเคชันเดียว หากแฮ็กเกอร์พบจุดบกพร่อง พวกเขาสามารถใช้จุดบกพร่องนั้นเพื่อกระตุ้นพฤติกรรมที่นักพัฒนาแอปพลิเคชันไม่คาดคิด

การโจมตีในระดับตรรกะของโปรโตคอลยังสามารถใช้ประโยชน์จากระบบการกำกับดูแลที่ใช้ในการควบคุมพารามิเตอร์ของแอปพลิเคชัน

ชื่อเรื่องรอง

โจมตีระบบนิเวศ

ชื่อระดับแรก

การวิเคราะห์ข้อมูล

การวิเคราะห์ข้อมูล

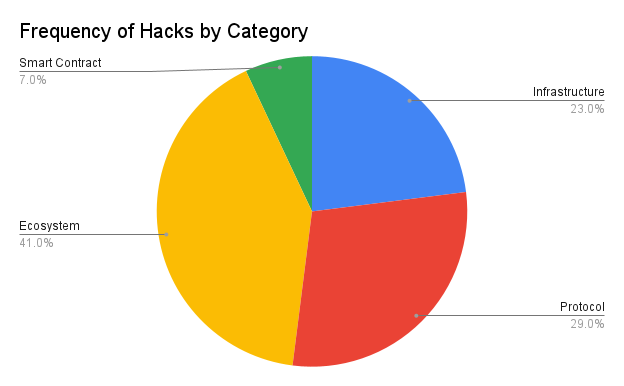

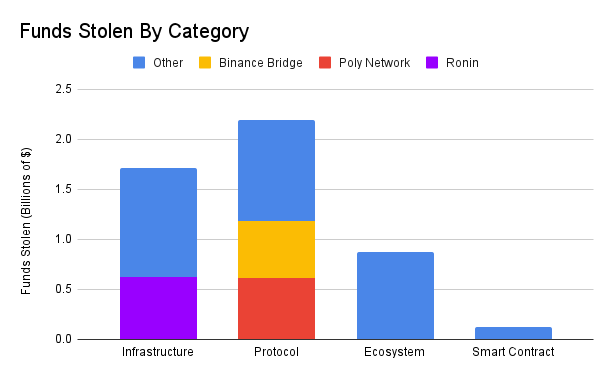

ฉันได้รวบรวมชุดข้อมูลของการแฮ็กสกุลเงินดิจิทัลที่ใหญ่ที่สุด 100 รายการจากปี 2020 ซึ่งมีมูลค่ารวม 5 พันล้านดอลลาร์ในเงินที่ถูกขโมยไป

ระบบนิเวศถูกโจมตีบ่อยที่สุด พวกเขาคิดเป็น 41%

ช่องโหว่ในโปรโตคอลลอจิกส่งผลให้เกิดการสูญเสียทางการเงินมากที่สุด

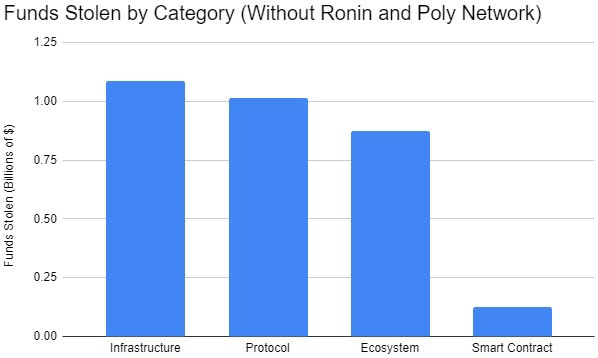

หากไม่รวมการโจมตี 3 อันดับแรก คดีขโมยโครงสร้างพื้นฐานจะเป็นประเภทที่สูญเสียเงินมากที่สุด

ชื่อเรื่องรอง

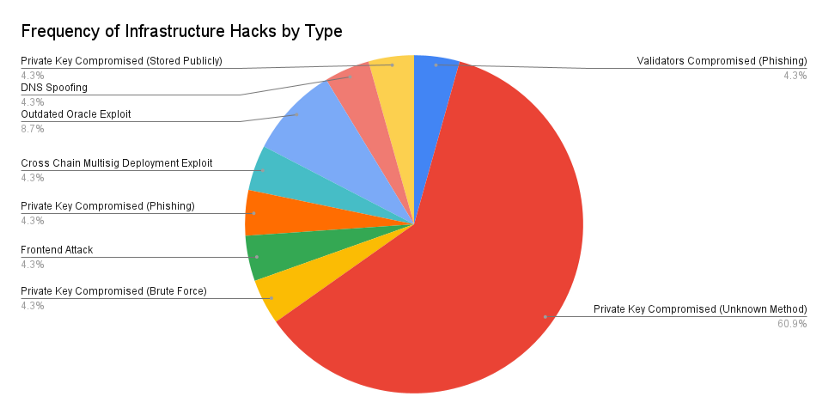

โครงสร้างพื้นฐาน

โครงสร้างพื้นฐานใน 61% ของการละเมิดโครงสร้างพื้นฐาน คีย์ส่วนตัวถูกรั่วไหลด้วยวิธีการที่ไม่รู้จัก แฮกเกอร์อาจใช้อีเมลฟิชชิ่งและและการโจมตีทางสังคมอื่น ๆ เพื่อขอรับคีย์ส่วนตัวเหล่านี้

ชื่อเรื่องรอง

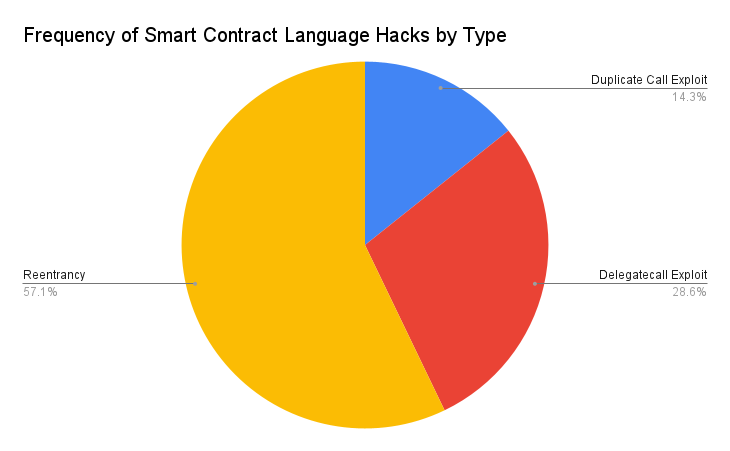

ภาษาสัญญาอัจฉริยะ

การโจมตีแบบ Reentrancy เป็นประเภทการโจมตีที่ได้รับความนิยมสูงสุดในระดับภาษาสัญญาอัจฉริยะ

ตัวอย่างเช่น ในการแฮ็ก Siren Protocol ฟังก์ชันในการถอนโทเค็นหลักประกันกลับเข้ามาใหม่ได้ง่ายและเรียกซ้ำๆ (ทุกครั้งที่สัญญาที่เป็นอันตรายได้รับโทเค็น) จนกว่าหลักประกันทั้งหมดจะหมดลง

ชื่อเรื่องรอง

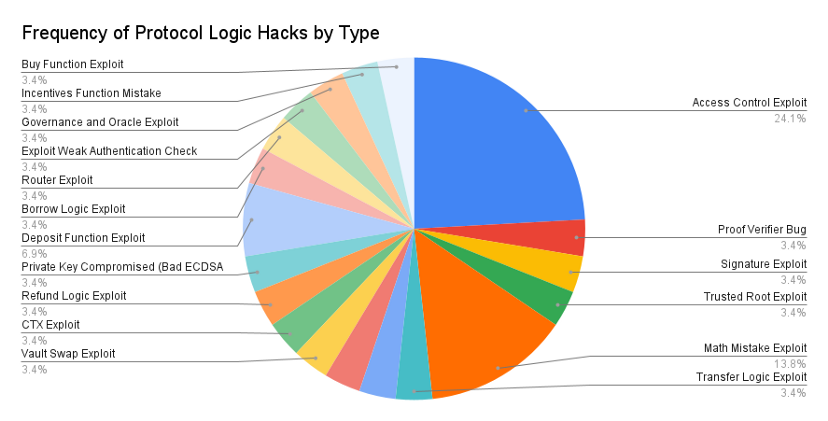

ตรรกะโปรโตคอล

ช่องโหว่ส่วนใหญ่ในชั้นโปรโตคอลมีลักษณะเฉพาะสำหรับแอปพลิเคชันเฉพาะ เนื่องจากแต่ละแอปพลิเคชันมีตรรกะเฉพาะ (เว้นแต่จะเป็น Pure Fork)

ข้อผิดพลาดในการควบคุมการเข้าถึงเป็นปัญหาที่เกิดซ้ำบ่อยที่สุดในกลุ่มตัวอย่าง ตัวอย่างเช่น ในกรณีของการแฮ็ก Poly Network สัญญา "EthCrossChainManager" มีฟังก์ชันที่ทุกคนสามารถเรียกเพื่อทำธุรกรรมข้ามเชนได้

ตัวอย่างเช่น Compound Fork จำนวนมาก เช่น CREAM, Hundred Finance และ Voltage Finance ตกเป็นเหยื่อของการโจมตีแบบ Reentrancy เนื่องจากโค้ดของ Compound ไม่จำเป็นต้องตรวจสอบผลกระทบของการโต้ตอบก่อนที่จะอนุญาต สิ่งนี้ได้ผลดีสำหรับ Compound เพราะพวกเขาตรวจสอบเหรียญใหม่ทุกเหรียญที่พวกเขารองรับเพื่อหาช่องโหว่ แต่ทีมที่ทำการ fork กลับไม่ทำ

ชื่อเรื่องรอง

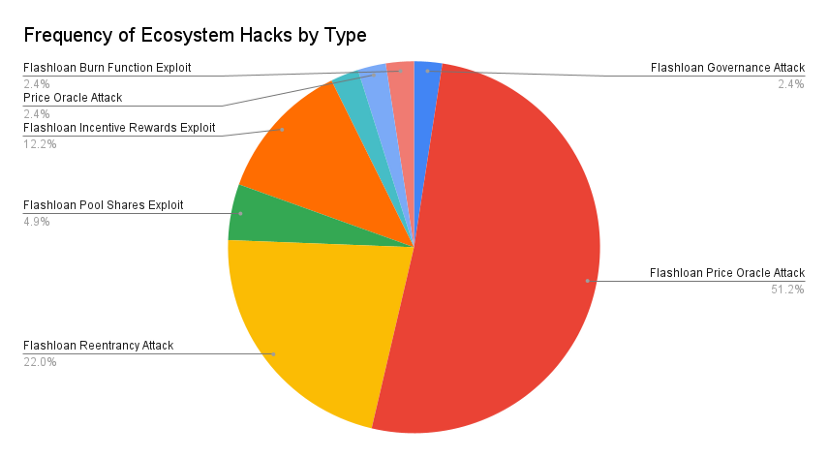

ระบบนิเวศ

การโจมตีเงินกู้แฟลชโดยทั่วไปเป็นไปตามสูตรต่อไปนี้: ใช้เงินกู้เพื่อทำธุรกรรมขนาดใหญ่ ผลักดันราคาของโทเค็นบน AMM ที่โปรโตคอลเงินกู้ใช้เป็นฟีดราคา จากนั้นในการทำธุรกรรมเดียวกัน ให้ใช้โทเค็นที่สูงเกินจริงเป็นหลักประกันเพื่อรับเงินกู้ที่สูงกว่ามูลค่าที่แท้จริงของมัน

ชื่อระดับแรก

แฮกเกอร์เริ่มต้นที่ไหน?

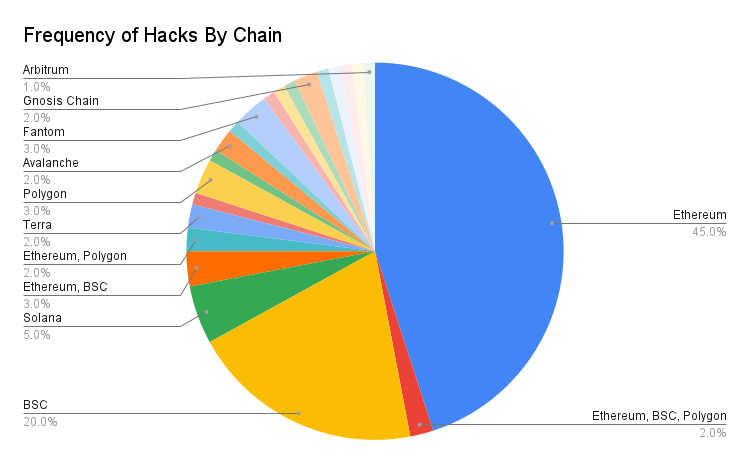

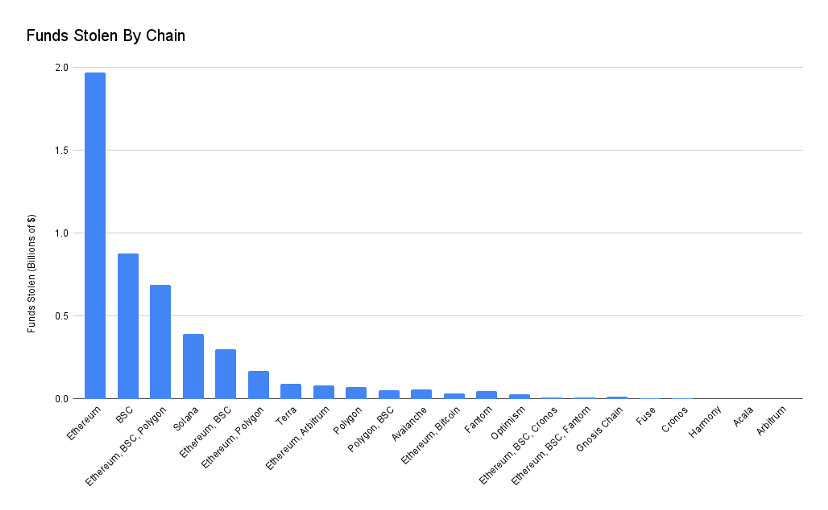

ชุดข้อมูลได้รับการวิเคราะห์ตามห่วงโซ่ที่สัญญาหรือกระเป๋าสตางค์ถูกขโมย Ethereum มีจำนวนแฮ็กเกอร์มากที่สุด โดยคิดเป็น 45% ของกลุ่มตัวอย่าง Binance Smart Chain (BSC) ตามมาเป็นอันดับสองด้วยส่วนแบ่ง 20%

มีหลายปัจจัยที่ทำให้เกิดสถานการณ์นี้:

Ethereum และ BSC มี TVL สูงสุด (เงินที่ฝากในแอป) ดังนั้นขนาดของรางวัลจึงใหญ่ขึ้นสำหรับแฮ็กเกอร์ในเครือข่ายเหล่านี้

นักพัฒนา cryptocurrency ส่วนใหญ่รู้จัก Solidity ซึ่งเป็นภาษาสัญญาอัจฉริยะบน Ethereum และ BSC และมีเครื่องมือที่ซับซ้อนมากขึ้นที่รองรับภาษานี้

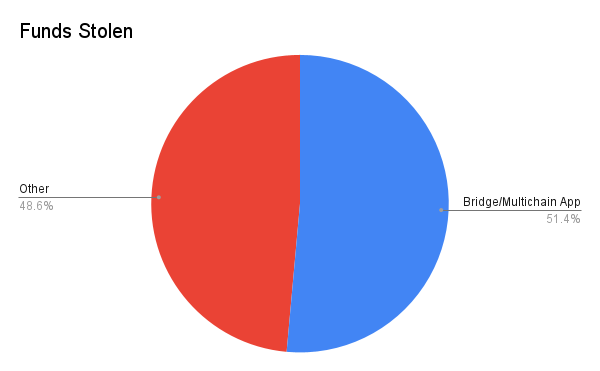

การเกี่ยวข้องกับ cross-chain bridges หรือ multi-chain applications (เช่น ธุรกรรมแบบ multi-chain หรือ multi-chain Lending) มีผลกระทบอย่างมากต่อชุดข้อมูล แม้ว่าการแฮ็กเหล่านี้คิดเป็นเพียง 10% ของทั้งหมด แต่ถูกขโมยไป 2.52 พันล้านดอลลาร์

ชื่อระดับแรก

ชื่อเรื่องรอง

โครงสร้างพื้นฐาน

โครงสร้างพื้นฐาน

การแฮ็กโครงสร้างพื้นฐานขนาดใหญ่ส่วนใหญ่เกี่ยวข้องกับแฮ็กเกอร์ที่ได้รับข้อมูลที่ละเอียดอ่อน เช่น คีย์ส่วนตัว การปฏิบัติตามขั้นตอนด้านความปลอดภัยในการดำเนินงานที่ดี (OPSEC) และการสร้างแบบจำลองภัยคุกคามอย่างสม่ำเสมอสามารถลดโอกาสที่เหตุการณ์นี้จะเกิดขึ้น ทีมพัฒนาที่มีกระบวนการ OPSEC ที่ดีสามารถ:

ระบุข้อมูลที่ละเอียดอ่อน (คีย์ส่วนตัว ข้อมูลพนักงาน คีย์ API ฯลฯ)

ระบุภัยคุกคามที่อาจเกิดขึ้น (การโจมตีทางสังคม การใช้ประโยชน์จากเทคโนโลยี ภัยคุกคามจากวงใน ฯลฯ)

ระบุช่องว่างและจุดอ่อนในการป้องกันความปลอดภัยที่มีอยู่

พัฒนาและดำเนินแผนการลดภัยคุกคาม

ชื่อเรื่องรอง

ภาษาสัญญาอัจฉริยะและตรรกะโปรโตคอล

1. เครื่องมือฟัซซิ่ง

เครื่องมือ Fuzzing เช่น Echidna ทดสอบว่าสัญญาอัจฉริยะตอบสนองต่อธุรกรรมที่สร้างขึ้นแบบสุ่มจำนวนมากอย่างไร นี่เป็นวิธีที่ยอดเยี่ยมในการตรวจจับกรณีขอบที่อินพุตเฉพาะให้ผลลัพธ์ที่ไม่คาดคิด

2. การวิเคราะห์แบบคงที่

เครื่องมือวิเคราะห์แบบคงที่ เช่น Slither และ Mythril จะตรวจหาช่องโหว่โดยอัตโนมัติในสัญญาอัจฉริยะ เครื่องมือเหล่านี้ยอดเยี่ยมสำหรับการค้นหาช่องโหว่ทั่วไปอย่างรวดเร็ว แต่สามารถตรวจพบปัญหาที่กำหนดไว้ล่วงหน้าเท่านั้น หากมีปัญหากับสัญญาอัจฉริยะที่ไม่อยู่ในข้อกำหนดของเครื่องมือ ก็จะไม่พบ

3. การตรวจสอบอย่างเป็นทางการ

เครื่องมือตรวจสอบที่เป็นทางการ เช่น Certora จะเปรียบเทียบสัญญาอัจฉริยะกับข้อกำหนดที่เขียนโดยนักพัฒนา ข้อกำหนดรายละเอียดสิ่งที่รหัสควรทำและคุณสมบัติที่จำเป็น ตัวอย่างเช่น เมื่อนักพัฒนาสร้างแอปพลิเคชันให้ยืม พวกเขาระบุว่าเงินกู้แต่ละรายการต้องมีหลักประกันเพียงพอ หากพฤติกรรมที่เป็นไปได้ของสัญญาอัจฉริยะไม่เป็นไปตามข้อกำหนด ผู้ตรวจสอบอย่างเป็นทางการจะระบุการละเมิด

ข้อเสียของการตรวจสอบอย่างเป็นทางการคือการทดสอบจะดีเท่าข้อกำหนดเท่านั้น หากข้อกำหนดที่ระบุไม่ระบุลักษณะการทำงานบางอย่างหรืออนุญาตมากเกินไป กระบวนการตรวจสอบจะตรวจไม่พบข้อผิดพลาดทั้งหมด

4. การตรวจสอบและทบทวน

ในระหว่างการตรวจสอบหรือการทบทวนร่วมกัน กลุ่มนักพัฒนาที่เชื่อถือได้จะทดสอบและตรวจสอบรหัสโครงการ ผู้ตรวจสอบจะเขียนรายงานรายละเอียดช่องโหว่ที่พบพร้อมกับคำแนะนำในการแก้ไข

การตรวจสอบสัญญาโดยบุคคลที่สามมืออาชีพเป็นวิธีที่ดีในการค้นหาจุดบกพร่องที่ทีมดั้งเดิมพลาดไป อย่างไรก็ตาม ผู้ตรวจสอบก็เป็นมนุษย์เช่นกัน และพวกเขาจะไม่มีทางจับจุดบกพร่องได้ทั้งหมด ไว้วางใจผู้สอบบัญชีด้วย หากพวกเขาพบปัญหา พวกเขาจะบอกคุณแทนที่จะหาประโยชน์จากมันเอง

5. การโจมตีระบบนิเวศ

แม้ว่าการโจมตีในระบบนิเวศจะเป็นประเภทที่พบได้บ่อยและสร้างความเสียหาย แต่เครื่องมือที่มีอยู่ไม่มากนักที่เหมาะสมสำหรับการป้องกันการโจมตีประเภทนี้ เครื่องมือรักษาความปลอดภัยแบบอัตโนมัติมุ่งเน้นไปที่การค้นหาจุดบกพร่องในหนึ่งสัญญาต่อครั้ง การตรวจสอบมักจะล้มเหลวในการระบุถึงวิธีการที่การโต้ตอบระหว่างหลายโปรโตคอลในระบบนิเวศถูกใช้ประโยชน์

สามารถใช้แบบจำลองการตรวจจับภัยคุกคามเพื่อตรวจจับธุรกรรมที่เป็นอันตรายใน mempools ซึ่งธุรกรรมนั้นมีอยู่ก่อนที่โหนดจะประมวลผล แต่แฮ็กเกอร์สามารถข้ามการตรวจสอบเหล่านี้ได้โดยใช้บริการต่างๆ เช่น flashbot เพื่อส่งธุรกรรมไปยังคนงานเหมืองโดยตรง

ชื่อระดับแรก

อนาคตของการรักษาความปลอดภัยแบบเข้ารหัสลับ

ฉันมีสองการคาดการณ์สำหรับอนาคตของความปลอดภัยในการเข้ารหัส:

1. ฉันเชื่อว่าทีมที่ดีที่สุดจะเปลี่ยนจากการมองว่าการรักษาความปลอดภัยเป็นการปฏิบัติตามเหตุการณ์ (การทดสอบ -> การตรวจสอบโดยเพื่อน -> การตรวจสอบ) เป็นการมองว่าเป็นกระบวนการต่อเนื่อง พวกเขาจะ:

ทำการวิเคราะห์แบบสแตติกและทำให้ยุ่งเหยิงของทุกการเพิ่มใหม่ในโค้ดเบสหลัก

การตรวจสอบอย่างเป็นทางการของการอัปเกรดหลักทุกครั้ง

สร้างระบบตรวจสอบและแจ้งเตือนด้วยการดำเนินการที่ตอบสนอง (หยุดแอปพลิเคชันทั้งหมดชั่วคราวหรือโมดูลเฉพาะที่ได้รับผลกระทบ)

ให้สมาชิกในทีมพัฒนาและบำรุงรักษาระบบรักษาความปลอดภัยอัตโนมัติและแผนรับมือการโจมตีงานรักษาความปลอดภัยไม่ควรสิ้นสุดหลังจากการตรวจสอบ

2. ในหลายกรณี เช่น การแฮ็กข้ามสะพานข้ามโซ่ของ Nomad ช่องโหว่ดังกล่าวมีพื้นฐานมาจากข้อบกพร่องที่นำมาใช้ในการอัปเกรดหลังการตรวจสอบกระบวนการที่ชุมชนความปลอดภัย crypto ตอบสนองต่อการแฮ็กจะมีการจัดการและคล่องตัวมากขึ้น

เมื่อใดก็ตามที่เกิดการแฮ็ก ผู้ร่วมให้ข้อมูลหลั่งไหลเข้ามาในแชทกลุ่มที่ปลอดภัยที่เข้ารหัส กระตือรือร้นที่จะช่วยเหลือ แต่การขาดการจัดระเบียบทำให้รายละเอียดที่สำคัญอาจสูญหายไปท่ามกลางความโกลาหล ฉันคิดว่าในอนาคต แชทกลุ่มเหล่านี้จะเปลี่ยนเป็นรูปแบบที่มีระเบียบมากขึ้น:

ใช้เครื่องมือตรวจสอบออนไลน์และเครื่องมือตรวจสอบโซเชียลมีเดียเพื่อตรวจจับการโจมตีที่ใช้งานอยู่อย่างรวดเร็ว

การอ่านที่เกี่ยวข้อง

การอ่านที่เกี่ยวข้อง

ตรวจสอบการโจมตีสะพานข้ามโซ่ที่ใหญ่ที่สุดสิบแห่งในประวัติศาสตร์