การติดตามแบบพาโนรามาของกระเป๋าเงินปลอม: การแยกแยะเชิงลึกของเครือข่ายอุตสาหกรรมฟิชชิ่งก

คำนำ

ชื่อระดับแรก

คำนำLittle A เพิ่งได้รับข้อความเกี่ยวกับกิจกรรมการแลกเปลี่ยน ดังนั้น Little A จึงเข้าสู่ "xx Wallet Official" ในเบราว์เซอร์ คลิกที่ลิงก์บนสุด ดาวน์โหลดแอปที่สร้างสินทรัพย์ที่โอนกระเป๋าเงิน ทั้งหมดนี้ทำได้ในครั้งเดียว หลังจากนั้นไม่นาน Xiao A ได้รับการแจ้งเตือนว่าการโอนสำเร็จ และยอดคงเหลือในแอปกระเป๋าเงินของเขา - ERC20-USDT มูลค่า 10 ล้านดอลลาร์สหรัฐ - ลดลงเหลือศูนย์ ต่อมา Little A รู้ว่าแอปนั้นเป็นของปลอมและดาวน์โหลดแอปฟิชชิ่งด้วยตัวเองใครจะจินตนาการได้ว่าการสูญเสียที่ถูกขโมยจะน่าประหลาดใจเพียงใดเมื่อเวลาผ่านไป

วิเคราะห์

ชื่อระดับแรก

1、MetaMaskวิเคราะห์

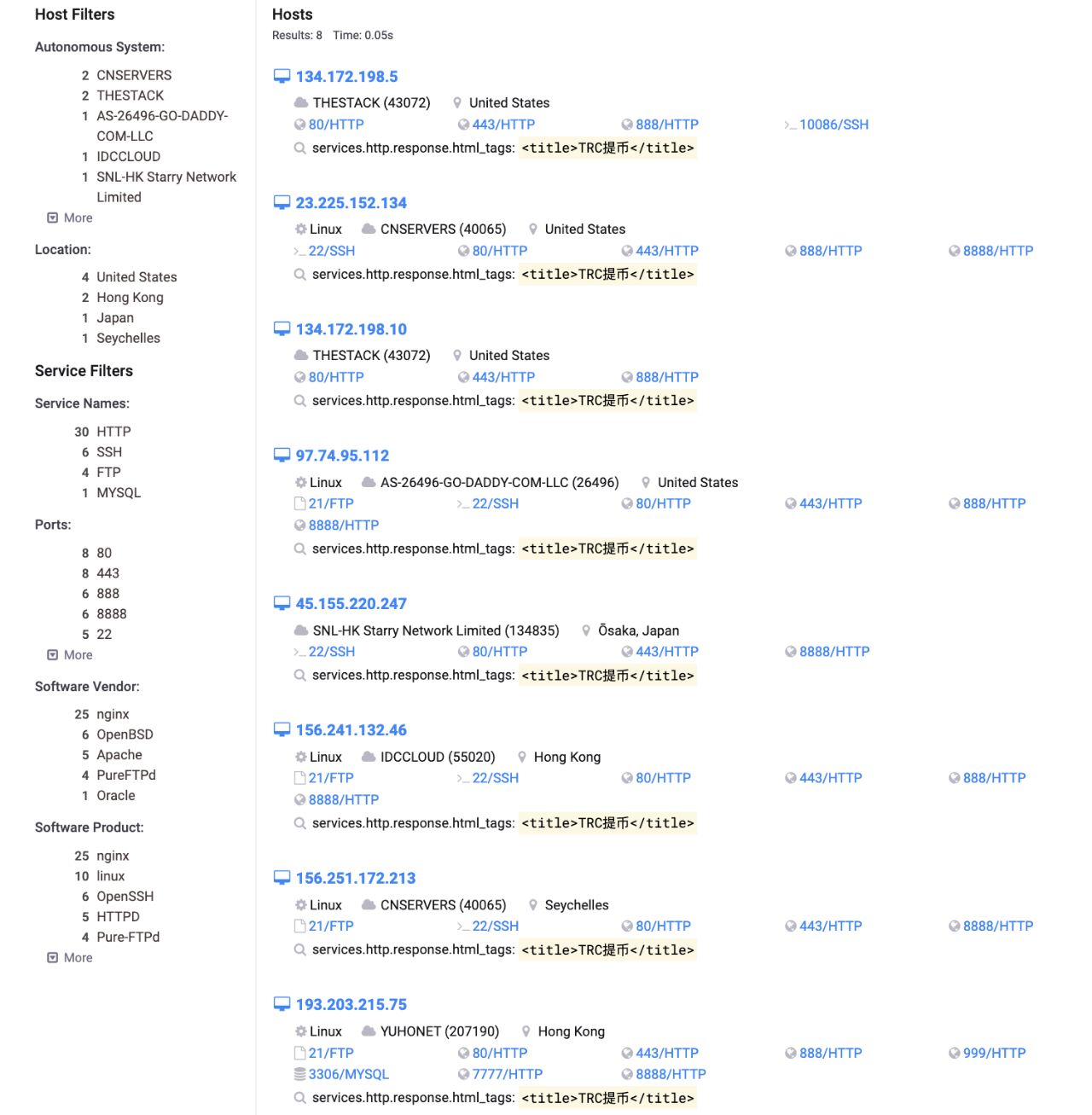

วันนี้เราวิเคราะห์จากด้านข้อมูลขนาดใหญ่ว่ามีกระเป๋าเงินปลอมกี่ใบ

ปัจจุบันเป็นกระเป๋าเงินปลั๊กอินของเบราว์เซอร์ที่ใหญ่ที่สุดในโลก ในเดือนเมษายน 2021 ConsenSys ซึ่งเป็นบริษัทแม่ของ MetaMask ระบุว่าจำนวนผู้ใช้งานกระเป๋าเงิน MetaMask ต่อเดือนเกิน 5 ล้านคน เพิ่มขึ้น 5 เท่าในหกเดือน 4 ครั้ง จำนวนผู้ใช้เกิน 80 ล้านคน

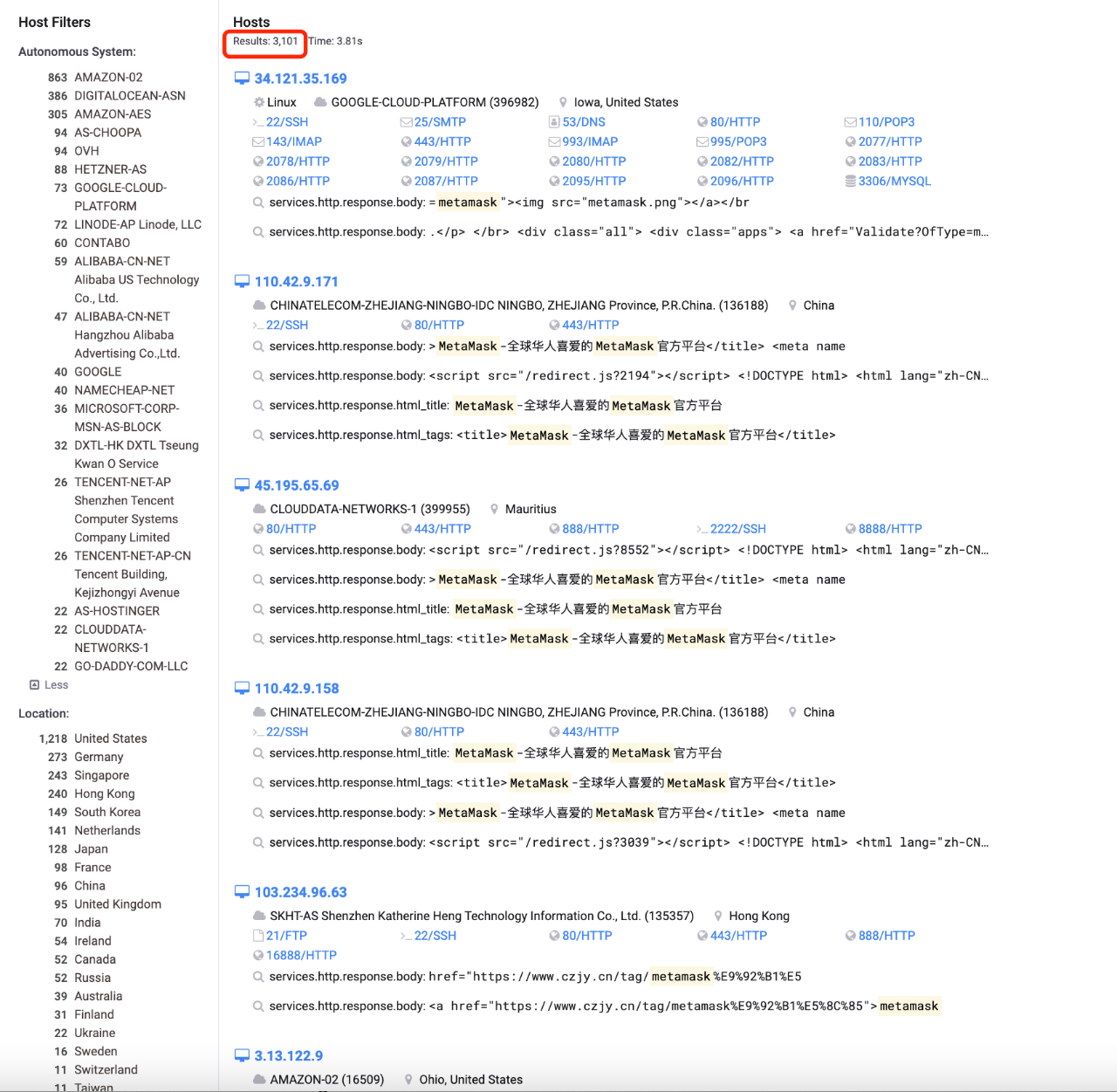

ผู้ใช้ MetaMask จำนวนมากเช่นนี้ย่อมเป็นเป้าหมายแรกของการผลิตคนผิวดำ มาดูกันว่า MetaMask ของปลอมมีกี่รายการ:

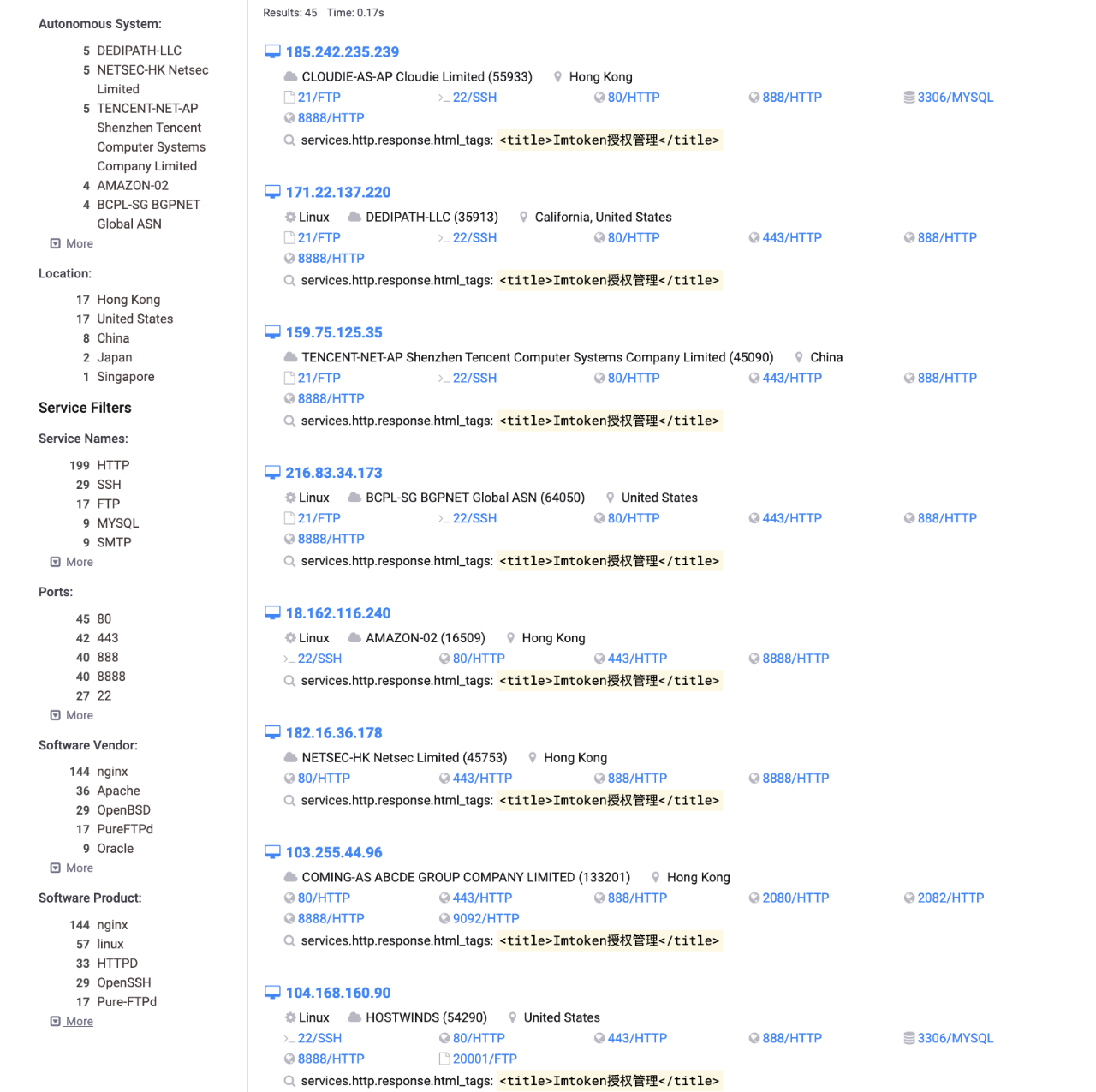

ขั้นแรก ค้นหาผ่านเบราว์เซอร์มืออาชีพ:

ผลการค้นหาแสดงว่ามีผลลัพธ์ที่เกี่ยวข้องมากกว่า 20,000 รายการ และ 98% ของชื่อ IP/โดเมนเป็นลิงก์ปลอม

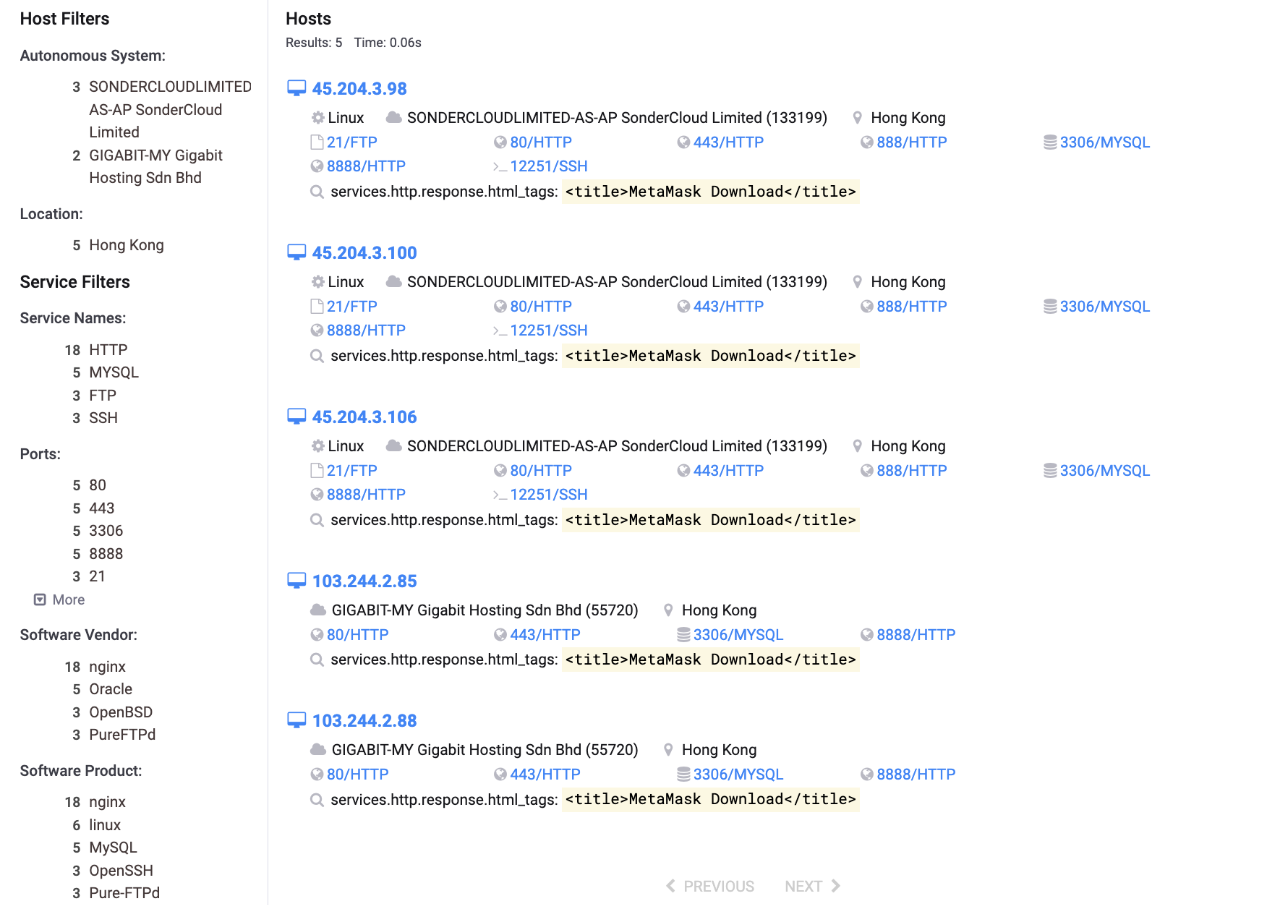

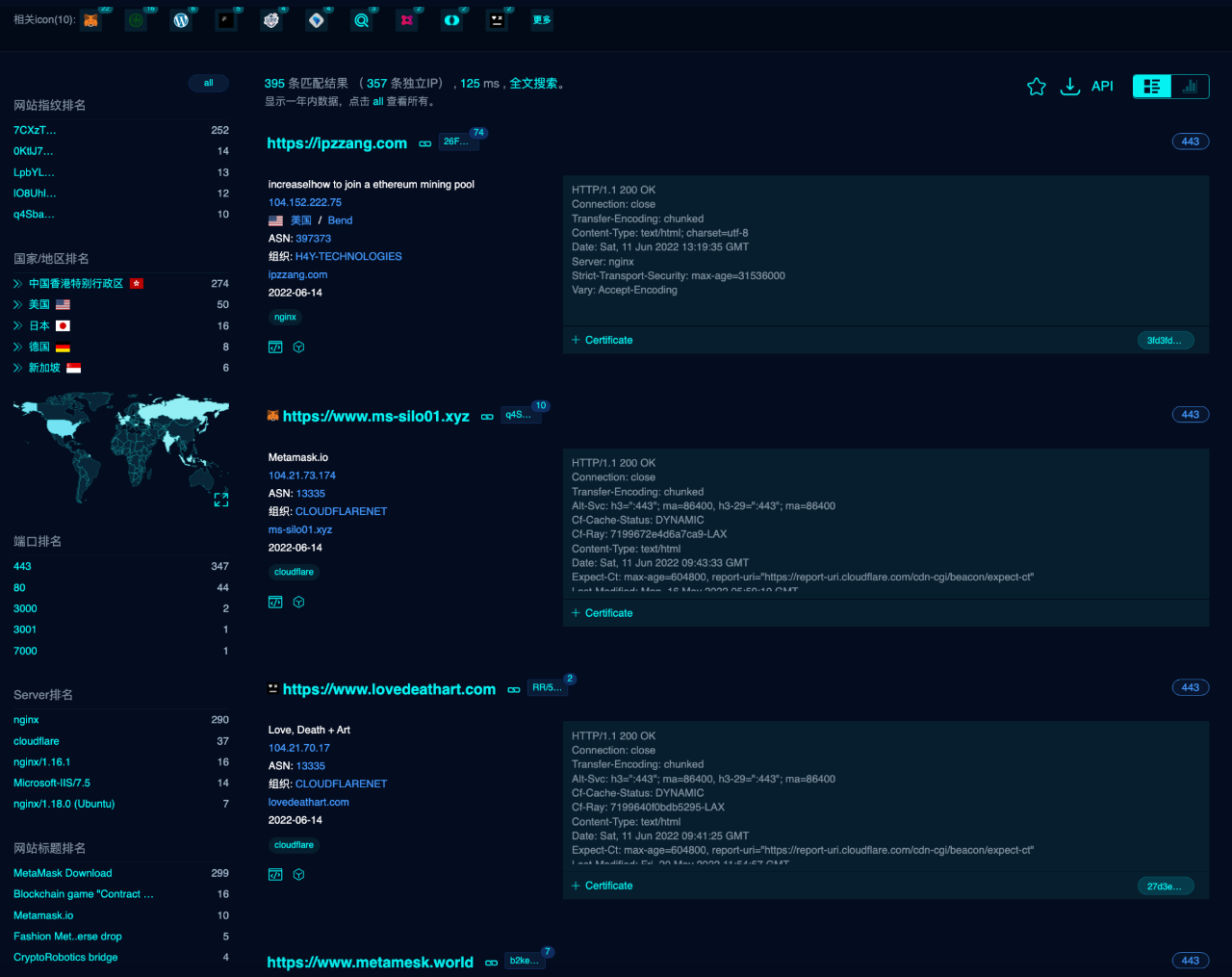

การติดตามเพิ่มเติม เช่น การค้นหา MetaMask Download:

เมื่อมองแวบแรก พวกเขาล้วนเป็นเว็บไซต์ฟิชชิ่ง และใครก็ตามที่คุ้นเคยกับการรักษาความปลอดภัยควรทราบว่าพอร์ตและบริการต่างๆ เช่น 888/HTTP และ 8888/HTTP เป็นการกำหนดค่าเริ่มต้นของระบบเจดีย์ และง่ายต่อการปรับใช้ คุณลักษณะของเจดีย์ได้นำไปสู่ผลิตภัณฑ์สีดำและสีเทาจำนวนมากโดยใช้ IP/ชื่อโดเมนที่เกี่ยวข้องข้างต้นล้วนเป็นลิงก์เท็จและหลอกลวงเพื่อชักจูงให้ผู้ใช้เข้าชมและดาวน์โหลด

ก้าวไปอีกขั้นแล้วดูสิ่งที่น่าสนใจ

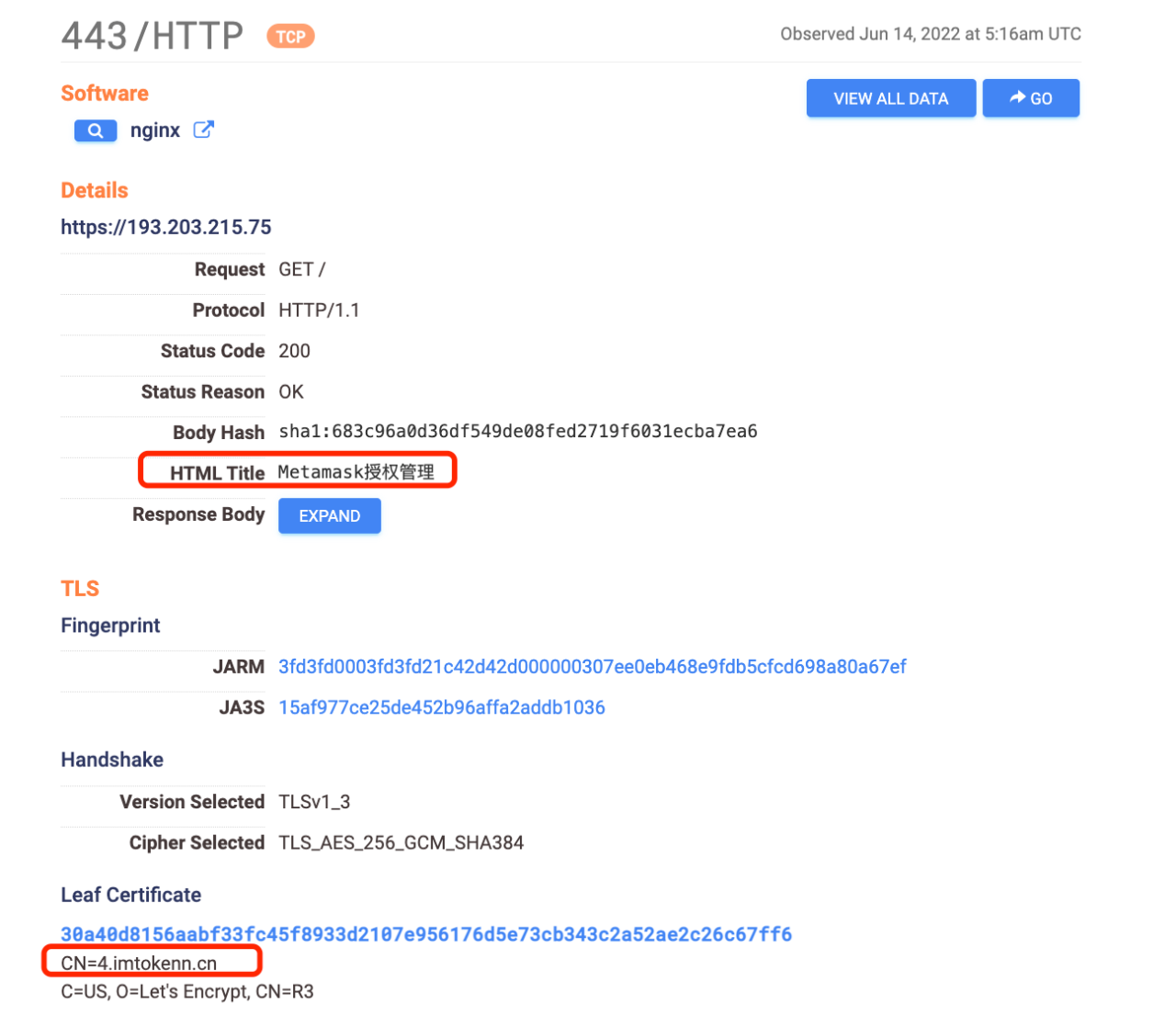

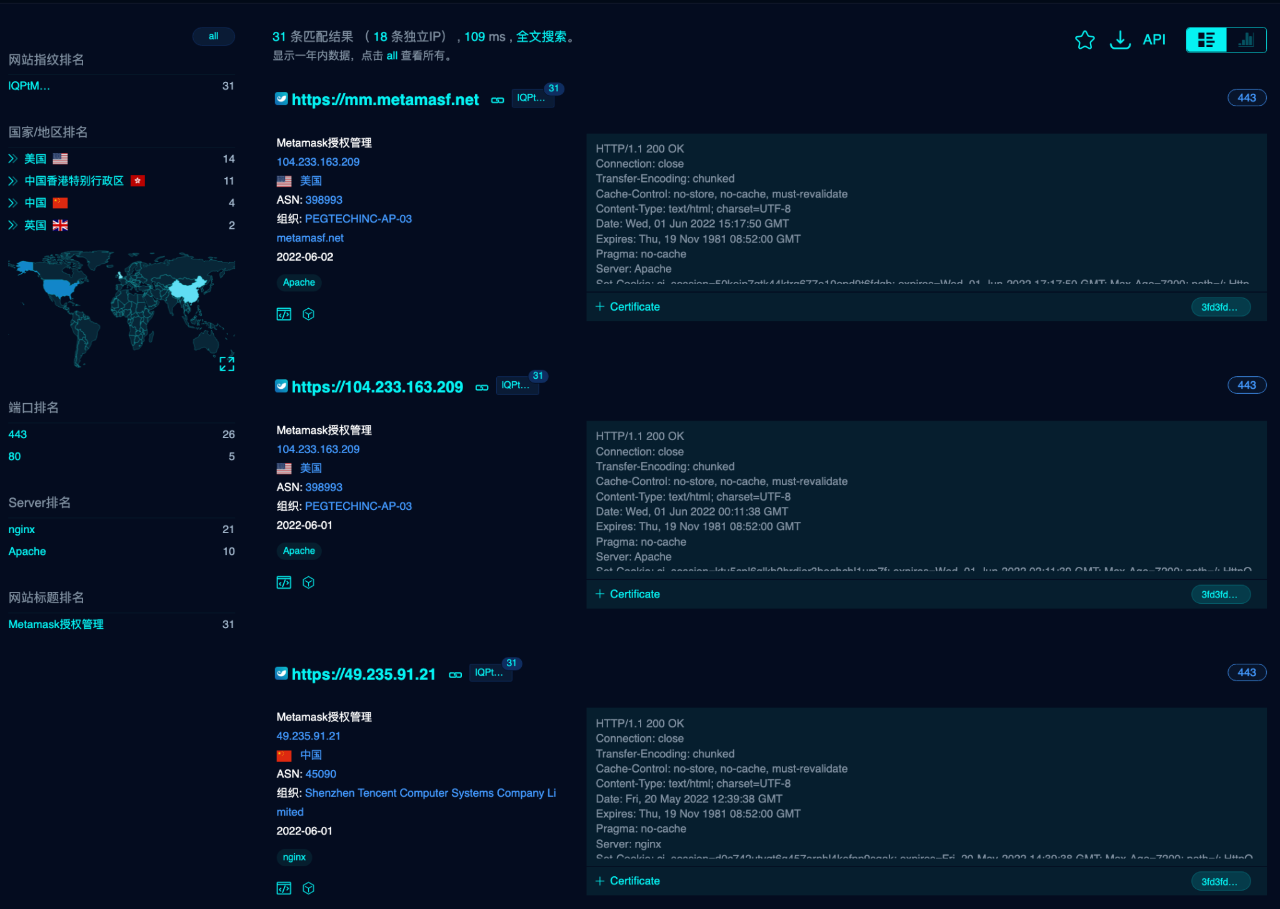

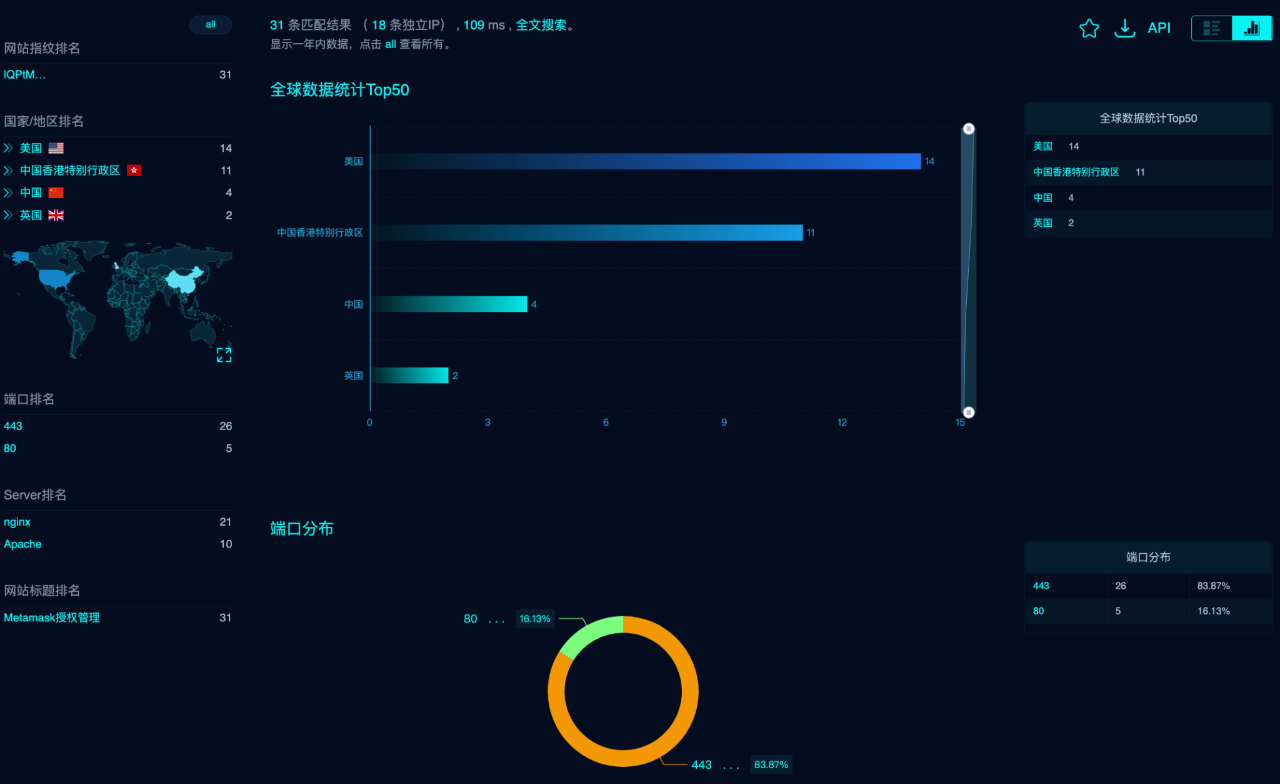

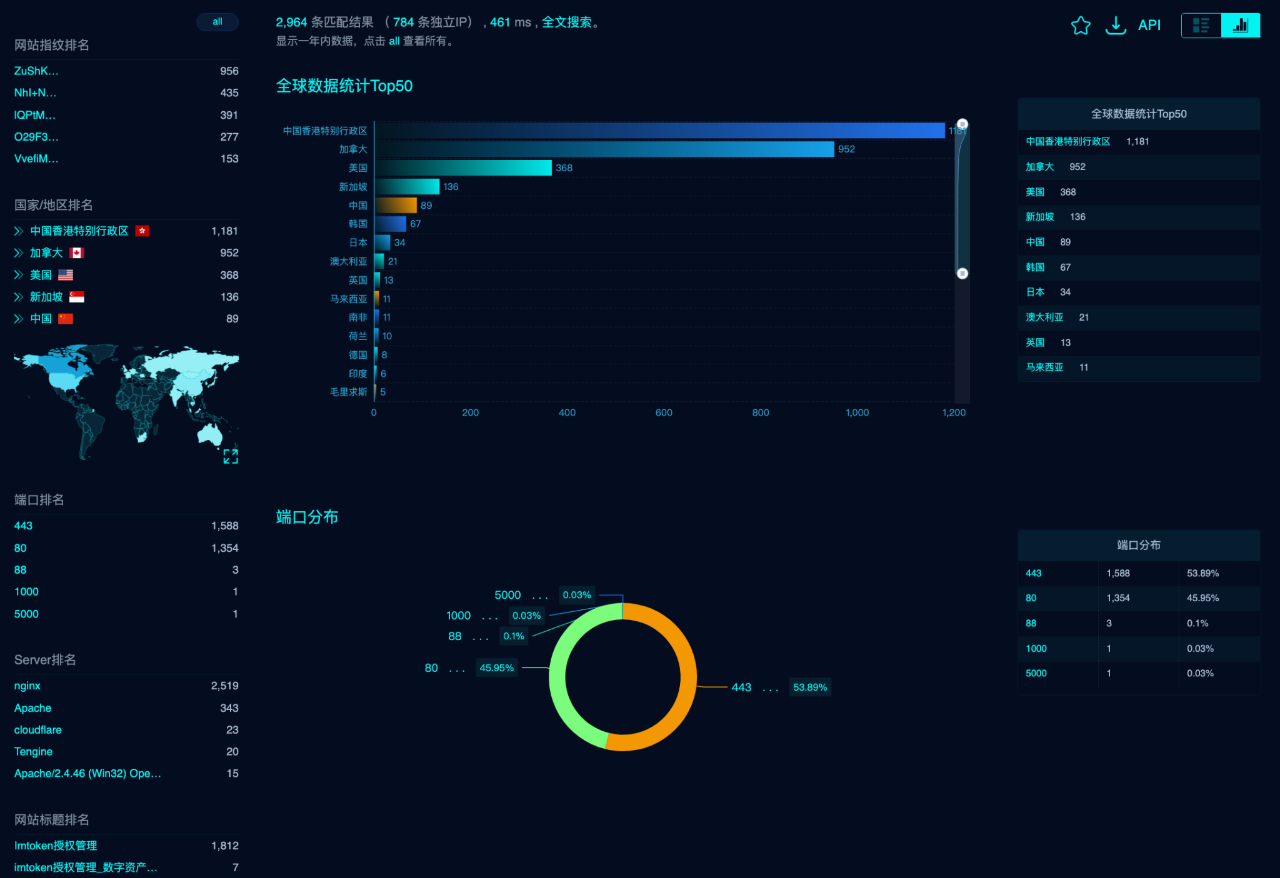

การค้นหาครั้งแรก: การจัดการการอนุญาต MetaMask (พื้นหลังการจัดการของฟิชชิ่งการผลิต Heihui)

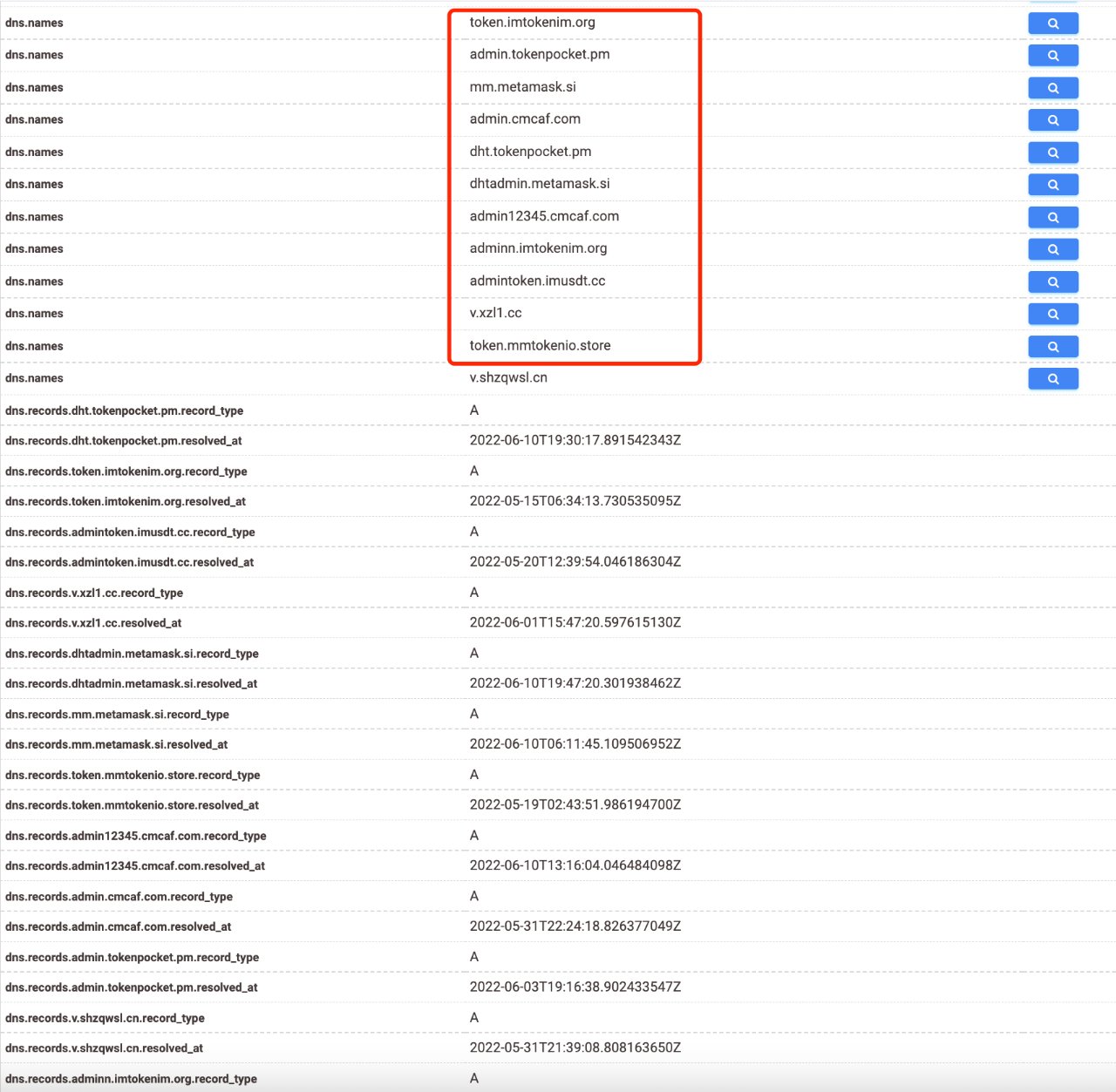

2、imTokenเหล่านี้คือชื่อโดเมนทั้งหมดที่เกี่ยวข้องกับการจัดการพื้นหลังของการผลิตสีดำ นอกจากนี้ เรายังรวมชื่อโดเมนเข้าด้วยกัน ชื่อโดเมนที่บันทึกบางส่วนและเวลาในการแก้ปัญหาที่เกี่ยวข้องจะแสดงดังต่อไปนี้:

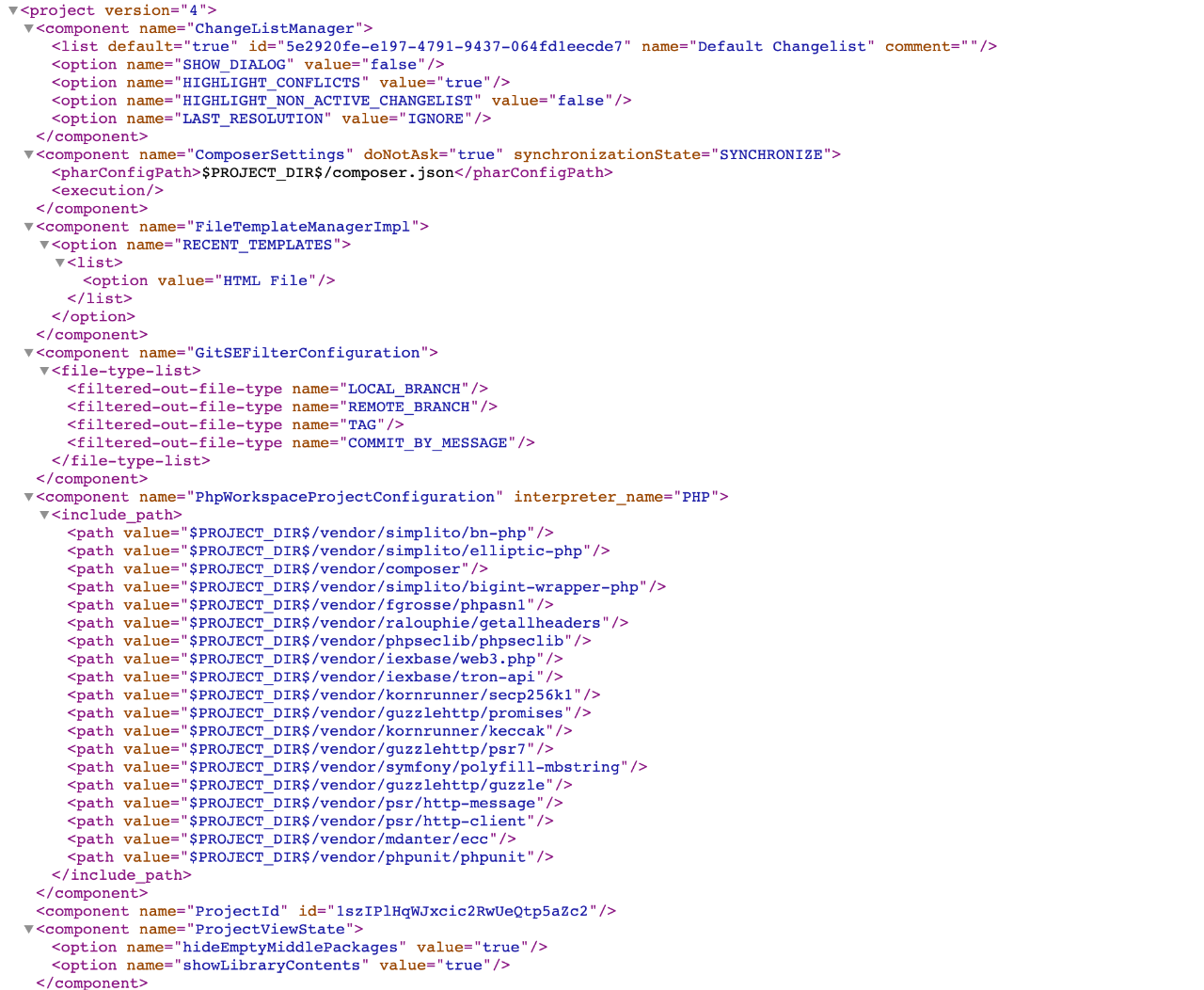

TokenPocketสภาพแวดล้อม Vue+PHP วิธีการปรับใช้มีดังนี้:

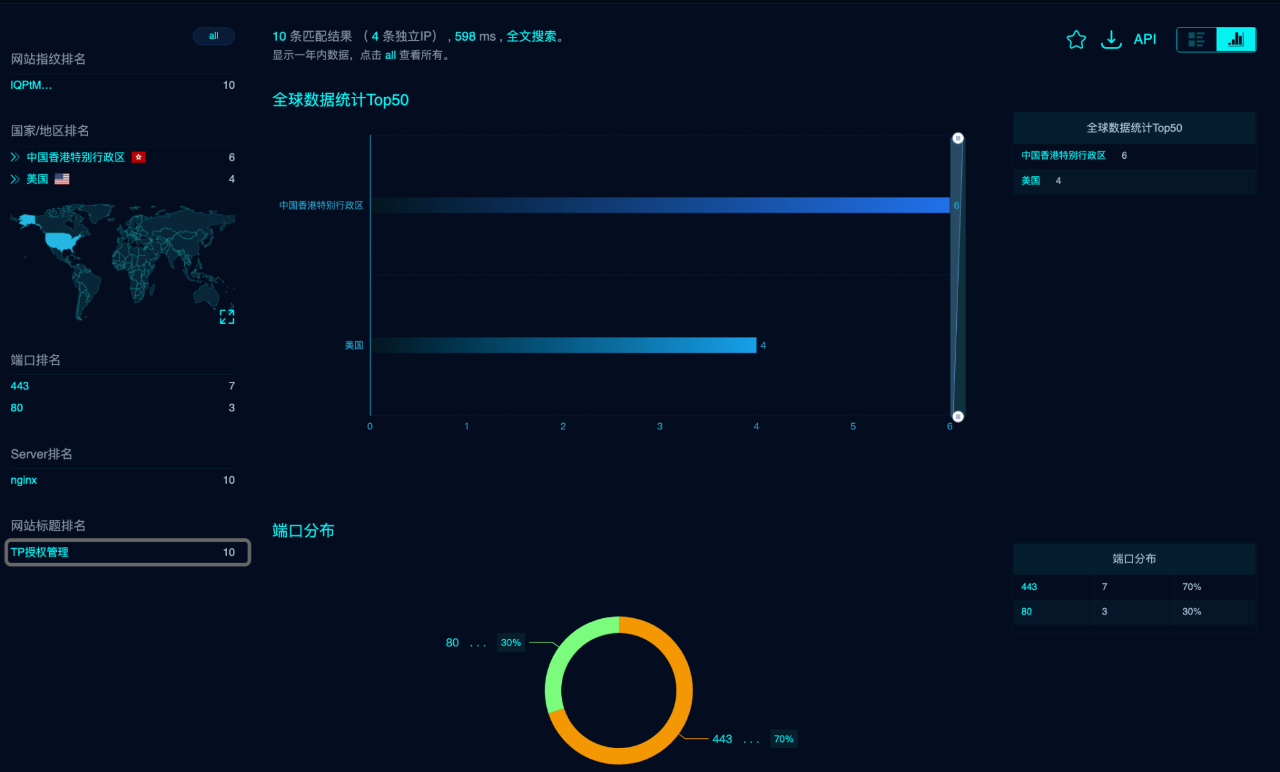

การจัดการการอนุญาตเป็นแบบเดียวกัน:

การจัดการการอนุญาต:

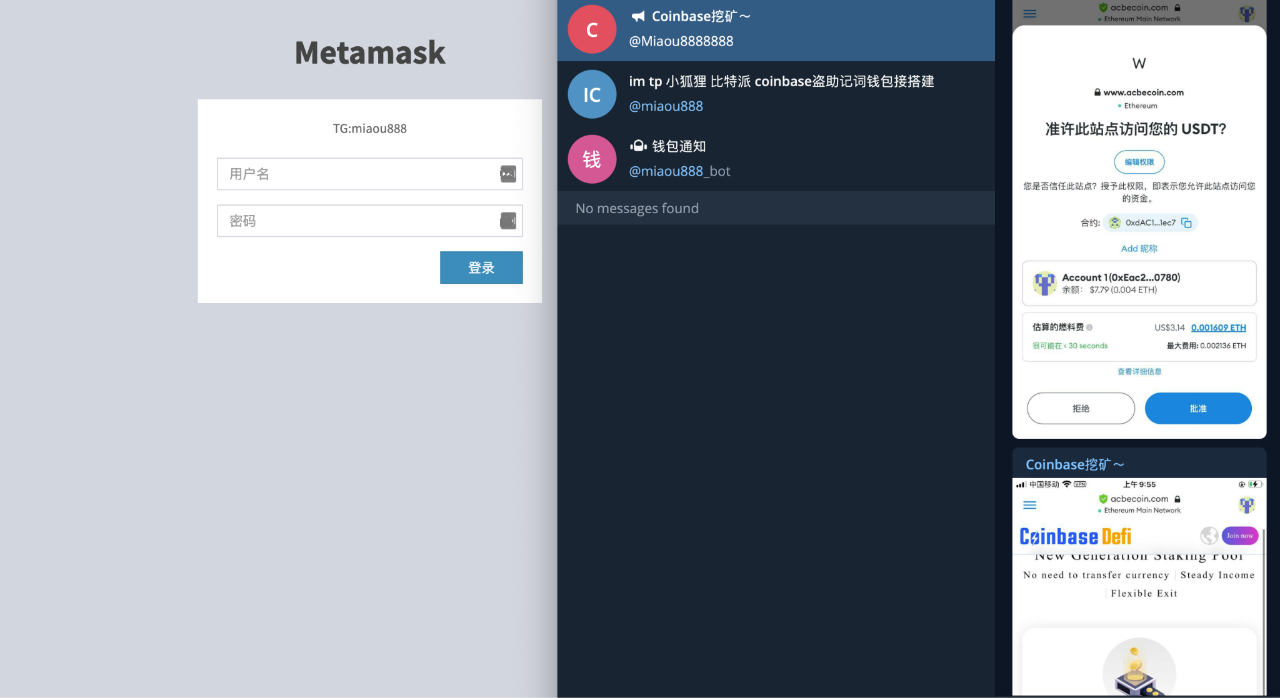

พื้นหลังตกปลา:

ห่วงโซ่อุตสาหกรรมบริการที่เกี่ยวข้องกับภูมิหลัง:

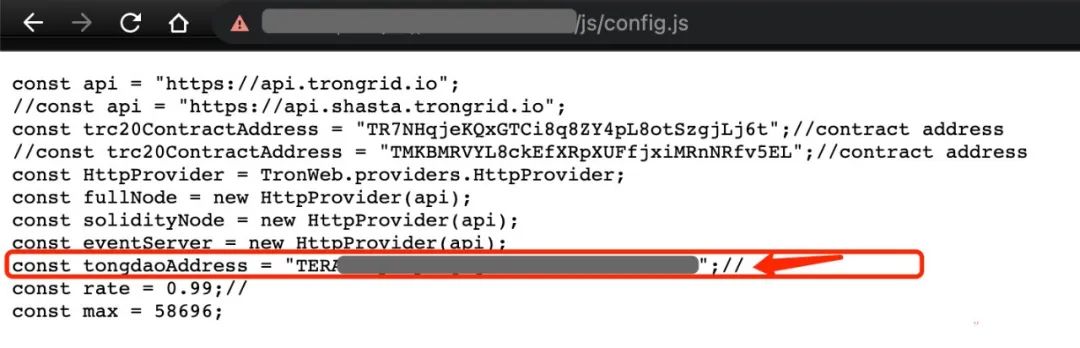

3. หลังจากได้รับข้อมูลที่เกี่ยวข้องของเหยื่อในเบื้องหลัง ผู้โจมตีจะดำเนินการผ่านอินเทอร์เฟซ API การถอน:

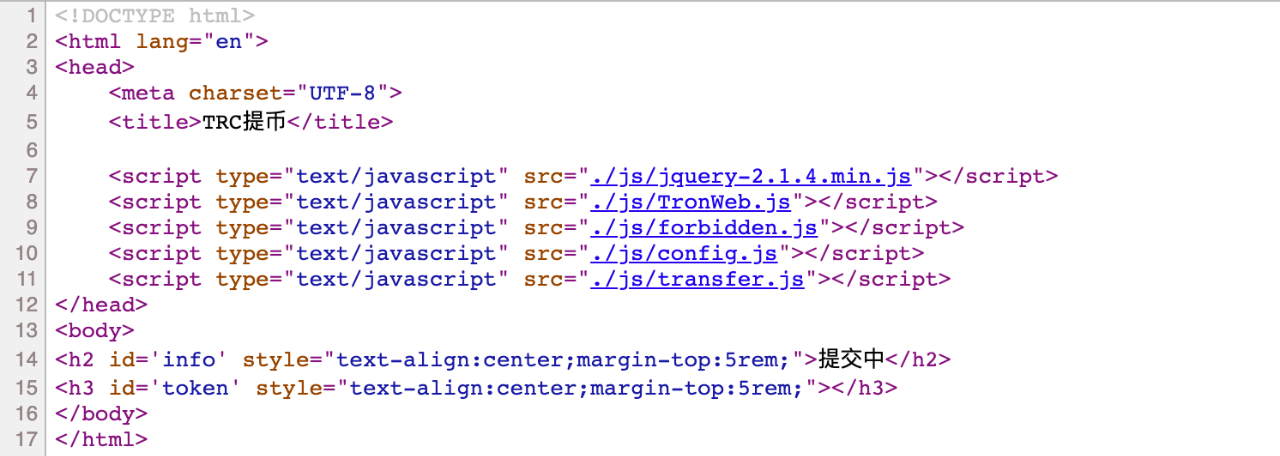

มาดูรหัสกัน:

มันเกี่ยวข้องกับ JS, การกำหนดค่า JS และโอน JS ของบริการเว็บพื้นฐาน

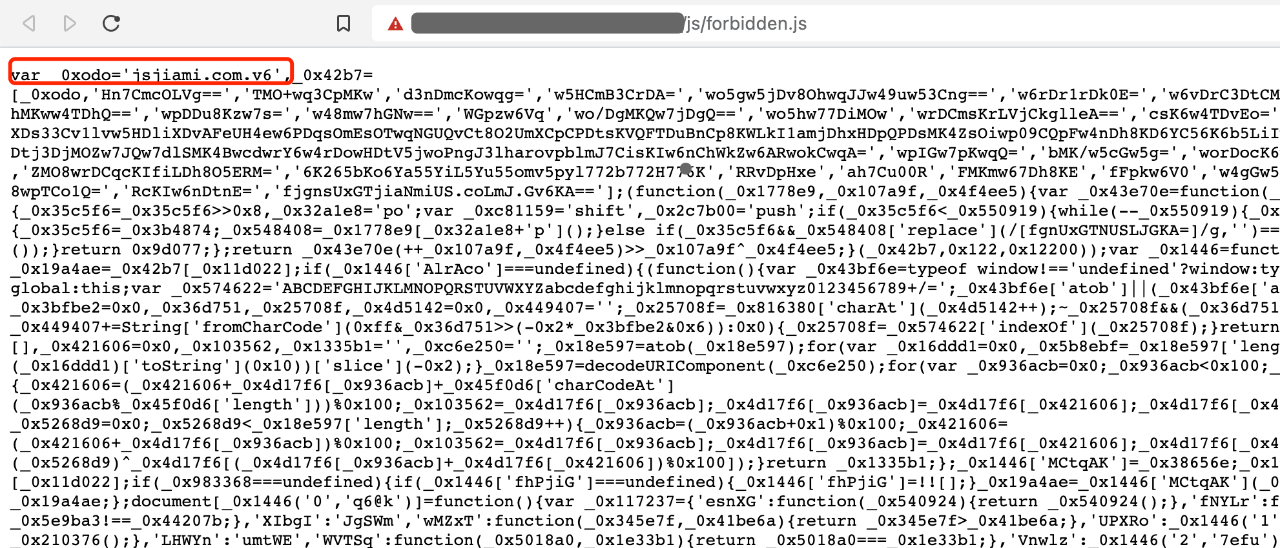

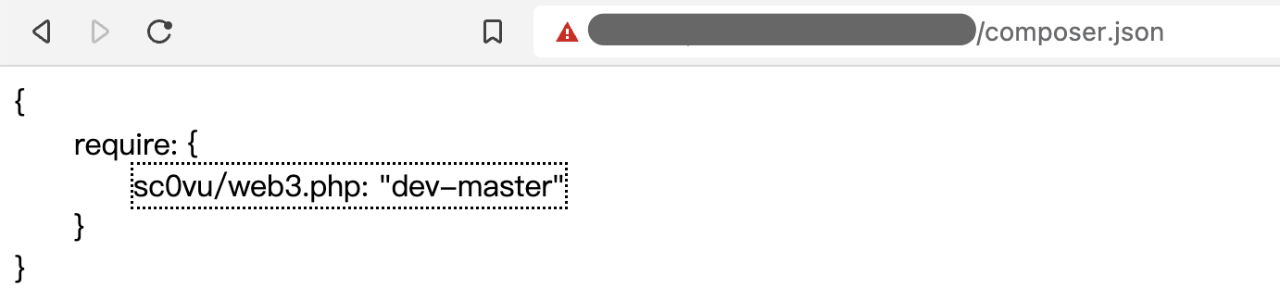

ดูบทความนี้อีกครั้ง: var _0xodo='jsjiami.com.v6' ฉันต้องบอกว่าการผลิต Heihui เหนือกว่าเว็บไซต์ทั่วไปส่วนใหญ่ และพวกเขาใช้เทคโนโลยีการเข้ารหัส JS เต็มรูปแบบแล้ว"dev-master"การกำหนดค่า:

ที่นี่ sc0vu/web3.php:

เป็นระบบอินเทอร์เฟซ php สำหรับการโต้ตอบกับระบบนิเวศ Ethereum และ blockchain

หลังจากการวิเคราะห์พบว่าหลังจากที่ผู้โจมตีได้รับคีย์ส่วนตัวและข้อมูลที่เกี่ยวข้องอื่นๆ แล้ว เขาได้โอนทรัพย์สินที่เกี่ยวข้องที่ถูกขโมยผ่านการเรียก api.html ฉันจะไม่พูดซ้ำที่นี่

คุณคิดว่านี่คือจุดจบ?

คุณคิดว่าเป้าหมายของพวกเขาเป็นเพียงเว็บไซต์ฟิชชิ่งที่ปลอมแปลง MetaMask, imToken, TokenPocket และกระเป๋าเงินอื่นๆ หรือไม่?

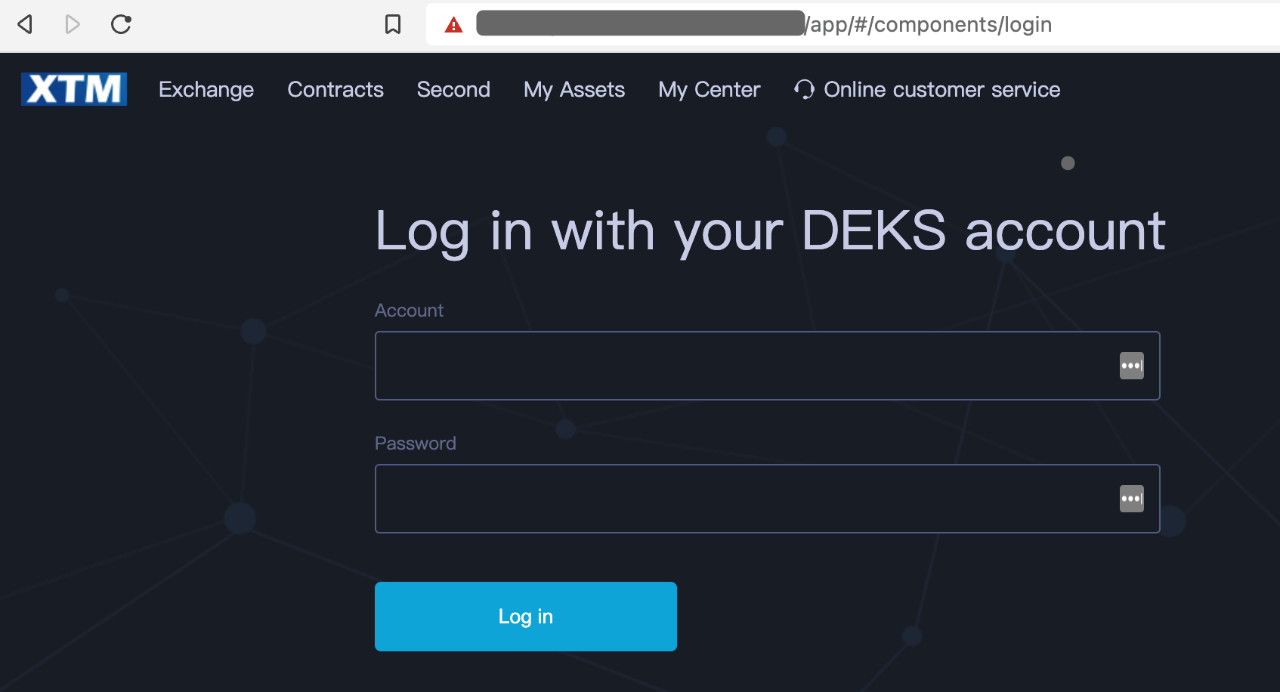

พวกเขายังปลอมแปลงและสร้างแพลตฟอร์มการซื้อขายที่เกี่ยวข้องสำหรับฟิชชิ่ง ลองมาดูกัน:

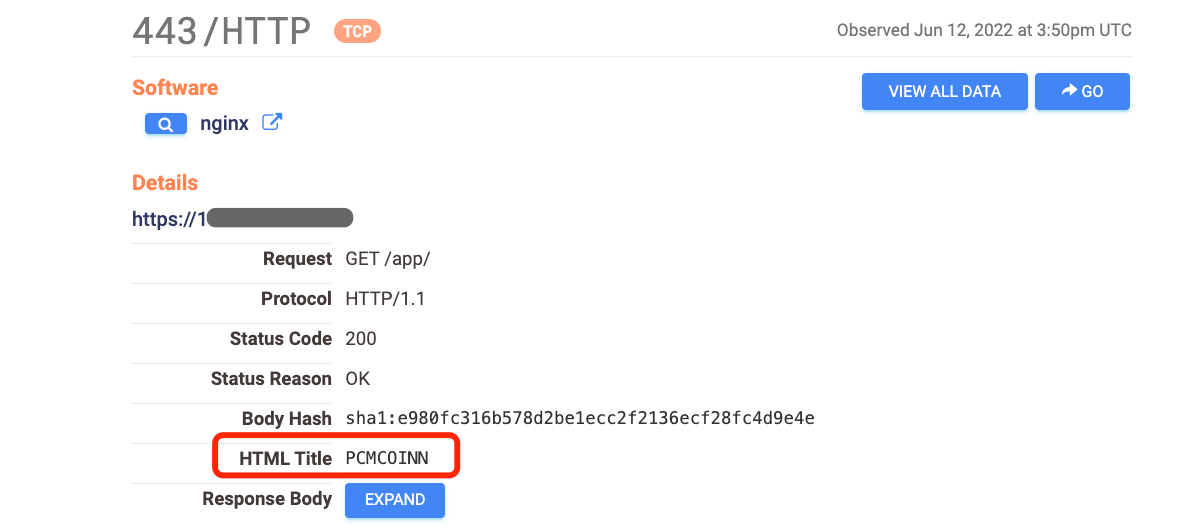

ตัวอย่างเช่น ภายใต้ IP นี้ เราพบว่านอกเหนือจากหน้าฟิชชิ่งและข้อมูลเบื้องหลังแล้ว ยังมีข้อมูลอื่นๆ อีก:

ไซต์ฟิชชิ่งแพลตฟอร์มการซื้อขายปลอม และมีมากกว่าหนึ่งแห่ง:

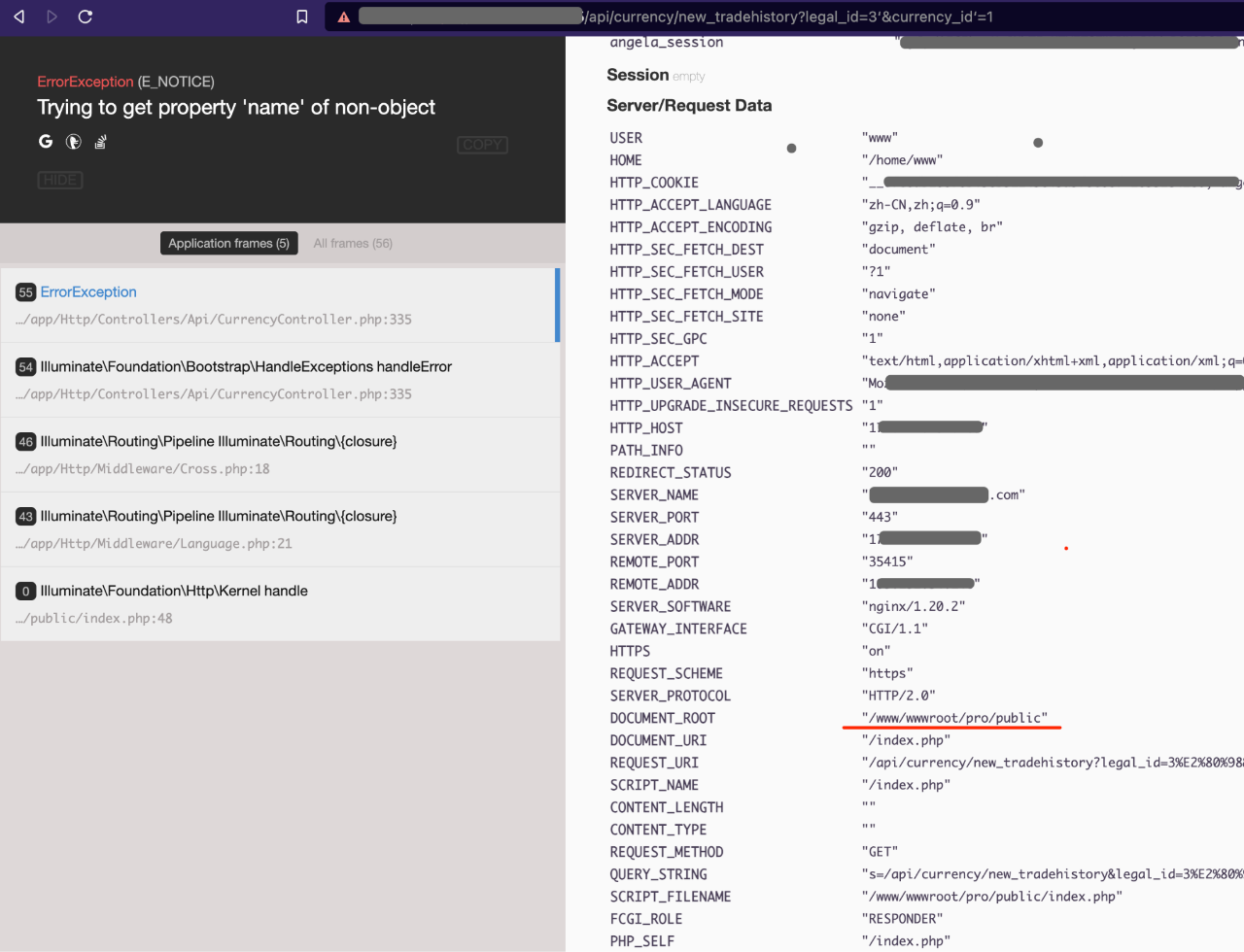

แพลตฟอร์มฟิชชิ่ง Cryptocurrency ที่สร้างขึ้นด้วย Laravel framework:

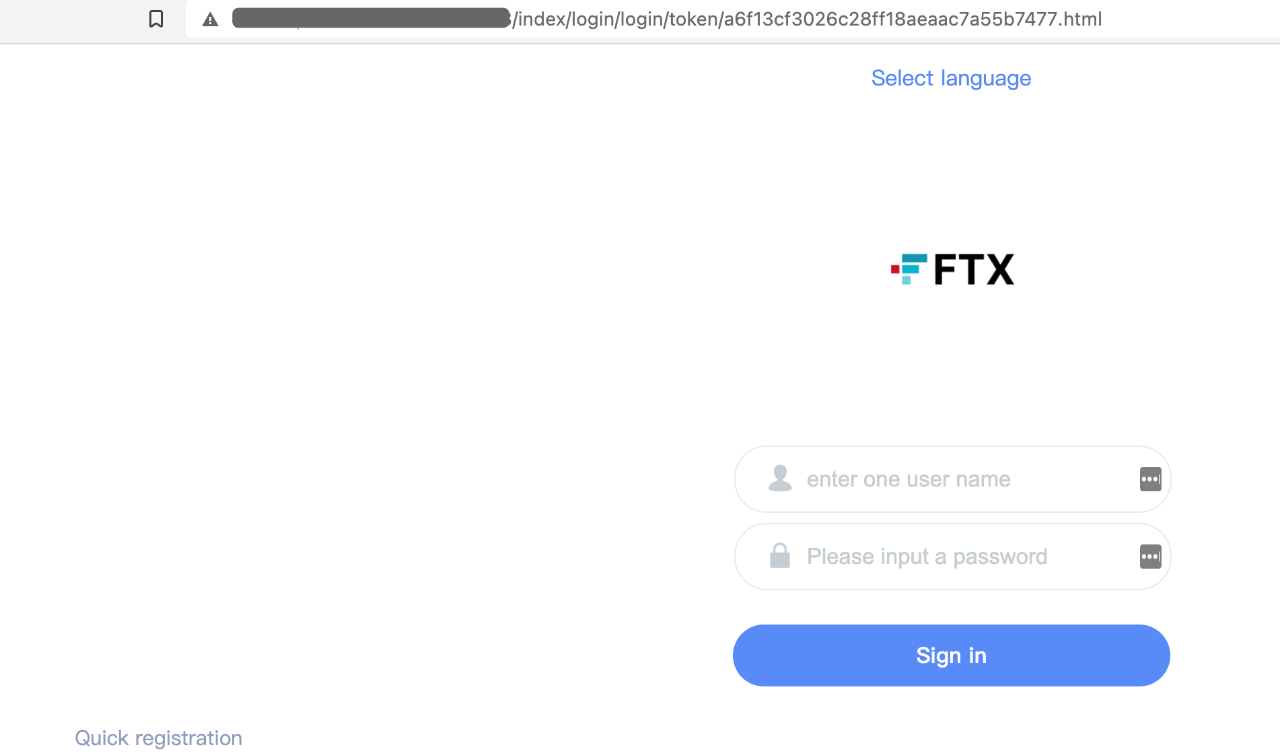

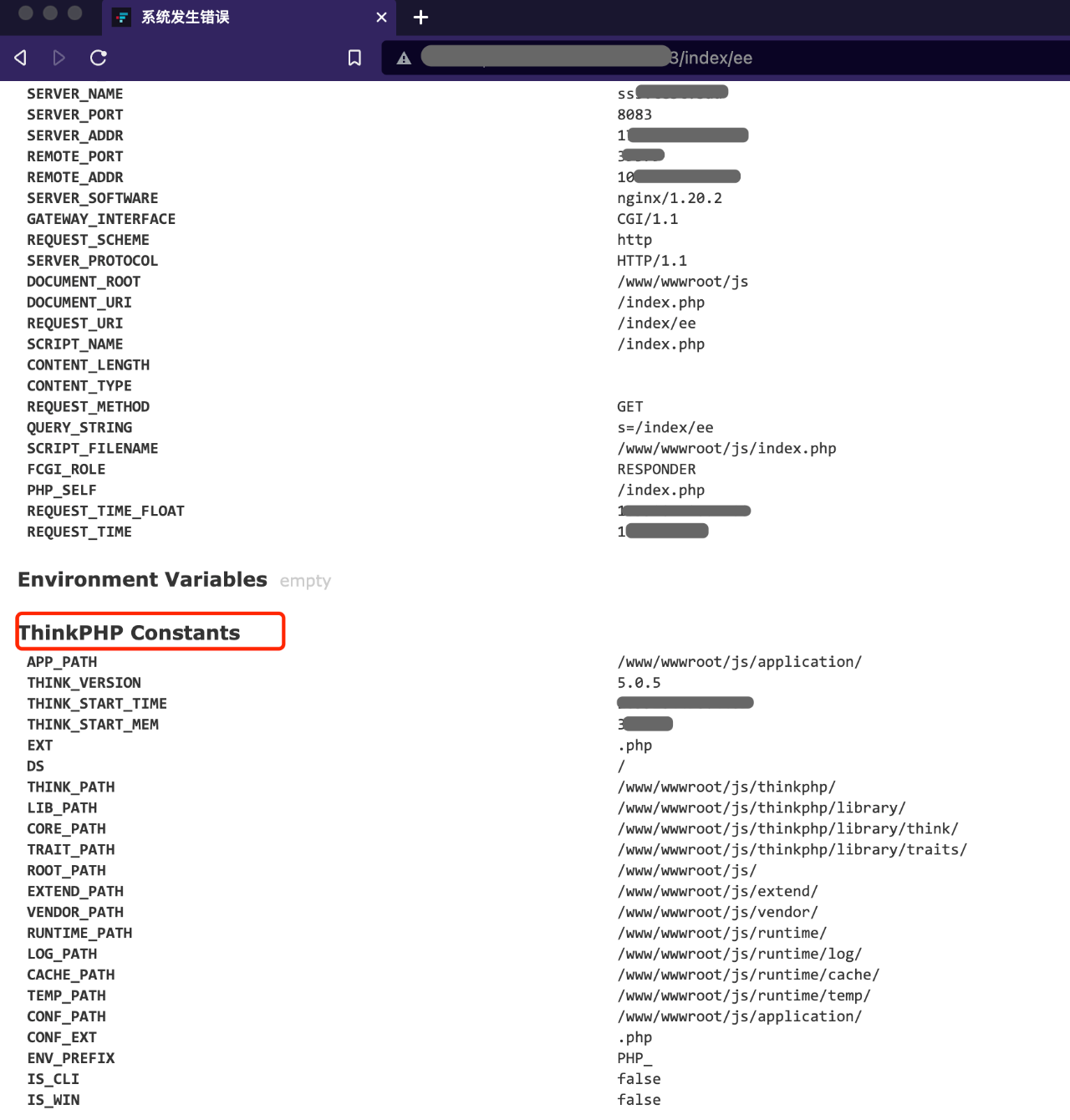

ไซต์ฟิชชิ่งที่เลียนแบบแพลตฟอร์ม FTX ที่สร้างขึ้นโดยใช้กรอบงาน ThinkPHP:

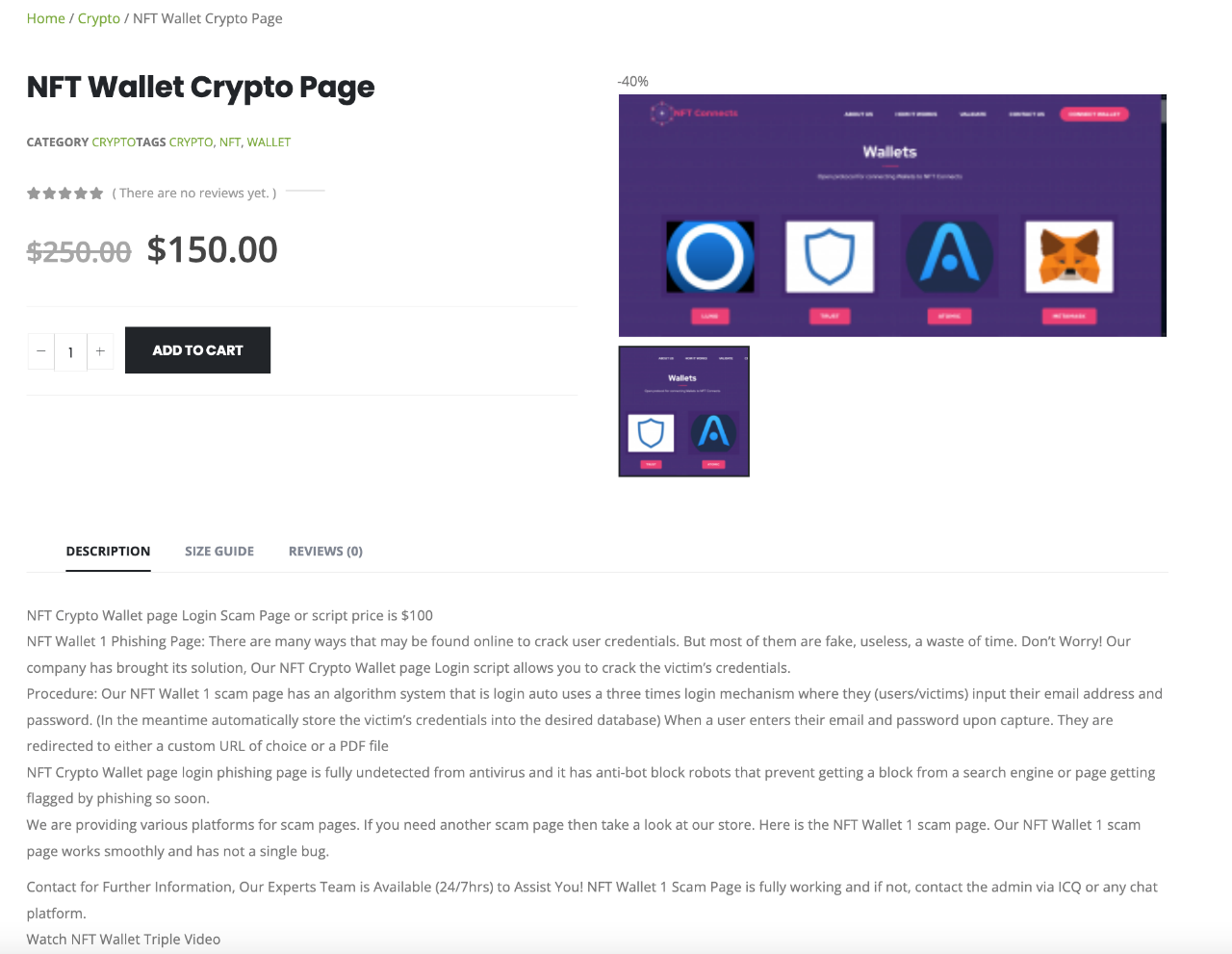

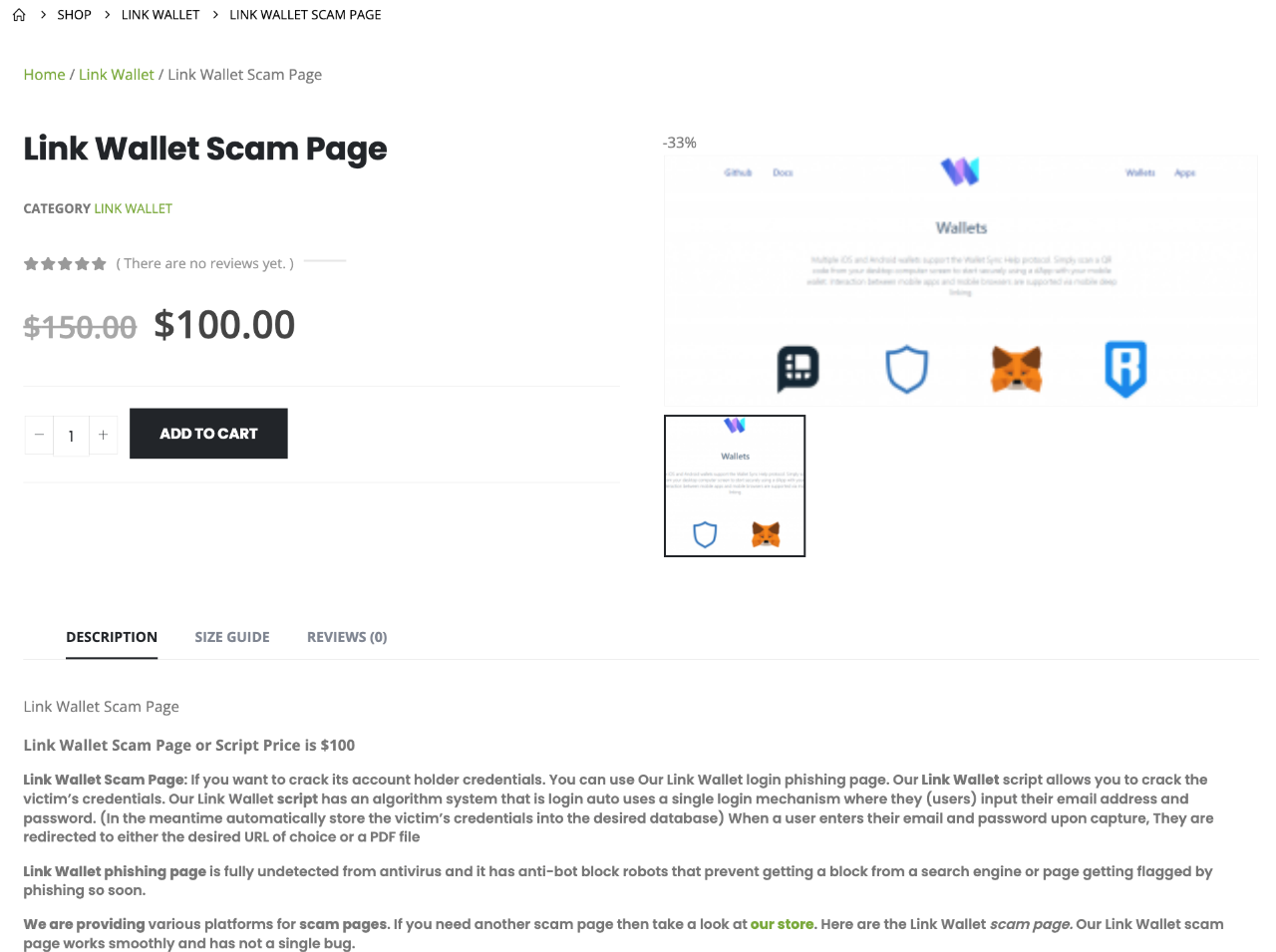

มาดูเทมเพลตสแกมฟิชชิ่งเวอร์ชัน SaaS ที่ขายทางออนไลน์โดยตรงกัน:

แพลตฟอร์มสแกมเมอร์รองรับกระเป๋าเงินกระแสหลักส่วนใหญ่ (กระเป๋าเงินที่นี่ก็ถูกปลอมแปลงเช่นกัน)

การจำแนกประเภทมีความชัดเจนและฟังก์ชั่นต่างๆ ครบถ้วน และระดับขั้นสูงและเป็นมืออาชีพของการผลิตสีดำและสีเทานั้นเกินจินตนาการไปไกล

สรุป

ชื่อระดับแรก