บทความเพื่อทำความเข้าใจแรนซัมแวร์---วิธีการทำกำไรหลักขององค์กรแฮ็กเกอร์

ในเดือนมิถุนายน 2021 JBS USA Holdings ซึ่งเป็นบริษัทในเครือของ JBS SA ยักษ์ใหญ่ด้านการแปรรูปเนื้อสัตว์ของบราซิลได้รับความเดือดร้อนจากการโจมตีของแรนซัมแวร์ที่ปิดโรงงานหลายแห่งของบริษัทที่รับผิดชอบในการประมวลผลเกือบหนึ่งในห้าของอุปทานเนื้อสัตว์ของประเทศ เรียกค่าไถ่ 11 ล้านดอลลาร์ใน Bitcoin ได้รับเงินเพื่อแก้ไขการโจมตี

ในช่วงไม่กี่ปีที่ผ่านมา การโจมตีด้วยแรนซัมแวร์เกิดขึ้นบ่อยครั้ง การไฮแจ็กคอมพิวเตอร์ไม่เพียงแต่ทำให้เกิดความสูญเสียส่วนบุคคล แต่ยังทำลายโครงสร้างพื้นฐานหลักในด้านพลังงานและไฟฟ้า เป็นอันตรายต่อความปลอดภัยสาธารณะ

ชื่อระดับแรก

อดีตและปัจจุบันของแรนซัมแวร์

ข้อความ

ข้อความ

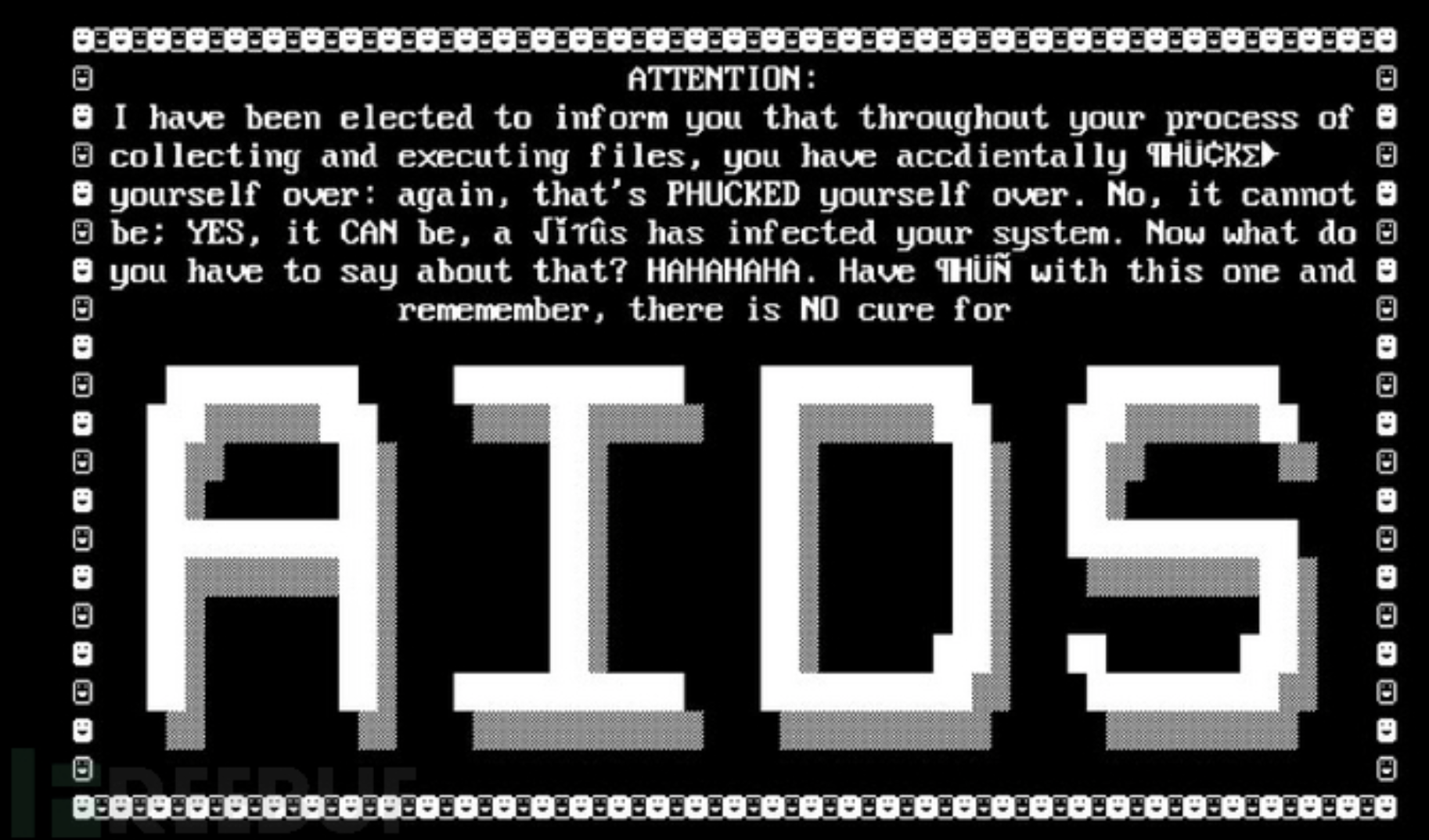

ในปี 1989 แรนซัมแวร์ตัวแรกปรากฏขึ้นในโลกชื่อ "AIDS Information Trojan Horse" ผู้พัฒนาคือนักชีววิทยาชื่อโจเซฟ โป๊ป ผู้ซึ่งได้รับปริญญาเอกจากมหาวิทยาลัยฮาร์วาร์ดในปี 1989 เขานำเสนอต่อผู้เข้าร่วมการประชุมโรคเอดส์ขององค์การอนามัยโลก ดิสก์ด้วย"ข้อมูลโรคเอดส์ - เริ่มต้นใช้งานฟล็อปปี้ดิสก์" เมื่อใส่ฟล็อปปี้ดิสก์ลงในคอมพิวเตอร์ ข้อความต่อไปนี้จะปรากฏขึ้น:

ข้อความเรียกค่าไถ่กำหนดให้ผู้ใช้ส่งเงิน 189 ดอลลาร์ไปยัง PC Cyborg Corporation ที่ตู้ไปรษณีย์ในปานามาเพื่อปลดล็อกการเข้าถึง และแรนซัมแวร์ตัวแรกในประวัติศาสตร์ก็ถือกำเนิดขึ้น

ข้อความ

ข้อความ

ด้วยการกำเนิดของ Bitcoin ในปี 2008 การโจมตีด้วยแรนซัมแวร์ได้เข้าสู่ขั้นตอนใหม่ของการพัฒนา—ระยะเรียกค่าไถ่ของ Bitcoin ในช่วงครึ่งหลังของปี 2013 ม้าโทรจันชื่อ CryptoLocker ปรากฏขึ้น ซึ่งเป็นมัลแวร์ที่เป็นอันตรายในรูปแบบของแรนซัมแวร์ ซอฟต์แวร์ โดยมีระบบปฏิบัติการ Windows เป็นเป้าหมายหลักในการโจมตี

โดยปกติแล้วจะถูกส่งผ่านไฟล์แนบในอีเมล หลังจากไฟล์แนบถูกดำเนินการ ไฟล์ประเภทใดประเภทหนึ่งจะถูกเข้ารหัส จากนั้นหน้าต่างข้อความการชำระเงินจะปรากฏขึ้น

ข้อความเรียกค่าไถ่ระบุว่าหากชำระค่าไถ่ bitcoin ภายในเวลาที่กำหนด ไฟล์สามารถถอดรหัสได้ มิฉะนั้นคีย์ส่วนตัวจะถูกทำลายและไม่สามารถเปิดไฟล์ได้อีกต่อไป

ข้อความ

3. การระเบิด

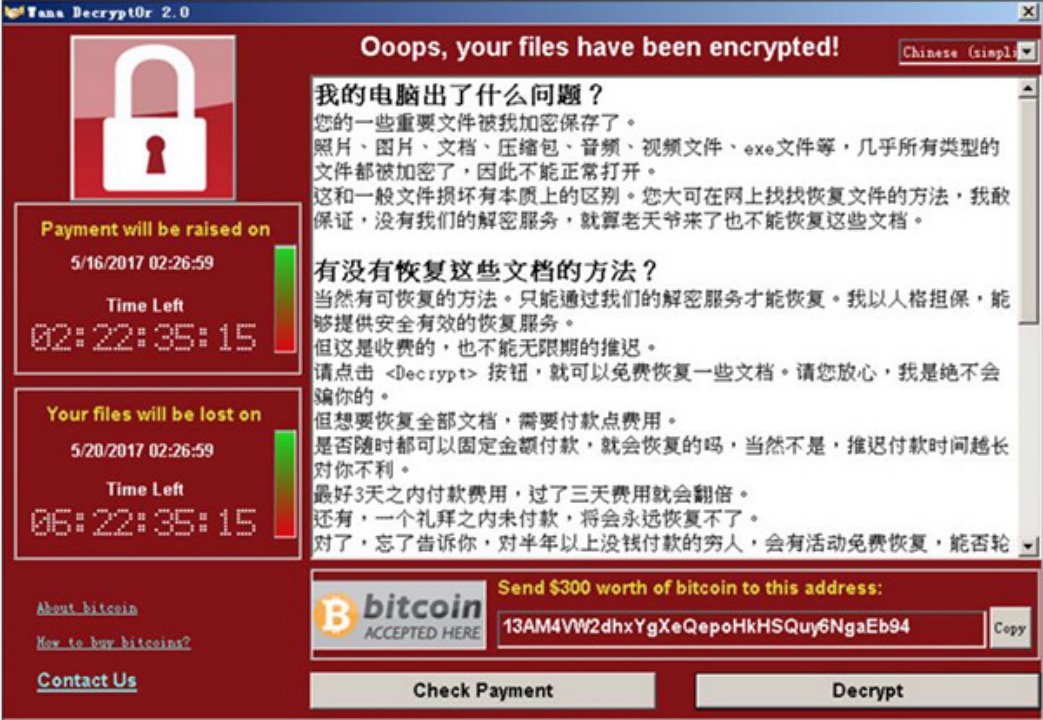

คำอธิบายภาพ

ล็อคหน้าจอ WannaCry

ข้อความ

4. แพลตฟอร์ม

ข้อความ

5. การกระจายความเสี่ยง

ชื่อระดับแรก

แรนซัมแวร์หลายรูปแบบ

การโจมตีด้วยแรนซัมแวร์มีหลายรูปแบบ ซึ่งสามารถแบ่งได้หลักๆ คือ: การเข้ารหัสข้อมูล การล็อกระบบ การรั่วไหลของข้อมูล และการข่มขู่ผู้ใช้

ข้อมูลที่เข้ารหัส: รูปแบบนี้เป็นรูปแบบที่พบได้บ่อยที่สุด เนื่องจากรูปแบบนี้เป็นรูปแบบการโจมตีที่มีเหยื่อจำนวนมากที่สุดและมีอิทธิพลต่อสังคมในวงกว้างที่สุด ผู้โจมตีมักใช้อัลกอริทึมการเข้ารหัสแบบอสมมาตร (ในทางทฤษฎีแทบจะเป็นไปไม่ได้ที่จะถอดรหัส) เพื่อเข้ารหัสข้อมูลสำคัญในระบบของ ถูกโจมตี เอกสารข้อมูล ฯลฯ หากไม่มีคีย์ส่วนตัวของผู้โจมตี ไฟล์ที่ถูกล็อกจะไม่สามารถถอดรหัสได้ จากนั้นแจ้งผู้ใช้ว่าหากต้องการเปิดข้อมูลโปรไฟล์ จะต้องทำการถอดรหัสให้เสร็จสิ้นโดยชำระเงินด้วยสกุลเงินเสมือน

ระบบล็อค: หลังจากระบบถูกล็อค แม้กระทั่งระบบก็ไม่สามารถเข้าสู่ระบบได้ ตัวอย่างเช่น หากรหัสผ่านในการเปิดระบบถูกแก้ไข เหยื่อจะไม่สามารถเข้าถึงเซิร์ฟเวอร์ได้หากไม่มีรหัสดิจิทัลเฉพาะ ผู้โจมตีใช้สิ่งนี้เป็นภัยคุกคามเพื่อแบล็กเมล์ ผู้ใช้งาน.

ในช่วงต้นเดือนพฤษภาคม 2019 แฮ็กเกอร์บุกและเข้าควบคุมคอมพิวเตอร์ของรัฐบาลประมาณ 10,000 เครื่องในเมืองบัลติมอร์ รัฐแมรี่แลนด์ สหรัฐอเมริกา และเรียกร้อง 13 bitcoins (มูลค่า 100,000 เหรียญสหรัฐ) แต่รัฐบาลของเมืองปฏิเสธที่จะจ่ายค่าไถ่ หน่วยงานของรัฐไม่สามารถเข้าถึงเซิร์ฟเวอร์ได้หากไม่มีดิจิทัลเฉพาะ ที่สำคัญ ข้าราชการไม่สามารถเข้าถึงบัญชีอีเมลของตนได้ และประชาชนทั่วไปไม่สามารถใช้บริการขั้นพื้นฐานของเทศบาลได้ รวมถึงการชำระค่าน้ำประปา ภาษีโรงเรือน และบัตรจอดรถ

ข้อมูลรั่วไหล: แบบฟอร์มประเภทนี้ส่วนใหญ่จะใช้กับโรงแรม สถานประกอบการ โรงพยาบาล ฯลฯ แฮ็กเกอร์ขโมยข้อมูลลับที่เกี่ยวข้อง (ข้อมูลส่วนตัวของผู้ใช้ เอกสารลับ ฯลฯ) ข้อมูลชุดนี้จะถูกเปิดเผยต่อสาธารณะในช่วงเวลาหนึ่ง

ข่มขู่ผู้ใช้ชื่อระดับแรก

การแพร่กระจายของแรนซัมแวร์

แรนซัมแวร์กำลังพัฒนาอย่างรวดเร็วและรวมลักษณะการแพร่กระจายของมัลแวร์จำนวนมาก แรนซัมแวร์ใหม่ ๆ สามารถแพร่กระจายอย่างรวดเร็วและแพร่เชื้อไปยังเครือข่ายทั้งหมดในองค์กร เข้ารหัสข้อมูลต่าง ๆ ที่สามารถเข้าถึงได้ และแม้แต่องค์กรหลายแห่งก็ทำให้ธุรกิจสูญเสียเนื่องจากเหตุนี้ การหยุดชะงักซึ่งก่อให้เกิด ความท้าทายอย่างมากในการรักษาความปลอดภัยขององค์กร

อีเมล

ผู้โจมตีแพร่กระจายแรนซั่มแวร์โดยการส่งอีเมล ซึ่งดูคล้ายกับอินเทอร์เฟซของสถาบัน แบรนด์ หรือไซต์เครือข่ายสังคมที่มีชื่อเสียงบางแห่ง เพื่อลดความระมัดระวังของผู้ถูกโจมตี และผู้โจมตีใส่ลิงก์ที่เป็นอันตรายลงในอีเมลโดยตรง ตราบใดที่ ผู้โจมตีคลิกที่ลิงก์หรือเปิดไฟล์แนบ ไฟล์ที่มีแรนซัมแวร์จะถูกดาวน์โหลดและเรียกใช้โดยอัตโนมัติ

กรณี: ตั้งแต่วันที่ 11 มีนาคม 2019 องค์กรแฮ็กเกอร์ในต่างประเทศได้เปิดตัวอีเมลไวรัสแบล็กเมล์โจมตีหน่วยงานรัฐบาลที่เกี่ยวข้องในประเทศของฉัน เนื้อหาของอีเมลคือ "คุณต้องไปแจ้งความที่สถานีตำรวจเวลา 15.00 น. วันที่ 11 มีนาคม!" และชื่อไฟล์แนบคือ "03-11-19.rar"

จากการศึกษาพบว่าหมายเลขเวอร์ชันของแรนซัมแวร์คือ GANDCRAB V5.2 ซึ่งเป็นหนึ่งในแรนซัมแวร์ที่มีการใช้งานมากที่สุดในประเทศจีน การส่งจดหมายเป็นวิธีการส่งที่ใช้กันอย่างแพร่หลาย และเนื่องจากใช้การเข้ารหัส RSA+Salsa20 ผู้ใช้ที่ตกเป็นเหยื่อไม่สามารถรับรหัสส่วนตัวที่อยู่ในมือของผู้เขียนไวรัสได้ ไม่สามารถถอดรหัสได้ หลังจากไวรัสทำงาน มันจะเข้ารหัสข้อมูลบนฮาร์ดดิสก์ของโฮสต์ของผู้ใช้และกำหนดให้เหยื่อต้องจ่ายค่าไถ่

เว็บไซต์และดาวน์โหลด

ผู้ใช้เรียกดูเว็บไซต์ที่ติดไวรัสและดาวน์โหลดซอฟต์แวร์ ทำให้ผู้ใช้เข้าใจผิดคิดว่าเป็นซอฟต์แวร์ของแท้ ทั้งที่จริง ๆ แล้วเป็นแรนซัมแวร์ที่มีแรนซัมแวร์

กรณี: ในปี 2559 KeRanger ซึ่งเป็นแรนซั่มแวร์ตัวแรกที่กำหนดเป้าหมายระบบปฏิบัติการ Apple นั้นแพร่กระจายอย่างรวดเร็วผ่านโปรแกรมติดตั้งของไคลเอ็นต์ Transmission BitTorrent ที่ติดไวรัสแล้ว ผู้ใช้ Mac OS X ที่ดาวน์โหลด Transmission ในวันที่ 4 และ 5 มีนาคม 2016 มีความเสี่ยงจากมัลแวร์

เมื่อผู้ใช้ติดตั้งแรนซัมแวร์ KeRanger จะค้นหาไฟล์ประมาณ 300 ประเภทและเข้ารหัสที่พบ ต่อจากนั้น แรนซั่มแวร์จะแสดงข้อความเรียกค่าไถ่ที่ขอให้เหยื่อจ่ายค่าไถ่ 1 บิตคอยน์ และขอให้เหยื่อชำระค่าไถ่ผ่านเว็บมืด

แพร่กระจายโดยการใช้ประโยชน์

ผู้โจมตียึดความเข้าใจผิดที่ว่าหลายคนคิดว่าการแพตช์ไม่มีประโยชน์และจะทำให้ระบบทำงานช้าลง จากนั้นจึงใช้ช่องโหว่ที่เพิ่งได้รับการซ่อมแซมหรือไม่ได้ให้ความสนใจมากนักในการแพร่กระจาย

หากผู้ใช้ไม่อัปเดตระบบหรือติดตั้งแพตช์ให้ทันเวลา แม้ว่าผู้ใช้จะไม่ได้ดำเนินการใดๆ ที่ไม่เหมาะสม ก็เป็นไปได้ที่จะได้รับแรนซัมแวร์โดยไม่มีการเตือนล่วงหน้า แรนซัมแวร์ประเภทนี้ไม่แตกต่างจากแรนซัมแวร์แบบดั้งเดิมในแง่ของฟังก์ชันทำลายล้าง แต่เนื่องจากวิธีการส่งข้อมูลที่แตกต่างกัน การป้องกันจึงทำได้ยากกว่า ผู้ใช้จำเป็นต้องปรับปรุงการรับรู้ด้านความปลอดภัย อัปเดตซอฟต์แวร์ที่มีช่องโหว่หรือติดตั้งแพตช์ความปลอดภัยที่เกี่ยวข้องโดยเร็วที่สุด เป็นไปได้.

กรณี: WannaCry เป็นซอฟต์แวร์เรียกค่าไถ่ "เหมือนเวิร์ม" ที่มีขนาด 3.3MB ซึ่งแพร่กระจายโดยอาชญากรโดยใช้ช่องโหว่อันตราย "EternalBlue" ที่รั่วไหลโดย NSA (National Security Agency, US National Security Agency)

ชื่อระดับแรก

สกุลเงินเสมือนเป็นค่าไถ่

จากมุมมองทางเทคนิคเราต้องยอมรับว่าการรวมกันของแรนซัมแวร์และสกุลเงินเสมือนนั้นสมบูรณ์แบบ ก่อนที่สกุลเงินเสมือนจะถูกนำมาใช้อย่างแพร่หลาย ผู้ผลิตไวรัสไม่ใช่เรื่องง่ายที่จะทำกำไรโดยตรงจากแรนซัมแวร์ นอกจากการยึดอุปกรณ์คอมพิวเตอร์ของเหยื่อแล้ว หรือจับตัวประกัน เหยื่อต้องจ่ายเงินสดหรือโอนผ่านธนาคารเพื่อรับผลประโยชน์ ซึ่งง่ายเกินไปที่ตำรวจจะจับได้

ดังนั้นในช่วงสองสามทศวรรษที่ผ่านมา แม้ว่าแรนซั่มแวร์จะมีอยู่เป็นเวลานาน แต่ก็ไม่ได้ระเบิดในวงกว้างและก่อให้เกิดผลกระทบอย่างใหญ่หลวง การเกิดขึ้นของสกุลเงินเสมือนได้ทำลายสมดุลนี้ เหยื่อจะจ่ายเงินในรูปแบบสกุลเงินเสมือน การไม่เปิดเผยชื่อและการหมุนเวียนทั่วโลกของสกุลเงินเสมือนไม่เพียงแต่ทำให้ธุรกรรมข้ามพรมแดนรวดเร็วมากเท่านั้น แต่ยังหลีกเลี่ยงการกำกับดูแลในระดับหนึ่งอีกด้วย

ธุรกิจที่โดนแรนซัมแวร์จะได้รับหมายเหตุเรียกค่าไถ่ ซึ่งขอให้เหยื่อจ่ายค่าไถ่เป็นสกุลเงินเสมือน และมักจะมีคำแนะนำเกี่ยวกับวิธีซื้อสกุลเงินเสมือนจากการแลกเปลี่ยน

ชื่อระดับแรก

หยุดการขาดทุนและข้อควรระวัง

เมื่อเราได้รับการยืนยันว่าถูกโจมตีโดยแรนซัมแวร์ เราควรใช้มาตรการหยุดการขาดทุนที่จำเป็นให้ทันเวลาเพื่อหลีกเลี่ยงการขยายตัวของการสูญเสียเพิ่มเติม

หลังจากยืนยันว่าเซิร์ฟเวอร์ติดแรนซัมแวร์แล้ว ควรแยกโฮสต์ที่ติดไวรัสออกทันที ในแง่หนึ่ง ก็เพื่อป้องกันโฮสต์ที่ติดไวรัสไม่ให้แพร่เชื้อไปยังเซิร์ฟเวอร์อื่นโดยอัตโนมัติผ่านเครือข่ายที่เชื่อมต่อ ในทางกลับกัน ก็เพื่อป้องกันไม่ให้แฮ็กเกอร์ดำเนินการควบคุมเซิร์ฟเวอร์อื่นต่อไปผ่านโฮสต์ที่ติดไวรัส

วิธีดำเนินการทั่วไปสำหรับการแยกคือการตัดการเชื่อมต่อและการปิดเครื่อง ขั้นตอนการดำเนินการหลักของการตัดการเชื่อมต่อเครือข่ายประกอบด้วย: ถอดสายเคเบิลเครือข่าย ปิดใช้งานการ์ดเครือข่าย และหากเป็นแล็ปท็อป ให้ปิดเครือข่ายไร้สาย

หลังจากแยกโฮสต์ที่ติดไวรัสแล้ว ควรตรวจสอบเครื่องอื่นๆ ใน LAN เพื่อดูว่าระบบธุรกิจหลักได้รับผลกระทบหรือไม่ สายการผลิตได้รับผลกระทบหรือไม่ และระบบสำรองข้อมูลได้รับการเข้ารหัสเพื่อกำหนดขอบเขตของการติดไวรัสหรือไม่

นอกจากนี้ หากระบบสำรองข้อมูลปลอดภัย คุณสามารถหลีกเลี่ยงการจ่ายค่าไถ่และกู้คืนไฟล์ได้อย่างราบรื่น

ดังนั้น เมื่อได้รับการยืนยันว่าเซิร์ฟเวอร์ติดแรนซัมแวร์และโฮสต์ที่ติดไวรัสถูกแยกออกแล้ว ควรตรวจสอบระบบธุรกิจหลักและระบบสำรองทันที

ตามลักษณะของแรนซัมแวร์ที่สามารถป้องกัน ควบคุมได้ และรักษาไม่หาย ผู้เชี่ยวชาญด้านความปลอดภัยของ Zhifan Technology เตือนทุกคนว่า:

ผู้ใช้ทางธุรกิจ: สร้างระบบป้องกันความปลอดภัยของเครือข่าย เสริมการป้องกันความปลอดภัยของข้อมูล ตั้งค่าไฟร์วอลล์ อัปเดตฐานข้อมูลไวรัสในเวลาที่เหมาะสม รับข้อมูลภัยคุกคามอย่างกว้างขวาง และสร้างกลไกการเตือนไวรัสขององค์กรล่วงหน้า

ผู้ใช้ส่วนบุคคล: ปรับปรุงการรับรู้ด้านความปลอดภัยของเครือข่าย แพตช์ระบบปฏิบัติการอย่างสม่ำเสมอ ไม่คลิกอีเมล ลิงก์และซอฟต์แวร์จากแหล่งที่ไม่รู้จัก และสำรองข้อมูลและเอกสารสำคัญได้ทันเวลา