Beosin의 연례 주요 소식 | 2025년 Web3 블록체인 보안 환경 보고서

- 核心观点:2025年Web3安全损失达33.75亿美元,黑客攻击激增。

- 关键要素:

- 黑客攻击损失31.87亿美元,同比大增77.85%。

- 中心化交易所损失最高,占52.3%,Bybit事件损失14.4亿。

- 以太坊链损失占比66.79%,合约漏洞利用为最常见攻击手法。

- 市场影响:凸显基础设施与供应链安全为行业核心挑战。

- 时效性标注:中期影响

*본 보고서는 베오신과 풋프린트 애널리틱스가 공동으로 작성했습니다. 공식 위챗 계정에서 "2025"라고 답장하시면 전체 보고서를 받아보실 수 있습니다.

*본 기사는 2025년 웹3 보안 환경 보고서입니다. 향후 가상자산 자금세탁방지 규정 준수 및 기타 관련 주제에 대한 보고서를 발표할 예정입니다. 베오신 위챗 공식 계정을 팔로우해 주세요.

머리말

블록체인 보안 연합(Blockchain Security Alliance)이 주도하고 연합 회원사인 Beosin과 Footprint Analytics가 공동 집필한 본 연구 보고서는 2025년 글로벌 블록체인 보안 환경을 종합적으로 탐구하는 것을 목표로 합니다. 보고서는 글로벌 블록체인 보안 현황에 대한 분석 및 평가를 통해 현재의 보안 과제와 위협을 밝히고, 해결책과 모범 사례를 제시합니다. 블록체인 보안 및 규제는 웹3 시대 발전에 있어 핵심적인 이슈입니다. 본 보고서의 심층적인 연구와 논의를 통해 이러한 과제를 더 잘 이해하고 해결함으로써 블록체인 기술의 안전하고 지속 가능한 발전을 촉진할 수 있을 것입니다.

1. 2025년 웹3 블록체인 보안 환경 개요

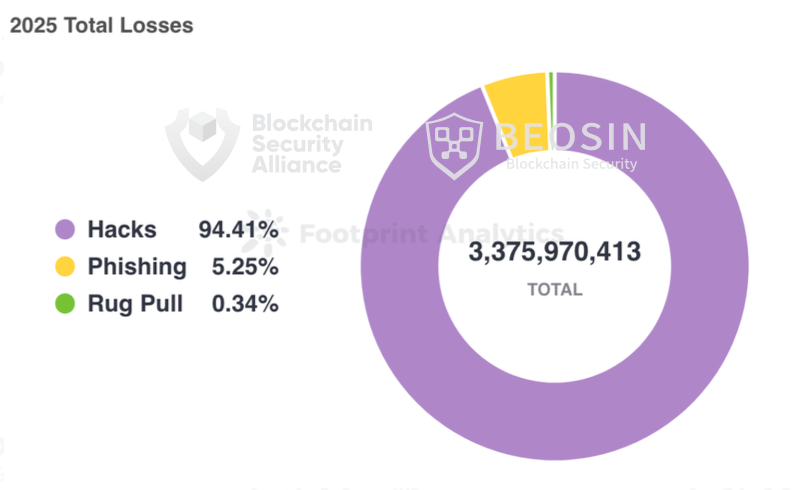

블록체인 보안 및 규정 준수 기술 기업인 Beosin 산하 플랫폼 Alert에 따르면, 해킹, 피싱 사기, 프로젝트 러그풀 등으로 인한 Web3 공간의 총 손실액은 2025년까지 33억 7,500만 달러에 달할 것으로 예상됩니다. 주요 블록체인 보안 사고는 총 313건 발생했으며, 이 중 해킹 사고는 191건으로 약 31억 8,700만 달러의 손실을, 프로젝트 러그풀은 약 1,150만 달러의 손실을, 피싱 사기는 113건으로 약 1억 7,700만 달러의 손실을 초래했습니다.

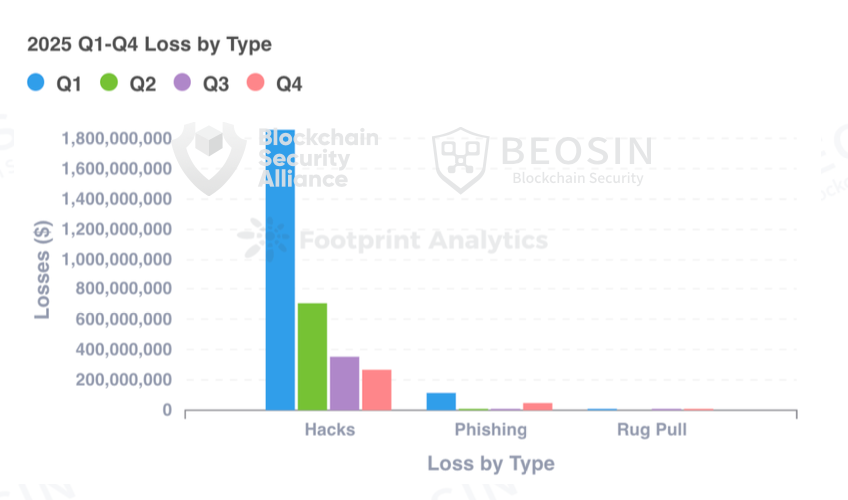

2025년 1분기는 가장 큰 손실이 발생한 분기였으며, 그 대부분은 바이빗(Bybit) 해킹에서 비롯되었습니다. 해킹으로 인한 손실액은 분기별로 감소세를 보였지만, 2024년 대비 77.85%라는 상당한 증가세를 기록했습니다. 피싱 사기와 러그 풀(Rug Pull) 사건으로 인한 손실은 모두 2024년 대비 크게 감소했는데, 피싱 사기 손실은 약 69.15%, 러그 풀 손실은 약 92.21% 감소했습니다.

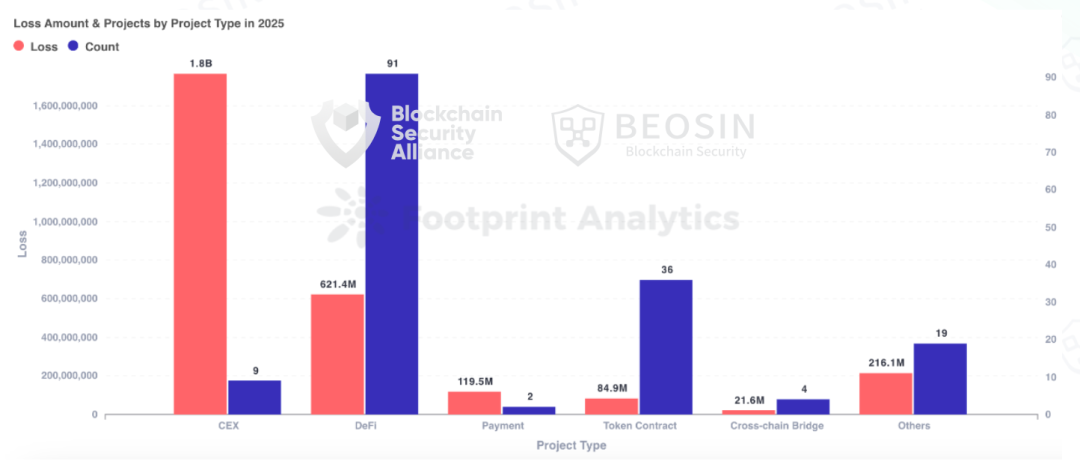

2025년에는 DeFi, CEX, 퍼블릭 블록체인, 크로스체인 브리지, NFT, Memecoin 거래 플랫폼, 지갑, 브라우저, 타사 코드 패키지, 인프라, MEV 봇 등 다양한 프로젝트 유형이 공격 대상이 되었습니다. DeFi는 여전히 가장 빈번하게 공격받은 프로젝트 유형으로, DeFi를 표적으로 한 공격이 91건 발생하여 약 6억 2,100만 달러의 손실이 발생했습니다. CEX는 총 손실액이 가장 컸는데, CEX를 표적으로 한 공격이 9건 발생하여 약 17억 6,500만 달러의 손실이 발생했으며, 이는 전체 손실액의 52.30%를 차지했습니다.

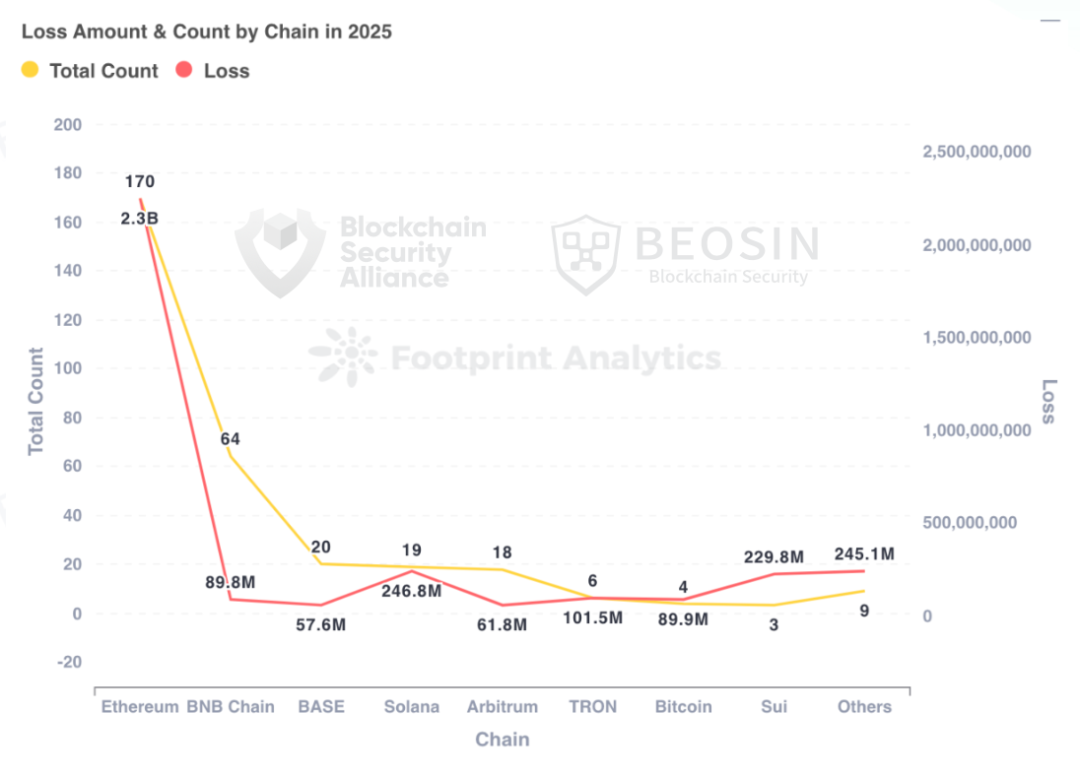

2025년에도 이더리움은 가장 큰 손실을 기록한 퍼블릭 블록체인으로 남았으며 , 이더리움에서 발생한 170건의 보안 사고로 약 22억 5,400만 달러의 손실이 발생하여 해당 연도 전체 손실의 66.79%를 차지했습니다.

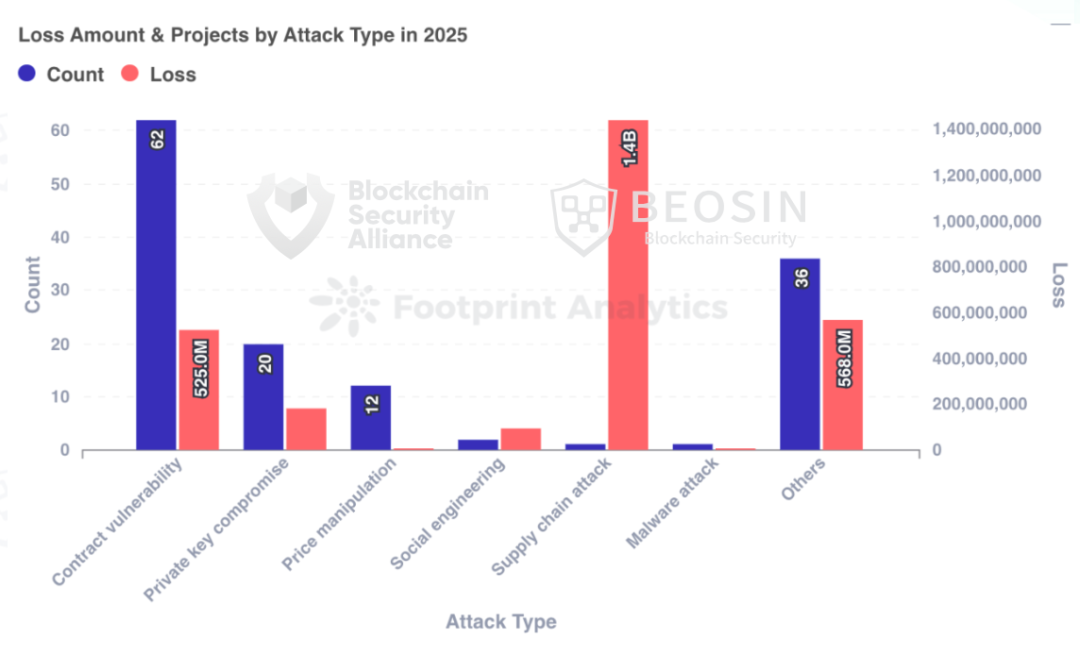

공격 방식별로 살펴보면, 바이빗(Bybit) 사태는 공급망 공격으로 약 14억 4천만 달러의 손실을 초래했으며, 이는 전체 손실액의 42.67%에 해당하여 가장 큰 피해를 입힌 공격 방식 이었습니다. 이 외에도 계약 악용이 가장 빈번하게 발생한 공격 방식으로 , 전체 191건의 공격 중 62건(32.46%)을 차지했습니다.

2. 2025년 발생할 수 있는 10대 보안 사고

2025년에는 1억 달러 이상의 손실을 초래한 보안 사고가 세 건 발생했습니다. 바이 빗(Bybit, 14억 4천만 달러), 세투스 프로토콜(Cetus Protocol, 2억 2천4백만 달러), 밸런서(Balancer, 1억 1천6백만 달러)가 그 예입니다. 이후 스트림 파이낸스(Stream Finance, 9천3백만 달러), 비트코인 고래 투자자(BTC whales, 9천1백만 달러), 노비텍스(Nobitex, 9천만 달러), 페멕스(Phemex, 7천만 달러), UPCX(7천만 달러), 이더리움 사용자(5천만 달러), 인피니(Infini, 4천950만 달러) 순으로 손실 규모가 커졌습니다.

예년과 달리 올해 상위 10대 보안 사고 중 두 건은 소셜 엔지니어링/피싱 공격으로 인해 개인 사용자에게 상당한 손실을 초래했습니다 . 이러한 공격은 금전적 손실 규모가 가장 큰 것은 아니지만, 발생 빈도가 매년 증가하고 있어 개인 사용자에게 심각한 위협이 되고 있습니다.

*상위 10개 보안 사고에 대한 자세한 내용은 전체 보고서에서 확인할 수 있습니다.

3. 공격받은 프로젝트 유형

중앙 집중식 거래소는 가장 큰 손실을 보는 프로젝트 유형이 되었습니다.

2025년에는 중앙 집중식 거래소가 가장 큰 손실을 입었는데, 이들을 겨냥한 9건의 공격으로 약 17억 6,500만 달러의 손실이 발생했으며 이는 전체 손실액의 52.30%에 해당합니다. Bybit이 약 14억 4,000만 달러로 가장 큰 손실을 입었습니다. 그 외 상당한 손실을 입은 거래소로는 Nobitex(약 9,000만 달러), Phemex(약 7,000만 달러), BTCTurk(4,800만 달러), CoinDCX(4,420만 달러), SwissBorg(4,130만 달러), Upbit(3,600만 달러) 등이 있습니다.

탈중앙화 금융 (DeFi)은 가장 빈번하게 공격받은 프로젝트 유형으로 , DeFi를 대상으로 한 공격이 91건 발생하여 약 6억 2,100만 달러의 손실이 발생했으며, 총 손실액 기준으로 두 번째로 큰 규모를 기록했습니다 . 세투스 프로토콜(Cetus Protocol)은 약 2억 2,400만 달러의 손실을 입었는데, 이는 전체 도난 DeFi 자금의 36.07%에 해당합니다. 밸런서(Balancer)는 약 1억 1,600만 달러의 손실을 입었습니다. 그 외 상당한 손실을 입은 DeFi 프로젝트로는 인피니(Infini, 4,950만 달러), GMX(4,000만 달러), 아브라카다브라 파이낸스(Abracadabra Finance, 1,300만 달러), 코크 프로토콜(Cork Protocol, 1,200만 달러), 서플라이(Supply, 960만 달러), zkLend(950만 달러), 아이오닉(Ionic, 880만 달러), 알렉스 프로토콜(Alex Protocol, 837만 달러) 등이 있습니다.

4. 각 체인별 손실 상세 정보

이더리움은 가장 큰 손실을 입었고 가장 많은 보안 사고를 겪었습니다.

지난해와 마찬가지로 이더리움은 손실액과 보안 사고 발생 건수가 가장 많은 퍼블릭 블록체인으로 남아 있습니다. 이더리움에서 발생한 170건의 보안 사고로 약 22억 5,400만 달러의 손실이 발생했으며, 이는 올해 전체 손실액의 66.79%를 차지합니다.

보안 사고 발생 건수 기준으로 두 번째로 많은 순위를 기록한 퍼블릭 블록체인은 BNB Chain으로 , 64건의 보안 사고로 약 8,983만 달러의 손실이 발생했습니다. BNB Chain은 온체인 공격 건수는 많았지만, 총 손실액은 상대적으로 적었습니다 . 그러나 2024년과 비교하면 보안 사고 발생 건수와 손실액 모두 크게 증가했으며, 손실액은 110.87% 증가했습니다.

Base는 총 20건의 보안 사고가 발생하여 보안 사고 건수에서 3위를 차지했습니다. Solana가 19건의 보안 사고로 그 뒤를 바짝 쫓고 있습니다.

5. 공격 방법 분석

계약 취약점 악용이 가장 흔한 공격 방식입니다.

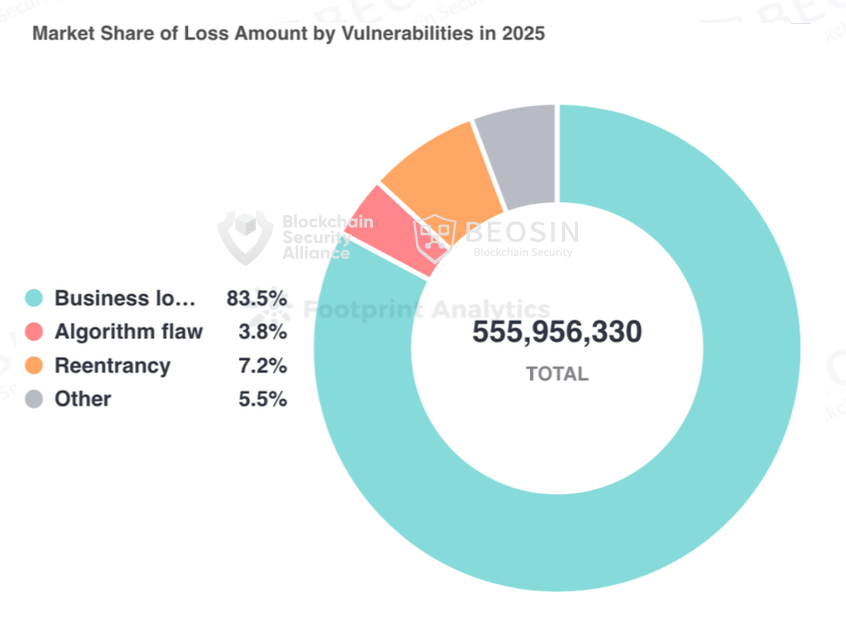

총 191건의 공격 중 62건은 계약 취약점 악용으로 , 이는 전체의 32.46%에 해당하며, 이로 인해 총 5억 5,600만 달러의 손실이 발생했습니다. 이는 재정적 손실 규모 면에서 바이빗(Bybit)의 공급망 공격에 이어 두 번째로 큰 유형의 공격이었습니다.

계약 취약점 분석 결과, 가장 큰 피해를 초래한 취약점은 비즈니스 로직 취약점으로, 이로 인해 4억 6,400만 달러의 손실이 발생했습니다. 가장 빈번하게 발생한 상위 3가지 계약 취약점은 비즈니스 로직 취약점(53회), 접근 제어 취약점(7회), 알고리즘 결함(5회) 순이었습니다.

올해 개인 키 유출 사고는 20건 발생했으며, 이로 인해 총 약 1억 8천만 달러의 손실이 발생했습니다. 유출 건수와 손실액은 작년보다 크게 감소했습니다 . 거래소, 프로젝트 팀 및 사용자들이 개인 키 보호에 대한 인식이 높아진 것으로 보입니다.

6. 일반적인 보안 사고 공격 분석

6.1 세투스 프로토콜 2억 2,400만 달러 보안 사고 분석

이벤트 요약

2025년 5월 22일, Sui 생태계의 DEX Cetus 프로토콜이 공격을 받았습니다. 이 취약점은 오픈 소스 라이브러리 코드 내의 좌측 시프트 연산 구현 오류에서 비롯되었습니다. 공격 거래 중 하나(https://suivision.xyz/txblock/DVMG3B2kocLEnVMDuQzTYRgjwuuFSfciawPvXXheB3x?tab=Overview)를 예로 들면, 공격 단계는 다음과 같이 간략하게 설명됩니다.

1. 플래시론 활성화: 공격자는 플래시론을 통해 1천만 haSUI를 빌렸습니다.

2. 유동성 포지션 생성: [300000, 300200]의 가격 범위로 새로운 유동성 포지션을 개설합니다.

3. 유동성 증가: haSUI 1단위만 사용해도 유동성이 증가하지만, 그 유동성 가치는 최대 10,365,647,984,364,446,732,462,244,378,333,008에 달합니다.

4. 유동성 제거: 여러 거래에서 즉시 유동성을 제거하여 유동성 풀을 고갈시키십시오.

5. 플래시론 상환: 플래시론을 상환하고 약 570만 SUI를 이익으로 보유합니다.

취약점 분석

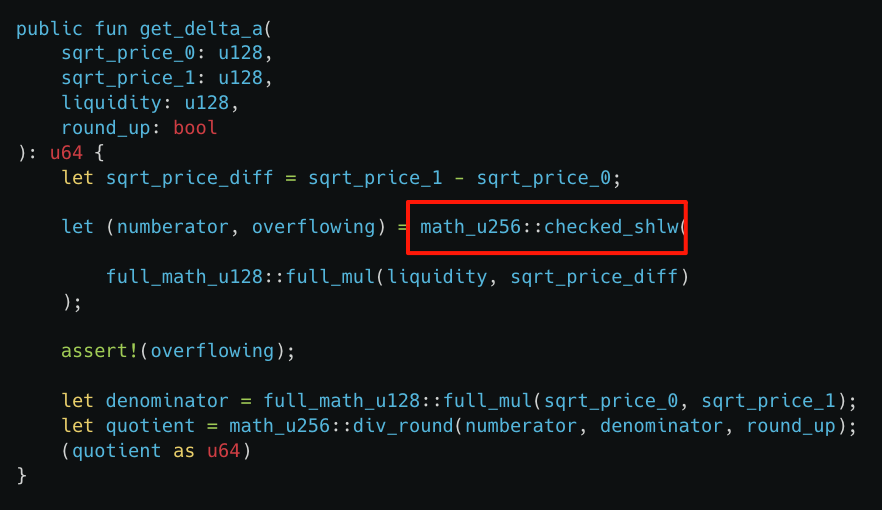

이 공격의 근본 원인은 `get_delta_a` 함수의 `checked_shlw` 함수 구현 오류에 있으며, 이로 인해 오버플로 검사가 실패했습니다. 공격자는 유동성 풀에서 대량의 자산을 얻기 위해 소량의 토큰만 필요로 하므로 공격이 가능합니다.

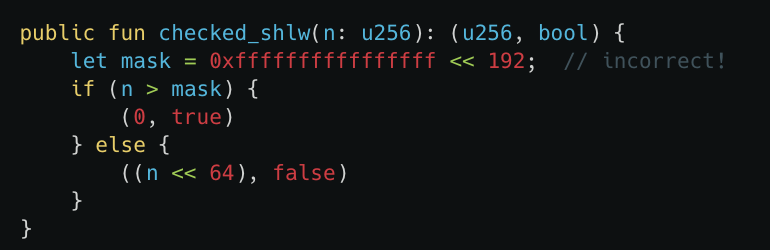

그림에서 볼 수 있듯이, `checked_shlw`는 u256 숫자를 왼쪽으로 64비트 시프트했을 때 오버플로가 발생하는지 여부를 판단하는 데 사용됩니다. 입력값이 0xffffffffffffffff << 192 미만이면 오버플로 감지를 우회하지만, 입력값이 왼쪽으로 64비트 시프트 후 u256의 최대값을 초과하면(오버플로) `checked_shlw`는 여전히 "오버플로가 발생하지 않았습니다"(false)라고 출력합니다. 이로 인해 후속 계산에 필요한 토큰 수를 심각하게 과소평가하게 됩니다.

또한 Move에서는 정수 연산 시 오버플로 및 언더플로를 방지하도록 설계되어 있습니다. 이러한 오류는 예상치 못한 동작이나 취약점으로 이어질 수 있기 때문입니다. 구체적으로, 덧셈과 곱셈의 결과가 정수형의 허용 범위를 초과하면 프로그램이 종료됩니다. 나눗셈의 경우, 나누는 수가 0이면 프로그램이 종료됩니다.

좌측 시프트(<<) 연산자의 독특한 특징은 오버플로가 발생해도 멈추지 않는다는 점입니다. 즉, 시프트된 비트 수가 정수형의 저장 용량을 초과하더라도 프로그램이 종료되지 않아 오류가 발생하거나 예측할 수 없는 동작이 나타날 수 있습니다.

6.2 Balancer 1억 1,600만 달러 보안 사고 분석

2025년 11월 3일, Balancer v2 프로토콜이 공격을 받아 포크 프로토콜을 포함한 여러 프로젝트의 다양한 블록체인에서 약 1억 1,600만 달러의 손실이 발생했습니다. 예를 들어, 공격자가 이더리움에서 사용한 거래는 다음과 같습니다: 0x6ed07db1a9fe5c0794d44cd36081d6a6df103fab868cdd75d581e3bd23bc9742

1. 공격자는 먼저 대량 스왑 기능을 통해 공격 거래를 실행하여 BPT를 사용하여 풀에서 대량의 유동성 토큰을 스왑아웃함으로써 풀의 유동성 토큰 보유량을 매우 낮췄습니다.

2. 그 후 공격자들은 유동성 토큰(osETH/WETH)을 교환하기 시작했습니다.

3. 그런 다음 유동성 토큰을 다시 BPT 토큰으로 교환하고 위의 작업을 여러 풀에서 반복합니다.

4. 마지막으로, 수익을 실현하기 위해 돈을 인출하세요.

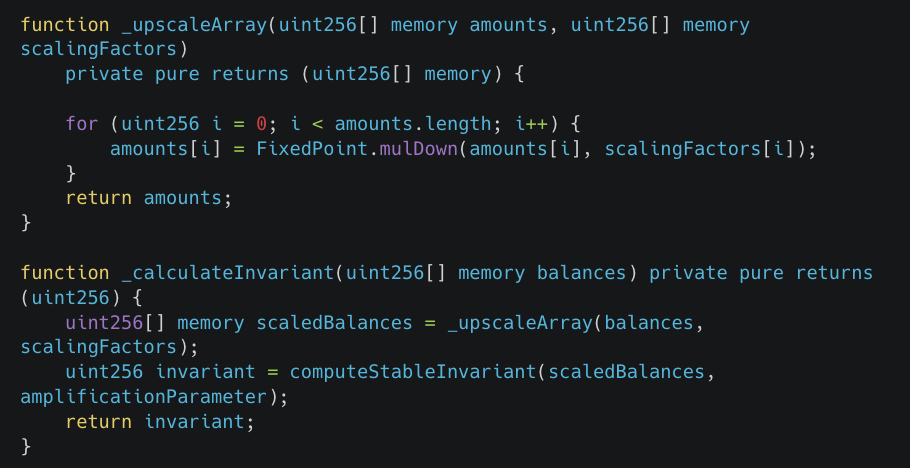

취약점 분석

ComposableStablePools는 Curve의 StableSwap 불변 공식을 사용하여 유사한 자산 간의 가격 안정성을 유지합니다. 그러나 불변 계산 중 발생하는 스케일링 작업으로 인해 오류가 발생할 수 있습니다.

mulDown 함수는 정수 나눗셈을 내림까지 수행합니다. 이러한 정밀도 오류는 불변량 계산에 영향을 미쳐 계산값이 비정상적으로 낮아지게 되므로 공격자가 이를 악용할 수 있는 기회를 제공합니다.

7. 전형적인 자금세탁 방지 사례 분석

7.1 라이언 제임스 웨딩이 이끄는 마약 카르텔에 대한 미국의 제재

미국 재무부가 공개한 문서에 따르면, 라이언 제임스 웨딩과 그의 일당은 콜롬비아와 멕시코를 통해 수많은 코카인을 밀수하여 미국과 캐나다에 판매했습니다. 이들의 범죄 조직은 암호화폐를 이용해 자금 세탁을 하고 막대한 불법 자산을 축적했습니다.

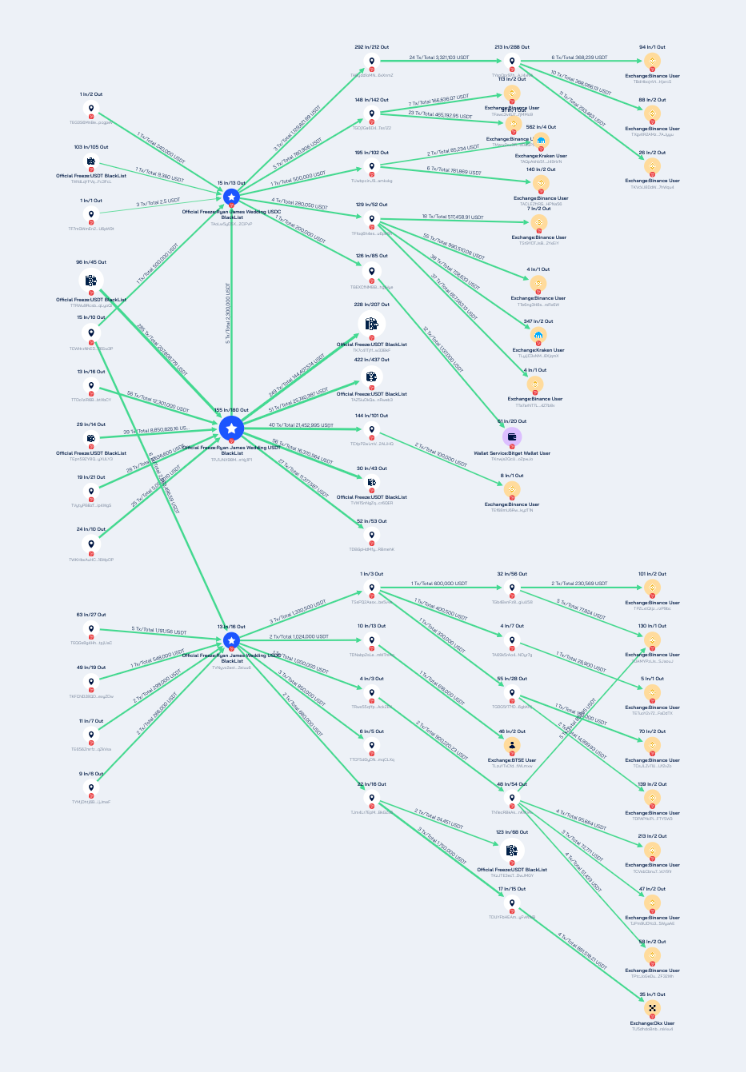

Beosin이 보유한 온체인 추적 및 조사 도구인 Beosin Trace를 사용하여 Wedding의 마약 밀매 조직과 관련된 암호화폐 주소를 분석했습니다. 결과는 다음과 같습니다.

세 명의 웨딩(Wedding)이 보유한 주소, TAoLw5yD5XUoHWeBZRSZ1ExK9HMv2CiPvP, TVNyvx2astt2AB1Us67ENjfMZeEXZeiuu6 및 TPJ1JNX98MJpHueBJeF5SVSg85z8mYg1P1에서는 총 266,761,784.24 USDT가 거래되었습니다. 이 자산 중 일부는 테더(Tether)에 의해 동결되었지만, 대부분은 고빈도 거래 주소와 다단계 이체를 통해 자금 세탁되어 바이낸스, OKX, 크라켄, BTSE 등의 플랫폼에 예치되었습니다 .

소콜로프스키 그룹은 여러 블록체인 네트워크(BTC, ETH, 솔라나, 트론, BNB 비콘 체인)에 주소를 보유하고 있으며, 자금 흐름 분석은 전체 보고서에서 확인할 수 있습니다.

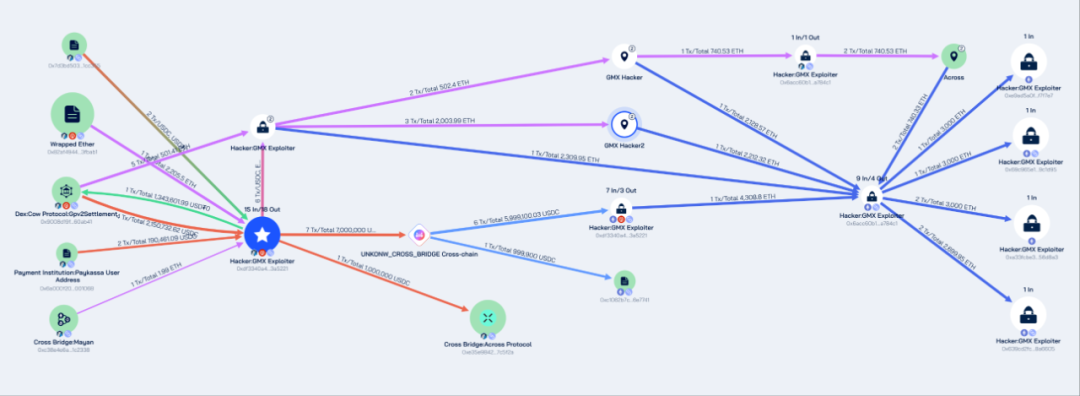

7.2 GMX 4천만 달러 절도 사건

2025년 7월 10일, GMX는 재진입 취약점으로 인해 해킹당했으며, 이로 인해 해커들은 약 4,200만 달러의 수익을 올렸습니다. Beosin Trace의 조사 결과, 공격자의 주소(0x7d3bd50336f64b7a473c51f54e7f0bd6771cc355)는 탈중앙화 거래소(DEX) 프로토콜을 사용하여 다양한 스테이블코인과 알트코인을 이더리움(ETH)과 미국 달러(USDC)로 교환한 후, 여러 크로스체인 프로토콜을 통해 탈취한 자산을 이더리움 네트워크로 전송한 것으로 밝혀졌습니다.

이후 도난당한 GMX 자산 약 3,200만 ETH 상당이 다음 네 개의 이더리움 네트워크 주소에 보관되었습니다.

0xe9ad5a0f2697a3cf75ffa7328bda93dbaef7f7e7

0x69c965e164fa60e37a851aa5cd82b13ae39c1d95

0xa33fcbe3b84fb8393690d1e994b6a6adc256d8a3

0x639cd2fc24ec06be64aaf94eb89392bea98a6605

약 1천만 달러 상당의 자산이 아비트럼 네트워크의 주소 0xdf3340a436c27655ba62f8281565c9925c3a5221에 보관되어 있었습니다.

이번 사건의 자금 세탁 경로는 매우 전형적입니다. 해커들은 디파이(DeFi) 프로토콜, 크로스체인 브리지 및 기타 방법을 사용하여 자금의 이동 경로를 은폐하고, 규제 기관 및 법 집행 기관의 추적과 자금 동결을 피했습니다 .

8. 2025년 웹3 블록체인 보안 환경 요약

2025년에는 피싱 사기와 프로젝트 관련 악성 인출로 인한 손실이 2024년에 비해 크게 감소했습니다. 그러나 해킹 공격은 여전히 빈번하게 발생하여 31억 달러 이상의 손실을 초래했으며 , 거래소가 가장 큰 손실을 입었습니다. 한편, 개인 키 유출 관련 보안 사고는 감소했습니다. 이러한 변화의 주요 원인은 다음과 같습니다.

작년의 만연한 해킹 활동 이후, 웹3 생태계 전체가 올해 보안에 더욱 중점을 두고 있습니다. 프로젝트 팀부터 보안 회사에 이르기까지, 내부 보안 운영, 실시간 온체인 모니터링, 보안 감사 강화, 과거 계약 취약점 악용 사건으로부터의 교훈 습득 등 다양한 측면에서 보안 노력을 기울이고 있습니다. 개인 키 관리 및 프로젝트 운영 보안과 같은 영역에서 보안 인식 제고 활동도 지속적으로 강화되고 있습니다. 계약 취약점을 이용한 해킹과 개인 키 탈취가 점점 어려워짐에 따라, 해커들은 공급망 공격이나 프런트엔드 취약점을 이용한 공격 등 다른 수법을 사용하여 사용자들이 해커가 관리하는 주소로 자산을 이체하도록 유도하고 있습니다 .

더욱이 암호화폐 시장과 전통 시장의 통합으로 공격 대상은 더 이상 DeFi, 크로스체인 브리지, 거래소에만 국한되지 않고 결제 플랫폼, 도박 플랫폼, 암호화폐 서비스 제공업체, 인프라, 개발 도구, MEV 봇 등 다양한 대상으로 확대되었습니다 . 공격의 초점 또한 더욱 복잡한 프로토콜 논리 결함으로 옮겨가고 있습니다 .

개인 사용자에게 있어 소셜 엔지니어링/피싱 공격 및 잠재적 강압은 개인 자산에 상당한 위협이 됩니다 . 현재 많은 피싱 공격은 피해 금액이 적고 피해자가 개인 사용자이기 때문에 보고되지 않거나 기록되지 않아 손실 규모가 과소평가되고 있습니다. 따라서 사용자들은 이러한 공격을 예방하는 방법에 대한 인식을 높여야 합니다 . 또한 올해 들어 암호화폐 사용자를 대상으로 한 납치와 같은 물리적 강압 행위가 여러 차례 발생했습니다. 사용자들은 개인 식별 정보를 보호하고 암호화폐 자산이 공개적으로 노출되는 것을 최소화해야 합니다.

전반적으로 2025년에도 웹3 보안은 여전히 상당한 과제에 직면해 있으며, 프로젝트 팀과 개별 사용자 모두 방심해서는 안 됩니다. 미래에는 공급망 보안이 웹3 보안의 핵심 요소가 될 가능성이 높습니다. 업계 내 다양한 인프라 서비스 제공업체를 지속적으로 보호하고 공급망 내 위협을 모니터링하고 경고하는 것은 업계 관계자 모두가 공동으로 해결해야 할 중요한 과제입니다 . 더욱이 AI 기반 소셜 엔지니어링/피싱 공격은 계속 증가할 것으로 예상되므로 개인의 인식 제고와 기술적 장벽부터 커뮤니티 협력에 이르기까지 다층적이고 실시간이며 역동적인 방어 시스템 구축이 필수적입니다.