스나이퍼 피싱: OKX Web3 지갑의 위험한 거래 차단 기능 4가지를 한 글로 이해

Scam Sniffer가 발표한 2024년 중반 피싱 보고서에 따르면 2024년 상반기에만 260,000명의 피해자가 EVM 체인에서 3억 1,400만 달러를 잃었고, 그 중 20명은 1인당 100만 달러 이상을 잃었습니다. 안타깝게도 또 다른 피해자는 1,100만 달러를 잃어 역사상 두 번째로 큰 절도 피해자가 되었습니다.

보고서 요약에 따르면 최근 ERC 20 토큰 도난은 Permit, IncrementAllowance 및 Uniswap Permit 2와 같은 피싱 서명에 서명하는 데서 발생합니다. 대부분의 주요 도난에는 Stake, Restake, Aave Stake 및 Pendle 토큰이 포함됩니다. 피해자는 가짜 트위터 계정의 피싱 댓글을 통해 피싱 웹사이트로 연결되는 경우가 많습니다.

피싱 공격은 의심의 여지 없이 여전히 온체인 보안 문제에서 가장 큰 타격을 받는 영역입니다.

OKX Web3 Wallet은 사용자의 기본적인 거래 요구 사항을 충족하는 보급형 제품으로서 보안 조치 강화와 사용자 교육에 중점을 두고 있습니다. 제품 차원에서는 최근 고주파 피싱 시나리오를 중심으로 위험한 거래 차단 기능을 업그레이드했으며, 앞으로도 더 많은 위험 시나리오를 식별해 사용자에게 촉구할 예정이라고 밝혔습니다.

이 글은 OKX Web3 지갑 최신 업그레이드의 4가지 주요 위험한 거래 차단 기능에 대한 적용 시나리오를 명확하게 설명하는 동시에 일부 도난 사례의 운영 원칙을 대중화하는 데 도움이 되기를 바랍니다.

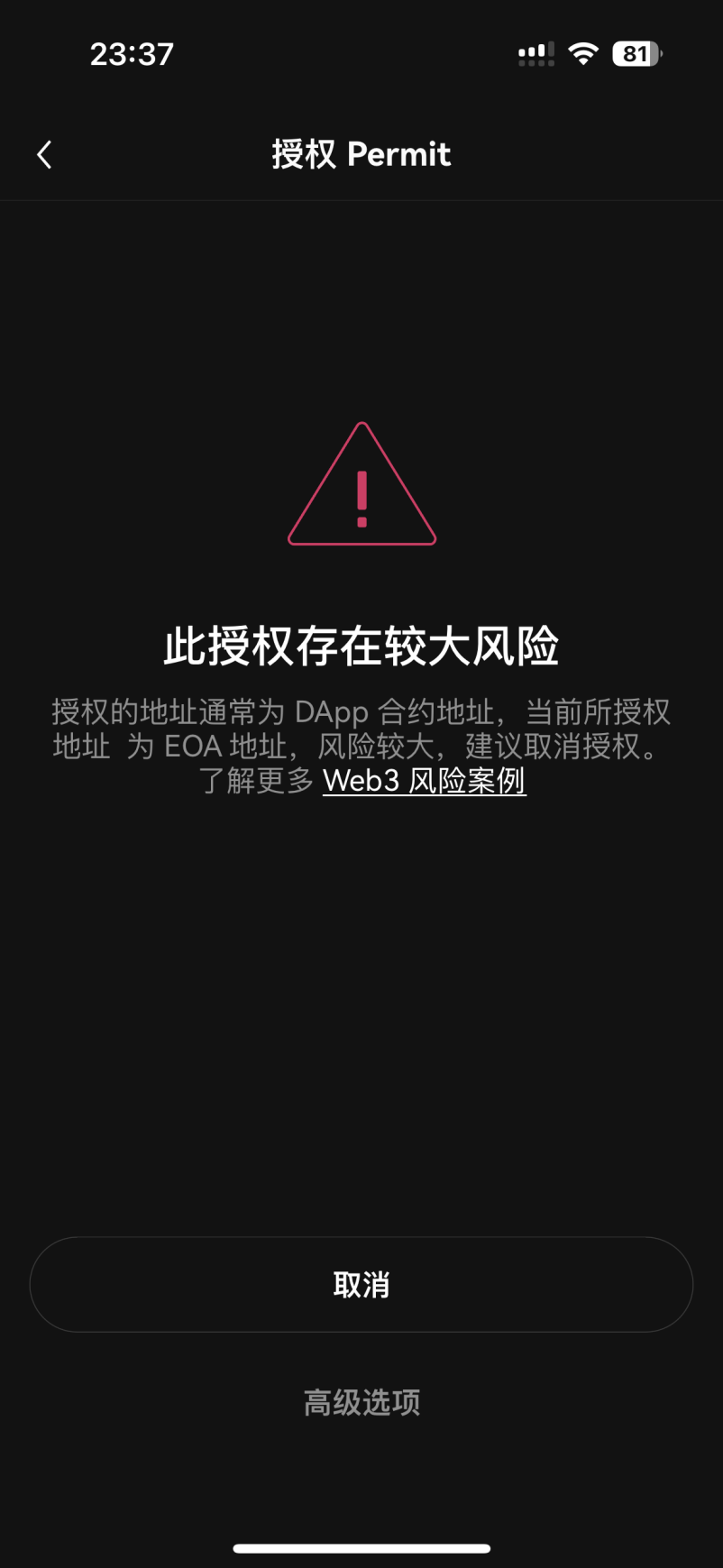

1. EOA 계정에 대한 악의적 인증

6월 26일, 사용자가 가짜 Blast 피싱 웹사이트에서 여러 개의 피싱 서명을 하고 7월 3일에 US$217,000를 잃었습니다. ZachXBT는 주소 0x D 7 b 2가 Fake_Phishing 187019 피싱의 피해자가 되어 6 BAYC NFT와 피해를 입었다고 보고했습니다. 40개의 Bean이 손실되었습니다(미화 100만 달러 이상의 가치). 7월 24일에 Pendle 사용자는 여러 Permit 피싱 서명으로 인해 한 시간 전에 약 469만 달러 상당의 PENDLEPT 재약정 토큰을 도난당했습니다.

지난 두 달 동안 각종 시그니처 피싱으로 인해 단일 거래 금액 손실 및 손실 사건이 많이 발생했으며, 이는 보안 문제가 자주 발생하는 중요한 시나리오가 되었습니다. 대부분의 시나리오에는 사용자가 해커의 EOA 계정을 인증하도록 유도하는 것이 포함됩니다.

EOA 계정에 대한 악의적인 인증은 일반적으로 해커가 다양한 복지 활동을 통해 사용자에게 인증을 유도하고 사용자 주소에 EOA 주소의 서명을 부여하는 것을 의미합니다.

EOA는 외부 소유 계정(Externally Owned Accounts)을 의미하며 "외부 계정"으로도 번역됩니다. 이는 이더리움이 지배하는 블록체인 네트워크의 계정 유형입니다. 이는 이더리움의 다른 계정 유형과 다릅니다. EOA는 사용자가 소유하며 스마트 계약에 의해 제어되지 않습니다. 플레이어가 체인을 서핑할 때 일반적으로 개인 소유의 EOA 계정보다는 프로젝트 당사자가 승인한 스마트 계약 계정을 사용합니다.

현재 가장 일반적인 세 가지 인증 방법이 있습니다. 승인은 ERC-20 토큰 표준에 존재하는 일반적인 인증 방법입니다. 제3자(예: 스마트 계약)가 토큰 보유자의 이름으로 일정 금액의 토큰을 사용할 수 있는 권한을 부여합니다. 사용자는 스마트 계약을 위해 특정 수의 토큰을 사전 승인해야 합니다. 그 후 계약은 언제든지 transferFrom 함수를 호출하여 이러한 토큰을 전송할 수 있습니다. 사용자가 실수로 악의적인 계약을 승인한 경우 승인된 토큰이 즉시 전송될 수 있습니다. Approve의 승인 추적은 피해자의 지갑 주소에서 확인할 수 있다는 점에 주목할 필요가 있습니다.

Permit은 ERC-20 표준을 기반으로 도입된 확장된 인증 방법으로 제3자가 스마트 계약을 직접 호출하는 대신 메시지 서명을 통해 토큰을 사용할 수 있도록 인증합니다. 간단히 말해서, 사용자는 서명을 통해 다른 사람이 자신의 토큰을 전송하도록 승인할 수 있습니다. 해커는 이 방법을 사용하여 공격을 수행할 수 있습니다. 예를 들어 피싱 웹 사이트를 설정하고 지갑에 로그인하는 버튼을 Permit으로 대체하여 사용자의 서명을 쉽게 얻을 수 있습니다.

Permit 2는 ERC-20의 표준 기능이 아니며 Uniswap에서 사용자 편의를 위해 도입한 기능입니다. 이 기능을 사용하면 Uniswap 사용자는 사용 중에 가스 요금을 한 번만 지불할 수 있습니다. 그러나 Uniswap을 사용한 적이 있고 계약에 무제한 할당량을 승인한 경우 Permit 2 피싱 공격의 대상이 될 수 있다는 점에 유의하는 것이 중요합니다.

Permit과 Permit 2는 피해자의 지갑 주소로 가스를 지불할 필요가 없습니다. 따라서 피셔의 지갑 주소는 온체인 작업에 대한 승인을 제공하므로 이 두 서명의 승인 흔적은 피싱자의 지갑에서만 볼 수 있습니다. 주소. 이제 Permit 및 Permit 2 서명 피싱은 Web3 자산 보안 분야에서 가장 큰 타격을 받는 영역이 되었습니다.

이 시나리오에서 OKX Web3 지갑 차단 기능은 어떻게 작동합니까?

OKX Web3 Wallet은 서명할 거래를 사전 분석하여 해당 거래가 승인된 행위이고 승인된 주소가 EOA 주소인 것으로 확인되면 사용자에게 피싱 공격을 방지하기 위해 경고를 보냅니다. 그리고 자산 손실을 초래합니다.

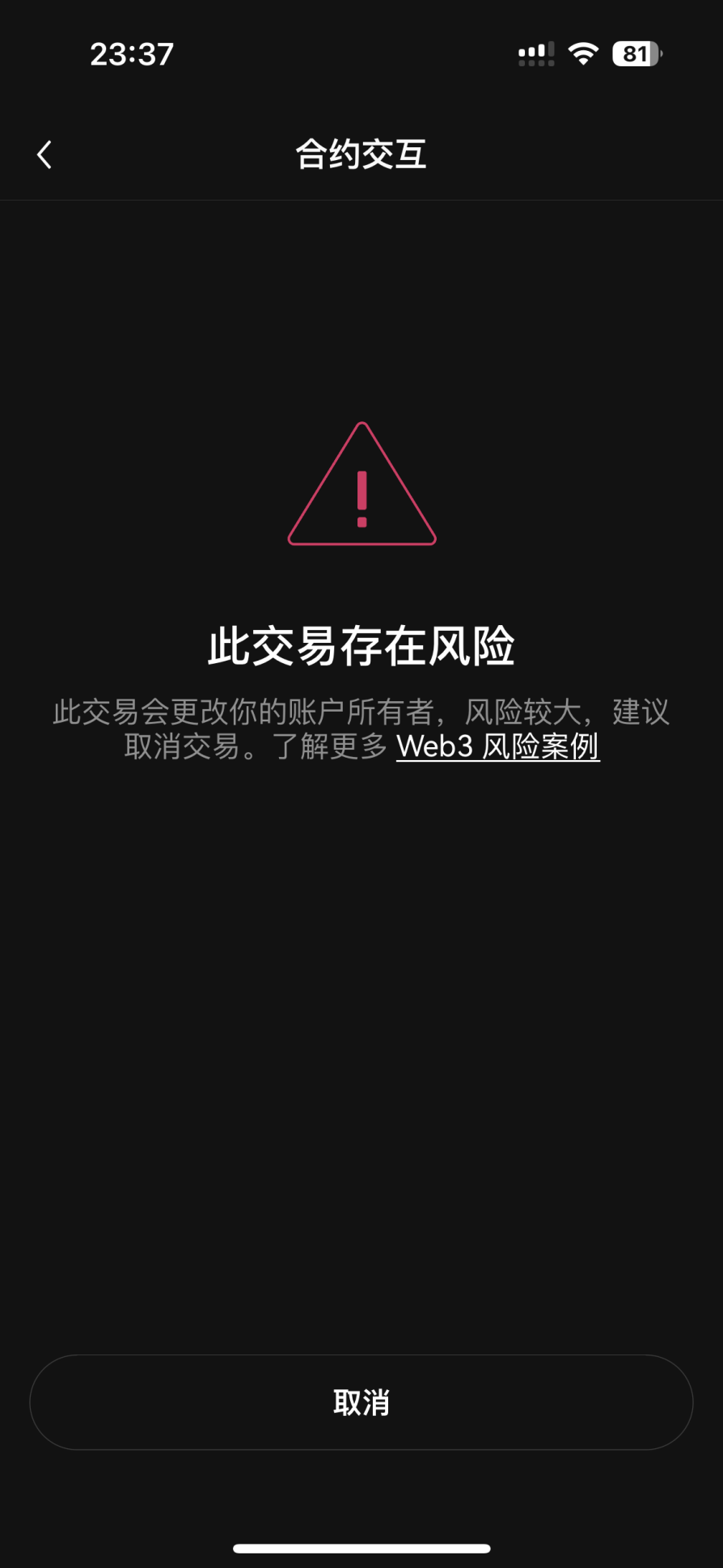

2. 악의적으로 계정 소유자를 변경하는 행위

계정 소유자를 악의적으로 변경하는 사고는 일반적으로 TRON 및 Solana와 같은 계정 소유자가 기본 메커니즘을 설계한 퍼블릭 체인에서 발생합니다. 사용자가 서명하면 자신의 계정에 대한 통제권을 잃게 됩니다.

TRON 지갑을 예로 들면, TRON의 다중 서명 권한 시스템은 소유자, 증인 및 활성의 세 가지 권한으로 설계되었으며 각각 특정 기능과 용도가 있습니다.

소유자 권한은 모든 계약 및 작업을 실행할 수 있는 가장 높은 권한을 갖습니다. 이 권한이 있어야만 다른 서명자를 추가하거나 제거하는 등 다른 권한을 수정할 수 있으며, 계정 자체에는 기본적으로 이 권한이 있습니다.

증인 권한은 주로 슈퍼 대표와 관련이 있습니다. 이 권한이 있는 계정은 슈퍼 대표의 선출 및 투표에 참여하고 슈퍼 대표와 관련된 업무를 관리할 수 있습니다.

활성 권한은 자금 이체 및 스마트 계약 호출과 같은 일상적인 작업에 사용됩니다. 이 권한은 소유자 권한에 의해 설정 및 수정될 수 있습니다. 이는 특정 작업을 수행해야 하는 계정에 할당되는 경우가 많습니다(TRX 전송, 담보 자산 등).

한 가지 상황은 해커가 사용자의 개인 키/니모닉 문구를 획득한 후 사용자가 다중 서명 메커니즘을 사용하지 않는 경우(즉, 지갑 계정은 한 명의 사용자만 제어함) 해커가 소유자/기억 문구를 승인할 수도 있다는 것입니다. 자신의 주소에 대한 활성 권한 또는 지갑 계정을 자신의 주소로 이전하는 작업을 일반적으로 악의적인 다중 서명이라고 합니다.

사용자의 소유자/활성 권한이 제거되지 않으면 해커는 다중 서명 메커니즘을 사용하여 사용자와 함께 계정 소유권을 공동으로 제어합니다 . 이때 사용자는 개인 키/니모닉 문구와 소유자/활성 권한을 모두 보유하고 있지만 자신의 자산을 전송할 수 없습니다. 사용자가 자산 전송 요청을 시작하면 사용자와 해커의 주소가 모두 서명되어야 합니다. 거래가 정상적으로 실행될 수 있습니다.

또 다른 상황은 해커가 TRON의 권한 관리 설계 메커니즘을 사용하여 사용자의 소유자/활성 권한을 해커의 주소로 직접 전송하여 사용자가 소유자/활성 권한을 잃게 만드는 것입니다.

위 두 상황의 결과는 동일합니다. 사용자가 여전히 소유자/활성 권한을 가지고 있는지 여부에 관계없이 해커 주소가 계정의 가장 높은 권한을 획득하면 계정 권한을 변경할 수 있습니다. , 양도자산 등이 운용됩니다.

이 시나리오에서 OKX Web3 지갑 차단 기능은 어떻게 작동합니까?

OKX Web3 Wallet은 서명할 거래에 대해 사전 분석을 수행하여 거래 메모리의 계정 권한에 변경이 있는 것으로 확인되면 사용자가 해당 거래를 직접 차단하여 사용자가 추가 서명을 방지하여 자본이 발생합니다. 사상자 수.

위험이 매우 높기 때문에 현재 OKX Web3 지갑은 이를 직접 가로채 사용자가 더 이상의 거래를 수행하는 것을 허용하지 않습니다.

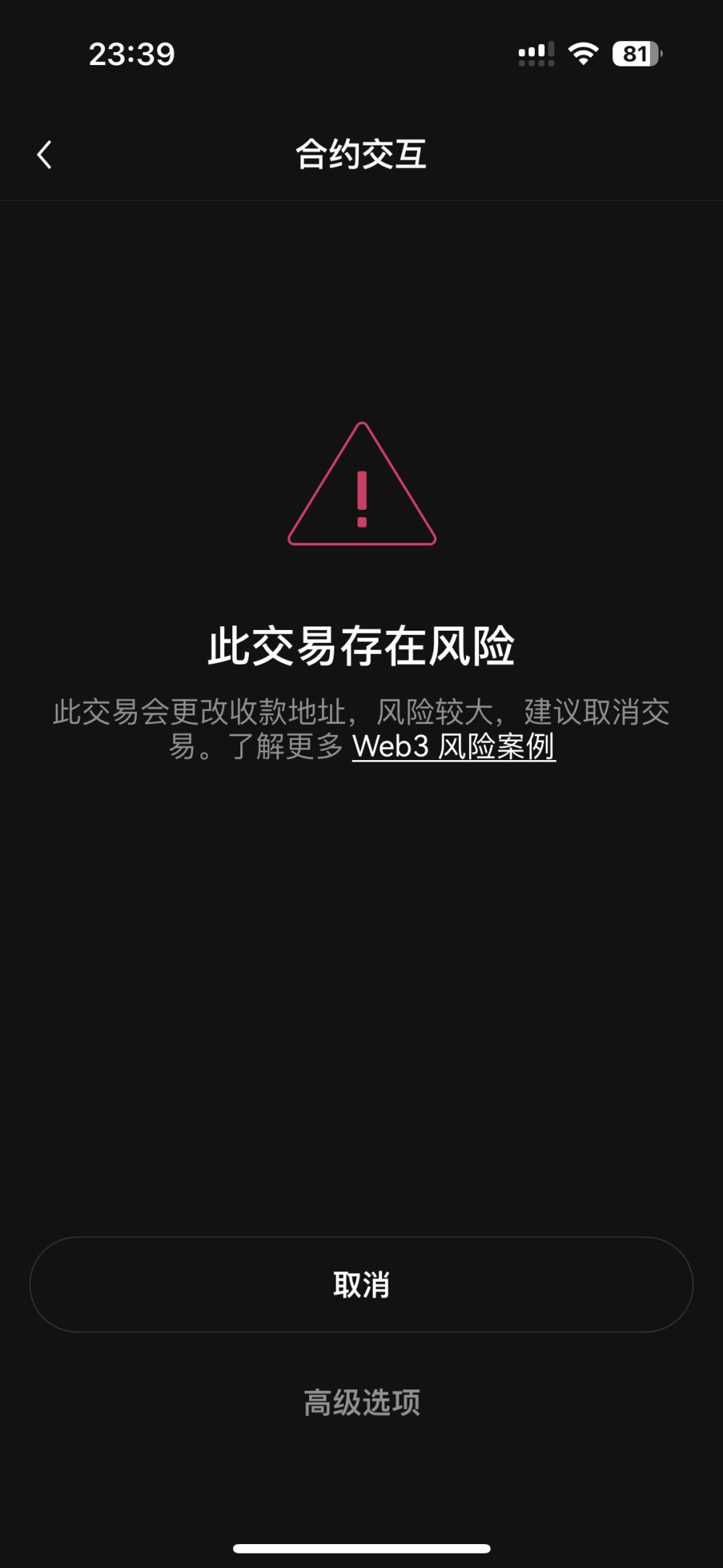

3. 송금주소를 악의적으로 변경하는 행위

악의적으로 전송 주소를 변경하는 위험한 거래 시나리오는 주로 DApp 계약 설계가 불완전할 때 발생합니다.

3월 5일, @CyversAlerts는 0x ae 7 ab로 시작하는 주소가 EigenLayer로부터 4 stETH(계약 가치 $14,199.57)를 받은 것을 발견했는데, 이는 피싱 공격으로 의심됩니다. 동시에 그는 많은 피해자들이 메인 네트워크에서 'queueWithdrawal' 피싱 거래에 서명했다는 점을 지적했습니다.

Angel Drainer는 이더리움 서약의 성격을 표적으로 삼아 거래 승인이 기존 ERC 20 "승인" 방법과 다르며, 특히 EigenLayer Strategy Manager 계약의 queueWithdrawal(0x f 123991 e) 기능에 대한 익스플로잇을 작성했습니다. 공격의 핵심은 "queueWithdrawal" 트랜잭션에 서명한 사용자가 실제로 EigenLayer 프로토콜에서 지갑의 스테이킹 보상을 공격자가 선택한 주소로 인출하기 위한 악의적인 "출금"을 승인했다는 것입니다. 간단히 말해서 피싱 페이지에서 거래를 승인하면 EigenLayer에 걸었던 보상은 공격자의 소유가 됩니다.

악의적인 공격을 탐지하기 더 어렵게 만들기 위해 공격자는 "CREATE 2" 메커니즘을 사용하여 빈 주소로의 출금을 승인합니다. 이는 새로운 승인 방법이기 때문에 대부분의 보안 공급자나 내부 보안 도구에서는 이 승인 유형을 구문 분석하고 검증하지 않으므로 대부분의 경우 무해한 거래로 표시됩니다.

이번 사례뿐만 아니라, 올해부터 일부 주류 퍼블릭 체인 생태계에서 잘못 설계된 일부 계약 취약점이 나타나 일부 사용자의 전송 주소가 악의적으로 변경되어 재정적 손실을 초래했습니다.

이 시나리오에서 OKX Web3 지갑 차단 기능은 어떻게 작동합니까?

EigenLayer의 피싱 공격 시나리오에 대응하여 OKX Web3 Wallet은 사용자가 비공식 웹사이트에서 거래하고 자신의 주소가 아닌 다른 주소로 돈을 인출하는 경우 "queueWithdrawal" 관련 거래를 분석합니다. 피싱 공격을 방지하기 위해 사용자에게 추가 확인을 강요합니다.

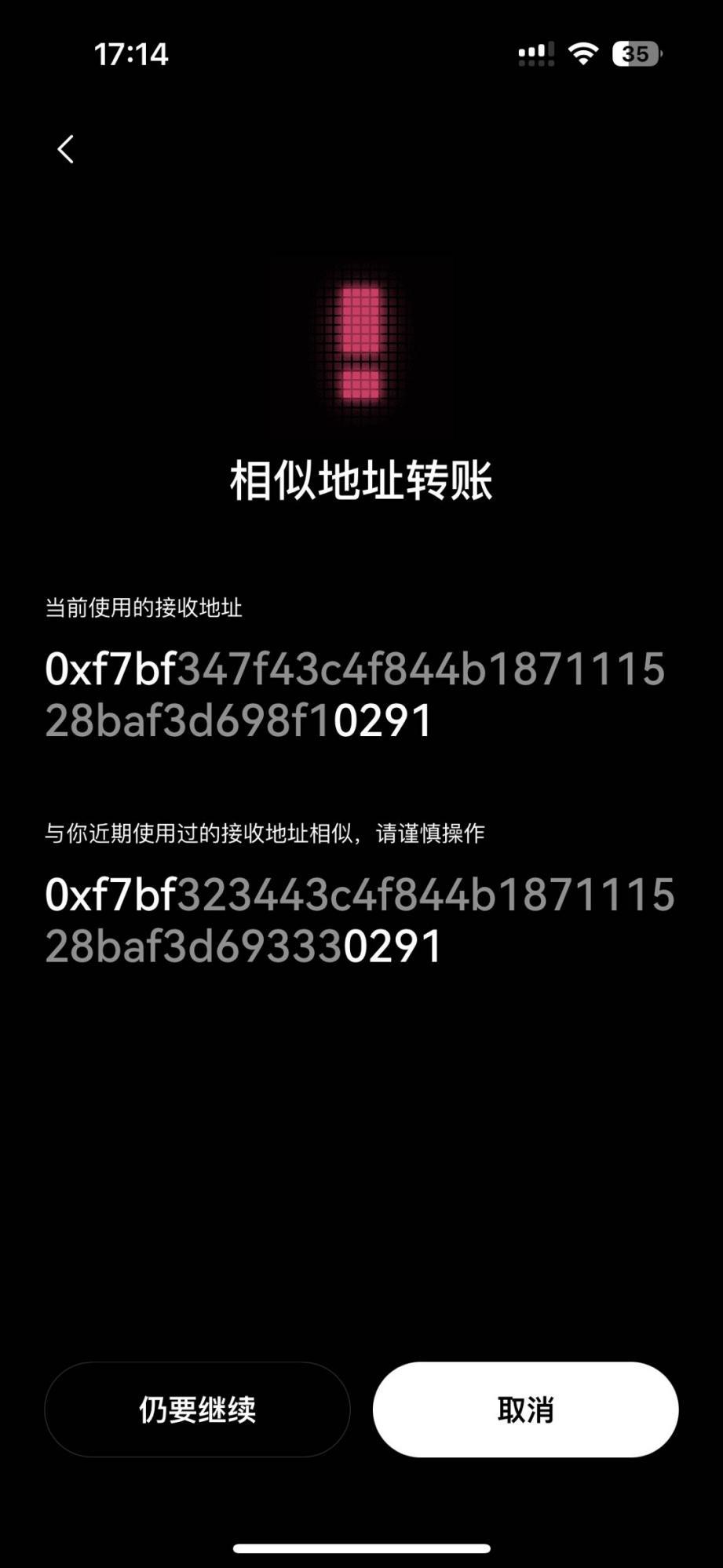

4. 유사한 주소로의 이체

유사 주소 전송 공격은 피해자가 실제 주소와 매우 유사한 가짜 주소를 사용하도록 속여 자금을 공격자의 계좌로 이체할 수 있도록 합니다. 이러한 공격에는 일반적으로 공격자가 추적의 어려움을 높이기 위해 여러 지갑과 크로스체인 전송을 사용하는 복잡한 난독화 및 은폐 기술이 수반됩니다.

지난 5월 3일, 거대고래가 동일한 주소로 피싱 공격을 당했고, 약 7천만 달러 상당의 1,155WBTC를 피싱 공격을 받았습니다.

이 공격의 논리는 주로 해커가 대량의 피싱 주소를 일괄적으로 생성해 배치 프로그램을 분산 배포한 후 대상 전송 주소 기반으로 첫 번째와 마지막 번호가 동일한 피싱 공격을 한다는 것이다. 체인의 사용자 역학에 대해 이번 사건에서 해커는 0x를 제거한 후 처음 4자리와 마지막 6자리가 피해자의 대상 전송 주소와 일치하는 주소를 사용했습니다. 사용자가 돈을 이체한 후 해커는 즉시 충돌한 피싱 주소(약 3분 후)를 이용해 거래를 진행(피싱 주소가 사용자의 주소로 0ETH를 전송)해 사용자의 거래 기록에 피싱 주소가 나타났다.

사용자는 지갑 내역에서 최근 이체 정보를 복사하는 데 익숙했기 때문에 이 후행 피싱 거래를 본 후 복사한 주소가 올바른지 여부를 주의 깊게 확인하지 않았습니다. 그 결과 실수로 1155 WBTC가 피싱 주소로 전송되었습니다.

이 시나리오에서 OKX Web3 지갑 차단 기능은 어떻게 작동합니까?

OKX Web3 지갑은 체인의 거래를 지속적으로 모니터링합니다. 대규모 거래가 발생한 직후 사용자가 실행하지 않은 의심스러운 거래가 체인에서 즉시 발생하며 의심스러운 거래의 상호 작용 당사자는 아닙니다. 대규모 거래의 상호작용 당사자와 동일합니다. 매우 유사합니다. 이 경우 의심스러운 거래의 상호작용 당사자는 유사한 주소로 판단됩니다.

이후에 사용자가 유사한 주소와 상호 작용하는 경우 OKX Web3는 동시에 거래 내역 페이지에 유사한 주소와 관련된 거래를 직접 표시하여 사용자가 붙여넣기를 유도하여 자본 손실을 초래하는 것을 방지합니다. (현재 8개 체인 지원)

결론

전반적으로 2024년 상반기에도 에어드랍된 피싱 이메일, 프로젝트 공식 계정 해킹 등의 보안사고는 여전히 빈번하게 발생할 것으로 보인다. 사용자는 이러한 에어드랍과 활동을 통해 혜택을 누리는 동시에 전례 없는 보안 위험에 직면해 있습니다. 해커는 공식 피싱 이메일이나 가짜 주소로 위장하여 사용자를 속여 개인 키를 공개하거나 악의적인 전송을 하게 합니다. 또한 일부 프로젝트 공식 계정도 해킹되어 사용자 자금이 손실되었습니다. 이러한 환경에서 일반 사용자에게 가장 중요한 것은 예방 인식을 높이고 보안 지식을 더 많이 배우는 것입니다. 동시에 신뢰할 수 있는 위험 관리 기능을 갖춘 플랫폼을 선택하십시오.

위험 경고 및 면책조항

이 글은 참고용입니다. 이 글은 작성자의 견해일 뿐 OKX의 입장을 대변하지 않습니다. 이 문서는 (i) 투자 조언 또는 투자 권장 사항, (ii) 디지털 자산 구매, 판매 또는 보유 제안 또는 권유, (iii) 금융, 회계, 법률 또는 세금 관련 조언을 제공하기 위한 것이 아닙니다. 우리는 그러한 정보의 정확성, 완전성 또는 유용성을 보장하지 않습니다. 스테이블 코인 및 NFT를 포함한 디지털 자산을 보유하는 것은 높은 수준의 위험을 수반하며 크게 변동될 수 있습니다. 귀하의 재정 상황에 따라 디지털 자산을 거래하거나 보유하는 것이 귀하에게 적합한지 신중하게 고려해야 합니다. 귀하의 구체적인 상황에 대해서는 법률/세무/투자 전문가와 상담하시기 바랍니다. 관련 현지 법률 및 규정을 이해하고 준수할 책임이 있습니다.