MetaTrust: Raft가 공격을 받아 360만명의 손실을 입었고 거의 모든 해커 작전이 블랙홀로 보내졌습니다.

요약

2023년 11월 11일 오전 2시 59분 23초, 8:00 UTC+에 MetaScout는 이더리움의 스테이블 코인 프로토콜 Raft가 플래시 대출 공격을 받은 것을 발견했습니다. 그 결과 670만 개의 스테이블코인 $R이 발행되었고 프로토콜은 360만 달러의 손실을 입었습니다. 근본 원인은 해커가 추가 공유 토큰을 얻기 위해 악용한 공유 토큰을 발행할 때 발생하는 정밀 계산 문제였습니다.

MetaTrust Labs는 이 공격에 대한 심층적인 연구 및 분석을 수행하여 해커가 이 취약점을 어떻게 악용했는지 밝혀냈습니다.

스테이블코인 프로토콜 Raft

Raft스테이킹 보상을 유지하면서 LSD(Liquid Stake Token)를 담보로 예치하여 자본 효율적인 대출 및 대출 방법을 제공하는 DeFi 프로토콜입니다.

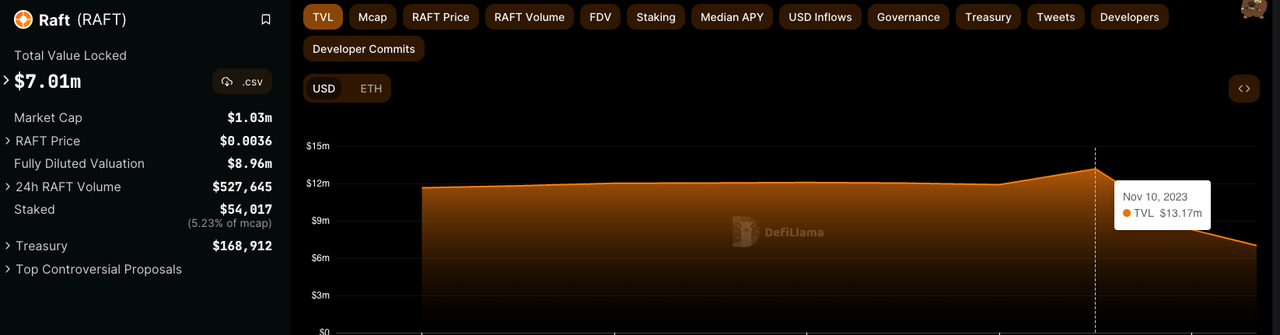

이 글을 쓰는 시점에서, 잠긴 총 가치(TVL)는 오늘 공격 이후 46% 감소한 700만 달러를 기록했습니다. $R의 가격은 $0.0036으로 99.6% 하락했습니다.

거래

https://etherscan.io/tx/0xfeedbf51b4e2338e38171f6e19501327294ab1907ab44cfd2d7e7336c975ace7

공격자

0xc1f2b71a502b551a65eee9c96318afdd5fd439fa

공격 계약

0x0a3340129816a86b62b7eafd61427f743c315ef8

공격받은 계약

InterestRatePositionManager: 0x9ab6b21cdf116f611110b048987e58894786c244

공격 단계

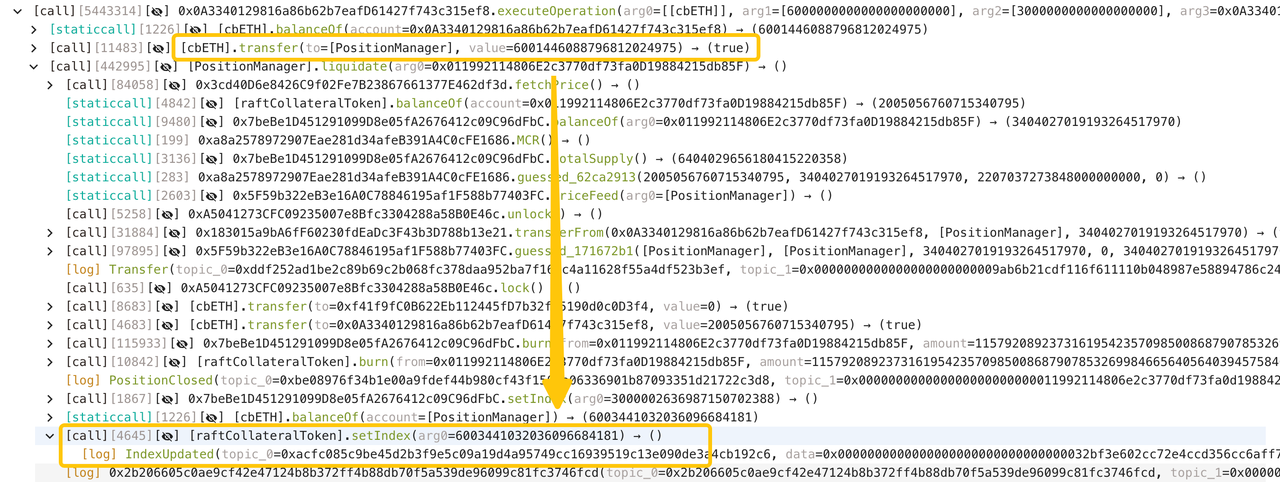

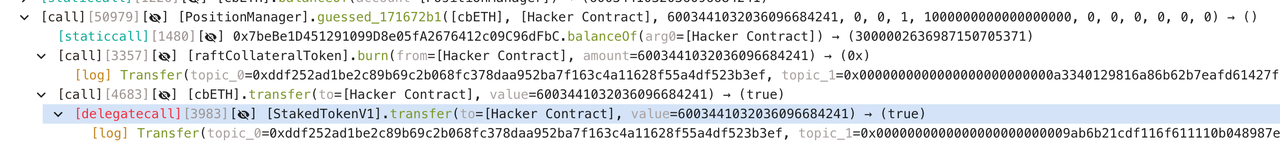

1. 플래시 대출을 통해 AAVE에서 6,000 $cbETH를 빌리세요.

2. 총 6001 $cbETH를 InterestRatePositionManager 계약으로 전송합니다.

3. InterestRatePositionManager 계약에서 사전 생성된 포지션 0x011992114806e2c3770df73fa0d19884215db85f를 청산합니다.

4. 뗏목 모기지 토큰의 인덱스를 InterestRatePositionManager 계약의 $cbETH 잔액인 6, 003, 441, 032, 036, 096, 684, 181로 설정하고 2단계의 기부로 인해 1000배로 증폭됩니다. ;

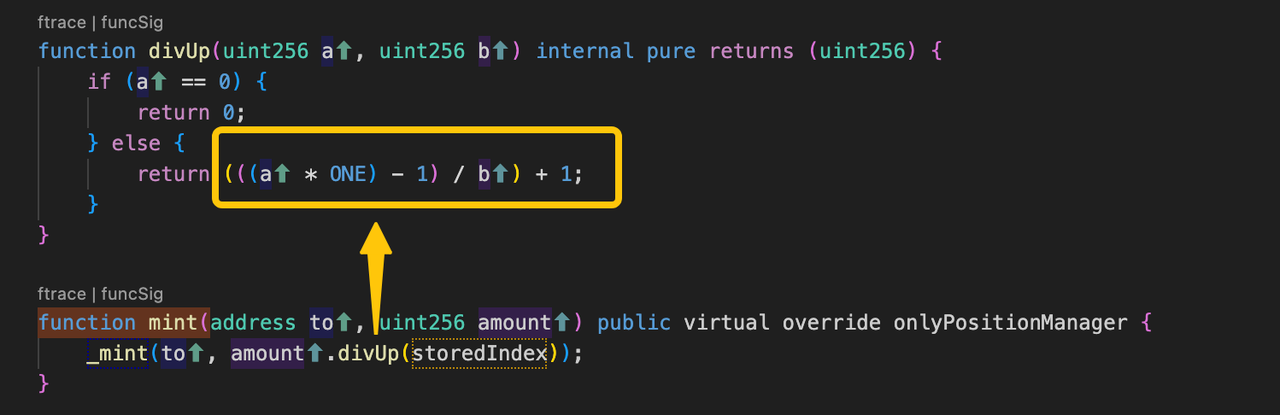

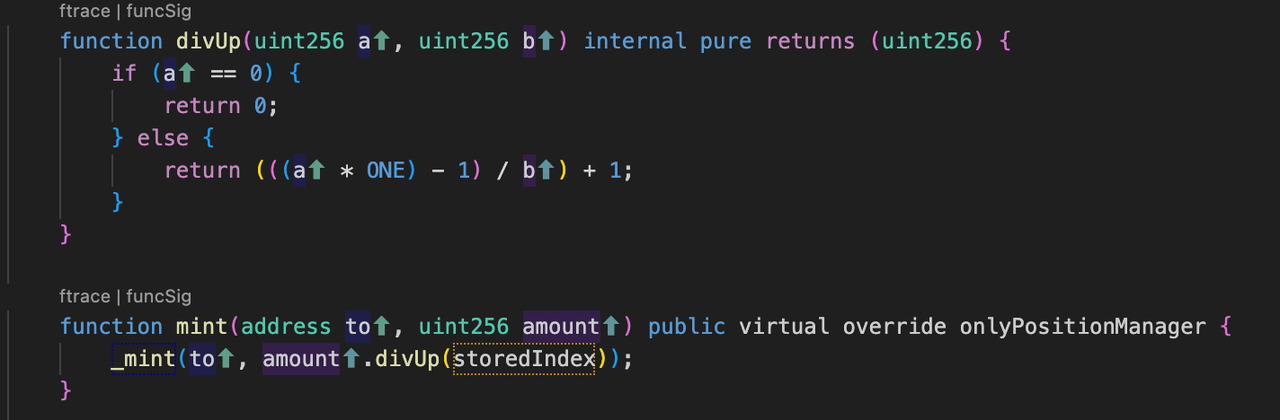

5. divUp 함수를 사용하여 주식을 계산할 때 $cbETH 1wei로 1wei 주식이 발행됩니다. 분자가 0이 아닌 경우 분모의 크기에 관계없이 divUp 함수의 최소 반환 값은 1입니다.

6. 5단계를 60회 반복하여 60개의 wei 주식, 즉 10,050 $cbETH를 획득합니다.

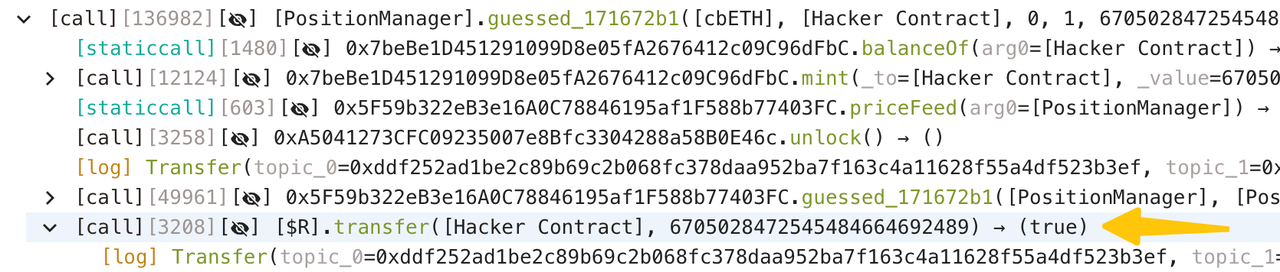

7. 6003 $cbETH를 90 wei $rcbETH-c로 교환하세요.

8. 이익인 670만 $R을 빌려 최종적으로 다음을 포함한 다양한 Dapp에서 360만 달러 상당의 1575 $ETH로 교환합니다.

밸런서에서 210만 $R을 200만 $sDAI로 변환하세요

밸런서에서 120만 $R을 115만 $DAI로 변환하세요

Uniswap에서 200,000 $R을 86,000 $USDC로 변환하세요

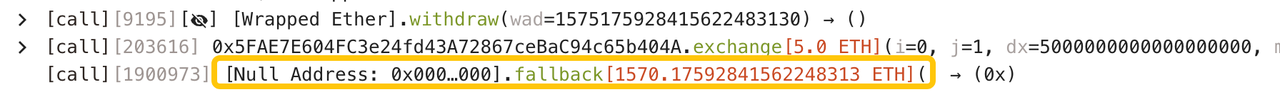

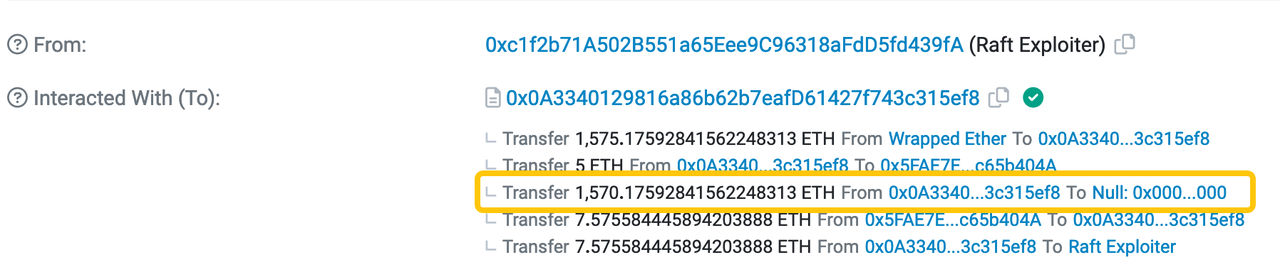

9. 충격적인 점은 해커가 블랙홀 주소에 1570$ETH를 소각했다는 점인데, 이는 해커가 아무런 이익도 얻지 못했다는 의미입니다.

근본 원인

근본 원인은 해커가 추가 공유 토큰을 얻기 위해 악용한 공유 토큰을 발행할 때 발생하는 정밀 계산 문제였습니다. $cbETH 기부로 지수가 확대되어 해커의 몫이 더 커지게 되므로 해커는 약간의 $rcbETH-c만 사용하여 6003 $cbETH를 교환하고 많은 양의 $R을 빌렸습니다.

키 코드

자산 손실

360만 달러.

자본 흐름

1570 해커의 실수로 인해 $ETH가 소각되었습니다.

이 글을 쓰는 시점에서 공격자는 지갑에 140만 개의 $R 토큰(460만 달러 상당)을 보유하고 있습니다.

보안 조언

Raft 공격 사례 시나리오에서와 같이 엣지 케이스에서 악의적인 사용자가 조작할 수 있는지 여부와 같이 이자율 계산의 맥락에서 잠재적인 반올림 문제를 확인하는 것이 좋습니다.

긴급 상황 발생 시 시스템을 모니터링하고 프로토콜을 일시 중단하는 조치를 취하는 것이 좋습니다. 또는 메모리 풀 차단 시스템을 통합하는 것이 좋습니다. 이 시스템은 공격자가 공격을 수행할 때 메모리 풀에서 공격 트랜잭션을 효과적으로 탐지하여 예방적 차단을 수행하고 손실을 피할 수 있습니다.

MetaTrust Labs 소개

MetaTrust Labs는 싱가포르 난양기술대학교에서 인큐베이팅한 Web3 인공 지능 보안 도구 및 코드 감사 서비스를 제공하는 선도적인 업체입니다. 우리는 개발자와 프로젝트 이해관계자가 Web3 애플리케이션과 스마트 계약을 보호할 수 있도록 지원하는 고급 AI 솔루션을 제공합니다. 당사의 포괄적인 서비스에는 AI 보안 스캐닝, 코드 감사, 스마트 계약 모니터링 및 거래 모니터링이 포함됩니다. AI를 통합함으로써 안전한 생태계를 보장하고 사용자와 개발자 간의 신뢰를 강화합니다.

Website: https://metatrust.io/

Twitter: https://twitter.com/MetatrustLabs