$33.5 Billion "Account Tax": When EOA Becomes a Systemic Cost, What Can AA Bring to Web3?

- 核心的な見解:アカウントの安全性はWeb3のシステミック・リスクの根源である。

- 重要な要素:

- 2025年のフィッシング攻撃による損失は7億ドルを超えた。

- EOAアカウントモデルはユーザーの誤操作に対する耐性に欠けている。

- アカウント抽象化(AA)はシステミックな是正策である。

- 市場への影響:アカウントセキュリティのアップグレードを推進し、大規模なアプリケーションへの道を開く。

- 時効性の注記:長期的な影響。

2025年、Web3の世界には壮大な物語が不足していません。特に、規制の方向転換が完了し、ステーブルコインが徐々にTradFiシステムに組み込まれる中で、「コンプライアンス」「統合」、そして「次の段階の秩序再構築」に関する議論が、ほぼこの一年の主旋律を構成しました(関連記事:2025 世界暗号資産規制マップ:統合時代の始まり、CryptoとTradFiが「合流」した年)。

しかし、これらの一見高次元な構造変化の背後で、より基礎的でありながら長期間無視されてきた問題が浮上しています。それは、アカウントそのものが、業界全体のシステミック・リスクの源になりつつあるということです。

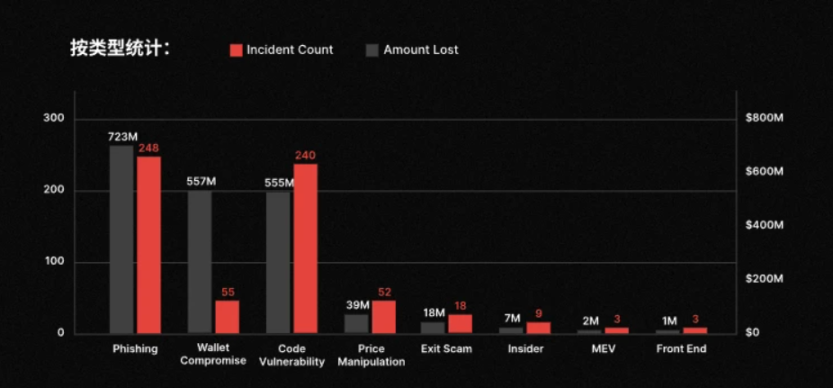

先日CertiKが発表した最新のセキュリティレポートは、非常に目を引く数字を示しています:2025年、Web3では合計630件のセキュリティインシデントが発生し、累計損失額は約33.5億ドルに上りました。この総量の数字だけを見れば、それは単にセキュリティ情勢の厳しさについての年次報告の繰り返しに過ぎないかもしれません。しかし、インシデントの種類をさらに分解してみると、より警戒すべき傾向が見えてきます:

損失の相当部分は、複雑なコントラクトの脆弱性によるものではなく、プロトコル層が正面から突破されたわけでもなく、より原始的で、より不安を覚えるレベル、すなわちフィッシング攻撃に集中して発生しています——年間で248件のフィッシング関連インシデントが発生し、約7.23億ドルの損失をもたらしました。これは、コードの脆弱性を狙った攻撃(240件、約5.55億ドル)よりもわずかに高い数字です。

言い換えれば、多くのユーザー損失事例において、ブロックチェーンは誤作動を起こしておらず、暗号学は破られておらず、取引も完全にルールに則っています。

本当に問題が発生したのは、アカウントそのものなのです。

一、EOAアカウント、Web3最大の「歴史的負債」になりつつある

客観的に言えば、Web2であれWeb3であれ、フィッシングは常に人々が資金を失う最も一般的な方法です。

異なる点は、Web3ではスマートコントラクトと不可逆的な実行メカニズムが導入されたため、この種のリスクが一度発生すると、より極端な結果を呈することが多いということです。これを理解するには、Web3の最も基礎的で核心的なEOA(Externally Owned Account、外部所有アカウント)アカウントモデルに立ち戻る必要があります:

その設計ロジックは極めて純粋で、秘密鍵が所有権であり、署名が意志です。誰が秘密鍵を所有するかで、そのアカウントの完全なコントロール権が決まります。このモデルは初期段階においては間違いなく革命的な意義を持ち、カストディアン機関や仲介システムを迂回し、資産の主権を直接個人に返還しました。

しかし、この設計は同時に、非常に過激な前提を内包しています。それは、EOAの仮定では、ユーザーはフィッシングされず、誤操作もせず、疲労、不安、時間的プレッシャーの下でも誤った判断を下さないというものです。一度取引が署名されれば、それはユーザーの真実の、完全に結果を理解した意志の表現と見なされます。

現実は明らかにそうではありません。

2025年に頻発したセキュリティインシデントは、まさにこの仮定が繰り返し打ち破られた直接の結果です。悪意のある取引に誘導されて署名するにせよ、十分に確認せずに送金を完了するにせよ、その共通点は技術的な複雑さにあるのではなく、アカウントモデルそのものが人間の認知的限界に対する許容能力を欠いていることにあります(関連記事:EOAからアカウント抽象化へ:Web3の次の飛躍は「アカウントシステム」で起こる?)。

典型的なシナリオは、オンチェーンで長年使われてきたApproval(承認)メカニズムです。ユーザーがあるアドレスに対して承認を行うとき、実質的には相手が再度確認することなく、自分のアカウントから資産を移動することを許可しています。コントラクトのロジック上、この設計は効率的で簡潔です。しかし、現実の使用においては、頻繁にフィッシングと資産の一掃の起点となっています。

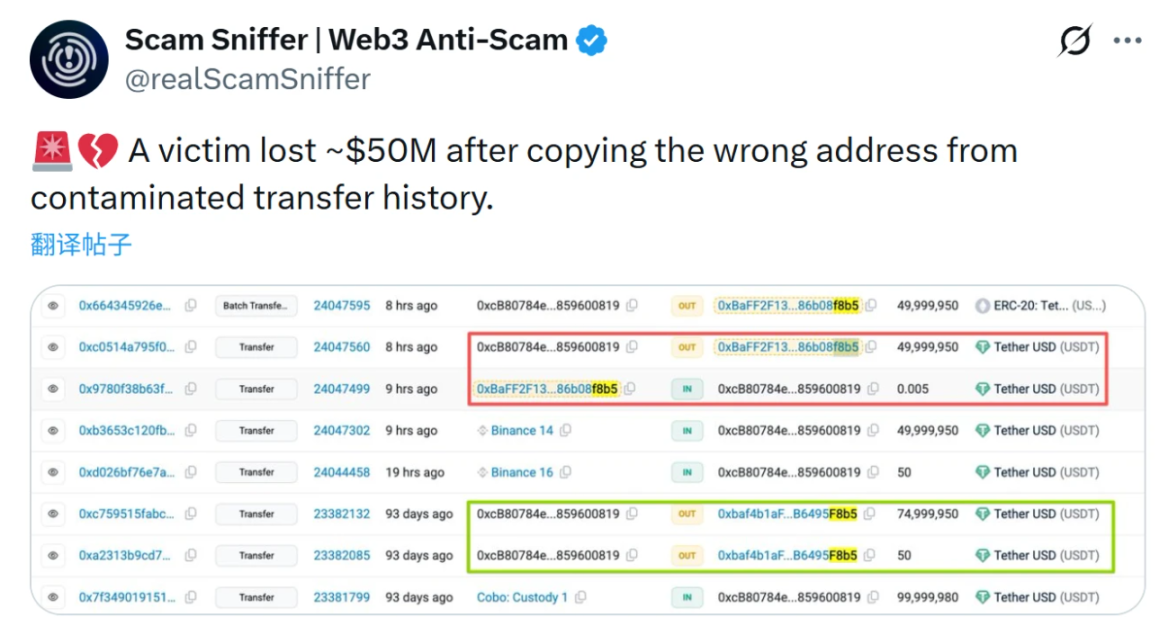

例えば、最近発生した5000万ドルに上るアドレスポイズニング(毒入れ)事件では、攻撃者はシステムを突破しようとはせず、最初と最後の4文字が非常に似ている「類似アドレス」を構築し、ユーザーが慌てて送金を完了するように誘導しました。EOAモデルの欠陥もここで明らかになります。数十桁にも及ぶ、意味のない情報文字列を、毎回極めて短時間で正確に照合できると確信できる人は、本当にほとんどいないでしょう。

結局のところ、EOAモデルの根本的なロジックは、あなたが騙されたかどうかには関心がなく、ただ一つのこと、あなたが「署名したかどうか」だけを気にしているのです。

これが、アドレスポイズニングの成功した典型的な事例がここ数年繰り返し報じられる理由です。攻撃者は、51%攻撃のような骨の折れることをする必要は全くなく、十分に似たアドレスを作成して毒を入れ、ユーザーが不注意にコピー、貼り付け、確認するのを待つだけでよいからです。

結局のところ、EOAはこれが一度もインタラクションしたことのない見知らぬアドレスであるかどうかを判断できず、この操作が過去の行動パターンから著しく逸脱しているかどうかを識別することもできません。EOAにとって、これは単に合法かつ有効な取引指示であり、実行されなければならないのです。こうして、長い間無視されてきたパラドックスが避けられないものになりつつあります:Web3は暗号学的レベルでは極めて安全ですが、アカウントレベルでは異常に脆弱なのです。

したがって、この観点から見ると、2025年に生じた33.5億ドルの業界損失を、単に「ユーザーが十分に注意を払わなかった」とか「ハッカーの手口が高度化した」と結論づけることはできません。むしろ、アカウントモデルが実際の金融規模に押し上げられた後、その歴史的負債が集中して表面化し始めたシグナルなのです。

二、AAの歴史的必然性:Web3アカウントシステムに対する体系的な是正

結局のところ、大量の損失がシステムが「完全にルール通りに動作している」状況下で発生するとき、それ自体が最大の問題です。

例えば、CertiKの統計では、フィッシング攻撃、アドレスポイズニング、悪意のある承認、誤署名などのインシデントは、ほぼ共通の前提を持っています:取引自体が合法であり、署名が有効であり、実行が不可逆であるということです。これらはコンセンサスルールに違反せず、異常状態を引き起こさず、ブロックエクスプローラー上でもごく正常に見えます。

言ってみれば、システムの視点から見れば、これらは攻撃ではなく、正しく実行されたユーザー指示の一つ一つなのです。

結局のところ、EOAモデルは「アイデンティティ」、「権限」、「リスク負担」という3つの要素を一つの秘密鍵に圧縮しています。一度署名が完了すると、アイデンティティが確認され、権限が付与され、リスクも一度に、取り消し不可能に負担されます。この極端な単純化は初期段階では効率性の優位性でしたが、資産規模、参加者層、使用シナリオが変化するにつれて、明らかな制度的欠陥を露呈し始めています。

特に、Web3が高頻度、クロスプロトコル、長時間オンラインの使用状態に徐々に入っていく中で、アカウントはもはや時折操作するコールドウォレットではなく、支払い、承認、インタラクション、清算などの多重機能を担うようになっています。このような前提の下では、「すべての署名が完全に合理的な意思決定を表す」という仮定は、もはや成り立ちにくくなっています。

この観点から見ると、アドレスポイズニングが繰り返し成功する理由は、攻撃者がより賢いからではなく、アカウントモデルが人間が犯しやすい過ちに対して何の緩衝メカニズムも持っていないからです——システムは、これが一度もインタラクションしたことのない相手であるかどうかを尋ねることもなければ、金額が過去の行動から著しく逸脱しているかどうかを判断することも、操作が異常であるために遅延や二重確認を引き起こすこともありません。EOAにとっては、署名が有効である限り、取引は実行されなければならないのです。

実際、伝統的な金融システムはすでに答えを出しています。送金限度額、クーリングオフ期間、異常時の凍結、権限の階層化、取り消し可能な承認などは、本質的に、人間が常に合理的であるわけではないという単純だが現実的な事実を認め、アカウント設計はそのために緩衝余地を残さなければならないということを示しています。

まさにこのような背景の中で、Account Abstraction(AA、アカウント抽象化)はその真の歴史的位置を現し始めています。それは、アカウントの本質に対する再定義に近く、アカウントを受動的に署名を実行するツールから、意図を管理できる主体へと変えることを目指しています。

核心は、AAのロジックの下では、アカウントはもはや単なる一つの秘密鍵と同一視されないということです。複数の検証パスを持つことができ、異なる種類の操作に対して差異化された権限を設定でき、異常な行動が発生したときに実行を遅らせたり、特定の条件を満たしたときにコントロール権を回復したりすることさえできます。

これは、分散化の精神への背反ではなく、その持続可能性に対する修正です。真のセルフカストディは、ユーザーが一度の過ちのために永久的な結果を負担しなければならないことを意味するのではなく、中央集権的なカストディに依存することなく、アカウント自体が誤り防止と自己保護の能力を備えていることを意味します。

三、アカウントの進化は、Web3に何をもたらすか?

筆者はこれまで何度も繰り返してきた言葉があります:「成功した詐欺の背後には、必ずWeb3の使用をやめるユーザーがいる。そして、新規ユーザーが全くいない状況では、Web3エコシステムは行き場を失う」と。

この次元から言えば、セキュリティ機関であれ、ウォレット製品であれ、あるいは他の分野の業界ビルダーであれ、もはや「ユーザーの誤操作」を個人の不注意と見なすことはできず、アカウントシステム全体が現実の使用シナリオにおいて十分に安全で、十分に理解可能で、十分に過誤を許容するようにするという体系的な責任を負わなければなりません。したがって、AAがその中で果たし得る歴史的役割は、まさにここにあります。要するに、AAは技術的なアカウントのアップグレードだけでなく、セキュリティロジック全体の制度的調整なのです。

この変化は、まずアカウントと秘密鍵の関係の緩和に現れています。長い間、シードフレーズ(リカバリーフレーズ)はほぼWeb3セルフカストディのパスポートと見なされてきました。しかし、現実は繰り返し、この単一点の鍵管理方法が大多数の一般ユーザーにとって友好的ではないことを証明しています。AAは、ソーシャルリカバリーなどのメカニズムを導入することで、アカウントが特定の一つの秘密鍵に強く結びつかないようにします。ユーザーは複数の信頼できるガーディアンを設定でき、デバイスを紛失したり秘密鍵が無効になったりした場合、検証を経てアカウントのコントロール権を回復することができます。

AAにPasskeyが組み合わされば、私たちは現実の金融システムにおけるアカウントセキュリティに対する人々の直感的認識に真に近いものを構築することさえできます(関連記事:シードフレーズのないWeb3:AA × Passkey、Cryptoの次の10年をどう定義するか?)。

同様に重要なのは、AAが取引摩擦を再構築することです。従来のEOAシステムでは、Gas料金がほぼすべてのオンチェーン操作の隠れたハードルを構成していました。AAはPaymasterなどのメカニズムを通じて、取引手数料を第三者に支払わせたり、直接ステーブルコインで支払ったりできるようにします。

これは、ユーザーが送金を完了するために、わざわざ少量のネイティブトークンを準備する必要がなくなり、複雑なGasのロジックを理解することを強制されなくなることを意味します。客観的に言えば、このGasを意識しない体験は、錦上添花ではなく、Web3が初期ユーザー層から脱却できるかどうかを決定する重要な条件の一つです。

さらに、AAアカウントはスマートコントラクトのネイティブ能力を通じて、本来分断されていた複数ステップの操作を、一度のアトミックな実行にパッケージ化します。DEX取引を例にとると、過去には承認、署名、取引、再度の署名など複数のステップを経る必要がありました。しかし、AAアカウントの下では、これらの操作は一度の取引で完了し、すべて成功するか、すべて失敗するかのどちらかになります。これによりコストが節約されるだけでなく、途中で失敗した場合の無駄な消耗も避けられます。

より深層の変化は、アカウント権限そのものの可塑性に現れています。AAアカウントは、「完全なコントロールか、完全な喪失か」という二元的構造ではなく、現実の銀行口座のように、きめ細かい権限管理ロジックを持つことができます。異なる金額に対して異なる検証強度を、異なる相手に対して異なるインタラクション権限を設定し、さらにはホワイトリスト/ブラックリストを通じてアカウントが特定の安全なコントラクトとしかインタラクションできないように制限することさえできます。

これは、極端な状況で秘密鍵が漏洩したとしても、アカウント自体にはまだ緩衝余地があり、資産が短時間で完全に一掃されることがないことを意味します。

もちろん、強調すべきは、アカウントセキュリティの進化が完全にAAアカウントシステムの全面的な実装に依存しているわけではなく、既存のウォレット製品も同様に、EOAモデルに対する是正