Beosinの年間ハイライト | 2025年Web3ブロックチェーンセキュリティランドスケープレポート

- 核心观点:2025年Web3安全损失达33.75亿美元,黑客攻击激增。

- 关键要素:

- 黑客攻击损失31.87亿美元,同比大增77.85%。

- 中心化交易所损失最高,占52.3%,Bybit事件损失14.4亿。

- 以太坊链损失占比66.79%,合约漏洞利用为最常见攻击手法。

- 市场影响:凸显基础设施与供应链安全为行业核心挑战。

- 时效性标注:中期影响

*このレポートはBeosinとFootprint Analyticsが共同で作成しました。レポート全文をご覧になるには、公式WeChatアカウントで「2025」と返信してください。

※本記事は2025年Web3セキュリティランドスケープレポートです。今後、仮想資産のマネーロンダリング対策コンプライアンスなど、関連トピックに関するレポートを公開していく予定です。引き続きBeosin WeChat公式アカウントをフォローしてください。

序文

Blockchain Security Allianceが主導し、アライアンスメンバーであるBeosinとFootprint Analyticsが共同執筆した本調査レポートは、2025年の世界のブロックチェーンセキュリティの状況を包括的に調査することを目的としています。世界のブロックチェーンセキュリティの現状を分析・評価することで、現在のセキュリティ上の課題と脅威を明らかにし、解決策とベストプラクティスを提供します。ブロックチェーンのセキュリティと規制は、Web3時代の発展における重要な課題です。本レポートの詳細な調査と議論を通じて、これらの課題をより深く理解し、対処することで、ブロックチェーン技術のセキュリティと持続可能な発展を促進します。

1. 2025年のWeb3ブロックチェーンセキュリティ展望

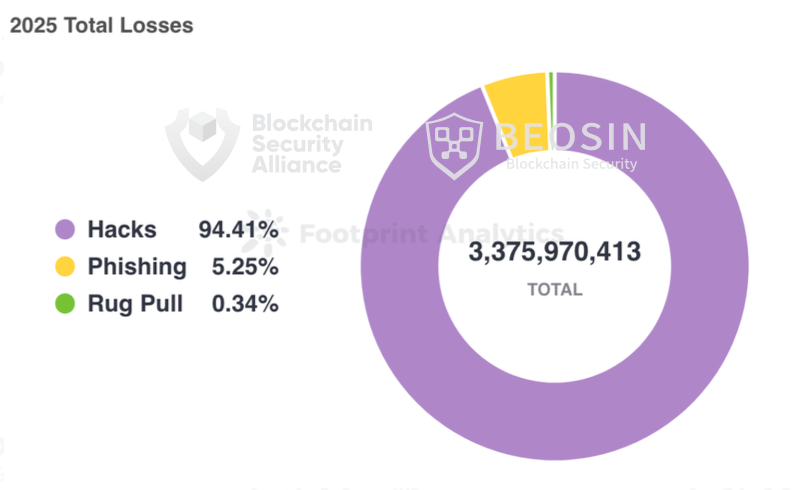

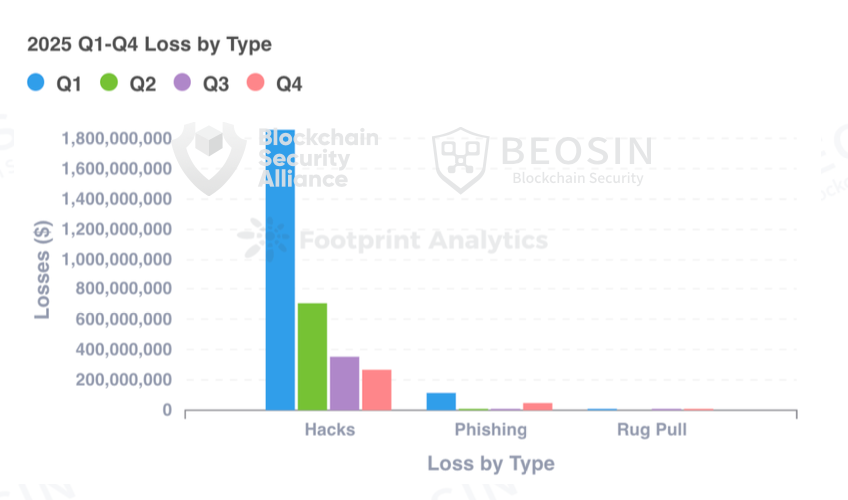

ブロックチェーンセキュリティおよびコンプライアンステクノロジー企業Beosin傘下のプラットフォームAlertによると、ハッキング、フィッシング詐欺、プロジェクトラグプルによるWeb3空間での損失総額は2025年に33億7,500万ドルに達した。ブロックチェーンセキュリティに関する重大なインシデントは合計313件発生し、その内訳はハッキングインシデント191件で損失総額は約31億8,700万ドル、プロジェクトラグプルによる損失総額は約1,150万ドル、フィッシング詐欺による損失総額は約1億7,700万ドルだった。

2025年第1四半期は最も大きな損失を記録し、その大部分はBybitハッキングによるものでした。ハッキングによる損失額は四半期ごとに減少を続けましたが、2024年と比較すると大幅に増加し、77.85%増加しました。フィッシング詐欺とRug Pullインシデントによる損失はいずれも2024年と比較して大幅に減少し、フィッシング詐欺による損失は約69.15%、Rug Pullによる損失は約92.21%減少しました。

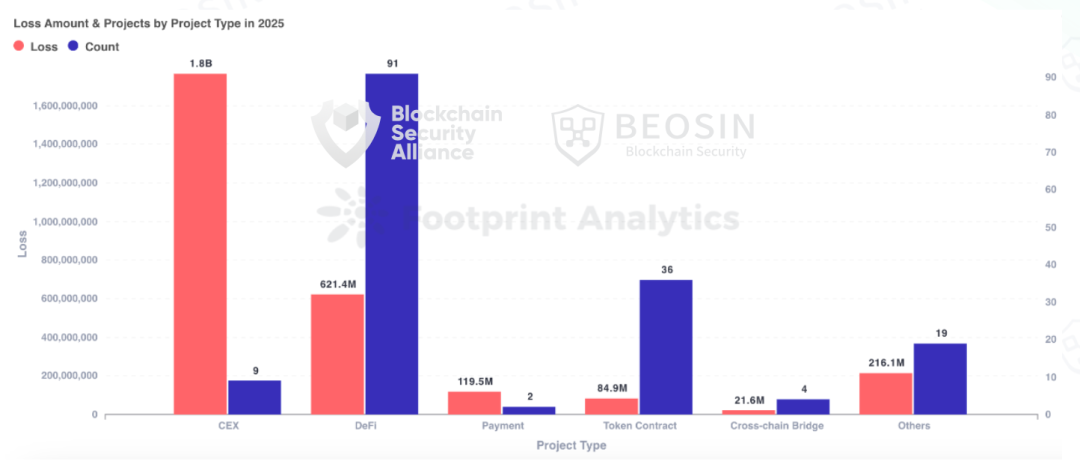

2025年に攻撃を受けたプロジェクトの種類には、DeFi、CEX、パブリックブロックチェーン、クロスチェーンブリッジ、NFT、Memecoin取引プラットフォーム、ウォレット、ブラウザ、サードパーティ製コードパッケージ、インフラストラクチャ、MEVボットなどが含まれます。DeFiは引き続き最も頻繁に攻撃を受けたプロジェクトの種類であり、91件の攻撃により約6億2,100万ドルの損失が発生しました。CEXは総損失額が最も高く、CEXを標的とした9件の攻撃により約17億6,500万ドルの損失が発生し、総損失額の52.30%を占めました。

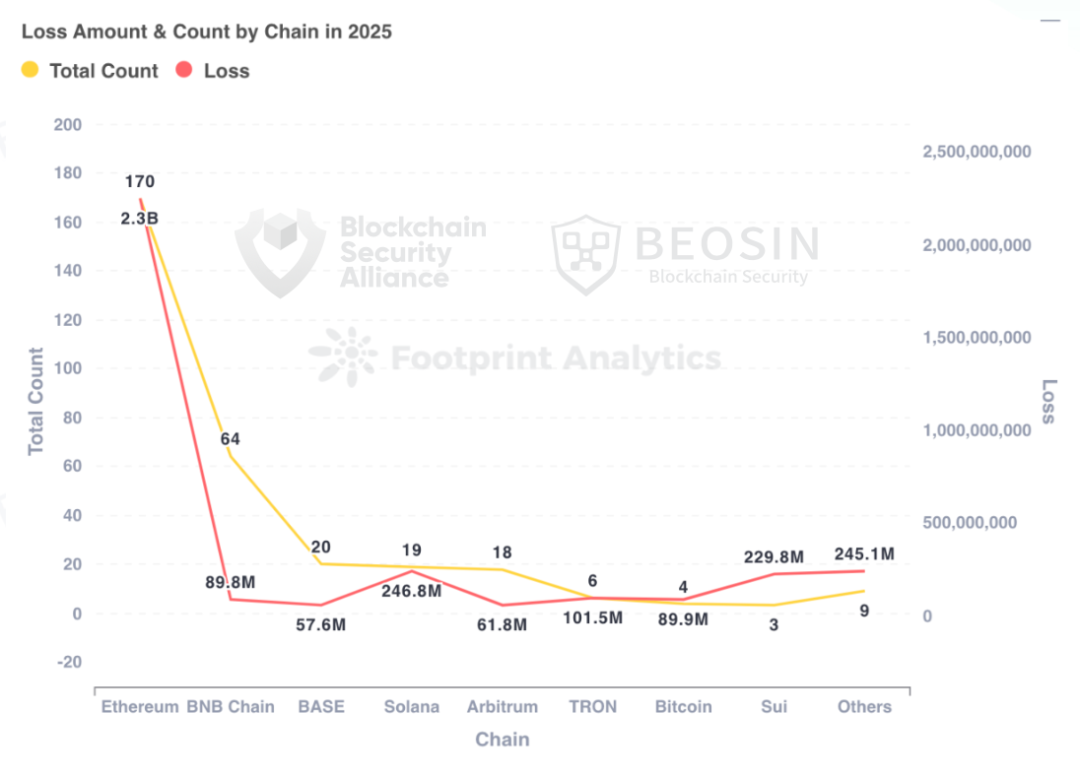

2025年、イーサリアムは依然として損失が最も大きいパブリックブロックチェーンであり、イーサリアム上で170件のセキュリティインシデントが発生し、約22億5,400万ドルの損失が発生し、その年の総損失の66.79%を占めました。

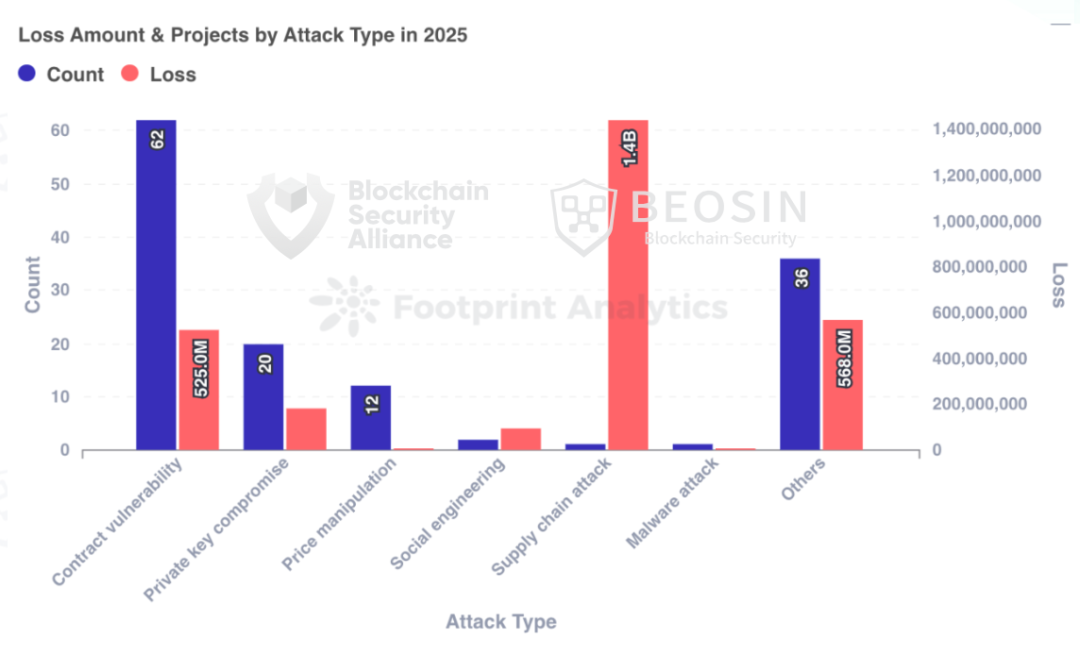

攻撃手法別に見ると、Bybit事件ではサプライチェーン攻撃による損失が約14億4000万ドルに上り、全体の損失の42.67%を占め、最も大きな被害をもたらした攻撃手法となりました。また、コントラクト・エクスプロイトが最も多く使用された攻撃手法で、191件の攻撃のうち62件(32.46%)を占めました。

2. 2025年のセキュリティインシデントトップ10

2025年には、損失額が1億ドルを超えるセキュリティインシデントが3件発生しました。Bybit (14億4000万ドル)、Cetus Protocol(2億2400万ドル)、Balancer(1億1600万ドル)です。これに続いて、Stream Finance(9300万ドル)、BTCクジラ(9100万ドル)、Nobitex(9000万ドル)、Phemex(7000万ドル)、UPCX(7000万ドル)、Ethereumユーザー(5000万ドル)、Infini(4950万ドル)が続きました。

今年のセキュリティインシデント上位10件のうち2件は、例年とは異なり、ソーシャルエンジニアリング/フィッシング攻撃による個人ユーザーへの甚大な被害を伴うものでした。これらの攻撃は金銭的な被害が最も大きいわけではありませんが、発生頻度は年々増加しており、個人ユーザーにとって大きな脅威となっています。

*上位 10 件のセキュリティ インシデントの詳細は、完全なレポートでご覧いただけます。

3. 攻撃を受けたプロジェクトの種類

中央集権型取引所は最も損失の大きいプロジェクトタイプとなりました。

2025年には、中央集権型取引所が最も多くの損失を被り、 9件の攻撃を受け、約17億6,500万ドルの損失が発生し、総損失の52.30%を占めました。Bybitの損失が最も大きく、約14億4,000万ドルでした。その他、大きな損失を被った取引所としては、Nobitex(約9,000万ドル)、Phemex(約7,000万ドル)、BTCTurk(4,800万ドル)、CoinDCX(4,420万ドル)、SwissBorg(4,130万ドル)、Upbit(3,600万ドル)などが挙げられます。

DeFiは最も頻繁に攻撃を受けたプロジェクトタイプで、DeFiを標的とした91件の攻撃により約6億2,100万ドルの損失が発生し、総損失額で2位にランクされています。Cetus Protocolは約2億2,400万ドルの損失を被り、これは盗難されたDeFi資金全体の36.07%を占め、Balancerは約1億1,600万ドルの損失を被りました。その他、大きな損失を被ったDeFiプロジェクトには、Infini(4,950万ドル)、GMX(4,000万ドル)、Abracadabra Finance(1,300万ドル)、Cork Protocol(1,200万ドル)、Supply(960万ドル)、zkLend(950万ドル)、Ionic(880万ドル)、Alex Protocol(837万ドル)などがあります。

4. 各チェーンの損失詳細

イーサリアムは最も大きな損失を被り、セキュリティインシデントも最も多く発生しました。

前年と同様に、イーサリアムは損失額とセキュリティインシデントが最も多いパブリックブロックチェーンのままです。イーサリアムでの170件のセキュリティインシデントにより、約22億5,400万ドルの損失が発生し、年間の総損失の66.79%を占めました。

セキュリティインシデント発生件数で2位にランクインしたパブリックブロックチェーンはBNB Chainで、64件のセキュリティインシデントが発生し、約8,983万ドルの損失が発生しました。BNB Chainはオンチェーン攻撃の件数が多かったものの、損失総額は比較的少額でした。しかし、2024年と比較すると、セキュリティインシデント発生件数と損失額はともに大幅に増加し、損失額は110.87%増加しました。

セキュリティインシデント件数では、Baseは合計20件で3位にランクされています。Solanaは19件で僅差で続いています。

5. 攻撃手法の分析

契約の脆弱性を悪用する攻撃が最も頻繁に行われる方法です。

191件の攻撃のうち、 62件は契約上の脆弱性を悪用したものであり、全体の32.46%を占め、総損失額は5億5,600万ドルに達しました。これは、金銭的損失の点ではBybitのサプライチェーン攻撃に次ぐ最大の攻撃種別でした。

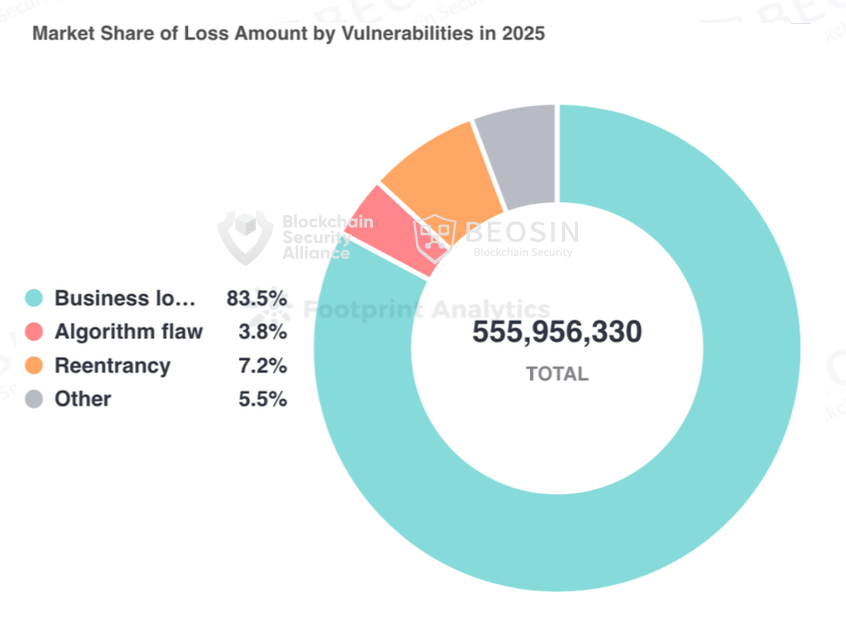

契約上の脆弱性の内訳によると、最も被害が大きかったのはビジネスロジックの脆弱性で、4億6,400万ドルの損失が発生しました。契約上の脆弱性で最も多かった上位3つは、ビジネスロジックの脆弱性(53件)、アクセス制御の脆弱性(7件)、アルゴリズムの欠陥(5件)でした。

今年は20件の秘密鍵侵害が発生し、総額約1億8,000万ドルの損失が発生しました。侵害件数とそれに伴う損失額は昨年と比べて大幅に減少しています。取引所、プロジェクトチーム、そしてユーザーは、秘密鍵保護に対する意識を高めています。

6. 典型的なセキュリティインシデント攻撃分析

6.1 Cetusプロトコル2億2400万ドルのセキュリティインシデントの分析

イベント概要

2025年5月22日、Suiエコシステム上のDEX Cetusプロトコルが攻撃を受けました。この脆弱性は、オープンソースライブラリコード内の左シフト演算の実装エラーに起因していました。攻撃トランザクションの1つ(https://suivision.xyz/txblock/DVMG3B2kocLEnVMDuQzTYRgjwuuFSfciawPvXXheB3x?tab=Overview)を例にとると、簡略化された攻撃手順は以下のとおりです。

1. フラッシュローンを有効にする: 攻撃者はフラッシュローンを通じて 1,000 万 haSUI を借り入れました。

2. 流動性ポジションを作成する:価格範囲[300000、300200]で新しい流動性ポジションを開きます。

3. 流動性の向上: haSUI を 1 ユニットのみ使用すると流動性が向上しますが、流動性の価値は最大 10,365,647,984,364,446,732,462,244,378,333,008 になります。

4. 流動性の削除: 複数のトランザクションから流動性を即時に削除して、流動性プールを枯渇させます。

5. フラッシュローンの返済:フラッシュローンを返済し、約 570 万 SUI を利益として留保します。

脆弱性分析

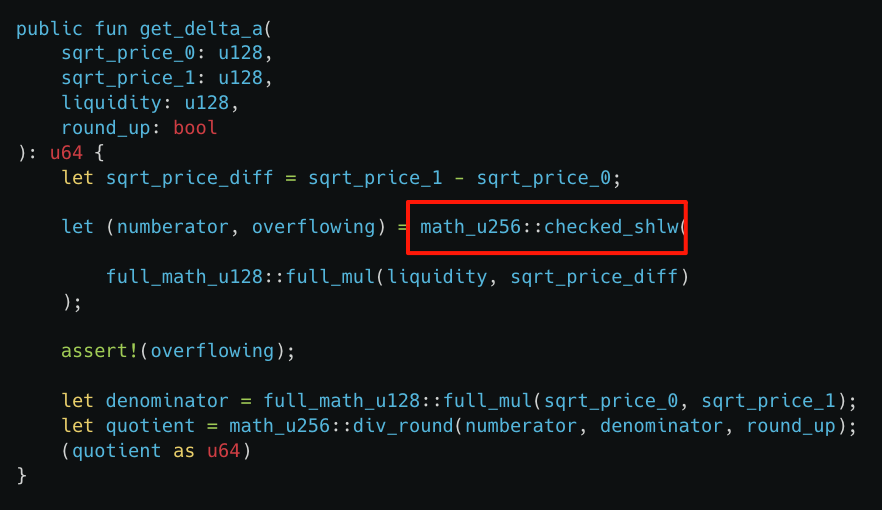

この攻撃の根本的な原因は、`get_delta_a` の `checked_shlw` 関数の実装エラーにあり、オーバーフローチェックが失敗していました。攻撃者は、流動性プール内の大量の資産と交換するために、わずかな数のトークンのみを必要とし、これにより攻撃が可能になります。

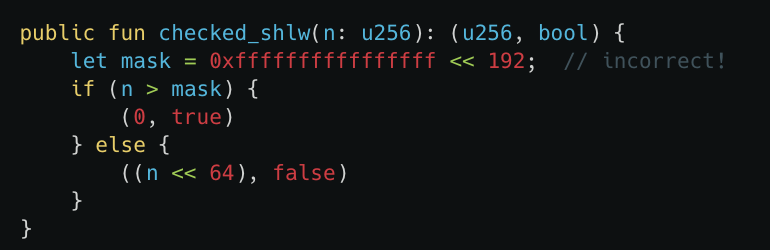

図に示すように、`checked_shlw` は、u256 の数値を 64 ビット左にシフトするとオーバーフローが発生するかどうかを判定するために使用されます。入力値が 0xffffffffffffffff << 192 未満の場合はオーバーフロー検出をバイパスしますが、入力値が 64 ビット左にシフトした後、u256 の最大値を超える可能性があります(オーバーフロー)。`checked_shlw` は依然として「オーバーフローは発生していません」(false)を出力します。これにより、後続の計算で必要なトークン数が大幅に過小評価されることになります。

さらに、Moveでは整数演算においてオーバーフローとアンダーフローを防ぐ設計が施されています。これらは予期せぬ動作や脆弱性につながる可能性があるためです。具体的には、加算と乗算の結果が整数型に対して大きすぎる場合、プログラムは終了します。また、除数が0の場合、除算は終了します。

左シフト(<<)のユニークな特徴は、オーバーフローが発生しても処理が停止しないことです。つまり、シフトしたビット数が整数型の記憶容量を超えてもプログラムは終了せず、誤った値や予期しない動作につながる可能性があります。

6.2 Balancer 1億1600万ドルのセキュリティインシデント分析

2025年11月3日、Balancer v2プロトコルが攻撃を受け、フォークプロトコルを含む複数のブロックチェーンの複数のプロジェクトで約1億1,600万ドルの損失が発生しました。例えば、攻撃者のEthereumにおけるトランザクションは次の通りです。0x6ed07db1a9fe5c0794d44cd36081d6a6df103fab868cdd75d581e3bd23bc9742

1. 攻撃者はまず、バルクスワップ機能を通じて攻撃トランザクションを開始し、BPT を使用してプールから大量の流動性トークンをスワップアウトし、プールの流動性トークンの準備金を非常に少なくしました。

2. その後、攻撃者は流動性トークン (osETH/WETH) の交換を開始しました。

3. 次に、流動性トークンを BPT トークンに交換し、上記の操作を複数のプールで繰り返します。

4. 最後に、利益を実現するためにお金を引き出します。

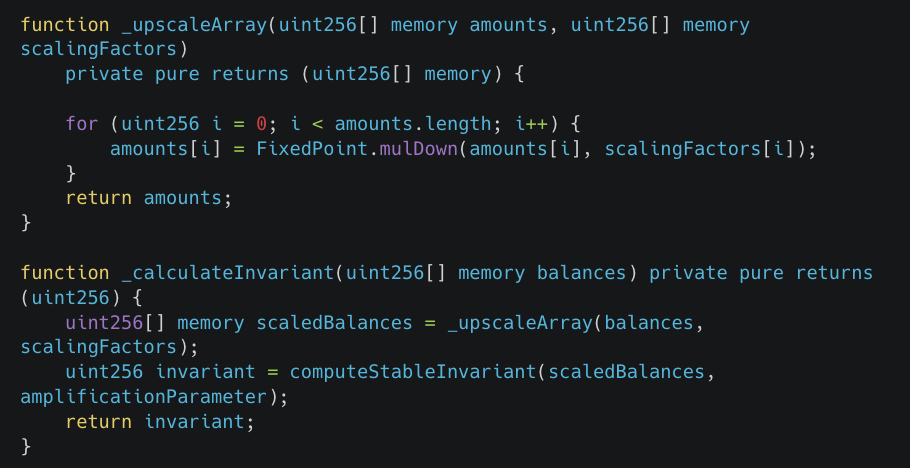

脆弱性分析

ComposableStablePoolsは、CurveのStableSwap不変式を使用して、類似資産間の価格安定性を維持します。ただし、不変式計算中のスケーリング操作により誤差が生じます。

mulDown関数は、整数の割り算を端数切り捨てで実行します。この精度誤差は不変量の計算にも伝播し、計算値が異常に低くなるため、攻撃者に利益を得る機会を与えてしまいます。

7. 典型的なマネーロンダリング対策事例の分析

7.1 ライアン・ジェームズ・ウェディング率いる麻薬カルテルに対する米国の制裁

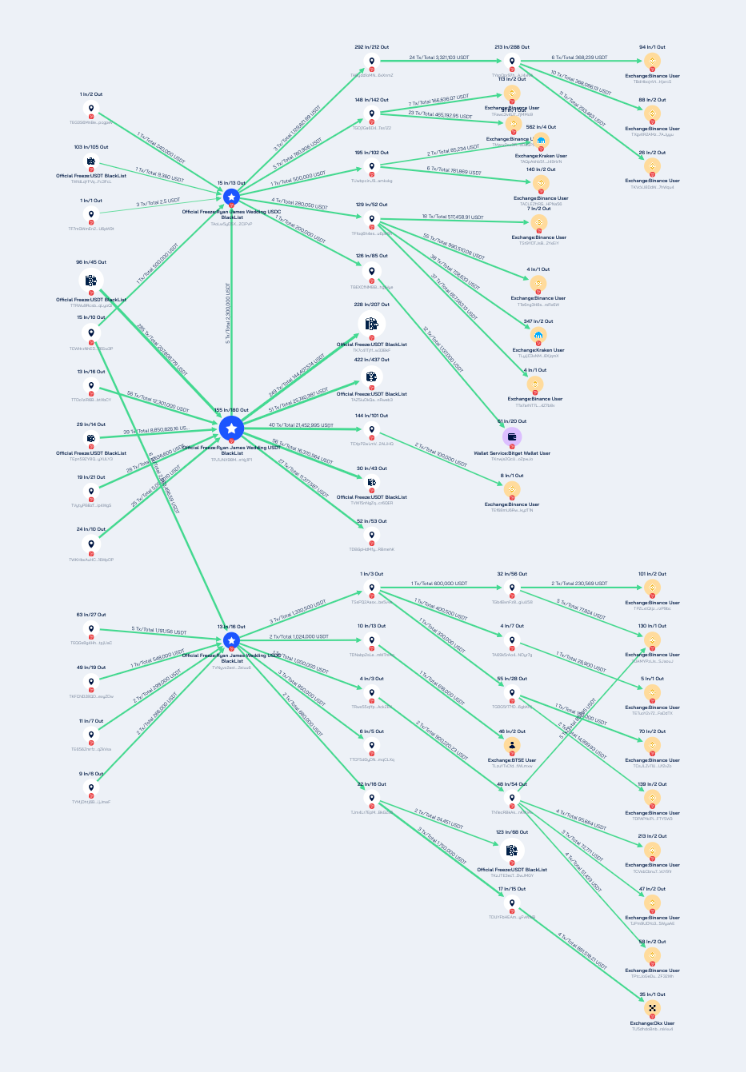

米国財務省が開示した文書によると、ライアン・ジェームズ・ウェディングとそのチームは、コロンビアとメキシコを経由して数トンものコカインを密輸し、米国とカナダに売却していた。彼らの犯罪組織は暗号通貨を用いてマネーロンダリングを行い、巨額の不正資金を蓄積していた。

Beosinが所有するオンチェーン追跡・調査ツール「Beosin Trace」を用いて、Weddingの麻薬密売グループに関連する暗号通貨アドレスを分析しました。結果は以下の通りです。

3人のウェディングス(TAoLw5yD5XUoHWeBZRSZ1ExK9HMv2CiPvP、TVNyvx2astt2AB1Us67ENjfMZeEXZeiuu6、TPJ1JNX98MJpHueBJeF5SVSg85z8mYg1P1)が保有するアドレスは、合計2億6676万1784.24 USDTを取り扱っていました。これらの資産の一部はTetherによって凍結されましたが、大部分は高頻度取引アドレスやマルチレベル送金を通じてロンダリングされ、Binance、OKX、Kraken、BTSEなどのプラットフォームに預け入れられました。

ソコロフスキーグループは複数のブロックチェーンネットワーク(BTC、ETH、Solana、TRON、BNBビーコンチェーン)上のアドレスを保有しており、その資金フローの分析は完全なレポートでご覧いただけます。

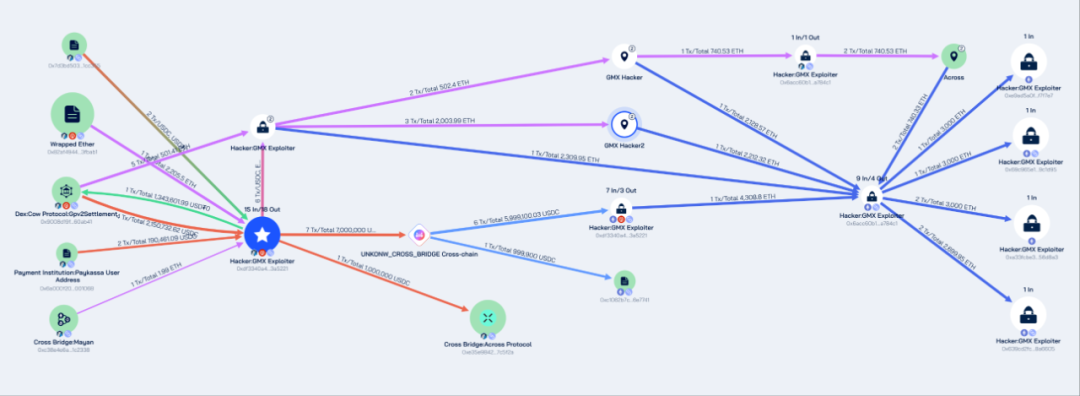

7.2 GMX 4000万ドル窃盗事件

2025年7月10日、GMXは再入脆弱性により侵害を受け、ハッカーは約4,200万ドルの利益を得ました。Beosin Traceによる盗難資金の調査により、攻撃者のアドレス(0x7d3bd50336f64b7a473c51f54e7f0bd6771cc355)は、DEXプロトコルを用いて様々なステーブルコインやアルトコインをETHとUSDCに交換し、その後、複数のクロスチェーンプロトコルを介して盗んだ資産をイーサリアムネットワークに転送していたことが明らかになりました。

その後、盗まれた GMX 資産の約 3,200 万 ETH 相当が、次の 4 つの Ethereum ネットワーク アドレスに保管されました。

0xe9ad5a0f2697a3cf75ffa7328bda93dbaef7f7e7

0x69c965e164fa60e37a851aa5cd82b13ae39c1d95

0xa33fcbe3b84fb8393690d1e994b6a6adc256d8a3

0x639cd2fc24ec06be64aaf94eb89392bea98a6605

約 1,000 万ドルの資産が Arbitrum ネットワーク上のアドレス 0xdf3340a436c27655ba62f8281565c9925c3a5221 に保管されていました。

この事件におけるマネーロンダリングの経路は非常に典型的です。ハッカーは、DeFiプロトコル、クロスチェーンブリッジ、その他の手法を用いて資金の経路を難読化し、隠蔽することで、規制当局や法執行機関による追跡や資金凍結を回避しました。

8. 2025年のWeb3ブロックチェーンセキュリティ展望の概要

2025年には、フィッシング詐欺とプロジェクト主導型の不正プルによる損失はともに2024年と比較して大幅に減少しました。しかし、ハッカー攻撃は依然として頻繁で、損失額は31億ドルを超え、取引所は依然として最も大きな損失を被っています。一方、秘密鍵の漏洩に関連するセキュリティインシデントは減少しました。この変化の主な理由は次のとおりです。

昨年のハッキング活動の横行を受け、Web3エコシステム全体が今年はセキュリティをより重視しています。プロジェクトチームからセキュリティ企業まで、社内セキュリティ運用、リアルタイムのオンチェーン監視、セキュリティ監査への重点強化、過去の契約脆弱性悪用事件からの積極的な学習など、さまざまな面での取り組みが行われています。秘密鍵の保管やプロジェクト運用のセキュリティなどの分野におけるセキュリティ意識の強化が継続的に進められています。契約の脆弱性や秘密鍵の盗難がますます困難になるにつれ、ハッカーはサプライチェーン攻撃やフロントエンドの脆弱性など、他の方法を用いてユーザーを騙し、ハッカーが管理するアドレスに資産を送金させ始めています。

さらに、暗号資産市場と従来型市場の統合に伴い、攻撃対象はDeFi、クロスチェーンブリッジ、取引所に限定されず、決済プラットフォーム、ギャンブルプラットフォーム、暗号資産サービスプロバイダー、インフラ、開発ツール、MEVボットなど、多岐にわたる対象へと移行しています。攻撃の焦点も、より複雑なプロトコルロジックの欠陥へと移行しています。

個人ユーザーにとって、ソーシャルエンジニアリング/フィッシング攻撃や潜在的な強制は、個人資産への重大な脅威となります。現在、多くのフィッシング攻撃は、少額の被害額と個人ユーザーへの被害のため、報告または記録されず、被害額が過小評価されています。しかし、ユーザーはこうした攻撃を防ぐための意識を高める必要があります。さらに、今年は、暗号資産ユーザーを標的とした誘拐などの物理的な強制手段が繰り返し発生しています。ユーザーは個人識別情報を保護し、暗号資産の公開を最小限に抑える必要があります。

総じて、2025年のWeb3セキュリティは依然として大きな課題に直面しており、プロジェクトチームや個々のユーザーは油断できません。今後、Web3セキュリティにおいてサプライチェーンセキュリティは最重要課題となるでしょう。業界内の様々なインフラサービスプロバイダーを継続的に保護し、サプライチェーンにおける脅威を監視・警告することは、業界関係者全員が共同で取り組むべき大きな課題です。さらに、 AIを駆使したソーシャルエンジニアリング/フィッシング攻撃は今後も増加が見込まれ、個人の意識や技術的障壁からコミュニティ連携に至るまで、多層的でリアルタイムかつ動的な防御システムの構築が求められます。