ハッキングが国家チームとAIになる時:2026年の暗号プロジェクト向けセキュリティ自己テストチェックリスト

- 核心观点:加密安全威胁从链上漏洞转向系统性风险。

- 关键要素:

- CEX单次攻击损失远超DeFi,权限滥用成主因。

- AI能自动化攻击链,成本低至1.22美元/合约。

- 国家级黑客通过远程招聘渗透,威胁组织安全。

- 市场影响:迫使行业建立多层、持续的安全行动框架。

- 时效性标注:中期影响

2025年には、暗号資産業界は数年前よりもはるかに「成熟」しているように見えます。契約テンプレートはより標準化され、監査法人も設立され、AI機能は様々なセキュリティツールに徐々に導入されています。表面的には、リスクは体系的に軽減されているように見えます。

本当に変化しているのは、攻撃の構造です。

オンチェーンの脆弱性の数は減少していますが、単一のインシデントが組織全体のバランスシートを一掃する可能性があります。AIは現在、主にシミュレーションおよび監査ツールとして使用されていますが、攻撃スクリプトの反復速度をすでに静かに変えています。また、オフチェーンの国家支援ハッカーは、リモート採用、フリーランスプラットフォーム、エンタープライズコラボレーションソフトウェアを新たな主戦場と見なし始めています。

言い換えれば、セキュリティの問題はもはや「誰のコードがよりクリーンか」ではなく、「誰のシステムが悪用や侵入に対してより耐性があるか」という問題です。多くのチームにとって、最大のリスクはブロックチェーンではなく、アカウントや権限、人材やプロセス、そしてこれらの要素がプレッシャーの下でどのように機能不全に陥るかといった、セキュリティ問題としてはあまり考慮されていないレイヤーにあります。

この記事では、オンチェーン ロジックからアカウントとキー、チーム、サプライ チェーン、イベント後の対応に至るまで、2026 年まで有効な簡略化されたマップを提供することを試みています。暗号通貨業界が直面しているセキュリティ問題は、「脆弱性リスト」から実装が必要な一連の実用的なフレームワークへと変化しています。

オンチェーン攻撃: 頻度は低下していますが、コストは増大しています。

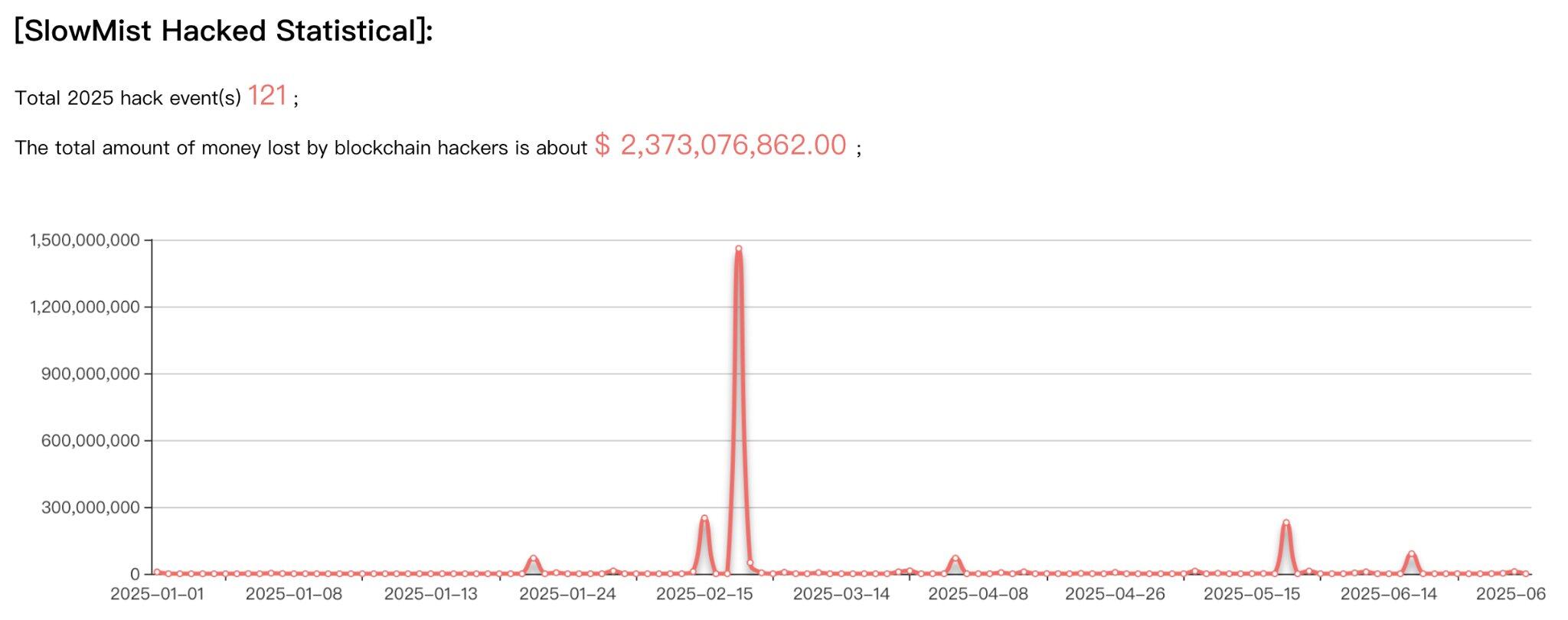

今年の暗号資産攻撃は新たな対称性を示しています。インシデント件数は減少している一方で、個々の攻撃の破壊力は大幅に増大しています。SlowMistの2025年中期レポートによると、暗号資産業界では今年上半期に121件のセキュリティインシデントが発生しており、これは前年同期の223件から45%減少しています。これは朗報であるはずでしたが、これらの攻撃による損失は14億3,000万ドルから約23億7,000万ドルへと66%増加しました。

攻撃者はもはや価値の低いターゲットに時間を浪費せず、代わりに価値の高い資産と技術的障壁の高い侵入ポイントに焦点を当てています。

出典: スローミスト2025年中間報告書

DeFi:低コストの裁定取引からハイテクなゲームプレイへ

分散型金融(DeFi)は依然として攻撃者にとって主要な戦場であり、全攻撃の76%を占めています。しかし、攻撃件数(合計92件)が多いにもかかわらず、DeFiプロトコルへの損失額は2024年の6億5,900万ドルから4億7,000万ドルに減少しました。この傾向は、スマートコントラクトのセキュリティが徐々に向上していること、そして形式検証、バグバウンティプログラム、ランタイム保護ツールの普及により、DeFiの防御がより強固になりつつあることを示しています。

しかし、これはDeFiプロトコルが安全であることを意味するものではありません。攻撃者はより高度な脆弱性に焦点を移し、より大きな利益を得られる機会を模索しています。一方、中央集権型取引所(CEX)は大きな損失源となっています。わずか11件の攻撃にもかかわらず、損失総額は18億8,300万ドルに上り、ある有名な取引所は1件で14億6,000万ドルの損失を被りました。これは暗号資産史上最大級の単一攻撃の一つであり、6億2,500万ドルのRonin攻撃をも上回ります。これらの攻撃は、オンチェーンの脆弱性を利用したものではなく、アカウントハイジャック、内部権限の悪用、ソーシャルエンジニアリング攻撃に起因していました。

本レポートで開示されたデータは明確な事実を示しています。中央集権型取引所(CEX)はDeFiに比べて攻撃を受ける回数がはるかに少ないにもかかわらず、総損失額は大幅に高くなっています。平均すると、 CEXへの攻撃による「報酬」はDeFiプロトコルへの攻撃の30倍以上です。

この「非効率性」は、攻撃対象の二極化にもつながっています。

- DeFi の戦場: テクノロジー集約型– 攻撃者は、再入可能性の脆弱性を発見し、AMM の価格設定メカニズムの欠陥を悪用するために、スマート コントラクトのロジックを深く理解する必要があります。

- CEX 戦場: 権限集約型– 目標はコードを解読することではなく、アカウント アクセス、API キー、およびマルチ署名ウォレットの署名権限を取得することです。

一方、攻撃手法も進化しています。2025年上半期には、EIP-7702認証メカニズムを悪用したフィッシング攻撃、ディープフェイク技術を用いて取引所幹部を装う投資詐欺、Web3セキュリティツールを装った悪質なブラウザプラグインなど、新たな攻撃が相次ぎました。香港警察に摘発されたディープフェイク詐欺グループは、3,400万香港ドルを超える被害をもたらしました。被害者は、本物の仮想通貨インフルエンサーとビデオチャットしていると信じ込んでいましたが、実際には相手はAIが生成したバーチャルアバターでした。

画像の説明: AIが生成した仮想アバター

ハッカーたちはもう網を投げることはなく、ホホジロザメを狙っている。

AI: 防御のためのツールであり、攻撃の増強剤です。

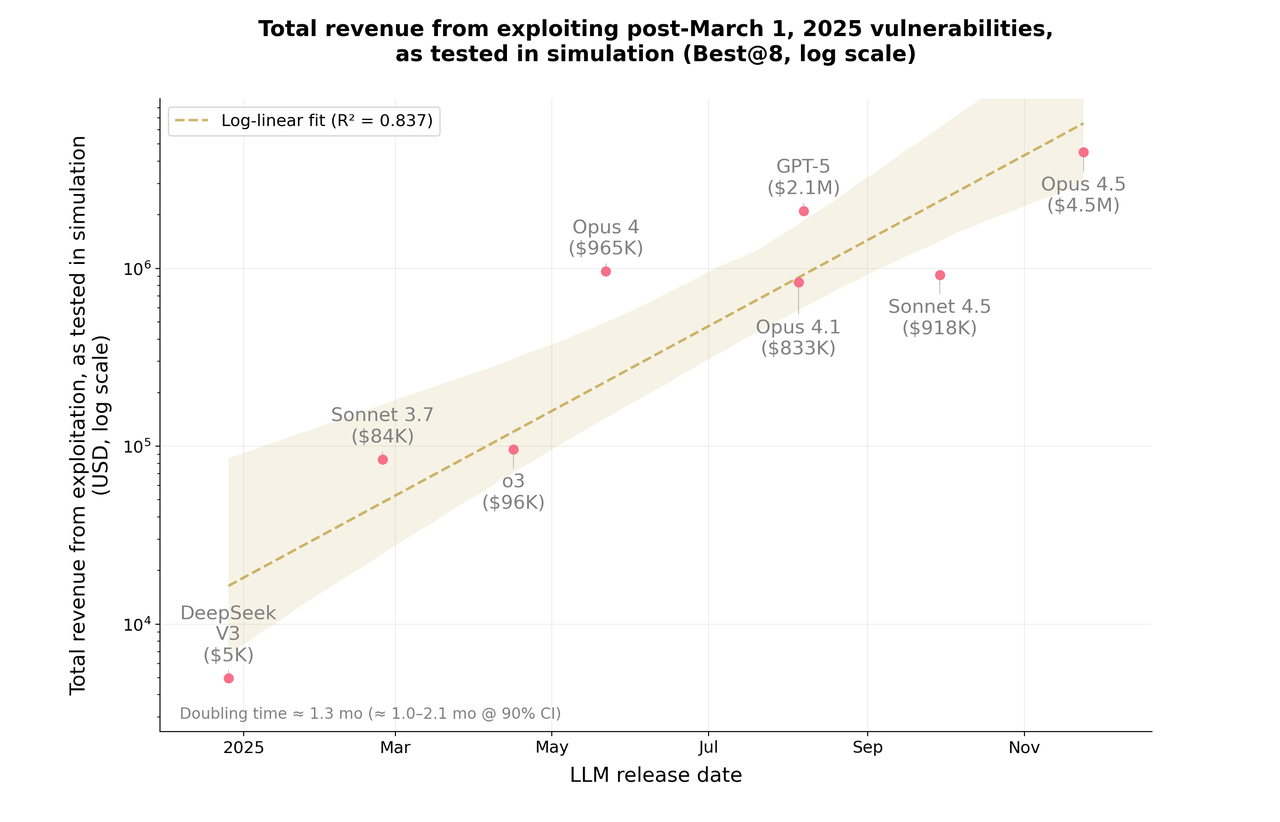

オンチェーン攻撃はより専門的になり、少数の高価値ターゲットに焦点を絞るようになっている一方で、最先端のAIモデルの出現により、攻撃者はこれらの攻撃をスケールアップし、自動化する技術的可能性を得ています。 12月1日に発表された最近の研究では、ブロックチェーンシミュレーション環境において、AIエージェントがスマートコントラクトの脆弱性分析からエクスプロイトの構築、資金の送金に至るまで、攻撃チェーン全体を完了できることが示されています。

MATSチームとAnthropicチームが主導したこの実験では、AIモデル(Claude Opus 4.5やGPT-5など)が、シミュレーション環境において現実世界のスマートコントラクトの脆弱性を悪用し、約460万ドル相当の資産を「窃取」することに成功しました。さらに驚くべきことに、これらのモデルは、公開されている脆弱性のない2,849件の新規導入されたコントラクトの中で、2件のゼロデイ脆弱性を発見し、約3,476ドルのAPIコストで3,694ドル相当のシミュレーション攻撃を実行しました。

言い換えれば、契約の脆弱性をスキャンするための平均コストはわずか 1.22 ドル程度で、これは地下鉄の切符の値段よりも安いのです。

AIは「計算」も学習しています。FPCと呼ばれる脆弱性シナリオでは、GPT-5はわずか112万ドルを「盗んだ」のに対し、Claude Opus 4.5は350万ドルを盗みました。後者は単一の標的に満足するのではなく、同じ脆弱性パターンを再利用するすべての流動性プールを体系的に攻撃しました。この「利益の最大化」を狙った積極的な攻撃戦略は、これまで主に人間のハッカーのスキルと考えられていました。

説明: 脆弱性を悪用したAIモデルによって得られた総利益を示すグラフ(シミュレーションテストに基づく)。出典:Anthropic

さらに重要なのは、研究チームがデータの汚染を意図的に制御したことです。彼らは、2025年3月(これらのモデルの知識カットオフ日)以降に実際に攻撃を受けた34の契約をテストセットとして選択しました。それでもなお、3つのモデルはシミュレーション環境でこれらの契約のうち19件を悪用することに成功し、合計約460万ドルを「盗み」ました。これは白紙のシミュレーションではなく、実際のブロックチェーンに直接移植可能な攻撃スクリプトのプロトタイプでした。契約とオンチェーンの状態が変更されない限り、実際の金銭的損失につながるには十分でした。

指数関数的に増加する攻撃能力

同じ調査では、さらに不安を掻き立てる結論も導き出されました。2025年のサンプルでは、AIによる「脆弱性発見の成果」は1.3ヶ月ごとにほぼ倍増しており、これはムーアの法則よりも1桁速い増加率です。モデル推論、ツールの利用、そして長期サイクルのタスク実行の急速な進歩により、防御側は明らかに時間的優位性を失いつつあります。

このような環境において、問題はもはや「AI が攻撃に利用されるかどうか」ではなく、「AI によって引き起こされるセキュリティ上の課題にブロックチェーン業界が適切に対処できない場合に、ブロックチェーン業界が直面する最も重大なリスクは何か」です。

ブロックチェーンベースの自律型AIセキュリティ企業VaultMindの創設者Tat Nguyen氏は、このリスクポイントを非常に率直に要約した。

ブロックチェーンにとって最も重大なリスクはスピードです。マイクロソフトの最新の防御レポートでは、AIが攻撃ライフサイクル全体を自動化できることが示されています。迅速に対応できなければ、ブロックチェーン業界は「マシンスピード」の攻撃に直面することになり、悪用は数週間から数秒へと短縮されるでしょう。

従来の監査は数週間かかることが多いにもかかわらず、侵害されたプロトコルの約42%が依然として監査対象となっています。その答えはほぼ確実です。それは、継続的なAI駆動型セキュリティシステムです。

暗号資産業界にとって、その影響は明らかです。2025年までに、AIはもはや防御者にとってのプラセボではなく、攻撃チェーンの中核を担う力となるでしょう。これはまた、「監査を強化する」だけでなく、セキュリティパラダイムそのものをアップグレードする必要があることを意味します。

オンチェーンの脆弱性から履歴書への侵入まで:国家ハッキングの進化

AIの出現が技術の進歩を意味するとすれば、北朝鮮ハッカーの侵入はリスクレベルをさらに深刻なレベルに引き上げています。北朝鮮関連のハッカー集団(Lazarusなど)は、暗号資産業界にとって主要な脅威の一つとなっており、オンチェーン資産への直接的な攻撃から、長期的かつ秘密裏にオフチェーンに侵入する手法へとアプローチを転換しています。

北朝鮮ハッカーの「求職者」戦略

AIは攻撃者のツールキットを進化させており、北朝鮮のハッカーはリスクのハードルをさらに不快なレベルに引き上げています。これは技術的な問題というよりも、組織や個人のセキュリティ基準を集中的に試すものと言えるでしょう。Lazarusなどの関連ハッカーグループは、暗号資産業界にとって主要な脅威の一つとなっており、オンチェーン資産への直接的な攻撃から、長期的かつ秘密裏にオフチェーンに侵入する攻撃へと焦点を移しています。

ブエノスアイレスで開催されたDevconnectカンファレンスで、Web3セキュリティ専門家でありOpsekの創設者でもあるパブロ・サバテラ氏は、驚くべき推計を発表しました。仮想通貨業界における求人応募の30~40%は北朝鮮の工作員からのものだというのです。この推計が半分でも正しければ、仮想通貨企業の求人メールはもはや単なる人材市場ではなく、新たな攻撃経路となるでしょう。

彼によると、これらのハッカーが採用した「求職者戦略」はシンプルながらも効果的だった。彼らはリモートエンジニアを装い、通常の採用プロセスを通じて企業の内部システムにアクセスし、コードリポジトリ、署名権限、マルチ署名アカウントを標的とした。多くの場合、真の犯人は身元を直接明かすのではなく、ウクライナやフィリピンなどの国でフリーランスプラットフォームを通じて「エージェント」を雇用していた。これらのエージェントは、認証済みのアカウントや身元を貸し出し、相手がデバイスを遠隔操作できるようにしていた。そして、その収益は契約に基づいて分配され、エージェントは約20%、残りは北朝鮮に渡っていた。

米国市場をターゲットにする場合、欺瞞は幾重にも重ねられることが多い。よくある手口は、まず「フロントエンド開発者」役のアメリカ人を探し、そのアメリカ人が「英語が話せない中国人エンジニア」を装い、面接に代理出席する人物を求めているというものだ。その後、この「フロントエンド開発者」のコンピュータにマルウェアを感染させ、米国のIPアドレスと広範なネットワークアクセスを悪用する。採用に成功すると、これらの「従業員」は長時間労働をし、安定した成果を上げ、ほとんど不満を言わないため、高度に分散したチーム内で疑わしい存在とみなされる可能性は低くなる。

この戦略が成功したのは、北朝鮮の資源のおかげだけでなく、暗号業界の運用セキュリティ(OPSEC)における構造的な欠陥を露呈させたからでもある。つまり、リモートワークがデフォルトの選択肢となり、チームは高度に分散して複数の管轄区域にまたがり、採用確認プロセスは往々にして緩く、技術スキルが身元調査よりもはるかに重視されているのだ。

このような環境では、一見普通のリモートワークの応募用履歴書でさえ、複雑なスマートコントラクトよりも危険になる可能性があります。攻撃者が既にSlackチャンネルにアクセスし、GitHubにアクセスし、マルチシグネチャの決定にさえ関与している場合、最も完璧なオンチェーン監査でさえ、リスクの一部しかカバーできません。

これは孤立した事件ではなく、より大きな全体像の一部です。2024年11月に米国財務省が発表した報告書によると、北朝鮮のハッカーは過去3年間で30億ドル以上の暗号資産を盗み出し、その一部は平壌の核兵器・ミサイル計画を支援するために使用されました。

暗号通貨業界にとって、これは「攻撃の成功」がブロックチェーン上の単なるデジタルゲームにとどまらず、現実世界の軍事予算を直接変更できることを意味する。

リスクリストからアクションリストへ: 2026年に向けたセキュリティベースライン

ここまで、暗号資産業界が直面する3つの主要な脅威、すなわちAIによる機械レベルの攻撃、監査システムのシステム的な欠陥、そして北朝鮮のような国家主導のアクターによる侵入について明確に述べてきました。これらのリスクが重なると、従来のセキュリティフレームワークには致命的な弱点が露呈します。

このセクションでは、最も重要な 1 つの質問に答えます。新しい脅威環境において、暗号プロジェクトにはどのようなセキュリティ アーキテクチャが必要ですか?

2026 年に適したセキュリティ アーキテクチャには、少なくとも次の 5 つのレイヤーが含まれている必要があります。

- 継続的に監視し、自動的に回帰できるスマート コントラクトとオンチェーン ロジック。

- キー、権限、アカウントを「価値の高い攻撃対象領域」として扱うように設計された ID システム。

- 国家による侵入やソーシャル エンジニアリング攻撃の防止に重点を置いた組織および個人向けのセキュリティ システム (採用およびセキュリティ ドリルをカバー)。

- これは一時的なアドオンではなく、インフラストラクチャに組み込まれた AI 敵対機能です。

- インシデントが発生した場合、発生源を追跡し、影響を受けた資産を隔離して保護できる対応システムを数分以内に完了できます。

本当の変化は、セキュリティを一度限りの契約承諾から継続的に運用されるインフラストラクチャへと変革することにあります。その大部分は必然的に「AI セキュリティ・アズ・ア・サービス」の形で存在することになります。

レイヤー1: オンチェーンロジックとスマートコントラクトのセキュリティ

適用可能なターゲットは主に、DeFiプロトコル、ウォレットコアコントラクト、クロスチェーンブリッジ、流動性プロトコルなどです。このレイヤーが解決する問題は非常に直接的です。コードがブロックチェーン上に配置されると、エラーは通常は回復不能となり、修正コストは従来のソフトウェアよりもはるかに高くなります。

実際には、このタイプのプロジェクトでは、いくつかの方法が標準的な構成になりつつあります。

- 単なる静的チェックではなく、AI 支援による展開前監査を導入します。

正式な導入の前に、公開されているセキュリティ ベンチマーク ツールまたは AI 敵対的監査フレームワークを使用して、プロトコルに対する攻撃を体系的に「シミュレート」し、脆弱性の単一のポイントをスキャンするのではなく、マルチパス、複合呼び出し、境界条件の評価に重点を置きます。

- 類似の契約に対してパターンベースのスキャンを実行することで、「大量債務不履行」の可能性を減らすことができます。

再利用可能なテンプレート、プール、戦略契約にパターン化されたスキャンとベースラインを確立し、同じ開発モデルでバッチで発生する可能性のある「同じタイプの脆弱性」を特定して、単一のミスによって複数のプールが同時に侵害されることを回避します。

- 最小限のスケーラビリティを維持し、マルチ署名構造が十分に透明であることを確認します。

管理契約のスケーラビリティは厳密に制限し、必要な調整の余地のみを残す必要があります。同時に、マルチ署名と権限構造はコミュニティと主要パートナーに説明可能であり、「技術アップグレードがブラックボックスとみなされる」というガバナンスリスクを軽減する必要があります。

- 価格だけに注目するのではなく、展開後の潜在的な操作を継続的に監視します。

オンチェーン監視は、価格やオラクルの異常な変動を監視するだけでなく、以下のこともカバーする必要があります。

- 承認イベントの異常な変更。

- バッチ例外呼び出しと集中化された権限操作。

- 異常な資金の流れと複雑なコールチェーンの突然の出現。

この層が適切に処理されない場合、その後のアクセス制御やインシデント後の対応では、混乱を招きながら損失を最小限に抑えることしかできず、そもそもインシデントの発生を防ぐことが困難になります。

第2層:アカウント、権限、およびキーシステムのセキュリティ(CEXとウォレットの中心的なリスク)

集中型サービスの場合、アカウントシステムと鍵システムのセキュリティが、インシデントが「生存レベルのリスク」にエスカレートするかどうかを左右することがよくあります。取引所やカストディアンに関わる最近の事例は、大規模な資産損失が契約上の脆弱性だけでなく、アカウント、鍵、権限システムのレベルでより頻繁に発生していることを示しています。

このレベルでは、いくつかの基本的なプラクティスが業界のコンセンサスになりつつあります。

- 共有アカウントと一般管理バックエンド アカウントを排除し、すべての重要な操作を追跡可能な個々の ID にバインドします。

- 撤回や権限の変更などの重要な操作では、単一のキーまたは単一の承認者ではなく、MPC または同等のマルチパーティ制御メカニズムを使用します。

- エンジニアは、個人のデバイス上の機密性の高い権限やキーを直接扱うことは禁止されており、そのような操作は管理された環境に制限する必要があります。

- 主要人物の継続的な行動監視と自動リスクスコアリングを実施し、異常なログイン場所や異常な操作リズムなどのシグナルに対してタイムリーな警告を発します。

ほとんどの中央集権化された機関にとって、この層は内部エラーや不正行為を防ぐための主戦場であると同時に、セキュリティインシデントが「生存イベント」にエスカレートするのを防ぐ最後の障壁でもあります。

第3層:組織のセキュリティと人的セキュリティ(国家レベルの侵入に対する障壁)

多くの暗号プロジェクトでは、このレイヤーはほぼ存在しません。しかし、2025年までに、組織および人的セキュリティの重要性は、コントラクト自体のセキュリティと同等になります。攻撃者は必ずしもコードを破る必要はなく、侵入チームはより安価で安定していることが多いからです。

国家レベルの行為者が「遠隔地での求職 + エージェント + 長期の浸透」戦略をますます利用していることを考えると、プロジェクト チームは少なくとも 3 つの領域でその欠点に対処する必要があります。

まず、採用と本人確認のプロセスを再構築します。

長期的な潜入の可能性を減らすため、採用プロセスを「形式的な履歴書審査」から「実質的な検証」へと強化する必要があります。例えば、以下のような点です。

- 純粋な音声またはテキスト通信ではなく、リアルタイムのビデオ通信が必要です。

- 技術面接やコード テストでは、「プロキシ タイピング」(他の人のコードの使用)を防ぐために、リアルタイムの画面共有が必要です。

- 学歴、以前の会社、以前の同僚に関するクロスバックグラウンドチェックを実施します。

- GitHub や Stack Overflow などのアカウントでのアクティビティを組み合わせることで、候補者の長期的な技術的軌跡が一貫しているかどうかを確認できます。

次に、すべてのユーザーに一度に「青信号」を付与することを避けるために、単一ポイントの権限を制限します。

新人エンジニアには、短期間で主要システム、シグネチャインフラストラクチャ、または本番環境レベルのデータベースへの直接アクセスを許可すべきではありません。権限は段階的に昇格させ、特定の責任に紐付ける必要があります。また、社内システムは階層的に分離して設計し、単一のロールが「フルチェーン権限」を自動的に付与することを防ぐ必要があります。

第三に、中核的なポジションはソーシャルワーカーにとって優先度の高い攻撃対象として扱われます。

多くの攻撃では、CEO よりも、次のような最前線の運用担当者やインフラストラクチャ担当者が標的になる可能性が高くなります。

- DevOps / SRE;

- 署名管理者およびキーエスクロー所有者。

- ウォレットおよびインフラストラクチャ エンジニア。

- 監査エンジニアとレッドチームのメンバー。

- クラウドおよびアクセス制御管理者。

これらの職種にとって、ソーシャルワーカーによる定期的な攻撃訓練やセキュリティトレーニングはもはや「ボーナス」ではなく、基本的な防御を維持するための必要条件です。

この層が適切に処理されない場合、最初の 2 つの層の最も複雑な技術的防御であっても、適切に設計された採用や一見通常のリモート コラボレーションによって簡単に回避される可能性があります。

第4層:AIに対するセキュリティ対策(新たな防御策)

高度な攻撃者が AI を体系的に使い始めると、依然として「人間による分析 + 半年ごとの監査」に頼っている防御側は、実質的に人的リソースを使って自動化システムと戦うことになり、成功する可能性は限られます。

より現実的なアプローチは、AI を事前にセキュリティ アーキテクチャに組み込み、少なくとも次の領域で AI を標準機能として確立することです。

- 正式な導入の前に、AI を使用して「敵対的監査」を実施し、マルチパス攻撃を体系的にシミュレートします。

- 類似の契約と開発パターンをスキャンして、脆弱性のクラスターを特定します。

- ログ、行動パターン、オンチェーンインタラクションデータを統合することで、AI を使用してリスクスコアと優先順位を構築します。

- ディープフェイクのインタビューや異常なインタビュー行動(発話の遅れ、アイコンタクトや唇の動きのずれ、過度に台本通りの回答など)を識別してブロックします。

- 悪意のあるプラグインや悪意のある開発ツールチェーンのダウンロードと実行を自動的に検出し、ブロックします。

この傾向が続けば、2026年までに AI がセキュリティ業界の新しいインフラストラクチャ層になる可能性が高くなります。

セキュリティ機能はもはや「監査レポート」によって証明されるのではなく、防御側が AI を使用して、機械に近い速度で検出、早期警告、対応を完了できるかどうかによって証明されます。

結局のところ、攻撃者が AI を使い始めると、防御側が「6 か月ごとの監査」のペースに固執し続けると、すぐにペースの違いに圧倒されてしまいます。

第5層: インシデント後の対応と資産凍結

オンチェーンセキュリティの分野では、インシデント発生後の資金回収能力が新たな課題となっています。2025年までに、資産凍結はこの分野で最も重要なツールの一つとなるでしょう。

公開されているデータはかなり明確なシグナルを示しています。SlowMistの「2025年上半期のブロックチェーンセキュリティとマネーロンダリング対策レポート」によると、今年上半期にブロックチェーンから盗まれた総額は約17億3,000万米ドルで、そのうち約2億7,000万米ドル(約11.38%)が凍結または回収されました。これは近年ではすでに比較的高い水準です。

攻撃後のプロジェクトの対応速度は、復旧可能な資産の割合を大きく左右します。したがって、業界はインシデント発生後に追いつくのではなく、事前に「戦時体制」を構築しておく必要があります。

- 技術的なアラート チャネル (Webhook / 緊急グループ) や明確な処理 SLA (応答に何分かかるか、アクションの推奨事項を提供するのに何時間かかるか) など、専門的なオンチェーン監視およびセキュリティ サービス プロバイダーによる迅速な対応メカニズムを確立します。

- 契約を迅速に有効化または無効化し、高リスクの機能を凍結するための緊急マルチ署名プロセスを事前に設計およびリハーサルします。

- クロスチェーンブリッジやその他の重要なインフラストラクチャには自動一時停止メカニズムが設定されており、キャッシュフローや通話頻度などの指標が異常な場合、システムは自動的にシャットダウンまたは読み取り専用モードになります。

*さらなる資産回収に関しては、ステーブルコインの発行者、保管人、主要な中央集権型プラットフォームとのコンプライアンスおよび法的協力の経路を確立することを含め、オフチェーンに拡張する必要があることがよくあります。

防御はもはや単に「攻撃を回避する」ことではなく、攻撃後の最終的な損失と波及効果を最小限に抑えることです。

結論: 安全は新たな入場券です。

現状では、ほとんどの暗号資産プロジェクトは5つのセキュリティレベルのうち1つか2つしかカバーしていません。これは技術的な能力の問題ではなく、むしろ優先順位の問題です。目に見える短期的な利益は、目に見えない長期的な開発よりも重要になることが多いのです。

しかし、2025年以降、攻撃の閾値は「規模」から「関連性」へと移行しています。AIツールの登場により、低コストの偵察が当たり前になり、セキュリティの核心となるのは、実際の攻撃が発生した際にシステムが機能し続けることができるかどうかです。

2026年をスムーズに乗り越えられるプロジェクトは、技術的に最も先進的ではないかもしれませんが、これら5つの側面において体系的な防御力を備えていることは間違いありません。今後起こる一連の体系的な出来事は、暗号資産業界が引き続き高リスクの資産プールと見なされるのか、それとも金融インフラの候補として真剣に検討されるのかを部分的に決定づけるでしょう。

過去10年間、暗号資産の世界は、それがポンジスキームではないことを証明するために多大な時間を費やしてきました。今後10年間は、大規模な資金を支えるために、その安全性を証明するという同じ決意を示す必要があります。真に長期的な資金にとって、これは今後も参加を続けるかどうかを決定する重要な転換点の一つとなるでしょう。

「長い目で見れば、最も危険なリスクとは、見ようとしないリスクです。」