一夜にして「サプライチェーン攻撃」がニュースの見出しを賑わせました。一体何が起きたのでしょうか?どうすればリスクを軽減できるのでしょうか?

- 核心观点:NPM供应链攻击威胁加密资产安全。

- 关键要素:

- 恶意代码静默篡改加密货币地址。

- 受影响包周下载量超10亿次。

- 黑客已通过地址替换获利。

- 市场影响:引发对Web3基础设施安全担忧。

- 时效性标注:短期影响。

オリジナル | Odaily Planet Daily (@OdailyChina)

著者|あずま(@azuma_eth)

北京時間9月9日、Ledgerの最高技術責任者であるCharles Guillemet氏はXで警告を発しました。「現在、大規模なサプライチェーン攻撃が進行中であり、著名な開発者のNPMアカウントが侵害されました。影響を受けたパッケージは10億回以上ダウンロードされており、JavaScriptエコシステム全体が危険にさらされている可能性があります。 」

ギルメット氏はさらに、「この悪意のあるコードは、バックグラウンドで暗号通貨アドレスを密かに改ざんし、資金を盗み出すことで機能します。ハードウェアウォレットをご利用の場合は、署名済みの取引をすべて注意深く確認すれば安全です。ハードウェアウォレットをご利用でない場合は、当面の間、オンチェーン取引は避けてください。攻撃者がソフトウェアウォレットのニーモニックフレーズを直接盗んでいるかどうかは不明です」と付け加えました。

どうしたの?

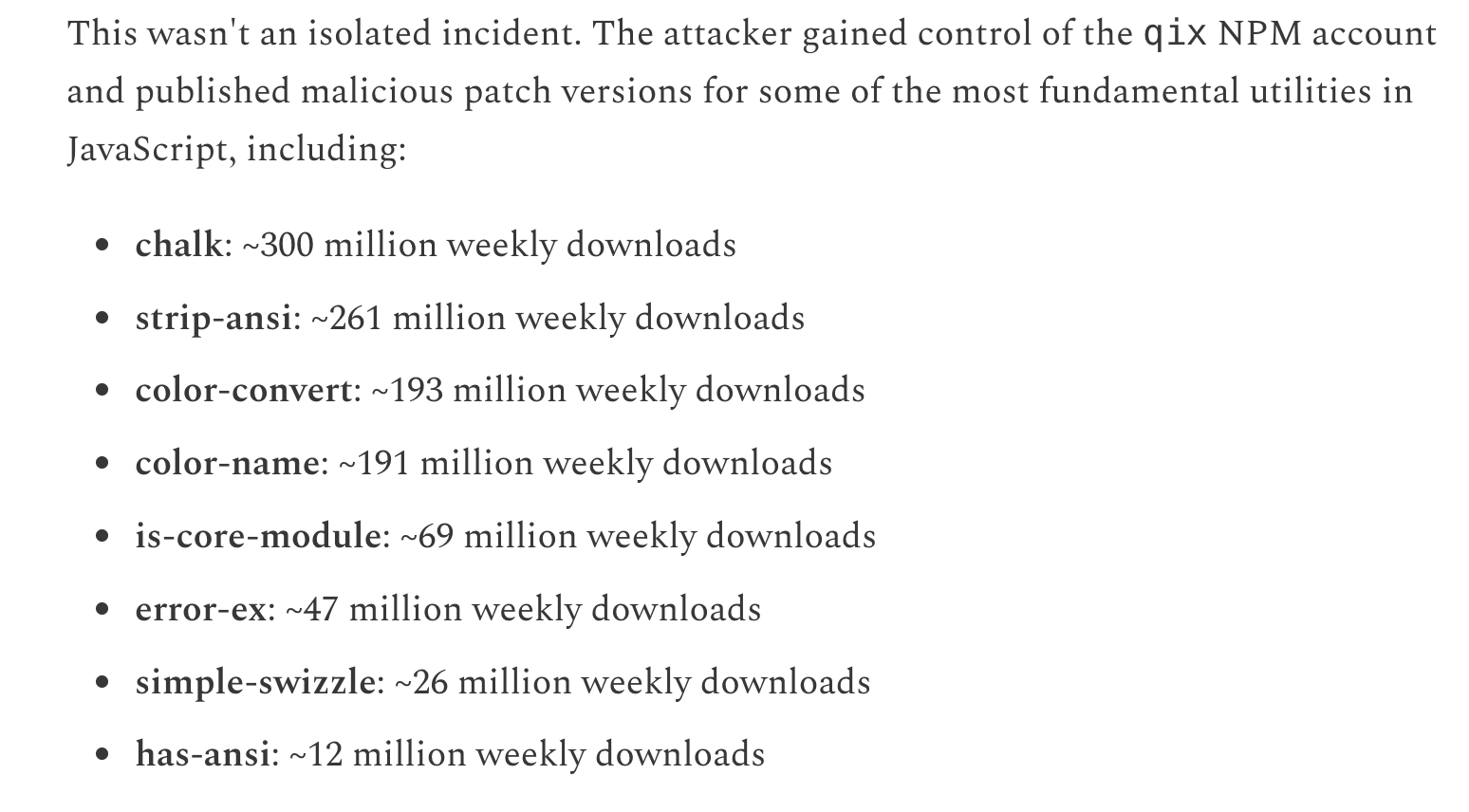

Guillemet氏が引用したセキュリティレポートによると、このインシデントの直接的な原因は、著名な開発者@qix氏のNPMアカウントがハッキングされ、chalk、strip-ansi、color-convertを含む数十のソフトウェアパッケージの悪意のあるバージョンがリリースされたことです。開発者やユーザーが依存関係を自動的にインストールした際に、悪意のあるコードがターミナルに拡散した可能性があります。

Odaily Note: 侵害されたソフトウェア パッケージの週次ダウンロード データ。

つまり、これは典型的なサプライチェーン攻撃の事例です。これは、攻撃者が開発ツールや依存関係システムに悪意のあるコード(NPMパッケージなど)を挿入する攻撃です。NPM(Node Package Managerの略)は、JavaScript/Node.jsエコシステムで最も広く使用されているパッケージ管理ツールです。主な機能は、依存関係の管理、パッケージのインストールと更新、コードの共有などです。

NPMのエコシステムは非常に大規模で、現在数百万ものソフトウェアパッケージが利用可能です。ほぼすべてのWeb3プロジェクト、暗号通貨ウォレット、フロントエンドツールはNPMに依存しています。NPMは多数の依存関係と複雑なリンクに依存しているため、サプライチェーン攻撃の入り口としてリスクの高いものとなっています。攻撃者が一般的に使用されているソフトウェアパッケージに悪意のあるコードを埋め込むだけで、数千ものアプリケーションやユーザーに影響を与える可能性があります。

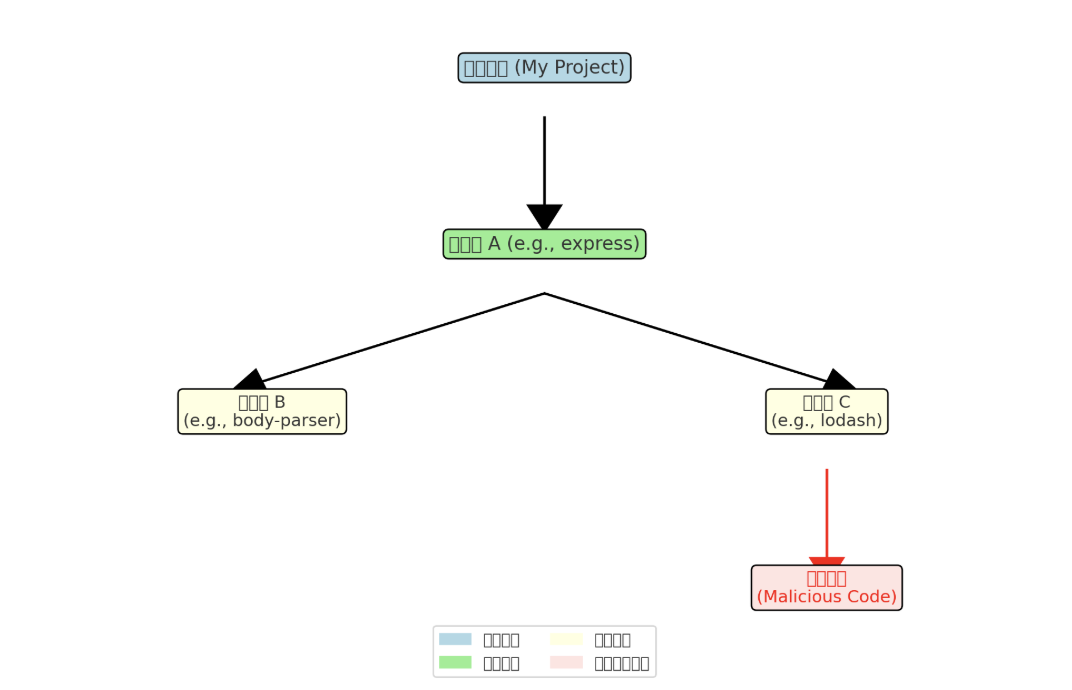

上記の悪意のあるコードの拡散フローチャートに示されているように、

- 特定のプロジェクト (青いボックス) は、Express などの一般的なオープン ソース ライブラリに直接依存します。

- これらの直接的な依存関係 (緑色のボックス) は、さらに他の間接的な依存関係 (黄色のボックス、lodash など) に依存します。

- 間接的な依存関係に攻撃者が密かに悪意のあるコード (赤いボックス) を埋め込んだ場合、そのコードは依存関係チェーンに沿ってプロジェクトに入り込みます。

これは暗号通貨にとって何を意味するのでしょうか?

このセキュリティインシデントが暗号通貨業界に直接関連するのは、ハッカーが上記の汚染されたソフトウェアパッケージに埋め込んだ悪意のあるコードが、ウォレットアドレスを置き換えて取引を乗っ取ることで暗号資産を盗む高度な「暗号通貨クリップボードハイジャッカー」であるという事実です。

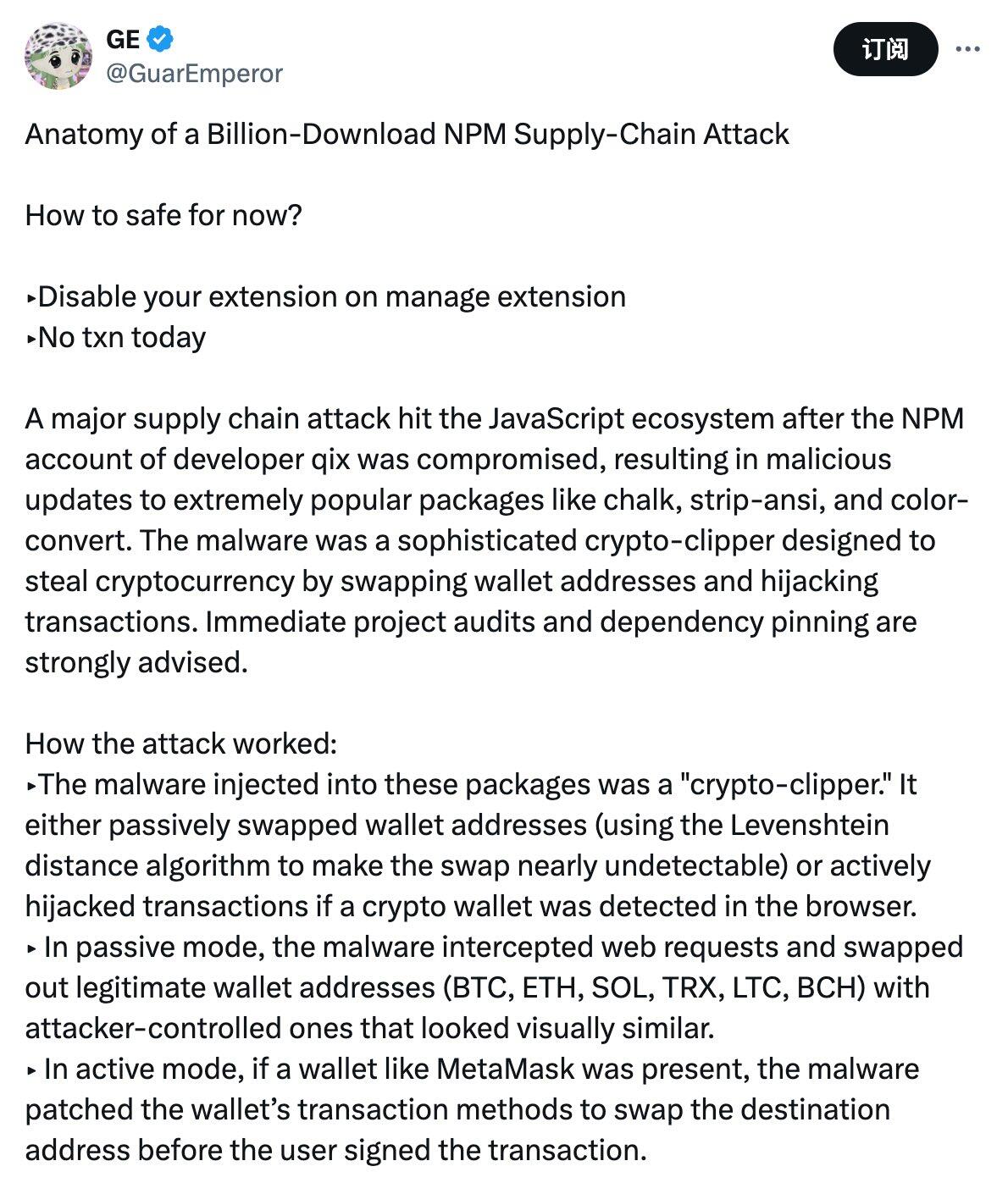

Stress Capitalの創設者GE (@GuarEmperor) がXでこれについて詳しく説明しました。ハッカーが注入した「クリップボードハイジャッカー」は2つの攻撃モードを使用します。パッシブモードでは「レーベンシュタイン距離アルゴリズム」を使用してウォレットアドレスを置き換えますが、これは見た目が似ているため検出が非常に困難です。アクティブモードでは、ユーザーがトランザクションに署名する前に、ブラウザで暗号化されたウォレットを検出し、ターゲットアドレスを改ざんします。

この攻撃は JavaScript プロジェクトのベースレイヤー ライブラリをターゲットとしているため、間接的にこれらのライブラリに依存しているプロジェクトも影響を受ける可能性があります。

ハッカーはどれくらいの利益を得るのでしょうか?

ハッカーが埋め込んだ悪意のあるコードは、攻撃アドレスも明らかにしました。ハッカーのイーサリアムにおける主な攻撃アドレスは0xFc4a4858bafef54D1b1d7697bfb5c52F4c166976で、資金は主に以下の3つのアドレスから出ています。

- 0xa29eEfB3f21Dc8FA8bce065Db4f4354AA683c0240

- x40C351B989113646bc4e9Dfe66AE66D24fE6Da7B

- 0x30F895a2C66030795131FB66CBaD6a1f91461731

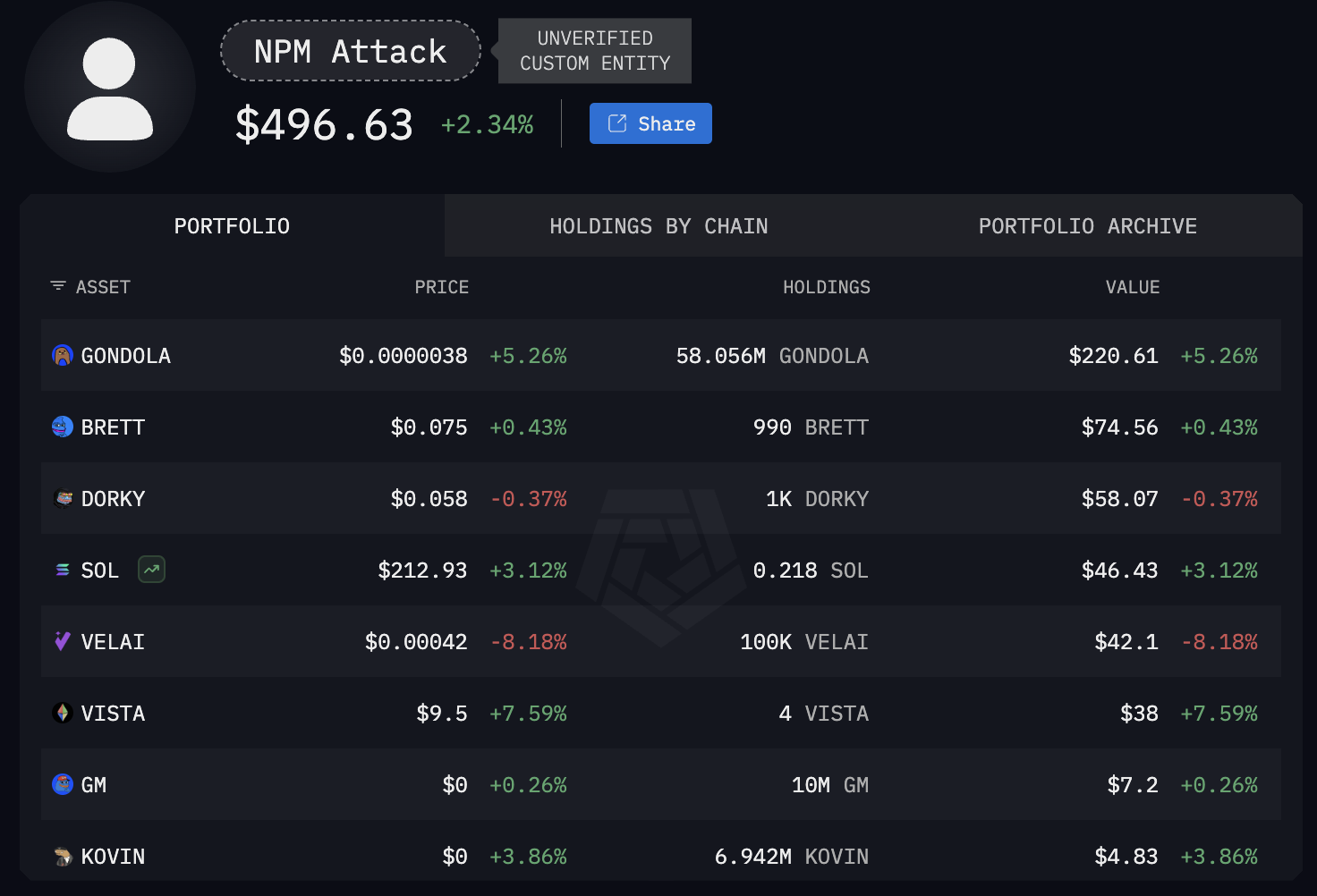

Arkham はこの攻撃の追跡ページを作成し、ユーザーはそこでハッカーの利益と送金状況をリアルタイムで確認できる。

本稿執筆時点で、ハッカーは攻撃によって496ドルしか得ていませんが、悪意のあるコードの拡散範囲がまだ特定されていないことを考えると、この数字は今後も増加する可能性があります。開発者にはすでに通知が届いており、NPMセキュリティチームと協力して問題解決に取り組んでいます。影響を受けたパッケージのほとんどから悪意のあるコードが削除されたため、事態は収拾しています。

リスクを回避するにはどうすればいいですか?

Defillama の創設者 @0xngmi Yu X 氏は、この事件は危険に聞こえるが、実際の影響はそれほど誇張されたものではないと述べています。この事件の影響を受けるのは、ハッキングされた NPM パッケージがリリースされてから更新をプッシュした Web サイトのみであり、他のプロジェクトは古いバージョンを引き続き使用します。また、ほとんどのプロジェクトは依存関係を修正するため、更新をプッシュしても、古いセキュリティ コードを使用し続けることになります。

しかし、プロジェクトが固定の依存関係を持っているのか、それとも動的にダウンロードされる依存関係を持っているのかをユーザーが実際に知ることはできないため、現在、プロジェクト側が自己検査を実施し、最初にそれを開示することが求められています。

本稿執筆時点では、MetaMask、Phantom、Aave、Fluid、Jupiterなど、複数のウォレットやアプリケーションプロジェクトが、今回のインシデントの影響を受けていないことを公表しています。したがって、理論上は、安全性が確認されたウォレットを使用して、安全性が確認されたプロトコルに安全にアクセスできます。ただし、まだセキュリティ情報を開示していないウォレットやプロジェクトについては、一時的に使用を控えた方が安全かもしれません。