支付商大厂放大招:Alchemy新发布的模块化账户会为Web3引流吗?

原文はAlchemyの「Hello, Modular Account》を日常jkがまとめました。

アルケミーが発売を発表モジュラーアカウントこれは、ERC-4337 および ERC-6900 との互換性のために設計された、まったく新しいスクラッチ ベースのコントラクト アカウント実装です。モジュラー アカウントは、エンタープライズ グレードのセキュリティ、クラス最高のコスト、強力なアカウント スケーラビリティを備えたイーサリアム L2 上に構築する開発者に提供します。

今すぐ始めましょうモジュラー アカウントについて詳しくは、以下をお読みください。

契約アカウントを選択する理由

Web3 エコシステムは過去数年間で前例のない成長を遂げましたが、エコシステムの拡大に対する最も頑固な障害の 1 つが依然として残っています。

悪いユーザーエクスペリエンス。

ブロックチェーンの経験のない普通の人に、ホットウォレットまたはコールドウォレット、秘密鍵、ガス、認証、乱数などのさまざまな詳細を理解させようとしているところを想像してみてください。

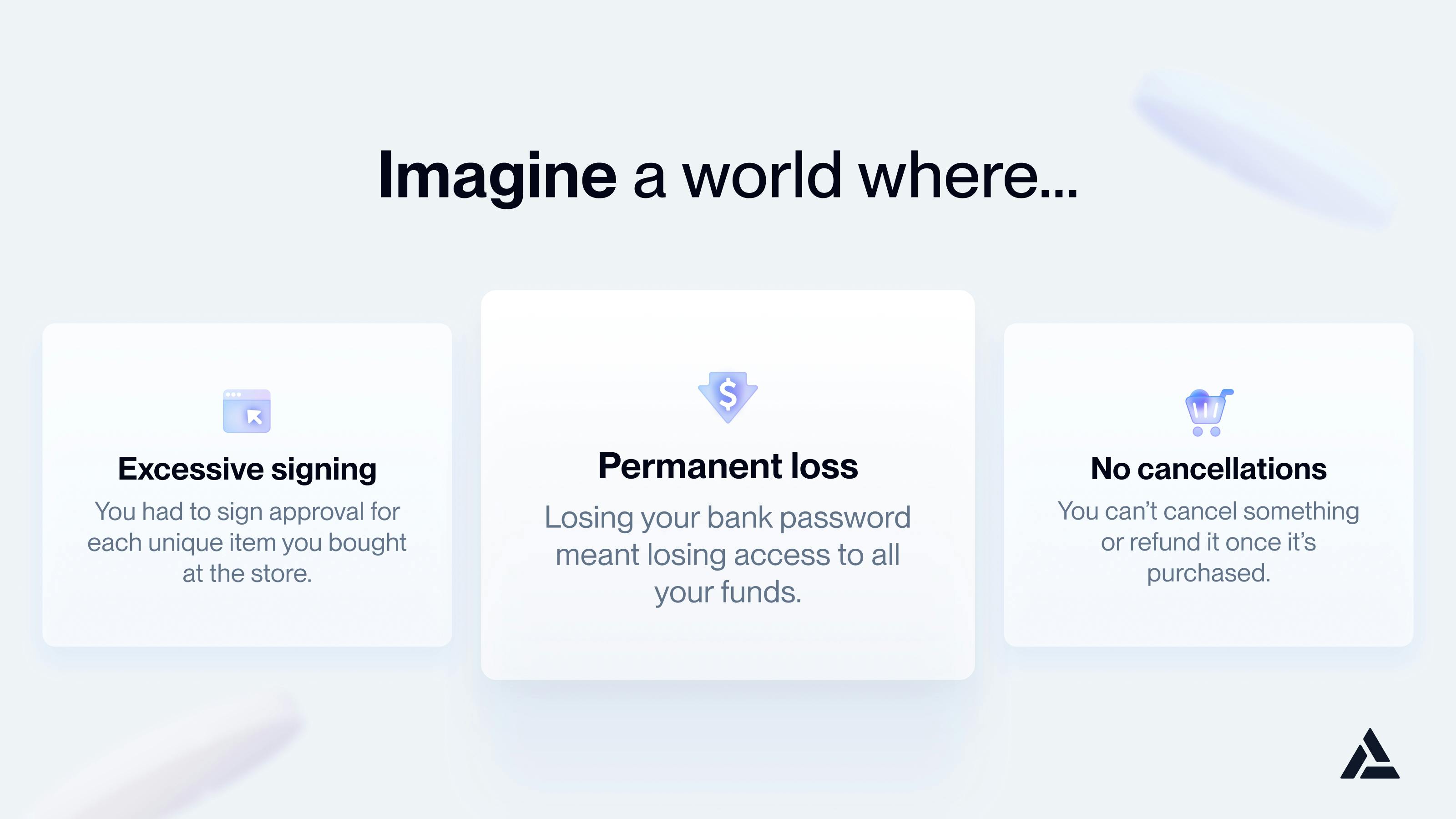

さて、問題を本当に理解するために、さらに一歩進めて、仮想通貨ネイティブが当たり前だと思っているユーザー エクスペリエンスを現実のシナリオに適用するとどのようなものになるかを描いてみましょう。

店で買うすべての商品に署名する必要があり、銀行カードの暗証番号を失うと口座の資金がすべて失われることを意味し、購入したものは決して元に戻せない世界を想像してみてください。

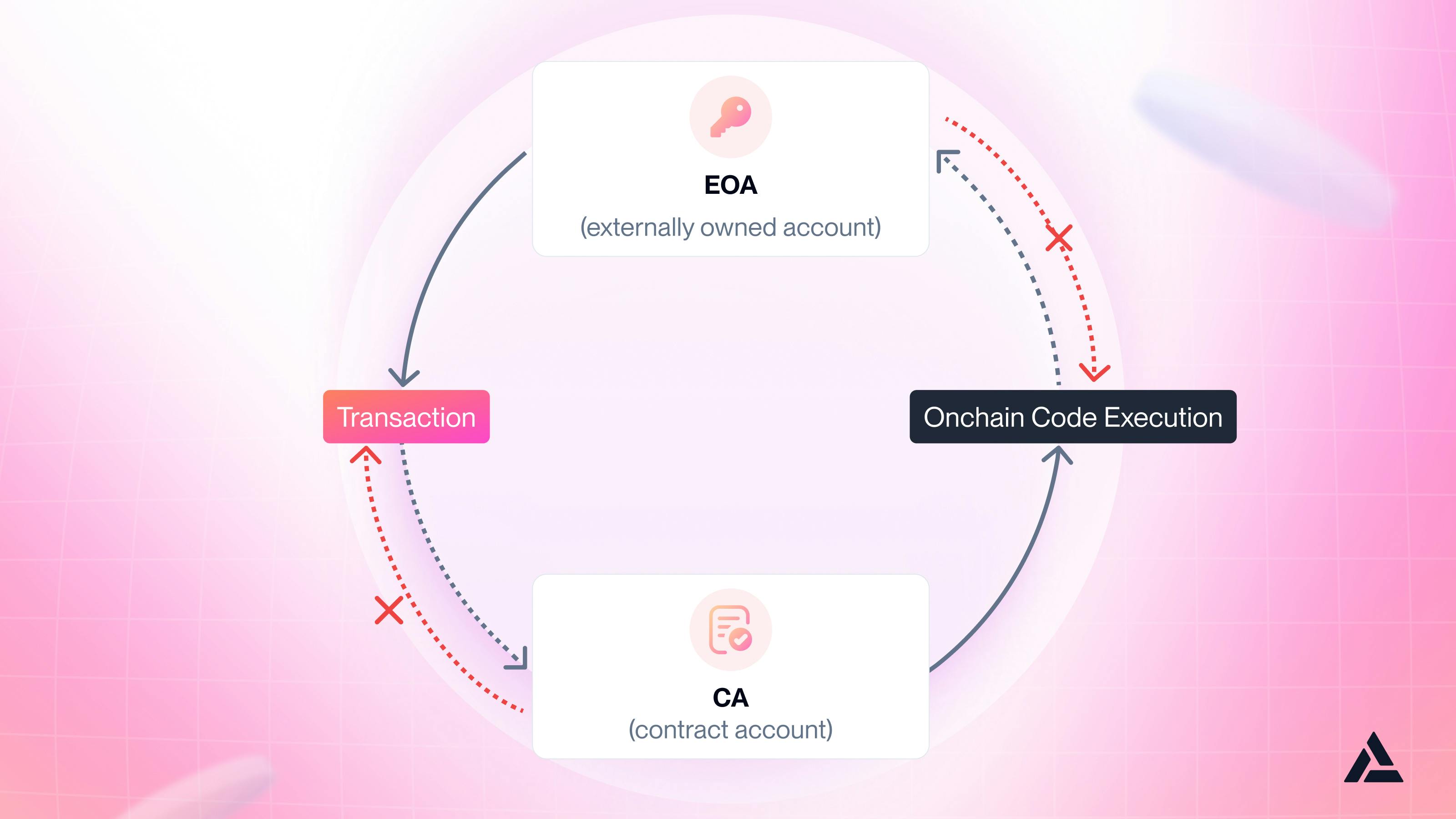

幸いなことに、私たちは業界のユーザーエクスペリエンスの悪さによって引き起こされる混乱に対する解決策、つまりアカウントの抽象化を持っています。アカウントの抽象化は、外部所有アカウント (EOA) ではなく、スマート コントラクト アカウント (俗にスマート アカウントと呼ばれます) を使用して、ブロックチェーン上のトランザクションとアクティビティの管理をより適応性のある場所に移行することに焦点を当てています。

外部所有アカウントとスマート コントラクト アカウントの違いの概要

EOA の代わりにスマート アカウントを使用することで、ブロックチェーン上のトランザクションとアクティビティを処理する、より汎用性の高いアクターに「抽象化」されます。

スマート アカウントは、EOA に比べて機能に無制限の柔軟性を備えています。各スマート アカウントには、そのコードで定義された異なるルールと構成を含めることができます。

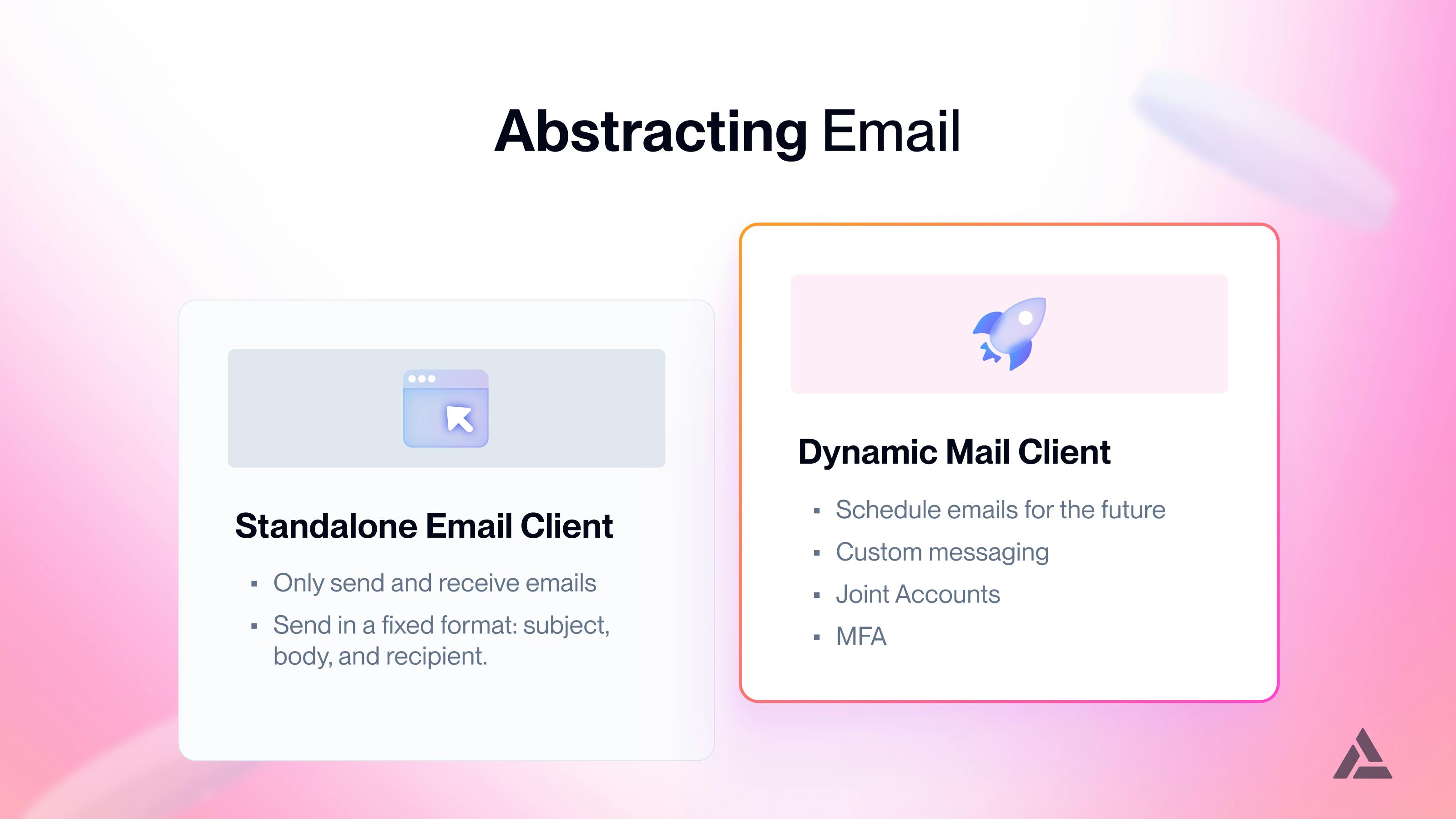

私たちは、インターネットが成熟するにつれて出現した抽象化を通じて、ますます複雑なプリミティブがインフラストラクチャ スタックに階層化され、今日の最新の Web アプリケーションにつながっていることを見てきました。技術的に複雑な機能を明確に定義されたモジュールにパッケージ化することで、世界中のネットユーザーのエンドユーザー エクスペリエンスが大幅に簡素化されます。

抽象化をさらに詳しく説明するために、以下に簡単な例を示します。

電子メールの抽象化の例。動的電子メールを使用すると、送信のスケジュール設定、メッセージのカスタマイズ、共同アカウントの使用、MFA などを行うことができます。

私たちが Web3 に関して重大な岐路に立っていることは明らかであり、次の大量ユーザーの波を引き付けるには、より良いユーザー エクスペリエンスを構築することが重要です。

単一障害点や資産管理の問題から、新規ユーザーが使い始める際の圧倒的な摩擦を単に軽減することまで、私たちはこれらの複雑さを抽象化し、すべてのユーザーにとってよりスムーズなエクスペリエンスを推進する未来に向かって進む必要があります。

モジュラー契約アカウントを選択する理由

明らかにスマート アカウントが必要ですが、それには無制限の改善を組み込むことができます。異なるアカウントの実装では、アカウントの回復、マルチ署名のサポート、キーのアクセス許可など、多くの論理コンポーネントが必然的に共有されます。これらのコンポーネントを新たに実装するたびに、コンポーネントを実装しているアカウントに新たなセキュリティ リスクが生じます。

代わりに、今日の一般的な暗号化ライブラリと同様に、モジュール式コンポーネントを強化して可能な限り最大限に再利用できるため、多くのチームが複雑なアカウント コードを個別に記述する必要がなくなります。安全上の格言は次のとおりです。“自分で暗号化を実装しないでください”- これはアカウント ロジックにも当てはまります。これらのコンポーネントは、アカウントがインストールして相互に操作して必要な機能を追加できるプラグインとして設計できます。

複数のアカウントが複数のプラグインの使用を開始すると、たとえばERC-6900 定義済み - これにより、オンチェーン アカウントの実装におけるベンダー ロックインが軽減されます。ユーザーは単一障害点から保護されており、アカウントにインストールされているプラグインを介して既存の機能のほとんどを維持しながら、必要に応じてアカウントを別の実装に更新できます。

この 2 つの柱に基づいて、再利用性と相互運用性の観点から、開発者はモジュール式アカウントとプラグインのオープン エコシステムを利用して、アカウント機能とオンチェーン ユーザー エクスペリエンスの累積的な進歩を通じて開発を加速できます。

モジュラーアカウントの導入

モジュラーアカウント

Alchemy のモジュラー アカウントは、ユーザーの規模に応じて拡張し、アカウント抽象化エコシステムの継続的な進化を通じて将来の互換性を維持するように設計されたエンタープライズ グレードのアカウントです。

スケーラブルで、トラストレスでスムーズなユーザー エクスペリエンスを保証する強力なセキュリティ モデルを備えています。モジュラー アカウントには、ユーザー エクスペリエンスとセキュリティの大幅な向上を促進する 2 つのプラグイン (Multi-Owner プラグインと Session Keys プラグイン) が同梱されています。また、統合と開発を簡素化するための SDK サポートも提供されています。モジュラー アカウント v1.0 は、ERC-4337 v 0.6 および ERC-6900 v 0.7 と互換性があります。

私たちは、寛容なオープンソース ライセンスの下でモジュラー アカウントをリリースできることを嬉しく思います。アカウント抽象化エコシステムの成長に役立つ公共財を構築および促進する前向きな姿勢を維持してください。

モジュラーアカウントのデモ: 言葉だけの価値あり

オンチェーンのゼロ知識証明単語ゲーム

モジュール式アカウントによって提供される強力なユーザー エクスペリエンスとセキュリティ機能を強調する例は、私たちが構築したゲーム「Theres Something to Talk About」です。 Worth of Words は、プレイヤーが秘密の単語を推測するために互いに競い合う、「Wordle Battle Royale」スタイルの単語ゲームです。このゲームは、Web2 のようなゲーム エクスペリエンスを提供するために次の機能を利用しています。

セッション キー プラグインでモジュラー アカウントを使用すると、ユーザーは新しいゲームを起動するために一度署名するだけで済み、ゲームプレイ中にブラウザーがユーザーに代わってトランザクションに安全に署名できるようになり、トランザクションのないエクスペリエンスが得られます。

ERC-4337 ガス マネージャー、ユーザー エクスペリエンスからガスを抽象化

Alchemy の Rundler。UserOperations を基盤となるネットワークに中継します。

ゼロ知識証明、チェーン上の単語を隠します。

ここにあります自分の発言が何かを意味することについて詳しく学びましょう。

注:Yan Youwu は Odaily 編集者による翻訳であり、正式な翻訳ではありません。

テクノロジーの詳細な分析

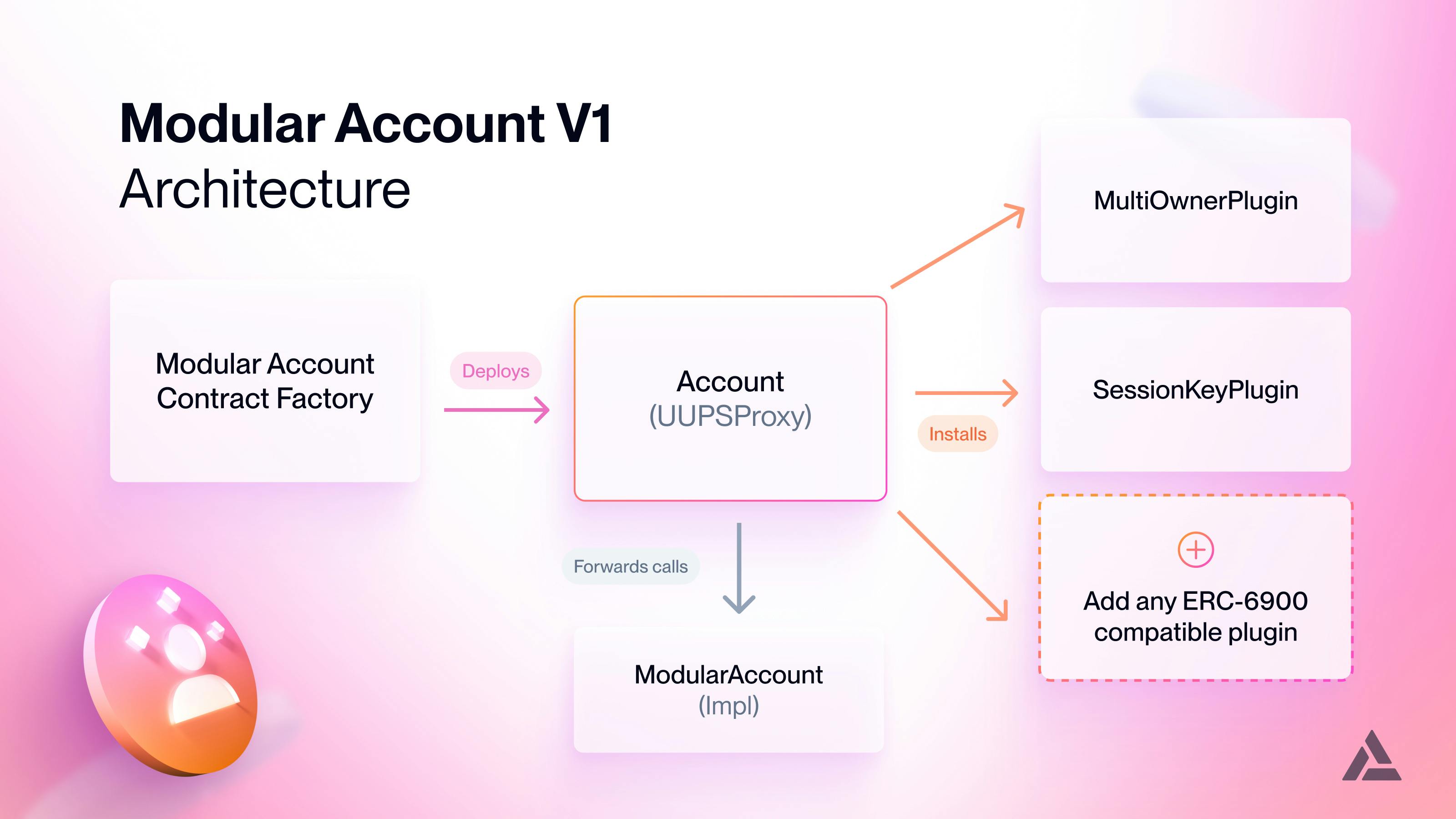

モジュラーアカウントテクノロジーの詳細なディスカッションチャート

モジュラー アカウントは UUPSUpgradeable プロキシ モードを使用し、プラグインはシングルトン コントラクトです。

モジュラー アカウントの初期リリースには、複数のコンポーネントが含まれています。

コアアカウント

基本アカウントは、ガス抽象化やバッチ実行などのコアアカウント抽象化機能をサポートします。機能には次のサポートが含まれます。

- ERC-4337、検閲抵抗のためのアカウントの抽象化。

- 標準インターフェース検出用の ERC-165。

- UUPSUpgradeable、アカウントのアップグレードに使用され、ERC-7201 と連携して安全なストレージ競合耐性アップグレードを実現します。

- プラグインによってトリガーされる実行。許可されたプラグインから呼び出しが発生したときに、アカウントのコンテキストに従ってロジックを実行します。

- Alchemy だけでなく、ERC-6900 と互換性のあるプラグインをインストールおよびアンインストールします。

- インストールされている実行関数、検証関数、フックなど、アカウントのプラグイン構成を取得する関数を表示します。

- プラグイン実行の強力な順序保証。

- ERC-721、ERC-777、ERC-1155 トークンを受信します。トークン レシーバーの実装がなければ、契約アカウントは OpenZeppelin の標準化された「safeTransfer」メソッドを通じてデジタル資産を受け取ることができません。

アカウントファクトリー

新しいモジュラー アカウント インスタンスを生成するアカウント ファクトリ コントラクト。これらのパラメータはユーザーが指定でき、決定的なアドレスを提供するために使用されます。 CREATE 2 を使用して、提供されたソルトとアカウントの指定された所有者を組み合わせて、ユーザーの虚偽のアドレスを生成します。

運用環境では、割り当てられたアドレスにアセットが事実に反してデプロイされる前に、特定のユーザーにアセットを受信するためのアドレスが割り当てられることが予想されます。

アカウントプラグイン

初期リリースには 2 つの ERC-6900 互換が含まれていますプラグイン:

マルチオーナープラグイン

マルチ所有者プラグインは、1 つ以上の EOA アカウントまたは ERC-1271 準拠の契約をアカウントの所有者としてサポートします。このプラグイン:

- ECDSA署名検証(標準EOA署名検証)をサポートします。

- ERC-1271署名検証(標準契約所有者署名検証)をサポートします。

- アカウントへの同じ root アクセス権を持つ複数の同等の所有者をサポートします。

- EIP-712 を実装し、クライアントが構造化された読み取り可能な形式でヒントに署名できるようにします。

- ユーザー アクションとランタイム検証機能をモジュラー アカウントのネイティブ機能に追加します。これには次の機能が含まれます。

- installPlugin と uninstallPlugin

- upgradeToAndCall

- 実行と実行バッチ

セッションキープラグイン

セッション キー プラグインを使用すると、セッション キーを追加して、事前に設定されたルールに従ってアカウントに代わってさまざまな制限された操作を実行できます。オンチェーンのセキュリティを提供しながら、ユーザー エクスペリエンスを向上させ、トランザクションのないエクスペリエンスやアカウントの自動化などの動作を可能にします。セッション キーは UserOperation のコンテキストでのみ使用されます。プラグインは以下をサポートします。

- キーのローテーションにより、権限をそのまま維持しながらキーを更新します。

- セッション キーへのアクセスを指定された時間範囲に制限する有効性/時間範囲ルール。

- 外部コントラクト アドレス制限。セッション キーが呼び出すことができる外部コントラクト アドレスを制限します。この制限は、許可リスト、拒否リスト、またはそのどちらでもない場合があります。

- 外部コントラクト メソッドの制限。セッション キーが呼び出すことができる外部コントラクト メソッドを制限します。

- ERC-20 の使用制限 (1 つのキーの合計金額、または一定間隔で更新)。

- ETH/ネイティブ トークンの使用制限 (1 つのキーの合計金額、または一定間隔で更新)。

- ガス消費制限 (キーの合計量に対する、または一定の間隔で更新される)。デフォルトでは制限は設定されておらず、任意の操作を実行する権限を持つセッション キーは無制限の量のガスを消費できます。

- ERC-721 権限。これは、コントラクト メソッド制限 (safeTransferFrom(address, address, uint 256) の許可など) およびアドレス制限を通じて実装できます。

- デフォルトの内部呼び出しは測位専用です。最初に外部呼び出し制限を指定せずにセッション キー許可プラグインをインストールすると、すべての外部呼び出しがデフォルトで無効になります。

- 支払いマスター ルールが必要です。セッション キーは、特定の支払いマスター アドレスを使用する場合のユーザー アクションの認証にのみ使用できます。これは、セッション キーが Gas 制限以外の Gas にネイティブ トークンを費やさないようにするもう 1 つの方法です。

アカウントライブラリ

アカウント ライブラリは、特定の機能を実装する再利用可能なコードを通じて、モジュール式のアカウントとプラグインをサポートします。

データ構造

LinkedListSetLib は、ある要素を次の要素にマッピングすることによって要素が格納される「リンク リスト コレクション」を実装します。これにより、オンチェーン コレクションの列挙可能性を維持しながら、O(1) の追加、削除、および組み込み操作が可能になります。この設定では、コレクションが重複値の追加を防止し、ゼロ値の追加を防止し、リストの先頭と末尾を識別する「センチネル」として特別な値を維持する必要があります。これを実現するために、ユーザーが利用できるデータ サイズは最大 30 バイトに削減されます。

これらの効率的な操作をサポートすることに加えて、ライブラリは、先行知識を必要としない非効率的な削除操作もサポートします。この操作は、リンクされたリストを走査して、削除する要素を見つけます。

さらに、エントリは「フラグ」をサポートします。これらは、コレクション内の各要素のサブマップと同様に、エントリに付加される追加の値と考えることができます。フラグ値には 14 ビットが利用可能で、下位 2 ビットはセンチネルの実装とリスト トラバーサルの最適化のために予約されています。

AssociatedLinkedListSetLib は、エントリがアカウントに関連付けられたストレージに保存されることを除いて、LinkedListSetLib とほぼ同じです。このライブラリはプラグインによって使用されることを目的としています。プラグインが ERC-4337 検証中にこれらの値にアクセスまたは更新したい場合は、アカウントに関連付けられたストレージに値を保存する必要があります。

CountableLinkedListSetLib は、値を複数回追加できるように LinkedListSetLib を拡張します。使用可能な 14 のフラグ ビットの上位バイト (8 ビット) を使用してこれを追跡し、最大 256 回のエントリの追加をサポートします。このライブラリのバージョンは、関連付けられたストアに存在しません。

これらのライブラリで使用される共通の型と定数は、Constants.sol で定義されています。

PluginStorageLib は、さまざまな量の入力データをキーとして使用して、アドレス関連付けられたストレージのストレージ スロットを取得するためのユーティリティを提供する下位ライブラリです。

入力および変換ツール

FunctionReferenceLib は、プラグイン関数を呼び出すためのプラグイン アドレスと関数 ID を保存するように設計されたユーザー定義の値タイプを提供します。

CastLib は、コレクション値、関数ポインター、アドレスなどのさまざまなデータ型との間で変換するためのユーティリティ関数を提供します。

監査

当社は多段階のセキュリティ戦略を採用しており、Spearbit は開発プロセスの初期段階でモジュラー アカウント プロトコルのセキュリティ レビューを実施し、その後 Spearbit と Quantstamp がプロトコルの現在のバージョンを独立して監査しました。どちらの監査でも重大な脆弱性は特定されませんでした。

レポートは次の場所から入手できます。 Spearbit そしてQuantstamp得る。私たちは、Spearbit および Quantstamp と提携して、モジュラー アカウントおよびより広範な ERC-6900 エコシステムでの開発を検討しているチームに優遇料金とサービスを提供できることを嬉しく思います。

セキュリティと権限モデル

モジュラー アカウントのセキュリティと権限モデルに焦点を当てた 4 つの主要な領域を見てみましょう。

プラグイン一覧

プラグイン マニフェスト機能は、Android OS 権限システムからインスピレーションを得た、ERC-6900 およびモジュラー アカウントの重要な機能です。すべての ERC-6900 プラグインは、プラグインの実行に必要な実行関数、フック、および権限リクエストのリストを提供する必要があります。これは、アカウントがプラグインをインストールし、要求された権限を付与する前にユーザーに表示できます。これにより、インストール時に権限が決定され、予期しない実行時の動作が防止されます。

コールとデリゲートコール

モジュラー アカウントはプラグインへの呼び出しのみを実行し、呼び出しは委任しません。プロキシ呼び出しはアカウントのコンテキストで実行され、プラグイン コードを監査しないと、悪意のあるプラグインが引き起こす可能性のある損害を制限することは困難です。

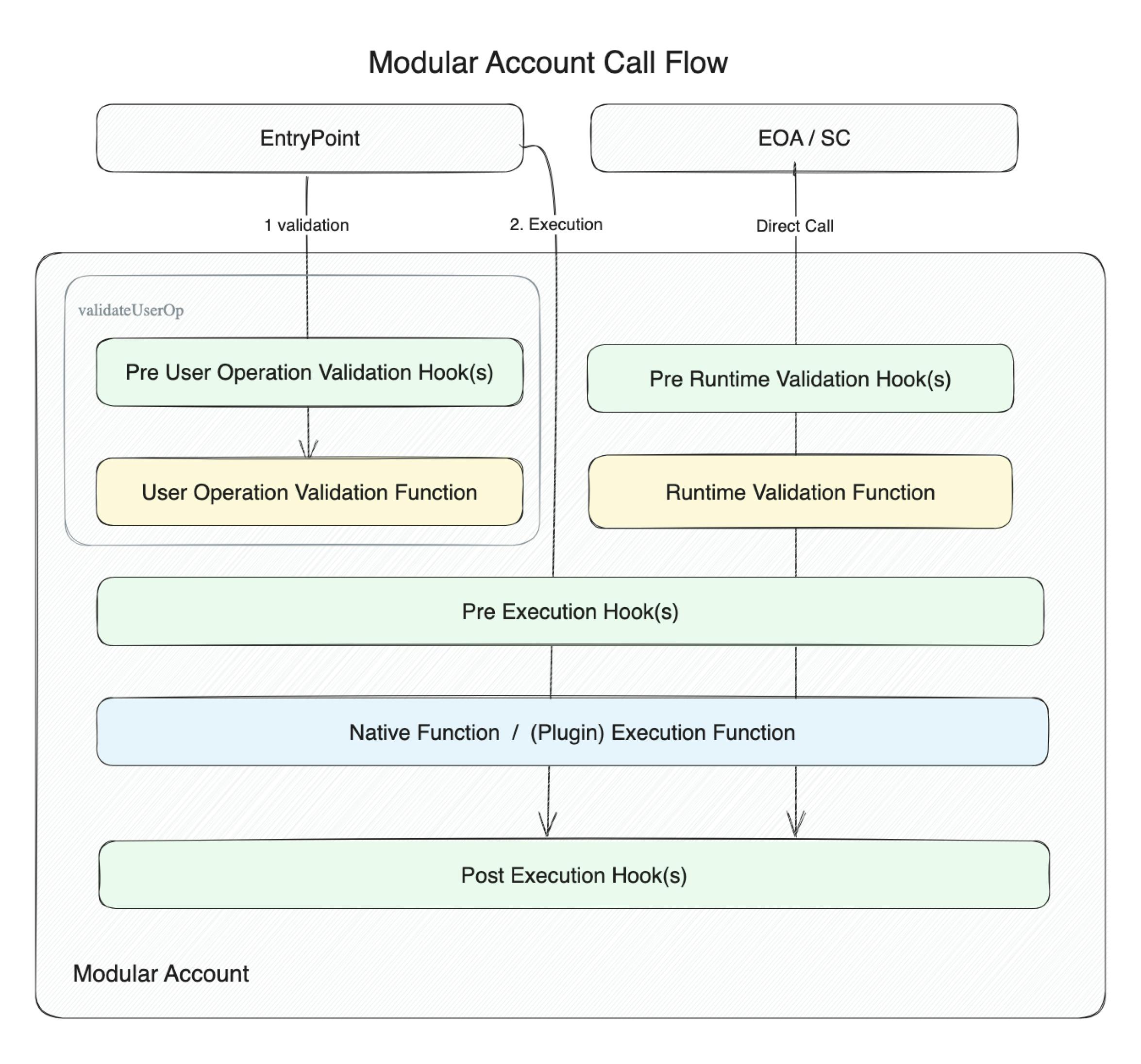

モジュラーアカウント呼び出しプロセス

以下の図は、モジュラー アカウントを介したコール パスを示しています。左側のフローは、ERC-4337 エントリ ポイントからの呼び出しの UserOperation パスであり、右側のフローは、他のコントラクトを含む他のすべてのソースからの呼び出しのランタイム パスです。

アップグレード可能性

モジュラー アカウントは、アップグレードやストレージの競合に関して将来の互換性を考慮して設計されています。具体的には:

EIP-7201 初期化ストレージ モードを使用しているため、モジュラー アカウントへのアップグレードまたはモジュラー アカウントからのアップグレード時にストレージの競合が発生するリスクがありません。

モジュラー アカウントのマイナー バージョンの変更では、ストレージの競合を防ぐために継承されたストレージ スキーマが使用されますが、モジュラー アカウントのメジャー バージョンのリリースでは異なるストレージ スロットが使用されます。

ベンチマーク

モジュラーアカウントは、Arbitrum、Base、Optimism などのイーサリアムロールアップで業界最高のコストをエンドユーザーに提供します。主流ユーザーをオンチェーンに導くために必要なことを推進し続ける中で3 つの主要な変更点、モジュラー アカウントは、ロールアップ中心の将来に向けて最適化された基本プリミティブを提供することを目的としています。

具体的には、エンド ユーザーに安価なエクスペリエンスを提供するために、通話データの使用量を犠牲にして実行コストを増加させることがよくあります。さらに、モジュラー アカウントは永続的なユーザー アカウントとして、許可なしで相互運用できるセキュリティ対策を組み込んでおり、今日人気のアプリごとのアカウント パラダイムを超えて、目に見えない相互運用可能な未来の推進に役立ちます。アカウントは日常的な使用に向けて大幅に最適化されており、特定のセキュリティ機能により、展開時に実行オーバーヘッドが追加されます。

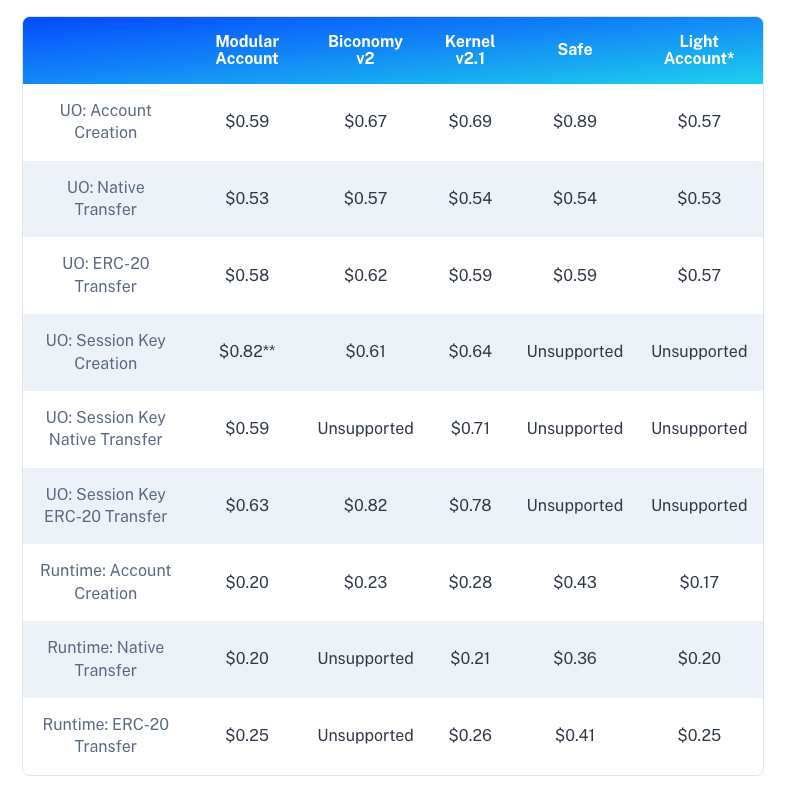

コストを測定するために、正確なトランザクションベースの手数料測定と手数料計算のため、スマート コントラクト アカウント用の包括的なテスト スイートを構築しました。あなたはできるここリポジトリ、完全な方法論、完全な結果を見つけてください。以下の結果が表示されますベンチマークは 2024 年 2 月 18 日にオプティミズムに対して実施されました。

*LightAccount はモジュール式アカウントではなく、業界で最高のスマート アカウントを参照するために追加されました。

**ERC-6900 セッション キー プラグインは、他の製品よりも強力なセキュリティ制御を提供します。

ロールアップの最適化とレイヤー 1 イーサリアムおよびサイドチェーンの最適化の間には逆のトレードオフがあることに注意してください。これらのベンチマークは、ロールアップ エコシステム内で測定されたパフォーマンスをキャプチャします。

バグ報奨金プログラム

モジュラー アカウントのリリースに加えて、Alchemy の有料バグ報奨金プログラムの一般公開も発表します。バグ報奨金はセキュリティ ツールボックスの重要なコンポーネントであり、プロトコル全体を強化する機会を発見したエコシステム セキュリティ研究者と提携し、報酬を与えることに興奮しています。

本日より、HackerOne がホストするバグ報奨金プラットフォームを通じて、モジュラー アカウント リリースのあらゆるパッケージの脆弱性を誰でも報告できるようになります。について学ぶバグ報奨金プログラム詳細については、HackerOne の概要を参照してください。

モジュラーアカウントSDKとPluginGen

アルケミーズAccountKitaa-sdk を含む、スマート アカウント開発に最も広く使用されている開発者 SDK は、スマート アカウント上で構築するオーバーヘッドと複雑さを抽象化します。本日より、AccountKit は、複数所有者およびセッション キー プラグインを含むモジュラー アカウントに対する最上級のサポートを提供します。SDK バージョン 3.0UserOperations の構築と送信、事実に反するアドレスの管理、モジュラー アカウントへのアップグレード、ユーザー セッションなどの高度な機能の使用にかかるオーバーヘッドが大幅に簡素化されます。

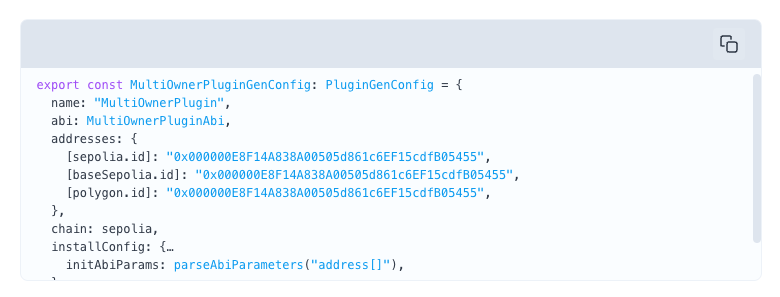

さらに、このリリースには以下が含まれますPluginGen、プラグインを使用および活用するためのクライアント クラスを自動的に生成し、プラグイン マニフェストから ERC-6900 プラグインの情報を取得できます。これにより、ユーザー アカウントのステータスに基づいたユーザー エクスペリエンスのクライアント側プログラミングが可能になります。

PluginGen ツールを次のように使用します。 aa-sdk プラグインを記述する PluginGenConfig を追加し、`yarn generated` を実行するのと同じくらい簡単です。

未来を見据えて

モジュラーアカウントエコシステムの反復

私たちは今後も ERC-6900 コミュニティと協力して、パーミッションレスなプラグインとアカウントの堅牢なエコシステムを開発していきたいと考えています。私たちは、次のような幅広いアイデアを追求することに興奮しています。

- プラグイン レベルの権限の組み合わせとしてアプリケーション レベルの権限の概念を作成するセキュリティ モデルに基づいて構築されています。 Web2 と同様に、WhatsApp などのアプリケーションがインストールされると、オペレーティング システムは一連の権限を要求します。この一連の権限は、WhatsApp などのアプリケーションが適切に実行するために必要な、位置情報、カメラ、マイク、接点など。

プラグインベースの権限に関する既存のセキュリティ モデルを考慮して、これをアプリケーション レベルの権限セットにどのように拡張できるかを検討したいと考えました。

- 最も強化され、最も最適化されたアカウントの実装に向けて反復を続けます。私たちは、運用を簡素化および最適化するテクノロジーを探索し、データ モデルを反復して理解を深め、エンドユーザーのコストを削減することに興奮しています。

- チームと協力して、相互運用可能なプラグイン エコシステムを加速して開発します。私たちはすでにいくつかの開発チームが作業に着手しているのを見てきており、エコシステムがどのようなユースケースを思いつくかを見るのを楽しみにしています。

既存のアカウントに追加できる適切に設計されたプラグインを通じて、ユーザー エクスペリエンスとユーザー セキュリティの大幅なロック解除を実現できます。

- 研究開発努力を次の課題の波に貢献します。 10 億人のユーザーを安全にオンチェーンに接続できるようにするには、多くの収束スレッドを導入する必要があります。私たちが期待しているアカウント空間の 2 つの側面は、クロスチェーンの相互運用性とユーザーのプライバシーです。これらの進歩は主に、ゼロ知識エンジニアリングの限界を押し広げ、これらのプリミティブを次のようなソリューションに組み込むことに基づいています。キーストレージチェーン、複数のチェーンにわたってデプロイされたアカウント構成の管理に役立ちます。

スマート アカウントと L2 でユーザー コストを削減

スマート アカウントに関してよく聞かれる批判の 1 つはコストです。スマート アカウントのエコシステムが成長するにつれて、私たちはコミュニティと協力して、スマート アカウントが実際に現在の EOA よりも安価なトランザクションをエンド ユーザーに提供できることを証明できることに興奮しています。

これらのコストを削減するための研究手法はすでにいくつかありますが、2024 年には次のような研究手法が注目されています。

通話データの圧縮

前述したように、L2 トランザクション コストは主に L1 データ可用性コストであり、L2 実行コストではありません。したがって、実行コストを増やすことでデータ呼び出しのサイズを減らすことができれば、通常は全体的なコストを削減できます。イーサリアム財団の WAX グループ研究して試作したものUserOperation 圧縮により、かなり劇的な結果が得られました。私たちは、このテクノロジーが運用効率の向上に採用されることに興奮しています。

署名の集約

練習する、署名の集約これは、署名のバンドルを単一の固定オーバーヘッドに集約することでデータ可用性コストを削減する同様の手法です。ここでの議論のほとんどは以下に焦点を当てていますBLS署名しかし、実際には、これはゼロ知識証明を介して他の署名スキームに拡張できます。一部の ERC-6900 プラグインが BLS 署名や、非集約楕円曲線で同様の結果を達成するための zk-R 1 または zk-K 1 集約などの機能をサポートすることを嬉しく思います。

Proto-Danksharding

大いに期待されていたことで、EIP-4844 Dencun ハード フォークの一部として、L2 ネットワークは BLOB スペースを使用して、L1 データ呼び出しとして保存するのではなく、L2 データ呼び出しを発行できるようになります。見積もりにはばらつきがありますが、proto-Dankshardingこれにより、L2 でのトランザクション コストが大幅に削減されることが期待されます。

謝辞

モジュール式アカウントを使用した作業は、Alchemy をはるかに超えています。まず、ERC-6900 に取り組み、貢献し、開発者が 10 億人のユーザーを安全にオンチェーンに導入できるようにイテレーションを推進してきた数十人の開発者に感謝したいと思います。

イーサリアム財団のアカウント抽象化チームの Yoav Weiss 氏と Dror Tirosh 氏、Circle のプログラマブル ウォレット チームの Huawei Gu 氏、Daniel Lim 氏、Zhiyu Zhang 氏、Alokik Bhasin 氏、および Decipher Global の Seungmin Jeon 氏、Sangyeup Kim 氏、Brynn Park 氏、その他の方々に特別に感謝します。規範を推進する上で非常に有意義な努力をしてきた職員。

さらに、当社の優れた監査チームにも感謝いたします。契約アカウントを扱う場合、セキュリティは基本条件です。Spearbit の Gerard Persoon、Riley Holterhus、Blockdev、Christos Pap と、Quantstamp の Nikita Belenkov、Alejandro Padilla、Shih-Hung Wang、および Ruben Koch は、モジュラー アカウントの実装とアーキテクチャの評価と改善に熱心に取り組んできました。

また、スマート アカウントに関する初期の正式な検証セッションと、Halmos のテスト標準としてモジュラー アカウントの反復を使用して、安全なスマート アカウントに関するセキュリティ体制と開発をさらに改善してくれた、a16z crypto のエンジニアリング チーム、特に Daejun Park と Matt Gleason に感謝します。考え。

最後に、このスペースの成長を促進するディスカッションやディスカッションをサポートしてくださったモジュラーアカウントエコシステム全体に感謝したいと思います。より広範なコミュニティと協力して初期の段階で多くのイテレーションとアーキテクチャの提案を行ってきたので、優れた視点と提案をしばしば提供してくれた Safe、Biconomy、ZeroDev、および Rhinestone の人々に特に言及したいと思います。