MetaTrust: Raft が攻撃を受けて 360 万ドルを失い、ほぼすべてのハッカーの作戦がブラックホールに送られた

まとめ

2023 年 11 月 11 日午前 2 時 59 分 23 秒、8:00 UTC+ に、MetaScout は、イーサリアム上のステーブルコイン プロトコル Raft がフラッシュ ローン攻撃を受けたことを検出しました。その結果、670 万ドルのステーブルコイン $R が鋳造され、プロトコルは 360 万ドルを失いました。根本的な原因は、シェア トークンの鋳造時に発生した精度計算の問題であり、ハッカーが追加のシェア トークンを入手するために悪用しました。

MetaTrust Labs はこの攻撃について詳細な調査と分析を実施し、ハッカーがどのように脆弱性を悪用したかを明らかにしました。

ステーブルコインプロトコルRaft

Raftは、ステーキング報酬を保持しながら、担保としてリキッド ステーキング トークン (LSD) を預けることにより、資本効率の高い貸し借り方法を提供する DeFi プロトコルです。

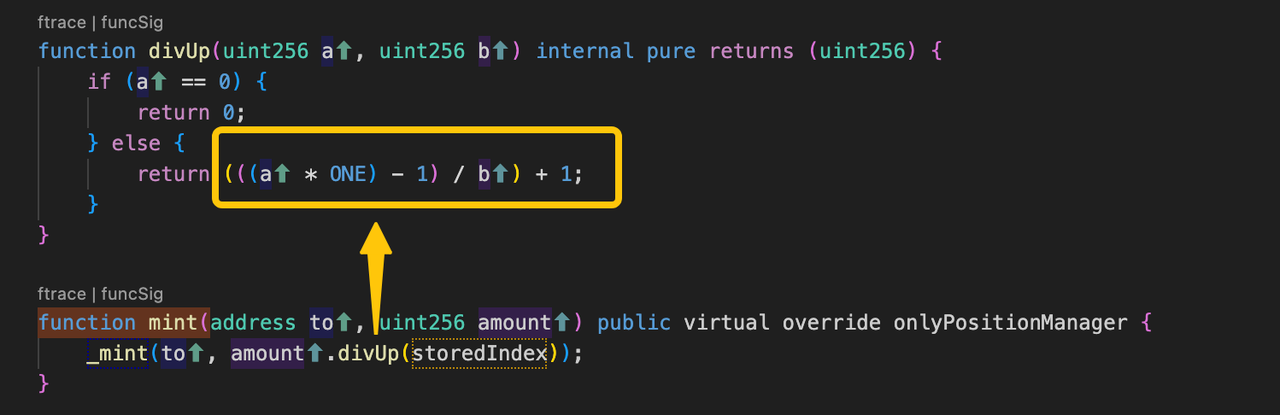

この記事の執筆時点で、今日の攻撃を受けてロックされた総額 (TVL) は 46% 減の 700 万ドルとなっています。 $R の価格は 99.6% 下落し、0.0036 ドルになりました。

貿易

https://etherscan.io/tx/0xfeedbf51b4e2338e38171f6e19501327294ab1907ab44cfd2d7e7336c975ace7

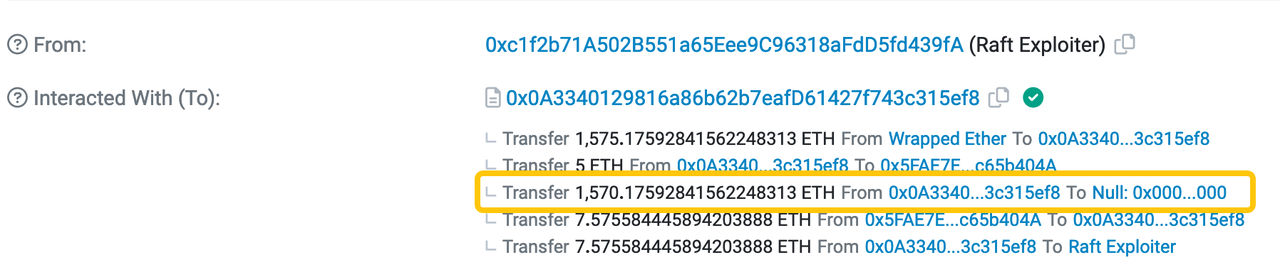

アタッカー

0xc1f2b71a502b551a65eee9c96318afdd5fd439fa

攻撃契約

0x0a3340129816a86b62b7eafd61427f743c315ef8

攻撃された契約

InterestRatePositionManager: 0x9ab6b21cdf116f611110b048987e58894786c244

攻撃ステップ

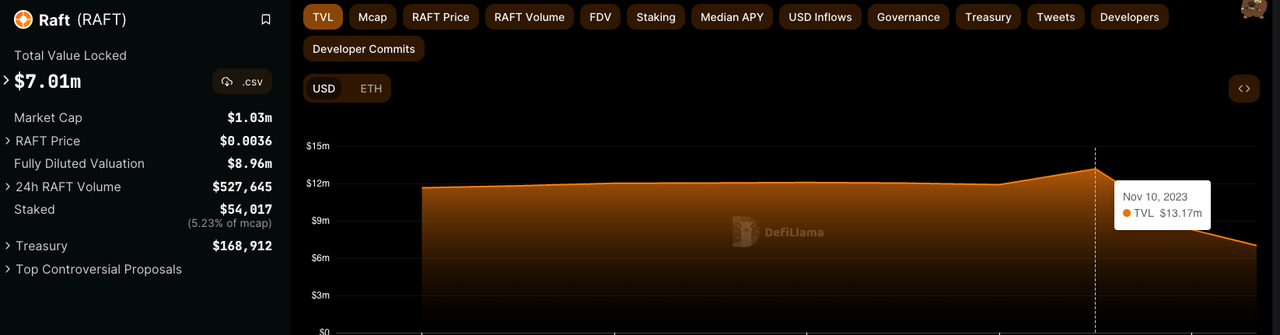

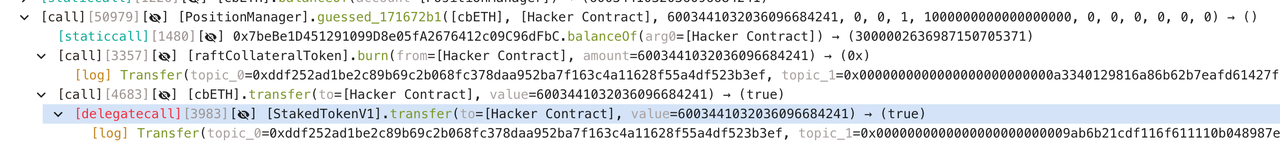

1. フラッシュ ローンを通じて AAVE から 6,000 $cbETH を借ります。

2. 合計 6001 $cbETH を InterestRatePositionManager コントラクトに転送します。

3. InterestRatePositionManager コントラクトで事前に作成されたポジション 0x011992114806e2c3770df73fa0d19884215db85f を清算します。

4. Raft モーゲージ トークンのインデックスを 6,003, 441, 032, 036, 096, 684, 181 に設定します。これは、InterestRatePositionManager コントラクトの $cbETH 残高であり、ステップ 2 の寄付により 1000 倍に増幅されます。 ;

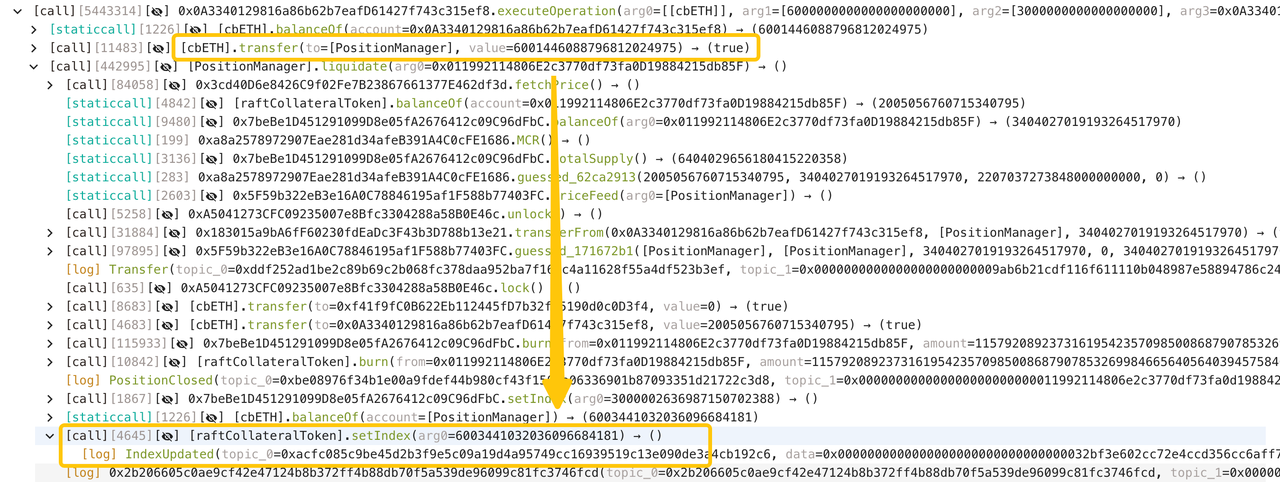

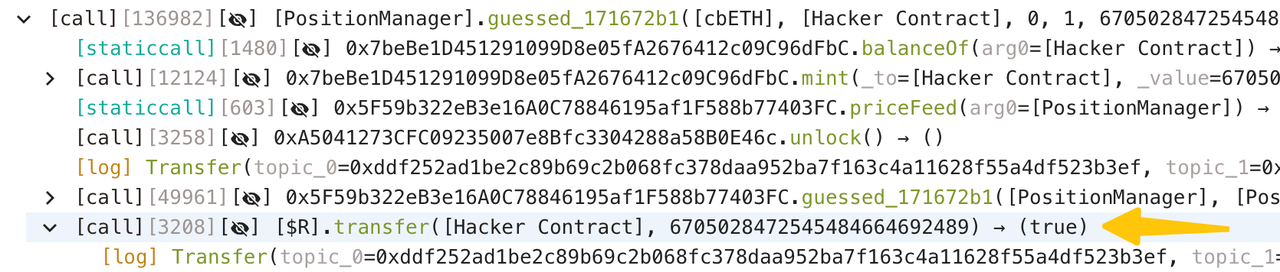

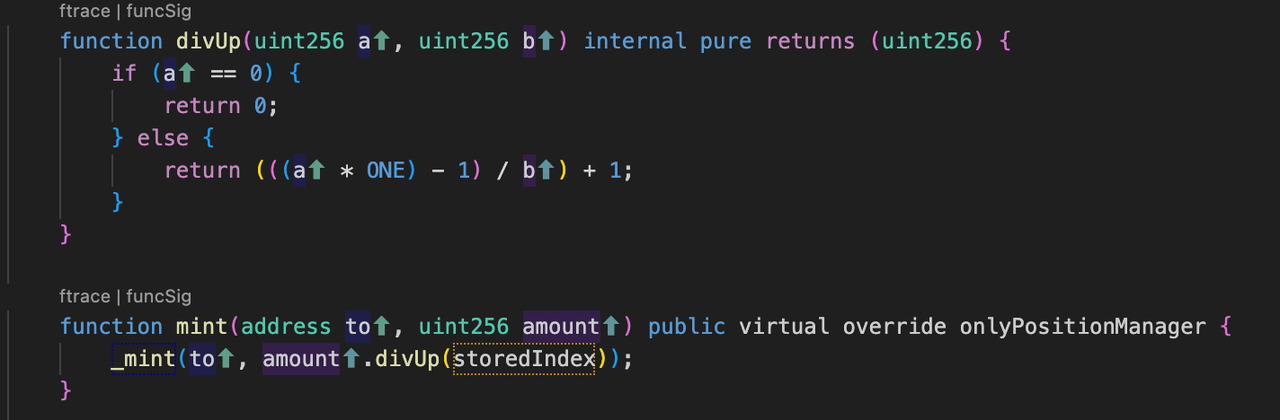

5. divUp 関数を使用して株式を計算すると、$cbETH の 1 wei だけで 1 wei 株式が鋳造されます。分子がゼロ以外の場合、分母がどれほど大きくても、 divUp 関数の最小戻り値は 1 であることに注意してください。

6. ステップ 5 を 60 回繰り返して、60 wei 株、つまり 10,050 $cbETH を取得します。

7. 6003 $cbETH をわずか 90 wei $rcbETH-c と交換します。

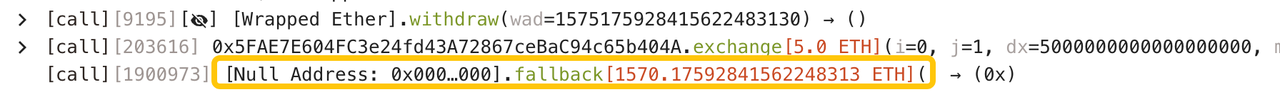

8. 利益である 670 万 $R を借り、最終的には次のようなさまざまな Dapps で 360 万ドル相当の 1575 $ETH と交換します。

バランサーで 210 万 $R を 200 万 $sDAI に変換

バランサーで 120 万 $R を 115 万 $DAI に変換

Uniswap で 200,000 $R を 86,000 $USDC に変換

9. 衝撃的なのは、ハッカーが 1570 ETH をブラック ホール アドレスに書き込んだことです。これは、ハッカーが利益を得なかったことを意味します。

根本的な原因

根本的な原因は、シェア トークンの鋳造時に発生した精度計算の問題であり、ハッカーが追加のシェア トークンを入手するために悪用しました。 $cbETH の寄付によりインデックスが拡大し、ハッカーの取り分がより価値のあるものになるため、ハッカーはわずかな $rcbETH-c を使って 6003 $cbETH を交換し、多額の $R を借りるだけでした。

キーコード

資産の損失

360万ドル。

資本の流れ

ハッカーのミスにより 1570 $ETH が焼失しました。

この記事の執筆時点で、攻撃者はウォレットに 140 万 $R トークン (460 万ドル相当) を保有しています。

セキュリティに関するアドバイス

Raft 攻撃ケースのシナリオのように、エッジケースで悪意のあるユーザーによって操作される可能性があるかどうかなど、金利計算のコンテキストで潜在的な丸めの問題をチェックすることを検討してください。

システムを監視し、緊急時にはプロトコルを一時停止するための措置を講じることをお勧めします。あるいは、メモリ プール ブロッキング システムを組み込むことも有益です。このシステムは、攻撃者が攻撃を実行するときにメモリ プール内の攻撃トランザクションを効果的に検出し、予防的ブロックを実行して損失を回避できます。

メタトラスト・ラボについて

MetaTrust Labs は、シンガポールの南洋理工大学によって設立された、Web3 人工知能セキュリティ ツールとコード監査サービスの大手プロバイダーです。当社は、開発者とプロジェクト関係者が Web3 アプリケーションとスマート コントラクトを保護できるようにする高度な AI ソリューションを提供します。当社の包括的なサービスには、AI セキュリティ スキャン、コード監査、スマート コントラクト モニタリング、トランザクション モニタリングが含まれます。 AI を統合することで、安全なエコシステムを確保し、ユーザーと開発者間の信頼を強化します。

Website: https://metatrust.io/

Twitter: https://twitter.com/MetatrustLabs