ゼロ タイム テクノロジー: 2022 年グローバル Web3 業界セキュリティ調査レポート

出典: ゼロアワーテクノロジー

まとめ

まとめ

2022 年は暗号化の世界において多様なイノベーションが起こる年ですが、その裏側では驚くべきセキュリティインシデントも数多く発生しています。 Zero Time Technology のセキュリティ チームは、2022 年の Web3 業界のグローバル ポリシー、メイン トラックでカバーされる基本概念、セキュリティ インシデント、損失額と攻撃の種類、および典型的なセキュリティインシデントを分析し、詳細な分析を行い、安全上の注意事項と対策を提案します。私たちは、実務者やユーザーが Web3 セキュリティの現状を理解し、ネットワーク セキュリティに対する意識を向上させ、デジタル資産を保護し、セキュリティ上の予防策を講じられるよう支援したいと考えています。

2022 年、世界の Web3 業界における仮想通貨の市場総額は 2 兆 4,000 億米ドルに達すると予想されていますが、業界の鉱山爆発の影響により、昨年の最高時価総額 2 兆 9,700 億米ドルと比較して、今年は減少しました。しかし、全体的な資産規模は拡大し続けています。

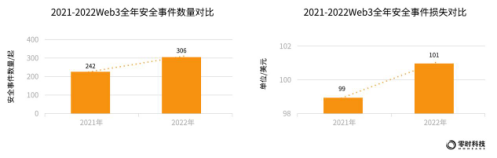

Zero Hour Technology の統計によると、2022 年には 306 件のセキュリティ インシデントが発生し、累積損失は 101 億米ドルになると予想されています。 2021 年と比較すると、今年は新たに 64 件の Web3 セキュリティ インシデントが発生しており、前年比 26% 増加しています。

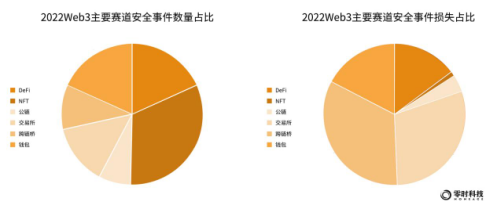

Web3 の 6 つの主要トラック (パブリック チェーン、クロスチェーン ブリッジ、ウォレット、取引所、NFT、DeFi) で 136 件のセキュリティ インシデントが発生し、40 億 2,100 万米ドルを超える損失が発生しました。また、GameFiやDAOなどの新興分野がハッカーの標的となり、詐欺や逃走事件が後を絶たず、重大な被害が発生しています。

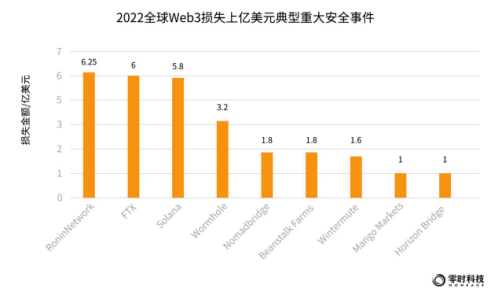

2022 年には、1 億米ドルを超える損失を伴う典型的なセキュリティ インシデントによる損失総額は 28 億 4,500 万米ドルとなり、2022 年の損失総額の 28% を占めると予想されます。代表的な例としては、クロスチェーン相互運用プロトコルである Poly Network (6 億 2,500 万米ドルの損失)、取引所 FTX (6 億米ドルの損失)、およびソロナ エコロジカル ウォレット (5 億 8,000 万米ドルの損失) があります。

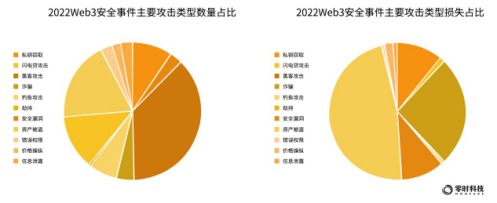

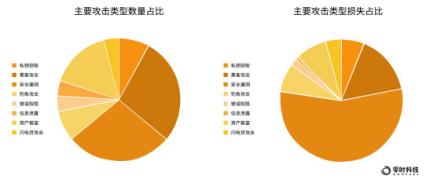

2022 年には、世界的な Web3 セキュリティ インシデントに対してさまざまな種類の攻撃が発生すると予想されており、セキュリティ インシデント数の観点から見ると、代表的な攻撃タイプのトップ 5 は、ハッカー攻撃、資産盗難、セキュリティ脆弱性、秘密キーの盗難、フィッシング攻撃です。 。損失額の観点から見ると、代表的な攻撃タイプのトップ 5 は、資産盗難、ハッカー攻撃、秘密鍵の盗難、価格操作、フラッシュ ローン攻撃です。

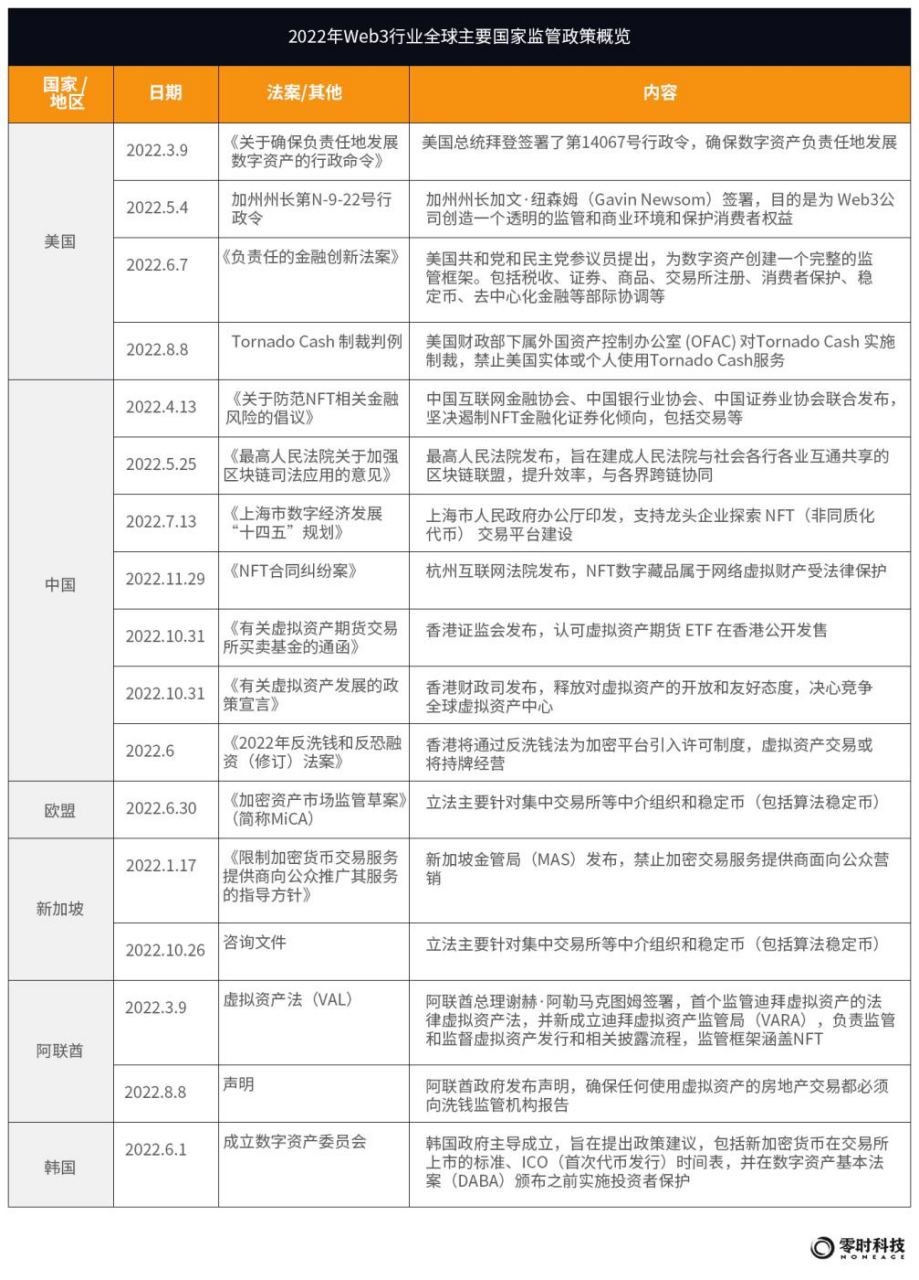

今年の最も代表的な規制事例は、米国財務省外国資産管理局(OFAC)がトルネード・キャッシュ協定に制裁を課し、米国の法人や個人がトルネード・キャッシュ・サービスを利用することを禁止したことである。米国財務省によると、トルネード キャッシュは 2019 年の設立以来、70 億ドル以上の資金洗浄に貢献してきました。

1. グローバルWeb3業界のレビューとセキュリティ状況の概要

Web3とは、ブロックチェーン技術、トークンエコノミクス、分散型組織、ゲーム理論などのさまざまな技術や考え方を統合した、暗号化技術をベースとした新世代ネットワークのことで、2014年にイーサリアム共同創設者のギャビン・ウッド氏によって提案されました。 Web3 はブロックチェーンに基づいて構築されており、2008 年以来 14 年以上にわたってブロックチェーン テクノロジーが開発されてきました。 2022 年の Web3 業界の爆発的な成長は、ブロックチェーン業界の発展における長年の蓄積と切り離すことができません。

Web3 エコシステムをユーザーの観点から見ると、基本層、アプリケーション層、サードパーティ サービスに分類できます。ベース層は主にパブリック チェーン、クロスチェーン ブリッジ、アライアンス チェーンなどのチェーンに基づいて Web3 のネットワーク インフラストラクチャを提供し、アプリケーション層は主に APP (集中型アプリケーション プログラム) と DAPP (分散型アプリケーション プログラム) に基づいています。取引プラットフォーム、ウォレット、DeFi、NFT、GameFi、DAO、ストレージ、ソーシャル ソフトウェアなどを含む対話基本層とアプリケーション層は Web3 エコロジーの繁栄を促進しますが、同時に Web3 に多大なセキュリティ リスクをもたらします。サービス エコロジーは Web3 業界のサードパーティであり、メディア、教育インキュベーション、投資機関が業界を支援しており、Zero Time Technology などのセキュリティ サービス組織は Web3 セキュリティの護衛に欠かせない存在です。

Coinmarketcap の統計によると、2022 年 12 月の時点で、世界の Web3 業界における仮想通貨の市場総額はピーク時に 2 兆 4,000 億米ドルに達しましたが、業界の雷雨事件の影響を受け、昨年の最高市場総額は 2 兆 9,700 億米ドルでしたが、今年は減少しました。時価総額の合計は変動しますが、全体の資産規模は常に拡大しています。業界の革新のペースの速さ、ユーザーのセキュリティ意識の弱さ、改善されていない監視、顕著なセキュリティ問題により、Web3 はハッカーにとっての「現金自動支払機」になりつつあります。

Zero Hour Technology の統計によると、2022 年には 306 件のセキュリティ インシデントが発生し、累積損失は 101 億米ドルになると予想されています。 2021 年と比較すると、今年は新たに 64 件の Web3 セキュリティ インシデントが発生しており、前年比 26% 増加しています。このうち、パブリックチェーン、クロスチェーンブリッジ、ウォレット、取引所、NFT、DeFiの6つの主要路線で136件のセキュリティインシデントが発生し、40億2,100万米ドル以上の損失が発生した。

上記6つの主要なトラック以外にも、GameFiやDAOなどの新興分野がハッカーの標的となり、詐欺や逃亡が行われるなど、セキュリティインシデントは計170件発生し、損失額は60億7,900万米ドルに達しました。次々と事件が起きます。複数の巨人がメタバースとNFTに参入することで、チェーン上の資産の規模は今後も拡大し続け、Web3ネットワークセキュリティ違反の数は急増し続ける可能性があります。

Zero Hour Technology の統計によると、2022 年には、世界的な Web3 エコロジーの 6 つの主要なトラックのうち、パブリック チェーン上で 10 件のセキュリティ インシデントが発生し、総額約 1 億 5,700 万ドルの損失が発生しました。鎖橋、総額13億3,800万米ドルの損失; セキュリティインシデント19件、総額11億9,200万米ドル、ウォレットのセキュリティインシデント25件、総額6億9,300万米ドル; DeFiのセキュリティインシデント25件、総額11億9,200万米ドル総額5億9,300万米ドルの損失、NFTにおけるセキュリティインシデントは44件、損失額は4,256万米ドルを超えました。

メイントラックで発生したセキュリティインシデントの数から判断すると、NFTが最も多くのセキュリティインシデントを抱えており、これは2022年に業界が求める人気のトラックになることから切り離すことができません。一方で、Web3業界に参入する人の増加により、ウォレットとDeFiがセキュリティインシデントの最も大きな被害を受けている分野となっています。損失額では、クロスチェーンブリッジが第1位となり、損失額が最も多かった。

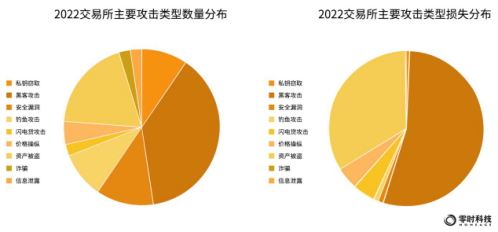

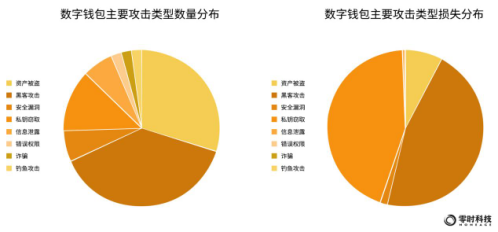

2022 年に、世界的な Web3 上で発生するセキュリティ インシデントの数の観点から見ると、典型的な攻撃タイプのトップ 5 は、ハッカー攻撃 (37% を占める)、資産盗難 (19% を占める)、セキュリティ侵害 (13% を占める)、およびセキュリティ違反 (13% を占める) です。秘密キーの盗難が 9%、フィッシング攻撃が 7% を占めています。

損失額の観点から見ると、世界的な Web3 セキュリティ インシデントの典型的な攻撃タイプのトップ 5 は、資産盗難 (損失 55 億 8,100 万ドル)、ハッキング (損失 30 億 2,900 万ドル)、秘密鍵の盗難 (損失額) です。 12.5億米ドル、価格操作、損失額は2億3,200万米ドル、フラッシュローン攻撃、損失額は1億3,700万米ドル。

2022 年に発生した多くのセキュリティ インシデントは 1 種類の攻撃だけで攻撃されるわけではなく、一部のインシデントには資産の盗難、秘密キーの盗難、ハッキング、秘密キーの漏洩、セキュリティ侵害が同時に発生する可能性があることに注意してください。

注: 主な攻撃の種類は次のように説明されています。

盗まれた資産: 盗まれた仮想通貨、盗まれたプラットフォーム

ハッキング: ハッカーおよびその他の種類の攻撃

情報漏洩:秘密鍵漏洩など

セキュリティの抜け穴: 契約の抜け穴、機能の抜け穴

間違った権限: 間違ったシステム権限設定、間違った契約権限など。

フィッシング攻撃: フィッシング

価格操作:価格操作

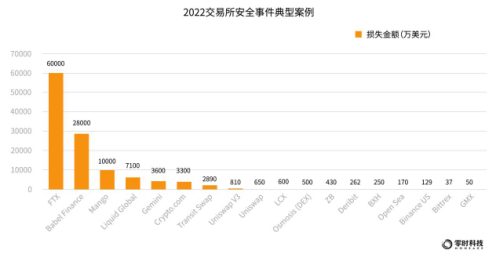

Zero Hour Technology のブロックチェーン セキュリティ インテリジェンス プラットフォームの監視情報によると、2022 年に 1 億米ドルを超える損失が発生する典型的なセキュリティ インシデントの被害額は総額 28 億 4,500 万米ドルとなり、2022 年の損失総額の 28% を占めると予想されています。

2. グローバル Web3 規制ポリシー

2022年にはブロックチェーンをベースとした次世代インターネット「Web3」が成長のピークを迎え、金融テクノロジーの特徴を備えたこの新興産業に世界の政府や規制当局が注目を集めています。 Web3 は、幅広い応用分野、グローバルな配布とコラボレーション、高度な技術内容を備えていることに加え、Web3 業界の発展の方向性や、各国や国内規制機関によるデジタル資産の定義が統一されていないため、世界的な金融監督に対する大きな課題。 2022年には、金融犯罪、ハッカー攻撃、詐欺や恐喝、マネーロンダリング事件が多発し、巨額、重大な損失、広範囲にわたる影響が発生すると予想されます。 Web3 のセキュリティとコンプライアンスを確保するために、さまざまな国で規制ポリシーが導入されています。

Web3 の全体的な規制政策の観点から見ると、投資家保護とマネーロンダリング対策 (AML) は世界的なコンセンサスであり、仮想通貨取引所の受け入れと監督は国ごとに大きく異なります。米国議会議員らは「Web3が米国で確実に行われるようにする」ことを提案し、規制改革が加速している、EU諸国の政策は比較的明確で積極的である、日本、シンガポール、韓国は2022年の雷雨の影響を受ける、そしてその監督はさらに厳しくなり、中国本土は依然としてブロックチェーン技術の応用を奨励し、金融機関や決済機関が仮想通貨取引や違法な資金調達に参加することを厳しく禁止し、仮想通貨犯罪の取り締まりを強化している。中国の香港は仮想資産の開発を全面的に支援し、ライセンス制度を導入しており、アラブ首長国連邦は世界で最も積極的に暗号通貨資産を受け入れています。 NFT、安定通貨、DeFi、資産協定、DAO の分野では、世界は規制の模索の状態にあります。

3. 2022 年の Web3 エコロジカル セキュリティの現状

Web3 は比較的特殊な業界です。最も顕著な特徴は、多数のデジタル暗号化資産の管理です。数千万の資産はすべてチェーン上に保存され、権利は一意の秘密鍵によって確認されます。この秘密鍵を誰が保持するかは関係ありません。キー、資産の所有者は誰ですか。エコシステム内のアプリケーションやプロトコルがハッキングされると、多大な損失が生じる可能性があります。エコロジーの急速な発展に伴い、さまざまな新たな攻撃手法や詐欺手法が後を絶たず出現し、業界全体がセキュリティの瀬戸際で進歩しています。 Zero Hour Technology のセキュリティ チームは、Web3 に存在する攻撃の種類を観察および数えています。現在、主に Web3 のセキュリティに脅威となる攻撃の種類は、APT 攻撃、ソーシャル エンジニアリング フィッシング、サプライ チェーン攻撃、フラッシュ ローン攻撃、スマート コントラクト攻撃、Web 側の脆弱性攻撃、ゼロデイ (0 デイ) 脆弱性、サイバー詐欺。

次に、2022 年の Web3 の生態学的セキュリティを、インフラストラクチャのパブリック チェーン、クロスチェーン ブリッジ、アプリケーション側の APP と DAPP、つまり取引プラットフォーム、ウォレット、DeFi、NFT、規制センターでのマネーロンダリング対策、およびWeb3 セキュリティ教育: 現状、攻撃イベントの解釈、および各エコロジーに対応するセキュリティ対策の提案。

1. パブリック チェーン - Web3 エコロジカル セキュリティの生命線

パブリック チェーンは、Web3 業界のインフラストラクチャであり、業界全体のプロトコル、アプリケーション、資産会計を担っています。パブリック チェーンのパフォーマンス、相互運用性、互換性、拡張に対する業界の強い需要により、マルチチェーン開発は強力な勢いを示しています。 、セキュリティの問題、緊急です。

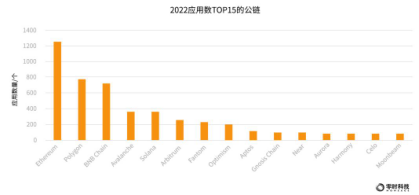

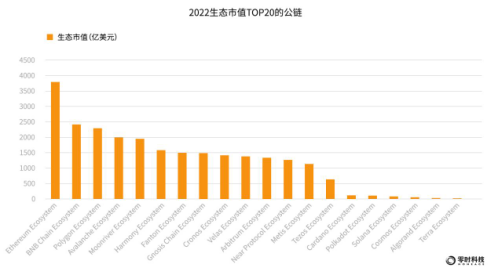

Zero Hour Technology の不完全な統計によると、2022 年 12 月の時点で、現在 152 のパブリック チェーンが存在します。ルートデータのデータによると、パブリック チェーンのエコロジカル アプリケーションの数に関しては、イーサリアムには 1,275 件のアプリケーションがあり、ポリゴンには 767 件のアプリケーションがあり、BNB Chian には 704 件のアプリケーションがあり、トップ 3 にランクされ、Avalanche、Solana などの新しいパブリック チェーンが僅差で続きます。 、Arbitrum 以降、急速な成長傾向を示しました。

coingecko のデータによると、パブリック チェーン エコロジーの市場価値に関しては、イーサリアム、BNB チェーン、ポリゴン エコロジーがそれぞれ 3,830 億ドル、2,366 億ドル、2,192 億ドルでトップ 3 にランクされています。現在、パブリックチェーンエコロジーの時価総額は1兆ドルを超えており、その巨額の資金誘惑がハッカーたちの視線を集めている。

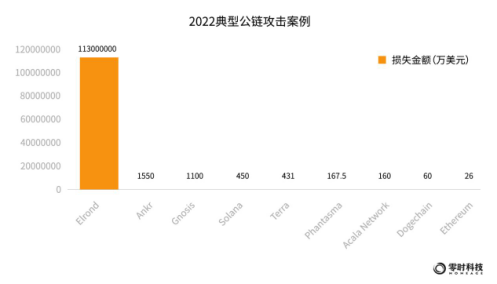

Zero Hour Technology の統計によると、2022 年 12 月の時点でパブリック チェーン トラックで 10 件のセキュリティ インシデントが発生し、資産の累積損失は 1 億 5,700 万米ドルを超えています。

量の観点から見ると、パブリック チェーンの攻撃タイプは主にハッカー攻撃、セキュリティ侵害、資産盗難、フィッシング攻撃、秘密キーの盗難であり、対応する割合は 28%、28%、16%、8%、 8% 。損失額に関しては、セキュリティ侵害による損失が 1 億 4,700 万ドルで 55% を占め、2 位はハッキング攻撃で 4,200 万ドルで 16% でした。 (注: 一部のプロジェクトは複数の種類の攻撃の対象となります)

Zero Hour Technology のブロックチェーン セキュリティ インテリジェンス プラットフォームの監視情報によると、次の図は 2022 年のパブリック チェーン攻撃の典型的なケースをいくつか示しています。

パブリックチェーンのセキュリティリスクと対策の提案

1 )Zero Hour Technology のセキュリティ チームの分析によると、パブリック チェーンのセキュリティ リスクは主に次の 3 つの点から発生します。技術的な複雑さ:

2 )それには多くの技術分野と多くのセキュリティリスクが関係します。開発者による不確実性:

3 )コードは開発者によって書かれており、プロセスに抜け穴が存在することは避けられません。オープンソースの脆弱性の透明性:

パブリックチェーンコードはオープンソースであるため、ハッカーが抜け穴を見つけやすくなっています。

Zero Hour Technology のセキュリティ チームは、パブリック チェーンのセキュリティに関して次の 3 つの提案を行っています。

1) メインネットがオンラインになる前に、パブリック チェーンの各リスク ポイントに対して充実したセキュリティ メカニズムを確立する必要があります。

P2P と RPC に関しては、ハイジャック攻撃、サービス拒否攻撃、権限設定エラーなどに注意する必要があります。

コンセンサスアルゴリズムや暗号化に関しては、51%攻撃や長さ拡張攻撃などに注意が必要です。

トランザクションのセキュリティの観点からは、偽のリチャージ攻撃、トランザクションリプレイ攻撃、悪意のあるバックドアなどに注意する必要があります。

ウォレットのセキュリティに関しては、秘密鍵のセキュリティ管理、資産のセキュリティ監視、取引のセキュリティリスク管理などに注意する必要があります。

パブリックチェーンプロジェクトの関連スタッフに関しては、セキュリティ、オフィスセキュリティ、開発セキュリティ、その他の常識を備えている必要があります。

2) ソースコードとスマートコントラクトの監査を実施し、原則に基づいて明らかな抜け穴が埋められていることを確認します。

ソース コード監査は、コード全体またはモジュールの一部を監査できます。 Zero Hour Technology のセキュリティ チームは、パブリック チェーン セキュリティ テスト標準の完全なセットを備えており、ターゲット コードのセキュリティをテストするために手動 + ツールの戦略を採用し、オープンソースまたは商用コード スキャナを使用してコードの品質をチェックし、手動セキュリティを組み合わせています。監査とセキュリティ脆弱性の検証。 C/C++/C#/Golang/Rust/Java/Nodejs/Python などの一般的な言語がすべてサポートされています。

3) メインネットがオンラインになった後、システムのリスクを警告するためにリアルタイムのセキュリティ検査が実行されます。

4) ハッキングインシデント発生後は、トレーサビリティを通じて発生源をタイムリーに分析して問題を特定し、将来の攻撃の可能性を低減し、発生源を迅速に追跡して損失の流れを監視し、可能な限り資産を回復します。

2. クロスチェーンブリッジ - ハッカーのための新しい現金自動預け払い機

ブロックチェーン ブリッジとも呼ばれるクロスチェーン ブリッジは、2 つのブロックチェーンを接続し、ユーザーが一方のチェーンからもう一方のチェーンに暗号通貨を送信できるようにします。クロスチェーン ブリッジは、2 つの独立したプラットフォーム間でのトークン転送、スマート コントラクトとデータ交換、その他のフィードバックと指示を可能にすることで、資金のクロスチェーン操作を可能にします。

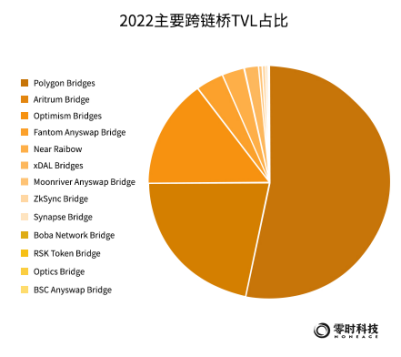

Dune Analytics の統計によると、2022 年 12 月の時点で、イーサリアムの主要なクロスチェーン ブリッジのロックされた合計価値 (TVL) は約 55 億 6,000 万米ドルです。現在の最高 TVL は Polygon Bridges の 29 億 4,900 万ドルで、次に Aritrum Bridge の 12 億 600 万ドル、Optimism Bridges の 8 億 3,400 万ドルとなっています。

ブロックチェーンとチェーン上のプログラムの成長に伴い、マルチチェーンの資金変換が急務となっており、クロスチェーンブリッジの相乗効果により、各ブロックチェーンがより大きな相乗効果の可能性を発揮することができます。資産のクロスチェーンブリッジ転送の特性により、ロック、キャスト、破壊、ロック解除のプロセスに問題が発生すると、ユーザー資産のセキュリティが脅かされます。一見単純なクロスチェーン資金移動操作ですが、複数のクロスチェーンブリッジプロジェクトでは、さまざまな段階でセキュリティの脆弱性が発生しています。

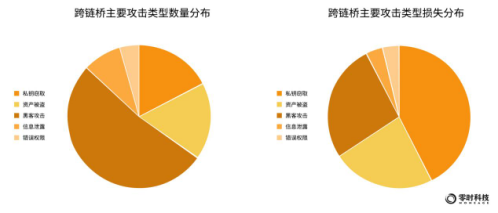

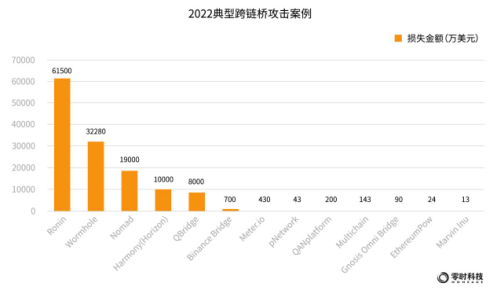

Zero Hour Technologyの統計によると、12月現在、クロスチェーンブリッジへの攻撃によるセキュリティインシデントは14件発生し、資産の累積損失額は13億3,800万ドルに達している。

2022 年にセキュリティ インシデントによる損失が発生したクロスチェーン ブリッジのトップ 5 は、Ronin、Wormhole、Nomad、Harmony (Horizon)、QBridge で、それぞれの損失は 6 億 1,500 万ドル、3 億 2,000 万ドル、1 億 9,000 万ドル、1 億ドル、 8000 米ドル 1 万米ドル。

次の図は、2022 年の典型的なクロスチェーン ブリッジ攻撃ケースをいくつか示しています。

文章

クロスチェーンブリッジのセキュリティリスクと対策案

Zero Hour Technology のセキュリティ チームは、クロスチェーン ブリッジに対する複数の攻撃から、クロスチェーン前と署名時の攻撃が多く、当局の不注意による盗難事件が発生していることを学びました。ますます増加するクロスチェーン プロジェクトとプロジェクト契約のセキュリティのために、Zero Time Technology は次のセキュリティ対策を提供します。

1) プロジェクトがオンラインになる前に、契約のセキュリティ監査を実施します。

2) コントラクトコールインターフェイスは、その適合性を厳密にチェックする必要があります。

3) バージョンが更新されると、関連するインターフェイスと署名のセキュリティを再評価する必要があります。

4) 署名が悪意のある人物によって制御されていないことを確認するには、クロスチェーン署名者の厳格な審査が必要です。

3. 取引プラットフォーム - 巨大な誘惑の源

デジタル通貨取引所または暗号通貨取引所としても知られる Web3 の取引プラットフォームは、ブロックチェーン業界の重要な部分であり、異なるデジタル通貨、デジタル通貨と法定通貨の間の取引サービスを提供し、デジタル通貨の価格設定や主要な通貨取引所でもあります。流通の場。

coingeckoのデータによると、2022年12月現在、717の仮想通貨取引所があり、そのうち553の集中型取引所が24時間の総取引量540億米ドル、100の分散型取引所が24時間の総取引量で取引量は1.7です。デリバティブ取引所は 64 か所あり、24 時間の取引高は 1 兆 7,800 億米ドルです。

世界最大の NFT 取引プラットフォームである Opensea は、1 月に 48 億 5,000 万米ドルを超える最高の取引高を記録しましたが、市況により 12 月には取引高が約 1 億 3,800 万米ドルに反落しました。 (NFT 取引プラットフォームの詳細については、2.6 を参照)

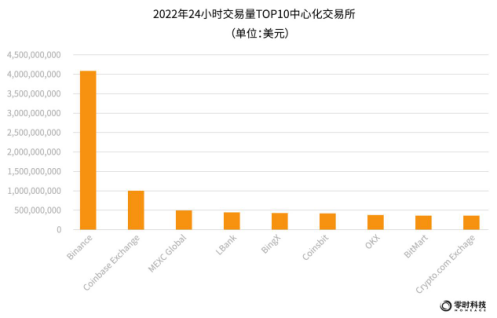

データによると、24 時間の取引高による上位 10 の取引所は、Binance、Coinbase Exchange、MEXC Global、LBunk、BingX、Coinsbit、OKX、BitMart、Crypto.com Exchange です。このうちバイナンスは24年の取引量41億4,800万で1位となった。

取引高トップ 10 の分散型取引所は次のとおりです。Uniswap (V3)、Curve、Balancer (V2)、Uniswap (V2)、PancakeSwap、DODO、Sushiswap、Uniswap (Ploygon)、Uniswap (Arbitrum One)、Apex Pro のうち、Uniswap は単独でトップ10を占めます。

2022年、Huobiが買収され、FTXがBinanceとの対立で破産、その後Binanceが米国司法省による4年間の犯罪捜査を受けていたことが明らかになり、仮想通貨取引所は規制の瀬戸際にあった。暗号通貨取引所には世界中の暗号資産が集まり、セキュリティ危機であれ流動性危機であれ、市場に大きな影響を与えると、それは全体に影響を及ぼし、さらには暗号市場全体の強気派にも弱気派にも影響を及ぼします。

Zero Hour Technology の統計によると、2022 年には仮想通貨取引所でのセキュリティインシデントが 19 件発生し、資産の累積損失額は 11 億 9,200 万米ドルを超えると予想されています。

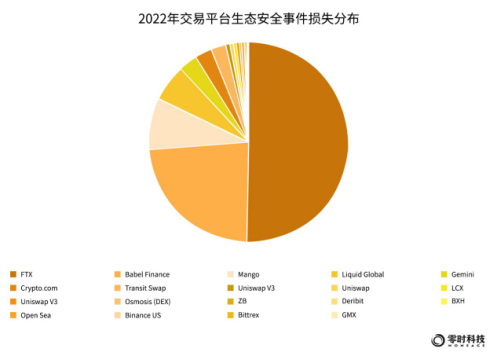

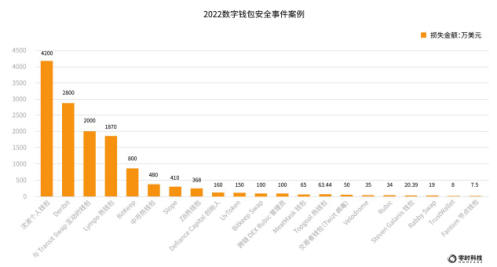

Zero Hour Technology のブロックチェーン セキュリティ脅威インテリジェンス プラットフォームの統計によると、2022 年にセキュリティ インシデント損失が発生した取引プラットフォームのトップ 6 は、FTX、Babel Finance、Mango、Liquid Global、Crypto.com で、損失額は 6 億米ドルに達します。それぞれ、2億8000万ドル、1億ドル、7100万ドル、3600万ドル、3300万ドル。

各取引プラットフォームにおけるセキュリティインシデント損失の分布を見ると、FTXが50%、Babel Financeが24%、Mangoが8%で上位3位となった。

Zero Hour Technologyの統計によると、セキュリティインシデントの件数の観点から見ると、取引プラットフォームに対する攻撃の種類は主にハッカー攻撃、資産盗難、セキュリティ侵害、フィッシング攻撃、秘密鍵の盗難で38%を占めています。 19%、12%、10%、10%。被害額の内訳を見ると、セキュリティインシデントの主な種類であるハッカー攻撃が54%、資産盗難が33%、価格操作とフラッシュローン攻撃がそれぞれ5%を占めた。

次の図は、2022 年の取引所セキュリティ インシデントの典型的なケースをいくつか示しています。

取引プラットフォームのセキュリティリスクと対策案

Zero Hour Technology のセキュリティ チームは、過去のすべての取引所のセキュリティ インシデントを検討し、取引プラットフォームの全体的なセキュリティ構造の観点から、取引プラットフォームが直面するセキュリティ リスクには主に、開発、サーバー構成、運用が含まれると考えています。とメンテナンス、チームのセキュリティ意識、社内要員、市場とサプライチェーンのリスク。 Zero Hour Technology のセキュリティ チームはかつて、暗号通貨取引プラットフォームのセキュリティ問題を包括的かつ詳細に分析した『ブロックチェーン セキュリティの概要と実践的な戦闘』を出版しました。これには、情報収集、ソーシャル エンジニアリングなどの侵入テストの手順が含まれており、ビジネス ロジック、入出力、セキュリティ構成、情報漏洩、インターフェイス セキュリティ、ユーザー認証セキュリティ、アプリ セキュリティなどのさまざまな攻撃対象領域も導入されています。 、など。

取引所のセキュリティ リスクに関して、Zero Hour Technology のセキュリティ チームは次のような対策と提案を行っています。

取引プラットフォームの観点から:

1) 社内担当者のセキュリティ意識を高め、取引所の実稼働環境、テスト環境、デバッグ環境のセキュリティ分離を強化し、可能な限り専門的なネットワーク セキュリティ保護製品を使用します。

2) 専門のセキュリティ会社と協力してコード監査と侵入テストを実施し、システムに隠れた脆弱性やセキュリティリスクがあるかどうかを把握し、完全かつ包括的なセキュリティ保護メカニズムを確立します。日々の運用においては、定期的にセキュリティテストを実施し、セキュリティ強化を強化しています。

ほとんどのユーザーは、取引に取引所を使用するだけでなく、デジタル資産を保管するためのウォレットとしても機能します。

したがって、したがって、

ユーザーの観点から:

1) 提供元不明のソフトウェアを勝手にインストールしないでください。

2) コンピュータ サーバーは不要なポートを開かないようにし、対応する脆弱性には適時にパッチを適用する必要があります。効果的で信頼性の高いウイルス対策ソフトウェアまたはその他のセキュリティ ソフトウェアをホストにインストールし、マイニング スクリプト分離プラグインをホストにインストールすることをお勧めします。ウェブブラウザ。

3) 見知らぬ人から送信された未知のリンクを勝手にクリックしないでください。

4. ウォレット - 暗号化資産管理の被害

Web3 のウォレットは、暗号通貨ウォレットまたはデジタル資産ウォレットとも呼ばれるブロックチェーン デジタル ウォレットです。デジタル通貨を保存、管理、使用するためのツールです。ブロックチェーン分野で極めて重要な役割を果たしており、ユーザーがデジタル通貨にアクセスします。今日、エコロジーの発展に伴い、デジタルウォレットはマルチチェーンおよびマルチ資産管理プラットフォームになりました。

Zero Hour Technology Blockchain Security Threat Intelligence Platform の統計によると、2022 年 12 月の時点で、デジタル ウォレット プロジェクトは合計 142 件あります。 Blockchain.com の統計によると、2022 年には世界中で 3 億人以上が暗号化資産を使用するようになります。その中で、暗号化ウォレットのユーザー数は2021年に6,842万人に達し、2022年7月までに暗号化ウォレットのユーザー数は8,100万人に達し、その数は飛躍的に増加しています。

Web3 の入り口であるウォレットは、ハッカーにとってはすでに「肉とジャガイモ」になっています。 Zero Time Technologyの統計によると、2022年にはデジタルウォレットのセキュリティインシデントが25件発生し、資産の累積損失額は6億9,800万米ドルを超えると予想されています。

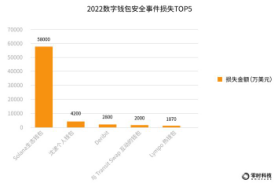

2022年に攻撃を受け、紛失したウォレットセキュリティインシデントのトップ5は主に、Solanaエコロジカルウォレット、Fenbushi創設者Shen Boの個人ウォレット、Deribit、トランジットスワップと連携するウォレット、Lympoホットウォレットによるもので、それぞれの損失は5億8000万米ドルでした。ドル、4,200万ドル、2,800万ドル、2,000万ドル、1,870万ドル。その中でも、ソラナのエコウォレットが攻撃され、被害額が最も多かった。

Zero Hour Technology の統計によると、セキュリティ インシデントの件数の観点から見ると、デジタル ウォレットに対する主な攻撃の種類は、ハッカー攻撃、資産盗難、秘密キーの盗難、セキュリティ侵害、情報漏洩であり、38% を占めています。それぞれ30%、13%、7%、6%。攻撃が最も多くの割合を占め、1位となった。

このうち、主要な攻撃の種類に応じたセキュリティインシデント損失の割合は、ハッカー攻撃による損失が最も多く46%、秘密鍵の盗難が2位で44%、資産の盗難が3位で3位となっている。 8% % 。

ウォレットが攻撃される場合、一般に 2 つの状況に分けられます。 1 つは機関ウォレット、もう 1 つは個人ウォレットです。たとえば、Lympo ホット ウォレットが盗まれて 1,870 万米ドルの損失が発生し、最近では古典的な個人ウォレットも盗まれ、フェンブシ キャピタルの創設者である沈波氏は、4,200 万米ドル相当の個人ウォレット資産を盗まれました。

ソラナエコウォレットの盗難事件に加えて、下図に示すように、業界ではウォレットセキュリティインシデントが多数発生しています。

デジタルウォレットのセキュリティリスクと対策案Zero Hour Technology のセキュリティ チームの分析によると、ブロックチェーン デジタル ウォレットにはさまざまな形式があります。

主なセキュリティ リスクには次の側面が含まれますが、これらに限定されません。制度面では:

動作環境のセキュリティリスク、ネットワーク通信のセキュリティリスク、ファイルの保存方法のセキュリティリスク、アプリケーション自体のセキュリティリスク、データバックアップのセキュリティリスクなど。クライアント側:

秘密鍵の紛失または盗難に直面した場合: たとえば、顧客サービスを装って秘密鍵をだますハッカーは、ウォレットのアップグレードによる標的型攻撃を通じてユーザーのニーモニックワードやその他の情報を収集し、悪意のある QR コードを送信して顧客に資産を盗むための資金移動を誘導します。顧客が情報を保存するクラウドプラットフォームを攻撃して盗む秘密鍵/ニーモニックフレーズ、マルウェア、エアドロップスプーフィング、フィッシング、その他のフィッシング(事前販売、アプリのダウンロード、宝くじの罠)およびその他のリスク。

こうしたリスクに直面してウォレットのセキュリティを守るにはどうすればよいでしょうか?

Zero Hour Technology のセキュリティ チームは、組織側から次のことを推奨しています。

集中型ウォレットでも分散型ウォレットでも、ソフトウェアウォレットでもハードウェアウォレットでも、セキュリティに関して十分なセキュリティテストが必要であり、デジタルウォレットのセキュリティ監査については、ゼロアワーテクノロジーのセキュリティチームが以下のテストを実施していますが、これらに限定されません。アイテム:

1. ネットワークと通信のセキュリティ テスト ネットワーク ノードは、ネットワーク攻撃を適時に検出して抵抗できる必要があります。

2. ウォレットの動作環境は安全である ウォレットは、オペレーティング システムの既知の重大な脆弱性、仮想マシンの検出、完全性の検出を検出できます; デジタル ウォレットには、サードパーティ プログラムのハイジャックを防ぐためのサードパーティ プログラム ハイジャック検出機能が必要ですウォレットを使用して関連するユーザー情報を盗みます。

3. ウォレットトランザクションのセキュリティ. ウォレットによって発行されたすべてのトランザクションは署名される必要があります. 署名するときは、支払いパスワードを入力して秘密キーを復号化する必要があります. トランザクション署名が生成された後、メモリ内の復号化された秘密キーは、トランザクションを防ぐためにクリアされる必要がありますメモリ内の秘密鍵が盗まれたり漏洩されたりするのを待ちます。

4. ウォレットログのセキュリティ ユーザーがウォレットの操作動作を監査し、異常な不正操作を防止するためには、ウォレットの操作ログを記録する必要があり、同時にウォレットのログには機密情報が含まれないようにする必要があります。

5. ノード インターフェイスのセキュリティ監査: インターフェイスは、ハッカーによるデータの改ざんを防ぐためにデータに署名する必要があります。インターフェイス アクセスには、ハッカーが攻撃を繰り返すのを防ぐためにトークン認証メカニズムを追加する必要があります。ノード インターフェイスは、ユーザーの接続速度を制限する必要があります。ハッカーがユーザーをシミュレートして CC 攻撃を実行するのを防ぎます。

クライアント側については、Zero Hour Technology のセキュリティ チームは次のことを推奨しています。

1) 秘密キーの保管対策をしっかりと行う: たとえば、秘密キーを手動でコピーしてバックアップするか、クラウド プラットフォームや電子メールなどのソーシャル ネットワークを使用して秘密キーを送信または保存します。

2) 強力なパスワードを使用し、可能な限り 2 段階認証 MFA (または 2 FA) を有効にし、常にセキュリティ意識と警戒を保ちます。

3) プログラムのバージョンアップ時にはハッシュ値の確認に注意してください。可能であればウイルス対策ソフトウェアをインストールし、ファイアウォールを使用してください。アカウント/ウォレットを監視して、悪意のある取引がないことを確認してください。

4) その中でも、ハードウェアウォレットは、大量のデジタル資産を保有し、より高いレベルのセキュリティ保護を有するユーザーに適しています。日常的に使用する少額の資産を保存するにはソフトウェアウォレットを使用し、大規模な資産を保存するにはハードウェアウォレットを使用するのが一般的です。これにより、利便性とセキュリティの両方を実現できます。

資金が盗まれた場合はどうなりますか?

意図しない認可操作が発生した場合は、資金が盗まれる前にできるだけ早くウォレットから資金を移し、認可を解除してください;認可後の資金が盗まれたり、秘密鍵が盗まれたりした場合は、ゼロタイムテクノロジーにご連絡くださいすぐにセキュリティを確保 チームは資産追跡を実施します。

5. DeFi-Web3 セキュリティで最も大きな打撃を受けた領域

DeFiの正式名称:Decentralized Finance、一般に分散型金融または分散型金融と訳されます。 DeFiプロジェクトは、オラクルマシン、DEX、住宅ローン融資、安定通貨資産、合成デリバティブの5つのカテゴリーに大別される。

TVL の完全名: Total Value Locked は、ロックされた合計値です。ユーザーが抵当に入れている資産の総額は、DeFiエコシステムの発展を測る最も重要な指標の1つであり、通常、TVLの成長はプロジェクトの発展が良好であることを意味します。

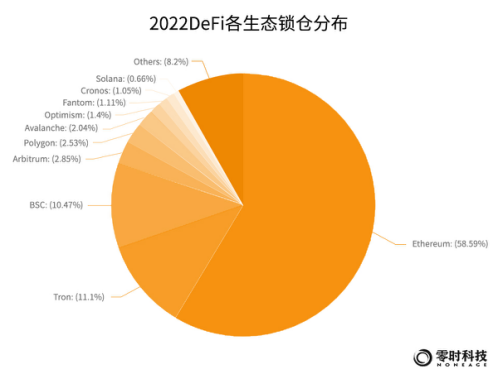

Zero Hour Technology のブロックチェーン セキュリティ脅威インテリジェンス プラットフォームの統計によると、2022 年 12 月の時点で、DeFi プロジェクトは合計 1,297 件あります。 DeFi Llamaのデータによると、DeFiのロックアップ総額は390億5,100万米ドルに達しました。このうち、イーサリアムが58.59%を占め、TVLが230億2,000万米ドルで1位、次いでトロンが11.1%でTVLが40億3,600万米ドルで2位、次いでBSCが10.47%で2位となった。 TVL は 40.12 億米ドルで、TVL は 3 位にランクされました。 Avalanche、Ploygon、Optimism などの多くの新興パブリック チェーンは、DeFi を採用することでチェーン上のエコシステムを急速に発展させ、多数のユーザーと資本の蓄積も集めています。

DeFiの顕著なスマートコントラクトのセキュリティ問題は、DeFi業界にとって最大の課題となっている。さらに、DeFi サービスプロバイダーや規制当局は、誤って送金された資金を返金することはできません。ハッカーがスマートコントラクトやDeFiサービスの他の側面の抜け穴を発見してユーザー資産を盗んだ場合、投資家に補償するDeFiサービスプロバイダーが存在しない可能性があり、さらに、多くの隠れた相互接続の問題が一連の金融事故を引き起こす可能性があります。

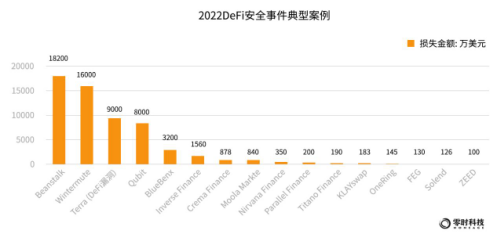

Zero Hour Technology の統計によると、2022 年 12 月の時点で DeFi セキュリティ インシデントは 25 件発生しており、資産の累積損失は 5 億 9,300 万米ドルを超えています。

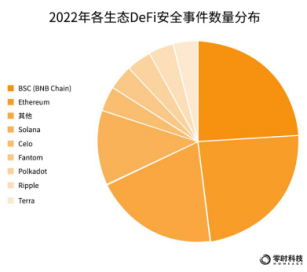

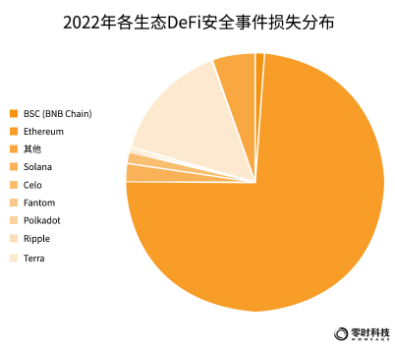

各エコシステムで発生した DeFi セキュリティインシデント数の分布から判断すると、イーサリアムと BSC (BNB Chian) エコシステムがそれぞれ 6 件で 24% を占め 1 位、Solana エコシステムが 3 件で 12 件を占めました。 %、1位、2位。

各 DeFi におけるセキュリティ インシデントの損失分布に関して、トップ 3 のパブリック チェーン エコロジーでは、イーサリアム エコロジー DeFi イベントが 4 億 3,800 万米ドル以上の損失を出し、74% を占め、1 位となり、Terra が 2 位で、2 位となりました。 90億ドルで15%を占め、ソラナは3位にランクされ、1,354万ドルの損失で2%を占めた。生態系が活発であればあるほど、より多くのハッカーがそれに注目し、損失が最も顕著になることがわかります。

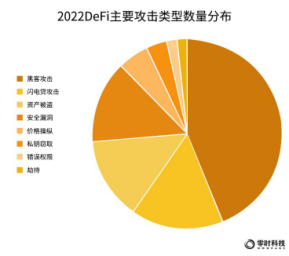

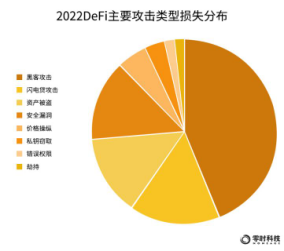

Zero Hour Technology の統計によると、DeFi 攻撃の種類の観点から見ると、主な種類はハッカー攻撃、フラッシュ ローン攻撃、資産盗難、セキュリティ侵害です。このうち、主要な攻撃の種類ごとのセキュリティインシデントの発生件数の分布は、ハッカー攻撃が44%で1位、ライトニングローン攻撃が16%で2位、資産窃盗とセキュリティ侵害がともに多い。 14%、3位タイ。

主要な攻撃の種類別損失分布の観点から見ると、ハッカー攻撃による損失が最も多く 53%、次いでセキュリティ侵害による 25%、3 位が資産による 17% でした。

以下の図は、202 件の 2DeFi セキュリティ インシデントの典型的なケースをいくつか示しています。

DeFiのセキュリティリスクと対策の提案

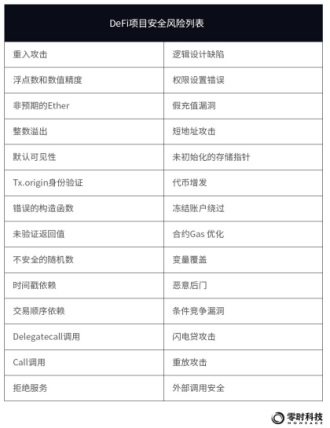

DeFi プロジェクトは複数のセキュリティ リスクに直面しています。グループで見ると、プロジェクト側 (プロトコル実行) とユーザー側であり、セキュリティの種類で見ると、プロトコル間の結合セキュリティ (組み合わせ間のいくつかの欠陥を含む)、スマート コントラクトのセキュリティ、オープンソースのセキュリティ、高い利益には高いリスクが伴い、一部のセキュリティ問題は監督の欠如によって引き起こされます。

セキュリティ監査の観点から、DeFi プロジェクトが直面するリスクは次の図に示されています。プロトコル実行プロセスから見ると、DeFi リスクには次のものが含まれます。

スマートコントラクト攻撃のリスク、経済的インセンティブの設計上の問題、保管リスク、元のプロトコルの再構築、プライバシーの欠如、その他のリスク。ユーザーの観点から見ると、DeFi ユーザーが直面するリスクは次のとおりです。

技術的リスク: スマートコントラクトに抜け穴があり、セキュリティ攻撃の対象となる; 流動性リスク: プラットフォームの流動性が枯渇する; 鍵管理リスク: プラットフォームのマスター秘密鍵が盗まれる可能性がある。セキュリティ意識のリスク: フィッシングを受ける、アービトラージや不正なプロジェクトに遭遇するなど。

Zero Hour Technology のセキュリティ チームは、プロジェクト当事者およびユーザーとして、次の 5 つの点からリスクに対処することを推奨しています。

1) プロジェクト当事者が DeFi プロジェクトを開始するときは、包括的なコード監査を行う専門のセキュリティ チームを見つけ、不必要な問題を避けるために、できるだけ多くの共同監査を見つけてプロジェクト設計の欠陥をできる限り見つけるように努める必要があります。打ち上げ後の問題、損失。

2) これらのプロジェクトに投資する際には、ユーザーがこのプロジェクトについて一定の理解を持っているか、オンラインにする前にセキュリティ監査に合格しているかどうかを確認する必要があるため、十分なチェックを行うことをお勧めします。

3) インターネットサーフィン、資産の節約、財布の使用などの習慣を含め、個人のセキュリティ意識を高め、セキュリティ意識を高める良い習慣を身につけます。

4) プロジェクトは高利回りかつハイリスクであるため、参加には慎重が必要であり、プロジェクトを理解できない場合は、損失を避けるために参加しないようにしてください。

6. NFT - フィッシング攻撃の沼

NFTとはNon-Fungible Tokenの略で、ブロックチェーンをベースにした非均質なトークンであると同時に、ブロックチェーン上に保存される独自のデジタル資産であり、電子証明書や仮想通貨の証明書としてよく使われます。商品の所有権は売買可能です。 2022年12月15日、トランプ前米大統領はトランプ氏の肖像画を印刷した一連のNFTデジタルコレクションの発売を発表し、4万5000個が24時間以内に完売した。

NFTgoのデータによると、12月31日の時点で4,624のNFTプロジェクトが含まれており、合計38,693,506のNFTが含まれています。現在、NFTの時価総額は210億ドルに達し、保有者数は373万3800人に達している。各種プロジェクトの市場価値分布から判断すると、PFP(Picture for Proof)、つまり個人のプロフィール写真NFTの市場価値が大きくリードしており、現在最も利用シーンが多いNFTであり、次いでコレクティブルである。現在の主流の8つのパブリックチェーンのNFT資産と契約を見ると、Polygonは資産と契約の数ではるかに優れています。

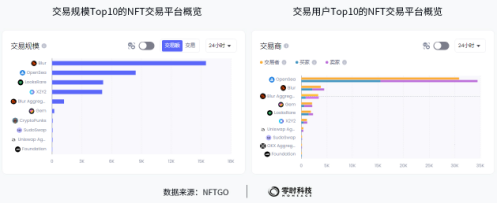

取引規模の観点から: 24 時間以内の売上高トップ 10 の NFT 取引プラットフォームの中で、Blur が 1 位、2 位が Opensea、3 位が LooksRare です。トレーダーの観点から見ると、24 時間以内のトレーダー、買い手、売り手の数によるトップ 10 マーケットプレイスの中で、Opensea が 1 位、Blur が 2 位、Blur アグリゲーターが 3 位となっています。

NFTの価値が顕著になるにつれて、ハッカーもこの脂肪に注目しています。現在、暗号化市場全体は激しい下降傾向にありますが、NFTの人気は衰えていません。

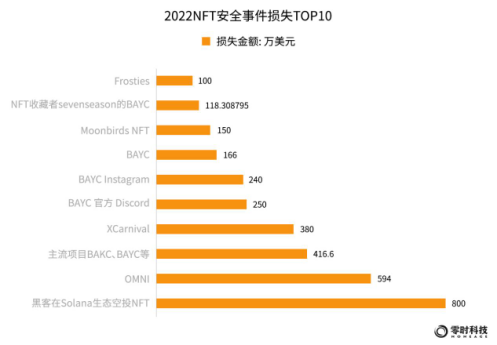

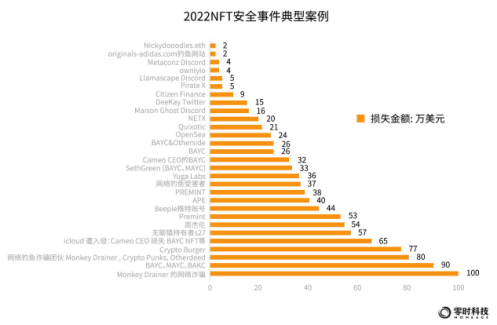

Zero Hour Technology の不完全な統計によると、2022 年 12 月の時点で、NFT トラックで合計 44 件のセキュリティ インシデントが発生し、資産の累積損失は約 4,256 万米ドルに達しています。

2022年、NFTセキュリティインシデント損失トップ10のうち、BAYCおよびBAKCシリーズがハッカーの主な標的となり、そのようなNFTを保有するコレクターはより大きな損失を被りました。その中には、ジェイ・チョウのNFTの盗難や54万米ドルの損失などのホットな出来事もあります。

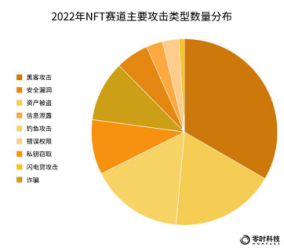

NFTトラックに対する攻撃の種類の観点から見ると、主にハッカー攻撃、資産盗難、フィッシング攻撃、秘密鍵盗難があり、該当するセキュリティインシデントはそれぞれ33%、18%、16%、10%を占めています。 。

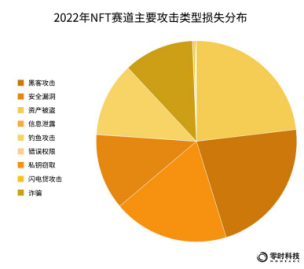

NFT攻撃の主な種類に占める損失の割合を見ると、資産盗難が23%で最も多く、2位がハッキング攻撃で22%、3位が秘密鍵の盗難で19%となっています。個人盗難事件に関しては、そのほとんどが Discord/Twitter やその他のメディア プラットフォームがハッキングされた後にフィッシング リンクを投稿したハッカーによるものであることは注目に値します。

NFTセキュリティインシデント事例トップ10に加えて、業界における典型的なNFTセキュリティインシデント事例は以下のとおりです。

NFTのセキュリティリスクと対策案

現在、NFTトラックではさまざまなハッキング方法が存在します。グループごとに分けると、リスクにさらされているのは通常、プラットフォームとユーザーです。集中プラットフォーム側では、次のようなセキュリティ リスクが考えられます。アカウントリスク、商業競争リスク、セキュリティ意識リスク、インサイダーリスク、市場リスクなど

クライアント側では、Discord 攻撃が今年の主な攻撃方法となっています。

上記のセキュリティ リスクに関して、Zero Hour Technology セキュリティ チームは次の提案を行っています。一般ユーザー向け

, 自分の Discord を保護するには、次の点に注意する必要があります。

パスワードが十分強力であることを確認し、英数字の特殊文字を含む長いランダムなパスワードを作成してください。2 FA 認証をオンにしてください。パスワード自体は十分に複雑ですが、一方向の方法でセキュリティを確保することはできません。不明な送信者からのリンクや、怪しいと思われる場合は、プライベート メッセージを送信できる人を制限することを検討してください。プログラムをダウンロードしたり、見覚えのないコードをコピー/ペーストしたりしないでください。認証トークンを共有したり画面共有したりしないでください。知らない人からの QR コードをスキャンしないでください。わからない、または誰の正当性を検証できない。サーバー所有者の場合:

特に Webhook などの高レベルのツールについては、サーバーのアクセス許可を監査します。特に、新しいサーバー メンバーのほとんどは Discord 以外のコミュニティから参加しているため、公式サーバーへの招待を最新の状態に保ち、変更を加えるときにすべてのプラットフォームで表示できるようにします。同様に、疑わしいものや、未知のリンク!アカウントが侵害された場合、管理されているコミュニティにさらに大きな影響が及ぶ可能性があります。プロジェクトの場合:

ユーザーが入力した購入数量の合理性を契約で厳密に判断することが推奨される; 契約では資金ゼロでの NFT 購入の可能性を制限することが推奨される; ERC 721 の NFT トークンと ERC 721 の NFT トークンを厳密に区別することが推奨される混乱と偽の Discord 公式ケースを避けるための ERC 1155 プロトコル。現在、多くのチャットソフトが悪意のあるミントリンクを発見し、多くのユーザーの資金が盗まれていますので、このようなコイン盗難事件を避けるためには、ミント操作を行う際にリンク元の信頼性を確認し、同時に、実際に署名されたトランザクションの内容が期待どおりであることを確認します。

7. 仮想通貨 - 違法行為の温床

2022年9月、湖南省衡陽県の警察は、400億元に及ぶ異例の大規模仮想通貨マネーロンダリング事件「9.15」を摘発した。 2022年12月、内モンゴル自治区通寮市公安局ホルチン支局は、ブロックチェーンネットワークを利用してデジタル仮想通貨の交換を行っていたマネーロンダリング組織の摘発に成功し、総額120億元に関わる63人の容疑者を逮捕した。 2022 年 8 月 8 日、米国財務省外国資産管理局 (OFAC) は、トルネード キャッシュ協定に対する制裁を発表しました。米国財務省の開示によると、2019 年の設立以来、トルネード キャッシュは、 70億ドル以上の資金洗浄に貢献してきました。

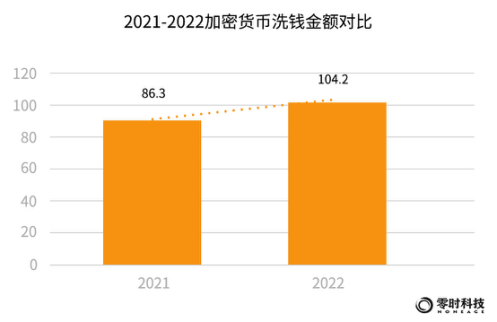

Zero Time Technology の不完全な統計によると、仮想通貨を通じて洗浄された資金は 2022 年に 104 億 2,000 万米ドルに達し、前年比 20.7% 増加すると予想されています。 2022年、国内公安部門は仮想通貨マネーロンダリング事件を多数摘発し、事件数は増加傾向を示した。マネーロンダリング、詐欺、ねずみ講、窃盗が仮想通貨犯罪の主な種類です。

仮想通貨に基づく犯罪と闘い、防御するにはどうすればよいでしょうか?

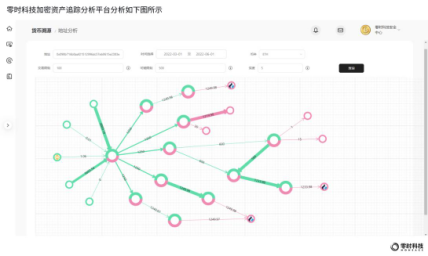

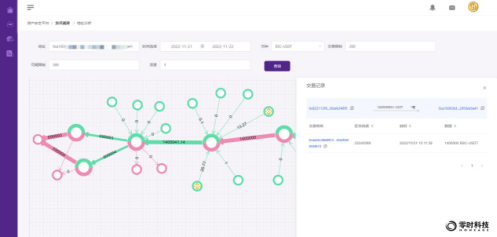

ゼロアワーテクノロジーは仮想通貨トレーサビリティ分析プラットフォームを独自に開発しており、インテリジェンスシステム、モニタリングシステム、KYC&KYT、トレーサビリティシステムの4つの主要なシステムを備えています。このプラットフォームは、チェーン上のデータとブロックチェーンのセキュリティインテリジェンスを基に、ビッグデータ、グラフコンピューティング、機械学習などの技術により、仮想通貨チェーン全体のトレーサビリティを自動運用・可視化することを効果的に支援します。業界の事件捜査、仮想犯罪との戦い、被害者向けの仮想資産追跡サービスの提供などを行っています。現在、このプラットフォームは 17 億 7,000 万件のトランザクションを分析し、8,000 万以上のアドレスをマークし、8 億 5,000 万以上のアドレスを分析しています。また、深セン市公安局、重慶市公安局、銅川市公安局、商洛市公安局、商州市公安局を支援し、大きな反響を呼んだ仮想通貨賭博、ねずみ講、詐欺事件の多くの摘発を支援した。業界では。

8. セキュリティ教育 - Web3 セキュリティ シールド

捜狐全従業員が賃金補助金フィッシングメール詐欺被害に遭ったという有名な事件は、ネットワークセキュリティに対する意識を向上させなければ、将来的に商業機密などのさまざまなセキュリティ事件が企業の発展に影響を与えることは避けられないということを多くの企業が認識した。 Web3 の分散型で自己組織的な参加方法により、個人はセキュリティ意識を向上させなければ、ハッカーの現金自動預け払い機になってしまうことを認識します。

また、ゼロアワーテクノロジーでは、ネットワークセキュリティ意識のニーズがある政府、公安、教育、金融、電力などの業界団体を中心に、セキュリティ意識評価管理プラットフォームも自社開発しております。プラットフォームはフィッシング技術に基づいており、企業がプライベート クラウド ベースのネットワーク セキュリティ意識評価および管理プラットフォームを構築するのを支援し、理論システム、フィッシング訓練、ホスト検出、管理評価、およびシーンのカスタマイズ システムを統合し、継続的かつ体系的な改善を実現します。全社員のネットワークセキュリティ意識の向上。さらに、ゼロアワー テクノロジー セキュリティ チームの専門的な強みに基づいて、エンタープライズ ネットワーク セキュリティのコンサルティングとトレーニング サービスも提供し、ソースから強固なセキュリティ シールドを構築します。

最初のレベルのタイトル

4. Web3ホットスポットセキュリティインシデントの攻撃手法の詳細分析と対策案

1 Ronin Network サイドチェーン盗まれた 6 億 2,500 万ドルのフロー分析

0x1イベントの概要

Zero Hour Intelligence Station は、3 月 29 日に Axie Infinity サイドチェーン Ronin バリデーター ノードと Axie DAO バリデーター ノードが侵害され、その結果、現在の Ronin Bridge と Katana Dex という 2 つのトランザクション USDC で 173,600 イーサリアムと Ronin から 2,550 万ドルがブリッジングされたと報告しました。は廃止されました。攻撃者のウォレット アドレスは次のとおりです: https://etherscan.io/address/0 x 098 b 716 b 8 aaf 21512996 dc 57 eb 0615 e 2383 e 2 f 96 。現在、ハッカーはすべてのUSDCをETHに変換し、6250 ETHを分配し、3750 ETHをHuobiに送金し、1220 ETHをFTXに送金し、1 ETHをCrypto.comに送金しました。1 ETHのソースはBinanceで、残りの資金残高はハッカーのアドレスにまだ残っています。ハッカーの攻撃の資金源はバイナンスの撤退だった。

0x2イベント原理

Ronin はシンプルなアセットクロスチェーンモードを採用しています. ユーザーは Ronin クロスチェーン契約を通じてイーサリアム資産を Ronin に転送します. 契約は確認され、Ronin 上のユーザーの対応するアセットに解放されます. ユーザーが Ronin 上の対応するアセットを破棄すると、イーサリアムは側は、最初にロックされていたアセットのロックを解除し、ユーザーに返します。

Sky Mavis の Ronin チェーンは現在 9 人のバリデーターで構成されています。入金イベントまたは出金イベントを識別するには、9 つのバリデーター署名のうち 5 つが必要です。攻撃者は、Sky Mavis の Ronin バリデーター 4 つと、Axie DAO が実行するサードパーティのバリデーター 1 つを制御することに成功しました。

バリデーターキースキームは分散化されるように設定されており、これにより、これと同様の攻撃ベクトルが制限されますが、攻撃者は Ronin の Gasless RPC ノードを介してバックドアを発見し、Axie DAO バリデーターの署名を取得しました。

2021 年 11 月に遡ると、Sky Mavis はユーザー負荷が膨大であるため、Axie DAO に無料トランザクションの配布を支援するよう依頼しました。 Axie DAO により、Sky Mavis はさまざまなトランザクションに代わって署名できるようになります。これは 2021 年 12 月に廃止されましたが、ホワイトリストへのアクセスは取り消されませんでした。

攻撃者が Sky Mavis システムにアクセスできるようになると、ガスレス RPC を使用して Axie DAO バリデーターから署名を取得できました。

当局は現在、悪意のある出金の署名が5人の疑わしいバリデーターと一致していることを確認した。

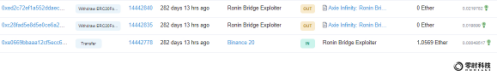

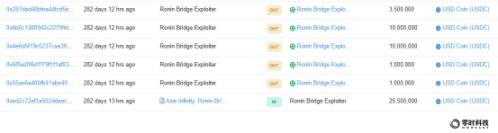

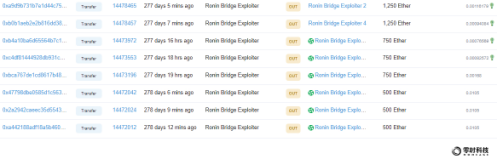

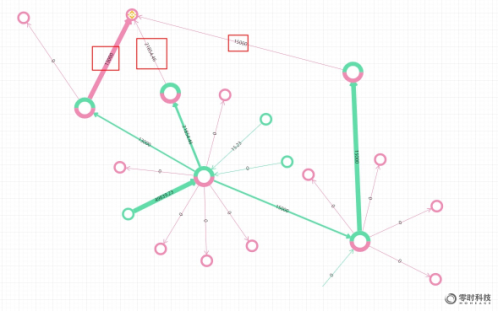

0x3 資金のソースと宛先

攻撃者は、Binance 取引所アドレスを通じて 1.0569 ETH の初期資金を取得し、次に Ronin Bridge クロスチェーン ブリッジ コントラクトを呼び出して、173,600 ETH と 25,500,000 USDC を取得しました。

資金の行方

攻撃者は 25,500,000 USDC を 5 つの個別のトランザクションでアドレス 0xe708f...7ce10 とアドレス 0x66566...55617 に転送し、それらを交換して約 8564 ETH を取得しました。

その後、攻撃者は 6,250 ETH を 5 つのアドレスに転送し、他の資金は依然として攻撃者のウォレット アドレスにあります。

これまでに送金されたウォレットの資金を追跡するには:

ハッカーは 3,750 ETH を Huobi Huobi アドレスに送金しました。

ハッカーは 1250 ETH を FTX Exchange 交換アドレスに送金しました。

ハッカーは 1 ETH を Crypto.com アドレスに送金しました。

Zero Hour Technology の暗号化資産追跡および分析プラットフォームの分析を次の図に示します。

概要と推奨事項:

2 悪質なチャットソフトにご注意ください!チャット記録がハイジャックされ数千万の資産が失われた追跡分析

イベントの背景

イベントの背景

最近、Zero Time Technology のセキュリティ チームは、同様の理由で暗号化資産の盗難を引き起こした多数のユーザーを受け入れましたが、調査の結果、すべてはその過程で悪意のある Whatsapp が使用されたことによるものであることが判明しました。 、状況は次のとおりです。

悪意のあるWhatsappを使用して通信する場合、被害者はウォレットアドレスをチャットソフトに送信し、相手はウォレットアドレスを直接コピーして転送しますが、このときコピーしたウォレットアドレスはチャットソフトWhatsappによって悪意を持って置き換えられ、結果的に暗号化された資産を間違ったアドレスに転送する。その後、ユーザーが悪意のある WhatsApp とチャットするときに、ユーザーが入力または受信した正しい暗号通貨アドレスを置き換えます。

2022 年 12 月 6 日、悪意のある WhatsApp の使用により 80,000 ドル以上が盗まれました。

2022 年 11 月 21 日、悪意のある Whatsapp の使用により 140 万ドル以上が盗まれました。

2022 年 10 月 6 日、悪意のある WhatsApp の使用により 13,000 ドル以上が盗まれました。

他の……

マルウェアの解析と対策

被害者との通信を通じて、被害者が使用していた Android 携帯電話を使用し、Baidu から WhatsApp ソフトウェアを検索した後、サードパーティの Web サイトからソフトウェアを直接ダウンロードしてインストールしました。

ダウンロードアドレスは以下の通りです。

この事件の原因と結果の伝達を通じて、私たちは被害者がインストールしたWhatsAppに問題があったと考え、事件を修復するために、事件当時の悪意のあるWhatsAppインストールパッケージを入手して分析しました。

まず、悪意のある WhatsApp ソフトウェアのインストール パッケージのサイズが、WhatsApp 公式 Web サイトからダウンロードされたサイズと一致しません。

また、2 つのソフトウェアの署名メッセージを見ると、署名時間と署名件名メッセージも明らかに一致していないことがわかります。

セキュリティ ツールを使用してこのマルウェアをスキャンすると、実際に問題があることが判明し、悪意のあるトロイの木馬としてマークされています。

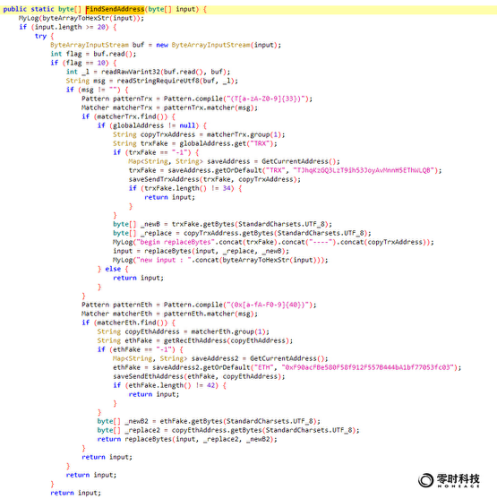

その後、マルウェアを逆コンパイルしたところ、マルウェアはユーザーのチャットメッセージ内の暗号化された通貨アドレスを置き換える機能を持ち、リモートサーバーを介して通信し、置き換えられたハッカーアドレスを定期的に変更することが判明しました。

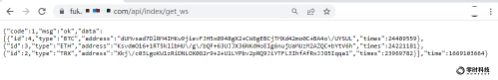

まず、マルウェアとハッカーによって制御されているバックグラウンド サーバーのドメイン名を見つけました。

その後、マルウェア コードを監査することにより、マルウェアがハッカーが制御するサーバーから暗号化通貨アドレスを取得し、ユーザーが悪意のある WhatsApp とチャットするときに入力または受信した正しい暗号化通貨アドレスを置き換えたことが判明しました。

チャット時にユーザーが入力したアドレス メッセージを置換するプロセスを見てみましょう。コードは次のとおりです。

上記の FindSendAddress 関数からわかるように、次のようになります。

最初のステップは、ユーザーが入力したチャット メッセージに trx アドレスまたは eth アドレスがあるかどうかを照合することです。

2 番目のステップは、GetCurrentAddress 関数を通じてアドレスを取得することです。

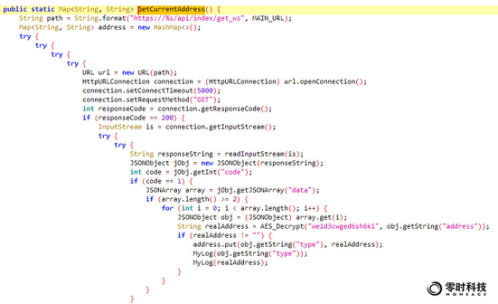

さらに詳しく説明すると、GetCurrentAddress 関数の内容は次のとおりです。

悪意のあるサイトの /api/index/get_ws インターフェイスを通じて、ハッカーによって制御されているアドレスを取得します。

返信先アドレスは暗号化されています。アプリの暗号化キーを通じて、ハッカーのアドレスは AES アルゴリズムを使用して直接復号化できます。ETH アドレスを例にとると、復号化は次のようになります:

3 番目のステップは、replaceBytes 関数を使用して、ユーザーが入力したアドレスをハッカーが制御する悪意のあるアドレスに置き換えることです。

テストの結果、悪意のあるドメイン名の /api/index/get_ws インターフェイスを通じて取得された悪意のあるアドレスは不定期に変化することが判明しており、現在取得されているアドレスは更新されており、送金時の被害者のアドレスではありません。取得した新しいアドレスは 0xf02FFBC0114562E30447c21f8273d8667 Ab 4 eB 3 B 被害者から資金を受け取っていません

現時点では、この悪意のあるインターフェイス /api/index/get_ws はまだ機能しており、さらに多くの被害者を引き起こす可能性があります。

紛失資金追跡分析

被害者の支援要請を受け取った後、Zero Hour Technology のセキュリティ チームは直ちにハッカーに関連するアドレスを分析し、監視しました。

このうち、盗まれた 140 万米ドルの資金がハッカーのアドレス 0xa160...9a41 に入り、数時間後、ハッカーはその資金をアドレス 0x570C...BdDb に転送し、その後複数のトランザクションを通じて 2 つのアドレスを転送しました。以下に示すように、最終的にそれらをアドレス 0x8785...8885 にプールしました。

分析の結果、ハッカーアドレス0xa160...9a41の手数料はBinance取引プラットフォームからのものであり、転送されたアドレス0x570C...BdDbの手数料はmexc.com取引プラットフォームからのものであることがわかります。

さらに盗まれた8万ドルの資金は、ハッカーのアドレス0x319c...8486、0xad8...95b9に入り、複数の分散した取引を通じて転送され、最終的にバイナンス取引プラットフォームに集まったことが分析の結果判明しました。以下に示すように、アドレスは Binance トランザクション プラットフォームからも取得されます。

Zero Hour Technology のセキュリティ チームは、引き続きこの悪意のあるチャット ソフトウェアの蔓延に注意を払い、関連するハッカー ウォレット アドレスの資金移動のダイナミクスを監視し、タイムリーな情報警告を提供し、さらなるユーザー資産の盗難を防止していきます。

アドバイスの要約

この事件では、被害者が悪質なチャットソフト「WhatsApp」をダウンロードしたことにより、送金先アドレスが改ざんされ、多額の資金が失われましたが、悪質な偽取引プラットフォームや偽ウォレット、偽電報など

Zero Hour Technology のセキュリティ チームは、ユーザー資産の損失に関する支援を求める多数のリクエストを受け取り、ソーシャル ソフトウェアやその他の悪意のあるソフトウェアを介して転送アドレスが傍受され、改ざんされるケースがますます増加していることを発見しました。経済的損失を避けるために、ここでも次のことをお勧めします。

まず、APP をダウンロードして使用するときに、複数の確認が必要です。公式のダウンロード チャネルを探し、署名の一貫性を確認します。

第二に、多額の送金が複数回実行され、最初に少額の送金状況を確認してから送金を続行します。

3 フェンブシ・キャピタルの4,200万ドル創設者の盗まれた資産の分析と追跡

イベントの背景

イベントの背景

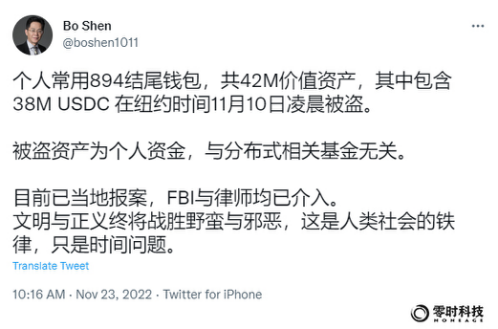

2022年11月23日、フェンブシ・キャピタルの創設者シェン・ボー氏は、ニューヨーク時間11月10日未明に3,800万USDCと1,606ETHを含む4,200万ドル相当の個人ウォレット資産が盗まれたとツイートした。盗まれた資産は個人の資金であり、分散された関連資金とは何の関係もありません。この事件は地元で報告されており、FBIと弁護士の両方が関与している。

Zero Hour Technology のセキュリティ チームはニュースを監視した後、適時にフォローアップして分析しました。

注: Shen Bo 氏はイーサリアムの初期の投資家であり、イーサリアムの初期の説教者です。 2015年に設立されたFenbushi Capitalは、ブロックチェーン技術関連企業への投資に重点を置く中国初のベンチャーキャピタル会社です。

イベント分析

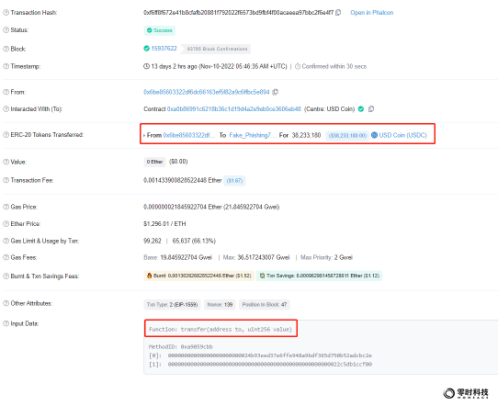

0x6be85603322df 6 DC 66163 eF 5 f 82 A 9 c 6 ffBC 5 e 894

このセキュリティインシデントの被害者である沈波氏のウォレットアドレスは次のとおりです。

0x24b93eed37e6ffe948a9bdf365d750b52adcbc2e

攻撃者のウォレットアドレスは次のとおりです。

0xf6ff8f672e41b8cfafb20881f792022f6573bd9fbf4f00acaeea97bbc2f6e4f7

盗まれた 38、233、180 USDC は転送関数を通じて直接転送され、トランザクション ハッシュは次のとおりです。

0 xbc 9 ce 2 f 860 ee 2 af 834662782 d 30452 a 97 eb 3654 ecaf 9 c 4 d 00291 d 1233912 a 3 f 5

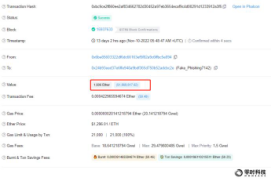

盗まれた 1606 ETH トランザクションのハッシュは次のとおりです。

0x04c43669c930a82f9f6fb31757c722e2c9 cb 4305 eaa 16 baafce 378 aa1c09 e 98 e

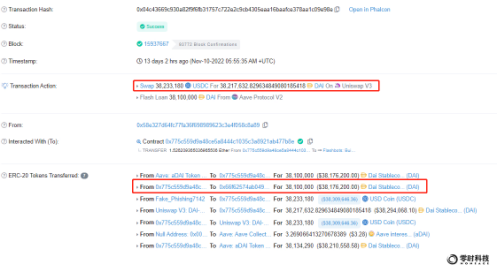

次に、攻撃者は 38、233、180 USDC を DAI に交換し、トランザクション ハッシュは次のようになります。

0x66f62574ab04989737228d18c3624f7fc1edae14

交換された 38,100,000 DAI は別のアドレスに送られましたが、まだ転送されていません。アドレスは次のとおりです。

分析の結果、DAI を受信するアドレス 0x66f62574ab04989737228d18c3624f7fc1edae14 は、アドレス 0x077d360f11d220e4d5d831430c81c26c9be7c4a4 から 0.1594 ETH の取引手数料を受け取り、Zero Time Technology Virtual によってマークされていることが判明しました。通貨分析プラットフォーム 0x077d360f11d220e4d5d831430c81c26c9be7c4a4 は、ChangeNow 交換プラットフォームのアドレスであり、使用されます。攻撃者がトランザクション追跡の動作を隠蔽することを目的としています。

現時点では、38,100,000 DAI と 1,606 ETH が攻撃者のアドレスにまだ転送されておらず、Zero Hour Technology のセキュリティ チームが監視リストに加わり、資産転送の動向を追跡し続けています。

アドバイスの要約

まず、資産盗難事件は被害者のウォレットを介して直接送金されたため、ウォレットの秘密鍵が漏洩し、その後、攻撃者が時間内にUSDCをDAIに変換した疑いがあり、現時点では一時的に凍結が不可能となっています。この資産は一元化された組織を通じて管理されます。

次に、このインシデントの資産追跡作業は次のように実行できます。

まず、ChangeNow プラットフォームを通じて攻撃者の ETH 交換手数料のウォレット アドレスを取得し、ソースを追跡して手がかりを見つけます。

2 番目に、攻撃者のアドレスの資産転送をリアルタイムで同期的に監視し、追跡します。

3 番目に、オンチェーン トランザクションを通じて攻撃者に連絡します。

Zero Hour Technology のセキュリティ チームは引き続きこの事件を追跡し、秘密鍵を安全に保管し、セキュリティ意識を高め、ウォレットと資産のセキュリティに注意を払い、問題が発生した場合はできるだけ早く当社に連絡するよう改めて呼びかけます。資産が失われます。

注: 業界における他の古典的な攻撃ケースの詳細な分析については、Zero Hour Technology の公式アカウントに注目してください。

Nomad クロスチェーンブリッジで 1 億 8,000 万ドルが盗まれた イベント分析の提案

豆の木農場4.5億元攻撃の分析

エピローグ

エピローグ

Web3 は、その巨大なイノベーション機能とオープンソースの利点により、新世代のネットワーク インフラストラクチャとして成長し、より信頼性が高く価値を提供するエコシステムをインターネット世界全体にもたらしています。 Web3 業界ではセキュリティ事故が後を絶たず、ハッカーや犯罪者が後を絶ちませんが、これが Web3 業界の健全な発展を妨げるものではありません。

それどころか、ゲームの両面と同様に、Web3 世界の「ホワイト ハット」と当社のゼロ アワー テクノロジーのようなセキュリティ機関は、間違いなくこの豊かな生態系を護衛し、新しい世界のユーザーの資産を保護し、私たちは、より完全なメカニズム、より強力な技術システム、より安全な取引を確立するために引き続き努力していきます。