マルチチェーン脆弱性の事後分析と補償計画

クロスチェーンインフラに注力するマルチチェーンは2022年2月19日、1月10日に発生した脆弱性の事後分析を公表し、ユーザー補償プランの立ち上げ準備を進めている。全文の主な内容は以下の通り。

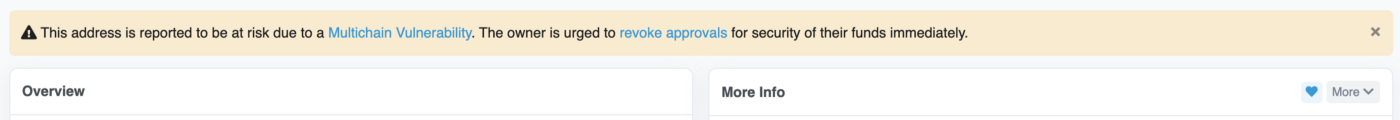

2022 年 1 月 10 日、マルチチェーンは、セキュリティ会社 Dedaub が発行したマルチチェーン流動性プール契約およびルーター契約に関する 2 件の重大な脆弱性警告を受け取り、その後、8 つのトークン (WETH、WBNB、MATIC、AVAX、MFI、WSPP、TLOS) が攻撃されたことが確認されました。 、IOTEX)がこの脆弱性の影響を受けました。流動性プールの脆弱性が報告されると、マルチチェーン チームは直ちに影響を受けたトークンの流動性アップグレードを新しい契約に展開し、脆弱性がすぐに修正されました。ただし、影響を受けるルーティング契約を認証解除していないユーザーにはリスクが残ります。重要なのは、認証解除はユーザー自身が行う必要があるため、Multichain は 1 月 18 日にこの脆弱性について公式発表し、ユーザーに対し指示に従って直ちに対応するよう促しました。

イベントの影響

データ統計: 2 月 18 日 24:00 UTC 時間。

l 合計 7962 のユーザー アドレスが影響を受け、4861 のアドレスが認証解除され、残りの 3101 のアドレスはまだ取り消しの措置を講じていません。

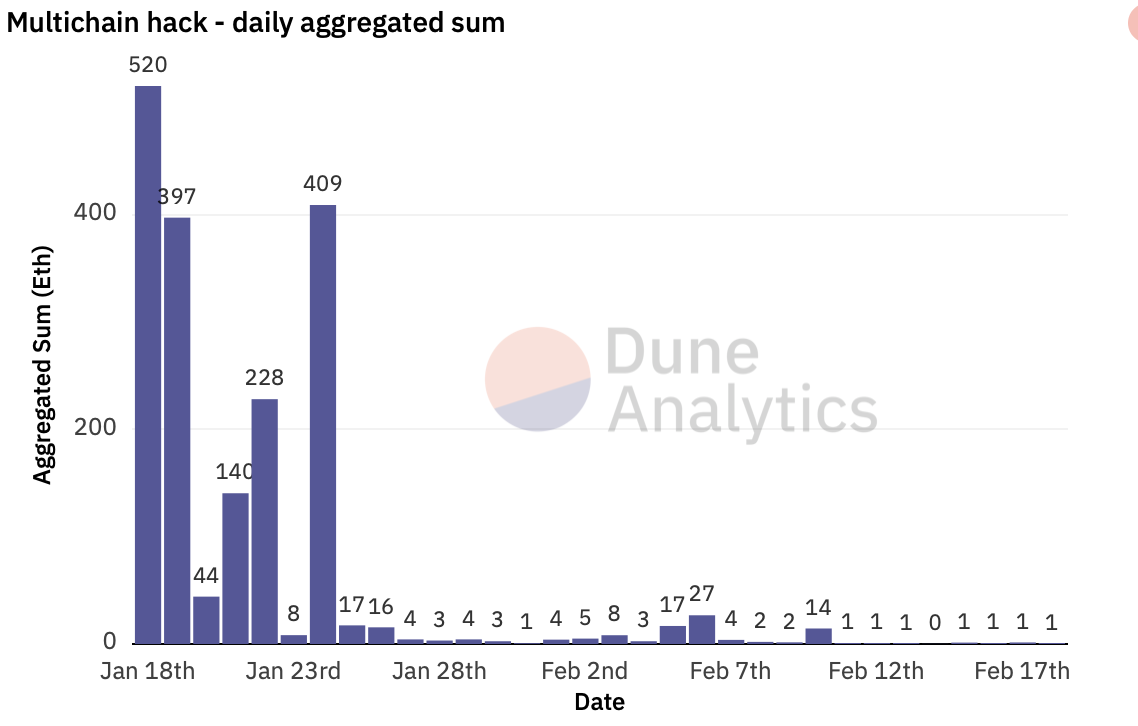

画像の説明

Daily hack sum, by @Dune Analytics

1 月 18 日、マルチチェーン チームはすべてのチャネルを通じて影響を受けるユーザーに通知し、1 か月にわたる懸命な作業の結果、これまでにユーザーの 61% 以上が認証解除に成功しました。 Dune Analytics の監視データによると、攻撃は主に脆弱性公開後の最初の 1 週間に発生し、1 月 25 日以降、ハッカーの取引と金額が急激に減少し始めました。過去 2 週間にも攻撃は発生しましたが、被害額は比較的少額です。

報酬プラン

マルチチェーンとホワイトハッカーの共同の努力により、金額のほぼ 50% が回収されました (912.7984 WETH と 125 AVAX)。マルチチェーンは損失を回復しようと最善を尽くしたにもかかわらず、976.8628 WETH が盗まれました。

ユーザーの損失を補うために、マルチチェーンはユーザーの損失(マイナー手数料を含む)を100%補償する提案を開始し、その資金は次の2種類のユーザーに返還されます。

(1) 認可を取り消された利用者

(2) Multichain ヘルプデスク (https://multichain.zendesk.com/hc/en-us/requests/new) にチケットを送信するユーザー。

Multichain チームは、1 月 18 日にこの脆弱性が公式に公開されてから 1 か月が経過したと述べ、ユーザーに認証をキャンセルするよう呼びかけました。今月中、マルチチェーン チームは、影響を受けるユーザーに通知するためにあらゆる可能な方法を講じるよう最善を尽くしました。補償計画が公開されると、ハッカーによる悪意のある攻撃を避けることは困難になります。したがって、マルチチェーン チームは、2 月 18 日 24:00 (UTC 時間) 以降に発生した損失を補償しません。しかし、マルチチェーンは、攻撃により盗まれた資金を可能な限り回収するために引き続き最善を尽くし、ニュースを更新し続けると述べた。 2 月 18 日の 24:00 (UTC 時間) 以降に回収されたすべての資金もユーザーに全額返金されます (マイナー手数料は差し引かれます)。

さらに、マルチチェーンは、影響を受けるトークンコントラクトを承認したユーザーに対し、ウォレットにトークンを送信する前に承認を解除することを再度強く推奨します。ユーザーは、マルチチェーン UI を通じてステータスのチェックと認証解除を実行できます。その方法がわからない場合は、Multichain が提供する指示に従ってください。同時に、ユーザーは、問題が発生した場合は、Multichain ヘルプ デスクにチケットを送信するか、公式 Telegram を通じて連絡することができ、Multichain チームが支援を提供することを思い出させられます。

Multichain UI:https://app.multichain.org/#/approvals

説明書:https://medium.com/multichainorg/action-required-critical-vulnerability-for-six-tokens-6b3cbd22bfc0

Multichain help desk:https://multichain.zendesk.com/hc/en-us/requests/new

Telegram:https://t.me/anyswap

バグ報奨金の支払い

ありがとう

ありがとう

Multichain は、重要な時期に手を差し伸べてくれたすべてのプロジェクトとコミュニティ メンバーに感謝の意を表したいと思います。特に、Etherscan Team、Sorbet Finance、Ava Labs、Sushiswap、Spookyswap、Metamask、Opensea、Looksrare、Tether、Popsicle Finance、Frax Finance には言及します。 、Gemini、Synapse Protocol、BlockSec、0xlosha、MevRefund、およびすべてのコミュニティ メンバー。

イベントレビュー

1月10日:

Dedaub の報告を受けた後、Multichain は直ちに共同チームを設立し、資金の安全を保護するための一連の措置を検討し、講じました。

• マルチチェーンはすべてのトークンコントラクト (1500 以上) をチェックし、6 つのトークン (WETH、WBNB、MATIC、AVAX、MFI、WSPP) がリスクにさらされている可能性があることを発見し、それらの流動性プールに関連する抜け穴は 24 時間以内に修正されました。

• 6 トークンのルーター契約の停止。

• パートナーと協力して包括的な検査を実施し、影響を受けるユーザー アドレスのトラブルシューティングを行います。

• リアルタイム監視システムを確立します。

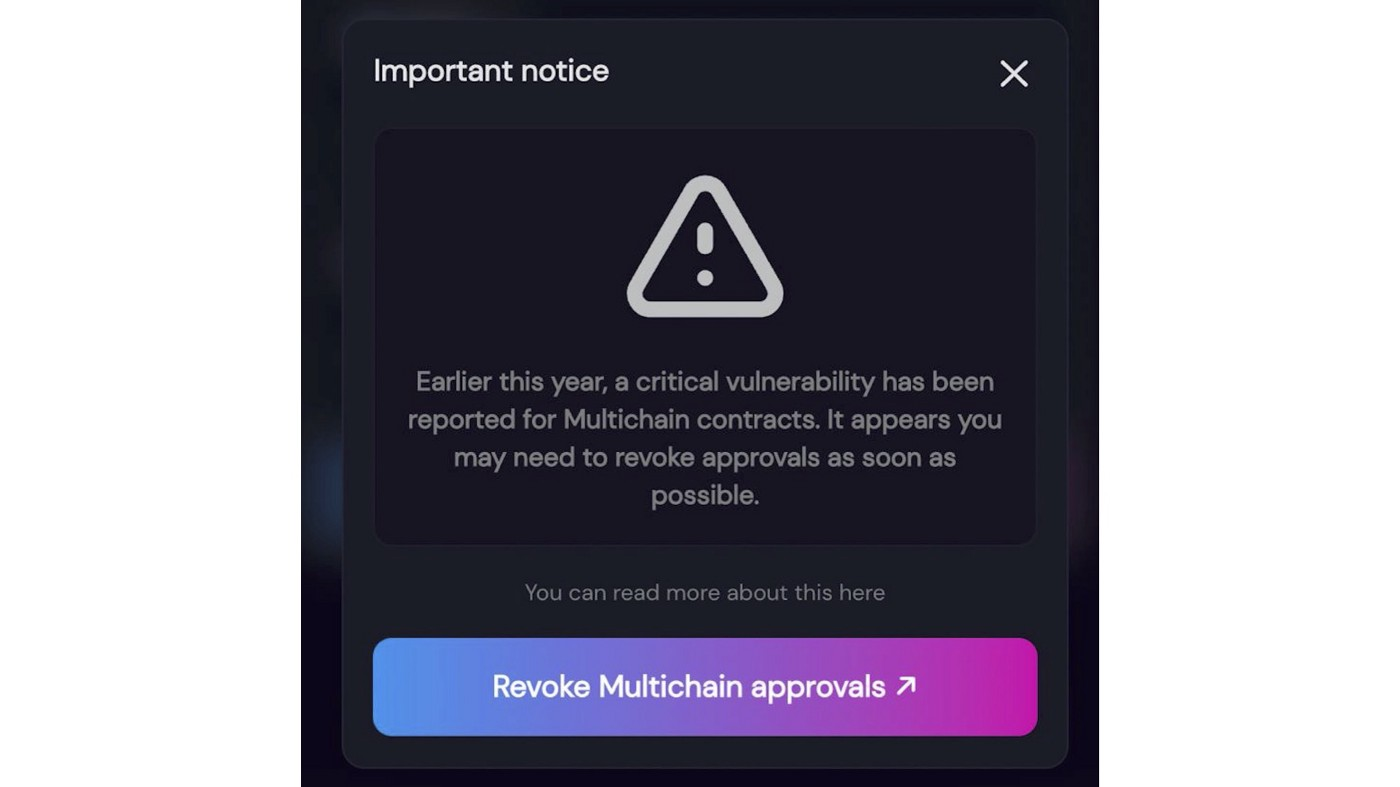

• Web ページのフロントエンドを開発し、認証解除ポータル (https://app.multichain.org/#/approvals) をセットアップします。

• 資産保全契約を作成します。

• ユーザーに認証解除を通知します。

1月18日:

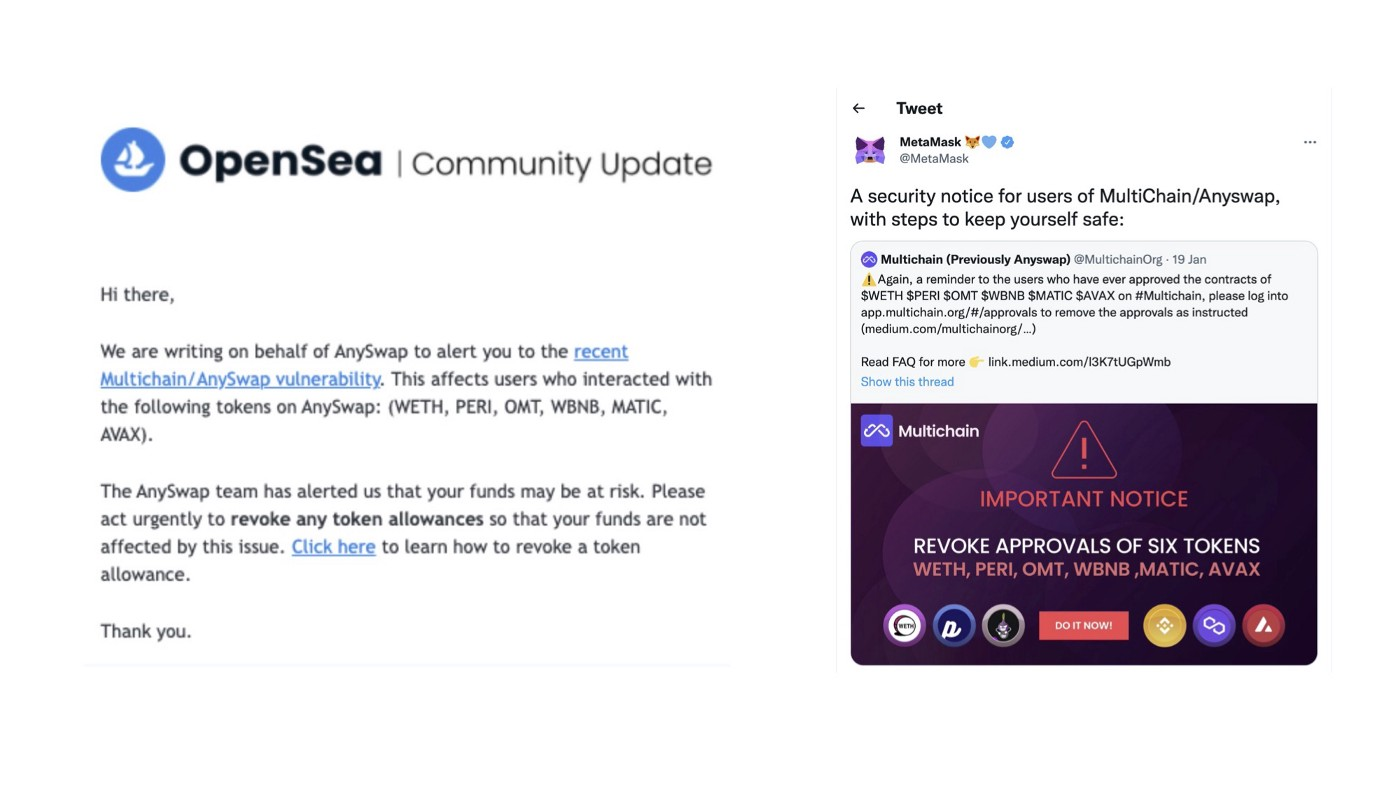

マルチチェーンは公式発表を発表し、影響を受けたユーザーに認可を取り消すよう促し、すべてのユーザーに事件の最新状況を常に更新した。同時に、マルチチェーンは考えられるすべてのチャネル (Opensea、MetaMask、Polygon Bridge、Dapps など) に連絡して、資金を確保するために直ちに行動を起こすようユーザーに呼びかけ、それによって認証解除されたユーザーの割合を最大化します。

最初のハッキングは、ヒント発表から 16 時間後に発生し、マルチチェーンとセキュリティ会社 Dedaub は、すぐにホワイトハット ボットを実行してユーザーを救おうと奮闘しました。

1月19日:

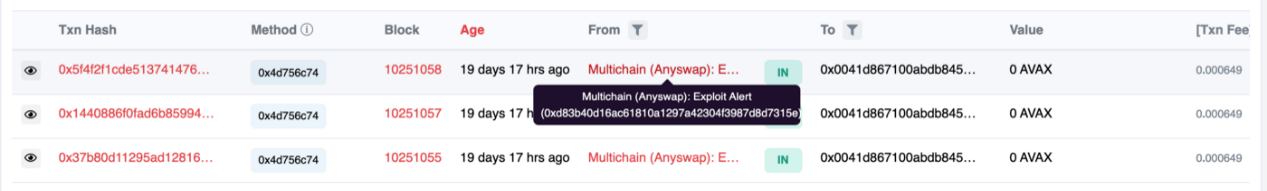

ユーザーが損失を被ることを防ぐために、マルチチェーンは影響を受けるすべての AVAX、MATIC、および WBNB アドレスにオンチェーン トランザクションを送信し始め、ユーザーにできるだけ早く認証をキャンセルするよう促しました。

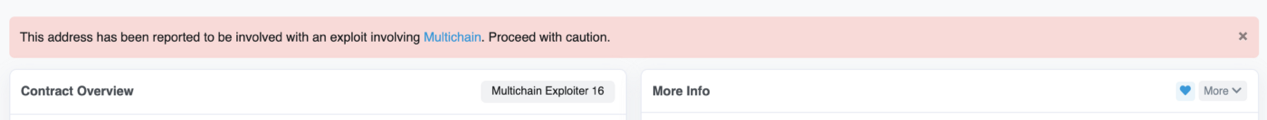

さらに、Multichain は Etherscan ブラウザと通信して、攻撃者と影響を受ける WETH アドレスに対する警告バーを設定しました。

1月20日:

交渉の結果、ハッカーは 259+63 ETH を返すことに同意しました。

1月22日:

セキュリティ企業 BlockSec は、Multichain のホワイトハット救出活動を支援しました。

1月24日:

マルチチェーンはDapps向けの認可解除APIを開発しており、このAPIを統合することでDapps上のユーザーが直接認可を解除できるようになります。 SpookySwap、SushiSwap、SpiritSwap、AVAX Bridge、AAVE などがすべて統合されました。

1月25日:

コミュニティ メンバー (Twitter ハンドル @0xlosha) がホワイト ハット レスキューに参加し、125 AVAX の確保に成功しました。

マルチチェーンは、他の 2 つのトークン (TLOS、IOTEX) に影響を及ぼす脆弱性を発見し、タイムリーに解決策を講じ、損失を発生させることなく 24 時間以内に脆弱性を修復することに成功しました。

1月29日:

マルチチェーンは、1 月 26 日に発生した資金盗難の解決において WSPP 保有者を支援しました。

2月14日:

コミュニティ メンバーの協力により、マルチチェーンはテザーと連絡を取り、ハッカーのイーサリアム アドレスにある 715,000 ドル以上相当の USDT を凍結しました。

2月17日:

影響を受けるすべてのトークンは V6 コントラクトにアップグレードされ、ユーザーがトークンを承認する必要なくネイティブ通貨のクロスチェーンをサポートします。

テクニカル分析

テクニカル分析

セキュリティ会社から提供された脆弱性警告を受け取った後、マルチチェーン チームの開発者はすぐに脆弱性の存在を確認、再現、検証し、関連する可能性のあるすべての契約を徹底的に確認し、最終的にこの脆弱性が 2 つの契約に関係していることを確認しました。バージョン)、AnyswapRouter(V5 および以前のバージョン)、コントラクトに含まれる特定の脆弱性メソッドは次のとおりです。

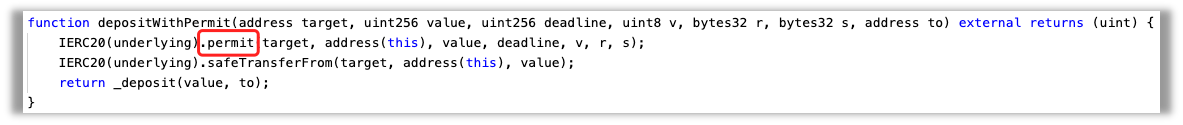

①AnyswapERC20:

· depositWithPermit

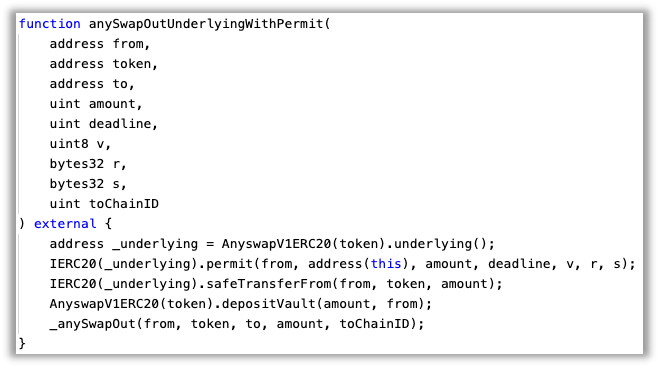

②AnyswapRouter:

· anySwapOutUnderlyingWithPermit

· anySwapOutExactTokensForTokensUnderlyingWithPermit

· anySwapOutExactTokensForNativeUnderlyingWithPermit

(1) 原因

この脆弱性は、Anyswap コントラクトと基礎となるトークン コントラクトの共同動作によって引き起こされます。主な理由は、一部の基礎となるトークン コントラクトでは、permit メソッドの実装がなく、フォールバック関数があることです。その許可メソッドを呼び出すと、が実行されるため、資金に関連する後続の操作が実行され、資金の安全性に影響を与えます。

AnyswapERC20 契約の主な目的は資本流動性プールであり、脆弱性の警告を受信するとすぐに、チームはセキュリティ契約の V6 バージョンを修復して展開し、同時に MPC ネットワークにアラーム リクエストを送信しました。資金を証券流動性プールにリチャージします。今のところ、資金のこの部分は安全です。

AnyswapRouter コントラクトは主にチェーン間のアセットルーティングに使用されており、主にこの脆弱性の影響を受けるアセットはコントラクトで許可されたユーザー資産であり、アセットの認証解除はユーザー自身が行う必要があります。チームはただちにアプリケーションのホームページ上に脆弱性資産の強制認証解除ページを開設し、ユーザーに認証解除を可能な限り通知するとともに、資産保全契約を締結し、その変更を注意深く監視しました。資金の一部。

以下は脆弱性を示す具体的な攻撃例で、最終的な影響は、AnyswapRouter としてリスク資産トークンとして認可されたユーザー資金が攻撃コントラクトに転送されることです。

(2) 攻撃方法

攻撃者は攻撃コントラクトをデプロイし、攻撃コントラクトの基礎となるパラメータをリスク資産トークンのアドレスとして設定し、AnyswapRouter コントラクトの anySwapOutUnderlyingWithPermit メソッドを呼び出します。ここで、from は上記の AnyswapRouter トークンを承認したユーザーのアドレス、token は攻撃コントラクトのアドレス、金額は上記ユーザーの資金残高、その他のパラメータは任意です。

さらなるセキュリティ対策

さらなるセキュリティ監査。マルチチェーンは、コントラクト、クロスチェーンブリッジ、MPC に対してさらなるセキュリティ監査を実施します。マルチチェーン チームは、クロスチェーン ブリッジ アーキテクチャ全体のセキュリティを強化し、すべての新しい契約を注意深く監視するために引き続き努力していきます。

MULTIセキュリティファンド。マルチチェーンはセキュリティ基金のガバナンス提案を開始します。マルチチェーンが独自のシステムやサービスの抜け穴の可能性により資産損失を引き起こした場合、セキュリティ基金は必要かつ可能な救済措置として使用できます。基金の設立および使途については後日発表いたします。

バグ報奨金プログラム。 Multichain は、コミュニティが Multichain のコードとセキュリティを継続的にレビューすることを奨励しています。マルチチェーンは、独立したセキュリティ研究者やチームの価値を認めるバグ報奨金プログラムで Immunefi と提携します。マルチチェーンは、脆弱性の発見と提出に対して 500 ドルから 1,000,000 ドルの範囲の報酬を提供します。詳細については、https://docs.multichain.org/security/bug-bounty を参照してください。

無料の REVOKE-APPROVAL API を一般に公開します。このイベントのために Multichain が開発した承認キャンセル API が効果的であることが証明されています。この API を統合するプロトコルとアプリケーションは、影響を受けるユーザー アドレスを検出し、適切な措置を講じるよう警告できます。 Multichain はそれを更新し、すべてのプロジェクトに無料のパブリック API を提供します。

元のリンク