現在、多くのパブリック チェーンがクロスチェーン プロジェクト Polkadot、COSMOS、イーサリアムのシャーディング (古いロードマップ) 構造などのマルチチェーン構造を使用していることがわかります。技術的論理の観点から見ると、マルチチェーン構造は多くの生態系に存在し、異なるレイヤーと異なるチェーン(またはノード)間の通信プロセスが関与する限り、マルチチェーン構造に関する何らかの設計が必要となります。PoWチェーンの相互保護

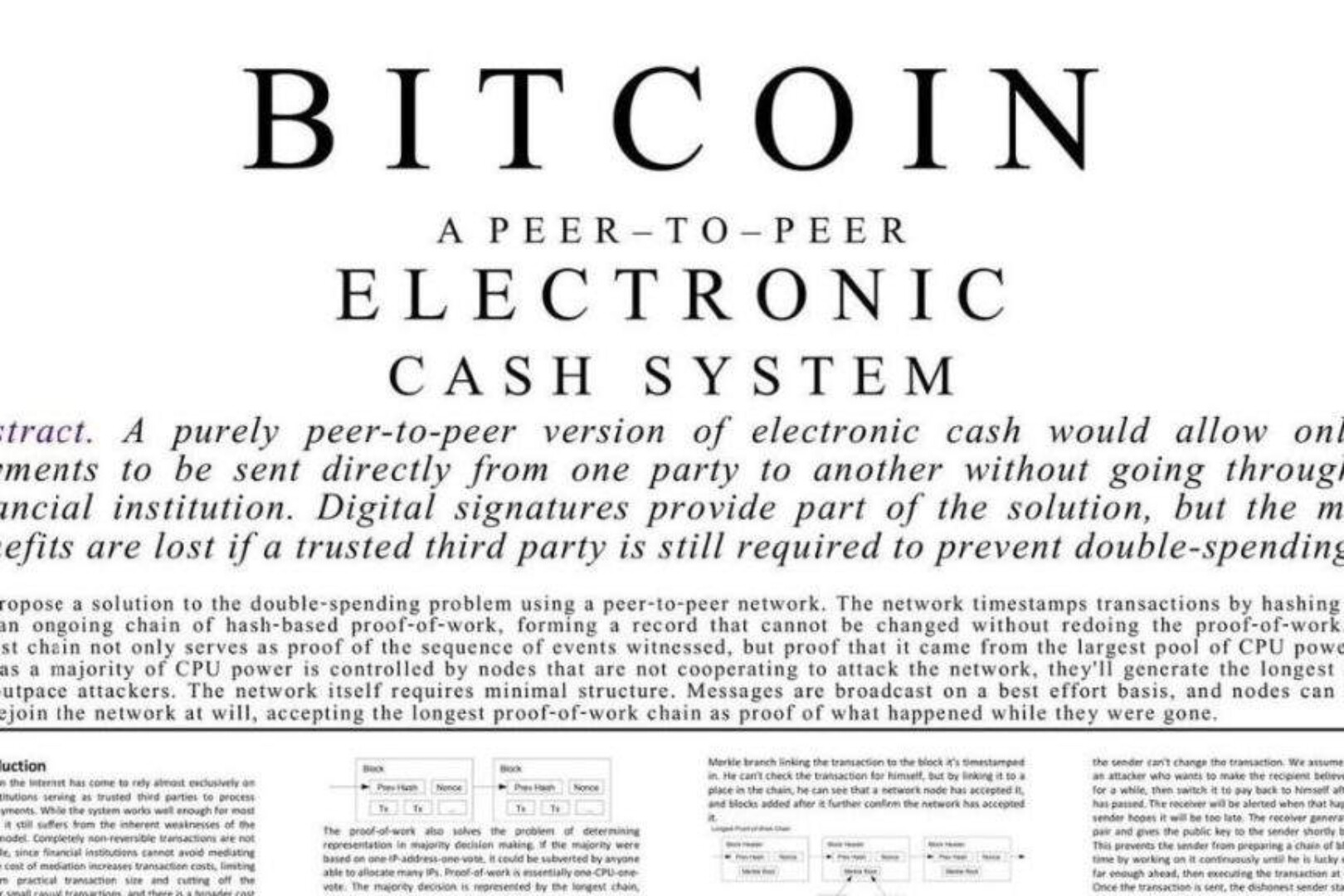

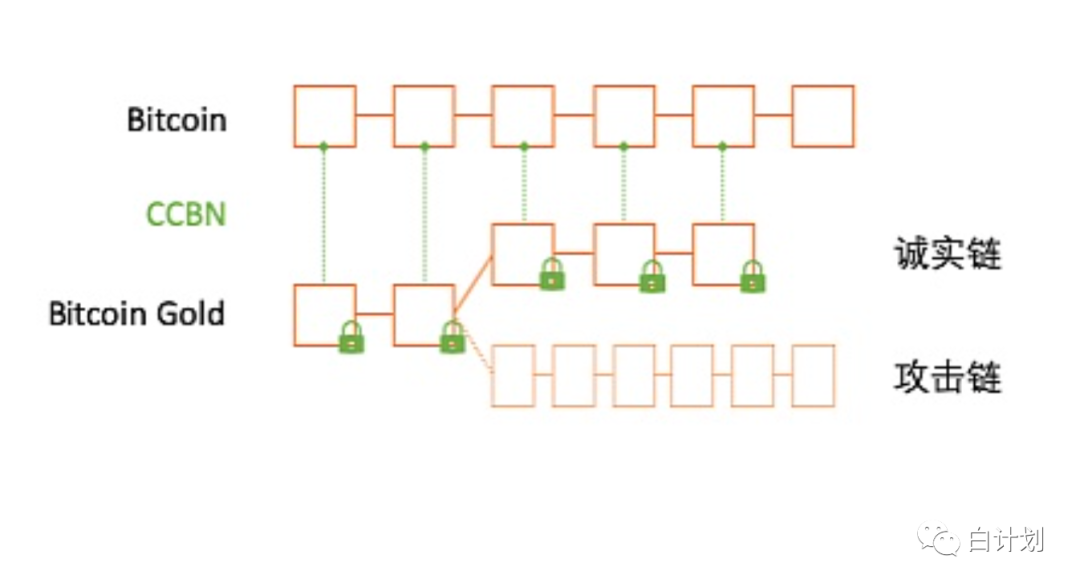

Plan Bai は非常に初期の段階でいくつかのセキュリティ保護ソリューションを見てきましたが、当時、業界の焦点は PoS ネットワーク (イーサリアム) ではなく、暗号通貨業界は依然として PoW によってもたらされるセキュリティを高く評価していました。過去数年間、PoW ネットワークに対して多くの攻撃が行われてきました。その理由は、PoW ネットワークのコンピューティング能力に関連しています。コンピューティング能力は、PoW ネットワークのコンセンサスプロセスにおける決定要因の 1 つでもあります。これは 51% の計算能力攻撃と呼ばれるもので、計算能力が 51% を超えると、元の最長のチェーンを置き換える攻撃チェーンが生成される可能性があります。ここで、攻撃者はレンタルまたは自己所有のコンピューティング能力を使用してネットワークを攻撃します。これは、総コンピューティング能力が高くなく、コンピューティング能力が十分に分散されていない多くのネットワークでは非常に一般的です。たとえば、クライアント変更の問題を抱えた ETC ネットワークや、コンピューティング能力が不十分な BTG ネットワークなどです。したがって、非常に低いコンピューティング能力を持つ PoW ネットワークが、ネットワーク構造やコンセンサス アルゴリズムを変更したり、フォークを引き起こしたりすることなく、どのようにして自身のネットワークのセキュリティを向上させることができるかを考えることができます。

写真は、BTC ネットワークを使用して BTG ネットワークを保護する構造設計ケースを示しています。

低計算能力のブロックチェーンは台帳の二重支出が起こりやすいため安全性が高くないため、低計算能力のブロックチェーンの台帳を暗号化や通信プロトコルを介して高計算能力のブロックチェーンの領域にパッケージ化すると、ブロックの場合、そのブロック自体のブロックチェーンのすぐ外側に公正な証拠があり、元のブロックチェーン内のデータが正しいかどうかを逆に証明できます。これは、ブロックチェーン自体が分散証明システムであり、安全に証明できるという考え方を満たす限り、高い計算能力のブロックチェーンが低い計算能力のブロックチェーンと安全性を共有するという考えです。セキュリティ。セキュリティが不足している、またはより高度なセキュリティを必要とする多くのネットワークは、この証明を通じてセキュリティを取得できます (一部の新しく作成されたネットワークなど)。保護関係のあるマルチチェーン構造

なぜマルチチェーン構造になっているのでしょうか?根本的な理由は、ブロックチェーンでは解決できない問題、つまり拡張、データ共有、セキュリティなどを解決するために、依然としてマルチチェーン構造に依存していることです。ブロックチェーンの最大のハイライトは二重支払い問題を解決することであるため、マルチチェーン設計においてもセキュリティが中心となります。私たちがこれまで見てきたケースの多くはマルチチェーンとして設計されており、すべてセキュリティに依存しています。たとえば、私たちが最もよく見るデザインはアンカー通貨です。アンカー通貨は、より高いパフォーマンスを備えたネットワーク上の流動性資産に適した設計であり、アンカー通貨は、単一の資産が別のチェーンによって保護された結果です。たとえば、イーサリアムはビットコイン ネットワークのセキュリティを使用していないため、この設計は明らかではないかもしれませんが、ビットコインは資産の流動性を高めるためにイーサリアム ネットワークを使用します。

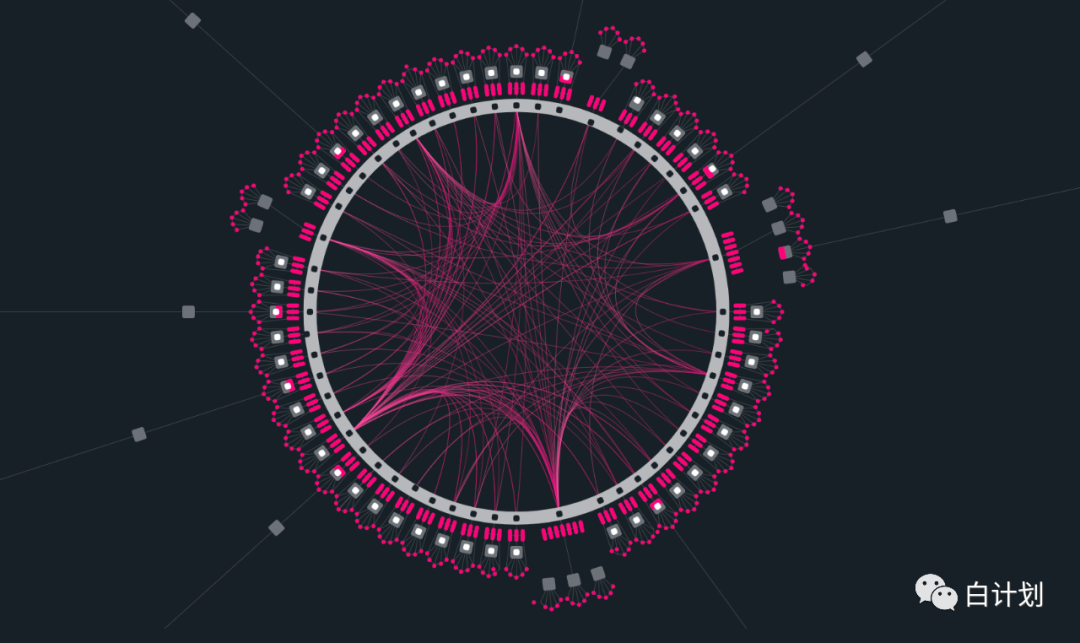

写真はポルカドットの多重チェーン構造を示しています

この構造には、Polkadot のリレー チェーン、COSMOS のゾーン チェーン、クロスチェーン ソリューションのブリッジとハブを使用でき、イーサリアムのビーコン チェーンとシャーディング、プラズマのサイド チェーンの設計も含めることができます。それらの共通の特徴はすべて同じです。下位レベルのチェーンは最終的な家計簿を確認するために上位レベルのチェーンに依存し、下位レベルのチェーンはチェーン上のデータが正しいことを証明するために上位レベルのチェーンを必要とします。クロスチェーンリレーのセキュリティ保護構造

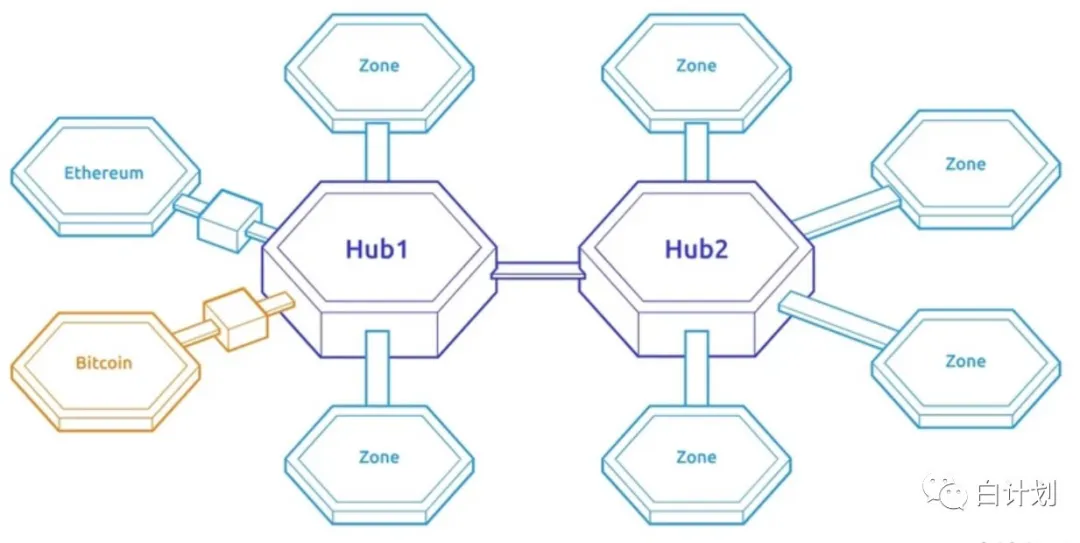

2019 年の COSMOS 火災と 2020 年の Polkadot 火災は両方ともクロスチェーン プロジェクトであり、両方のプロジェクトの生態はマルチチェーン構造になっています。マルチチェーン構造では、2 つのプロジェクトのメイン ネットワークが最終的にセキュリティを提供します。COSMOS は COSMOS HUB、Polkadot は Polkadot メイン ネットワークです。Polkadot エコロジーと COSMOS エコロジーで接続されたチェーンの場合、それらはすべてメイン ネットワークのセキュリティに依存する必要があり、このセキュリティの具体化はチェーンの中継部分とメイン ネットワークに反映されます。 COSMOS ではゾーンですが、Polkadot はリレー チェーンです。Polkadot リレー チェーンとゾーンの役割は同じで、どちらもチェーン間通信のトランジットおよびセキュリティ証明の部分です。

写真はCOSMOSのチェーン構造を示しています

副題

サイドチェーンまたはレイヤー2の特異性

リレーの存在はクロスチェーン構造であり、実際にはマルチチェーン構造であり、イーサリアムの生態系における唯一のメインネットワークの構造では、他のすべてのチェーンはフォークされたイーサリアム、またはノードを介してイーサリアムの同期をとります。イーサリアムメインネットのデータセキュリティを利用しながらデータを保護します。この構造は、トランザクションと契約操作のプロセスがサイドチェーン上にあり、トランザクションの構造がチェーン上にあることを意味し、結果として得られるデータはイーサリアムのメインネットワークによってパッケージ化され、安全性の証明となります。

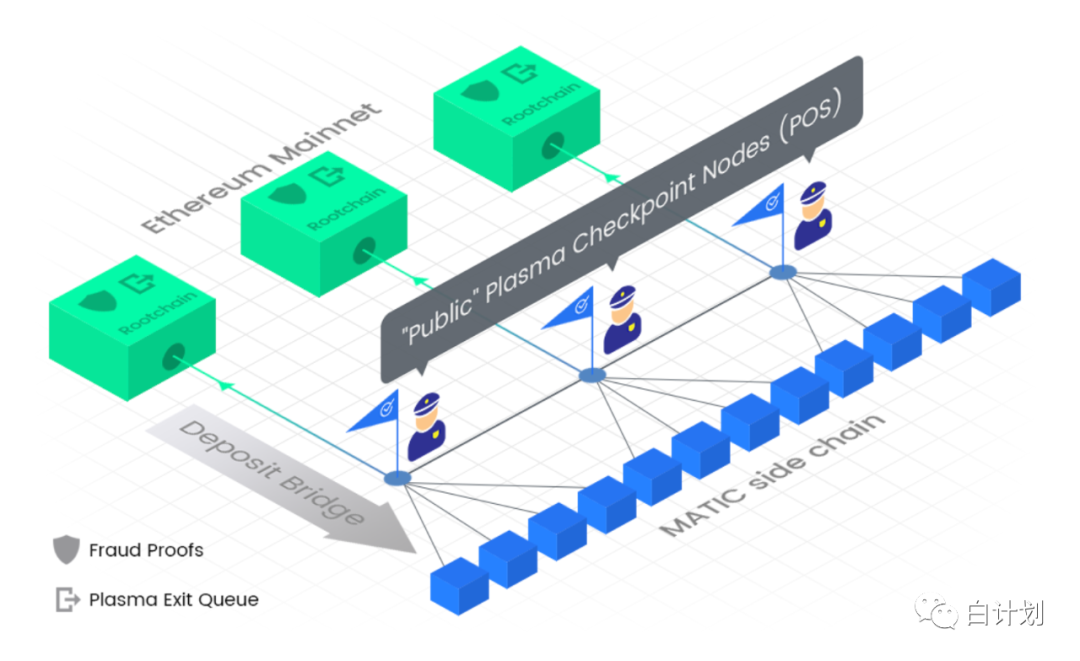

写真はイーサリアムサイドチェーンソリューションであるMaticの技術構造を示しています

たとえば、サイドチェーンでDefiを実行する場合、読み取られるERC20トークンのデータやDEX上のトークンの価格はすべてイーサリアムチェーン上のデータに基づいています。

サイド チェーンはレイヤー 2 の一種であり、広範なレイヤー 2 ソリューションでは、メイン ネットワークがセキュリティを提供すること、つまり、チェーン上でデータの確認と証明の生成を行う必要があります。ここには、レイヤー 2 の存在がメイン ネットワークの拡張であるというロジックがあります。したがって、レイヤー 2 ネットワークが独立したネットワークであるかどうか、またはコンセンサスがあるかどうかは、主な設計目標ではありません。なぜなら、多くのレイヤー 2 ソリューションにはチェーンがなく、スマートなだけだからです。契約。イーサリアムにおけるシャーディングとその他のレイヤード設計

他の設計に加えて、チェーン間の保護、実際にはイーサリアム 2.0 のシャーディング構造についての現在の理解は非常に明白です。構造分析から見ると、シャーディングはメインチェーンとサブチェーンの構造を表したものであり、この構造ではメインチェーンが最終確認を担当し、セキュリティも当然メインチェーンが責任を負います。将来、ビーコンチェーンがイーサリアムネットワーク全体のブロック確認を担当するようになると、イーサリアムの各フラグメント、つまり独立した領域に分割されたチェーンは独自の小さな台帳を持ち、フラグメント化されたチェーン間の通信を通じて、このようにして総勘定元帳が作成され、その総勘定元帳がビーコン チェーンによってパッケージ化されます。ここで、シャード チェーンの機能は、結果を計算、保存、出力し、その後ビーコン チェーンと通信し、最後にビーコン チェーンの総勘定元帳を同期することです。現在、イーサリアム 2.0 のロードマップは変更されていますが、イーサリアムはデータ シャーディングも使用しています。これは、生成されたデータの構造を独立した部分に分割します。これは、チェーンのノードを分割しないことを除けば、チェーンの下でのシャーディングに似ています。 . 単品の場合。写真はオアシスのレイヤードデザインアイデアを示しています

たとえば、コンセンサス層はネットワーク全体のセキュリティを担当するように個別に設計されており、それらの計算はコンセンサス層の外側のチェーンで個別に処理されます。コンセンサス層はパラタイム、つまり独立したパラタイムチェーンとして設計されており、これらのチェーンは独自の台帳を形成してコンセンサス層に引き渡し、セキュリティはコンセンサス層によって保護されます。別の例として、Phala のコンセンサス層に加えて、TEE 内で実行されるスタンドアロンのチェーン ノードであり、各チェーンのフラグメントである pRuntime が設計されており、そのデータのセキュリティもデータによって保護されています。それはコンセンサス層によって確認されています。暗号通貨ネットワーク技術は非常に成熟しています。なぜなら、長年にわたるチェーンの設計から、プロジェクト関係者のソリューションに対する理解だけで、より良いインフラストラクチャとアプリケーションを作成するのに十分であることがわかるからです。しかし、改善する価値があるのは、チェーンが望んでいることです。成功は技術ではなくチェーンの運営で決まりますが、チェーンの運営上の問題点は、プロジェクト当事者と起業家がまだ手探り状態であることです。