Beosin年度重磅| 2025年Web3區塊鏈安全態勢年報

- 核心观点:2025年Web3安全损失达33.75亿美元,黑客攻击激增。

- 关键要素:

- 黑客攻击损失31.87亿美元,同比大增77.85%。

- 中心化交易所损失最高,占52.3%,Bybit事件损失14.4亿。

- 以太坊链损失占比66.79%,合约漏洞利用为最常见攻击手法。

- 市场影响:凸显基础设施与供应链安全为行业核心挑战。

- 时效性标注:中期影响

*本報告由Beosin、Footprint Analytics共同出品,公眾號後台回覆「2025」可取得報告完整版。

*本篇內容為2025年Web3安全態勢報告,我們將在後續發布虛擬資產反洗錢合規等報告,請持續關注Beosin微信公眾號。

前言

本研究報告由區塊鏈安全聯盟發起,由聯盟成員Beosin、Footprint Analytics共同創作,旨在全面探討2025年全球區塊鏈安全態勢。透過對全球區塊鏈安全現狀的分析和評估,報告將揭示當前面臨的安全挑戰和威脅,並提供解決方案和最佳實踐。區塊鏈安全和監管是Web3時代發展的關鍵議題。透過本報告的深入研究和探討,我們可以更好地理解和應對這些挑戰,以推動區塊鏈技術的安全性和永續發展。

1.2025年Web3區塊鏈安全態勢綜述

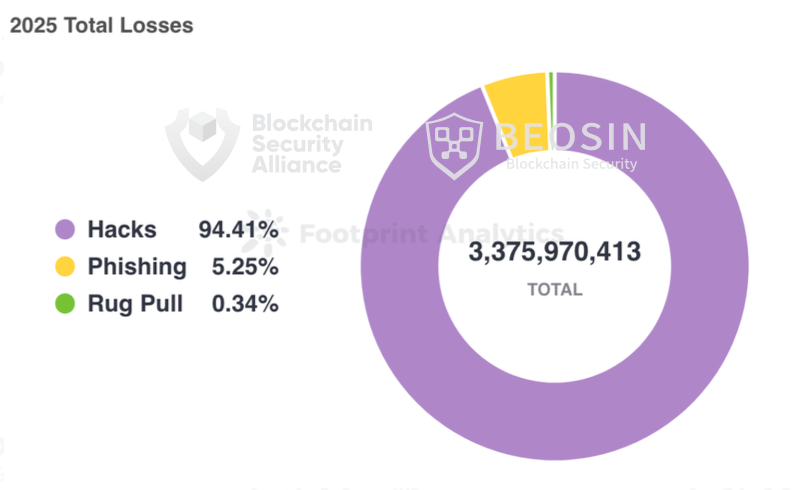

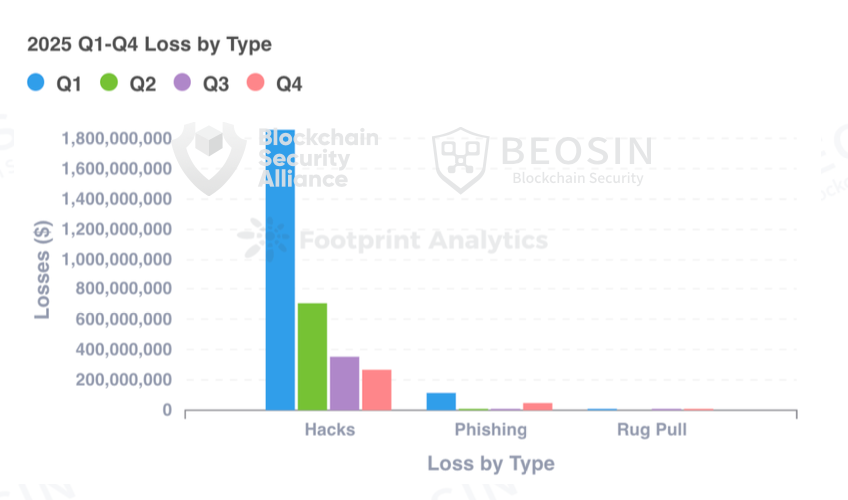

根據區塊鏈安全與合規科技公司Beosin 旗下Alert 平台監測, 2025 年Web3 領域因駭客攻擊、釣魚詐騙和專案方 Rug Pull 造成的總損失達到了 33.75 億美元。區塊鏈重大安全事件共313起,其中駭客攻擊事件191 起,總損失金額約 31.87 億美元;專案方Rug Pull 事件總損失約1,150萬美元;釣魚詐騙113起,總損失金額約 1.77 億美元。

2025年Q1損失金額最為慘重,絕大部分損失來自Bybit的駭客事件。駭客攻擊的損失金額隨季度持續下降,但較2024 年有大幅上升,增幅為77.85%;釣魚詐騙與專案方Rug Pull 事件的損失金額較2024 年均顯著下降,其中釣魚詐騙的金額損失降幅約為69.15 %,Rug Pull的金額損失降幅約 92.21%。

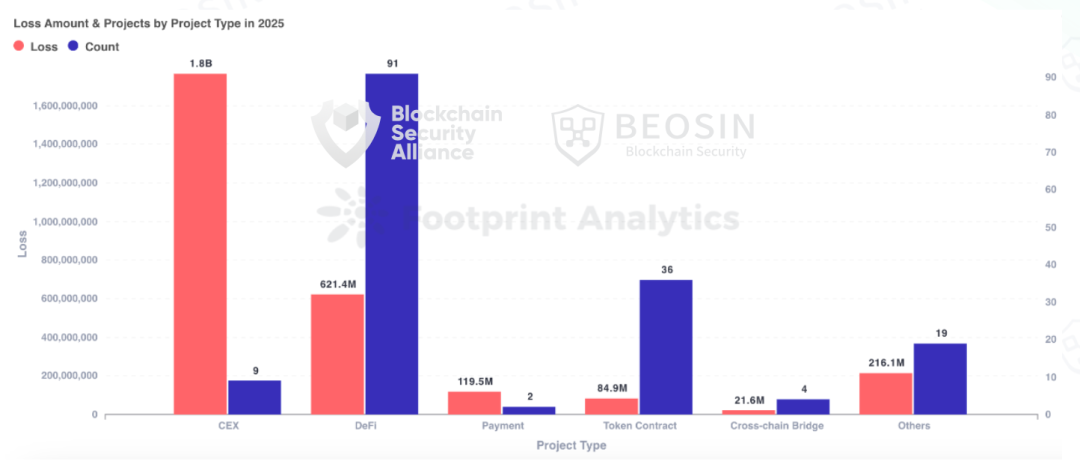

2025 年被攻擊的項目類型包括DeFi、CEX、公鏈、跨鏈橋、NFT、Memecoin交易平台、錢包、瀏覽器、第三方代碼包、基礎設施、MEV機器人等多種類型。 DeFi 依然為被攻擊頻率最高的項目類型,91 次針對DeFi 的攻擊共造成損失約 6.21 億美元。 CEX為總損失金額最高的項目類型,9 次針對CEX 的攻擊共造成損失約 17.65 億美元,佔總損失金額的52.30%。

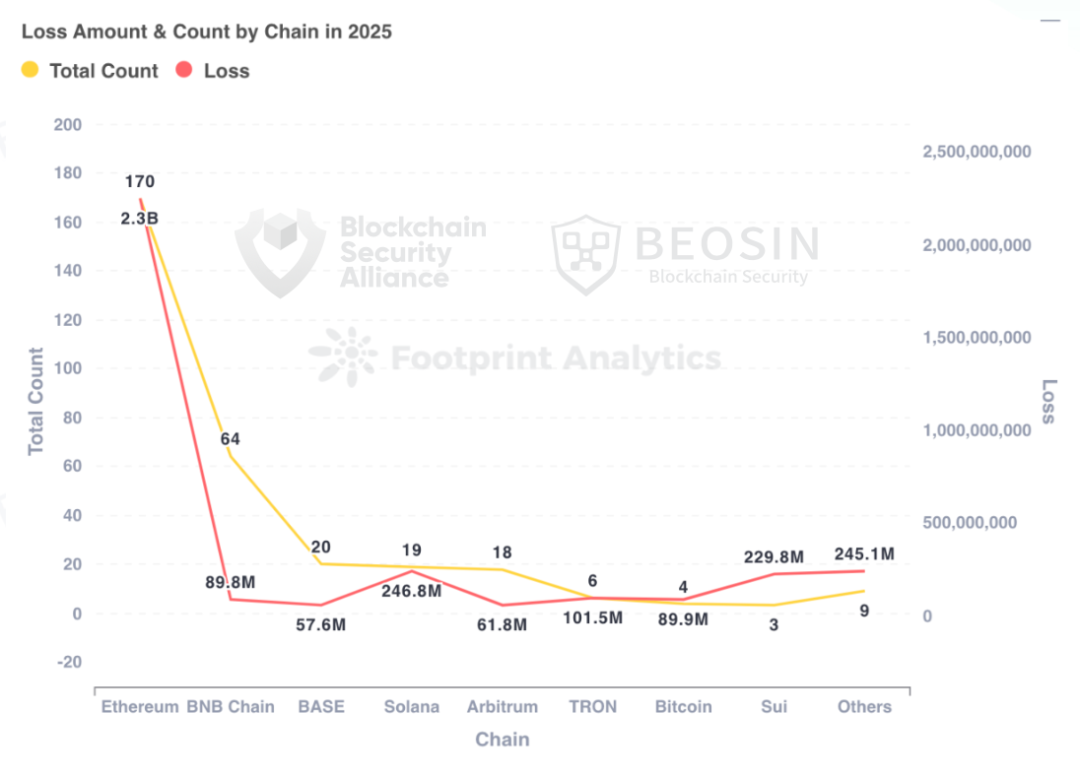

2025 年 Ethereum 依舊是損失金額最高的公鏈,170 次Ethereum 上的安全事件造成了約22.54 億美元的損失,占到了全年總損失的 66.79 %。

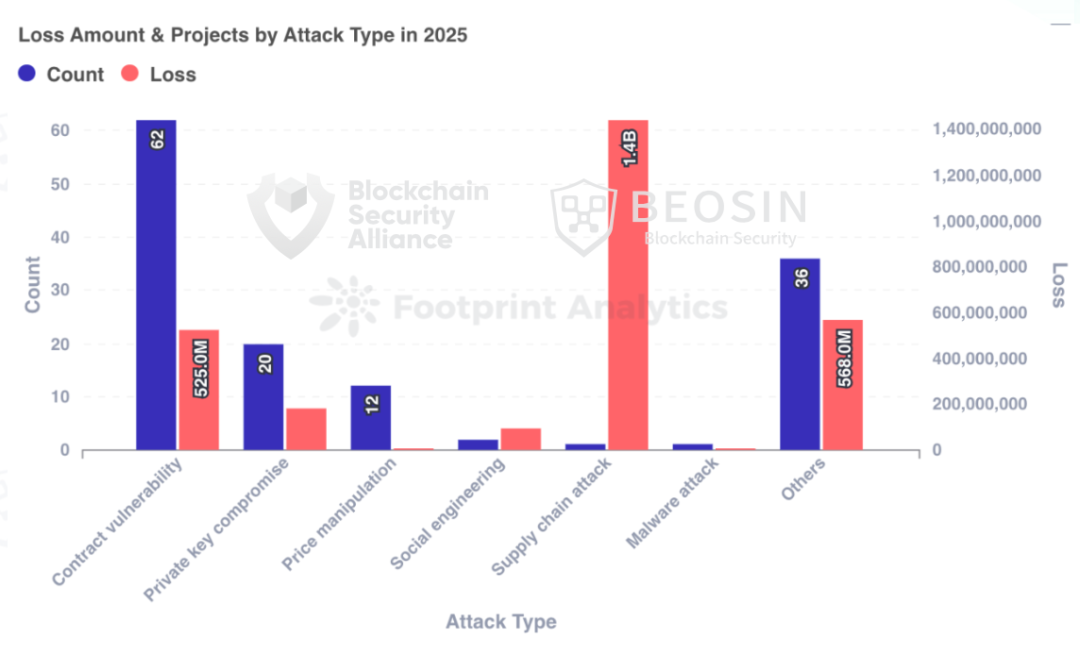

從攻擊手法來看,Bybit事件因供應鏈攻擊造成約14.40 億美元的損失,佔總損失的 42.67 %,是造成損失最多的攻擊方式。除此之外,合約漏洞利用是出現頻率最高的攻擊方式,191 起攻擊事件裡,有 62 次來自於合約漏洞利用,佔比達到了 32.46 %。

2、2025年十大安全事件

2025 年共發生損失過億的安全事件3 起: Bybit(14.40 億美元)、Cetus Protocol(2.24億美元)與Balancer(1.16億美元) ,接下來是Stream Finance(9,300萬美元)、BTC巨鯨(9,100萬美元)、Nobitex(9,000萬美元)、Phemex(7,000萬美元)、UPCX(7,000萬美元)、以太坊用戶(5,000萬美元)、Infini(4,950萬美元)。

與往年不同的是,今年前10 大安全事件中出現了2起個人用戶的巨額損失,其損失原因為社會工程/釣魚攻擊。雖然此類攻擊並非造成損失金額最大的攻擊手段,但其攻擊頻率每年呈上升趨勢,成為個人用戶面臨的一大威脅。

*十大安全事件的具體內容可透過完整版報告查看。

3.被攻擊項目類型

中心化交易所成為損失金額最高的項目類型

2025年損失最高的項目類型為中心化交易所, 9 次針對中心化交易所的攻擊共造成了約17.65 億美元的損失,佔總損失金額的52.30 %。其中損失金額最大的交易所為Bybit,損失約14.4億美元。其餘損失金額較大的有Nobitex(損失約9,000萬美元)、Phemex(損失約7,000萬美元)、BtcTurk(4,800萬美元)、CoinDCX(4,420萬美元)、SwissBorg(4,130萬美元)、Upbit(3,600萬美元)。

DeFi 為被攻擊頻率最高的項目類型, 91 次針對DeFi 的攻擊共造成損失約6.21 億美元,排在損失金額的第二位。其中Cetus Protocol被竊約2.24億美元,佔DeFi被竊資金的36.07%,Balancer損失約1.16億美元,其餘損失金額較大的DeFi項目有Infini(約4,950萬美元)、GMX(約4,000萬美元)、Abracadabra Finance(1,300萬美元)、Cork Protocol(約1,200萬美元)、Resupply(約960萬美元)、zkLend(約950萬美元)、Ionic(約880萬美元)、Alex Protocol(約837萬美元)。

4.各鏈損失金額狀況

Ethereum為損失金額最高、安全事件最多的鏈

和往年相同的是,Ethereum 依舊是損失金額最高、安全事件發生次數最多的公鏈。 170 次Ethereum 上的安全事件造成了約22.54 億美元的損失,佔了全年總損失的66.79 %。

安全事件次數排名第二的公鏈為BNB Chain ,64次安全事件共造成了約8,983萬美元的損失。 BNB Chain的鏈上攻擊次數多,損失金額相對較小,但相較於2024年,發生安全事件的次數與損失金額均大幅增加,損失金額增加110.87%。

Base為安全事件次數排名第三的區塊鏈,共20次安全事件。 Solana以19次安全事件緊跟在後。

5.攻擊手法分析

合約漏洞利用是出現頻率最高的攻擊方式

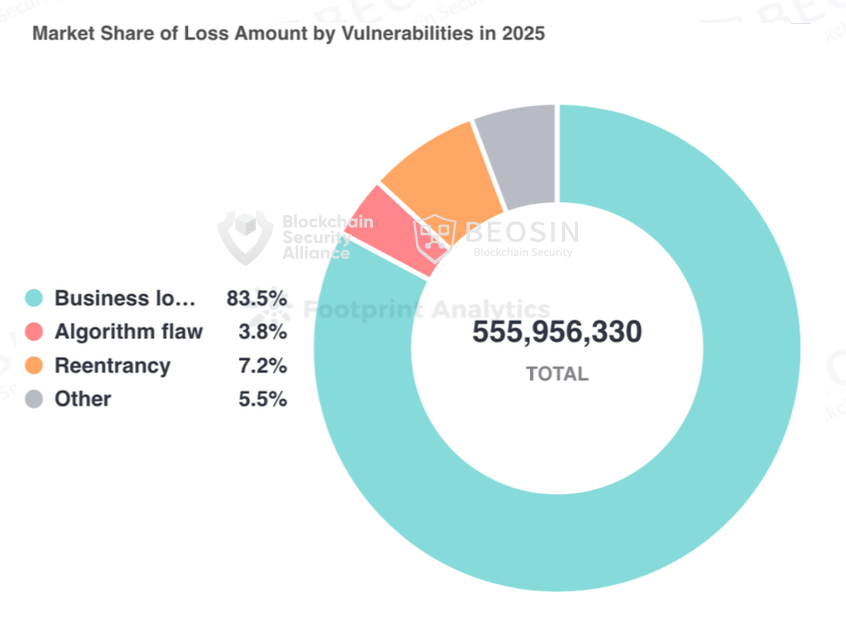

191 起攻擊事件裡,有 62 次來自於合約漏洞利用,佔比達到了32.46 %,造成的總損失達5.56億美元,是除Bybit因供應鏈攻擊外,損失金額最大的一類攻擊手段。

依合約漏洞細分,造成損失最多的漏洞為:業務邏輯漏洞,共損失金額為4.64億美元。出現次數前三名的合約漏洞為業務邏輯漏洞(53次)、存取控制漏洞(7次)、演算法缺陷(5次)。

今年私鑰外洩事件共20次,總損失金額約1.80億美元,發生次數與造成的損失相比去年大幅減少。交易所、專案方以及用戶對私鑰的保護意識有所提升。

6.典型安全事件攻擊分析

6.1 Cetus Protocol 2.24億美元安全事件分析

事件概要

2025 年5 月22 日,Sui 生態上的DEX Cetus Protocol被攻擊,漏洞源自於開源程式庫程式碼中左移運算的實作錯誤。以其中一筆攻擊交易(https://suivision.xyz/txblock/DVMG3B2kocLEnVMDuQzTYRgjwuuFSfciawPvXXheB3x?tab=Overview) 為例,簡化的攻擊步驟如下:

1. 啟用閃電貸:攻擊者透過閃電貸借1000 萬haSUI。

2. 創建流動性部位:開設一個新的流動性部位,其價格區間為[300000, 300200]。

3. 增加流動性:僅使用1 個單位的haSUI 增加了流動性,但獲得了高達10,365,647,984,364,446,732,462,244,378,333,008 的流動性值。

4. 移除流動性:立即移除多筆交易中的流動性,以耗盡流動性池。

5. 償還閃電貸:償還閃電貸並保留約570萬SUI作為利潤。

漏洞分析

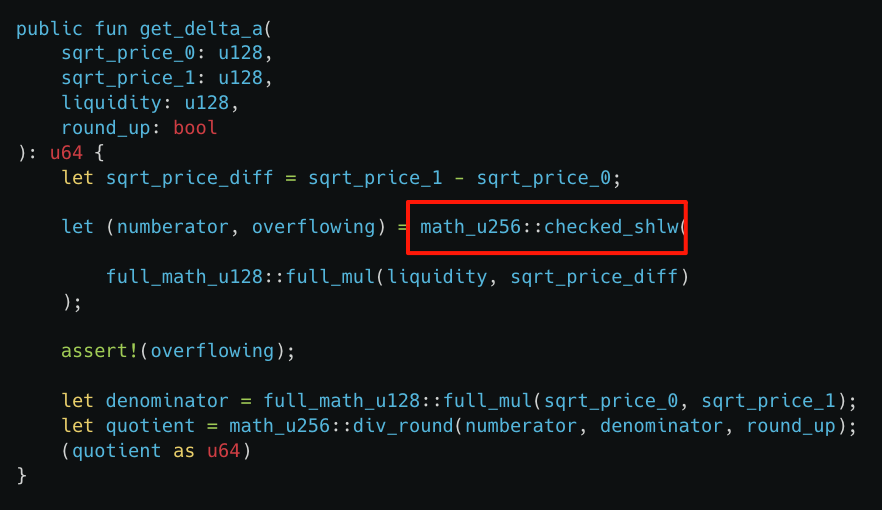

這次攻擊的根本原因在於get_delta_a函數中的checked_shlw實作錯誤,導致溢位檢查失敗。攻擊者只需要少量代幣,就能在流動性池中兌換出大量資產,進而實現攻擊。

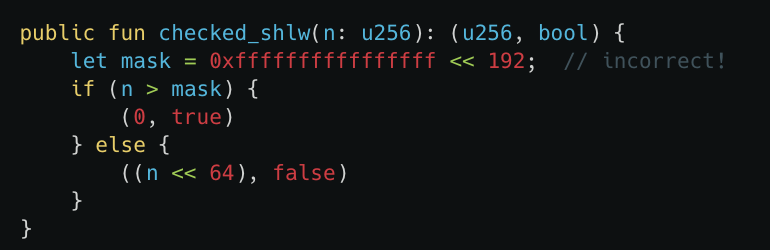

如下圖所示, checked_shlw用於判斷u256 數左移64 位元是否會導致溢出,小於0xffffffffffffffff << 192 的輸入值會繞過溢出檢測,但輸入值在左移64 位元後可能會超出u256 最大值(溢出),而checked_shlwse 位元後仍會輸出未發生。這樣一來,在後續計算中就會嚴重低估所需的代幣數量。

此外,在Move 中,整數運算的安全性旨在防止溢位和下溢,因為溢位和下溢可能導致意外行為或漏洞。具體來說:如果加法和乘法的計算結果對於整數類型來說過大,則會導致程式中止。如果除數為零,則除法中止。

而左移(<<)的獨特之處在於,發生溢出時不會中止。這意味著,即使移位的位數超出了整數類型的儲存容量,程式也不會終止,從而可能導致錯誤值或不可預測的行為。

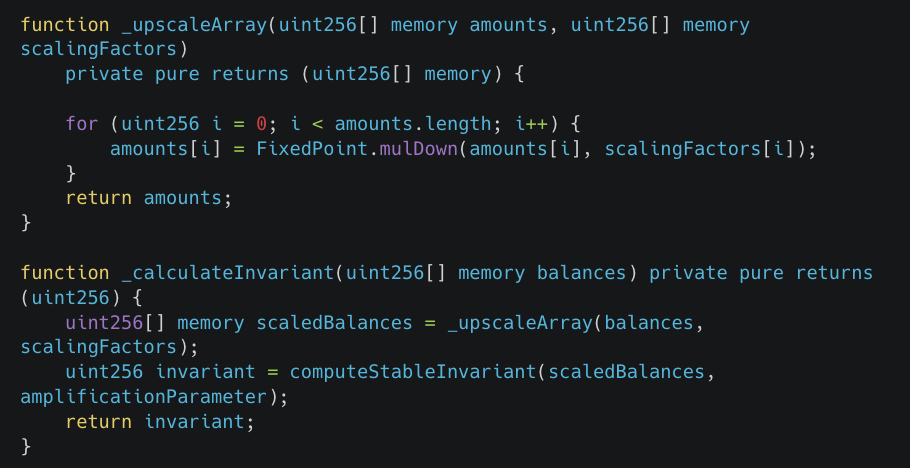

6.2 Balancer 1.16億美元安全事件分析

2025 年11 月3 日,Balancer v2協定遭到攻擊,包括其fork 協定在內的多個專案在多條鏈上損失約1.16 億美元。以攻擊者在以太坊上的攻擊交易為例:0x6ed07db1a9fe5c0794d44cd36081d6a6df103fab868cdd75d581e3bd23bc9742

1. 攻擊者首先透過批量互換功能發動攻擊交易,其使用BPT 大量換出池子的流動性代幣,使得池子的流動性代幣儲備變得很低。

2. 隨後攻擊者開始進行流動性代幣(osETH/WETH)的互換。

3. 然後再將流動性代幣換回BPT 代幣,並在多個池子不斷重複以上操作。

4. 最後進行提款,實現獲利。

漏洞分析

ComposableStablePools 使用Curve 的StableSwap 不變式公式來維持相似資產之間的價格穩定性。然而,進行不變式計算的縮放操作時會引入誤差。

mulDown 函數執行向下取整的整數除法,這種精確度誤差會傳遞到不變式的計算中,導致計算值異常降低,從而為攻擊者創造獲利機會。

7.反洗錢典型案例分析

7.1 美國制裁以Ryan James Wedding為首的販毒集團

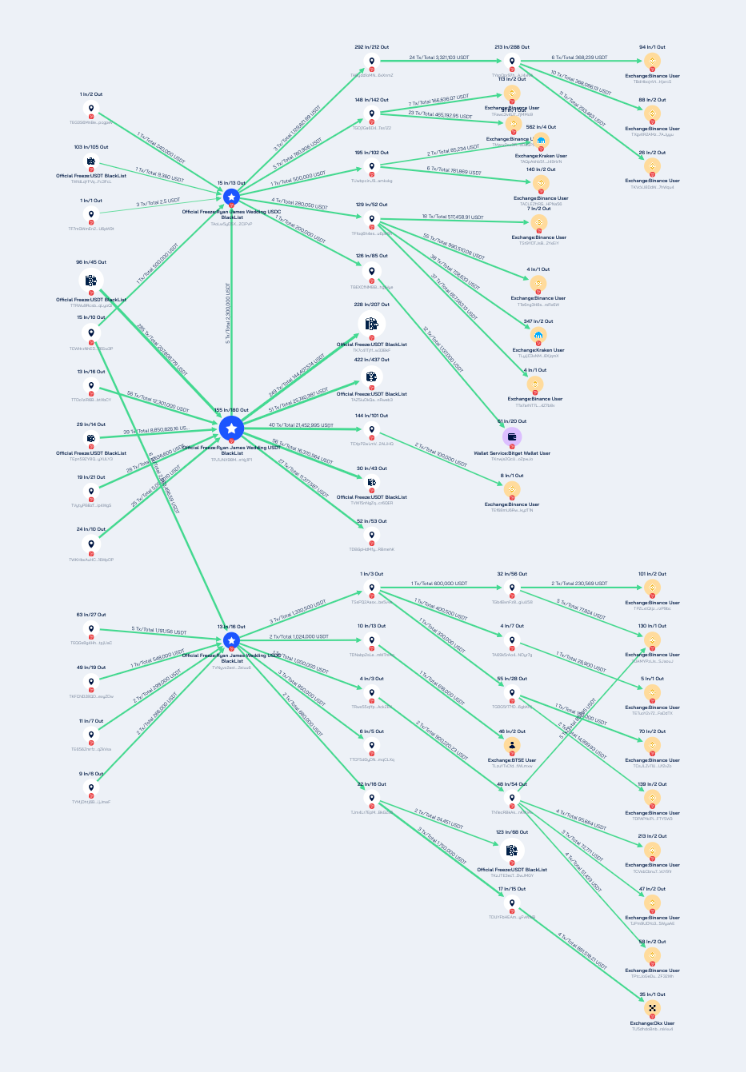

根據美國財政部披露的資料顯示,Ryan JamesWedding及其團隊經由哥倫比亞和墨西哥走私了數噸可卡因並銷往美國和加拿大。其犯罪組織利用加密貨幣洗錢,以清洗龐大的非法財富。

透過Beosin旗下的鏈上追蹤與調查工具Beosin Trace,對與Wedding的販毒集團相關的加密貨幣位址進行分析,分析結果如下所示:

TAoLw5yD5XUoHWeBZRSZ1ExK9HMv2CiPvP、TVNyvx2astt2AB1Us67ENjfMZeEXZeiuu6與TPJ1JNX98MJpHueBJeF5SVSg85z8mYg1P1這3個W edding持有的地址共經手266,761,784.24USDT,一部分資產已被Tether官方凍結,但大部分資產已透過高頻次交易的地址和多級轉移完成清洗,充值到Binance、OKX、Kraken、BTSE等平台。

其集團Sokolovski持有多個區塊鏈網路(BTC、ETH、Solana、TRON、BNB Beacon Chain)的地址,其資金流向分析結果可透過完整版報告查看。

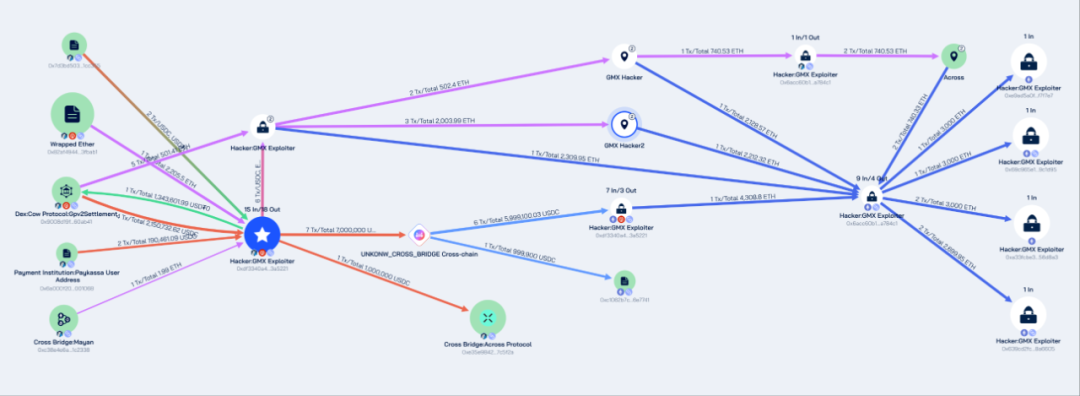

7.2 GMX 4000萬美元資金被竊案件

2025年7月10日,GMX因可重入漏洞被攻擊,駭客獲利約4,200萬美元。 Beosin Trace對被竊資金進行追蹤發現:攻擊者地址0x7d3bd50336f64b7a473c51f54e7f0bd6771cc355 在獲利後透過DEX協議將各類穩定協議將被竊盜成ETH和USDC,並透過多個資產轉移到Ethereum架網路。

隨後GMX被盜資產中價值約3,200萬的ETH分別存放在以下4個以太坊網路位址:

0xe9ad5a0f2697a3cf75ffa7328bda93dbaef7f7e7

0x69c965e164fa60e37a851aa5cd82b13ae39c1d95

0xa33fcbe3b84fb8393690d1e994b6a6adc256d8a3

0x639cd2fc24ec06be64aaf94eb89392bea98a6605

約1000萬美元的資產存放在Arbitrum網路的位址0xdf3340a436c27655ba62f8281565c9925c3a5221。

本次事件的資金清洗路徑非常典型,駭客透過DeFi協議、跨鏈橋等方式對資金的路徑進行混淆和隱藏,以躲避來自監管機構、執法部門的追蹤和凍結。

8、2025 Web3區塊鏈安全態勢總結

2025 年,釣魚詐騙、專案方Rug Pull 所造成的金額損失較2024 年均有明顯下降,然而駭客攻擊頻發,損失金額超過了31億美元,其中損失最高的項目類型依然為交易所。而私鑰外洩相關的安全事件則有所減少,造成此轉變的主要原因包括:

在去年猖獗的駭客活動之後,今年整個Web3生態更加註重安全性,從專案方到安全公司都在各個方面做出了努力,如內部安全營運、即時鏈上監控、更加註重安全審計、從過往合約漏洞利用事件中積極汲取經驗,在私鑰保管與專案營運安全方面不斷加強了安全意識。由於合約漏洞和盜取私鑰的難度越來越高,駭客開始透過其它手段,如供應鏈攻擊、前端漏洞等方式欺騙用戶將資產轉移至駭客控制的地址。

此外,隨著加密市場與傳統市場的融合,攻擊目標不再局限於攻擊DeFi、跨鏈橋、交易所等類型,而是轉向攻擊支付平台、博彩平台、加密服務提供商、基礎設施、開發工具、MEV機器人等多種目標,攻擊的焦點也轉向更複雜的協議邏輯缺陷。

對個人使用者而言,社會工程/釣魚攻擊以及可能的暴力脅迫成為個人資產安全的重大威脅。目前,許多釣魚攻擊因涉及金額較小,受害者為個人用戶而未被公開報道或記錄,其損失數據往往被低估,但用戶應提高防範此類攻擊的意識。而針對加密用戶的綁架等具有暴力脅迫的物理方式在今年屢次出現,用戶需保護好個人身份信息,並儘可能減少加密資產的公開暴露。

整體而言,2025年的Web3安全仍面臨嚴峻挑戰,專案方與個人使用者不可掉以輕心。在未來,供應鏈安全可能成為Web3安全的重中之重。如何持續保護產業的各類基礎設施服務提供者以及監控、警告供應鏈中存在的威脅,是業界各方需要共同解決的一大挑戰。而AI驅動的社會工程/釣魚攻擊可能會繼續增加,這需要建立一個從個人意識到技術屏障、再到社區協作的多層次、即時、動態的防禦體係以進行應對。