LuBian礦池遭駭客攻擊被竊取巨額比特幣事件技術溯源分析報告

- 核心观点:美国通过国家级黑客行动窃取巨额比特币。

- 关键要素:

- 利用矿池伪随机数漏洞盗取12.7万枚比特币。

- 被盗比特币沉寂四年后转入美国政府控制地址。

- 美国司法部2025年宣布没收这批比特币。

- 市场影响:暴露加密货币系统性安全风险。

- 时效性标注:长期影响

原文作者: 國家電腦病毒緊急處理中心

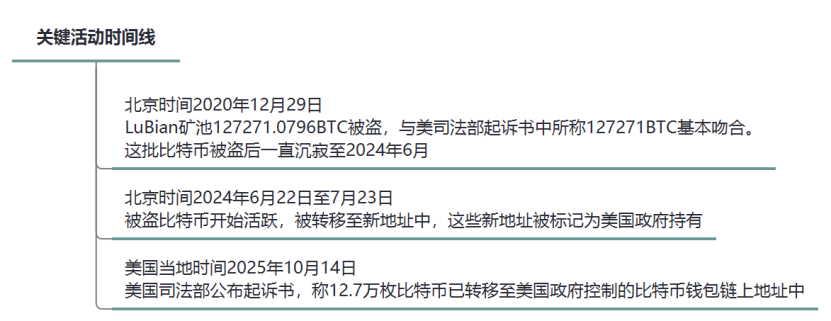

2020年12月29日,LuBian礦池發生一起重大駭客攻擊事件,總計127272.06953176枚比特幣(當時市值約35億美元,現市值已達150億美元)被攻擊者竊取。這批巨額比特幣的持有者正是柬埔寨太子集團主席陳志。在駭客攻擊事件發生後,陳誌及其太子集團分別於2021年初、2022年7月多次在區塊鏈上發布消息,向駭客喊話,希望駭客能夠歸還被盜比特幣並願意支付贖金,但沒有收到任何回應。但奇怪的是,這批巨額比特幣被盜後,存放於攻擊者控制的比特幣錢包地址中沉寂長達4年之久,幾乎分文未動,這顯然不符合一般黑客急於變現追逐利益的行為,更像是一場由“國家級黑客組織”操盤的精準行動。直到2024年6月,這批被竊比特幣才再次轉移到新的比特幣錢包地址中,至今仍未動。

2025年10月14日,美國司法部宣布對陳志提起刑事指控,並稱沒收陳誌及其太子集團的12.7萬枚比特幣。各種證據表明,美國政府沒收的陳誌及其太子集團的這批巨額比特幣正是早在2020年就已經被駭客攻擊者利用技術手段竊取的LuBian礦池比特幣。也就是說,美國政府或早在2020年就已經透過駭客技術手段竊取了陳志持有的12.7萬枚比特幣,這是一起典型的國家級駭客組織操盤的「黑吃黑」事件。本報告從技術視角出發,透過技術溯源,深入解析該事件關鍵技術細節,重點分析這批比特幣被盜的來龍去脈,還原當時完整的攻擊時間線,評估比特幣的安全機制,希望為加密貨幣行業和用戶提供寶貴的安全啟示。

一、事件背景狀況

LuBian礦池(LuBianminingpool)成立於2020年初,是一個快速崛起的比特幣礦池,以中國和伊朗為主要營運基地。 2020年12月,LuBian礦池遭受了一次大規模駭客攻擊,導致其超過90%的比特幣持有量被盜。被竊總額127272.06953176BTC,與美司法部起訴書中所稱127271BTC基本吻合。

LuBian礦池的營運模式包括挖礦獎勵的集中儲存和分配。礦池地址中比特幣並非儲存在受監管的中心化交易所,而是存在於非託管錢包中。從技術層面來看,非託管錢包(也稱為冷錢包或硬體錢包)被認為是加密資產的終極避風港,它不像交易所帳戶可以被一紙法令凍結,更像是一個只屬於持有者自己的銀行保險庫,鑰匙(私鑰)只在持有者手中。

比特幣作為加密貨幣,其鏈上地址用於標識比特幣資產的歸屬和流向,掌握鏈上地址私鑰可以完全控制比特幣鏈上地址中的比特幣。根據鏈上分析機構的報告,美國政府控制的陳志的巨額比特幣與LuBian礦池遭駭客攻擊事件高度重疊。鏈上數據記錄顯示,北京時間2020年12月29日,LuBian的核心比特幣錢包地址發生異常轉移,轉移總額為127272.06953176BTC,與美司法部起訴書中所稱127271BTC基本吻合。這批被竊比特幣被異常轉移後,一直沉寂至2024年6月。北京時間2024年6月22日至7月23日期間,這批被竊比特幣再次轉移到新的鏈上地址中,至今未動。美國知名區塊鏈追蹤工具平台ARKHAM已將這些最終地址標記為美國政府持有。目前,美國政府在起訴書中暫未公佈如何取得陳志巨額比特幣鏈上地址私鑰。

圖1:關鍵活動時間線

二、攻擊鏈路分析

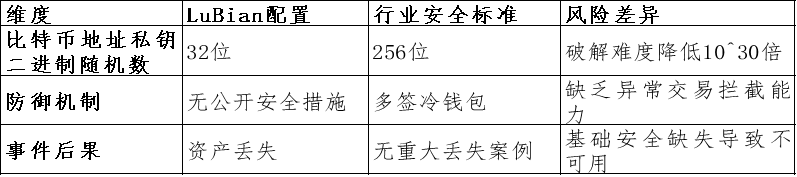

眾所周知,在區塊鏈的世界裡,隨機數是加密安全的基石。比特幣採用非對稱加密技術,比特幣私鑰是一串256位元的二元隨機數,理論破解次數為2^256次,近乎不可能。但若這串256位的二進制私鑰並非完全隨機產生,例如其中224位有著規定規律可以推算,僅有32位隨機產生,則會大大降低其私鑰強度,僅需嘗試2^32(約42.9億)次即可暴力破解。例如,2022年9月英國加密貨幣做市商Wintermute因類似偽隨機數漏洞而被盜1.6億美元。

2023年8月,境外安全研究團隊MilkSad首次公佈發現一款第三方金鑰產生工具存在偽隨機數產生器(PRNG)漏洞,並成功申請了CVE編號(CVE-2023-39910)。在該團隊發布的研究成果報告中提及,LuBian比特幣礦池存在類似漏洞,在其公佈的遭到駭客攻擊的LuBian比特幣礦池地址中,包含了美國司法部起訴書中全部25個比特幣地址。

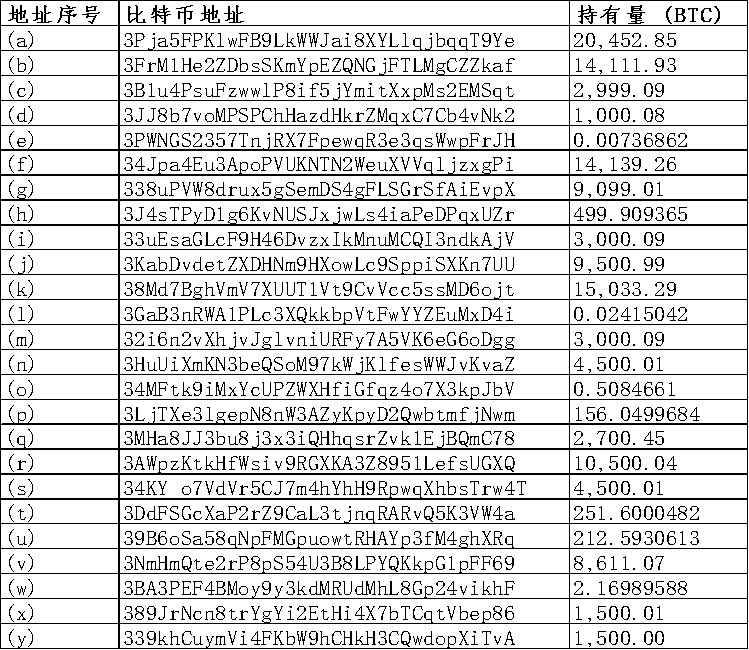

圖2:美國司法部起訴書中25個比特幣錢包地址列表

LuBian比特幣礦池作為非託管錢包系統,其上比特幣錢包位址依賴自訂私鑰產生演算法管理資金,私鑰產生未採用建議的256位元二進位隨機數標準,而是依賴32位元二進位隨機數,而這項演算法存在致命缺陷:僅依賴時間戳或弱輸入作為種子的「偽隨機產生器」MersenneTwister(MT19937-32),一個偽隨機數產生器(PRNG)相當於一個4位元組整數的隨機性,在現代計算中可被高效窮舉。數學上,破解機率為1/232,例如,假設攻擊腳本每秒測試10^6個密鑰,則破解時間約為4200秒(僅約1.17小時)。實際上中,優化工具如Hashcat或自訂腳本可進一步加速。攻擊者正是利用這個漏洞盜取了LuBian比特幣礦池巨額比特幣。

圖3:LuBian礦池與產業安全標準缺陷對照表

經技術溯源,LuBian礦池遭駭客攻擊的完整時間軸及相關細節如下:

1.攻擊盜用階段:北京時間2020年12月29日

事件:駭客利用LuBian礦池比特幣錢包地址私鑰產生存在的偽隨機數漏洞,對超過5,000個弱隨機錢包地址(錢包類型:P2WPKH-nested-in-P2SH,前綴3)進行暴力破解。在約2小時內,約127272.06953176BTC(當時價值約35億美元)從這些錢包位址被抽乾,剩餘不到200BTC。所有可疑交易共享相同交易費用,表明攻擊係由自動化批量轉移腳本執行。

發送方:LuBian礦池弱隨機比特幣錢包地址群(由LuBian礦場營運實體控制,隸屬陳志的太子集團);

接收者:攻擊者控制的比特幣錢包地址群(未公開地址);

轉移路徑:弱錢包位址群→攻擊者錢包位址群;

關聯分析:被盜總額為127272.06953176BTC,與美司法部起訴書中所稱127271BTC基本吻合。

2.休眠階段:北京時間2020年12月30日至2024年6月22日

事件:這批比特幣自2020年被通過偽隨機數漏洞竊取後,存放於攻擊者控制的比特幣錢包地址中長達4年之久,且處於休眠狀態,僅不足萬分之一的塵埃交易可能用於測試。

關聯分析:這批比特幣直到2024年6月22日被美政府全額接管前幾乎分文未動,這顯然不符合一般駭客急於變現追逐利益的本性,更像是國家級駭客組織操盤的精準行動。

3.恢復嘗試階段:北京時間2021年初、2022年7月4日、26日

事件:這批比特幣被竊後,在休眠期間,2021年初,LuBian礦池透過BitcoinOP_RETURN功能發送超過1,500條訊息(耗費約1.4BTC手續費),嵌入區塊鏈資料區,懇求駭客歸還資金。訊息範例:「Pleasereturnourfunds,we'llpayareward」。 2022年7月4日、26日,LuBian礦池再次透過BitcoinOP_RETURN功能發送訊息,訊息範例:「MSGfromLB.Tothewhitehatwhoissavingourasset,youcancontactusthrough1228BTC@gmail.comtodiscussthereturnofassandyourreward。

發送方:Lubian弱隨機比特幣錢包位址(由Lubian礦場營運實體控制,隸屬陳志的太子集團);

接收者:攻擊者控制的比特幣錢包地址群;

轉移路徑:弱錢包位址群→攻擊者錢包位址群;小額交易嵌入OP_RETURN;

關聯分析:被盜事件發生後,這些訊息確認為LuBian礦池作為發送方多次試圖聯繫“第三方駭客”,請求歸還資產並商討贖金事項。

4.激活與轉移階段:北京時間2024年6月22日至7月23日期間

事件:攻擊者控制的比特幣錢包地址群中比特幣從休眠狀態激活,轉移至最終比特幣錢包地址。最終錢包地址被美知名區塊鏈追蹤工具平台ARKHAM標記為美國政府持有。

發送方:攻擊者控制的比特幣錢包位址群;

接收者:新整合最終錢包地址群(未公開,但確認為美國政府控制的錢包地址群);

轉移路徑:攻擊者控制的比特幣錢包地址群→美國政府控制錢包地址群;

關聯分析:這批遭竊巨額比特幣,沉寂4年幾乎分文未動後,最後被美國政府控制。

5.公告扣押階段:美國當地時間2025年10月14日

事件:美國司法部發佈公告,宣布對陳志提起指控,並「沒收」其持有的12.7萬枚比特幣。

同時,透過區塊鏈公開機制,比特幣交易記錄全部公開可追溯。據此,本報告對LuBian弱隨機比特幣錢包地址(由LuBian礦場運營實體控制,可能隸屬陳志的太子集團)被盜的巨額比特幣來源進行了溯源,被盜比特幣總數目合計127272.06953 176枚,來源包括:獨立「挖礦」約1.78萬枚、礦池工資收入約0.23萬枚以及來自交易所和其他管道的10.71萬枚,從初步結果看與美國司法部起訴書中所稱的全部來源於非法收入存在出入。

三、漏洞技術細節分析

1.比特幣錢包地址私鑰產生:

LuBian礦池漏洞的核心在於其私鑰產生器使用了類似LibbitcoinExplorer中的「MilkSad」缺陷。具體而言,本系統採用MersenneTwister(MT19937-32)偽隨機數產生器,僅以32位元種子初始化,導致有效熵僅32位元。這種PRNG並非加密安全的(non-cryptographic),易於預測和逆向工程。攻擊者可以透過列舉所有可能的32位元種子(0到2^32-1),產生對應的私鑰,並檢查是否符合已知錢包位址的公鑰雜湊。

在比特幣生態中,私鑰產生過程通常為:隨機種子→SHA-256哈希→ECDSA私鑰。

LuBian礦池基礎庫的實作可能基於自訂程式碼或開源程式庫(如Libbitcoin),但忽略了熵的安全性。與MilkSad漏洞的相似之處在於,LibbitcoinExplorer的「bxseed」指令也同樣使用MT19937-32隨機數產生器,僅依賴時間戳記或弱輸入作為種子,導致私鑰可被暴力破解。在LuBian攻擊事件中,超過5,000個錢包受到影響,顯示漏洞是系統性的,可能源自於大量產生錢包時的程式碼重複使用。

2、模擬攻擊流程:

(1)識別目標錢包位址(透過鏈上監控LuBian礦池活動);

(2)枚舉32位種子:forseedin0to4294967295;

(3)產生私鑰:private_key=SHA256(seed);

(4)派生公鑰與位址:使用ECDSASECP256k1曲線計算;

(5)匹配:如果派生地址匹配目標,則使用私鑰簽名交易盜取資金;

與類似漏洞比較:該漏洞類似於TrustWallet的32位元熵缺陷,曾導致大規模比特幣錢包位址破解;LibbitcoinExplorer的「MilkSad」漏洞也因低熵而暴露私鑰。這些案例均源自於早期程式碼庫的遺留問題,未採用BIP-39標準(12-24詞種子短語,提供高熵)。 LuBian礦池可能使用了自訂演算法,旨在簡化管理,但忽略了安全性。

防禦缺失:LuBian礦池未實施多重簽名(multisig)、硬體錢包或分層確定性錢包(HDwallets),這些皆可提升安全性。鏈上數據顯示,攻擊覆蓋多個錢包,表示系統性漏洞而非單一點失敗。

3、鏈上證據與恢復嘗試:

OP_RETURN訊息:LuBian礦池透過Bitcoin的OP_RETURN功能發送超過1,500條訊息,耗費1.4枚BTC,懇求攻擊者歸還資金。這些訊息嵌入區塊鏈,證明為真實所有者行為,而非偽造。範例訊息包括「請歸還資金」或類似懇求,分佈在多個交易中。

4.攻擊關聯分析:

美國司法部於美國當地時間2025年10月14日針對陳志的刑事起訴書(案號1:25-cr-00416)中列出了25個比特幣錢包地址,這些地址持有約127,271枚BTC,總價值約150億美元,並已被扣押。透過區塊鏈分析和官方文件審查,這些位址與LuBian礦池遭攻擊事件高度相關:

直接關聯:區塊鏈分析顯示,美國司法部起訴書中25個地址正是LuBian礦池2020年攻擊中被盜比特幣最終持有地址。 Elliptic報告指出,這批比特幣於2020年從LuBian礦池的礦業營運中「被盜」。 ArkhamIntelligence確認,美國司法部扣押的資金直接源自於LuBian礦池竊盜事件。

起訴書證據關聯:美國司法部起訴書雖未直接命名“LuBianhack”,但提及資金源於“伊朗和中國比特幣礦業業務的被盜攻擊”,這與Elliptic和ArkhamIntelligence的鏈上分析一致。

攻擊行為關聯:從攻擊手法來看,LuBian礦池巨額比特幣自2020年被技術攻擊竊取後,休眠4年之久,其間僅發生不足萬分之一的塵埃交易,直至2024年被美政府全額接管前幾乎分文未動,不符合一般駭客急於變現追逐利益的本性,更像是有國家級黑客組織操盤的精準行動,分析認為,美國政府或在2020年12月已經控制這批比特幣。

四、影響與建議

LuBian礦池2020年遭駭客攻擊事件的影響深遠,導致礦池實際解散,損失相當於當時總資產的90%以上,而被盜比特幣現值已升至150億美元,凸顯價格波動放大風險。

LuBian礦池事件暴露加密貨幣工具鏈中隨機數產生的系統性風險。為防範類似漏洞,區塊鏈產業應使用加密安全偽隨機數產生器(CSPRNG);實施多層防禦,包括多重簽章(multisig)、冷儲存與定期審計,避免自訂私鑰產生演算法;礦池需整合即時鏈上監控與異常轉移警報系統。一般使用者在防護方面,應避免使用開源社群未經驗證的金鑰產生模組。事件也提醒我們,即使區塊鏈高度透明,安全基礎薄弱仍可釀成災難性後果。也體現了網路安全在未來數位經濟、數位貨幣發展中的重要性。