暴跌啟示錄:預言機漏洞與百億學費的DeFi大考

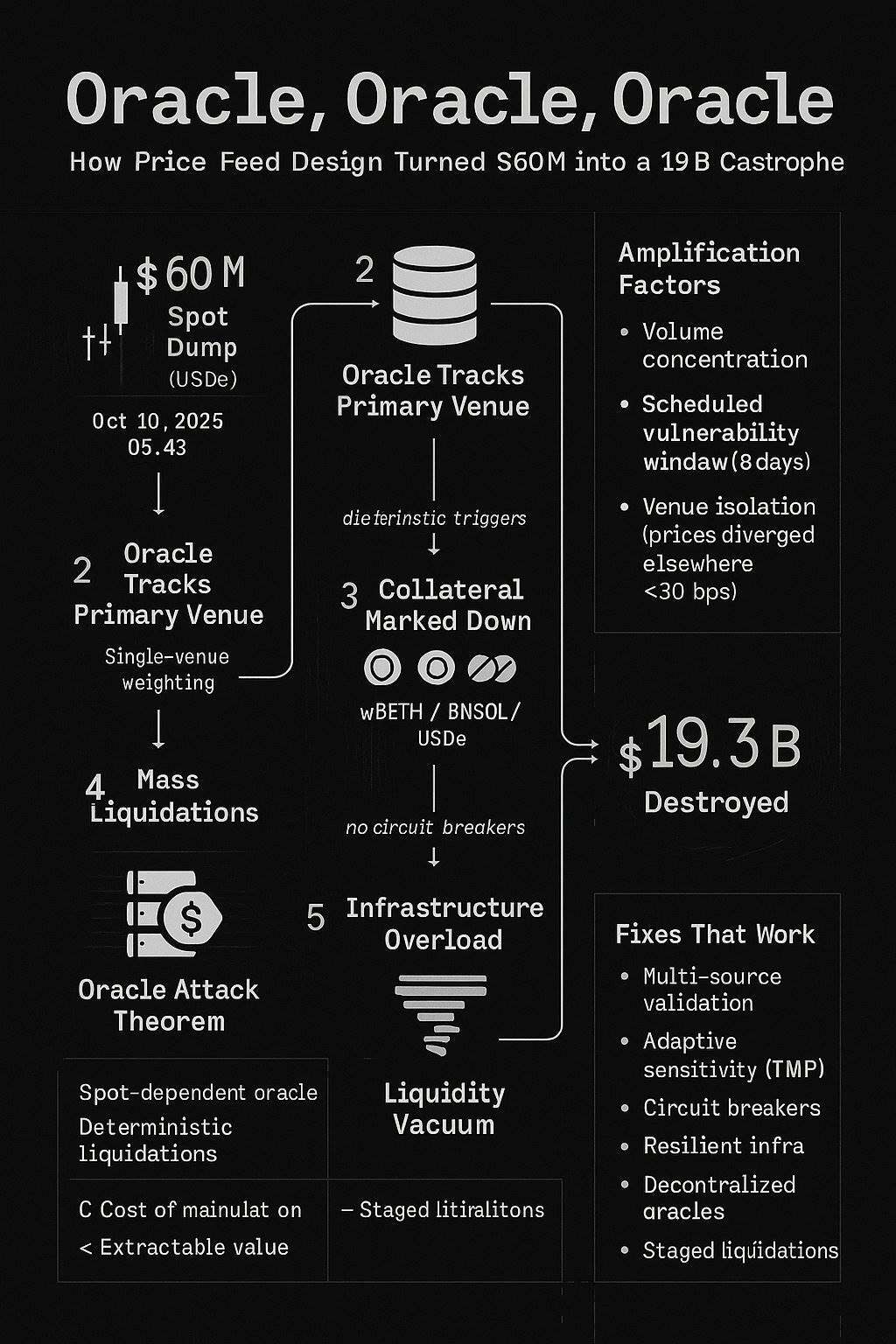

- 核心观点:预言机设计缺陷导致193亿美元损失。

- 关键要素:

- 过度依赖单一交易所现货价格。

- 清算机制缺乏熔断保护。

- 基础设施无法应对连锁清算。

- 市场影响:暴露DeFi系统性风险,促进行业整改。

- 时效性标注:中期影响。

原文作者: YQ

原文編譯:深潮TechFlow

2025 年10 月10 日至11 日,一場總值6,000 萬美元的市場拋售摧毀了193 億美元的價值。這並非因市場崩盤所致,也非因真實受損部位的連續爆倉,而是源自於預言機故障。

這並非新鮮事。自2020 年2 月起,同樣的攻擊模式就已多次被成功利用,導致業界數十起事件共損失數億美元。而2025 年10 月的事件卻將先前最大預言機攻擊的規模放大了160 倍——這並非因技術複雜性提升,而是因為底層系統在保持相同基本漏洞的同時進行了擴展。

五年間,我們付出了高昂的學費,卻始終未能學到教訓。本文將分析其中的緣由。

預言機兩難:敏感度與穩定性

每個平台在使用槓桿時都會面臨一個根本性挑戰:如何在準確定價抵押品的同時,防止價格被操縱?

- 過於敏感→ 容易遭受操縱攻擊

- 過於穩定→ 無法及時反映真實損失

2025 年10 月的事件選擇了「敏感性」。預言機忠實地追蹤現貨市場價格,當價值6000 萬美元的資產被拋售時,預言機實時將抵押品價格下調,觸發了大規模清算。系統完全按照設計運作。

然而,這設計卻是災難性的。

五年來被忽略的模式

在分析2025 年10 月的事件之前,我們需要先明白:這種情況並非首次發生。

往期回顧(2020-2022)

2020 年2 月:bZx (損失35 萬美元+ 63 萬美元)使用單一資料來源的預言機。透過閃電貸操縱Uniswap 上的WBTC 價格。 14.6% 的總供應量被移動以操縱bZx 依賴的價格數據。

2020 年10 月:Harvest Finance (2,400 萬美元被盜,5.7 億美元擠兌)僅用7 分鐘,利用5,000 萬美元閃電貸操縱Curve 的穩定幣價格。引發基礎設施崩潰和大規模流動性撤出,損失遠超過初始盜竊金額。

2020 年11 月:Compound (清算金額達8,900 萬美元)Coinbase Pro 上的DAI 短時間內飆升至1.30 美元,僅此交易所如此。 Compound 的預言機以Coinbase 的價格為基準,導致用戶因價格短暫異常被清算。操縱需要10 萬美元就能撬動深度為30 萬美元的訂單簿。

2022 年10 月:Mango Markets (損失1.17 億美元)利用500 萬美元初始資本,將MNGO 代幣價格在多個交易平台上推高2,394%。隨後以高額抵押品借款1.17 億美元,並利用盜取的治理代幣為自己投票獲得4,700 萬美元的「漏洞賞金」。這是美國商品期貨交易委員會(CFTC)首次針對預言機操縱採取執法行動。

共同點

每次攻擊都遵循相同的邏輯:

- 找出預言機所依賴的可操縱資料來源

- 計算:操縱成本< 可提取價值

- 實施攻擊

- 獲得利潤

2020 年至2022 年: 41 次預言機操縱攻擊導致4.032 億美元被竊。

產業反應:反應零散、遲緩且不徹底。大多數的平台仍在使用冗餘、以現貨為主的預言機。

然後,2025 年10 月的事件發生了。

預言機失效的解剖:2025 年版

2025 年10 月10 日,凌晨5:43:價值6000 萬美元的USDe 拋售至現貨市場。

在一個設計合理的預言機中:多方獨立資料來源會吸收衝擊,影響微乎其微。

在這個預言機中:災難發生了。

6,000 萬美元現貨拋售→預言機下調抵押品價格(wBETH、BNSOL、USDe) →大規模清算觸發→基礎設施過載→流動性真空→ 193 億美元資產蒸發

放大效應

- Mango Markets(2022 年) :操縱500 萬美元→ 提領1.17 億美元(23 倍)

- 2025 年10 月:6,000 萬美元操縱→ 193 億美元銷毀(322 倍)

這並非因技術複雜性提升,而是因為相同的漏洞被放大到機構層級的規模。

權重分配問題

預此次預言機嚴重依賴主要交易所的現貨價格。當某一交易所佔據交易量主導地位時:

- 高交易量表面上看似意味著價格發現的可信度(表面合理)

- 集中化卻增加了操縱風險(致命弱點)

- 單一內部價格形成自我循環(問題進一步加劇)

一位分析師的評論揭示了這一邏輯的缺陷:“因為[該交易所]的usde/bnsol/wbeth 交易量最大,按預言機權重分配,它應該參考現貨價格。”

這種直覺——相信最大市場——在五年間已導致數十億美元的損失。交易量集中不是價格準確的證據,而是操縱機會的訊號。

預定的漏洞窗口

預言機方法更新在實施前八天已被公佈。攻擊者因此掌握了:

- 預言機的依賴關係

- 可預測的過渡時間點

- 八天的準備時間

以往的預言機攻擊利用的是現有漏洞,而2025 年10 月的攻擊則利用了預言機方法切換期間的漏洞——一個僅因改進提前公佈而存在的漏洞。

場所隔離測試

最清楚的證據顯示此事件是預言機失效,而非資產受損:

- 主要交易所:USDe 價格為0.6567 美元,wBETH 價格為430 美元

- 其他交易平台:價格偏差小於30 個基點

- 鏈上流動池:影響微乎其微

正如Ethena 的Guy 所指出的:“事件期間,仍有超90 億美元的穩定幣抵押品可供立即贖回。”

價格在預言機資料來源的交易所劇烈波動,而在其他市場保持穩定。預言機卻報告了被操縱的價格,系統基於市場上其他地方不存在的價格觸發了清算。

這與2020 年Compound 事件的模式如出一轍:孤立交易場所的價格操縱,被預言機真實記錄,進而引發系統性破壞。

基礎設施的連鎖反應

分析師agintender 指出了放大機制:

“連鎖清算導致伺服器因數百萬請求而過載。做市商無法及時出價,造成流動性真空。”

這正是2020 年Harvest Finance 事件的放大版。攻擊以比基礎設施處理速度更快的速度觸發清算,做市商無法回應,流動性消失,連鎖反應自我強化。

在Harvest Finance 於2020 年10 月發生基礎設施崩潰後(TVL 從10 億美元降至5.99 億美元,用戶紛紛撤資),教訓已經十分明顯:預言機系統必須在壓力事件中考慮基礎設施容量。

然而,2025 年10 月的事件證明,我們並未學到教訓。

敏感度權衡:兩種方法,一場災難

Ethena 的Guy 闡明了核心設計挑戰:預言機必須區分短期臨時偏離(市場噪音)與長期資產受損(真實損失)。

2025 年10 月顯示了兩種因應方式:

高敏感度方法(失敗的交易所)

- 即時追蹤現貨價格

- 快速響應市場變化

- 結果:193 億美元的連鎖效應

這就是bZx/Harvest 的方法:信任現貨市場,卻被操縱摧毀。

高穩定性方法(倖存的DeFi 平台)

- 硬寫入USDe = USDT

- 忽略短期市場噪音

- 結果:無清算

這是矯枉過正的做法,雖然優於失敗,但仍非最佳。

業界有五年的時間來制定細緻的解決方案。我們既沒有找到最優方案,也沒有找到可接受的方案──我們陷入了兩個極端,而機構規模最終選擇了一個災難性的方案。

預言機攻擊定理:如今已被實驗證明

定理:在任何槓桿系統中,若滿足下列條件:

- 預言機價格主要依賴可操縱的現貨市場

- 清算觸發條件是確定性的

- 基礎設施存在容量限制

則:操縱成本< 透過連鎖反應可提取的價值

透過反覆實踐驗證的證明:

- bZx(2020 年2 月) :Uniswap 操縱→ 提取35 萬美元+ 63 萬美元

- Harvest(2020 年10 月) :Curve 操縱→ 被盜2400 萬美元+ 引發5.7 億美元銀行擠兌

- Compound(2020 年11 月) :Coinbase 操縱→ 清算8,900 萬美元

- Mango(2022 年10 月) :多平台操縱→ 提取1.17 億美元

- 2025 年10 月:主要交易所操縱→ 損失193 億美元

隨著系統規模線性成長,損害規模呈指數級增長。操縱成本基本上保持不變(由流動性決定),但可提取價值隨著系統槓桿總量增長而增加。

2025 年10 月以史無前例的規模驗證了這個定理。

預言機設計原則:我們本該學習的教訓

- 多源驗證

永遠不要依賴單一交易所價格,尤其是來自自身訂單簿的價格。這是2020 年2 月bZx 事件的教訓。合理的預言機設計需求:

預言機價格= 各資料來源加權平均:

- 多個交易所價格(40%)

- 鏈上流動性池(30%)

- 包裝資產的轉換比率(20%)

- 時間加權歷史價格(10%)

權重分配不如資料來源獨立性重要。如果所有資料來源可以同時被合理資本操縱,那麼你實際上只有一個資料來源,而不是多個。

- 自適應敏感性

預言機應依市場條件調整敏感度:

- 正常市場:對價格變動較敏感

- 波動市場:透過時間加權增加穩定性

- 極端波動:熔斷機制和健全性檢查

時間加權平均價格(TWAP)預言機在2020 年閃電貸攻擊後被廣泛採用,專門用於防止單筆交易操縱。然而,2025 年10 月的預言機卻即時回應現貨價格,彷彿過去五年從未發生過類似事件。

- 基礎設施彈性

預言機系統在連鎖事件中必須保持功能:

- 獨立的價格數據基礎設施

- 支援數百萬次並發查詢的容量

- 在高負載下的平穩降級機制

2020 年10 月Harvest Finance 的基礎設施崩盤早已揭示了壓力下系統容量的重要性。清算連鎖反應會產生指數級成長的負載。你的基礎設施不僅要應付第一次清算,還要應付市場做市商無法跟上、用戶恐慌時的第1000 次清算。

- 透明但無漏洞

公佈與實施之間的8 天視窗創造了已知的攻擊向量。更好的方法包括:

- 公佈後立即實施更改

- 使用無固定日期的滾動更新

- 保持審計記錄但避免預覽期

這是一個新教訓,但從博弈論的角度來看是合乎邏輯的:永遠不要提前宣布可被利用的變更。 2025 年10 月的攻擊者有8 天時間進行規劃、佈局和準備。他們精確地知道漏洞視窗何時打開。

系統性影響:尚未學習的教訓

這不僅是單一平台的失敗,而是暴露了整個產業在五年昂貴教育後仍未解決的普遍漏洞:

- 過度依賴現貨價格

儘管自2020 年以來的每次重大攻擊都利用了這個漏洞,但大多數平台仍在使用以現貨為主的預言機設計。業界已知現貨價格易被操縱,也知道時間加權平均價格(TWAP)和多源預言機可以提供更好的保護,但實施仍不完全。

速度和敏感性在正常情況下是優勢,但在遭遇操縱時卻成為致命缺陷。即時價格更新看似更準確,直到有人操縱它們。

- 集中度風險

主導交易場所成為單點故障。這在bZx 依賴Uniswap、Compound 依賴Coinbase,以及2025 年10 月的平台依賴自身訂單簿時都已顯現。交易所可能不同,但漏洞始終如一。

當一個交易所佔據多數交易量時,將其作為主要預言機資料來源似乎合乎邏輯。然而,價格資料的集中風險如同任何系統的集中風險:在被利用之前看似無害,但一旦被利用,後果嚴重。

- 基礎設施假設

為正常市場設計的系統在壓力下會徹底崩潰。 Harvest Finance 在2020 年證明了這一點,而2025 年10 月再次證明,我們仍然在為正常情況設計系統,並寄希望於壓力永遠不會發生。

希望不是策略。

- 透明度悖論

公佈改進會創造攻擊視窗。預言機更改從公告到實施的8 天間隔,為攻擊者提供了清晰的路線圖和時間表。他們準確地知道何時發動攻擊以及如何利用漏洞。

這是一個新型失敗模式,但本質上仍舊問題未解。先前的預言機攻擊利用的是現有漏洞,而2025 年10 月的攻擊則利用了預言機方法切換期間的漏洞——一個僅因改進提前公佈而存在的漏洞。

前進方向:這次我們真的學到教訓了嗎?

立即改進

- 混合預言機設計將多個價格來源與實際有效的健全性檢查相結合:

- 中心化交易所價格(基於交易所交易量加權)

- 去中心化交易所價格(僅限高流動性池)

- 鏈上儲備證明

- 跨交易所偏差限制

每個資料來源應相互獨立。如果操縱一個資料來源會影響其他資料來源,則不存在冗餘。

- 動態權重調整依市場狀況調整預言機敏感度:

- 正常波動:標準權重

- 高波動性:增加TWAP 窗口,降低現貨影響

- 極度波動:暫停清算,進行調查後再採取行動

Compound 的攻擊表明,有時單一交易所的「正確」價格對整個市場來說可能是錯誤的。你的預言機應該要夠智能,能夠辨識這一點。

- 熔斷機制在極端價格波動期間暫停清算——不是為了防止合法的去槓桿化,而是為了區分操縱與市場真實情況:

- 如果價格在幾分鐘內跨場所趨於一致:可能是真實情況

- 如果價格波動僅限於一個場所:可能是操縱

- 如果基礎設施過載:暫停清算,直到容量恢復

目標不是防止所有清算,而是防止由操縱價格引發的連鎖清算。

- 基礎設施擴展設計應對100 倍正常容量的系統,因為連鎖反應會產生此等級的負載:

- 獨立的價格數據基礎設施

- 獨立的清算引擎

- 對單一位址的速率限制

- 平穩降級協議

如果你的系統無法在連鎖反應期間承受負載,它將放大連鎖反應。這是一個設計要求,而非最佳化選項。

長期解決方案

- 去中心化預言機網路採用成熟的預言機解決方案,如Chainlink、Pyth 或UMA,這些解決方案聚合多種資料來源,並內建操縱抵抗機制。這些方案並非完美無缺,但總比每18 個月就會被利用一次的、依賴現貨的預言機要好。

bZx 在2020 年遭受攻擊後整合了Chainlink。他們不再受到透過預言機操縱的攻擊。這並非巧合。

- 儲備證明整合:對於包裝資產和穩定幣,在鏈上驗證抵押品價值。 USDe 應基於可驗證的儲備定價,而非訂單簿動態。技術已經存在,但實施滯後。

- 逐步清算透過分階段清算防止連鎖反應放大:

- 第一階段:警告並給予時間追加抵押品

- 第二階段:部分清算(25%)

- 第三階段:更大規模的清算(50%)

- 最終階段:徹底清算

這為用戶提供了回應的時間,並減少了大規模同時清算對系統的衝擊。

- 即時審計監控預言機操縱行為:

- 跨交易所價格偏差

- 在低流動性交易對上的異常交易量

- 在預言機更新前快速增加的部位規模

- 針對已知攻擊特徵的模式匹配

2025 年10 月的攻擊很可能顯示了警訊。有人在凌晨5:43 拋售6000 萬美元的USDe 應該會觸發警報。如果你的監控系統沒有捕捉到這些訊號,那就表示你的監控系統不夠完善。

結論:190 億美元的提醒

2025 年10 月10 日至11 日的清算連鎖反應並非由過度槓桿或市場恐慌引發,而是大規模的預言機設計失敗。 6000 萬美元的市場行為被放大至193 億美元的破壞,這是因為價格數據系統無法區分操縱與真實價格發現。

但這並不是一種新的故障模式。它是自2020 年2 月摧毀bZx、2020 年10 月摧毀Harvest、2020 年11 月摧毀Compound 以及2022 年10 月摧毀Mango 的不斷重演的故障模式。

業界已經五次領受了這樣的教訓,而且代價越來越大:

- 2020 年:單一協議吸取教訓,實施修復

- 2022 年:監管機構吸取教訓,開始執法

- 2025 年:整個市場吸取教訓,付出了193 億美元的學費

唯一的問題是,我們是否終於記住了這個教訓。

每個處理槓桿部位的平台現在都必須問:

- 我們的預言機是否夠強大,可以抵禦2020-2022 年已知的攻擊向量?

- 我們的基礎設施能否應對我們已經見證過的連鎖反應場所?

- 我們是否正確平衡了敏感度與穩定度?

- 我們是否在重複那些讓產業損失數億美元的錯誤?

五年的歷史證明,預言機操縱不是假想風險或邊緣案例——它是一種有記錄、可重複、且利潤豐厚的攻擊策略,並隨著市場規模的增長而不斷放大。

2025 年10 月展示了當這些教訓在機構規模上未被吸取時會發生什麼。攻擊既不複雜也不新穎,只是同一本劇本在更大的系統上被再次運行,並利用了已知的漏洞窗口

預言機是系統的基石。當它出現裂縫時,所有上層結構都會崩塌。

在現代互聯市場中,預言機設計不僅關乎資料傳輸,也關乎系統穩定性。

設計錯誤,6000 萬美元可以摧毀193 億美元。

反覆出錯,你不是在吸取教訓,而是以更高代價重複錯誤。

分析基於公開市場數據、平台聲明以及五年來的預言機操縱案例研究。文中表達的觀點僅代表我個人,不代表任何實體。