Hack VC:探討區塊鏈隱私技術的未來前景

原文作者:Duncan Nevada

原文編譯:深潮 TechFlow

加密技術的透明帳本從根本上改變了我們對可信任系統的理解。正如古老的格言所說:“不要信任,要驗證”,透明性正是讓我們能夠實現這一點的關鍵。如果所有資訊都是公開的,任何偽造行為都能及時辨識。然而,這種透明性也顯示了其在可用性方面的局限性。確實,有些資訊應該是公開的,例如結算、儲備、聲譽(甚至可以說是身份),但我們絕不希望每個人的財務和健康記錄與個人資訊一同公開。

區塊鏈中對隱私的需求

隱私是一項基本人權。沒有隱私,就談不上自由和民主。

就像早期互聯網需要加密技術(如SSL)來實現安全的電子商務並保護用戶資料一樣,區塊鏈也需要強大的隱私技術來充分發揮其潛力。 SSL 讓網站能夠在資料傳輸過程中進行加密,確保像信用卡號碼這樣的敏感資訊不會被惡意行為者截獲。同樣,區塊鏈需要隱私來保護交易細節和交互,同時保持底層系統的完整性和可驗證性。

區塊鏈上的隱私不僅關乎個人用戶的保護,還對企業的採用、遵循資料保護法規以及開闢新的設計空間至關重要。沒有公司希望每位員工都能看到其他員工的薪水,或者競爭對手能夠對其最有價值的客戶進行排名並挖走他們。此外,醫療和金融等行業對資料隱私有嚴格的監管要求,區塊鏈解決方案必須滿足這些要求才能成為可行的工具。

隱私增強技術(PETs) 的框架

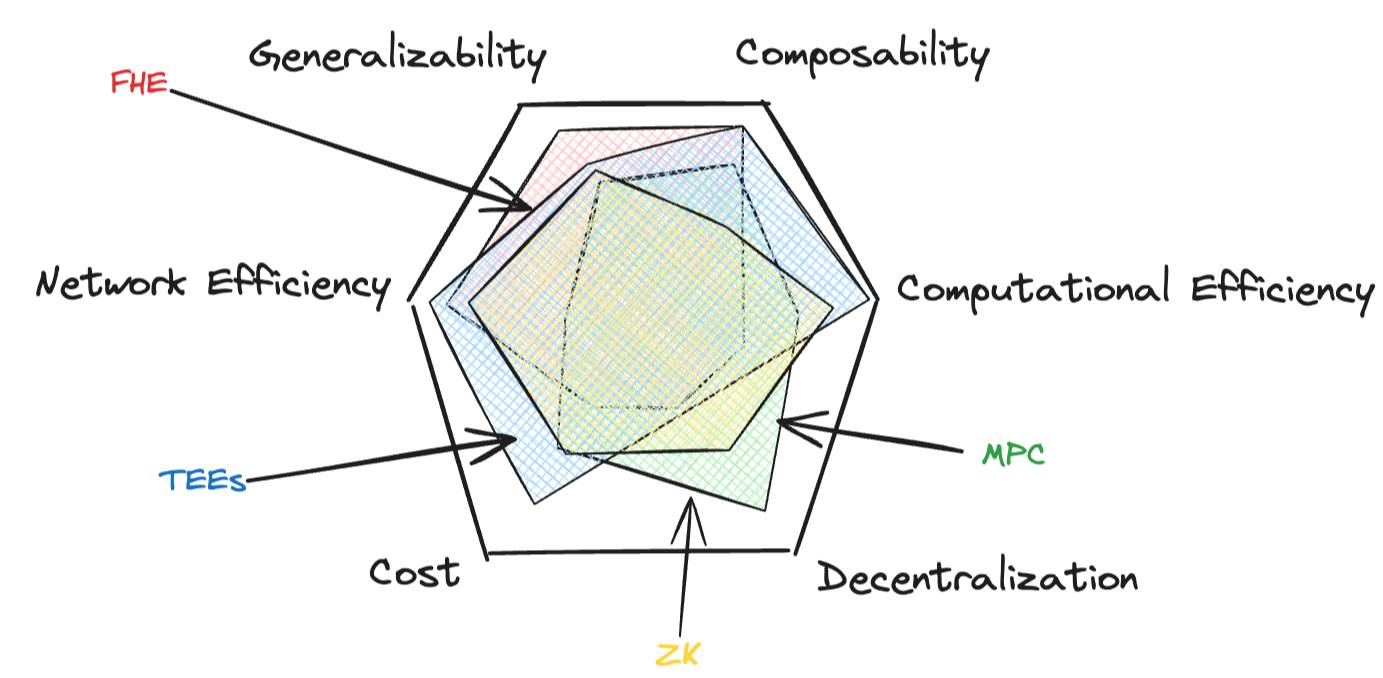

隨著區塊鏈生態系統的發展,幾種關鍵的隱私增強技術(PETs) 相繼出現,每種技術都有其獨特的優點和權衡。這些技術包括零知識證明(ZK)、多方計算(MPC)、完全同態加密(FHE) 和可信任執行環境(TEE),它們涵蓋了六個關鍵公理。

通用性:解決方案在廣泛用例和計算中的適用性。

組合性:這種技術與其他技術結合以緩解缺點或開闢新設計空間的難易程度。

計算效率:系統執行計算的效率。

網路效率:系統在參與者或資料規模增加時的擴展能力。

去中心化:安全模型的分佈程度。

成本:隱私的實際成本。

就像區塊鏈面臨的可擴展性、安全性和去中心化三難困境一樣,同時實現這六個屬性是一項挑戰。然而,最近的進展和混合方法正在推動可能性的邊界,使我們更接近全面、經濟且高效的隱私解決方案。

現在我們有了一個框架,我們將簡要調查該領域並探討這些隱私增強技術的未來前景。

隱私增強技術的概述

在此,我想給你一些定義。註:我假設你也在積極閱讀《沙丘》,並透過美樂香的視角看待一切!

零知識(ZK) 是一種技術,它允許驗證某個計算已發生並取得結果,而不透露輸入是什麼。

通用性:中。電路高度特定於應用,但正在透過硬體抽象層(如 Ulvatana 和Irreducible)以及通用解釋器(Nil 的zkLLVM)進行改進。

組合性:中。它在與可信任證明者隔離的情況下工作,但在網路設定中,證明者必須看到所有原始資料。

計算效率:中。隨著像 Leo Wallet 這樣的真實ZK 應用上線,透過新穎的實現,證明正在獲得指數級的提升。我們預計隨著客戶採用的增加,將會有進一步的進展。

網路效率:高。最近的折疊技術進展為平行化引入了巨大的潛力。折疊本質上是一種更有效率的構建迭代證明的方法,因此可以在先前的工作基礎上進行構建。 Nexus 是一個值得關注的項目。

去中心化:中。從理論上講,證明可以在任何硬體上生成,儘管實際上,GPU 在這裡被優先使用。儘管硬體變得更加統一,但在經濟層面上可以透過像Aligned Layer 這樣的AVS 進一步去中心化。只有與其他技術結合時,輸入才是私密的(見下文)。

成本:中。

電路設計和最佳化的初始實施成本較高。

營運成本適中,證明生成成本高但驗證高效。一個顯著的成本因素是以太坊上的證明存儲,但可以透過使用資料可用性層(如EigenDA)或AVS 來緩解。

用《沙丘》來類比:想像Stilgar 需要向Duke Leto 證明他知道香料田的位置,而不揭示其實際位置。 Stilgar 帶著蒙住眼睛的Leto 乘坐鳥蟲機,在香料田上空盤旋,直到艙內瀰漫著肉桂的甜香,然後把他帶回Arrakeen。 Leto 現在知道Stilgar 可以找到香料,但他不知道自己要如何找到。

多方計算(MPC) 是一種技術,允許多個參與者共同計算一個結果,而無需彼此透露各自的輸入。

通用性:高。考慮到MPC 的多種專門變體(如秘密共享等)。

組合性:中。儘管MPC 是安全的,但隨著運算複雜性的增加,組合性會降低,因為複雜性會引入更多的網路開銷。然而,MPC 能夠處理來自多個使用者的私密輸入,這是一個相對常見的用例。

計算效率:中。

網路效率:低。參與者數量的增加會使所需的網路通訊量呈平方關係成長。 Nillion 等公司正在致力於解決這個問題。可以利用擦除編碼或Reed-Solomon 碼(即將資料分割成碎片並保存這些碎片)來減少錯誤,儘管這不是傳統的MPC 技術。

去中心化:高。儘管存在參與者之間串通的可能性,這可能會危及安全性。

成本:高。

實施成本中等到高。

由於通訊開銷和計算要求,營運成本較高。

用《沙丘》來類比:想像Landsraad 的偉大家族之間確保有足夠的香料儲備,以便在需要時互相幫助,但他們不想透露各自的儲備量。第一個家族可以向第二個家族發送一條訊息,將一個大隨機數字添加到他們的實際儲備中。第二個家族再增加他們的實際儲備數量,以此類推。當第一個家族收到最終的總數時,他們只需減去那個大隨機數,就能得出實際的香料總儲備量。

完全同態加密(FHE) 允許在加密資料上執行計算,而無需先解密。

通用性:高。

組合性:對於單一使用者輸入來說高。對於多用戶的私密輸入,必須與其他技術結合使用。

計算效率:低。儘管在數學層和硬體層的進展正在同步優化,這將是一個巨大的突破。 Zama 和Fhenix 在這方面做了許多優秀的工作。

網路效率:高。

去中心化:低。部分原因是計算要求和複雜性,但隨著技術的進步,FHE 的去中心化可能會接近ZK 的去中心化。

成本:非常高。

由於複雜的加密和嚴格的硬體需求,實施成本高。

由於密集的計算,運營成本高。

用《沙丘》來類比:想像一個類似霍爾茲曼盾的裝置,但用於數字。你可以將數字資料放入這個盾中,啟動它,然後交給一個Mentat。 Mentat 可以在不看到這些數字的情況下對其進行計算。當他們完成時,他們會將盾牌還給你。只有你可以關閉盾並查看計算結果。

可信任執行環境 (TEE) 是電腦處理器內的一個安全區,允許在其中執行敏感操作,與系統的其他部分隔離。 TEE 的獨特之處在於它依賴矽和金屬,而不是多項式和曲線。因此,儘管它們今天可能是一項強大的技術,但理論上由於受限於昂貴的硬件,其改進速度可能較慢。

通用性:中。

組合性:高。儘管由於可能存在側通道攻擊,其安全性較低。

計算效率:高。接近伺服器端效率,以至於NVIDIA 的新H 100 晶片組系列配備了TEE。

網路效率:高。

去中心化:低。儘管受限於特定的晶片組(如英特爾的SGX),這意味著可能會受到側通道攻擊的威脅。

成本:低。

如果使用現有的TEE 硬件,實施成本低。

由於接近本地性能,運營成本低。

用《沙丘》來類比:想像一個空間公會Heighliner 的導航艙。即使是公會自己的導航員在使用時也無法看到或乾預內部發生的事情。導航員進入這個艙室,進行折疊空間所需的複雜計算,而艙室本身確保所有操作都保持私密和安全。公會提供並維護這個艙室,確保其安全,但他們無法看到或乾預導航員在內部的工作。

實際應用案例

也許我們最好不必與香料卡特爾鬥爭,而是確保敏感資料(如密鑰材料)保持私密。為了與現實結合,以下是每種技術的一些實際應用案例。

零知識證明(ZK)適合用來驗證某個過程是否產生了正確的結果。當與其他技術結合使用時,它是一種出色的隱私保護技術,但單獨使用時會犧牲無信任性,更像是資料壓縮。我們通常用它來驗證兩個狀態是否相同,例如將「未壓縮」的第二層狀態與發佈到第一層的區塊頭進行比較,或者證明用戶已滿18 歲,而不透露用戶的實際個人可識別資訊。

多方運算(MPC)常用於金鑰管理,包括私鑰或解密金鑰,這些金鑰可以與其他技術結合使用。此外,MPC 也用於分散式隨機數產生、小型機密計算操作和預言機聚合。總的來說,任何需要多個參與者而不應串通進行輕量級聚合計算的場景都非常適合使用MPC。

完全同態加密(FHE)適合在電腦無法看到資料的情況下執行簡單、通用的計算,例如信用評分、智慧合約遊戲中的Mafia,或在不揭露交易內容的情況下對交易進行排序。

最後,可信任執行環境(TEE) 適合進行更複雜的操作,前提是你願意信任硬體。例如,這是私有基礎模型(存在於企業或金融、醫療、國家安全機構中的大語言模型)的唯一可行解決方案。由於TEE 是唯一基於硬體的解決方案,其缺點的緩解速度理論上應該比其他技術慢且成本更高。

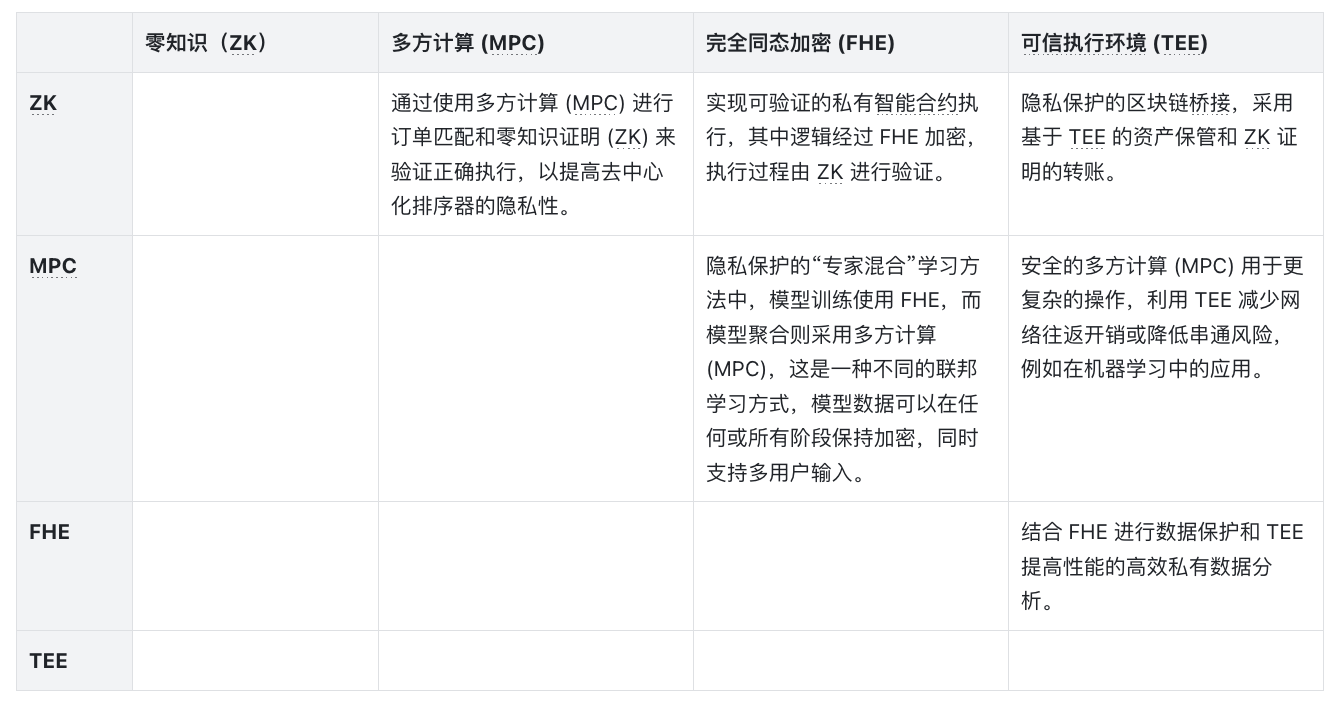

介於兩者之間

顯然,沒有完美的解決方案,也不太可能有技術能成為完美的解決方案。混合方法令人興奮,因為它們可能利用一種技術的優勢來彌補另一種技術的不足。下表展示了透過結合不同方法可以解鎖的一些設計空間。實際的方法差異很大,例如,結合ZK 和FHE 可能需要找到合適的曲線參數,而結合MPC 和ZK 則可能需要找到某一類設定參數以減少最終的網路往返次數。如果你正在建立並希望討論,希望這能為你提供一些靈感。

簡單來說,性能優越且可推廣的隱私技術能夠解鎖無數應用,包括遊戲(向Baz 的Tonk 出色寫作致敬)、治理、更公平的交易生命週期(Flashbots)、身份(Lit)、非金融服務( Oasis)、協作與協調。這也是我們對Nillion、Lit Protocol 和Zama 感到興奮的原因之一。

結論

總之,我們看到隱私增強技術(PETs) 的應用潛力巨大,但仍處於探索可能性的早期階段。雖然各項相關技術可能逐漸成熟,但技術的疊加應用仍是值得深入探索的領域。這些技術的應用將根據具體領域進行量身定制,作為一個行業,我們還有許多工作要做。