峰迴路轉、細節精彩,一文回顧Munchables被竊1.74萬ETH事件開始

原創- Odaily

作者- 南枳

Munchables 遭遇內部攻擊

今天凌晨5 時,Blast 生態項目Munchables 在X 平台發文表示其遭到攻擊。根據派盾披露,Munchables 鎖定合約疑似有問題,導致1.74 萬枚ETH(價值約6,230 萬美元)被盜。

Munchables 是Blast BIG BANG 競賽冠軍項目之一,是以NFT 質押為載體的鏈遊類項目。在協議發展初期,用戶可透過質押1 ETH 或等值代幣來免費鑄造NFT,鎖倉30 天,並有額外激勵機制來促使用戶鎖定更長時間。質押資產可獲得Blast 積分+黃金積分+協議治理代幣等一系列權益。如NFT 巨鯨dingaling 曾公佈其在該協議質押了150 枚ETH。

目前該項目已完成Pre-Seed 輪融資,Manifold 和Mechanism Capital 共同領投,融資金額暫時未揭露。

又現北韓黑客身影

昨夜攻擊事件發生後,鏈上安全偵探ZachXBT 率先發聲指出,攻擊事件與朝鮮開發者相關,並發布了其履歷。

今晨,慢霧餘弦就Munchables 遭攻擊一事在X 平台發文表示:「Blast 上的這個協議Munchables 被盜6250 萬美元,損失真大了。按鏈上偵探ZachXBT 的調查,是因為他們的一位開發者是朝鮮黑客……這是我們遇到的至少第二起DeFi 類項目遭遇的這類情況了。核心開發者偽裝潛伏很久,獲得整個team 的信任,時機一到就下手了……。 」

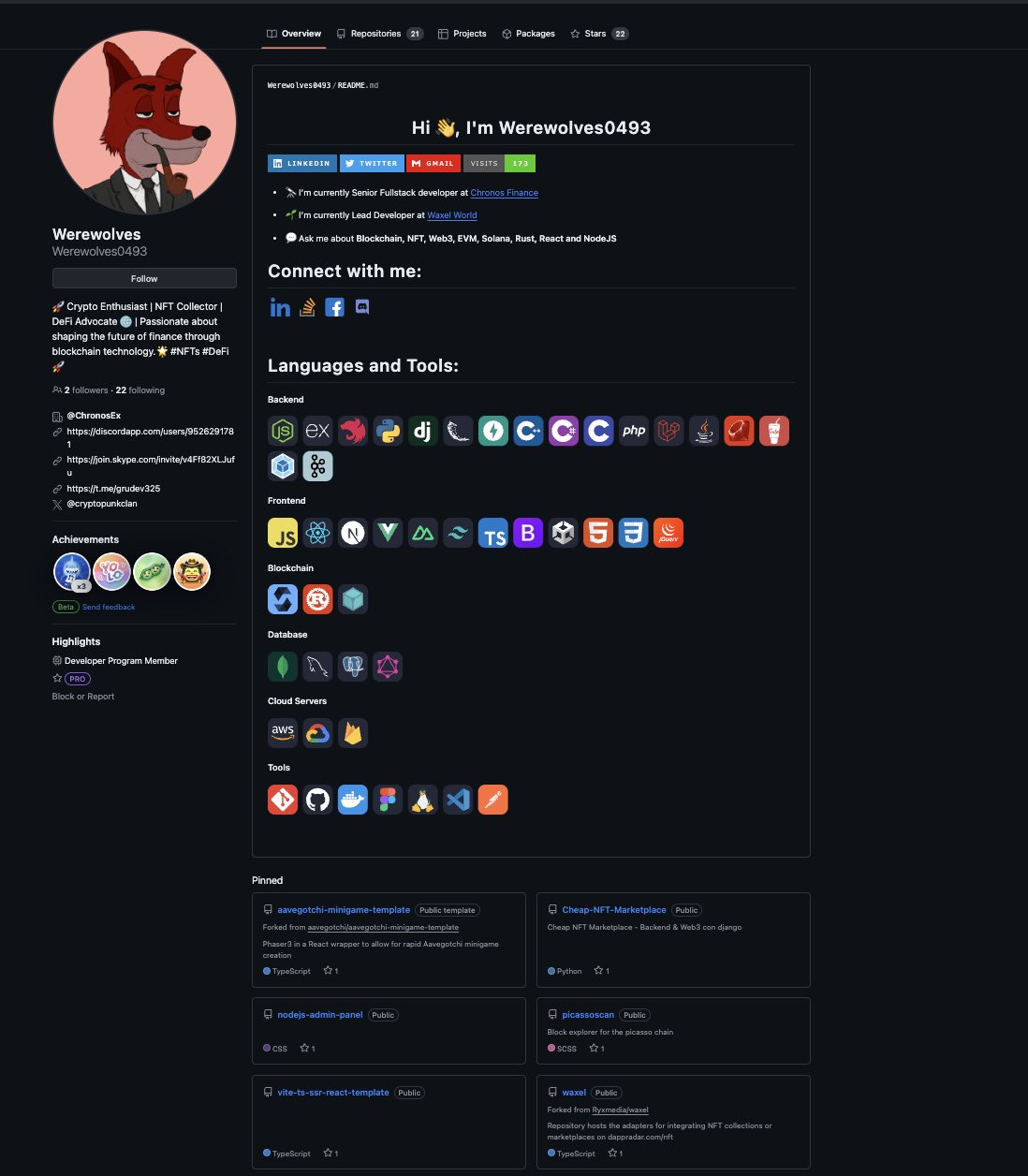

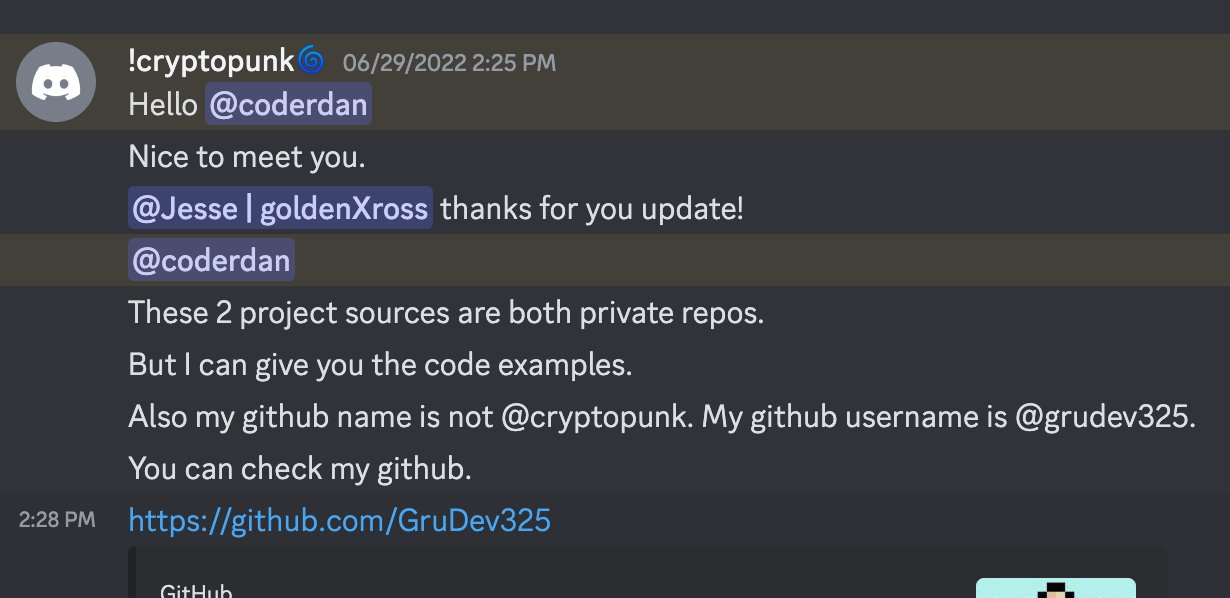

此後Aavegotchi 創始人CoderDan 在X 平台發文表示:「Aavegotchi 的開發團隊Pixelcraft Studios 在2022 年曾短期聘用Munchables 攻擊者來進行一些遊戲開發工作,他技術很糙,感覺確實像朝鮮黑客,我們在一個月內解雇了他。他還試圖讓我們僱用他的一位朋友,那個人很可能也是駭客。 「CoderDan 補充表示,Pixelcraft Studios 當時和他進行過一些視頻通話,但沒有錄頻,不確定谷歌是否在內部錄製了所有的視頻通話,但那個黑客確實曾露過臉。

最後,CoderDan 向Munchables 團隊提供了駭客就職於Pixelcraft Studios 時的常用地址,希望能透過這些線索幫助Munchables 找回資金。

截止目前,還沒有特別直接的證據證明駭客真實身份,但多方證詞都透露了這起事件背後的北韓駭客身影。

為何出現安全事件?

據鏈上分析師@SomaXBT揭露,Blast 生態被盜專案Munchables 先前為節省審計費用,僱用不知名安全團隊EntersoftTeam 出具審計報告。該團隊的帳戶簡介為“我們是一家屢獲殊榮的應用程序安全公司,擁有經過認證的白帽黑客”,但平台僅百餘名追隨者。

最新消息,經ZachXBT 分析,Munchables 團隊僱用的四個不同的開發人員可能都是同一個人,他們互相推薦對方做這份工作,並定期轉帳到相同的兩個交易所存款地址,也為彼此的錢包充值。

攻擊者突然良心發現?

下午14 時,據鏈上資料分析平台Scopescan 監測,Munchables 攻擊者向某多簽錢包0x 4 D 2 F 退還了所有的1.7 萬枚ETH,彼時尚不確定是否為攻擊者退款或轉移地址。

半小時後,Blast 創始人Pacman 在X 平台公告,Blast 核心貢獻者已透過多重簽名獲得9,700 萬美元的資金(分別為被盜的1.74 萬枚ETH 和協議內剩餘未被取走的9450 枚wETH,目前價值9600 萬美元)。感謝前Munchables 開發者選擇最終退還所有資金,且不需要任何贖金。 Munchables 也轉發此公告表示:“所有用戶資金都是安全的,不會強制執行鎖定,所有與Blast 相關的獎勵也將被分配。未來幾天將進行更新。”

同時先前同步受到Munchables 攻擊事件影響的Juice 也宣布了資金的安全,其所有的wETH 均已從Munchables 開發者手中取回,Jucie 正在與Pacman 和Blast 協調將wETH 轉移回Juice,以便用戶能夠提款。

攻擊者為何突然良心發現退款,背後的故事我們不得而知,昨夜其曾透過第三方跨鏈橋Orbiter 進行了一筆跨鏈洗幣,但金額僅3 ETH。通過官方跨鏈橋需要14 天轉移時間,而第三方跨鏈橋流動性不足,或許最終難以有效轉移資金促成了其協商退款。

結論

歷來各新鏈初始上線時,由於團隊良莠不齊、基礎設施不全,項目捲款跑路或受黑客攻擊事件屢見不鮮,早期團隊對成員缺乏被背調、監守自盜的事件也時有發生,不能每次都指望攻擊者搖身一變成為白帽「良心發現」退款,建議投資人DYOR 並嚴格控制投資部位配比。