歐科雲鏈OKLink:2023年6月安全事件盤點

一級標題

一級標題

No.1

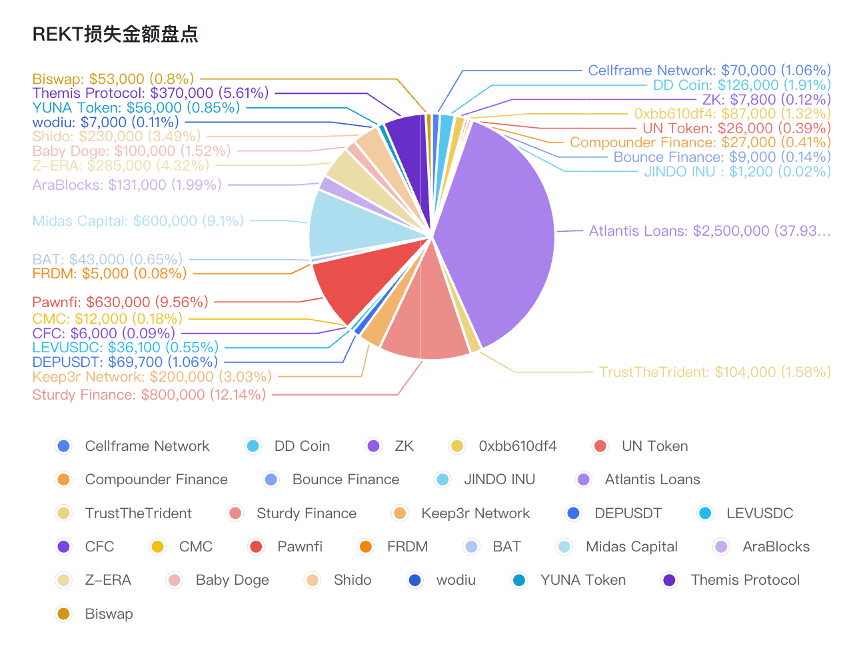

6 月1 號,cellframenet 被攻擊,攻擊者獲利約$ 70 k。事件的原因在於old CELL token 和new CELL token 在PancakeSwap 池子中的價格同時被操縱,導致流動性遷移的時候new CELL token 數量的計算出了問題,攻擊者得到了超量的new CELL token。

攻擊者地址:

攻擊者地址:

https://www.oklink.com/cn/bsc/address/0 x 2525 c 811 ecf 22 fc 5 fcde 03 c 6711 2 d 34 e 97 da 6079

No.2

6 月1 號,DD Coin's Marketplace 合約被攻擊,損失約$ 126 k。漏洞原因是在調用Marketplace 合約的sellItem()函數出售DD Coin 以獲取BUSD 時,Marketplace 合約錯誤的對msg.sender 進行了BUSD 授權,導致用戶可以通過出售DD Coin 獲得雙倍的BUSD。

攻擊者地址:

攻擊者地址:

https://www.oklink.com/cn/bsc/address/ 0 x 0 a 3 fee 894 eb 8 fcb 6 f 84460 d 5828 d 71 be 50612762

No.3

攻擊者地址:

攻擊者地址:

https://www.oklink.com/cn/bsc/address/0xc8b77F282B7f83B745514D5ACb70b9E87F5b1A3D

No.4

6月6 號,BSC 上未驗證的合約0xbb610df4c1d9fd8e1dcad9fdd2dc9d685f412919被攻擊,損失$ 87 k。攻擊者通過調用合約的emergencyWithdraw()函數可以獲得大量的MURATIAI token,最後將獲得的MURATIAI token 通過PancakeSwap V 2 swap 成WBNB 來獲利。

攻擊者地址:

攻擊者地址:

https://www.oklink.com/cn/bsc/address/0x8887a9387ee149a81a17145065a7b13132f732cd

No.5

6月6 號,BSC 上的UN Token 被攻擊,損失約$ 26 k。由於UN Token 合約的_swapBurn()函數設計存在缺陷,導致攻擊者通過向UN swapPair 合約發送UN Token,再調用UN swapPair 合約的skim()函數,可以將UN swapPair 合約裡面的UN Token 的價格拉高來獲利。

攻擊者地址:

攻擊者地址:

https://www.oklink.com/cn/bsc/address/ 0 xf 84 efa 8 a 9 f 7 e 68855 cf 17 eaac 9 c 2 f 97 a 9 d 131366

No.6

6月7 號,以太坊上的Compounder Finance 被攻擊,損失約$ 27 k。

攻擊者地址:

攻擊者地址:

https://www.oklink.com/cn/bsc/address/ 0 x 0 e 816 b 0 d 0 a 66252 c 72 af 822 d 3 e 0773 a 2676 f 3278

No.7

6月8 號,bounce_finance 的AdminUpgradeabilityProxy 合約被利用。攻擊者通過調用該合約的claim()函數強制將合約持有的ETH swap 成Auction Token,從而拉高Uniswap pair 裡Auction Token 的價格。攻擊者最後通過反向swap 將Auction Token 兌換成ETH,最終獲利4.7 個ETH (~$ 9 k)。

攻擊者地址:

攻擊者地址:

https://www.oklink.com/cn/eth/address/ 0 xb 1 ca 82 a 1 e 6 a 6255 bc 66 b 9330 b 08 b 642 b 07419469

No.8

攻擊者地址:

問題合約地址:

https://www.oklink.com/cn/bsc/address/ 0 x 22 D 6363949 E 295873 D 261 b 812 A 281 D 014367 e 8 f 9

No.9

攻擊者地址:

攻擊者地址:

https://www.oklink.com/cn/bsc/address/ 0 xEADe 071 FF 23 bceF 312 deC 938 eCE 29 f 7 da 62 CF 45 b

No.10

6月11 號,TrustTheTrident SELLC Token 遭受價格攻擊,攻擊者獲利~$ 104 k。問題原因在於miner 合約中的sendMiner()方法存在漏洞,導致攻擊者通過操縱價格,使計算的資金膨脹,最終獲利。

攻擊者地址:

攻擊者地址:

https://www.oklink.com/cn/bsc/address/ 0 x 0060129430 df 7 ea 188 be 3 d 8818404 a 2 d 40896089

No.11

6月12 號,SturdyFinance 協議被攻擊,攻擊者獲利~$ 800 k。漏洞本質原因還是Balancer's read-only reentrancy 問題。 Sturdy Finance 是一個Lending 協議,攻擊者將B-stETH-STABLE 作為抵押物,通過操縱B-stETH-STABLE 的價格來借得了超過抵押物的資產。

攻擊者地址:

攻擊者地址:

https://www.oklink.com/cn/eth/address/ 0 x 1 e 8419 e 724 d 51 e 87 f 78 e 222 d 935 fbbdeb 631 a 08 b

No.12

6月12 號,thekeep 3 r 被攻擊,攻擊者獲利~$ 200 k。攻擊發生的原因在於governor 私鑰洩漏。

攻擊者地址:

攻擊者地址:

https://www.oklink.com/cn/eth/address/ 0 x 4941 F 075 d 77708 b 819 e 9 f 630 f 65 D 65 c 3289 e 7 C 9 E

No.13

攻擊者地址:

攻擊者地址:

https://www.oklink.com/cn/bsc/address/ 0 xe 22 e 857807 a 72 c 47 c 1 e 276 b 3079938 dee 3 b 514 c 9

No.14

6月15 號,以太坊上的DEPUSDT 遭受攻擊,攻擊者獲利$ 69.7 k。合約提供了一個public 的approveToken()方法,使得攻擊者可以將合約持有的Token 給轉移走。

攻擊者地址:

攻擊者地址:

https://www.oklink.com/cn/eth/address/0x7021C1B142eb634Fa0749CDA270c7AFF74Dc3B7f

No.15

6月15 號,以太坊上的LEVUSDC 遭受攻擊,攻擊者獲利$ 36.1 k。合約提供了一個public 的approveToken()方法,使得攻擊者可以將合約持有的Token 給轉移走。

攻擊者地址:

攻擊者地址:

https://www.oklink.com/cn/eth/address/0x7021C1B142eb634Fa0749CDA270c7AFF74Dc3B7f

No.16

攻擊者地址:

攻擊者地址:

https://www.oklink.com/cn/bsc/address/ 0 xdd 9 B 223 AEC 6 ea 56567 A 62 f 21 Ff 89585 ff 125632 c

No.17

6月16 號,BNB 鏈上的CMC Token 由於存在漏洞,造成約$ 12 k 的損失。問題原因在於通過PancakeSwap v 2 將CMC Token 兌換成BUSD 的過程中,會將pair 當中的一部分CMC Token 給burn 掉,從而拉高pair 當中CMC Token 的價格。攻擊者通過多次執行將CMC Token 兌換成BUSD 的操作,從而獲利。

攻擊者地址:

攻擊者地址:

https://www.oklink.com/cn/bsc/address/0xcb7f6d5dc871c72bef05d0b25f054b26fdc5354c

No.18

6月17 號,PawnfiOfficial 被攻擊,造成的損失超過$ 630 k。此次攻擊的根本原因是,當用戶使用指定的NFT 作為藉款抵押品時,協議未能驗證NFT 是否真的被轉移。

攻擊者地址:

攻擊者地址:

https://www.oklink.com/cn/eth/address/ 0 x 8 f 7370 d 5 d 461559 f 24 b 83 ba 675 b 4 c 7 e 2 fdb 514 cc

No.19

攻擊者地址:

攻擊者地址:

https://www.oklink.com/cn/eth/address/ 0 x 1238 dDA 2319812 c 8 B 405 e 84 D 7 EFf 5 DFB 81783008

No.20

6月17 號,以太坊上FRDM 代幣遭受閃電貸攻擊,損失~$ 5 k。

問題合約地址:

https://www.oklink.com/cn/bsc/address/ 0 xBD 2 f 6 B 7 A 19 F 2449675 F 7432 d 29 d 1 DC 1150 CcD 08 f

No.21

6月18 號,MidasCapitalXYZ 遭受攻擊,造成的損失~$ 600 k。問題的本質是其fork 的Compound V 2 借貸協議存在的捨入問題。 HundredFinance 在早些時候也遇到了類似的攻擊。

攻擊者地址:

攻擊者地址:

https://www.oklink.com/cn/bsc/address/ 0 x 4 b 92 cc 3452 ef 1 e 37528470495 b 86 d 3 f 976470734

No.22

攻擊者地址:

攻擊者地址:

攻擊者地址:

攻擊者地址:

https://www.oklink.com/cn/bsc/address/ 0 xf 84 efa 8 a 9 f 7 e 68855 cf 17 eaac 9 c 2 f 97 a 9 d 131366

No.23

攻擊者地址:

攻擊者地址:

https://www.oklink.com/cn/bsc/address/ 0 xafe 015 d 862 b 6 e 1 c 54 c 2870 d 89557 a 90 dafb 7 fefe

No.24

6月21 號,BabyDogeCoin 被攻擊,攻擊者獲利~$ 100 k。

攻擊者地址:

攻擊者地址:

https://www.oklink.com/cn/bsc/address/ 0 xee 6764 ac 7 aa 45 ed 52482 e 4320906 fd 75615 ba 1 d 1

No.25

攻擊者地址:

V 2 Token,最後將獲得的V 2 Token 全部賣出從而獲利。

攻擊者地址:

攻擊者地址:

https://www.oklink.com/cn/bsc/address/ 0 x 69810917928 b 80636178 b 1 bb 011 c 746 efe 61770 d

No.26

攻擊者地址:

攻擊者地址:

https://www.oklink.com/cn/eth/address/0xb2b1ca8a73b3C31bD90dA7AF307D 743 CEc 5 BF 39 E

No.27

6月24 號,wodiu_os 遭受閃電貸攻擊,造成的損失~$ 7 k。漏洞原因在於Uniswap pair 當中的WODIU Token 在每次轉入和轉出時都會被burn 掉一部分,導致pair 當中的WODIU Token 價格被操縱。

攻擊者地址:

https://www.oklink.com/cn/bsc/address/ 0 x 1 C 261 D 5 B 5566 BBB 489 d 93622 D 68 a 7 D 7964 C 72 b 0 A

No.28

攻擊者地址:

攻擊交易:

https://www.oklink.com/cn/arbitrum/tx/ 0 xff 368294 ccb 3 cd 6 e 7 e 263526 b 5 c 820 b 22 dea 2 b 2 fd 8617119 ba 5 c 3 ab 8417403 d 8

攻擊者地址:

https://www.oklink.com/cn/arbitrum/address/0xdb73eb484e7dea3785520d750eabef50a9b9ab33

No.29

一級標題

一級標題

攻擊者地址:

https://www.oklink.com/cn/bsc/address/ 0 xa 1 e 31 b 29 f 94296 fc 85 fac 8739511360 f 279 b 1976

攻擊者地址:

No.1

一級標題

No.2

1.2 RugPull 盤點

No.3

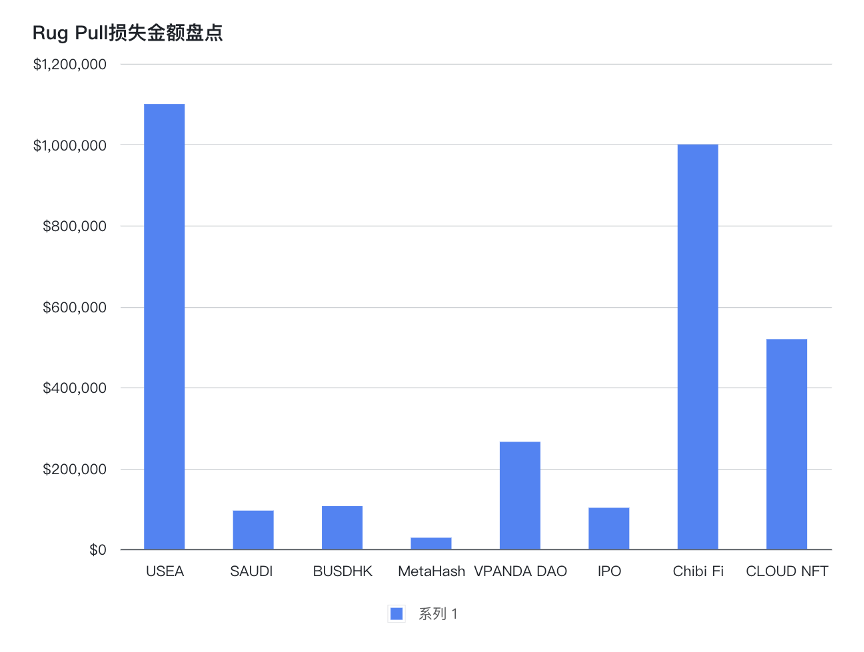

6 月6 日, USEA 代幣的部署者rugged,竊取了約110 萬美元的用戶資金。為了做到這一點,他們鑄造了大量代幣,並從PancakeSwap 上的USEA 代幣交易對中移除了所有流動性。這導致$USEA 下跌了近99% 。

No.4

6 月8 日, 以太坊上的MEME 代幣SAUDI rugged,獲利~$ 95 K,$SAUDI 下跌了98.5% 。

No.5

6 月10 日, 詐騙代幣BUSDHK rugged,$BUSDHK 下跌了100% 。代幣部署者控制的EOA 賬戶給自己mint 了大量的BUSDHK 並swap 成448 個BNB。

No.6

6 月13 日, 詐騙代幣MetaHash rugged。代幣部署者控制的EOA 賬號通過移除流動性獲得~$ 28 k。

No.7

6 月27 日, Chibi_Fi rugged,其刪除了Twitter 賬號和網站。價值~$ 1 m 的加密貨幣被偷走,這些被盜資金被兌換成約555 個ETH,並從Arbitrum 橋接到以太坊。

No.8

一級標題

一級標題

No.1

一級標題"The Otherside: OTHR Token" NFT。

No.2

1.3 社媒詐騙與釣魚盤點

No.3

6 月1 日,PinkDrainer 通過Blur 偷走了ID 為65611 的

No.4

6 月1 日,Orbiter_Finance Discord 遭受攻擊, 在團隊確認他們已重新獲得服務器控制權之前,請勿點擊鏈接。

No.5

6 月1 日,basenameapp Discord 遭受攻擊, 在團隊確認他們已重新獲得服務器控制權之前,請勿點擊鏈接。

No.6

6 月1 日,FlareNetworks Discord 遭受攻擊, 在團隊確認他們已重新獲得服務器控制權之前,請勿點擊鏈接。

No.7

6 月1 日,EquilibreAMM Discord 服務器中發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.8

6 月2 日,虛假Loyal 聲明網站。不要與hxxps://claim-loyal.org/ 交互。

No.9

6 月3 日,PeterSchiff Twitter 帳戶已被入侵並正在宣傳釣魚網站不要與hxxps://gold.fo/ 交互。

No.10

6 月3 日,MantaNetwork Discord 服務器中發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.11

6 月4 日,提防在Twitter 上推廣的虛假Loyal claim 網站。不要與hxxps://loyal.gl/ 交互。

No.12

6 月5 日,mobius_market Discord 服務器中發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.13

6 月5 日,Bee_NetworkFP Discord 服務器中發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.14

6 月5 日,BIFROSTio Discord 遭受攻擊, 在團隊確認他們已重新獲得服務器控制權之前,請勿點擊鏈接。

No.15

6 月6 日,提防在Twitter 上推廣的虛假Finale claim 網站。不要與hxxps://finale.claims/ 交互。

No.16

6 月6 日,ZKEX_Official Discord 服務器中發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.17

6 月7 日,BNBCHAIN Discord 服務器中發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.18

6 月7 日,VinodChavdaBJP Twitter 帳戶已被入侵並正在宣傳釣魚網站不要與hxxps://xrpfinance-airdrop.com/ 交互。

No.19

6 月7 日,ColeThereum Twitter 帳戶已被入侵並正在宣傳釣魚網站不要與hxxps://entertheigloo.com/ 交互。

No.20

6 月7 日,SkyweaverGame Discord 服務器中發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.21

6 月7 日,LodestarFinance Discord 服務器中發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.22

6 月8 日,提防在Twitter 上推廣的虛假RICK claim 網站。不要與pickandrick.com 交互。

No.23

6 月8 日,KeplerHomes Discord 服務器中發布了釣魚鏈接。不要與hxxps://claim-kepler.homes/交互。

No.24

6 月9 日,stellaxyz_ Discord 服務器中發布了釣魚鏈接。不要與hxxps://alpha-token.xyz/交互。

No.25

6 月9 日,bankercoinada Discord 服務器中發布了釣魚鏈接。不要與hxxps://bankercoinada.site/交互。

No.26

6 月9 日,franklinisbored Twitter 帳戶已被入侵並正在宣傳釣魚網站不要與hxxps://debanklabs.com/交互。

No.27

6 月10 日,nemesis_dao Discord 服務器中發布了釣魚鏈接。不要與hxxps://helenaclaim.xyz/#交互。

No.28

6 月10 日,HelenaFinancial Discord 服務器中發布了釣魚鏈接。不要與hxxps://helenaclaim.xyz/#交互。

No.29

6 月10 日,SafariSurfers Discord 服務器中發布了釣魚鏈接。不要與hxxps://mintjttribe.com/交互。

No.30

6 月11 日,ether_fi Discord 服務器中發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.31

6 月11 日,RSTLSSxyz Discord 服務器中發布了釣魚鏈接。不要與hxxps://rstlss-token.xyz/交互。

No.32

6 月11 日,questify_gg Discord 服務器被入侵。不要連接你的錢包,它會連接到釣魚網站。

No.33

6 月11 日,提防在Twitter 上推廣的虛假Layer Zero Labs claim 網站。不要與hxxps://leyerszero.com/交互。

No.34

6 月12 日,thatMediaWag Discord 服務器中發布了釣魚鏈接。不要與hxxps://wag-media.club/交互。

No.35

6 月13 日,WickedBoneClub Discord 服務器中發布了釣魚鏈接。不要與hxxps://wickedboneclub.org/交互。

No.36

6 月13 日,提防在Twitter 上推廣的虛假Golden Pepe claim 網站。不要與hxxps://mygoldenpp.com/交互。

No.37

6 月14 日,KevinSvenson_ Discord 和Twitter 帳戶同時被入侵。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.38

6 月14 日,提防在Twitter 上推廣的虛假ChainGPT claim 網站。不要與hxxps://chaingpt.claims/交互。

No.39

6 月15 日,BeamerBridge Discord 服務器中發布了釣魚鏈接。不要與hxxps://beamertoken.com/交互。

No.40

6 月15 日,L 0 _Corner Discord 服務器中發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.41

6 月15 日,提防在Twitter 上推廣的虛假Lido airdrop 網站。不要與hxxps://lido v 2 finance.com/交互。

No.42

6 月15 日,提防在Twitter 上推廣的虛假Finale airdrop 網站。不要與hxxps://finale.website/交互。

No.43

6 月16 日,zkxprotocol Discord 服務器中發布了釣魚鏈接。不要與hxxps://zkx-token.fi/交互。

No.44

6 月16 日,ShellProtocol Discord 服務器中發布了釣魚鏈接。不要與hxxps://claim-shellprotocol.io/交互。

No.45

6 月16 日,adoptwombat Discord 服務器中發布了釣魚鏈接。不要與hxxps://womtoken.app/交互。

No.46

6 月16 日,提防在Twitter 上推廣的虛假Psyop airdrop 網站。不要與hxxps://psyopgifts.com/和hxxps://xn--psop-625 a.com/交互。

No.47

6 月16 日,提防在Twitter 上推廣的虛假Apecoin airdrop 網站。不要與hxxps://apecoin.gl/交互。

No.48

6 月17 日,polarbearsnft Discord 服務器中發布了釣魚鏈接。不要與hxxps://polarbearsnft.org/交互。

No.49

6 月17 日,SteadyStackNFT Discord 服務器中發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.50

6 月18 日,提防在Twitter 上推廣的虛假Layerzero airdrop 網站。不要與hxxps://enter-layerzero.org/交互。

No.51

6 月19 日,提防在Twitter 上推廣的虛假zkSync airdrop 網站。不要與hxxps://enter.zkzync.org/交互。

No.52

6 月19 日,提防在Twitter 上推廣的虛假Optimism airdrop 網站。不要與hxxps://airdrop.optimism.sx/交互。

No.53

6 月20 日,CandyCollectiv Discord 服務器中發布了釣魚鏈接。不要與hxxps://collab-land.ac/交互。

No.54

6 月20 日,rlmverse Discord 服務器中發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.55

6 月20 日,Inf_Skies Discord 服務器中發布了釣魚鏈接。不要與hxxps://accessprotocol.live/交互。

No.56

6 月20 日,Popcorn_DAO Discord 服務器中發布了釣魚鏈接。不要與hxxps://popclaim.network/交互。

No.57

6 月21 日,YouSUI_Global Discord 服務器中發布了釣魚鏈接。不要與hxxps://yousui.live/交互。

No.58

6 月21 日,退場騙局在一個假的Crypto Legion 代幣上被檢測到。正在推銷該假代幣的網站hxxps://cryptolegions.net/並不是項目方的官方網站。

No.59

6 月21 日,btcordinal Discord 服務器中發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.60

6 月22 日,GamioNFT Discord 服務器中發布了釣魚鏈接。不要與hxxps://mint-galxe.com/ventory/campaign/GCmwbUQaM 7/交互。

No.61

6 月22 日,提防在Twitter 上推廣的虛假PEPE airdrop 網站。不要與hxxps://pepecoin.guru/交互。

No.62

6 月22 日,提防在Twitter 上推廣的虛假Evermoon airdrop 網站。不要與hxxps://evermoonerc 20.com/交互。

No.63

6 月23 日,Dogami Discord 服務器中發布了釣魚鏈接。不要與hxxps://dogami.gift/交互。

No.64

6 月23 日,ObolNetwork Discord 服務器中發布了釣魚鏈接。不要與hxxps://obol.store/ 交互。

No.65

6 月23 日,optyfi Discord 服務器中發布了釣魚鏈接。不要與hxxps://optyfi.net/交互。

No.66

6 月24 日,一個假的空投代幣被發送到多個EOA 賬戶。通過誘導用戶訪問hxxps://apdom.site/來“領取獎勵”時獲得用戶持有代幣的授權。

No.67

6 月25 日,ontropy Discord 服務器中發布了釣魚鏈接。不要與hxxps://ontropy.co/交互。

No.68

6 月25 日,AltitudeDeFi Discord 服務器中發布了釣魚鏈接。不要與hxxps://altitudedefi.net/交互。

No.69

6 月25 日,lifiprotocol Discord 服務器中發布了釣魚鏈接。不要與hxxps://lifi.bar/交互。

No.70

6 月25 日,BrainlesSpikes Discord 服務器中發布了釣魚鏈接。不要與hxxps://brainlesspikes.app/交互。

No.71

6 月25 日,OptyFi Discord 服務器被攻擊。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.72

6 月25 日,提防在Twitter 上推廣的虛假Chainlink airdrop 網站。不要與hxxps://claim-chainlink.net/交互。

No.73

6 月26 日,Dackie_Official Discord 服務器被攻擊並發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.74

6 月26 日,thesoftdao Discord 服務器被攻擊並發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.75

6 月26 日,提防在Twitter 上推廣的虛假Golden Pepe claim 網站。不要與hxxps://my-goldenpepe.com/交互。

No.76

6 月26 日,MyCopilotBae Discord 服務器發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.77

6 月26 日,lightyear_game Discord 服務器發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.78

6 月26 日,提防在Twitter 上推廣的虛假Loyal Airdrop 網站。不要與hxxps://loyaltylabs.gg/交互。

No.79

6 月26 日,提防在Twitter 上推廣的虛假Pepe Staking 網站。不要與hxxps://staking-pepe.com/交互。

No.80

6 月26 日,oasys_games Discord 服務器發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.81

6 月27 日,提防在Twitter 上推廣的虛假Mystery box airdrop 網站。不要與hxxps://web 3-limited.xyz/交互。

No.82

6 月27 日,ZigZagExchange Discord 服務器發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.83

6 月27 日,Entanglefi Discord 服務器發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.84

6 月27 日,AOFVerse Discord 服務器被攻擊並發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.85

6 月27 日,Meowcoin 2023 Discord 服務器被攻擊並發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.86

6 月28 日,MantaNetwork Twitter 賬號被攻擊並發布了釣魚鏈接。不要與hxxps://manta.money/交互。

No.87

6 月28 日,WINRProtocol Discord 服務器被攻擊並發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.88

6 月28 日,提防在Twitter 上推廣的虛假Loyal airdrop 網站。不要與hxxps://loyaltylabs.eu/交互。

No.89

6 月28 日,cilistia p 2 p Discord 服務器被攻擊並發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.90

6 月29 日,UmbNetwork Discord 服務器被攻擊並發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.91

6 月29 日,BitKingz Discord 服務器被攻擊並發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.92

6 月29 日,提防在Twitter 上推廣的虛假Layer Zero airdrop 網站。不要與hxxps://layerzero.global/交互。

No.93

6 月29 日,Syntropynet Discord 服務器中發布了釣魚鏈接。不要與hxxps://syntropy-net.com/交互。

No.94

6 月30 日,radixdlt Discord 服務器被攻擊並發布了釣魚鏈接。在團隊確認他們已重新獲得對服務器的控制之前,請勿點擊任何鏈接。

No.95

一級標題

No.96

一級標題

1.4 其他

No.1

一級標題

No.2

1.4 其他

No.3

6 月1 日,unsheth_xyz 披露其unshETH 合約部署者的其中一個私鑰被洩露,導致USH 價格下跌了-23% 。

No.4

攻擊者地址:

攻擊者地址:

攻擊者地址:

https://www.oklink.com/cn/eth/address/0xBDf38B7475Ff810325AA39e988fb80E0aA007E84

No.5

一級標題

一級標題

一級標題