黑客事件頻發,請收下這篇Crypto防盜指南

本文來自 Medium本文來自

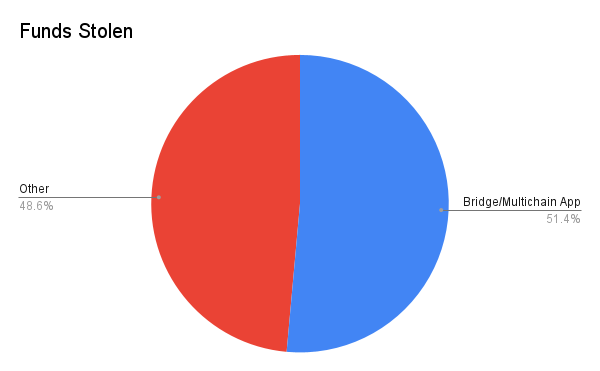

本文來自,原文作者:Kofi Kufuor,由Odaily 譯者Katie 辜編譯。TokenPocket 閃兌服務商被盜黑客今年從加密應用程序中竊取了20 多億美元。國慶期間,行業又經歷了TokenPocket 閃兌服務商被盜

(損失超2100 萬美元)和

BNB Chain 跨鏈橋BSC Token Hub 遭攻擊

(損失約5.66 億美元)的加密盜竊事件。

隨著加密生態系統的發展,安全攻防戰只會越演越烈。因此,本文將:

討論加密安全的未來。

一級標題

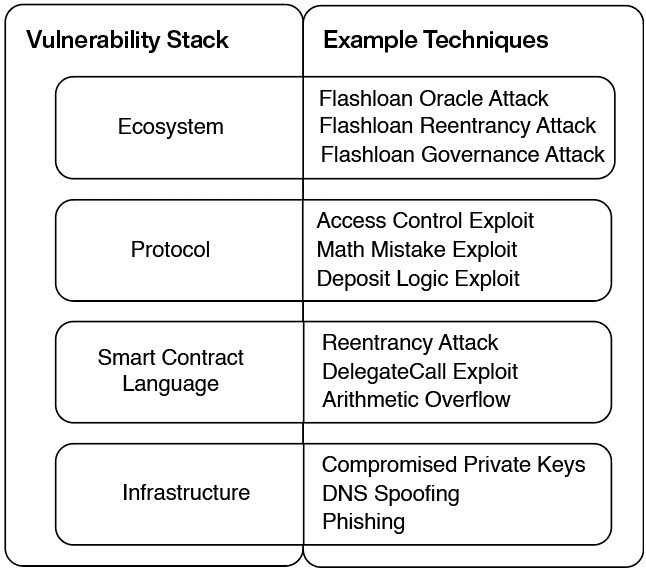

加密應用生態系統由互操作協議組成,由智能合約支持,依賴於鍊和互聯網的底層基礎設施。此堆棧的每一層都有其獨有的漏洞。我們可以根據利用的堆棧層和使用的方法對加密黑客進行分類。

二級標題

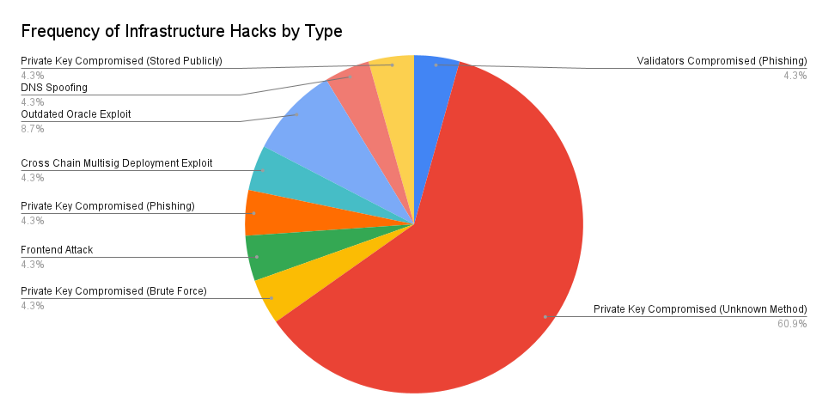

對基礎設施層的攻擊利用了加密應用程序的底層系統中的弱點:依賴用於達成共識的區塊鏈、用於前端的互聯網服務和用於私鑰管理的工具。

二級標題

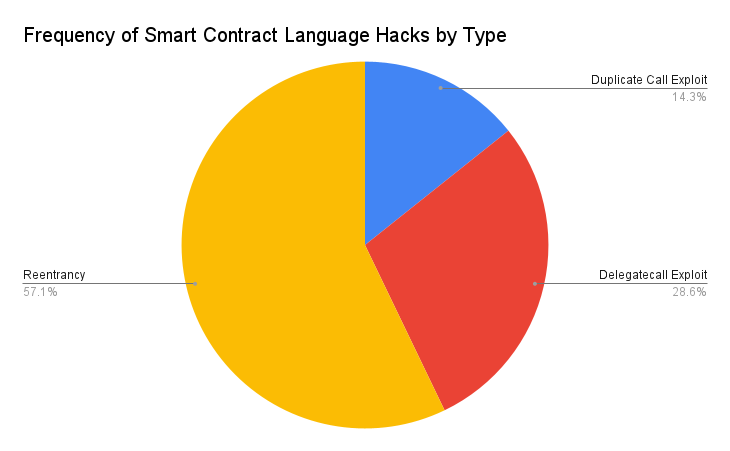

這一層的黑客利用了智能合約語言(如Solidity)的弱點和漏洞,例如可重入性(reentrancy)和實現委託調用(delegatecall)的危險,這些可以通過遵循安全規範來規避。

二級標題

二級標題

二級標題

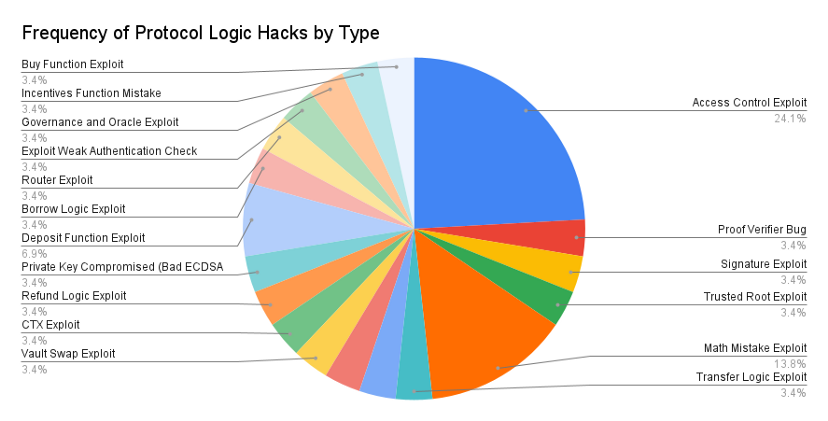

協議邏輯級攻擊還可以利用用於控制應用程序參數的治理系統。

二級標題

一級標題

一級標題

數據分析

數據分析

數據分析

數據分析

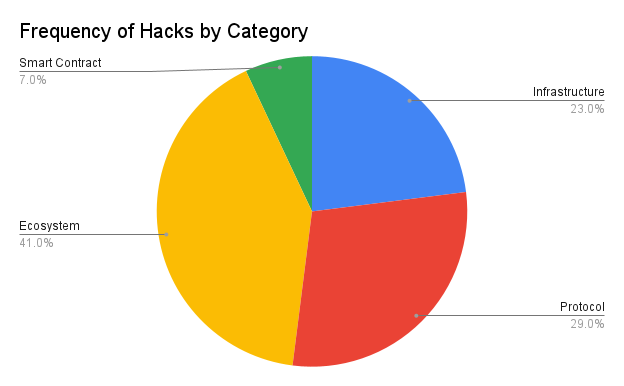

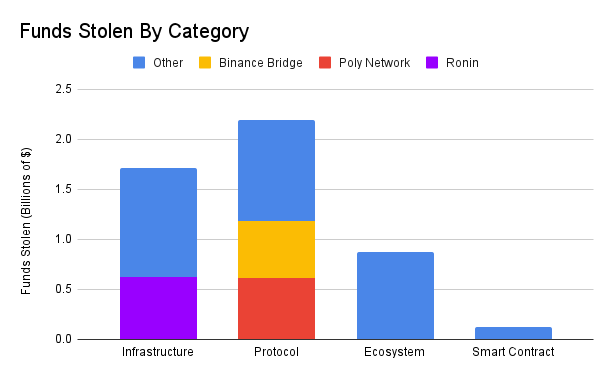

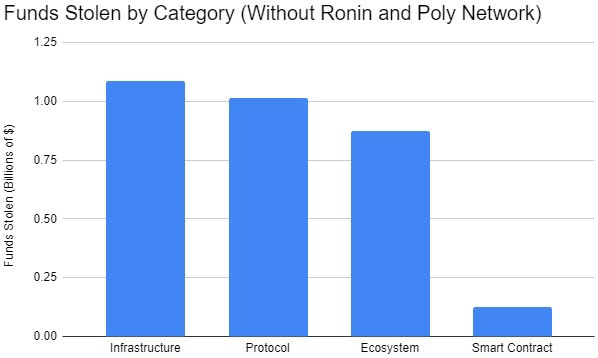

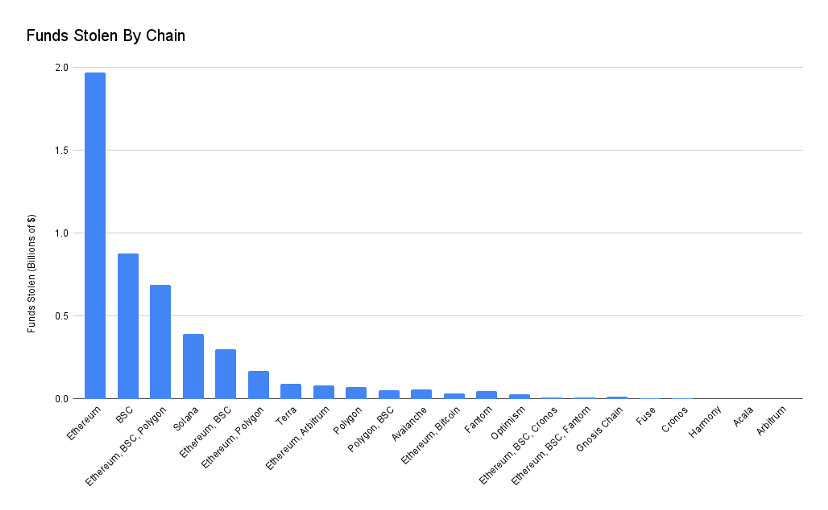

我收集了2020 年以來100 起規模最大的加密貨幣黑客攻擊的數據集,被盜資金總計50 億美元。

二級標題

二級標題

基礎設施

基礎設施基礎設施等社會攻擊獲得這些私鑰。

二級標題

二級標題

二級標題

例如,在Siren Protocol 黑客攻擊中,提取質押品代幣的函數很容易被重入,並被反複調用(每次惡意合約接收代幣時),直到所有質押品耗盡。

二級標題

二級標題

二級標題

協議邏輯

例如,許多Compound 分叉,如CREAM、Hundred Finance 和Voltage Finance 都成為了重入性攻擊的受害者,因為Compound 的代碼在允許交互之前無需檢查交互的效果。這對Compound 來說很有效,因為他們審查了他們支持的每個新代幣的漏洞,但製作分叉的團隊並沒有這麼做。

二級標題

二級標題

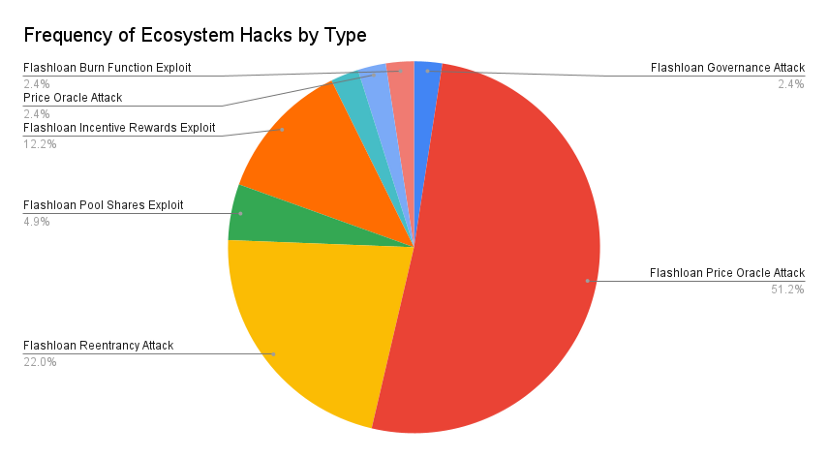

閃電貸攻擊通常遵循以下公式:使用貸款進行大規模交易,推高貸款協議用作餵價( price feed)的AMM 上的代幣價格。然後,在同一筆交易中,使用膨脹的代幣作為質押品,獲得遠高於其真實價值的貸款。

一級標題

一級標題

一級標題

黑客在哪裡下手?

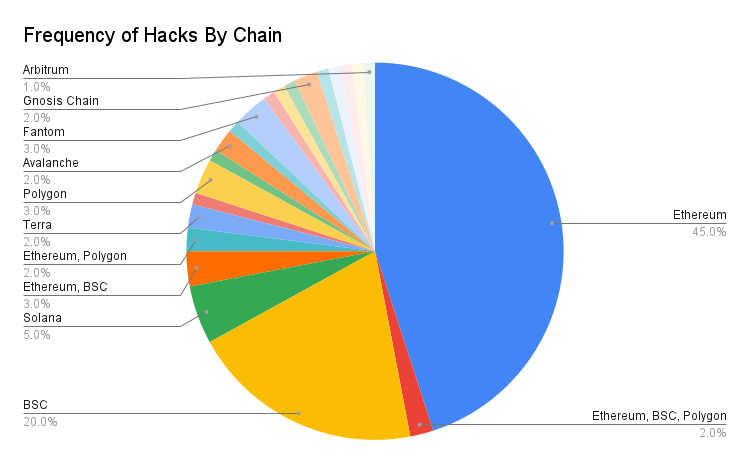

根據失竊的合約或錢包所在的鏈對數據集進行分析。以太坊的黑客數量最多,佔樣本組的45%。幣安智能鏈(BSC)以20% 的份額位居第二。

造成這種情況的因素有很多:

二級標題

一級標題

二級標題

基礎設施

基礎設施

基礎設施

基礎設施

大多數大型基礎設施黑客攻擊都涉及黑客獲取諸如私鑰等敏感信息。遵循良好的操作安全(OPSEC)步驟並進行經常性的威脅建模可以降低這種情況發生的可能性。擁有良好OPSEC 流程的開發團隊可以:

識別敏感數據(私鑰、員工信息、API 密鑰等);

制定並實施減輕威脅的計劃。

二級標題

二級標題

二級標題

智能合約語言和協議邏輯

1. 模糊測試工具

模糊測試工具,如Echidna,測試智能合約如何對大量隨機生成的交易做出反應。這是檢測特定輸入產生意外結果的邊緣情況的好方法。

2. 靜態分析

靜態分析工具,如Slither 和Mythril,自動檢測智能合約中的漏洞。這些工具非常適合快速找出常見的漏洞,但它們只能捕獲一組預定義的問題。如果智能合約存在工具規範中沒有的問題,也不會被發現。

3. 形式化驗證

形式化驗證工具,如Certora,將比較智能合約與開發人員編寫的規範。該規範詳細說明了代碼應該做什麼以及所需的屬性。例如,開發人員在構建一個貸款應用程序時,會指定每筆貸款都必須有足夠的質押品支持。如果智能合約的任何可能行為不符合規範,則形式化驗證者將識別該違規行為。

形式化驗證的缺點是測試只和規範保持一樣的標準。如果所提供的規範沒有說明某些行為或過於寬鬆,那麼驗證過程將無法捕獲所有的錯誤。

4. 審計和同行評審

在審計或同行評審期間,一組受信任的開發人員將測試和評審項目代碼。審計員將撰寫一份報告,詳細說明他們發現的漏洞,以及如何修復這些問題的建議。

讓專業的第三方評審合約是發現原始團隊遺漏的漏洞的好方法。然而,審核員也是人,他們永遠不會捕抓到所有漏洞。此外要信任審計員,如果審計員發現了問題,他們會告訴您,而不是自己利用它。

威脅檢測模型可以用來發現內存池中的惡意交易,在節點處理它們之前,交易就存在於內存池中,但黑客可以通過使用flashbot 等服務直接將交易發送給礦工,從而繞過這些檢查。

一級標題

一級標題

一級標題

加密安全的未來

我對加密安全的未來有兩個預測:

1. 我相信最好的團隊將從把安全視為基於事件的實踐(測試->同行評審->審核)轉變為將其視為一個連續的過程。他們將:

對主代碼庫中的每一個新增代碼執行靜態分析和模糊處理;

對每一次重大升級都進行正式驗證;建立具有響應動作的監視和警報系統(暫停整個應用程序或受影響的特定模塊);

2. 讓一些團隊成員制定和維護安全自動化和攻擊響應計劃。安全工作不應在審計後結束。

在許多情況下,例如Nomad 跨鏈橋黑客攻擊,其漏洞是基於審計後升級中引入的錯誤。

二級標題

相關閱讀