DAOrayaki:創建假的zkSNARK證明

DAOrayaki DAO研究獎金池:

資助地址: DAOrayaki.eth

DAOrayaki DAO研究獎金池:

資助地址: DAOrayaki.eth

DAOrayaki DAO研究獎金池:

投票進展:DAO Committee 2/0 通過

zkSNARKs是一種創建零知識證明的方法。具體來說,是簡潔的、非交互式的創建零知識證明的方法。

原文作者: Kobi Gurkan

zkSNARKs是一種創建零知識證明的方法。具體來說,是簡潔的、非交互式的創建零知識證明的方法。

https://z.cash/technology/zksnarks/

研究種類:Blockchain Zero Knowledge Proofs

zkSNARKs是一種創建零知識證明的方法。具體來說,是簡潔的、非交互式的創建零知識證明的方法。

https://qed-it.com/trustless-computing-on-private-data/

zkSNARKs是一種創建零知識證明的方法。具體來說,是簡潔的、非交互式的創建零知識證明的方法。

教授的博文。

https://qed-it.com/2017/07/04/zkp-in-action/

zkSNARKs到底是什麼可以參考以下內容

https://qed-it.com/2017-12-20-the-incredible-machine/

1. zkSNARKs在Zcash中是如何構建的--由Zcash團隊提供。

https://qed-it.com/2017/07/11/the-hunting-of-the-snark/

2. 私人數據的無信任計算—QED-it的首席密碼學家Daniel Benarroch和Aviv Zohar

教授的博文。

3. 證明,區塊鏈。 ZKPinAction - 一個解釋ZKP和如何為數獨創建一個的會議

視頻。"4. 不可思議的機器--QED-it首席科學家Aviv Zohar教授的博文,解釋了可信的設置。"5. 獵殺SNARK - 一系列的謎語,用於實驗ZKPs。

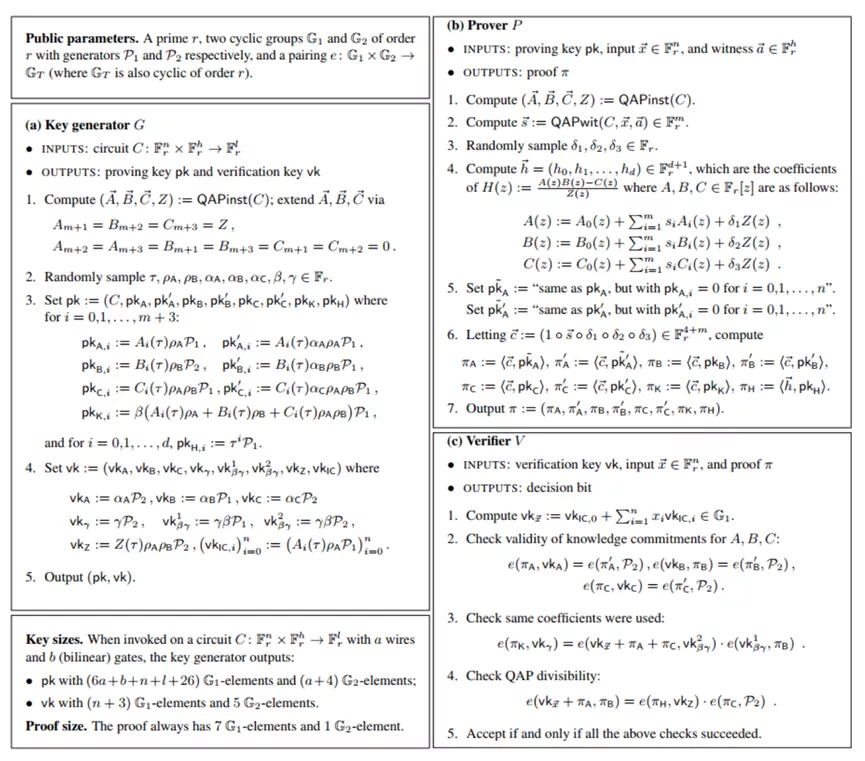

在QED-it,我們使用zkSNARKs和其他工具, 為企業創建零知識區塊鏈。"最為人所知的zkSNARKs的生產部署可能是ZCash--一種具有不可鏈接的交易和隱藏金額的加密貨幣。 ZCash,以及其他一些利用zkSNARKs的產品,都是基於一種叫做Pinnochio的結構,儘管更具體的是BCTV14a。這是一項了不起的技術,正如你可能懷疑的那樣。這種結構有一個明顯的缺點:可信的設置。"受信任設置

密鑰

1. "The Ceremony "播客

https://www.wnycstudios.org/podcasts/radiolab/articles/ceremony

在這個過程中,有一些隨機的元素被抽樣,但必須保密。因為如果驗證者知道這些,他們將能夠創造出被成功驗證的證明,而在證明過程中不使用問題的實際解決方案。換句話說,就是要偽造證明,破壞健全性。這種隨機性也被稱為

https://z.cash.foundation/blog/powers-of-tau/

播客"Tau"。有一些方法可以避免這種擔憂,不把信任放在單一實體上。對於公共電路來說, 這些方法通常涉及多方計算,在這個過程中,多個參與者捐出自己的隨機性,之後再將其銷毀。有趣的是,只要有一個參與者是誠實的,並且銷毀了他們的隨機性,整個過程就會很安全。

播客

使用MPC做可信設置的一些值得注意的例子仍舊是:ZCash。

播客

2. Tau的冪"你可能會注意到這裡冒出來的這個"...Tau的保密性非常重要。一旦Tau被證明人知道,就很容易偽造證明。

讓我們快速看一下BCTV14a中提出的建設。"a*b=c "中的一部分。"a*b-c=0"。

這是一個數學問題,所以讓我們挑出與本篇文章有關的細節部分:"1. Tau是在設置過程中隨機抽取的有限場中的一個點,是"H(z)--H(Tau)。

有毒廢料

中的一部分。

2. 在證明過程中,驗證者會計算一些多項式--A(z),B(z)和C(z),它們來自約束系統和公共及私人輸入的解決方案。本質上,這些多項式代表了

形式的約束,或者等同於

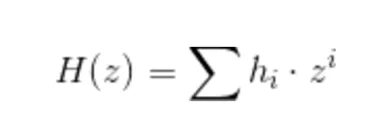

3. 驗證人還計算H(z)=(A(z)B(z)-C(z))/Z(z),其中Z(z)是一個公開的多項式,在代表約束系統的點上為零。請注意,由於A、 B和C考慮了驗證者的輸入,只有當分子也在相同的點上歸零時才能計算出H,證明驗證者實際上知道問題的一個解決方案,即產生A*BC =0。重要的部分現在發生了--驗證者在不知道Tau的情況下,可以計算出在Tau處求值的

指數內

我們為什麼要這樣做?因為通過在隨機點Tau上求值,證明者有很高的概率表明方程H=(A*BC)/Z對所有Z都成立。從同一問題的不同角度來看,在不知道Tau的情況下, 證明者以高概率,將無法產生一個在該點得到完全相同的值的多項式。

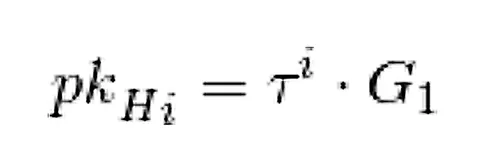

我們如何在技術上做到這一點呢?有這樣一個事實:設置過程的一部分產生了包含Tau所有相關冪的元素隱藏在指數中,以pk_Hi的形式給出。如果我們有H的係數,我們可以將這些結合起來並創建H(Tau)。

更具體地說

驗證者計算的H(z)

取自證明的鑰匙,在設置過程中計算出來的

對H(Tau)進行“指數內”評估

驗證者在收到證明後,可以再次在指數中檢查驗證者是否確實提供了滿足H=(A*BC)/Z關係的H的係數,這只有在驗證者確實知道一個解決方案時才能做到。

偽造證明

現在讓我們做個假設,如果Tau被知道了會怎樣?如果由於某種原因,它在設置過程中被暴露出來,並且被惡意驗證者知道了。

核查員的檢查會通過,而且沒有人知道。這聽起來很難...

結論

1. 該程序設置了一個用於比特分解的電路,儘管它是C。"結論"3. 驗證者從磁盤上加載Tau,並使用錯誤的輸入進行證明。驗證者知道Tau,生成常數多項式,不考慮輸入。