Khi tin tặc trở thành một đội tuyển quốc gia và Trí tuệ nhân tạo: Danh sách kiểm tra tự đánh giá an ninh cho các dự án tiền điện tử vào năm 2026

- 核心观点:加密安全威胁从链上漏洞转向系统性风险。

- 关键要素:

- CEX单次攻击损失远超DeFi,权限滥用成主因。

- AI能自动化攻击链,成本低至1.22美元/合约。

- 国家级黑客通过远程招聘渗透,威胁组织安全。

- 市场影响:迫使行业建立多层、持续的安全行动框架。

- 时效性标注:中期影响

Năm 2025, ngành công nghiệp tiền điện tử dường như "trưởng thành" hơn nhiều so với vài năm trước: các mẫu hợp đồng được chuẩn hóa hơn, các công ty kiểm toán đang xếp hàng dài và các tính năng trí tuệ nhân tạo (AI) đang dần xuất hiện trong nhiều công cụ bảo mật. Nhìn bề ngoài, rủi ro dường như đang được giảm thiểu một cách có hệ thống.

Điều thực sự đang thay đổi là cấu trúc của cuộc tấn công.

Số lượng lỗ hổng bảo mật trên chuỗi đang giảm, nhưng một sự cố duy nhất vẫn có thể xóa sổ toàn bộ bảng cân đối kế toán của một tổ chức; AI hiện chủ yếu được sử dụng như một công cụ mô phỏng và kiểm toán, nhưng nó đã âm thầm thay đổi tốc độ lặp lại của các kịch bản tấn công; và ngoài chuỗi, các hacker được nhà nước tài trợ đang bắt đầu coi tuyển dụng từ xa, các nền tảng việc làm tự do và phần mềm hợp tác doanh nghiệp là chiến trường chính mới của họ.

Nói cách khác, vấn đề bảo mật không còn chỉ đơn thuần là "mã nguồn của ai sạch hơn", mà là "hệ thống của ai có khả năng chống lại sự lạm dụng và xâm nhập tốt hơn". Đối với nhiều nhóm, rủi ro lớn nhất không nằm ở blockchain, mà ở lớp mà họ không thực sự coi là vấn đề bảo mật: tài khoản và quyền hạn, con người và quy trình, và cách các yếu tố này thất bại dưới áp lực.

Bài viết này cố gắng cung cấp một bản đồ đơn giản vẫn còn hiệu lực đến năm 2026: từ logic trên chuỗi đến tài khoản và khóa, đến các nhóm, chuỗi cung ứng và phản hồi sau sự kiện — các vấn đề bảo mật mà ngành công nghiệp tiền điện tử đang phải đối mặt đang chuyển đổi từ "danh sách lỗ hổng" thành một tập hợp các khuôn khổ hành động cần được thực hiện.

Các cuộc tấn công trên chuỗi khối: ngày càng ít xảy ra, nhưng chi phí ngày càng cao.

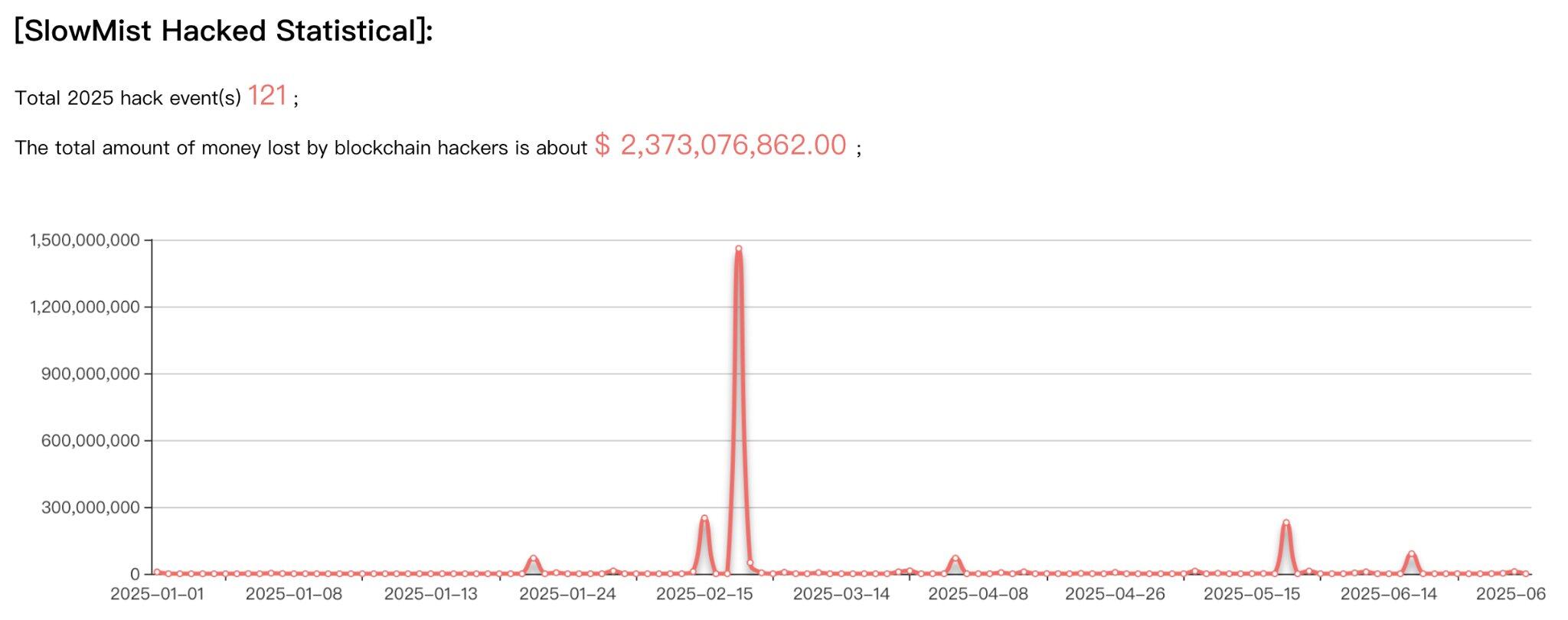

Các cuộc tấn công tiền điện tử năm nay cho thấy một sự cân bằng mới: số lượng sự cố giảm, nhưng sức tàn phá của mỗi cuộc tấn công lại tăng lên đáng kể. Báo cáo giữa năm 2025 của SlowMist cho thấy ngành công nghiệp tiền điện tử đã trải qua 121 sự cố bảo mật trong nửa đầu năm — giảm 45% so với 223 sự cố trong cùng kỳ năm ngoái. Đây lẽ ra là tin tốt, nhưng thiệt hại từ các cuộc tấn công này đã tăng vọt từ 1,43 tỷ đô la lên khoảng 2,37 tỷ đô la, tăng 66%.

Kẻ tấn công không còn lãng phí thời gian vào các mục tiêu giá trị thấp, mà thay vào đó tập trung vào các tài sản giá trị cao và các điểm xâm nhập có rào cản công nghệ cao.

Nguồn: Báo cáo giữa năm 2025 của SlowMist

DeFi: Từ giao dịch chênh lệch giá chi phí thấp đến lối chơi công nghệ cao

Tài chính phi tập trung (DeFi) vẫn là chiến trường chính của những kẻ tấn công, chiếm 76% tổng số các cuộc tấn công. Tuy nhiên, bất chấp số lượng tấn công cao (tổng cộng 92 cuộc), thiệt hại đối với các giao thức DeFi đã giảm từ 659 triệu đô la vào năm 2024 xuống còn 470 triệu đô la. Xu hướng này cho thấy bảo mật hợp đồng thông minh đang dần được cải thiện, và việc áp dụng rộng rãi xác minh chính thức, các chương trình thưởng tìm lỗi và các công cụ bảo vệ thời gian thực đang xây dựng một hệ thống phòng thủ mạnh mẽ hơn cho DeFi.

Tuy nhiên, điều này không có nghĩa là các giao thức DeFi an toàn. Kẻ tấn công đã chuyển trọng tâm sang các lỗ hổng tinh vi hơn, tìm kiếm những cơ hội có thể mang lại lợi nhuận lớn hơn. Trong khi đó, các sàn giao dịch tập trung (CEX) đã trở thành nguồn gây thiệt hại lớn. Mặc dù chỉ có 11 cuộc tấn công, tổng thiệt hại lên tới 1,883 tỷ đô la, với một sàn giao dịch nổi tiếng chịu tổn thất lên tới 1,46 tỷ đô la - một trong những cuộc tấn công đơn lẻ lớn nhất trong lịch sử tiền điện tử (thậm chí còn vượt qua cả vụ tấn công Ronin trị giá 625 triệu đô la). Những cuộc tấn công này không dựa vào các lỗ hổng trên chuỗi mà bắt nguồn từ việc chiếm đoạt tài khoản, lạm dụng đặc quyền nội bộ và các cuộc tấn công kỹ thuật xã hội.

Dữ liệu được công bố trong báo cáo này cho thấy một bức tranh rõ ràng: các sàn giao dịch tập trung (CEX) chịu ít cuộc tấn công hơn nhiều so với DeFi, nhưng lại gánh chịu tổng thiệt hại cao hơn đáng kể. Trung bình, "phần thưởng" khi tấn công một CEX cao hơn gấp 30 lần so với tấn công một giao thức DeFi.

Sự "thiếu hiệu quả" này cũng dẫn đến sự phân cực trong các mục tiêu tấn công:

- Chiến trường DeFi: đòi hỏi công nghệ cao – kẻ tấn công cần hiểu sâu về logic hợp đồng thông minh để phát hiện các lỗ hổng tái nhập và khai thác các điểm yếu trong cơ chế định giá AMM;

- Chiến trường CEX: Yêu cầu quyền truy cập cao – Mục tiêu không phải là bẻ khóa, mà là giành được quyền truy cập tài khoản, khóa API và quyền ký cho ví đa chữ ký.

Trong khi đó, các phương thức tấn công cũng đang phát triển. Một loạt các cuộc tấn công mới đã xuất hiện trong nửa đầu năm 2025: các cuộc tấn công lừa đảo sử dụng cơ chế xác thực EIP-7702, các vụ lừa đảo đầu tư sử dụng công nghệ deepfake để mạo danh các giám đốc điều hành sàn giao dịch, và các plugin trình duyệt độc hại giả mạo các công cụ bảo mật Web3. Một đường dây lừa đảo deepfake bị cảnh sát Hồng Kông triệt phá đã gây thiệt hại hơn 34 triệu đô la Hồng Kông - các nạn nhân tin rằng họ đang trò chuyện video với những người có ảnh hưởng thực sự trong lĩnh vực tiền điện tử, trong khi trên thực tế, người kia chỉ là một hình đại diện ảo do trí tuệ nhân tạo tạo ra.

Mô tả hình ảnh: Ảnh đại diện ảo do AI tạo ra

Các hacker không còn giăng lưới nữa; họ đang tìm kiếm những con cá mập trắng khổng lồ.

Trí tuệ nhân tạo: Một công cụ để phòng thủ, một yếu tố nhân rộng sức tấn công.

Trong khi các cuộc tấn công trên chuỗi khối ngày càng chuyên nghiệp và tập trung vào một vài mục tiêu có giá trị cao, sự xuất hiện của các mô hình AI tiên tiến cung cấp cho kẻ tấn công khả năng công nghệ để mở rộng quy mô và tự động hóa các cuộc tấn công này. Mộtnghiên cứu gần đây vào ngày 1 tháng 12 cho thấy rằng trong môi trường mô phỏng chuỗi khối, các tác nhân AI hiện có thể hoàn thành toàn bộ chuỗi tấn công, từ phân tích các lỗ hổng hợp đồng thông minh và xây dựng các công cụ khai thác đến chuyển tiền.

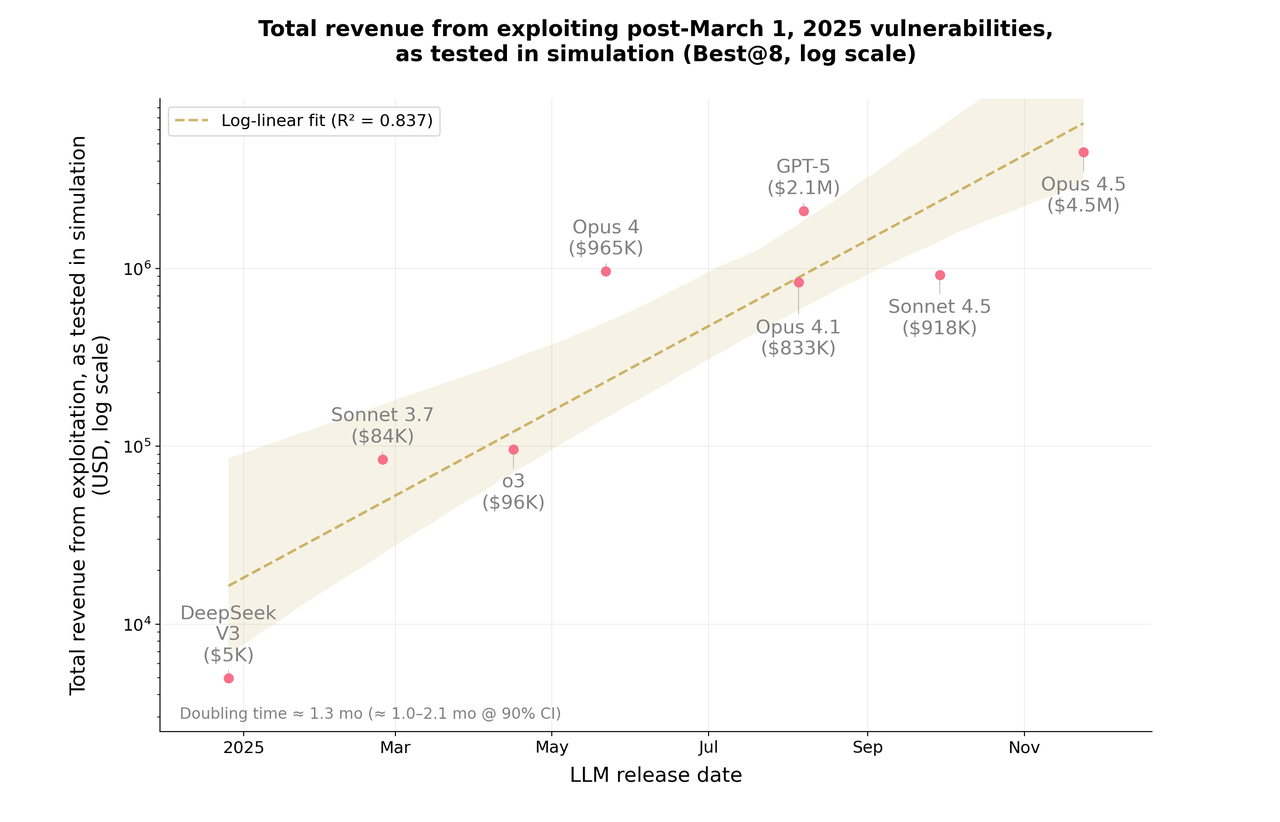

Trong thí nghiệm do nhóm MATS và Anthropic thực hiện, các mô hình AI (như Claude Opus 4.5 và GPT-5) đã khai thác thành công các lỗ hổng hợp đồng thông minh thực tế để "đánh cắp" khoảng 4,6 triệu đô la tài sản trong môi trường mô phỏng. Thậm chí ấn tượng hơn, trong số 2.849 hợp đồng mới được triển khai mà không có lỗ hổng nào được công khai, các mô hình này đã phát hiện ra hai lỗ hổng zero-day và hoàn thành một cuộc tấn công mô phỏng trị giá 3.694 đô la với chi phí API khoảng 3.476 đô la.

Nói cách khác, chi phí trung bình để quét một lỗ hổng hợp đồng chỉ vào khoảng 1,22 đô la, thấp hơn giá vé tàu điện ngầm .

Trí tuệ nhân tạo (AI) cũng đang học cách "làm toán". Trong một kịch bản lỗ hổng bảo mật gọi là FPC, GPT-5 chỉ "đánh cắp" 1,12 triệu đô la, trong khi Claude Opus 4.5 đánh cắp 3,5 triệu đô la — kẻ tấn công sau này đã tấn công một cách có hệ thống tất cả các nhóm thanh khoản sử dụng lại cùng một mẫu lỗ hổng, thay vì chỉ nhắm vào một mục tiêu duy nhất; chiến lược tấn công chủ động "tối đa hóa lợi nhuận" này trước đây chủ yếu được coi là kỹ năng của tin tặc con người.

Mô tả: Biểu đồ thể hiện tổng lợi ích thu được từ mô hình AI khai thác lỗ hổng bảo mật (dựa trên thử nghiệm mô phỏng). Nguồn:Anthropic

Quan trọng hơn, nhóm nghiên cứu đã cố tình kiểm soát việc làm sai lệch dữ liệu: họ đã chọn 34 hợp đồng bị tấn công trong thực tế sau tháng 3 năm 2025 (ngày giới hạn kiến thức cho các mô hình này) làm tập dữ liệu thử nghiệm. Mặc dù vậy, ba mô hình đã khai thác thành công 19 trong số các hợp đồng này trong môi trường mô phỏng, "đánh cắp" tổng cộng khoảng 4,6 triệu đô la. Đây không phải là một mô phỏng hoàn toàn mới, mà là một nguyên mẫu của kịch bản tấn công có thể được chuyển trực tiếp sang blockchain thực tế; miễn là các hợp đồng và trạng thái trên chuỗi không thay đổi, chúng đủ để dẫn đến tổn thất tài chính thực tế.

Khả năng tấn công tăng lên theo cấp số nhân

Nghiên cứu tương tự cũng đưa ra một kết luận đáng lo ngại hơn: trong mẫu năm 2025, "lợi ích từ việc phát hiện lỗ hổng" của AI tăng gấp đôi sau mỗi 1,3 tháng — tốc độ tăng nhanh hơn gấp mười lần so với Định luật Moore. Với những tiến bộ nhanh chóng trong suy luận mô hình, sử dụng công cụ và thực thi tác vụ chu kỳ dài, rõ ràng là các chuyên gia bảo mật đang mất dần lợi thế về thời gian.

Trong bối cảnh này, câu hỏi không còn là "liệu AI có bị lợi dụng để tấn công hay không", mà là "ngành công nghiệp blockchain sẽ phải đối mặt với những rủi ro nghiêm trọng nào nếu không giải quyết đúng đắn các thách thức về bảo mật do AI gây ra?".

Tat Nguyen, người sáng lập VaultMind, một công ty bảo mật AI tự động dựa trên blockchain, đã tóm tắt điểm rủi ro này một cách rất trực tiếp:

"Rủi ro nghiêm trọng nhất đối với blockchain là tốc độ. Báo cáo phòng thủ mới nhất của Microsoft đã chỉ ra rằng trí tuệ nhân tạo (AI) có thể tự động hóa toàn bộ vòng đời tấn công. Nếu chúng ta không thể thích nghi nhanh chóng, ngành công nghiệp blockchain sẽ phải đối mặt với các cuộc tấn công ở 'tốc độ máy móc' - việc khai thác sẽ rút ngắn từ nhiều tuần xuống còn vài giây."

Các cuộc kiểm toán truyền thống thường mất nhiều tuần, nhưng vẫn có khoảng 42% các giao thức bị xâm phạm được kiểm toán. Câu trả lời gần như chắc chắn là: một hệ thống bảo mật liên tục, được điều khiển bởi trí tuệ nhân tạo.

Đối với ngành công nghiệp tiền điện tử, hệ quả rất rõ ràng: đến năm 2025, AI sẽ không còn là một giải pháp tạm thời cho các nhà bảo mật; nó sẽ trở thành một lực lượng cốt lõi trong chuỗi tấn công. Điều này cũng có nghĩa là bản thân mô hình bảo mật cần được nâng cấp, chứ không chỉ đơn thuần là "thực hiện nhiều cuộc kiểm toán hơn".

Từ các lỗ hổng trên chuỗi khối đến việc xâm nhập bằng cách khôi phục dữ liệu: Sự tiến hóa của tấn công mạng vào hệ thống nhà nước.

Nếu sự xuất hiện của trí tuệ nhân tạo (AI) đại diện cho một bước nâng cấp công nghệ, thì sự xâm nhập của tin tặc Triều Tiên đã nâng mức độ rủi ro lên một mức đáng lo ngại hơn. Các nhóm tin tặc có liên hệ với Triều Tiên (như Lazarus) đã trở thành một trong những mối đe dọa chính đối với ngành công nghiệp tiền điện tử, chuyển hướng tấn công từ việc trực tiếp tấn công tài sản trên chuỗi sang xâm nhập bí mật, lâu dài vào hệ thống ngoài chuỗi.

Chiến lược "tìm việc" của tin tặc Triều Tiên

Trí tuệ nhân tạo (AI) đang nâng cấp bộ công cụ của tin tặc, trong khi tin tặc Triều Tiên đã nâng mức độ rủi ro lên một mức độ đáng lo ngại hơn nữa. Thay vì chỉ là vấn đề kỹ thuật, đây là một bài kiểm tra tập trung vào nền tảng bảo mật của các tổ chức và cá nhân. Các nhóm tin tặc liên quan (như Lazarus) đã trở thành một trong những mối đe dọa lớn đối với ngành công nghiệp tiền điện tử, chuyển trọng tâm từ việc tấn công trực tiếp vào tài sản trên chuỗi sang xâm nhập bí mật, dài hạn vào tài sản ngoài chuỗi.

Tại hội nghị Devconnect ở Buenos Aires, chuyên gia bảo mật Web3 và người sáng lập Opsek, Pablo Sabbatella, đã đưa ra một ước tính đáng kinh ngạc: 30%–40% đơn xin việc trong ngành công nghiệp tiền điện tử có thể đến từ các điệp viên Triều Tiên . Nếu ước tính này đúng dù chỉ một nửa, thì hộp thư tuyển dụng của các công ty tiền điện tử không còn đơn thuần là một thị trường nhân tài, mà là một vectơ tấn công mới.

Theo ông, "chiến lược tìm việc" mà những hacker này sử dụng rất đơn giản nhưng hiệu quả: giả danh kỹ sư làm việc từ xa, họ truy cập vào hệ thống nội bộ của công ty thông qua quy trình tuyển dụng thông thường, nhắm vào kho mã nguồn, quyền ký và tài khoản đa chữ ký. Trong nhiều trường hợp, thủ phạm thực sự không trực tiếp tiết lộ danh tính mà thay vào đó tuyển dụng "đại lý" ở các quốc gia như Ukraine và Philippines thông qua các nền tảng làm việc tự do: những đại lý này cho thuê tài khoản hoặc danh tính đã được xác minh của họ, cho phép bên kia điều khiển thiết bị từ xa, với việc chia doanh thu theo thỏa thuận - họ nhận khoảng 20%, và phần còn lại thuộc về Triều Tiên.

Khi nhắm mục tiêu vào thị trường Mỹ, thủ đoạn lừa đảo thường được thực hiện chồng lên nhau. Một thủ đoạn phổ biến là trước tiên tìm một người Mỹ đóng vai "lập trình viên giao diện người dùng", người này sau đó giả làm "kỹ sư người Trung Quốc không nói được tiếng Anh" và cần người khác tham dự phỏng vấn thay mặt mình. Sau đó, phần mềm độc hại được sử dụng để lây nhiễm vào máy tính của "lập trình viên giao diện người dùng" này, lợi dụng địa chỉ IP của Mỹ và khả năng truy cập mạng rộng hơn. Sau khi được tuyển dụng thành công, những "nhân viên" này làm việc nhiều giờ, cho ra sản phẩm ổn định và hầu như không bao giờ phàn nàn, khiến họ ít có khả năng gây nghi ngờ trong một nhóm làm việc phân tán.

Chiến lược này thành công không chỉ nhờ nguồn lực của Triều Tiên mà còn vì nó đã phơi bày những lỗ hổng cấu trúc trong an ninh hoạt động (OPSEC) của ngành công nghiệp tiền điện tử: làm việc từ xa đã trở thành lựa chọn mặc định, các nhóm làm việc phân tán rộng rãi và trải rộng trên nhiều khu vực pháp lý, và quy trình xác minh tuyển dụng thường lỏng lẻo, trong đó kỹ năng kỹ thuật được đánh giá cao hơn nhiều so với việc kiểm tra lý lịch.

Trong môi trường như vậy, một bản lý lịch xin việc từ xa tưởng chừng bình thường lại có thể nguy hiểm hơn cả một hợp đồng thông minh phức tạp. Khi kẻ tấn công đã có mặt trong kênh Slack của bạn, có quyền truy cập vào GitHub, và thậm chí tham gia vào các quyết định đa chữ ký, ngay cả một cuộc kiểm toán trên chuỗi hoàn hảo nhất cũng chỉ có thể bao quát được một phần rủi ro.

Đây không phải là một sự việc riêng lẻ, mà là một phần của bức tranh lớn hơn. Một báo cáo do Bộ Tài chính Hoa Kỳ công bố vào tháng 11 năm 2024 ước tính rằng tin tặc Triều Tiên đã đánh cắp hơn 3 tỷ đô la tài sản tiền điện tử trong ba năm qua, một số trong đó được sử dụng để hỗ trợ các chương trình vũ khí hạt nhân và tên lửa của Bình Nhưỡng.

Đối với ngành công nghiệp tiền điện tử, điều này có nghĩa là một "cuộc tấn công thành công" không bao giờ chỉ là một trò chơi kỹ thuật số trên blockchain; nó có thể trực tiếp làm thay đổi ngân sách quân sự trong thế giới thực.

Từ danh sách rủi ro đến danh sách hành động: Chuẩn mực an ninh cho năm 2026

Đoạn văn trên đã nêu rõ ba mối đe dọa lớn đối với ngành công nghiệp tiền điện tử: các cuộc tấn công cấp máy móc dựa trên trí tuệ nhân tạo, những sai sót mang tính hệ thống trong các hệ thống kiểm toán và sự xâm nhập của các tác nhân nhà nước như Triều Tiên. Khi những rủi ro này chồng chéo lên nhau, các khuôn khổ bảo mật truyền thống sẽ bộc lộ những điểm yếu chí mạng.

Phần này sẽ trả lời câu hỏi quan trọng nhất: Một dự án mã hóa cần loại kiến trúc bảo mật nào trong môi trường đe dọa mới?

Một kiến trúc bảo mật phù hợp hơn cho năm 2026 nên bao gồm ít nhất năm lớp sau:

- Hợp đồng thông minh và logic trên chuỗi có thể được giám sát liên tục và tự động điều chỉnh;

- Một hệ thống nhận dạng được thiết kế để coi các khóa, quyền hạn và tài khoản như "các bề mặt tấn công có giá trị cao";

- Một hệ thống an ninh dành cho các tổ chức và cá nhân, tập trung vào việc ngăn chặn sự xâm nhập của các quốc gia và các cuộc tấn công kỹ thuật xã hội (bao gồm tuyển dụng và diễn tập an ninh).

- Đây không phải là một tiện ích bổ sung tạm thời, mà là một khả năng đối kháng của trí tuệ nhân tạo được tích hợp vào cơ sở hạ tầng;

- Trong trường hợp xảy ra sự cố, một hệ thống ứng phó có khả năng truy tìm nguồn gốc, cô lập các tài sản bị ảnh hưởng và bảo vệ chúng có thể được hoàn tất trong vòng vài phút.

Sự thay đổi thực sự nằm ở việc chuyển đổi an ninh từ việc chấp nhận hợp đồng một lần thành một cơ sở hạ tầng hoạt động liên tục—một phần đáng kể trong đó chắc chắn sẽ tồn tại dưới dạng "An ninh AI như một dịch vụ".

Lớp 1: Logic trên chuỗi và bảo mật hợp đồng thông minh

Các mục tiêu áp dụng chủ yếu bao gồm các giao thức DeFi, hợp đồng lõi ví, cầu nối chuỗi chéo và giao thức thanh khoản. Vấn đề mà lớp này giải quyết rất trực tiếp: một khi mã đã được đưa lên blockchain, lỗi thường không thể khắc phục được, và chi phí sửa chữa chúng cao hơn nhiều so với phần mềm truyền thống.

Trên thực tế, một số phương pháp đang trở thành cấu hình cơ bản cho loại dự án này:

- Hãy áp dụng kiểm tra trước khi triển khai có sự hỗ trợ của trí tuệ nhân tạo, thay vì chỉ sử dụng các kiểm tra tĩnh.

Trước khi triển khai chính thức, hãy sử dụng các công cụ đánh giá bảo mật có sẵn công khai hoặc các khung kiểm toán đối kháng bằng AI để "mô phỏng các cuộc tấn công" một cách có hệ thống vào giao thức, tập trung vào việc đánh giá các cuộc gọi đa đường, các cuộc gọi kết hợp và các điều kiện biên, thay vì chỉ quét tìm các điểm dễ bị tổn thương đơn lẻ.

- Bằng cách thực hiện quét dựa trên mẫu trên các hợp đồng tương tự, xác suất xảy ra "vỡ nợ hàng loạt" có thể được giảm thiểu.

Thiết lập quy trình quét mẫu và các tiêu chuẩn cơ bản trên các mẫu, nhóm và hợp đồng chiến lược có thể tái sử dụng để xác định "các lỗ hổng cùng loại" có thể xảy ra theo cùng một mô hình phát triển theo lô, nhằm tránh việc nhiều nhóm bị xâm phạm cùng lúc do một lỗi duy nhất.

- Duy trì khả năng mở rộng tối thiểu và đảm bảo cấu trúc đa chữ ký đủ minh bạch.

Khả năng mở rộng của các hợp đồng quản lý cần được giới hạn nghiêm ngặt, chỉ để lại phạm vi điều chỉnh cần thiết. Đồng thời, cấu trúc đa chữ ký và phân quyền cần phải được giải thích rõ ràng cho cộng đồng và các đối tác chính để giảm thiểu rủi ro quản trị khi "việc nâng cấp công nghệ bị coi như một hộp đen".

- Liên tục theo dõi các dấu hiệu thao túng tiềm tàng sau khi triển khai, thay vì chỉ tập trung vào giá cả.

Việc giám sát trên chuỗi không chỉ nên theo dõi những biến động bất thường về giá cả và thông tin oracle, mà còn bao gồm:

- Những thay đổi bất thường trong các sự kiện ủy quyền;

- Xử lý ngoại lệ hàng loạt và các thao tác cấp quyền tập trung;

- Sự xuất hiện đột ngột của các dòng vốn bất thường và chuỗi cuộc gọi phức tạp.

Nếu lớp này không được xử lý đúng cách, việc kiểm soát truy cập và các biện pháp ứng phó sau sự cố thường chỉ có thể giảm thiểu thiệt hại mà còn tạo ra sự hỗn loạn, và rất khó để ngăn chặn sự cố xảy ra ngay từ đầu.

Lớp thứ hai: Bảo mật tài khoản, quyền hạn và hệ thống khóa (các rủi ro cốt lõi của CEX và ví điện tử)

Đối với các dịch vụ tập trung, tính bảo mật của hệ thống tài khoản và khóa thường quyết định liệu một sự cố có leo thang thành "rủi ro đe dọa sự tồn tại" hay không. Các trường hợp gần đây liên quan đến các sàn giao dịch và người giám hộ cho thấy rằng tổn thất tài sản quy mô lớn xảy ra thường xuyên hơn ở cấp độ hệ thống tài khoản, khóa và quyền hạn so với chỉ đơn thuần do các lỗ hổng hợp đồng.

Ở cấp độ này, một số nguyên tắc cơ bản đang dần trở thành sự đồng thuận trong ngành:

- Loại bỏ các tài khoản dùng chung và tài khoản quản trị hệ thống phụ trợ, đồng thời liên kết tất cả các hoạt động quan trọng với các định danh cá nhân có thể truy vết;

- Đối với các hoạt động quan trọng như rút tiền và thay đổi quyền, hãy sử dụng MPC hoặc các cơ chế kiểm soát đa bên tương đương thay vì chỉ sử dụng một khóa hoặc một người phê duyệt duy nhất.

- Các kỹ sư bị cấm trực tiếp xử lý các quyền và khóa nhạy cảm trên thiết bị cá nhân; các thao tác như vậy phải được thực hiện trong môi trường được kiểm soát.

- Việc giám sát hành vi liên tục và chấm điểm rủi ro tự động được thực hiện đối với các nhân viên chủ chốt, và các cảnh báo kịp thời được đưa ra cho các tín hiệu như vị trí đăng nhập bất thường và nhịp độ vận hành bất thường.

Đối với hầu hết các tổ chức tập trung, lớp này vừa là chiến trường chính để ngăn ngừa các lỗi và hành vi sai trái nội bộ, vừa là rào cản cuối cùng để ngăn chặn một sự cố an ninh leo thang thành "sự kiện sống còn".

Lớp thứ ba: An ninh tổ chức và an ninh nhân sự (rào cản chống lại sự xâm nhập ở cấp quốc gia)

Trong nhiều dự án tiền điện tử, lớp bảo mật này gần như không tồn tại. Nhưng đến năm 2025, tầm quan trọng của bảo mật tổ chức và nhân sự đã trở nên ngang bằng với bảo mật của chính các hợp đồng: kẻ tấn công không nhất thiết phải phá vỡ mã nguồn, và các nhóm chuyên gia kiểm thử xâm nhập thường rẻ hơn và ổn định hơn.

Do các tác nhân cấp nhà nước ngày càng sử dụng chiến lược "tìm việc làm từ xa + đặc vụ + thâm nhập lâu dài", các nhóm dự án cần khắc phục những thiếu sót của họ ở ít nhất ba lĩnh vực.

Trước tiên, cần cơ cấu lại quy trình tuyển dụng và xác minh danh tính.

Quy trình tuyển dụng cần được nâng cấp từ "xem xét sơ yếu lý lịch hình thức" lên "xác minh thực chất" để giảm thiểu khả năng thâm nhập lâu dài. Ví dụ:

- Cần có giao tiếp video trực tiếp, chứ không chỉ đơn thuần là giao tiếp bằng giọng nói hoặc văn bản;

- Các cuộc phỏng vấn kỹ thuật và kiểm tra mã lập trình yêu cầu chia sẻ màn hình trực tiếp để ngăn chặn việc lập trình hộ.

- Tiến hành kiểm tra lý lịch chéo về trình độ học vấn, công ty trước đây và đồng nghiệp cũ;

- Bằng cách kết hợp các hoạt động trên các tài khoản như GitHub và Stack Overflow, chúng ta có thể xác minh liệu lộ trình phát triển kỹ thuật dài hạn của ứng viên có nhất quán hay không.

Thứ hai, hãy giới hạn quyền truy cập đơn lẻ để tránh việc cấp "đèn xanh" cho tất cả người dùng cùng một lúc.

Các kỹ sư mới không nên được cấp quyền truy cập trực tiếp vào các hệ thống quan trọng, cơ sở hạ tầng chữ ký điện tử hoặc cơ sở dữ liệu cấp độ sản xuất trong một thời gian ngắn. Quyền hạn nên được phân cấp theo từng giai đoạn và gắn liền với các trách nhiệm cụ thể. Các hệ thống nội bộ cũng nên được thiết kế với cơ chế cách ly nhiều lớp để ngăn chặn bất kỳ vai trò nào tự động sở hữu "quyền truy cập toàn diện".

Thứ ba, các vị trí trọng yếu được coi là mục tiêu tấn công ưu tiên cao hơn đối với các nhân viên xã hội.

Trong nhiều vụ tấn công, nhân viên vận hành tuyến đầu và nhân viên cơ sở hạ tầng có nhiều khả năng trở thành mục tiêu hơn là các CEO, bao gồm:

- DevOps / SRE;

- Người quản lý chữ ký và người quản lý tài khoản ký quỹ chính;

- Kỹ sư ví điện tử và cơ sở hạ tầng;

- Các kỹ sư kiểm toán và thành viên nhóm tấn công mô phỏng;

- Quản trị viên đám mây và kiểm soát truy cập.

Đối với những vị trí này, các buổi diễn tập ứng phó với tình huống nguy hiểm và huấn luyện an ninh thường xuyên dành cho nhân viên xã hội không còn là "điểm cộng" mà là điều kiện cần thiết để duy trì khả năng phòng thủ cơ bản.

Nếu lớp này không được xử lý đúng cách, ngay cả những biện pháp phòng vệ kỹ thuật phức tạp nhất của hai lớp đầu tiên cũng có thể dễ dàng bị vượt qua bởi một quy trình tuyển dụng được thiết kế tốt hoặc một hình thức cộng tác từ xa tưởng chừng như bình thường.

Lớp thứ tư: Các biện pháp đối phó an ninh chống lại trí tuệ nhân tạo (các hệ thống phòng thủ mới nổi)

Một khi các tin tặc tinh vi bắt đầu sử dụng trí tuệ nhân tạo một cách có hệ thống, thì những người phòng thủ vẫn dựa vào "phân tích của con người + kiểm toán định kỳ" về cơ bản đang sử dụng nguồn nhân lực để chống lại các hệ thống tự động, với cơ hội thành công rất hạn chế.

Một cách tiếp cận thực tế hơn là tích hợp trí tuệ nhân tạo (AI) vào kiến trúc bảo mật ngay từ đầu, thiết lập nó như một khả năng tiêu chuẩn trong ít nhất các lĩnh vực sau:

- Trước khi triển khai chính thức, AI được sử dụng để thực hiện "kiểm toán đối kháng" và mô phỏng một cách có hệ thống các cuộc tấn công đa đường;

- Quét các hợp đồng và mô hình phát triển tương tự để xác định các cụm lỗ hổng bảo mật.

- Bằng cách tích hợp nhật ký, mô hình hành vi và dữ liệu tương tác trên chuỗi, trí tuệ nhân tạo (AI) được sử dụng để xây dựng điểm rủi ro và xếp hạng ưu tiên.

- Xác định và chặn các cuộc phỏng vấn giả mạo (deepfake) và các hành vi phỏng vấn bất thường (như nói chậm, giao tiếp bằng mắt và cử động môi không khớp, và câu trả lời quá rập khuôn).

- Tự động phát hiện và chặn việc tải xuống và thực thi các plugin độc hại và các bộ công cụ phát triển độc hại.

Nếu xu hướng này tiếp tục, trí tuệ nhân tạo (AI) rất có thể sẽ trở thành lớp hạ tầng mới của ngành công nghiệp an ninh vào năm 2026.

Khả năng bảo mật không còn được chứng minh bằng "báo cáo kiểm toán" mà bằng việc liệu bên bảo vệ có thể sử dụng trí tuệ nhân tạo (AI) để hoàn thành việc phát hiện, cảnh báo sớm và phản hồi với tốc độ gần bằng tốc độ máy móc hay không .

Tóm lại, một khi kẻ tấn công bắt đầu sử dụng AI, nếu bên phòng thủ vẫn tiếp tục duy trì tốc độ "kiểm toán sáu tháng một lần", họ sẽ sớm bị choáng ngợp bởi sự khác biệt về tốc độ.

Lớp thứ năm: Ứng phó sau sự cố và đóng băng tài sản

Trong lĩnh vực bảo mật trên chuỗi khối, khả năng khôi phục tiền sau sự cố đã trở thành một chiến trường riêng biệt. Đến năm 2025, đóng băng tài sản sẽ là một trong những công cụ quan trọng nhất trong lĩnh vực này.

Các dữ liệu công khai cho thấy một tín hiệu khá rõ ràng: "Báo cáo về An ninh Blockchain và Chống rửa tiền trong nửa đầu năm 2025" của SlowMist cho thấy tổng số tiền bị đánh cắp từ blockchain trong nửa đầu năm là khoảng 1,73 tỷ đô la Mỹ, trong đó khoảng 270 triệu đô la Mỹ (khoảng 11,38%) đã bị đóng băng hoặc thu hồi, đây đã là một mức tương đối cao trong những năm gần đây.

Tốc độ phản ứng của một dự án sau một cuộc tấn công quyết định phần lớn tỷ lệ tài sản có thể được phục hồi . Do đó, ngành công nghiệp cần thiết lập "các cơ chế thời chiến" từ trước, thay vì cố gắng bắt kịp sau khi sự cố xảy ra.

- Thiết lập cơ chế phản hồi nhanh với các nhà cung cấp dịch vụ giám sát và bảo mật chuỗi chuyên nghiệp, bao gồm các kênh cảnh báo kỹ thuật (Webhook / nhóm khẩn cấp) và các thỏa thuận mức dịch vụ (SLA) xử lý rõ ràng (thời gian phản hồi tính bằng phút và thời gian đưa ra khuyến nghị hành động tính bằng giờ);

- Thiết kế và diễn tập trước các quy trình chữ ký đa chữ ký khẩn cấp để nhanh chóng kích hoạt hoặc vô hiệu hóa hợp đồng và đóng băng các tính năng có rủi ro cao;

- Các cơ chế tạm dừng tự động được thiết lập cho các cầu nối chuỗi cung ứng và các cơ sở hạ tầng quan trọng khác: khi các chỉ số như dòng tiền và tần suất cuộc gọi bất thường, hệ thống sẽ tự động chuyển sang chế độ tắt máy hoặc chỉ đọc.

*Về việc thu hồi tài sản tiếp theo, thường cần phải mở rộng ra ngoài chuỗi khối: bao gồm thiết lập các con đường hợp tác tuân thủ và pháp lý với các nhà phát hành stablecoin, người giám hộ và các nền tảng tập trung lớn.

Phòng thủ ngày nay không chỉ đơn thuần là "tránh bị tấn công", mà còn là giảm thiểu tối đa thiệt hại và hậu quả lan rộng sau một cuộc tấn công.

Kết luận: An toàn là tấm vé vào cửa mới.

Thực tế hiện nay là hầu hết các dự án tiền điện tử chỉ đáp ứng được một hoặc hai trong năm cấp độ bảo mật. Đây không phải là vấn đề về khả năng kỹ thuật, mà là vấn đề về sự ưu tiên: lợi ích ngắn hạn dễ thấy thường lấn át sự phát triển dài hạn không thể nhìn thấy.

Tuy nhiên, sau năm 2025, ngưỡng cho các cuộc tấn công đang chuyển từ "quy mô" sang "mức độ liên quan". Các công cụ AI đang làm cho việc trinh sát chi phí thấp trở nên phổ biến, và vấn đề an ninh cốt lõi đang trở thành: liệu hệ thống có còn hoạt động được khi một cuộc tấn công thực sự xảy ra hay không?

Các dự án có thể vượt qua năm 2026 một cách suôn sẻ có thể không phải là những dự án tiên tiến nhất về công nghệ, nhưng chắc chắn chúng sẽ sở hữu một hệ thống phòng thủ vững chắc trên năm khía cạnh này. Vòng sự kiện mang tính hệ thống tiếp theo sẽ phần nào quyết định liệu ngành công nghiệp tiền điện tử tiếp tục được coi là một nhóm tài sản rủi ro cao hay được xem xét nghiêm túc như một ứng cử viên cho cơ sở hạ tầng tài chính.

Trong thập kỷ qua, thế giới tiền điện tử đã dành nhiều thời gian để chứng minh rằng nó không phải là một mô hình lừa đảo Ponzi; trong thập kỷ tới, nó cần phải thể hiện quyết tâm tương tự trong việc chứng minh tính bảo mật để hỗ trợ các khoản đầu tư lớn. Đối với các quỹ đầu tư dài hạn thực sự, đây sẽ là một trong những thời điểm bước ngoặt quyết định liệu có nên tiếp tục tham gia hay không.

"Về lâu dài, rủi ro nguy hiểm nhất là rủi ro mà bạn từ chối nhìn nhận."