Chỉ sau một đêm, các tiêu đề báo chí liên tục đưa tin về "tấn công chuỗi cung ứng": Chuyện gì đã xảy ra? Làm thế nào để giảm thiểu rủi ro?

- 核心观点:NPM供应链攻击威胁加密资产安全。

- 关键要素:

- 恶意代码静默篡改加密货币地址。

- 受影响包周下载量超10亿次。

- 黑客已通过地址替换获利。

- 市场影响:引发对Web3基础设施安全担忧。

- 时效性标注:短期影响。

Bản gốc | Odaily Planet Daily (@OdailyChina)

Tác giả|Azuma (@azuma_eth)

Vào ngày 9 tháng 9, giờ Bắc Kinh, Charles Guillemet, Giám đốc Công nghệ của Ledger, đã đăng tải một cảnh báo trên X: " Một cuộc tấn công chuỗi cung ứng quy mô lớn hiện đang diễn ra, và tài khoản NPM của một nhà phát triển nổi tiếng đã bị xâm phạm. Các gói bị ảnh hưởng đã được tải xuống hơn 1 tỷ lần, điều này có nghĩa là toàn bộ hệ sinh thái JavaScript có thể gặp rủi ro. "

Guillemet nói thêm: "Mã độc hoạt động bằng cách âm thầm can thiệp vào các địa chỉ tiền điện tử ở chế độ nền để đánh cắp tiền. Nếu bạn sử dụng ví phần cứng, vui lòng kiểm tra cẩn thận mọi giao dịch đã ký và bạn sẽ an toàn. Nếu bạn không sử dụng ví phần cứng, vui lòng tránh thực hiện bất kỳ giao dịch nào trên chuỗi trong thời gian này. Hiện chưa rõ liệu kẻ tấn công có trực tiếp đánh cắp các cụm từ ghi nhớ của ví phần mềm hay không."

chuyện gì đã xảy ra thế?

Theo báo cáo bảo mật do Guillemet trích dẫn, nguyên nhân trực tiếp của sự cố này là do tài khoản NPM của nhà phát triển nổi tiếng @qix đã bị hack, dẫn đến việc phát tán các phiên bản độc hại của hàng chục gói phần mềm, bao gồm chalk, strip-ansi và color-convert. Mã độc có thể đã lây lan sang thiết bị đầu cuối khi các nhà phát triển hoặc người dùng tự động cài đặt các phần mềm phụ thuộc.

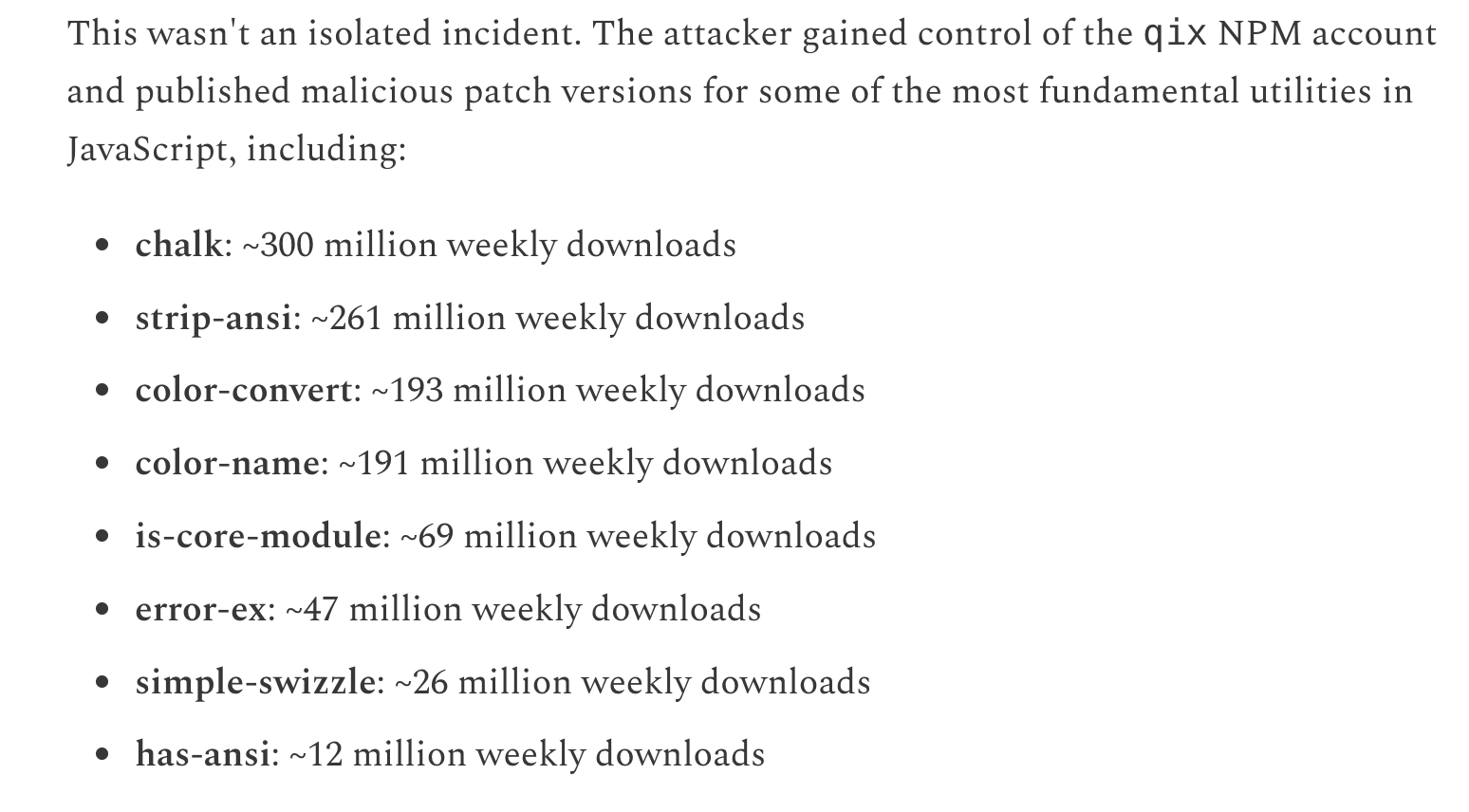

Lưu ý hàng ngày: Dữ liệu tải xuống hàng tuần của các gói phần mềm bị xâm phạm.

Tóm lại, đây là một trường hợp điển hình của tấn công chuỗi cung ứng - một cuộc tấn công trong đó kẻ tấn công chèn mã độc (chẳng hạn như các gói NPM) vào các công cụ phát triển hoặc hệ thống phụ thuộc. NPM, viết tắt của Node Package Manager, là công cụ quản lý gói được sử dụng phổ biến nhất trong hệ sinh thái JavaScript/Node.js. Các chức năng chính của nó bao gồm quản lý các gói phụ thuộc, cài đặt và cập nhật các gói, và chia sẻ mã.

Hệ sinh thái của NPM cực kỳ lớn, với hàng triệu gói phần mềm hiện đang có sẵn. Hầu như tất cả các dự án Web3, ví tiền điện tử và công cụ front-end đều dựa vào NPM. Chính vì NPM phụ thuộc vào một số lượng lớn các thành phần phụ thuộc và liên kết phức tạp, nên nó là một điểm xâm nhập có nguy cơ cao cho các cuộc tấn công chuỗi cung ứng. Chỉ cần kẻ tấn công cài mã độc vào một gói phần mềm phổ biến, nó có thể ảnh hưởng đến hàng nghìn ứng dụng và người dùng.

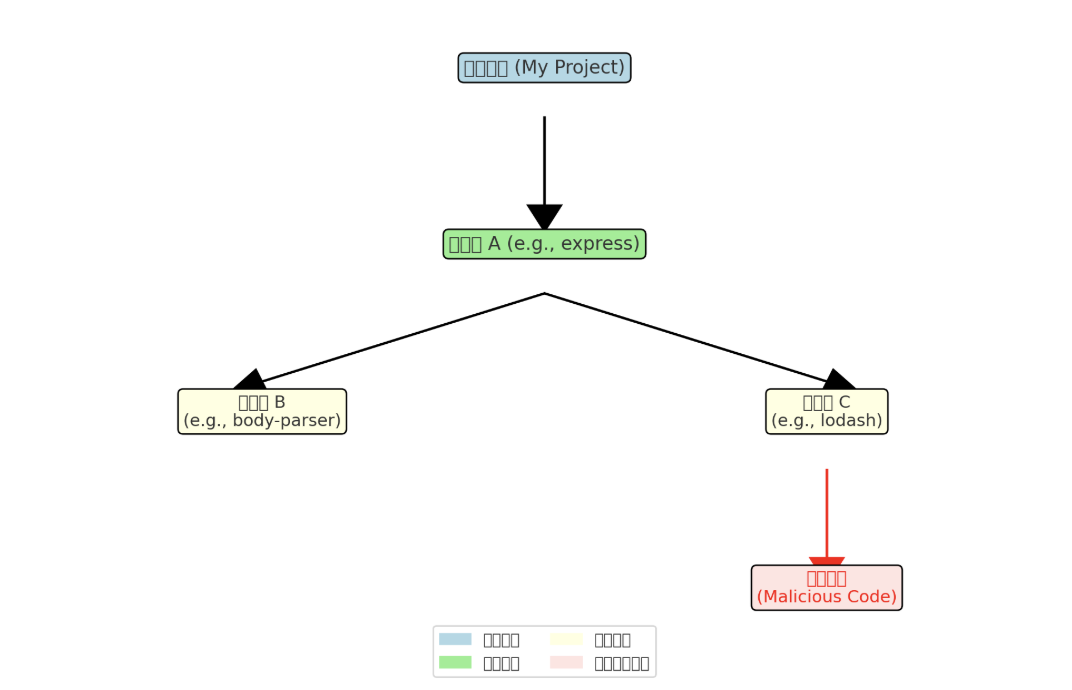

Như thể hiện trong sơ đồ luồng phát tán mã độc ở trên:

- Một dự án nhất định (hộp màu xanh) sẽ phụ thuộc trực tiếp vào một số thư viện nguồn mở phổ biến, chẳng hạn như express.

- Những phụ thuộc trực tiếp này (hộp xanh) lần lượt phụ thuộc vào những phụ thuộc gián tiếp khác (hộp vàng, chẳng hạn như lodash).

- Nếu một phụ thuộc gián tiếp được kẻ tấn công bí mật cấy mã độc hại (hộp đỏ), mã độc này sẽ xâm nhập vào dự án dọc theo chuỗi phụ thuộc.

Điều này có ý nghĩa gì đối với tiền điện tử?

Mối liên quan trực tiếp của sự cố bảo mật này đối với ngành công nghiệp tiền điện tử nằm ở chỗ mã độc do tin tặc cấy vào gói phần mềm bị nhiễm độc nói trên là một "phần mềm chiếm đoạt bảng tạm tiền điện tử" tinh vi, chuyên đánh cắp tài sản tiền điện tử bằng cách thay thế địa chỉ ví và chiếm đoạt giao dịch.

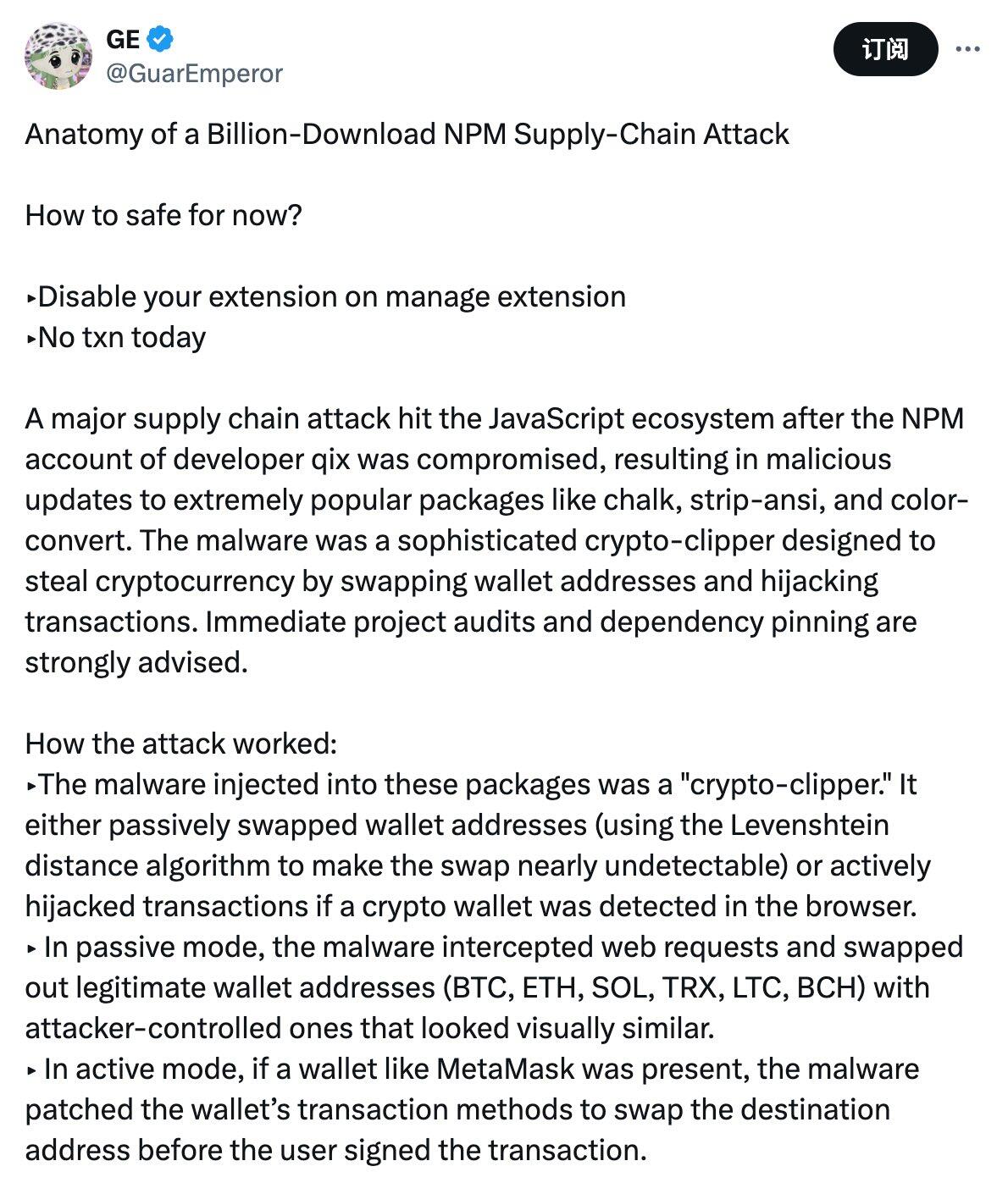

Người sáng lập Stress Capital, GE (@GuarEmperor), đã giải thích chi tiết hơn về điều này trên X. "Kẻ chiếm đoạt clipboard" do tin tặc đưa vào sử dụng hai chế độ tấn công: chế độ thụ động sử dụng "thuật toán khoảng cách Levenshtein" để thay thế địa chỉ ví, cực kỳ khó phát hiện do có sự tương đồng về mặt hình ảnh; chế độ chủ động phát hiện ví được mã hóa trong trình duyệt và giả mạo địa chỉ mục tiêu trước khi người dùng ký giao dịch.

Vì cuộc tấn công này nhắm vào các thư viện lớp cơ sở của dự án JavaScript nên ngay cả các dự án gián tiếp dựa vào các thư viện này cũng có thể bị ảnh hưởng.

Tin tặc kiếm được bao nhiêu lợi nhuận?

Mã độc do tin tặc cài cắm cũng tiết lộ địa chỉ tấn công. Địa chỉ tấn công chính của tin tặc vào Ethereum là 0xFc4a4858bafef54D1b1d7697bfb5c52F4c166976, và số tiền chủ yếu đến từ ba địa chỉ sau:

- 0xa29eEfB3f21Dc8FA8bce065Db4f4354AA683c0240

- x40C351B989113646bc4e9Dfe66AE66D24fE6Da7B

- 0x30F895a2C66030795131FB66CBaD6a1f91461731

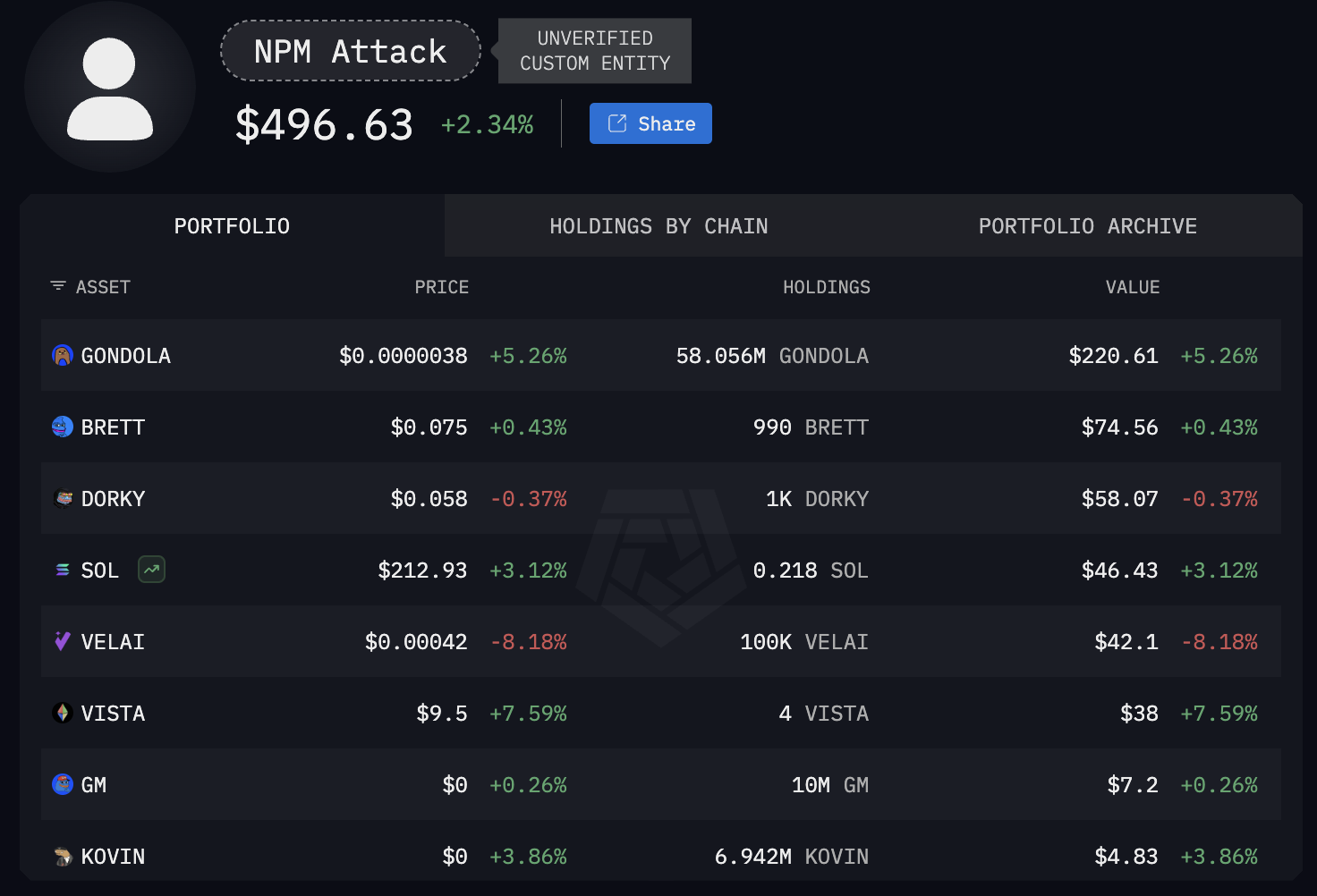

Arkham đã tạo ra một trang theo dõi cho cuộc tấn công này, nơi người dùng có thể kiểm tra lợi nhuận và trạng thái chuyển tiền của tin tặc theo thời gian thực.

Tính đến thời điểm bài viết này, tin tặc chỉ kiếm được 496 đô la từ vụ tấn công, nhưng do mức độ lây lan của mã độc vẫn chưa được xác định, con số này dự kiến sẽ tiếp tục tăng . Nhà phát triển hiện đã được thông báo và đang tích cực làm việc với nhóm bảo mật NPM để giải quyết vấn đề. Mã độc hiện đã được gỡ bỏ khỏi hầu hết các gói bị ảnh hưởng, do đó tình hình đã được kiểm soát.

Làm thế nào để tránh rủi ro?

Người sáng lập Defillama @0xngmi Yu X cho biết mặc dù sự cố này nghe có vẻ nguy hiểm nhưng tác động thực tế lại không quá nghiêm trọng - vì sự cố này chỉ ảnh hưởng đến các trang web đã đẩy bản cập nhật kể từ khi gói NPM bị tấn công được phát hành và các dự án khác vẫn sẽ sử dụng phiên bản cũ; và hầu hết các dự án sẽ sửa các phụ thuộc của họ, vì vậy ngay cả khi họ đẩy bản cập nhật, họ vẫn sẽ tiếp tục sử dụng mã bảo mật cũ.

Tuy nhiên, vì người dùng không thể thực sự biết liệu một dự án có các phụ thuộc cố định hay có một số phụ thuộc được tải xuống động hay không, nên bên dự án hiện được yêu cầu tự kiểm tra và tiết lộ thông tin này trước.

Tính đến thời điểm bài đăng này, nhiều dự án ví hoặc ứng dụng, bao gồm MetaMask, Phantom, Aave, Fluid và Jupiter, đã tiết lộ rằng họ không bị ảnh hưởng bởi sự cố này. Do đó, về mặt lý thuyết, người dùng có thể yên tâm sử dụng các ví bảo mật đã được xác nhận để truy cập các giao thức bảo mật đã được xác nhận. Tuy nhiên, đối với các ví hoặc dự án khác chưa công bố thông tin bảo mật, việc tạm thời tránh sử dụng chúng có thể an toàn hơn.