Từ vụ trộm Bybit, chúng ta có thể thấy các vấn đề mang tính hệ thống của cơ chế đa chữ ký và giải pháp tổng thể của Xinhuo MPC

Nguồn gốc: SINOHOPE

Tổng quan về vụ trộm Bybit

Vào ngày 21 tháng 2 năm 2025, ví đa chữ ký an toàn của sàn giao dịch tiền điện tử Bybit đã bị đánh cắp và số tài sản tiền điện tử trị giá khoảng 1,5 tỷ đô la Mỹ đã biến mất, trở thành vụ trộm lớn nhất trong lịch sử tiền điện tử. Trong cuộc tấn công này, mặc dù không có vấn đề gì với bản thân hợp đồng ví đa chữ ký an toàn, nhưng quá trình sử dụng vẫn bị tấn công. Những người tham gia đa chữ ký thiếu nhận thức đầy đủ về bảo mật và cơ chế xác minh độc lập đáng tin cậy khi ký, vì vậy tin tặc đã can thiệp vào nội dung chữ ký và lừa dối hoàn toàn nhiều (3) người ký. Cuối cùng, tin tặc đã giành được quyền kiểm soát ví đa chữ ký thông qua các giao dịch độc hại và hoàn thành cuộc tấn công.

Ngoài cuộc tấn công của Bybit vào ví đa chữ ký Safe, trước đây đã có một số cuộc tấn công tương tự khác, bao gồm:

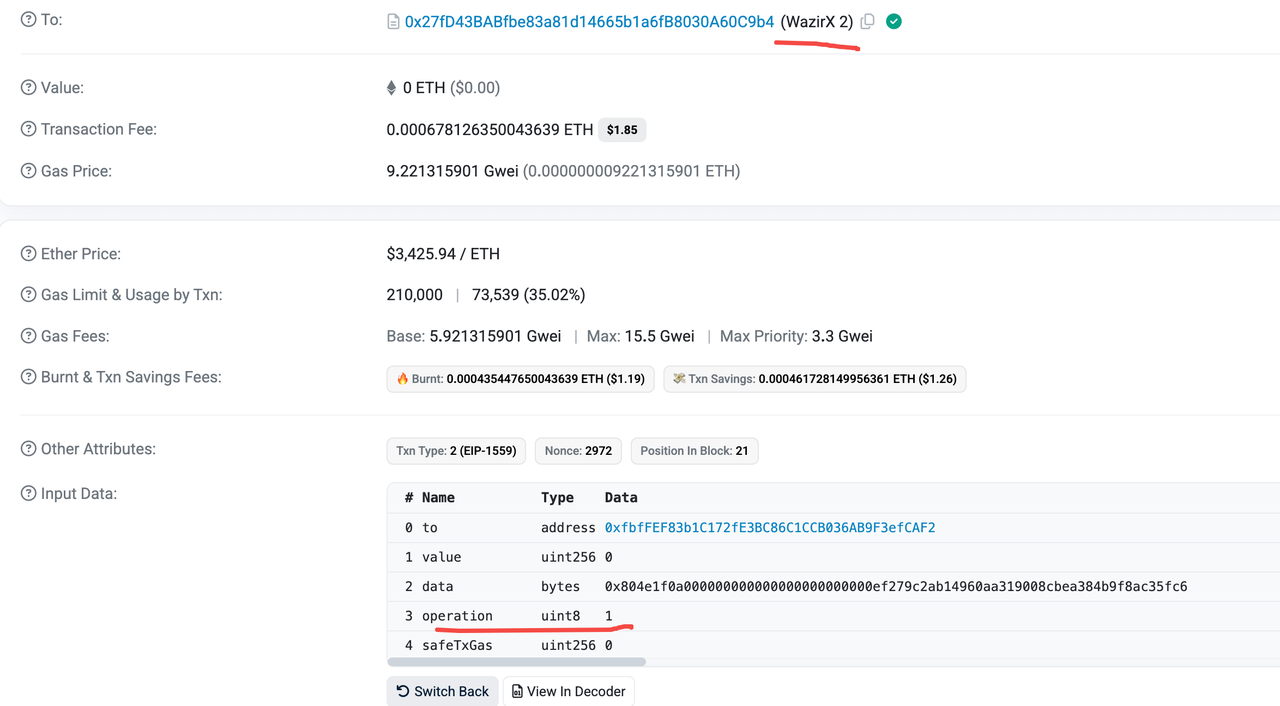

Vào ngày 18 tháng 7 năm 2024, ví đa chữ ký an toàn của sàn giao dịch WazirX của Ấn Độ đã bị tấn công, hợp đồng logic bị thay đổi và khoảng 230 triệu đô la Mỹ đã bị đánh cắp.

Vào ngày 16 tháng 10 năm 2024, ví đa chữ ký của giao thức cho vay Radiant Capital Safe đã bị tấn công và khoảng 50 triệu đô la Mỹ đã bị đánh cắp.

Kể từ khi ngành công nghiệp mã hóa phát triển, các vấn đề bảo mật do hợp đồng thông minh gây ra đã nhận được sự quan tâm cao từ những người hành nghề trong ngành. Tuy nhiên, xét theo hàng loạt vụ trộm cắp của tin tặc trong những năm gần đây, các vấn đề bảo mật ví vẫn đáng lo ngại. Vụ trộm Bybit và các vụ việc tương tự trong ngành đã phơi bày những lỗ hổng lớn trong bảo mật ví: trong việc quản lý tiền/quyền hàng ngày, theo cơ chế ví đa chữ ký có vẻ an toàn, vẫn còn những vấn đề mang tính hệ thống trong toàn bộ quy trình. Bảo mật ví cần nhận được sự quan tâm đầy đủ từ toàn bộ ngành.

Phân tích quá trình tấn công của hacker

Theo thông tin được tiết lộ trong báo cáo điều tra mới nhất, tiến trình và những nghi vấn chính trong vụ tấn công của Bybit như sau:

Kẻ tấn công đã triển khai hợp đồng độc hại 0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516 trước vào lúc UTC 2025-02-19 7:15:23;

Một máy tính của nhà phát triển có quyền xuất bản hệ thống của Safe{Wallet} đã bị hack. Kẻ tấn công đã tải lên và sửa đổi một tệp mã javascript trong thùng AWS S3 của Safe lúc UTC 2025-02-19 15:29:43. Tệp chứa logic độc hại và chỉ nhắm mục tiêu vào ví Ethereum Safe của Bybit và một ví không xác định (có lẽ được kẻ tấn công sử dụng để thử nghiệm và xác minh), do đó hoàn tất việc hack giao diện front-end của Safe{wallet}.

Vào ngày UTC 2025-02-21, trong quá trình chuyển tiền nóng và lạnh bình thường của Bybit, tất cả người dùng Safe{wallet} đã nhìn thấy và sử dụng giao diện Safe{wallet} đã được cấy mã độc. Do đó, những người tham gia đa chữ ký Bybit đã thấy rằng thông tin hiển thị trên giao diện giao diện Safe{Wallet} hoàn toàn bình thường (nhưng nội dung chữ ký thực tế không khớp với nội dung hiển thị trên giao diện);

Người ký sử dụng ví phần cứng Ledger, nhưng quy trình ký của ví phần cứng Ledger là ký ẩn danh. Người ký không thể xác minh xem nội dung cần ký trong Ledger có nhất quán với thông tin hiển thị trên giao diện đầu cuối Safe{Wallet} hay không.

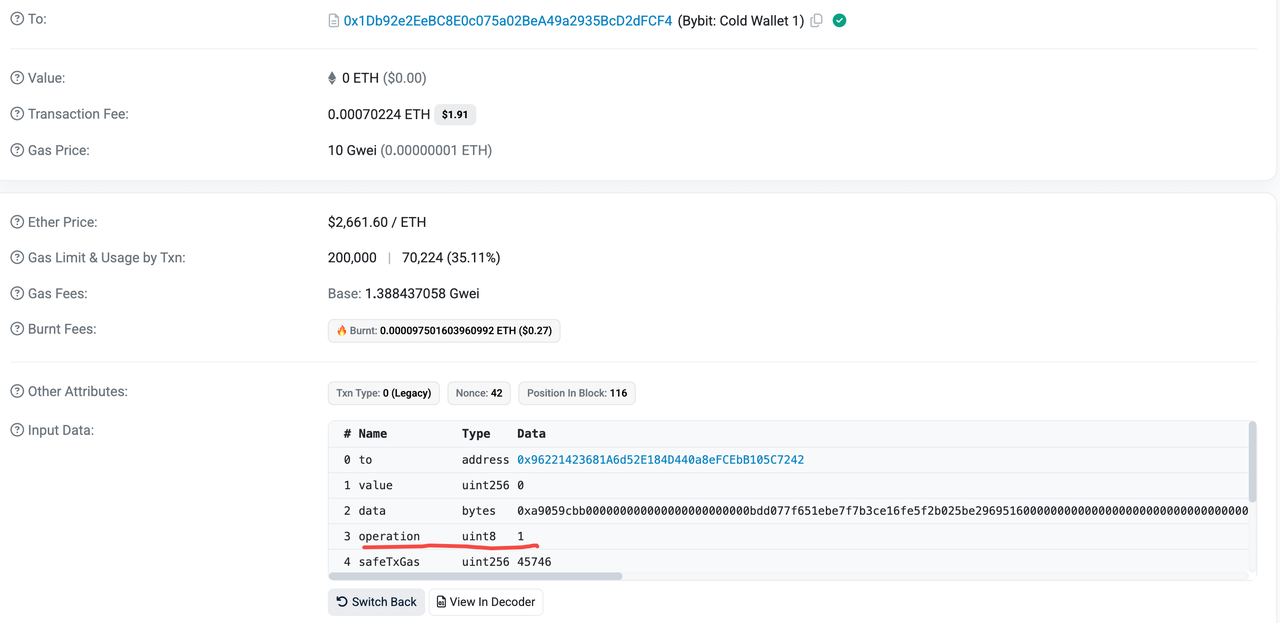

Kẻ tấn công đã lừa dối thành công tất cả những người tham gia ký kết và lấy được đủ (3) chữ ký; giao dịch độc hại được xây dựng để gọi một hàm của hợp đồng độc hại dưới dạng DelegateCall làm giả một giao dịch ERC 20; hàm độc hại đã hoàn tất "nâng cấp" hợp đồng ví, tức là thay đổi hợp đồng triển khai logic thành hợp đồng độc hại được kẻ tấn công triển khai trước đó.

Sau khi giao dịch độc hại hoàn tất, kẻ tấn công sẽ tải lại tệp tập lệnh bình thường trong vòng 2 phút và xóa tệp tập lệnh độc hại.

Sau đó, kẻ tấn công đã giành được quyền kiểm soát hoàn toàn ví đa chữ ký và lấy đi số tài sản tiền điện tử trị giá gần 1,5 tỷ đô la.

Trong quá trình này, những nghi ngờ còn lại bao gồm:

Quy trình phát hành hệ thống front-end Safe{wallet} là gì?

Tại sao một nhà phát triển có thể thay đổi các tệp mã của hệ thống front-end được lưu trữ trên bộ nhớ đám mây mà không cần phải đưa mã vào kho lưu trữ mã nguồn?

Những điểm yếu bị phơi bày bởi vụ trộm Bybit

Rủi ro bảo mật đầu cuối của hệ thống DeFi

Đối với mọi ứng dụng DeFi, mặc dù về mặt lý thuyết, bất kỳ ai cũng có thể tạo giao dịch và tương tác trực tiếp với các hợp đồng thông minh trên chuỗi, nhưng trên thực tế đây là nhiệm vụ bất khả thi đối với hầu hết người dùng trong môi trường thực tế! Do đó, tất cả các ứng dụng DeFi đều cần hệ thống front-end xây dựng giao dịch hoặc dữ liệu EIP-712 để ký. Nếu cùng một bộ hợp đồng thông minh không được hỗ trợ bởi nhiều hệ thống front-end độc lập, hệ thống front-end của ứng dụng DeFi sẽ trở thành nguồn rủi ro đơn lẻ chính.

Nguy cơ an toàn khi vận hành thiết bị

Nguyên nhân trực tiếp gây ra sự cố Bybit là do máy tính của một nhà phát triển có quyền phát hành hệ thống từ dự án Safe{Wallet} bị hack, làm nổi bật sự tồn tại vĩnh viễn của các rủi ro bảo mật truyền thống. Vì những người thực hành Web3 có thể tham gia trực tiếp vào vấn đề bảo mật của các quỹ trên chuỗi nên họ cần được chú ý cao nhất trong việc ngăn ngừa các rủi ro bảo mật mạng truyền thống. Tất cả các hệ thống kỹ thuật và liên kết quản lý trong lĩnh vực Web3 đều phải được xem xét và triển khai theo mức độ bảo mật cấp tài chính.

Điểm yếu bảo mật của hợp đồng đa chữ ký an toàn

Hợp đồng đa chữ ký an toàn chỉ cung cấp một mục thực thi: execTransaction, cung cấp hai phương thức thực thi: Call và DelegateCall. Đối với các giao dịch hàng loạt, bản thân hợp đồng Safe không trực tiếp mở mục thực thi hàng loạt mà triển khai logic của các giao dịch hàng loạt bằng các hợp đồng khác, chẳng hạn như hợp đồng MultiSendCallOnly. Do đó, khi bạn cần xây dựng một loạt hợp đồng, bạn cần xây dựng một giao dịch gọi cho DelegateCall của hợp đồng bên ngoài để thực hiện logic phân tách giao dịch và thực hiện từng cái một của hợp đồng bên ngoài.

Trong các tình huống kinh doanh thông thường, phương thức DelegateCall chỉ nên được thực thi khi địa chỉ đích (đến địa chỉ) của tương tác là hợp đồng MultiSendCallOnly.

Tuy nhiên, cơ chế này của Safe vẫn tiềm ẩn những rủi ro an toàn khi sử dụng Safe hàng ngày. Hầu hết người dùng có thể thiếu kiến thức, kỹ năng và nhận thức đầy đủ để tiến hành xác minh độc lập và toàn diện trong quá trình sử dụng.

Trên thực tế, ba cuộc tấn công được biết đến vào Safe Wallet liên quan đến số tiền lớn đều khai thác cơ chế này. Những kẻ tấn công đã sử dụng thành công phương pháp thực thi DelegateCall để khiến Safe Wallet thực thi logic độc hại.

WazirX:

https://etherscan.io/tx/0x48164d3adbab78c2cb9876f6e17f88e321097fcd14cadd57556866e4ef3e185d

Bybit:

https://etherscan.io/tx/0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

Một số ví phần cứng có nguy cơ ký tên ẩn danh

Khả năng giải mã dữ liệu giao dịch đã ký của ứng dụng ví là một khả năng rất quan trọng. Một số ví tập trung vào tương tác trên chuỗi Web3 đã có một số khả năng phân tích giao dịch nhất định và liên tục cải thiện chúng. Tuy nhiên, ví phần cứng (như ví phần cứng Ledger mà Bybit sử dụng trong sự cố này) hiện không có các khả năng như vậy. Mọi người chỉ có thể ký một cách mù quáng, mất đi cơ hội cuối cùng để xác minh nội dung giao dịch.

Khả năng phân tích giao dịch của ví đòi hỏi lượng lớn dữ liệu hỗ trợ được cập nhật kịp thời (chẳng hạn như cơ sở dữ liệu ABI trong trường chuỗi tương thích với EVM), cũng như nhu cầu xác định các loại giao dịch cụ thể phổ biến và thực hiện một số xử lý tùy chỉnh nhất định. Điều này đặt ra yêu cầu cao về việc cập nhật và lặp lại liên tục ví.

Nhận thức về xác minh độc lập giữa những người tham gia đa chữ ký cần được tăng cường

Để tránh rủi ro điểm đơn và rủi ro rò rỉ khóa riêng của việc ký một lần, ngành công nghiệp này thường chuyển sang sử dụng ví đa chữ ký. Tuy nhiên, nếu trong quá trình sử dụng, những người tham gia đa chữ ký thiếu nhận thức, khả năng và công cụ cần thiết để xác minh độc lập mà chủ yếu dựa vào tính bảo mật và độ tin cậy của bên khởi tạo giao dịch thì ví đa chữ ký sẽ mất đi chức năng mong muốn.

Thực hành bảo mật của SINOHOPE

Nguyên tắc bảo mật của Quỹ tiền điện tử

Để đảm bảo an toàn cho tiền mã hóa, cần phải hình thành một cơ chế toàn diện và ba chiều về nhận thức an ninh, hệ thống công nghệ an ninh và quy định an ninh. Để ứng phó với sự cố Bybit và các sự cố tương tự, SINOHOPE đặc biệt nhấn mạnh rằng người dùng cần nâng cao nhận thức bảo mật cơ bản.

1. Đề xuất tăng cường an ninh truyền thống

Các tổ chức và nhân viên Web3 cần nhận thức được vấn đề bảo mật cấp độ tài chính và thực hiện các biện pháp thiết thực để ngăn ngừa các rủi ro bảo mật truyền thống.

Bật thiết bị chuyên dụng:

Trang bị thiết bị độc lập chuyên dụng cho mục đích quan trọng, tránh sử dụng chung với thiết bị văn phòng hàng ngày và không kích hoạt trừ khi cần thiết.

Sử dụng hệ điều hành an toàn hơn, chẳng hạn như Linux hoặc phiên bản macOS/Windows mới nhất và xóa các dịch vụ và cổng không cần thiết.

Tăng cường bảo mật thiết bị mạng văn phòng và triển khai các biện pháp bảo mật truyền thống:

Bảo mật môi trường thiết bị đầu cuối/văn phòng vẫn là ưu tiên hàng đầu để bảo vệ chống lại các tổ chức tấn công APT như Lazurus. Vui lòng đảm bảo rằng các công cụ EDR được cài đặt trên thiết bị đầu cuối (phần mềm diệt vi-rút truyền thống có tác dụng hạn chế trong việc xử lý APT);

Tăng cường kiểm soát truy cập và độ sâu bảo vệ của các hệ thống nội bộ. Việc truy cập vào các hệ thống nội bộ nhạy cảm và các hoạt động quan trọng phải trải qua xác thực thứ cấp bổ sung, chẳng hạn như quản lý cơ sở mã nội bộ và quản lý nền tảng đám mây.

Thực hiện tốt việc quản lý quyền cho các nhà cung cấp dịch vụ đám mây như CDN/AWS. Khi đăng nhập vào bảng điều khiển, hãy đảm bảo giảm thiểu phạm vi nhân sự, quyền và thời gian truy cập. Tài khoản root và tài khoản quyền quản trị không được sử dụng theo mặc định. Ưu tiên sử dụng vai trò IAM và tránh sử dụng phương pháp truy cập ak/sk. Nếu bạn phải bật, hãy bật luân chuyển khóa và thêm danh sách trắng địa chỉ truy cập;

Thực hiện kiểm tra tính toàn vẹn trên các tài nguyên có thể truy cập công khai, chẳng hạn như SDK công khai, gói cài đặt máy khách và tài nguyên tĩnh được lưu trong bộ nhớ đệm của CDN (CloudFront-S 3/CloudFlare-R 2, v.v.) và mô phỏng các tình huống của người dùng để kiểm tra thường xuyên.

Thực hiện các kiểm tra tính toàn vẹn bổ sung trên mỗi bản phát hành mã để đảm bảo rằng mã môi trường trực tuyến nhất quán với mã đã được đánh giá bảo mật nội bộ;

Tăng cường giám sát việc truy cập vào hệ thống nội bộ/nhà cung cấp, phát hiện kịp thời các truy cập từ các vị trí khác hoặc vào thời điểm bất thường, đồng thời điều tra và xác nhận kịp thời;

Đảm bảo phạm vi bảo mật đầy đủ của thiết bị đầu cuối cho nhân sự có thẩm quyền quan trọng.

(II) Nguyên tắc cơ bản khi sử dụng ví

Nguyên lý cô lập

Cách ly nóng và lạnh

Cô lập mục đích: Ví tiền và ví cấp phép được cô lập nghiêm ngặt. Ví tài trợ chỉ nên giữ tiền và có chức năng chuyển tiền. Chúng tôi đặc biệt khuyến nghị sử dụng giải pháp ví tài trợ chuyên dụng thay vì sử dụng hợp đồng đa chữ ký như Safe làm ví tài trợ đơn giản. Ví hợp đồng đa chữ ký chỉ nên được xem xét khi ví cần có thẩm quyền quản lý cho hợp đồng trên chuỗi, tham gia vào các ứng dụng DeFi và các tình huống khác.

Cách ly thiết bị: Thiết bị quan trọng đối với tài sản, thiết bị cách ly, không sử dụng máy tính hàng ngày/máy tính làm việc và không bật chúng trừ khi cần thiết

Tránh rủi ro điểm đơn lẻ và tiến hành xác minh độc lập bởi nhiều bên

Hệ thống kiểm soát rủi ro độc lập

Kiểm soát danh sách trắng

Đánh giá kiểm soát rủi ro độc lập

Thực hiện mô phỏng giao dịch

Nguyên tắc đủ năng lực và nguyên tắc giảm thiểu thẩm quyền: giảm thiểu tối đa khả năng tiếp xúc rủi ro

Khuyến nghị giải pháp ví lạnh

1. Giải pháp quản lý quỹ cấp doanh nghiệp dựa trên công nghệ MPC

Đối với ví chỉ cần quản lý tiền, việc sử dụng giải pháp ví đa chữ ký hợp đồng thông minh có nguy cơ tiềm ẩn "thực hiện logic tùy ý" có thể không phải là lựa chọn tốt nhất.

Đối với "ví lạnh" chỉ có nhu cầu quản lý quỹ (không cần tham gia vào tương tác DeFi), bạn có thể sử dụng giải pháp ví MPC cấp doanh nghiệp SINOHOPE của Xinhuo Technology, tức là nền tảng tự lưu ký SINOHOPE thay thế cho chữ ký đa năng an toàn. Đối với các khách hàng tổ chức có nhu cầu cụ thể, SINOHOPE cũng có thể cung cấp các giải pháp kỹ thuật để hỗ trợ khách hàng triển khai các giải pháp MPC riêng.

Công nghệ MPC-TSS (Muti-Party Computation-Threshold Signature Scheme) hỗ trợ quản lý phân tán việc phân chia khóa riêng tư và chữ ký cộng tác, giải quyết rủi ro điểm đơn của khóa riêng tư và hiện thực hóa quyền tự lưu giữ an toàn.

So với các giải pháp hợp đồng thông minh đa chữ ký chỉ khả dụng trên các chuỗi tương thích với EVM, các giải pháp dựa trên MPC sở hữu đầy đủ mọi ưu điểm của giải pháp đa chữ ký Safe, đồng thời cũng có một số ưu điểm mà đa chữ ký Safe không có, chẳng hạn như tính linh hoạt của đa chuỗi, triển khai kiểm toán độc lập tốt hơn và loại bỏ rủi ro tiềm ẩn của việc "thực hiện logic tùy ý". Các tính năng của giải pháp SINOHOPE MPC được tóm tắt như sau:

Tự chủ hơn so với lưu trữ tập trung

Kiểm soát tài sản độc lập, không sợ "chiếm đoạt" hay "bỏ trốn"

Hỗ trợ chữ ký đa điểm TN để tránh rủi ro điểm đơn

Hỗ trợ quản lý tài sản đa cấp của doanh nghiệp

An toàn hơn và chức năng hơn so với ví phi tập trung

Quản lý nhiều bên của phân vùng khóa riêng loại bỏ rủi ro của việc lưu giữ khóa riêng truyền thống

Không cần phải giữ khóa riêng tư "vô hình" hoặc cụm từ ghi nhớ

Các giải pháp phục hồi thảm họa đa cấp và cơ chế phục hồi phân đoạn đa tình huống

Thuận tiện hơn và dễ sử dụng hơn ví phần cứng

Phân mảnh có thể được kết nối với Internet, độ khó lưu trữ "0"

Web2 sản phẩm mẫu, nhanh chóng làm chủ

Rẻ hơn và linh hoạt hơn so với ví hợp đồng

Không tiêu thụ gas khi tạo địa chỉ, phí xử lý thấp

Hỗ trợ hầu hết các blockchain chính thống

Chuỗi đa chữ ký để bảo vệ quyền riêng tư

Đối với nhu cầu quản lý quỹ đơn giản, việc rà soát hoạt động kinh doanh và kiểm soát rủi ro có thể được thực hiện tốt hơn, loại bỏ nguy cơ tiềm ẩn của việc "thực hiện logic tùy ý".

Điều này có thể kết hợp với biện pháp nâng cao là sử dụng thiết bị di động chuyên dụng, chỉ trực tuyến khi xem xét giao dịch, để tăng cường bảo mật hơn nữa.

Khả năng và lợi thế kỹ thuật của MPC-TSS, kết hợp với hệ thống tài khoản trực tuyến, hệ thống xác thực đa yếu tố và công nghệ sinh trắc học tích lũy qua nhiều năm trên Internet, có thể giúp người dùng loại bỏ hiệu quả các ký hiệu khóa riêng, ngăn ngừa trộm cắp, mất mát và hành vi độc hại, đồng thời đảm bảo người dùng kiểm soát được tài sản của mình.

2. Giải pháp xác minh chữ ký của SINOHOPE cho Safe{wallet} đa chữ ký

Trong lĩnh vực Web3, ngoài nhu cầu quản lý quỹ đơn giản như ví lạnh, còn có nhu cầu quản lý quyền trên chuỗi và tham gia tương tác DeFi. Đối với những nhu cầu như vậy, giải pháp đa chữ ký trên chuỗi do Safe{wallet} đại diện chắc chắn vẫn là một trong những giải pháp tốt nhất hiện nay. Tuy nhiên, sự cố Bybit cũng phơi bày nhiều điểm yếu trong việc sử dụng chữ ký đa chữ ký Safe{Wallet}, trong đó việc chỉ dựa vào hệ thống giao diện người dùng và những nguy cơ tiềm ẩn của việc ký ngẫu nhiên vào ví phần cứng đặc biệt nổi bật.

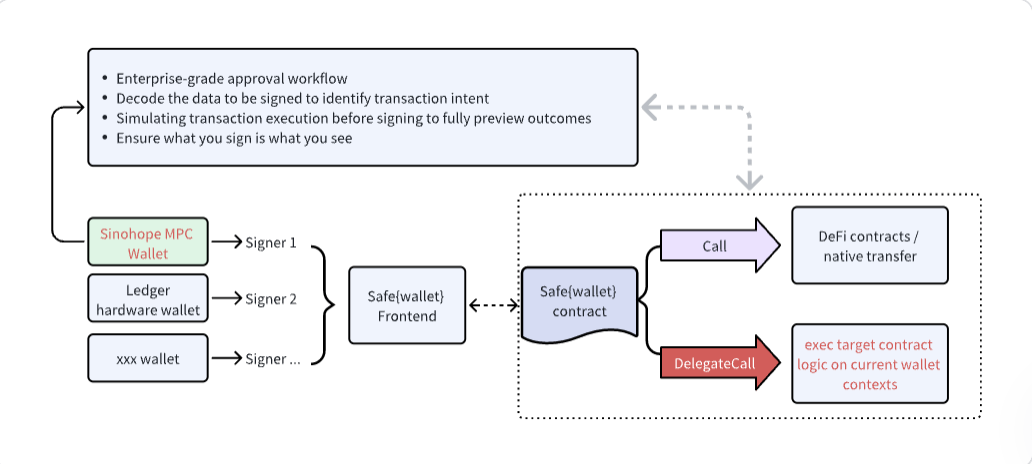

Để ứng phó với các rủi ro tiềm ẩn khi sử dụng Safe{wallet}, SINOHOPE đã đưa ra giải pháp xác minh chữ ký cho Safe{Wallet} đa chữ ký. Bằng cách giới thiệu cơ chế xác minh nội dung chữ ký độc lập, kết hợp với các quy trình phê duyệt cấp doanh nghiệp và cơ chế kiểm soát rủi ro, giải pháp này bù đắp cho những thiếu sót về bảo mật của ví phần cứng + giải pháp đa chữ ký Safe{Wallet}.

Chương trình xác minh độc lập của ví SINOHOPE MPC bao gồm:

Đối với các yêu cầu chữ ký của Safe{Wallet}, một chiến lược xác minh kiểm soát rủi ro độc lập được kích hoạt; dựa trên cơ sở dữ liệu ABI của ngành và quá trình xử lý có mục tiêu của các hợp đồng Safe, nội dung cần ký và ý định thực hiện của nó được phân tích độc lập và có thể đưa ra cảnh báo sớm cho các hoạt động rủi ro (chẳng hạn như các cuộc gọi DelegateCall bất ngờ) một cách kịp thời.

Khả năng thực hiện mô phỏng giao dịch tích hợp có thể mô phỏng việc thực hiện giao dịch trước khi ký, xác định ý định hoạt động, hiển thị ý định hoạt động và rủi ro tiềm ẩn theo cách thân thiện với người dùng và tránh rủi ro ký mù.

Nó có thể tích hợp các quy trình phê duyệt cấp doanh nghiệp và xây dựng các quy trình phê duyệt đặc biệt cùng các chiến lược kiểm soát rủi ro cho ví đa chữ ký do tài khoản ví MPC quản lý để đáp ứng nhu cầu quản lý quỹ linh hoạt và phong phú hơn.

Bằng cách sử dụng ví SINOHOPE MPC như một thành viên Signer một phần của Safe{Wallet}, một lớp tăng cường bảo mật độc lập có thể được đưa vào hệ thống ứng dụng ví đa chữ ký Safe{Wallet} hiện tại, đây là phần bổ sung hữu ích cho gói sử dụng hiện tại. Vì ví SINOHOPE MPC là ví tự lưu ký và chỉ có ví SINOHOPE MPC mới có thể nắm giữ quyền ký tên duy nhất nên khách hàng vẫn luôn duy trì quyền kiểm soát tối đa đối với ví/tài sản an toàn.

Dịch vụ xác minh chữ ký của ví SINOHOPE MPC có thể cải thiện đáng kể tính bảo mật của khách hàng trong quá trình sử dụng Safe{Wallet}, đồng thời giảm hiệu quả các yêu cầu về kỹ năng xác minh độc lập cho người dùng và giảm gánh nặng xác minh độc lập cho người dùng, giúp khách hàng là tổ chức tích hợp chặt chẽ hơn các nhu cầu của công ty và phân bổ hợp lý hơn các vai trò của những người tham gia đa chữ ký (sếp, doanh nghiệp, tài chính, bảo mật, v.v.) đồng thời đảm bảo rằng mỗi người tham gia đều có điều kiện để thực hiện kiểm toán và xác minh độc lập, thực sự hiện thực hóa mục đích "ngăn ngừa rủi ro đơn lẻ và đạt được xác minh đa bên" của Safe{Wallet}.

Kết luận: Sáng kiến bảo mật ví công nghiệp Web3

Thúc đẩy các tiêu chuẩn bảo mật thống nhất trên toàn ngành và xây dựng hệ sinh thái đáng tin cậy của Web3

Khi hệ sinh thái Web3 phát triển nhanh chóng, tính bảo mật của ví có tầm quan trọng sống còn vì đây là cốt lõi và điểm khởi đầu cho việc quản lý tài sản của người dùng. Tuy nhiên, hiện tại ngành vẫn chưa có tiêu chuẩn bảo mật thống nhất, khiến người dùng phải đối mặt với nhiều rủi ro bảo mật khác nhau khi sử dụng nhiều loại ví khác nhau.

Sáng kiến SINOHOPE:

Thiết lập các tiêu chuẩn bảo mật chung của ngành - xây dựng diễn đàn bảo mật của ngành, cùng nhau xây dựng các thông số kỹ thuật về thực hành bảo mật tốt nhất bao gồm mọi khía cạnh của nghiên cứu và phát triển trong ngành, quản lý hàng ngày, cách sử dụng của người dùng, v.v., xây dựng các tiêu chuẩn về khả năng tương tác giữa ứng dụng sinh thái/thành phần bảo mật và cùng nhau đảm bảo an ninh lâu dài cho ngành.

Nâng cao nhận thức về an toàn của người dùng - Thông qua giáo dục an toàn chuẩn hóa, nâng cao nhận thức về rủi ro và khả năng phòng ngừa của người dùng trong ngành.

Tăng cường hợp tác liên hệ sinh thái - Thúc đẩy chia sẻ thông tin và cơ chế ứng phó khẩn cấp giữa các ngành để cùng nhau ứng phó với các mối đe dọa an ninh.

Bảo mật là nền tảng cho sự phát triển ổn định và lâu dài của ngành công nghiệp tiền điện tử. Chúng tôi kêu gọi các nhà phát triển, nhà cung cấp dịch vụ ví, cơ quan kiểm toán và cộng đồng cùng nhau hợp tác để thúc đẩy chuẩn hóa bảo mật và tạo ra môi trường giao dịch an toàn hơn cho người dùng!