Đoạn clip được quay clip phân tích cách robot MEV trở thành cỗ máy rút tiền của hacker

Chiều nay, người dùng tiền điện tử3155.ethTheo bài báo, một số robot MEV hàng đầu đang trở thành mục tiêu của tin tặc và các mô-đun giao dịch trong "cuộc tấn công bánh sandwich" của chúng đã bị thay thế, gây thiệt hại hơn 20 triệu đô la. Đây có thể trở thành một bước ngoặt lớn cho toàn bộ hệ sinh thái MEV.

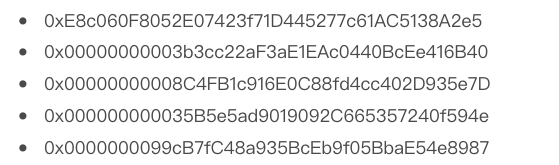

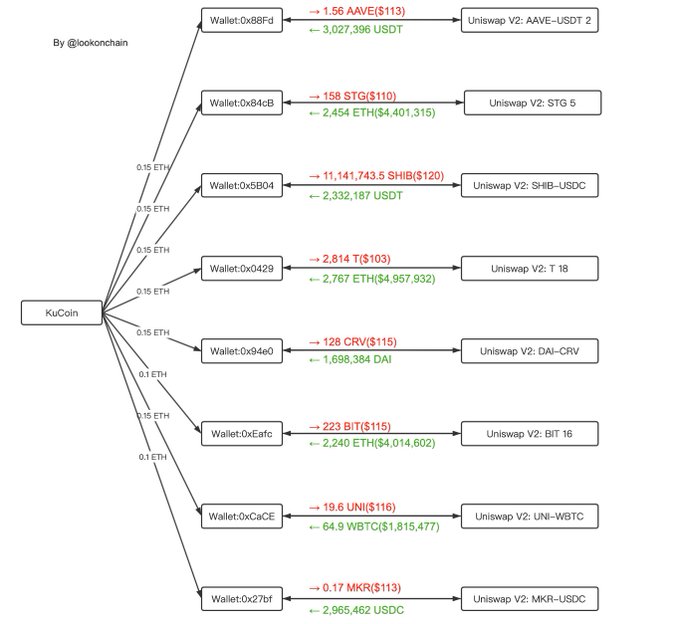

Truy vấn hàng ngày cho thấy cuộc tấn công của tin tặc xảy ra khoảng 10 giờ trước (chiều cao khối Ethereum 16964664), tin tặc đã sử dụng tám địa chỉ ví (tiền ban đầu trên chuỗi đến từ Kucoin) và tấn công năm robot MEV, cụ thể là:

Theo các cơ quan phân tích trên chuỗiLookonchainTheo thống kê, tổng thiệt hại hiện tại vào khoảng 25,2 triệu đô la Mỹ, chủ yếu liên quan đến 5 loại tiền tệ chính như sau: 7461 WETH (13,4 triệu đô la Mỹ), 5,3 triệu đô la Mỹ USDC, 3 triệu đô la Mỹ USDT, 65 WBTC (1,8 triệu đô la Mỹ) đô la Mỹ) và 1,7 triệu đô la Mỹ DAI.

Trước khi tìm hiểu về cách tấn công này, đầu tiên chúng ta cần biết MEV là gì và MEV thực hiện tấn công kiểu sandwich như thế nào?

Cái gọi là MEV là tên viết tắt của "Giá trị có thể trích xuất của công cụ khai thác" hoặc "Giá trị có thể trích xuất tối đa". Người khai thác hoặc người xác minh có khả năng sắp xếp các giao dịch theo khối, để một số giao dịch có thể được ưu tiên. Thông lệ thông thường là một số robot MEV sẽ trả phí gas cao để người xác thực ưu tiên giao dịch và kiếm lợi nhuận thông qua chênh lệch giá; tất nhiên, cũng sẽ có những người xác nhận sẽ trực tiếp đóng gói giao dịch của riêng họ mà không phải trả phí gas cao.

Các hình thức lành tính của MEV là chênh lệch giá và thanh lý, trong khi những hình thức bị người chơi DeFi chỉ trích là "tấn công bánh mì", tức là họ "nhảy hàng đợi" để thực hiện các giao dịch của riêng mình để mua tài sản trước giao dịch ban đầu, sau đó bán chúng cho người mua ban đầu với giá cao hơn. Nói chung, một gói có thể được chia thành ba giao dịch: 1) giao dịch mua lớn, 2) giao dịch của người dùng bị kẹp; 3) giao dịch bán lớn.

Công ty bảo mật CertiK nói với Odaily rằng lý do tại sao cuộc tấn công hack này thành công là do chính hacker đã trở thành người xác thực và có thể xem thông tin gốc của gói robot MEV, vì vậy anh ta đã thay thế bước thứ hai bằng giao dịch của chính mình và trao đổi nó với một khoản tài trợ Token giá rẻ cho robot MEV.

"Người xác minh thường cần truy cập một số thông tin nhất định để khai thác giao dịch và người xác minh độc hại thực sự có thể lấy thông tin gói từ nhóm bộ nhớ chung (mempool). Trình xác minh Flashbot thường đáng tin cậy hơn vì chúng phải vượt qua xác minh KYC của MevHUB, để đảm bảo rằng nguồn dữ liệu an toàn và đáng tin cậy. Trong trường hợp này, vì người xác minh có thông tin nên nó có thể bắt đầu giao dịch chạy trước trước người tìm kiếm MEV hoặc rô-bốt MEV.”

Odaily đã kiểm tra dữ liệu trên chuỗi và thấy rằng khối Ethereum 16964664 thuộc về Khe 6137846, được đề xuất bởi trình xác thực 552061. Số tiền 32 ETH của trình xác thực đã bị tin tặc chuyển qua thỏa thuận bảo vệ quyền riêng tư Mạng Aztec trong vòng 18 ngày và được chuyển đến đầu của địa chỉ 0x 873 f 73, như sau:

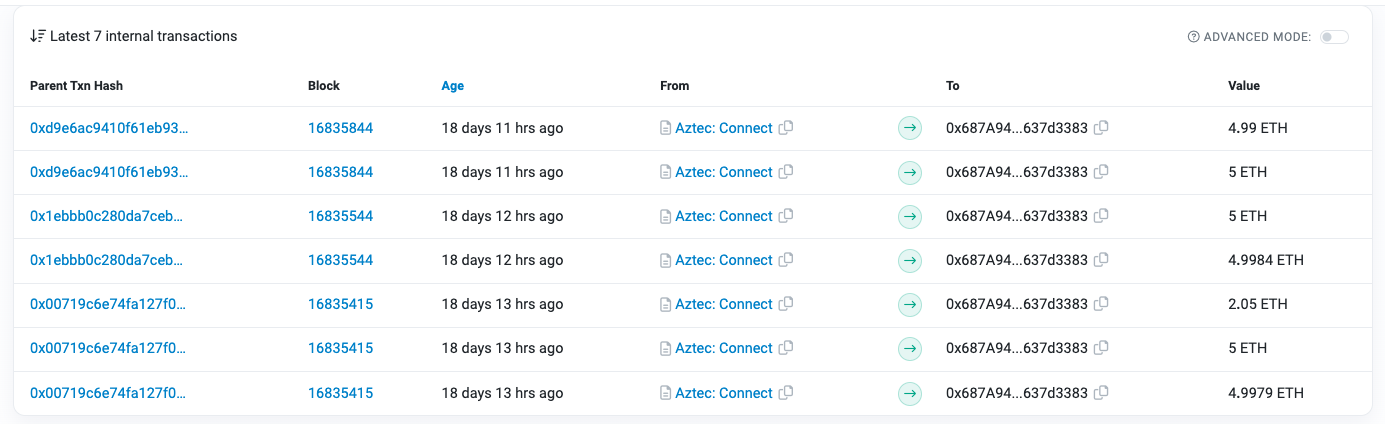

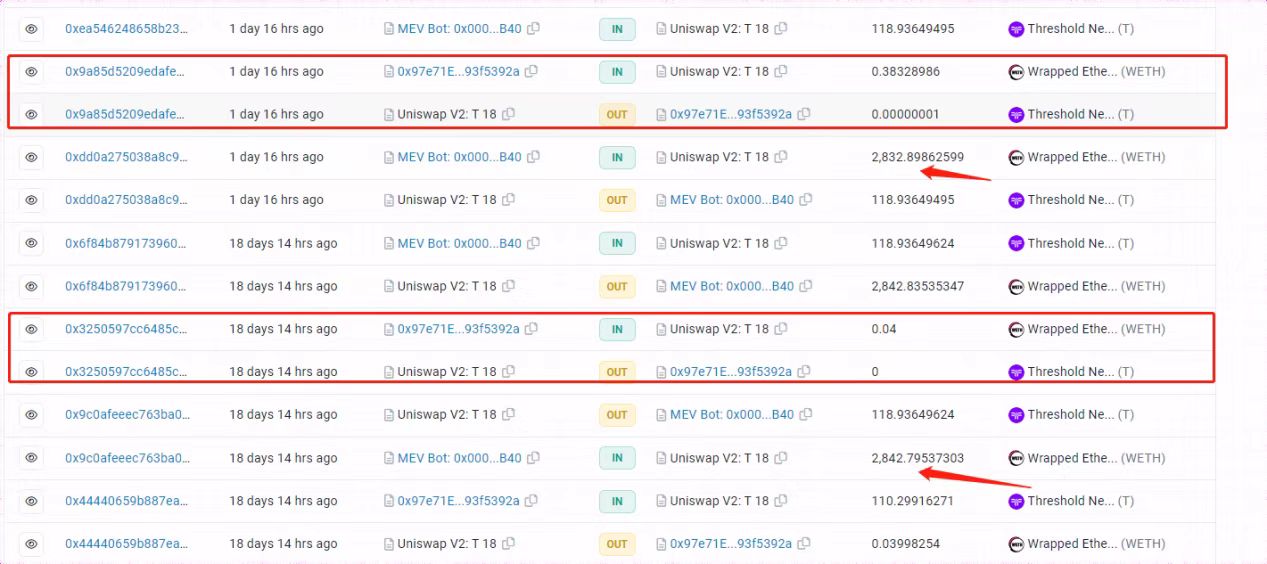

Sau khi hoàn thành các bước chuẩn bị sơ bộ, kẻ tấn công sẽ kiểm tra xem robot MEV có chạy trước giao dịch hay không. Ví dụ: trong hình bên dưới, chúng ta có thể thấy rằng kẻ tấn công đã sử dụng 0,04 WETH để kiểm tra rô bốt MEV và dụ dỗ rô bốt MEV để kinh doanh chênh lệch giá; người ta phát hiện ra rằng thực sự có một rô bốt MEV đang giám sát nhóm ETH/Ngưỡng của Uniswap V2, và nó sẽ sử dụng tất cả các quỹ Arbitrage của mình. Trong thời gian này, tin tặc cũng đã kiểm tra xem MEV có sử dụng trình xác thực của riêng mình để sản xuất khối hay không.

Sau khi thử nghiệm thành công, tin tặc sẽ sử dụng trước một số lượng lớn mã thông báo được trao đổi trong Uniswap V3 để thực hiện các hoạt động trao đổi trong nhóm V2 có tính thanh khoản thấp và dụ dỗ MEV sử dụng tất cả WETH để mua mã thông báo Ngưỡng vô giá trị; Các mã thông báo được đổi lấy tất cả WETH được đầu tư bởi robot MEV. Vì WETH mà MEV chiếm ưu thế đã bị trao đổi bởi giao dịch tấn công, hoạt động của robot MEV để trao đổi lại WETH sẽ không thành công.

Ngoài Threshold token nêu trên, hacker còn thao túng 7 địa chỉ khác để thao túng giá của 7 token trong nhóm Uniswap V2, bao gồm AAVE, STG, SHIB, CRV, BIT, UNI và MKR nhằm thu lợi nhuận, như sau Hiển thị:

Công ty bảo mật Beosin tin rằng có ba lý do chính khiến tin tặc có thể thành công: Thứ nhất, MEV sẽ sử dụng tất cả tiền của chính mình mỗi khi giao dịch chênh lệch giá trong nhóm có tính thanh khoản thấp, không có kiểm soát rủi ro; thứ hai, nhóm V2 có tính thanh khoản thấp và bị thao túng bởi tin tặc; Thứ ba là có quyền xác minh nút và có thể sửa đổi gói.

Sự cố tấn công này cũng nhắc nhở những người tìm kiếm MEV rằng để tránh "cuộc tấn công bánh mì", cần điều chỉnh chiến lược giao dịch kịp thời và chọn một số người xác minh "đáng tin cậy" có lịch sử xác minh. Dữ liệu trên chuỗi cho thấy người xác minh độc hại đã tấn công robot MEV đã bị Slash trừng phạt và đuổi khỏi hàng đợi người xác minh. Số tiền liên quan đã được gộp vào ba địa chỉ sau, chờ bước tiếp theo. Odaily sẽ tiếp tục chú ý đến xu hướng tiếp theo:

0x3c98d617db017f51c6a73a13e80e1fe14cd1d8eb;

0x5B04db6Dd290F680Ae15D1107FCC06A4763905b6;

0x27bf8f099Ad1eBb2307DF1A7973026565f9C8f69