Sự cố hack xảy ra thường xuyên, vui lòng chấp nhận hướng dẫn chống trộm tiền điện tử này

Bài viết này đến từ MediumBài viết này đến từ

, tác giả gốc: Kofi Kufuor, dịch giả Katie Kufuor của Odaily biên dịch.Tin tặc đã đánh cắp hơn 2 tỷ đô la từ các ứng dụng mã hóa trong năm nay. Trong dịp Quốc khánh, ngành lại trải qua một sự khác biệtNhà cung cấp dịch vụ trao đổi flash TokenPocket đã bị đánh cắp(mất hơn 21 triệu đô la) vàCầu liên chuỗi BNB Chain BSC Token Hub bị tấn công

(mất khoảng 566 triệu đô la) trong hành vi trộm cắp tiền điện tử.

Khi hệ sinh thái tiền điện tử phát triển, cuộc chiến bảo mật sẽ chỉ khốc liệt hơn. Vì vậy, bài viết này sẽ:

Đề xuất phân loại các sự cố an ninh mật mã;

Liệt kê các phương pháp tấn công có lợi nhất cho tin tặc cho đến nay;

Thảo luận về tương lai của bảo mật mật mã.

tiêu đề cấp đầu tiên

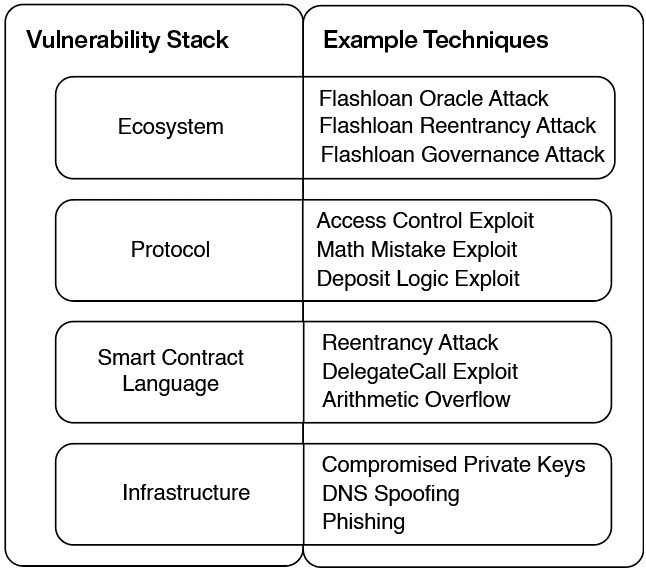

Hệ sinh thái ứng dụng được mã hóa bao gồm các giao thức có thể tương tác, được hỗ trợ bởi các hợp đồng thông minh và dựa trên cơ sở hạ tầng cơ bản của chuỗi và Internet. Mỗi lớp của ngăn xếp này có các lỗ hổng độc đáo của riêng nó. Chúng ta có thể phân loại tin tặc mật mã dựa trên lớp ngăn xếp được khai thác và phương pháp được sử dụng.

tiêu đề phụ

Các cuộc tấn công vào lớp cơ sở hạ tầng khai thác các điểm yếu trong hệ thống cơ bản của các ứng dụng mật mã: sự phụ thuộc vào các chuỗi khối để tạo sự đồng thuận, các dịch vụ internet cho giao diện người dùng và các công cụ để quản lý khóa riêng.

tiêu đề phụ

Tin tặc ở lớp này lợi dụng các điểm yếu và lỗ hổng của các ngôn ngữ hợp đồng thông minh như Solidity, chẳng hạn như khả năng truy cập lại và sự nguy hiểm khi thực hiện các cuộc gọi ủy nhiệm, có thể bị phá vỡ bằng cách tuân theo các thông số kỹ thuật bảo mật.

tiêu đề phụ

logic giao thức tấn công

Kiểu tấn công này khai thác các lỗi trong logic nghiệp vụ của một ứng dụng. Nếu tin tặc tìm thấy lỗi, họ có thể sử dụng lỗi đó để kích hoạt hành vi mà nhà phát triển ứng dụng không mong đợi.

Các cuộc tấn công mức logic của giao thức cũng có thể khai thác các hệ thống quản trị được sử dụng để kiểm soát các tham số ứng dụng.

tiêu đề phụ

hệ sinh thái tấn công

tiêu đề cấp đầu tiên

phân tích dữ liệu

phân tích dữ liệu

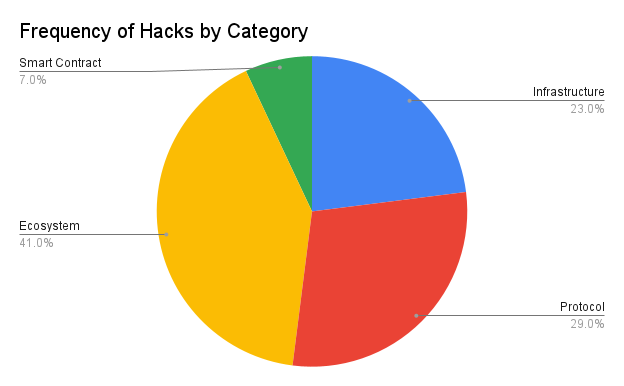

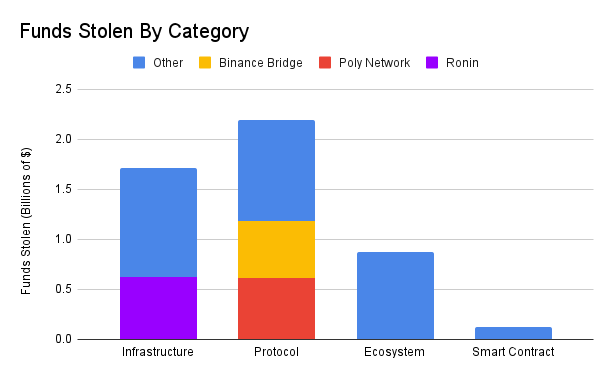

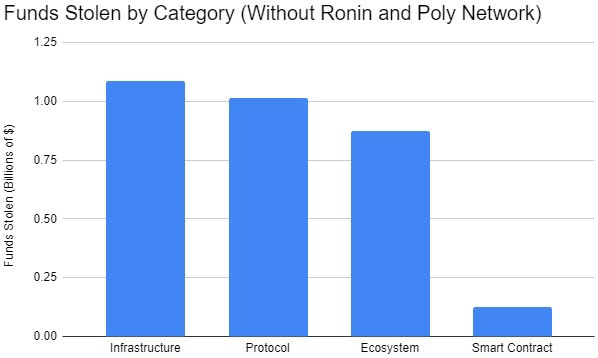

Tôi đã biên soạn một bộ dữ liệu gồm 100 vụ hack tiền điện tử lớn nhất từ năm 2020, với tổng số tiền bị đánh cắp là 5 tỷ đô la.

Các hệ sinh thái thường xuyên bị tấn công nhất. Họ chiếm 41%.

Các lỗ hổng trong logic giao thức dẫn đến tổn thất tiền tệ nhiều nhất.

Nếu loại trừ ba cuộc tấn công hàng đầu, các vụ trộm cắp cơ sở hạ tầng là hạng mục gây thiệt hại nhiều tiền nhất.

tiêu đề phụ

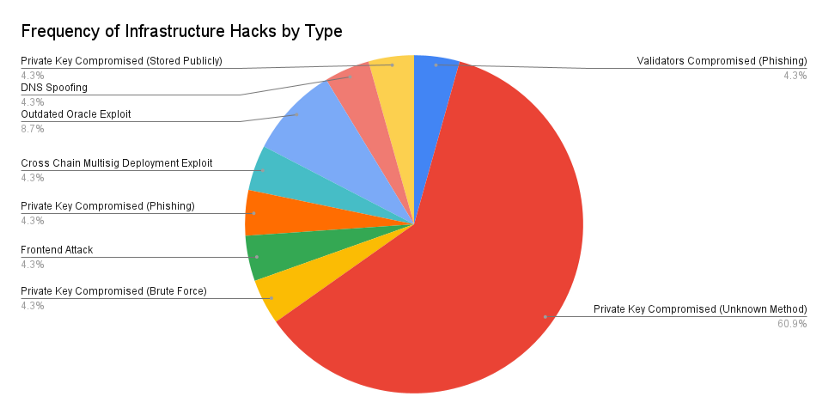

cơ sở hạ tầng

cơ sở hạ tầngTrong 61% các vụ vi phạm cơ sở hạ tầng, các khóa riêng tư đã bị rò rỉ thông qua các phương tiện không xác định. Tin tặc có thể sử dụng email lừa đảo vàvà các cuộc tấn công xã hội khác để lấy các khóa riêng này.

tiêu đề phụ

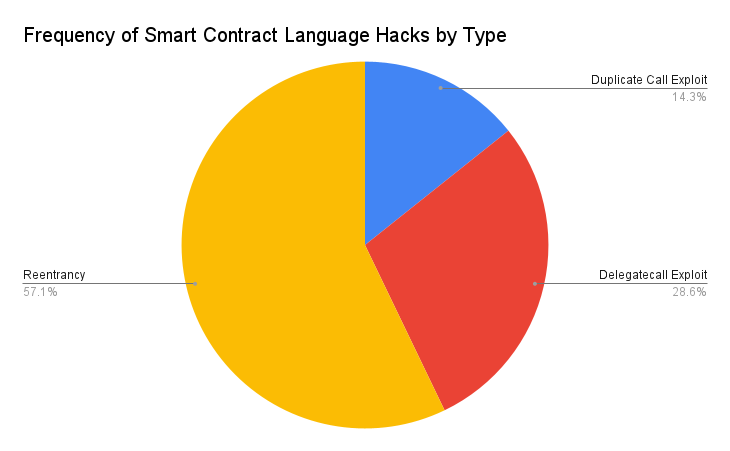

ngôn ngữ hợp đồng thông minh

Các cuộc tấn công vào lại là loại tấn công phổ biến nhất ở cấp độ ngôn ngữ hợp đồng thông minh.

Ví dụ: trong vụ hack Giao thức Siren, chức năng rút mã thông báo thế chấp dễ dàng được cấp lại và được gọi liên tục (mỗi khi hợp đồng độc hại nhận được mã thông báo) cho đến khi tất cả tài sản thế chấp cạn kiệt.

tiêu đề phụ

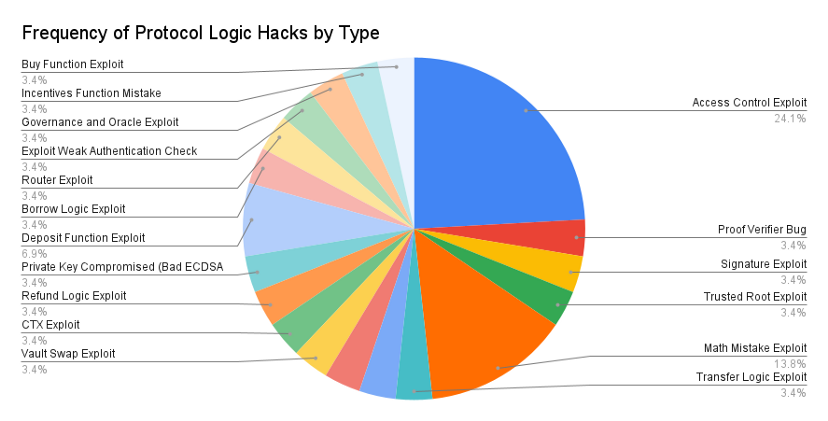

logic giao thức

Hầu hết các lỗ hổng trên lớp giao thức là duy nhất đối với một ứng dụng cụ thể, vì mỗi ứng dụng có logic duy nhất (trừ khi đó là một nhánh thuần túy).

Lỗi kiểm soát truy cập là sự cố lặp lại phổ biến nhất trong nhóm mẫu. Ví dụ: trong trường hợp hack Poly Network, hợp đồng "EthCrossChainManager" có chức năng mà bất kỳ ai cũng có thể gọi để thực hiện các giao dịch xuyên chuỗi.

Ví dụ: nhiều nhánh của Compound như CREAM, Hundred Finance và Voltage Finance trở thành nạn nhân của các cuộc tấn công vào lại vì mã của Compound không cần kiểm tra tác động của tương tác trước khi cho phép. Điều này hoạt động tốt cho Compound vì họ đã xem xét mọi đồng tiền mới mà họ hỗ trợ để tìm các lỗ hổng, nhưng nhóm tạo ra fork thì không.

tiêu đề phụ

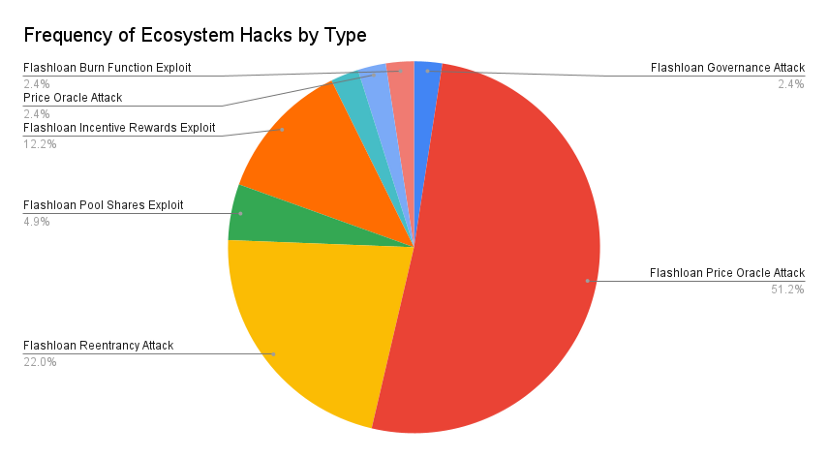

hệ sinh thái

Các cuộc tấn công cho vay chớp nhoáng thường tuân theo công thức sau: sử dụng khoản vay để thực hiện một giao dịch lớn, đẩy giá của mã thông báo trên AMM mà giao thức cho vay sử dụng làm nguồn cấp giá. Sau đó, trong cùng một giao dịch, hãy sử dụng mã thông báo bị lạm phát làm tài sản thế chấp để nhận khoản vay cao hơn nhiều so với giá trị thực của nó.

tiêu đề cấp đầu tiên

Hacker bắt đầu từ đâu?

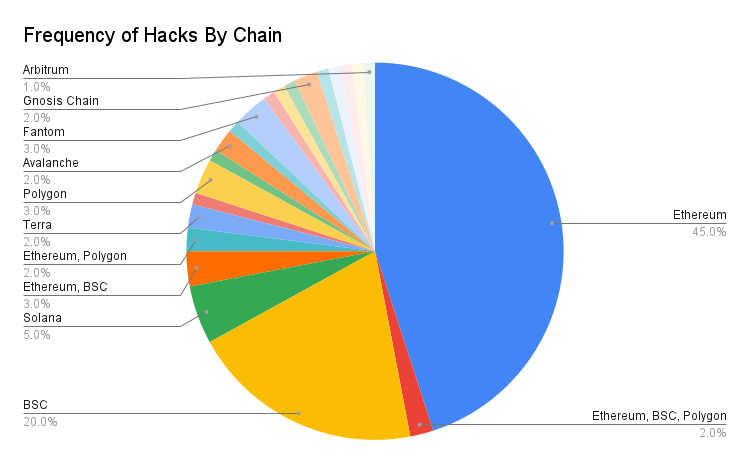

Bộ dữ liệu được phân tích theo chuỗi chứa hợp đồng hoặc ví bị đánh cắp. Ethereum có số lượng tin tặc cao nhất, chiếm 45% trong nhóm mẫu. Binance Smart Chain (BSC) đứng thứ hai với 20% thị phần.

Có nhiều yếu tố góp phần vào tình trạng này:

Ethereum và BSC có TVL (tiền gửi trong ứng dụng) cao nhất, vì vậy quy mô phần thưởng lớn hơn đối với tin tặc trên các chuỗi này.

Hầu hết các nhà phát triển tiền điện tử đều biết về Solidity, ngôn ngữ hợp đồng thông minh trên Ethereum và BSC, và có nhiều công cụ tinh vi hơn hỗ trợ nó.

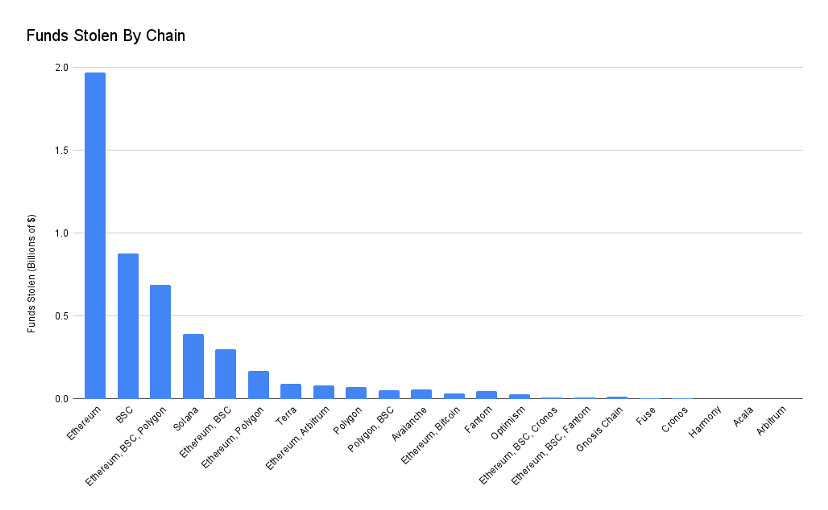

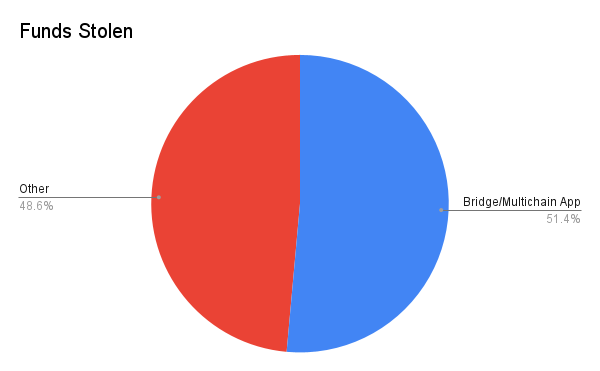

Liên quan đến cầu nối xuyên chuỗi hoặc ứng dụng đa chuỗi (chẳng hạn như giao dịch đa chuỗi hoặc cho vay đa chuỗi) có tác động rất lớn đến tập dữ liệu. Mặc dù những vụ hack này chỉ chiếm 10% trong tổng số, nhưng 2,52 tỷ đô la đã bị đánh cắp.

tiêu đề cấp đầu tiên

tiêu đề phụ

cơ sở hạ tầng

cơ sở hạ tầng

Hầu hết các vụ tấn công cơ sở hạ tầng lớn đều liên quan đến việc tin tặc lấy được thông tin nhạy cảm như khóa riêng. Làm theo các bước bảo mật hoạt động tốt (OPSEC) và thực hiện lập mô hình mối đe dọa thường xuyên có thể làm giảm khả năng điều này xảy ra. Một nhóm phát triển có quy trình OPSEC tốt có thể:

Xác định dữ liệu nhạy cảm (khóa riêng tư, thông tin nhân viên, khóa API, v.v.);

Xác định các mối đe dọa tiềm ẩn (các cuộc tấn công xã hội, khai thác công nghệ, các mối đe dọa nội bộ, v.v.);

Xác định những lỗ hổng và điểm yếu trong hệ thống phòng thủ an ninh hiện có;

Phát triển và thực hiện một kế hoạch giảm thiểu mối đe dọa.

tiêu đề phụ

Ngôn ngữ hợp đồng thông minh và logic giao thức

1. Công cụ làm mờ

Các công cụ làm mờ, chẳng hạn như Echidna, kiểm tra cách các hợp đồng thông minh phản ứng với một số lượng lớn các giao dịch được tạo ngẫu nhiên. Đây là một cách tuyệt vời để phát hiện các trường hợp cạnh trong đó đầu vào cụ thể tạo ra kết quả không mong muốn.

2. Phân tích tĩnh

Các công cụ phân tích tĩnh, chẳng hạn như Slither và Mythril, tự động phát hiện các lỗ hổng trong hợp đồng thông minh. Những công cụ này rất tuyệt vời để nhanh chóng tìm ra các lỗ hổng phổ biến, nhưng chúng chỉ phát hiện được một loạt sự cố được xác định trước. Nếu có vấn đề với hợp đồng thông minh không có trong đặc tả công cụ, nó sẽ không được tìm thấy.

3. Xác minh chính thức

Các công cụ xác minh chính thức, chẳng hạn như Certora, sẽ so sánh hợp đồng thông minh với thông số kỹ thuật do nhà phát triển viết. Đặc tả chi tiết những gì mã nên làm và các thuộc tính cần thiết. Ví dụ: khi nhà phát triển xây dựng ứng dụng cho vay, họ chỉ định rằng mỗi khoản vay phải được đảm bảo bằng đủ tài sản thế chấp. Nếu bất kỳ hành vi nào có thể xảy ra của hợp đồng thông minh không phù hợp với thông số kỹ thuật, bộ xác minh chính thức sẽ xác định hành vi vi phạm.

Nhược điểm của xác minh chính thức là các bài kiểm tra chỉ tốt như thông số kỹ thuật. Nếu thông số kỹ thuật được cung cấp không giải quyết một số hành vi nhất định hoặc quá dễ dãi, quy trình xác thực sẽ không phát hiện được tất cả các lỗi.

4. Kiểm toán và đánh giá ngang hàng

Trong quá trình kiểm tra hoặc đánh giá ngang hàng, một nhóm các nhà phát triển đáng tin cậy sẽ kiểm tra và xem xét mã dự án. Kiểm toán viên sẽ viết một báo cáo nêu chi tiết các lỗ hổng mà họ tìm thấy, cùng với các khuyến nghị về cách khắc phục chúng.

Nhờ một bên thứ ba chuyên nghiệp xem xét hợp đồng là một cách tuyệt vời để tìm ra các lỗi mà nhóm ban đầu đã bỏ sót. Tuy nhiên, kiểm toán viên cũng là con người và họ sẽ không bao giờ bắt được tất cả các lỗi. Ngoài ra, hãy tin tưởng vào kiểm toán viên, nếu họ phát hiện ra vấn đề, họ sẽ nói với bạn hơn là tự mình khai thác.

5. Tấn công hệ sinh thái

Mặc dù các cuộc tấn công hệ sinh thái là loại phổ biến và gây thiệt hại nhiều nhất, nhưng không có nhiều công cụ hiện có phù hợp để ngăn chặn các loại tấn công này. Các công cụ bảo mật tự động tập trung vào việc tìm lỗi trong một hợp đồng tại một thời điểm. Các cuộc kiểm tra thường không giải quyết được cách khai thác các tương tác giữa nhiều giao thức trong hệ sinh thái.

Các mô hình phát hiện mối đe dọa có thể được sử dụng để phát hiện các giao dịch độc hại trong mempool, nơi các giao dịch tồn tại trước khi các nút xử lý chúng, nhưng tin tặc có thể bỏ qua các bước kiểm tra này bằng cách sử dụng các dịch vụ như flashbot để gửi giao dịch trực tiếp đến người khai thác.

tiêu đề cấp đầu tiên

Tương lai của bảo mật mật mã

Tôi có hai dự đoán cho tương lai của bảo mật mật mã:

1. Tôi tin rằng các nhóm tốt nhất sẽ chuyển từ việc coi bảo mật là một hoạt động dựa trên sự kiện (thử nghiệm -> đánh giá ngang hàng -> kiểm tra) sang coi đó là một quá trình liên tục. Họ sẽ:

Thực hiện phân tích tĩnh và làm xáo trộn mọi phần bổ sung mới vào cơ sở mã chính;

xác minh chính thức của mọi nâng cấp lớn;

Thiết lập hệ thống giám sát và cảnh báo bằng các hành động phản hồi (tạm dừng toàn bộ ứng dụng hoặc các mô-đun cụ thể bị ảnh hưởng);

Yêu cầu một số thành viên trong nhóm phát triển và duy trì kế hoạch ứng phó với tấn công và tự động hóa bảo mật.Công việc bảo mật không nên kết thúc sau khi kiểm toán.

2. Trong nhiều trường hợp, chẳng hạn như vụ hack cầu xuyên chuỗi Nomad, các lỗ hổng dựa trên các lỗi được đưa ra trong các bản nâng cấp sau kiểm toán.Quá trình mà cộng đồng bảo mật tiền điện tử phản ứng với các vụ hack sẽ trở nên có tổ chức và hợp lý hơn.

Bất cứ khi nào xảy ra vụ hack, những người đóng góp tràn ngập cuộc trò chuyện nhóm an toàn được mã hóa, sẵn sàng giúp đỡ, nhưng việc thiếu tổ chức có nghĩa là các chi tiết quan trọng có thể bị mất trong sự hỗn loạn. Tôi nghĩ rằng trong tương lai những cuộc trò chuyện nhóm này sẽ biến thành một hình thức có tổ chức hơn:

Sử dụng các công cụ giám sát trên chuỗi và giám sát phương tiện truyền thông xã hội để nhanh chóng phát hiện các cuộc tấn công đang hoạt động;

đọc liên quan

đọc liên quan

Điểm lại mười vụ tấn công cầu xuyên chuỗi lớn nhất trong lịch sử