DAOrayaki: Phân tích về việc 0xhabitat Multisig bị đánh cắp

Nhóm tiền thưởng nghiên cứu DAOrayaki DAO:

Địa chỉ tài trợ: DAOrayaki.eth

Nhóm tiền thưởng nghiên cứu DAOrayaki DAO:

Địa chỉ tài trợ: DAOrayaki.eth

Tiến độ bỏ phiếu: Ủy ban DAO /7 thông qua

Tổng tiền thưởng: 90 USDC

Tác giả gốc: Lukas Schor

Tiêu đề gốc: 0xhabitat Multisig Got Drained: An Analysis

tiêu đề phụ

Phân tích: 0xhabitat Multisig đã bị đánh cắp

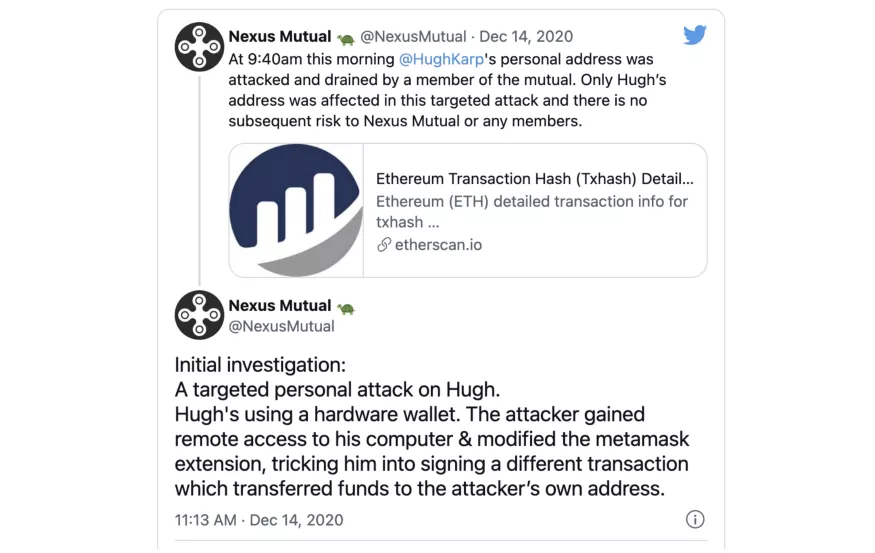

Một người dùng Gnosis Safe đã phải chịu một cuộc tấn công lừa đảo phức tạp và nghiêm trọng dẫn đến việc Multisig của dự án bị cạn kiệt.

QUAN TRỌNG: Phân tích hiện tại của chúng tôi chỉ ra rằng đây là một cuộc tấn công nhắm mục tiêu vào một người dùng Gnosis Safe cụ thể và chúng tôi không có dấu hiệu nào cho thấy cuộc tấn công này ảnh hưởng đến bất kỳ người dùng nào khác. Cuộc tấn công cũng không khai thác bất kỳ lỗ hổng hợp đồng thông minh nào mà thay vào đó sử dụng các kỹ thuật lừa đảo để khiến chủ sở hữu Multisig ký các giao dịch độc hại.

Bài đăng trên blog này nhằm mục đích làm sáng tỏ sự cố 0xhabitat và trình bày chi tiết những gì đã học được từ sự cố đó. Để làm cho báo cáo sự cố này hoàn toàn khách quan, chúng tôi chỉ bao gồm dữ liệu trực tiếp mà chúng tôi đã thu thập trên chuỗi và thông qua chương trình phụ trợ (bộ chỉ mục giao dịch) của chúng tôi. Bạn có thể đọc quan điểm của nhóm 0xhabitat tại đây. Đầu tiên, hãy bắt đầu bằng cách phân tích những gì đã xảy ra...

con ngựa thành trojan

Nguyên nhân chính của sự cố này là hai hợp đồng độc hại bắt chước các hợp đồng thông minh Gnosis Safe chính thức sau đây:

Singleton an toàn: Đây là hợp đồng logic cốt lõi. Mỗi Safe là một hợp đồng ủy quyền trỏ đến một Singleton Safe cụ thể. Người dùng của họ có thể nâng cấp két sắt để trỏ đến một Singleton mới, chẳng hạn như để thêm chức năng.

Safe Multisend: Đây là một hợp đồng thông minh trung gian cho phép Safes kết hợp nhiều giao dịch thành một.

Trong bài viết này, các hợp đồng độc hại sẽ được gọi là Evil Singleton và Evil Multisend. Hợp đồng Evil Multisend đã được triển khai tại địa chỉ này vào ngày 23 tháng 11. Điều đặc biệt của hợp đồng là nó không chỉ cho phép giao dịch theo lô mà còn thay đổi Singleton của Safe trong cùng một giao dịch. Cùng ngày, Evil Singleton đã được triển khai tại địa chỉ này. Evil Singleton hoạt động như một chương trình ngựa thành Troia ban đầu chuyển tiếp tất cả các tương tác tới Singleton ban đầu, nhưng có một cửa hậu cho phép các bên thứ ba truy cập vào An toàn.

Nó là một cái bẫy!

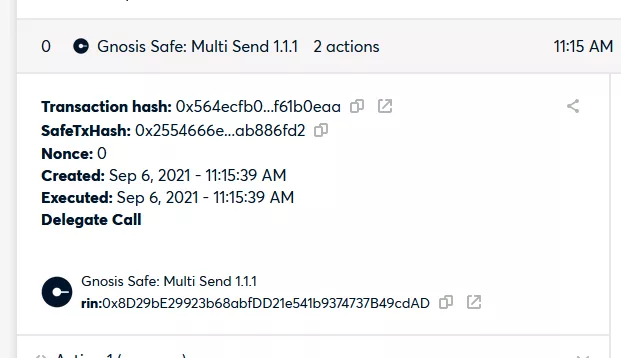

Câu chuyện 0xhabitat bắt đầu vài giờ sau khi hợp đồng Evil Multisend được triển khai. Một giao dịch đã được đề xuất trong 0xhabitat Multisig tương tác với hợp đồng Evil Multisend. Đối với tất cả các bên liên quan, nó sẽ giống như một giao dịch hàng loạt thông thường bằng Ứng dụng an toàn của trình tạo giao dịch. Tuy nhiên, đây là một giao dịch phức tạp, thoạt nhìn có vẻ giống như một giao dịch Multisend bình thường, nhưng thực tế, nó cũng cập nhật Safe's Singleton thành Evil Singleton.

Bạn có thể tìm thêm chi tiết kỹ thuật về cách kích hoạt Evil Singleton tại đây.

bước ngoặt

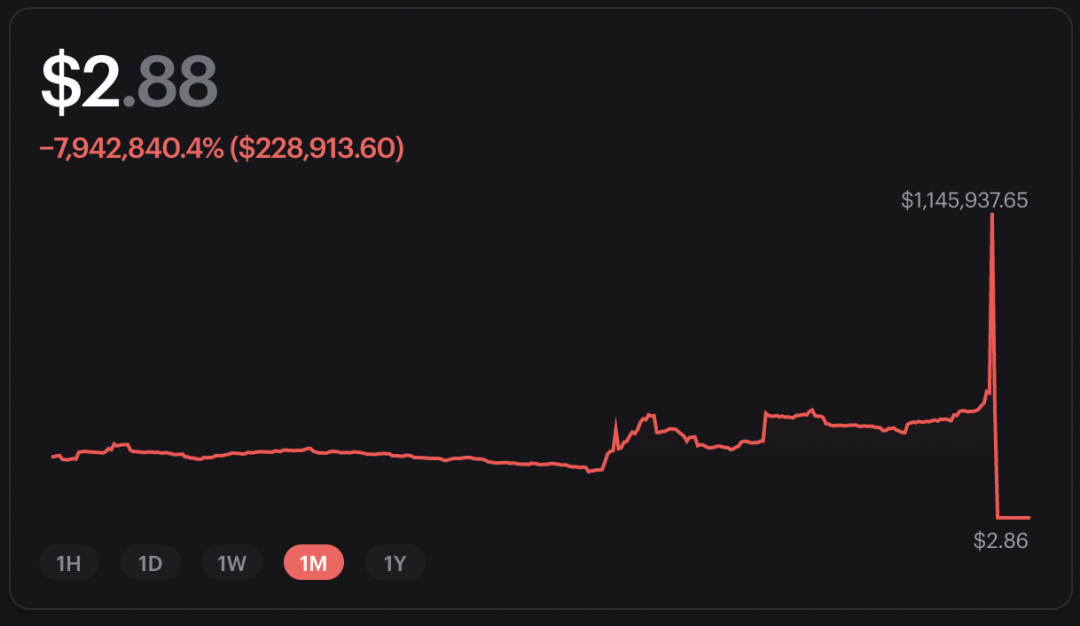

Sau khi Safe nâng cấp lên Evil Singleton, không có gì xảy ra trong 7 ngày. Trong khi đó, kho tiền 0xhabitat dần dần tăng lên thành tài sản kỹ thuật số trị giá 1 triệu đô la. Rõ ràng là những kẻ tấn công muốn honeypot lớn hơn trước khi thực hiện cuộc tấn công thực sự, với hy vọng rằng backdoor của chúng chưa bị phát hiện trước đó. Vào ngày 30 tháng 11, cuộc tấn công bắt đầu. Tin tặc đã tạo một giao dịch kích hoạt Evil Singleton, cho phép tài khoản bên thứ ba có toàn quyền kiểm soát tài sản trong két.

rút tiền

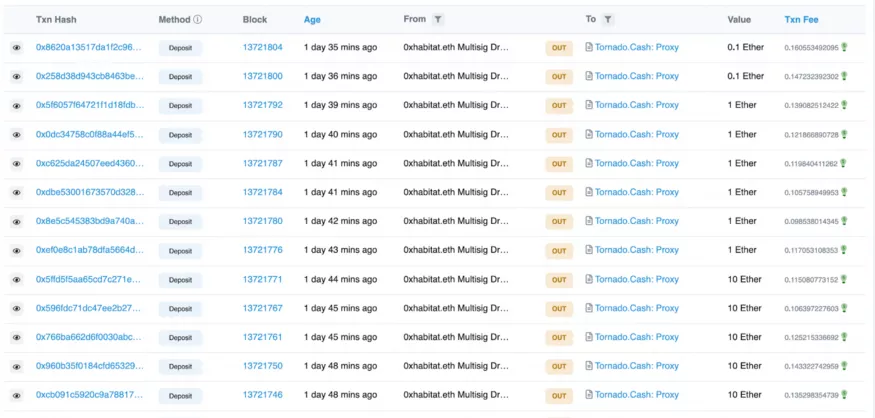

Chỉ 30 phút sau khi Evil Singleton được kích hoạt, những kẻ tấn công đã có thể rút tất cả tiền vào tài khoản của chúng. Sau đó, kẻ tấn công đã chuyển đổi tất cả tài sản thành ETH thông qua Uniswap và Sushiswap. Sau đó, ETH được tạo sẽ được gửi đến hợp đồng Tornado Cash trong nhiều giao dịch, đây là phần cuối của con đường.

Vì vậy, những gì chính xác đã xảy ra?

Từ những gì chúng tôi đã thu thập được cho đến nay, rõ ràng là một trong các khóa của người ký trong Multisig đã bị xâm phạm. Điều này là do các giao dịch độc hại dẫn đến việc triển khai cửa hậu được đề xuất bởi những người ký tên của Multisig dựa trên dữ liệu phụ trợ của chúng tôi. Mặc dù không thể nói chính xác điều này xảy ra như thế nào, nhưng có hai loại sự kiện lớn có khả năng dẫn đến nó.

Lừa đảo

Có một số cách mà chủ sở hữu có thể bị đánh lừa khi đề xuất một giao dịch làm tổn hại đến tính bảo mật của 0xhabitat Multisig. Các tùy chọn có thể bao gồm:

Tiện ích mở rộng trình duyệt giả mạo: Tiện ích mở rộng trình duyệt rất tiện lợi nhưng chúng cũng có thể gặp rủi ro. Vì tiện ích mở rộng được tự do sửa đổi bất kỳ nội dung nào của ứng dụng web. Do đó, một tiện ích mở rộng trình duyệt lừa đảo có thể đã được sử dụng để sửa đổi giao diện web Gnosis Safe nhằm lừa người dùng thực hiện các giao dịch độc hại.

Giao diện độc hại: Như đã nêu ở đây, tính bảo mật của Gnosis Safe phụ thuộc vào tính toàn vẹn của giao diện được sử dụng để tương tác với các tài khoản. Người dùng 0xhabitat bị ảnh hưởng có thể đã tương tác với một giao diện bắt chước giao diện chính thức của Gnosis Safe, nhưng đã tạo ra các giao dịch độc hại một cách hiệu quả bằng cách thay đổi địa chỉ đích của các giao dịch thông thường thành hợp đồng Evil Multisend.

Tấn công chuỗi cung ứng/trang web bị xâm phạm: Mặc dù nguồn gốc của vấn đề có thể là do sự tiếp quản thù địch đối với phần mềm Gnosis Safe chính thức, nhưng đánh giá hiện tại của chúng tôi lại chỉ ra điều ngược lại (thêm chi tiết). Tất cả các dấu hiệu cho thấy đây là một cuộc tấn công có chủ đích vào 0xhabitat Multisig chứ không phải là một vấn đề chung với giao diện Gnosis Safe chính thức. Tuy nhiên, chúng tôi vẫn tiếp tục điều tra và quan sát tình hình ở khu vực này.

chủ sở hữu độc hại

Tùy chọn giả định thứ hai là chủ sở hữu không bị lừa thực hiện một giao dịch ác ý mà tự nguyện làm như vậy. Một trong hai người ký tên trong Multisig đã lừa người kia ký vào một giao dịch gian lận, khiến Multisig bị phá vỡ. Chúng tôi không có lý do gì để nghi ngờ tính chính trực của nhóm 0xhabitat. Nhưng để thấu đáo trong phân tích của mình, chúng ta vẫn phải coi đây là một cách giải thích hợp lý về các sự kiện.

Bài học rút ra từ nhóm Gnosis Safe

Hiển thị địa chỉ multisend

Để có thể xác minh hợp đồng nhiều lần gửi đã được sử dụng trong giao dịch, Giao diện người dùng web an toàn hiển thị rõ ràng địa chỉ hợp đồng nhiều lần gửi. Đọc thêm.

Mô tả hình ảnh

Chi tiết giao dịch hiển thị đầy đủ địa chỉ hợp đồng Multisend để xác minh

Ngăn chặn giải mã các giao dịch gửi nhiều lần không xác định

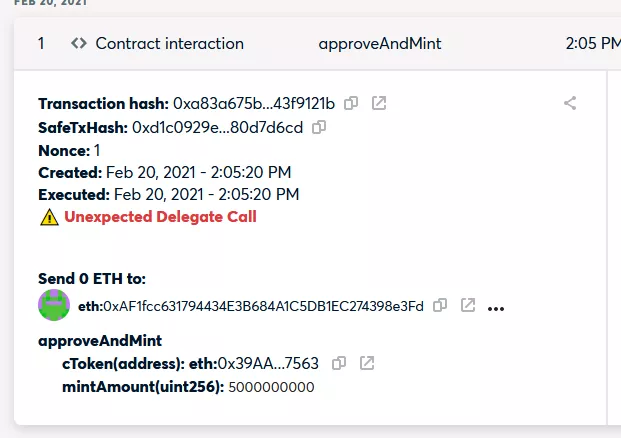

gắn cờ cuộc gọi đại diện bất ngờ

Chúng tôi đã thêm một cảnh báo rõ ràng khi các giao dịch sử dụng người được ủy quyền để gọi các hợp đồng mà chúng tôi không biết. Đây là một cách khác để chúng tôi giúp người dùng biết rằng các giao dịch cần được chú ý đặc biệt.

Mô tả hình ảnh

Các cuộc gọi ủy quyền được thực hiện thông qua các hợp đồng mà Gnosis không xác định được gắn cờ

Lời khuyên cho người dùng an toàn Gnosis

Mặc dù mục tiêu của chúng tôi là áp dụng các cơ chế an toàn để ngăn chặn những tình huống như vậy xảy ra trong tương lai, nhưng điều quan trọng là phải nhắc nhở người dùng Gnosis Safe về các biện pháp bảo mật vận hành khi tương tác với Gnosis Safe.

Xác minh tính toàn vẹn của giao diện: Các giao diện độc hại có thể xâm phạm toàn bộ tính bảo mật của Multisig bằng cách lừa những người đồng ký tên ký vào các giao dịch độc hại. Nếu bạn sử dụng ứng dụng web Gnosis Safe, hãy nhớ đánh dấu liên kết đến ứng dụng chính thức và xác minh URL cũng như chứng chỉ bảo mật. Hoặc tốt hơn nữa, hãy bắt đầu sử dụng ứng dụng Gnosis Safe Desktop.

Hãy cẩn thận với DelegateCall: DelegateCall là một công cụ mạnh mẽ, ví dụ, nó cho phép Safes thực hiện các giao dịch hàng loạt. Nhưng nó cũng đi kèm với rủi ro rất lớn. Do đó, người dùng Gnosis Safe nên đặc biệt cẩn thận khi xác định các giao dịch bằng cách sử dụng DelegateCall. Khi xác thực dữ liệu giao dịch, vui lòng xác minh rằng địa chỉ đích Multisend chính xác được sử dụng. Bạn có thể tìm thấy các triển khai Multisend được Gnosis xác thực trong danh sách này.

Mô tả hình ảnh

Tóm lại là

Tóm lại là

Người giới thiệu

https://etherscan.io/address/0x3cb0652856d7eabe51f1e3cceda99c93b05d7cea

https://etherscan.io/address/0x09afae029d38b76a330a1bdee84f6e03a4979359

https://bafybeiat2xp7cicrlpq3h57wdnz4pzaoby2cx62c3lprh3lzgrworcitly.ipfs.infura-ipfs.io/Exploit_Info.pdf

https://blog.gnosis.pm/the-impact-of-phishing-on-web-3-0-a62385c81310

https://github.com/gnosis/safe-react/issues/3091

https://github.com/gnosis/safe-react/issues/3090