ป่ามืดแห่งคอมพิวเตอร์ควอนตัม: ผู้ใช้ Bitcoin โปรเจกต์ L1 และคู่มือเอาชีวิตรอดบนเครือข่าย

- 核心观点:量子计算威胁区块链安全,行业需提前应对。

- 关键要素:

- 量子计算机可破解比特币ECDSA等加密算法。

- 早期比特币地址(如中本聪的)最易受攻击。

- NIST已启动后量子加密算法标准化工作。

- 市场影响:推动抗量子区块链技术研发与投资。

- 时效性标注:长期影响。

ภารกิจของผู้สร้างกำแพงบล็อคเชนนั้นชัดเจน นั่นคือ การพัฒนาอาวุธใหม่ สร้างระบบป้องกันใหม่ และกำหนดกลยุทธ์การเอาชีวิตรอดก่อนที่ศัตรูจะมาถึง

บทนำ: วิกฤต "ป่ามืด" ของ Bitcoin

ในโลกของบล็อกเชน แต่ละโหนดเปรียบเสมือนดวงดาวในจักรวาล เป็นอิสระแต่เชื่อมโยงถึงกัน ร่วมกันสร้างโลกการเงินแบบกระจายศูนย์ บิตคอยน์ในฐานะผู้บุกเบิกเครือข่ายนี้ อาศัยอัลกอริทึมการเข้ารหัสที่แข็งแกร่งเพื่อปกป้องความปลอดภัย อย่างไรก็ตาม ระบบความปลอดภัยนี้ไม่ได้อยู่ยงคงกระพัน เทคโนโลยีจากอนาคตอย่างคอมพิวเตอร์ควอนตัมกำลังเกิดขึ้นอย่างเงียบๆ เช่นเดียวกับกองยาน Trisolaran ใน "The Three-Body Problem" มันมีความสามารถที่จะ "โจมตีแบบลดมิติ" และเมื่อพัฒนาเต็มที่แล้ว มันจะเปิดฉากโจมตีบิตคอยน์และระบบนิเวศบล็อกเชนทั้งหมดอย่างรุนแรง

แล้วเราควรทำอย่างไรหากคอมพิวเตอร์ควอนตัมสามารถเจาะ Bitcoin ได้ในอนาคตอันใกล้นี้? มีความเป็นไปได้ไหมที่จะสู้กลับในสงครามการเอาชีวิตรอดแบบออนเชนใน "ป่ามืด" นี้?

บทที่ 1: Bitcoin จะเผชิญกับ "การโจมตีแบบลดมิติ" จากกระบวนการควอนตัม

อาวุธที่น่าสะพรึงกลัวที่สุดในนิยายเรื่อง *The Three-Body Problem* ไม่ใช่ปืนใหญ่เลเซอร์ แต่เป็น "การลดมิติ" อารยธรรมมิติที่สูงกว่าไม่ได้ต่อสู้กับคุณในมิติเดียวกัน แต่กลับบีบอัดพื้นที่สามมิติให้เป็นสองมิติโดยตรง การป้องกันทั้งหมด ป้อมปราการทั้งหมดของคุณ จะพังทลายลงในกระดาษทันที และ "ความเป็นไปไม่ได้" ทางคณิตศาสตร์ที่ Bitcoin พึ่งพาจะกลายเป็น "เรื่องง่าย" เมื่อเผชิญกับการประมวลผลแบบควอนตัม

ระบบควอนตัม-1 ของ IBM ตั้งอยู่ที่เมืองเอนิงเงน ประเทศเยอรมนี ที่มา: Wikipedia

1.1 "อุปสรรคทางเทคนิค" ของ Bitcoin เทียบกับอาวุธ "หยดน้ำ" ของคอมพิวเตอร์ควอนตัม

Bitcoin: มาตรฐานการเข้ารหัสของยุค 1980

ความปลอดภัยหลักของ Bitcoin นั้นอาศัยอัลกอริทึม ECDSA ซึ่งเป็นมาตรฐานการเข้ารหัสที่เสนอครั้งแรกในปี 1985 ในระบบนี้ ผู้ใช้แต่ละคนจะมีคีย์คู่หนึ่ง: คีย์ส่วนตัวคือ "ความคิด" ของผู้ใช้ซึ่งมีเพียงตัวพวกเขาเองเท่านั้นที่รู้ และคีย์สาธารณะคือ "หลักฐานยืนยันตัวตน" ที่เปิดเผยต่อสาธารณะ ซึ่งใช้เพื่อตรวจสอบความถูกต้องของธุรกรรม

การสร้างคีย์สาธารณะจากคีย์ส่วนตัวเป็นเรื่องง่ายโดยใช้ฟังก์ชันทางคณิตศาสตร์ทางเดียว แต่การได้รับคีย์ส่วนตัวจากคีย์สาธารณะนั้นแทบจะเป็นไปไม่ได้เลยด้วยพลังการประมวลผลแบบดั้งเดิม

เนื่องจากเครือข่ายบิตคอยน์ใช้คีย์ขนาด 256 บิต หมายความว่าแม้แต่คอมพิวเตอร์ทั่วไปที่ทรงพลังที่สุดก็ยังต้องใช้วิธีการ Brute-force เป็นเวลานานกว่าอายุของจักรวาล ความ "เป็นไปไม่ได้" ทางคณิตศาสตร์นี้เองที่ช่วยปกป้องความปลอดภัยของเครือข่ายบิตคอยน์

คอมพิวเตอร์ควอนตัม: เทคโนโลยี "หยดน้ำ" ใหม่สำหรับการถอดรหัส

คอมพิวเตอร์ควอนตัมเป็นอุปกรณ์คอมพิวเตอร์รูปแบบใหม่ที่แตกต่างจากคอมพิวเตอร์แบบดั้งเดิมอย่างสิ้นเชิง คอมพิวเตอร์ควอนตัมใช้คุณสมบัติของการซ้อนทับและการพันกันในฟิสิกส์ควอนตัมเพื่อคำนวณ และพลังในการคำนวณเชิงทฤษฎีสำหรับปัญหาบางประเภทสามารถเพิ่มขึ้นแบบทวีคูณได้

การเกิดขึ้นของมันคือตัวเปลี่ยนเกม ในทางทฤษฎี การใช้อัลกอริทึมของ Shor ทำให้คอมพิวเตอร์ควอนตัมที่มีประสิทธิภาพเพียงพอสามารถดึงคีย์ส่วนตัวจากคีย์สาธารณะได้โดยตรงภายในระยะเวลาที่เหมาะสม ซึ่งคล้ายกับ "droplet" probe ของ Trisolarans ที่สามารถเจาะทะลุการป้องกันที่แข็งแกร่งที่สุดของมนุษยชาติได้อย่างง่ายดาย วิธีการโจมตีของมันมีคุณลักษณะดังต่อไปนี้:

- การซ่อนตัว : เมื่อผู้โจมตีได้รับคีย์ส่วนตัวแล้ว พวกเขาสามารถลงนามในธุรกรรมปลอมแปลงได้อย่างถูกต้อง ซึ่งทั้งเครือข่ายจะมองว่าเป็นการดำเนินการตามปกติของเจ้าของสินทรัพย์ เช่นเดียวกับการเฝ้าระวังโดยโซฟอนใน "The Three-Body Problem" เรื่องนี้เงียบสนิทและไม่สามารถตรวจจับได้

- การเลือกปฏิบัติ : เป้าหมายที่เสี่ยงที่สุดคือกระเป๋าเงินที่คีย์สาธารณะถูกเปิดเผย โดยเฉพาะอย่างยิ่งที่อยู่ที่ใช้ในการทำธุรกรรม Bitcoin ในยุคแรกๆ Kapil Dhiman ซีอีโอของ Quranium เตือนว่า "เหรียญของ Satoshi จะกลายเป็นเป้าหมายที่เสี่ยง หากเหรียญเหล่านี้ถูกโอน ความเชื่อมั่นของผู้คนที่มีต่อ Bitcoin จะพังทลายลงอย่างสิ้นเชิงก่อนที่ระบบจะล่ม "

- ขโมยก่อน ถอดรหัสทีหลัง : ผู้โจมตีสามารถคัดลอกข้อมูลที่เปิดเผยต่อสาธารณะบนบล็อกเชนได้แล้ว และถอดรหัสได้เมื่อเทคโนโลยีควอนตัมคอมพิวติ้งพัฒนาจนสมบูรณ์ แม้ว่าเครือข่ายเดิมจะได้รับการอัปเกรดให้เปลี่ยนไปใช้อัลกอริทึมที่ปลอดภัยยิ่งขึ้น ที่อยู่เดิม กระเป๋าสตางค์ที่ไม่ได้ใช้งานมานาน และรูปแบบสัญญาอัจฉริยะบางรูปแบบก็อาจกลายเป็นช่องโหว่ได้

1.2 วิกฤตความไว้วางใจและเส้นเวลา: Bitcoin มากกว่า 1 ล้านเหรียญของ Satoshi Nakamoto

ศูนย์ความปลอดภัยทางไซเบอร์แห่งชาติของสหราชอาณาจักรแนะนำให้องค์กรต่างๆ ระบุเส้นทางการอัพเกรดการเข้ารหัสที่ปลอดภัยด้วยควอนตัมภายในปี 2028 และดำเนินการย้ายข้อมูลให้เสร็จสิ้นในราวปี 2035 สำหรับระบบบล็อคเชนที่ได้รับการออกแบบให้ใช้งานได้นานหลายทศวรรษ จำเป็นต้องเริ่มเตรียมการตั้งแต่ตอนนี้

การประมาณการเบื้องต้นชี้ให้เห็นว่าคอมพิวเตอร์ควอนตัมอาจไม่สามารถใช้งานได้จริงจนกว่าจะถึงปี 2030 ซึ่งหมายความว่าเวลาของอุตสาหกรรมบล็อคเชนกำลังจะหมดลง

ในสถานการณ์การโจมตีด้วยคอมพิวเตอร์ควอนตัมนี้ บล็อกเชนเองจะยังคงทำงานได้ตามปกติ บล็อกต่างๆ จะยังคงถูกขุดต่อไป และบัญชีแยกประเภทจะยังคงเดิม แต่ความเป็นเจ้าของสินทรัพย์จะเปลี่ยนแปลงไปอย่างเงียบๆ สถานการณ์นี้น่ากลัวยิ่งกว่าความผิดพลาดทางเทคนิค เพราะมันทำลายความเชื่อมั่นของผู้คนที่มีต่อระบบทั้งหมด

เมื่อบิตคอยน์ของซาโตชิ นากาโมโตะกว่าหนึ่งล้านเหรียญเริ่มเคลื่อนไหว ตลาดจะตื่นตระหนก แม้ว่าบล็อกเชนจะยังคงมีความปลอดภัยทางเทคนิค แต่ราคาอาจร่วงลงอย่างหนัก ส่งผลให้เกิดปฏิกิริยาลูกโซ่ที่ส่งผลกระทบต่อตลาดการเงินแบบดั้งเดิมที่นำคริปโทเคอร์เรนซีมาใช้อย่างกว้างขวางอยู่แล้ว

"หาก Bitcoin ไม่สามารถแก้ปัญหาทางกลศาสตร์ควอนตัมได้ภายในปีหน้า ทองคำจะยังคงมีประสิทธิภาพเหนือกว่า Bitcoin เสมอ" เรื่องนี้ระบุอยู่ในบทความที่โพสต์บน X เมื่อเดือนที่แล้วโดยผู้ก่อตั้ง Carpriole ซึ่งเป็นกองทุน Bitcoin และสินทรัพย์ดิจิทัลเชิงปริมาณ

ส่วนที่สอง: โปรเจ็กต์ "Wallfacer" ของเลเยอร์ 1

*The Three-Body Problem* มีแนวคิดอันชาญฉลาดที่ว่า เมื่อมนุษยชาติค้นพบว่าอารยธรรมต่างดาวกำลังเฝ้าติดตามทุกสิ่งบนโลกผ่าน "โซฟอน" แผนการป้องกันทั้งหมดจะถูกตรวจจับล่วงหน้า จะทำอย่างไร? องค์การสหประชาชาติเสนอโครงการ "Wallfacer Project" โดยคัดเลือก "Wallfacer" หลายคนและมอบอำนาจให้พวกเขาระดมทรัพยากรทั่วโลกเพื่อเตรียมพร้อมรับมือกับการรุกรานที่กำลังจะมาถึง

ในการเผชิญกับผลกระทบอันเลวร้ายในอนาคตของการประมวลผลควอนตัม โลกของบล็อคเชนยังต้องการ "ผู้ปิดกั้น" อีกด้วย สถาบันมาตรฐานและเทคโนโลยีแห่งชาติ (NIST) ได้มีบทบาทนี้

ตั้งแต่ปี พ.ศ. 2565 ถึง พ.ศ. 2567 NIST ได้คัดเลือกและเปิดตัวอัลกอริทึมการเข้ารหัสลับหลังควอนตัมชุดแรกเพื่อกำหนดมาตรฐาน อัลกอริทึมใหม่เหล่านี้เปรียบเสมือนอาวุธระหว่างดวงดาวที่พัฒนาขึ้นใน "The Three-Body Problem" แม้ว่าจะมีขนาดลายเซ็นที่ใหญ่ขึ้นและความซับซ้อนในการใช้งานที่เพิ่มขึ้น แต่ก็ถือเป็นโซลูชันที่สมจริงและเป็นไปได้สำหรับบล็อกเชนในการต้านทานการโจมตีแบบควอนตัม

เมื่อเผชิญกับภัยคุกคามเดียวกัน บล็อคเชน L1 ต่างๆ ก็ได้เลือกกลยุทธ์การเอาตัวรอดที่แตกต่างกัน

2.1 กลยุทธ์ที่ 1: การสำรวจหลายเส้นทาง (การทดลอง Wallfacer)

ใน *The Three-Body Problem* เหล่า Wallfacer สามารถทดลองได้หลายทิศทางพร้อมกันโดยไม่จำเป็นต้องอธิบายตัวเองให้ใครฟัง เพราะไม่มีใครรู้ว่าเส้นทางไหนจะประสบความสำเร็จ โปรเจกต์บล็อกเชนกระแสหลักบางโปรเจกต์ก็ใช้กลยุทธ์ที่คล้ายคลึงกัน นั่นคือการทดลองโซลูชันทางเทคนิคหลาย ๆ อย่างพร้อมกัน และค้นหาโซลูชันที่ดีที่สุดผ่านการฝึกฝน

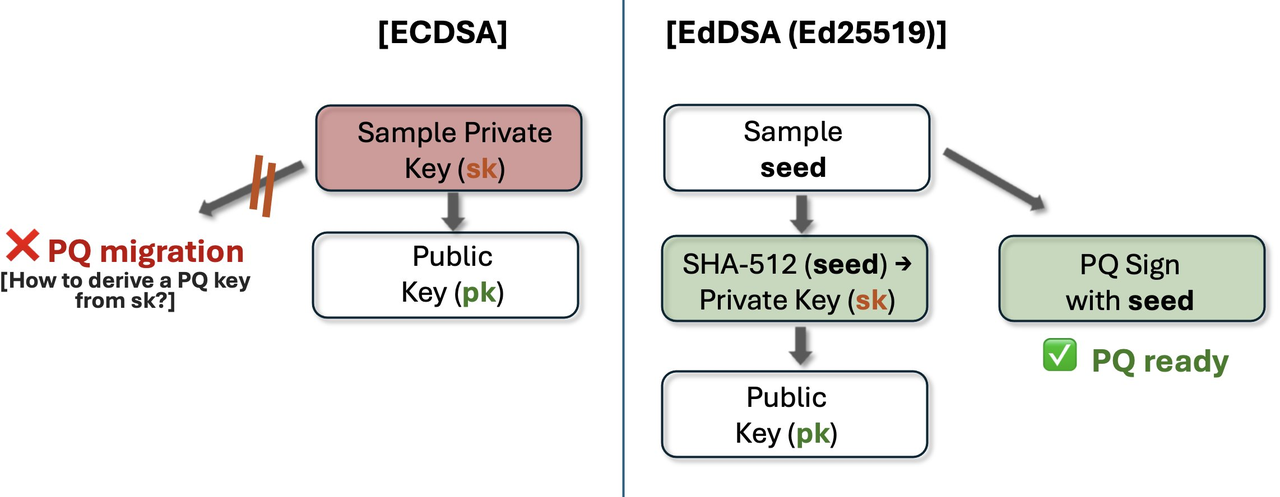

Ethereum: การสำรวจทางเทคนิคที่ครอบคลุม

ทีมวิจัย Ethereum กำลัง พัฒนา รายการภารกิจการโยกย้ายหลังยุคควอนตัม ซึ่งรวมถึงประเภทธุรกรรมใหม่ การทดลองแบบโรลอัพ และแรปเปอร์แบบ Zero-Knowledge แทนที่จะมุ่งเน้นไปที่โซลูชันเดียว พวกเขากำลังพัฒนาไปในหลายๆ ทิศทางพร้อมกัน เพื่อดูว่าเส้นทางใดมีความเป็นไปได้และมีประสิทธิภาพมากที่สุด

ที่มา: github.io

โซลานา: สถานที่ปลอดภัยที่เป็นทางเลือก

Solana ได้เปิดตัว Vault ต้านทานควอนตัมแบบเสริม โดยเฉพาะโซลูชัน "Solana Winternitz Vault" ซึ่งทำได้ โดย การนำระบบลายเซ็นแบบแฮชที่ซับซ้อนมาใช้ ซึ่งจะสร้างคีย์ใหม่สำหรับแต่ละธุรกรรม

ที่มา: @deanmlittle

ซุย: เส้นทางการอัพเกรดแบบค่อยเป็นค่อยไป

ทีมวิจัยของ Sui ได้เผยแพร่ แนวทางการอัปเกรดแบบควอนตัมเซฟ โดยเฉพาะ โดยร่วมกับพันธมิตรทางวิชาการเสนอแนวทางการอัปเกรดที่หลีกเลี่ยงการฮาร์ดฟอร์กที่สร้างความเสียหาย นี่เป็นกลยุทธ์แบบค่อยเป็นค่อยไป ไม่ใช่การปฏิวัติเพียงครั้งเดียว แต่เป็นการเปลี่ยนผ่านไปสู่ระบบควอนตัมเซฟทีละขั้นตอน เพื่อลดผลกระทบต่อผู้ใช้ปัจจุบันให้น้อยที่สุด

ที่มา: @kostascrypto

หัวใจสำคัญของกลยุทธ์นี้คือ "ตัวเลือก" แทนที่จะบังคับให้ทุกคนอัปเกรด กลยุทธ์นี้จะมอบตัวเลือกต่างๆ มากมาย ช่วยให้ตลาดและผู้ใช้สามารถตัดสินใจเองได้

2.2 กลยุทธ์ที่ 2: การเปลี่ยนแปลงโลกเก่า (โครงการบังเกอร์)

"โครงการหลบภัย" ใน *The Three-Body Problem* ไม่ได้เกี่ยวกับการรื้อถอนและบูรณะใหม่ แต่เป็นการสร้างที่หลบภัยหลังดาวเคราะห์ยักษ์ โลกใบเก่ายังคงทำงานต่อไป ขณะที่ระบบป้องกันแบบใหม่ค่อยๆ ถูกสร้างขึ้น โครงการบล็อกเชนบางโครงการได้นำกลยุทธ์ที่คล้ายคลึงกันมาใช้ นั่นคือการเพิ่มชั้นความปลอดภัยเชิงควอนตัมให้กับระบบเดิม ซึ่งช่วยให้ระบบเก่าและระบบใหม่สามารถอยู่ร่วมกันได้ และช่วยให้ผู้ใช้สามารถย้ายระบบได้อย่างค่อยเป็นค่อยไป

Algorand: เพิ่มการป้องกันให้กับโหนดที่สำคัญ

Algorand เป็นตัวอย่างสำคัญของการนำเทคโนโลยีหลังควอนตัมมาประยุกต์ใช้ในสภาพแวดล้อมการใช้งานจริง ในปี 2022 Algorand ได้เปิดตัว "State Proofs" โดยใช้ FALCON ซึ่งเป็นรูปแบบลายเซ็นแบบแลตทิซที่ NIST กำหนดมาตรฐาน หลักฐานเหล่านี้จะตรวจสอบสถานะของบัญชีแยกประเภท Algorand ทุกๆ สองสามร้อยบล็อก เพื่อให้บริการตรวจสอบความปลอดภัยแบบควอนตัมสำหรับเชนอื่นๆ เมื่อเร็วๆ นี้ Algorand ยังได้สาธิตธุรกรรมหลังควอนตัมที่สมบูรณ์บนเมนเน็ต ซึ่งแสดงให้เห็นถึงลายเซ็นเชิงตรรกะแบบ Falcon

ที่มา: Algorand

Cardano: แผนระยะยาวที่มีสองเส้นทางที่ดำเนินไปคู่ขนานกัน

แม้ว่าปัจจุบัน Cardano ยังคงใช้ลายเซ็น Ed25519 แต่ทีมงานมองว่าความพร้อมด้านควอนตัมเป็นข้อได้เปรียบที่สร้างความแตกต่างในระยะยาว ชาร์ลส์ ฮอสกินสัน ผู้ก่อตั้ง ได้ ร่าง แผนที่ผสมผสานห่วงโซ่การพิสูจน์แนวคิดอิสระ ใบรับรองมิธริล และลายเซ็นหลังควอนตัมที่สอดคล้องกับมาตรฐาน NIST

ที่มา: @IOHK_Charles

2.3 กลยุทธ์ที่สาม: การสร้างโลกใหม่ (เมืองวงแหวนดวงดาว)

ในขั้นตอนสุดท้ายของ *ปัญหาสามวัตถุ* มนุษยชาติไม่ได้พยายามปกป้องโลกอีกต่อไป แต่กลับสร้างอารยธรรมใหม่ในอวกาศที่ปราศจากภาระทางประวัติศาสตร์และการประนีประนอม ออกแบบมาตั้งแต่อิฐก้อนแรกเพื่อสภาพแวดล้อมใหม่ โครงการบล็อกเชนใหม่ๆ บางโครงการได้เลือกเส้นทางนี้ นั่นคือการสร้างระบบที่ต้านทานควอนตัมได้อย่างสมบูรณ์ตั้งแต่เริ่มต้น

โปรโตคอล Naoris : กล่าวถึงในข้อเสนอที่ส่งไปยังสำนักงานคณะกรรมการกำกับหลักทรัพย์และตลาดหลักทรัพย์ของสหรัฐอเมริกา โดยเน้นที่โครงสร้างพื้นฐานหลังควอนตัม

Quranium : ใช้อัลกอริทึมลายเซ็นดิจิทัลแบบแฮชไร้สถานะที่ได้รับการอนุมัติจาก NIST (SPHINCS+) และได้รับการออกแบบมาสำหรับยุคควอนตัมจากระดับโปรโตคอล

Quantum Resistant Ledger (QRL) : เปิดตัวในปี 2018 โดยสร้างขึ้นบนลายเซ็น XMSS ที่ใช้แฮช และเป็นหนึ่งในบล็อคเชนที่ต้านทานควอนตัมที่เก่าแก่ที่สุด

โครงการเหล่านี้ไม่จำเป็นต้องพิจารณาความเข้ากันได้แบบย้อนหลัง โยกย้ายผู้ใช้เดิม หรือสร้างสมดุลระหว่างประสิทธิภาพและความปลอดภัยที่ยากลำบาก โครงการเหล่านี้สร้างอาณานิคมโดยตรงใน "จักรวาลใหม่" รอคอยการมาถึงของยุคควอนตัม

ภาคที่สาม: ทฤษฎีป่ามืด – ทุกคนต้องตัดสินใจเลือก

3.1 กลยุทธ์การรับมือสำหรับผู้ใช้รายบุคคล

หลีกเลี่ยงความไม่เคลื่อนไหวเป็นเวลานาน : ตรวจสอบและอัปเดตกระเป๋าเงินของคุณเป็นประจำเพื่อหลีกเลี่ยงการกลายเป็นเป้าหมาย "ที่ต้องการ" สำหรับการโจมตีควอนตัม

เตรียมพร้อมสำหรับการอัปเกรดคีย์ : ในอีกไม่กี่ปีข้างหน้า ประเภทบัญชีใหม่ ตัวเลือกลายเซ็นไฮบริด และคำแนะนำเกี่ยวกับกระเป๋าเงินคาดว่าจะกระตุ้นให้ผู้ใช้อัปเกรดคีย์สำหรับสินทรัพย์ที่มีมูลค่าสูง

มุ่งเน้นที่ความคล่องตัวของการเข้ารหัส : เลือกระบบนิเวศที่สามารถเพิ่มและหมุนเวียนไพรมิทีฟการเข้ารหัสได้โดยไม่ต้องสร้างฮาร์ดฟอร์กที่สร้างความเสียหาย

3.2 การตรวจสอบอย่างรอบคอบของนักลงทุน

ความโปร่งใสของแผนงาน : โครงการมีแผนงานหลังยุคควอนตัมที่ได้รับการบันทึกไว้อย่างชัดเจนหรือไม่

การนำไปใช้จริง : มีต้นแบบหรือฟังก์ชันจริงหรือเป็นเพียงการโฆษณาเกินจริง?

ไทม์ไลน์ : โครงการได้เริ่มเตรียมความพร้อมรับมือกับภัยคุกคามควอนตัมในปี 2030 แล้วหรือยัง?

บทสรุป: การให้เวลากับวิวัฒนาการแบบออนเชน

ใน *The Three-Body Problem* “ผู้ถือดาบ” สามารถตัดสินชะตากรรมของมนุษยชาติได้เพียงลำพัง แต่ในโลกของบล็อกเชนกลับไม่มีบุคคลเช่นนี้ แต่ละโครงการต่างค้นหาเส้นทางของตนเอง วิธีแก้ปัญหาของใครกันที่จะได้ผล ไม่มีใครรู้ แต่นี่คือความยืดหยุ่นของการกระจายอำนาจอย่างแท้จริง ไม่มีจุดล้มเหลวเพียงจุดเดียว และไม่มีคำตอบเดียว

ภัยคุกคามของการประมวลผลควอนตัมไม่ใช่จุดสิ้นสุด แต่เป็นจุดเริ่มต้น บล็อกเชนอาจไม่สามารถรักษาอดีตทั้งหมดไว้ได้ แต่ตราบใดที่หลักการสำคัญยังคงอยู่ นั่นคือ การกระจายอำนาจ การต่อต้านการเซ็นเซอร์ และการขาดความน่าเชื่อถือ อารยธรรมก็จะยังคงอยู่ต่อไป

มอบอารยธรรมให้กับยุคสมัยต่างๆ และมอบวิวัฒนาการแบบต่อเนื่องให้กับกาลเวลา — มีเพียงอารยธรรมที่เตรียมพร้อมเท่านั้นที่สามารถเข้าสู่มิติถัดไปได้

"เดินหน้า! เดินหน้า!"

หมายเหตุ: ข้อเท็จจริงสำคัญในบทความนี้ได้มาจากรายงานสาธารณะของสื่อต่างๆ เช่น Cointelegraph และฐานความรู้สาธารณะ เช่น Wikipedia ผู้เขียนได้ดำเนินการบูรณาการข้อมูล การสร้างกรอบการวิเคราะห์ และการนำเสนอภาพข้อมูลด้วยตนเอง บทความนี้ใช้คำอุปมาอุปไมยจาก "The Three-Body Problem" เพื่อจัดประเภทใหม่และตีความกลยุทธ์หลังควอนตัมในพื้นที่บล็อกเชนอย่างลึกซึ้ง