การกลับมาของทฤษฎีภัยคุกคามควอนตัมทำให้รากฐานของสกุลเงินดิจิทัลสั่นคลอนหรือไม่?

- 核心观点:量子计算威胁加密货币安全但尚不紧迫。

- 关键要素:

- 量子计算机破解加密需数百万物理量子位。

- 当前量子计算仅百位噪声量子位。

- 主流区块链已准备升级抗量子算法。

- 市场影响:推动区块链向抗量子密码学升级。

- 时效性标注:长期影响

บทความต้นฉบับ | Odaily Planet Daily ( @OdailyChina )

ผู้แต่ง|Azuma ( @azuma_eth )

เมื่อไม่นานมานี้ ภัยคุกคามของการประมวลผลควอนตัมต่อคริปโทเคอร์เรนซีได้กลายเป็นประเด็นถกเถียงบนอินเทอร์เน็ตอีกครั้ง ความสนใจที่กลับมาอีกครั้งนี้เกิดจากบุคคลสำคัญหลายคนในอุตสาหกรรมการประมวลผลควอนตัมและคริปโทเคอร์เรนซีที่เผยแพร่การคาดการณ์ใหม่ๆ เกี่ยวกับพัฒนาการและศักยภาพของการประมวลผลควอนตัม

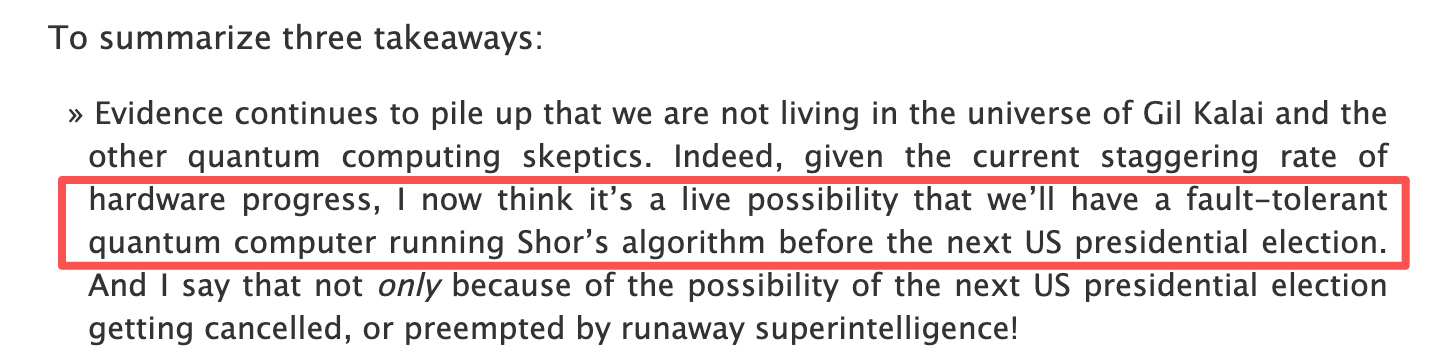

ประการแรก เมื่อวันที่ 13 พฤศจิกายน Scott Aaronson บุคคลสำคัญด้านการคำนวณแบบควอนตัมและผู้อำนวยการศูนย์ข้อมูลควอนตัมแห่งมหาวิทยาลัยเท็กซัส กล่าวใน บทความ ว่า " ตอนนี้ ฉันเชื่อว่าเราอาจมีคอมพิวเตอร์ควอนตัมที่ทนทานต่อความผิดพลาดซึ่งสามารถรันอัลกอริทึมของ Shor ได้ก่อนการเลือกตั้งประธานาธิบดีสหรัฐฯ ครั้งต่อไป... "

จากนั้นในวันที่ 19 พฤศจิกายน Vitalik Buterin ผู้ก่อตั้งร่วมของ Ethereum ก็ได้กล่าวสุนทรพจน์ในงานประชุม Devconnect ในกรุงบัวโนสไอเรส โดยระบุว่า การเข้ารหัสด้วยเส้นโค้งวงรี (ECC) อาจสามารถถอดรหัสได้ด้วยการประมวลผลควอนตัมก่อนการเลือกตั้งประธานาธิบดีสหรัฐฯ ในปี 2028 และเรียกร้องให้ Ethereum อัปเกรดเป็นอัลกอริทึมที่ทนทานต่อควอนตัมภายในสี่ปี

ภัยคุกคามควอนตัมคืออะไร?

ก่อนที่จะตีความคำทำนายของ Scott และ Vitalik เราก็ต้องอธิบายสั้นๆ ว่า "ภัยคุกคามเชิงควอนตัม" คืออะไร

โดยสรุป ภัยคุกคามจากควอนตัมต่อสกุลเงินดิจิทัลหมายถึงความเป็นไปได้ที่คอมพิวเตอร์ควอนตัมที่มีประสิทธิภาพเพียงพอในอนาคตอาจทำลายรากฐานการเข้ารหัสที่ปกป้องสกุลเงินดิจิทัลในปัจจุบันได้ ซึ่งอาจทำลายรูปแบบความปลอดภัยของสกุลเงินเหล่านั้นได้

ในปัจจุบัน ความปลอดภัยของสกุลเงินดิจิทัลเกือบทั้งหมด (เช่น Bitcoin และ Ethereum) อาศัยเทคโนโลยีที่เรียกว่า "การเข้ารหัสแบบอสมมาตร" ซึ่งมีองค์ประกอบที่สำคัญที่สุดสองอย่างคือ "คีย์ส่วนตัว" และ "คีย์สาธารณะ"

- คีย์ส่วนตัว: เก็บรักษาเป็นความลับโดยผู้ใช้และใช้ในการลงนามธุรกรรมและพิสูจน์ความเป็นเจ้าของสินทรัพย์ของคุณ

- คีย์สาธารณะ: สร้างจากคีย์ส่วนตัว สามารถเปิดเผยต่อสาธารณะและใช้เป็นส่วนหนึ่งของที่อยู่กระเป๋าเงินหรือที่อยู่ได้

รากฐานสำคัญของความปลอดภัยของสกุลเงินดิจิทัลอยู่ที่ข้อเท็จจริงที่ว่าในปัจจุบันนี้ การหาคีย์ส่วนตัวจากคีย์สาธารณะนั้นเป็นไปไม่ได้ในเชิงการคำนวณ อย่างไรก็ตาม การประมวลผลเชิงควอนตัมอาจใช้หลักการของกลศาสตร์ควอนตัมเพื่อเร่งกระบวนการแก้ปัญหาทางคณิตศาสตร์บางอย่างได้อย่างมีนัยสำคัญ โดยการรันอัลกอริทึมเฉพาะ (เช่น อัลกอริทึมของ Shor ที่กล่าวถึงก่อนหน้านี้) ซึ่งเป็นจุดอ่อนของการเข้ารหัสแบบอสมมาตร

เรามาอธิบายกันต่อว่าอัลกอริทึมของชอร์คืออะไร เราจะไม่ลงรายละเอียดเชิงคณิตศาสตร์มากเกินไปในที่นี้ แต่โดยสรุป แล้ว แก่นแท้ของอัลกอริทึมของชอร์อยู่ที่ความสามารถในการเปลี่ยนปัญหาทางคณิตศาสตร์ที่ "แทบจะแก้ไม่ได้" บนคอมพิวเตอร์แบบคลาสสิก ให้กลายเป็นปัญหาการค้นหาแบบคาบที่ "ค่อนข้างแก้ง่าย" บนคอมพิวเตอร์ควอนตัม ซึ่งอาจคุกคามระบบการเข้ารหัสลับ "คีย์ส่วนตัว-คีย์สาธารณะ" ของคริปโทเคอร์เรนซีที่มีอยู่ในปัจจุบัน

เพื่อให้เห็นภาพได้ง่ายขึ้น คุณสามารถเปลี่ยนตะกร้าสตรอว์เบอร์รี (คีย์ส่วนตัวของคลาส) ให้เป็น jam ได้อย่างง่ายดาย (คล้ายกับคีย์สาธารณะ) แต่แน่นอนว่าคุณไม่สามารถเปลี่ยน jam กลับเป็นสตรอว์เบอร์รีได้ อย่างไรก็ตาม หากรหัสโกงปรากฏขึ้นทันที (คล้ายกับการคำนวณแบบควอนตัม) ก็อาจเป็นไปได้ที่จะทำสิ่งนี้ได้อย่างสะดวก (คล้ายกับอัลกอริทึมของ Shor)

รากฐานของสกุลเงินดิจิทัลสั่นคลอนแล้วหรือยัง?

ถ้าเป็นอย่างนั้น สกุลเงินดิจิทัลก็คงไม่สูญสลายใช่ไหม?

อย่าเพิ่งตื่นตระหนก ภัยคุกคามจากควอนตัมมีอยู่จริง แต่ปัญหานี้ไม่ได้เร่งด่วนขนาดนั้น มีเหตุผลหลักสองประการ ประการ แรก ยังมีเวลาอีกนานก่อนที่ภัยคุกคามที่แท้จริงจะมาถึง ประการที่สอง สกุลเงินดิจิทัลสามารถอัปเกรดเพื่อใช้อัลกอริทึมต่อต้านควอนตัมได้

ประการแรก แม้ว่าคำทำนายของ Scott จะเป็นความจริงก่อนการเลือกตั้งปี 2028 ก็ไม่ได้หมายความว่าความปลอดภัยของสกุลเงินดิจิทัลจะถูกคุกคามอย่างแท้จริง คำกล่าวของ Vitalik ไม่ได้หมายความว่ารากฐานของ Bitcoin และ Ethereum จะสั่นคลอน แต่เพียงชี้ให้เห็นถึงความเสี่ยงในเชิงทฤษฎีที่อาจเกิดขึ้นในระยะยาวเท่านั้น

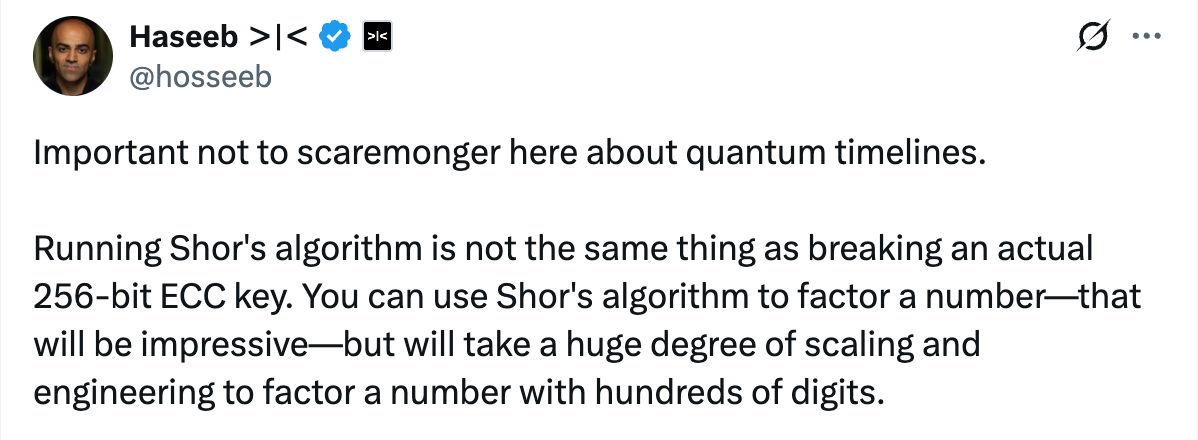

ฮาซีบ หุ้นส่วนผู้จัดการของ Dragonfly อธิบายว่าไม่จำเป็นต้องตื่นตระหนกกับไทม์ไลน์ใหม่ของการประมวลผลควอนตัม เพราะการรันอัลกอริทึมของชอร์นั้นไม่เหมือนกับการเจาะคีย์เส้นโค้งวงรี 256 บิต (คีย์ ECC) จริงๆ คุณสามารถใช้อัลกอริทึมของชอร์เพื่อเจาะตัวเลขเพียงตัวเดียวได้ ซึ่งก็น่าประทับใจพอสมควร แต่การแยกตัวประกอบของตัวเลขที่มีหลักหลายร้อยหลักนั้นต้องใช้ความสามารถในการคำนวณและวิศวกรรมที่สูงกว่ามาก... นี่เป็นสิ่งที่ต้องให้ความสำคัญอย่างจริงจัง แต่ยังไม่ถึงเวลาอันควร

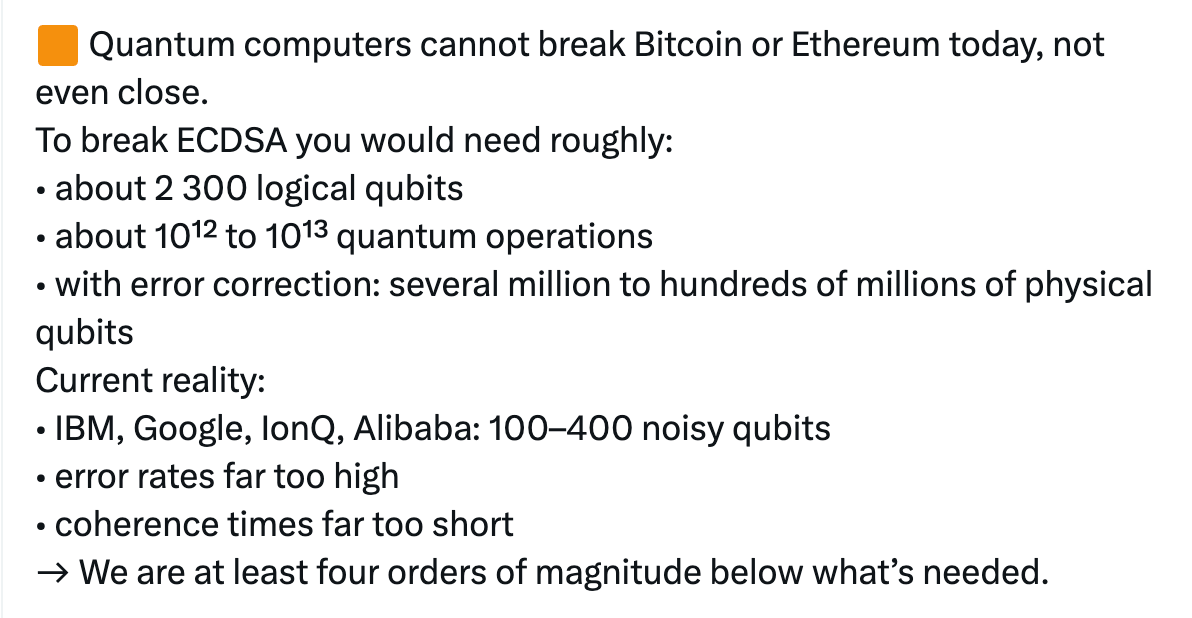

MASTR ผู้เชี่ยวชาญด้านความปลอดภัยคริปโทเคอร์เรนซีให้คำตอบทางคณิตศาสตร์ที่ชัดเจนยิ่งขึ้น: การแคร็ก Elliptic Curve Signature (ECDSA) ซึ่งปัจจุบันใช้โดยคริปโทเคอร์เรนซีอย่าง Bitcoin และ Ethereum ต้องใช้คิวบิตเชิงตรรกะประมาณ 2,300 ตัว และการดำเนินการควอนตัม 10¹² ถึง 10¹³ หากใช้การแก้ไขข้อผิดพลาด จะต้องใช้คิวบิตเชิงกายภาพหลายล้านหรือหลายร้อยล้านตัว อย่างไรก็ตาม การประมวลผลควอนตัมที่ใช้อยู่ในปัจจุบันต้องการคิวบิตที่มีสัญญาณรบกวนเพียง 100-400 ตัวเท่านั้น และอัตราความผิดพลาดสูงเกินไป และเวลาเชื่อมโยงกันก็สั้นเกินไป ซึ่งยังห่างไกลจากข้อกำหนดสำหรับการแคร็กอย่างน้อยสี่ลำดับความสำคัญ

สำหรับประเด็นที่สอง นักเข้ารหัสในอุตสาหกรรมยังกำลังพัฒนาอัลกอริทึมการเข้ารหัสหลังควอนตัม (PQC) ใหม่ที่สามารถต้านทานการโจมตีด้วยคอมพิวเตอร์ควอนตัมได้ และบล็อคเชนกระแสหลักก็ได้เตรียมพร้อมสำหรับสิ่งนี้แล้ว

ย้อนกลับไปเมื่อเดือนมีนาคมปีที่แล้ว Vitalik ได้เขียนบทความเรื่อง " จะเป็นอย่างไรหากการโจมตีแบบควอนตัมเกิดขึ้นในวันพรุ่งนี้ Ethereum จะแก้ไขปัญหานี้อย่างไร " โดยเขาได้กล่าวถึงผลกระทบเชิงป้องกันของลายเซ็น Winternitz, STARK และเทคโนโลยีอื่นๆ ต่อภัยคุกคามจากควอนตัม และยังได้จินตนาการถึงวิธีการอัปเกรด Ethereum ในกรณีฉุกเฉินอีกด้วย

เมื่อเทียบกับ Ethereum แล้ว Bitcoin อาจมีความยืดหยุ่นน้อยกว่าในการอัพเกรด แต่ชุมชนได้เสนอโซลูชันการอัปเกรดอัลกอริทึมที่มีศักยภาพหลายตัวแล้ว เช่น Dilithium, Falcon และ SPHINCS+ เมื่อเร็วๆ นี้ ท่ามกลางการถกเถียงกันมากขึ้นเกี่ยวกับหัวข้อนี้ Adam Back ผู้ก่อตั้ง Bitcoin ก็ได้กล่าวว่ามาตรฐานการเข้ารหัสลับหลังยุคควอนตัมสามารถนำไปใช้ได้นานก่อนที่จะเกิดภัยคุกคามร้ายแรงจากการประมวลผลควอนตัม

กล่าวโดยสรุป ภัยคุกคามจากควอนตัมเปรียบเสมือน "กุญแจหลัก" ที่แขวนอยู่ไกลๆ ซึ่งในทางทฤษฎีแล้วสามารถปลดล็อกบล็อกเชนทั้งหมดในปัจจุบันได้ อย่างไรก็ตาม ผู้ผลิตกุญแจได้เริ่มค้นคว้ากุญแจแบบใหม่ที่กุญแจหลักนี้ไม่สามารถไขได้ และกำลังเตรียมเปลี่ยนกุญแจทั้งหมดของประตูทุกบานก่อนที่กุญแจหลักจะเสร็จสมบูรณ์

นี่คือความเป็นจริงเชิงวัตถุเกี่ยวกับภัยคุกคามควอนตัม เราไม่สามารถเพิกเฉยต่อความก้าวหน้าของมันได้ แต่ก็ไม่จำเป็นต้องตื่นตระหนกจนลืมตัวเพราะเรื่องนี้