หลังจากแฮ็กเกอร์ชาวเกาหลีเหนือแบบย้อนกลับแล้ว ฉันก็เห็นว่าพวกเขาทำงานอย่างไร

- 核心观点:朝鲜黑客团队伪造身份渗透加密项目。

- 关键要素:

- 团队操纵30+虚假身份,购买Upwork/LinkedIn账号。

- 使用谷歌工具协调工作,资金转换依赖Payoneer。

- 链上地址关联68万美元Favrr协议攻击事件。

- 市场影响:提升行业对伪造身份攻击的防范意识。

- 时效性标注:中期影响。

บทความนี้มาจาก: ZachXBT

รวบรวมโดย Odaily Planet Daily ( @OdailyChina ); แปลโดย Azuma ( @azuma_eth )

หมายเหตุบรรณาธิการ: แฮ็กเกอร์ชาวเกาหลีเหนือเป็นภัยคุกคามสำคัญต่อตลาดคริปโทเคอร์เรนซีมาโดยตลอด ในอดีต เหยื่อและผู้เชี่ยวชาญด้านความปลอดภัยในอุตสาหกรรมสามารถอนุมานรูปแบบพฤติกรรมของแฮ็กเกอร์ชาวเกาหลีเหนือได้โดยการวิศวกรรมย้อนกลับเหตุการณ์ที่เกี่ยวข้องกับความปลอดภัยเท่านั้น อย่างไรก็ตาม เมื่อวานนี้ ZachXBT นักสืบชื่อดังบนเครือข่าย ได้ทวีตข้อความล่าสุด โดยอ้างถึงการสืบสวนและการวิเคราะห์ของแฮ็กเกอร์หมวกขาวที่ทำการแฮ็กเกอร์ชาวเกาหลีเหนือแบบย้อนกลับ การเปิดเผย "วิธีการทำงาน" ของแฮ็กเกอร์ชาวเกาหลีเหนือในเชิงรุกเป็นครั้งแรกนี้ อาจส่งผลดีต่อการติดตั้งระบบรักษาความปลอดภัยเชิงรุกของโครงการต่างๆ ในอุตสาหกรรม

ต่อไปนี้เป็นข้อความเต็มของ ZachXBT รวบรวมโดย Odaily Planet Daily

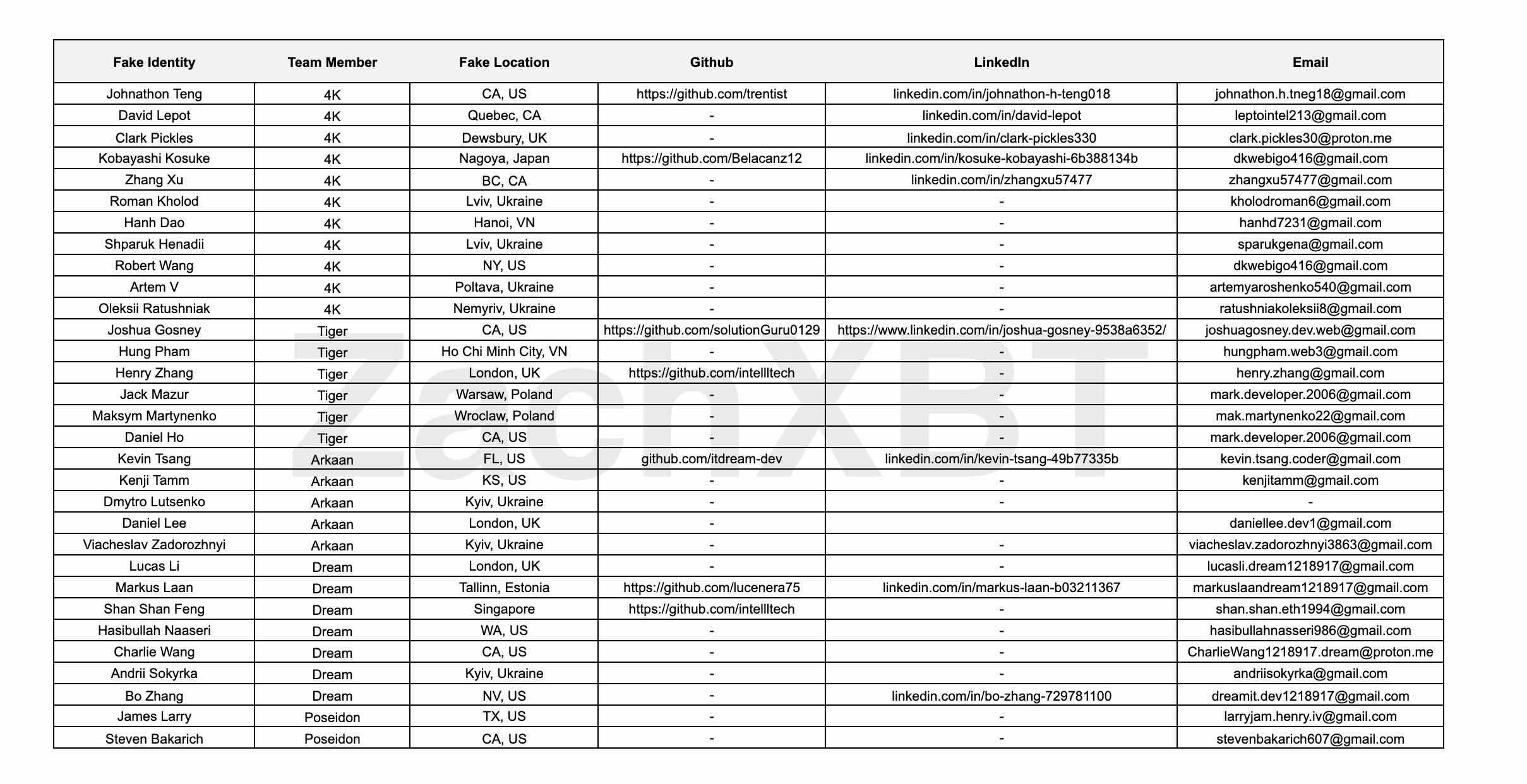

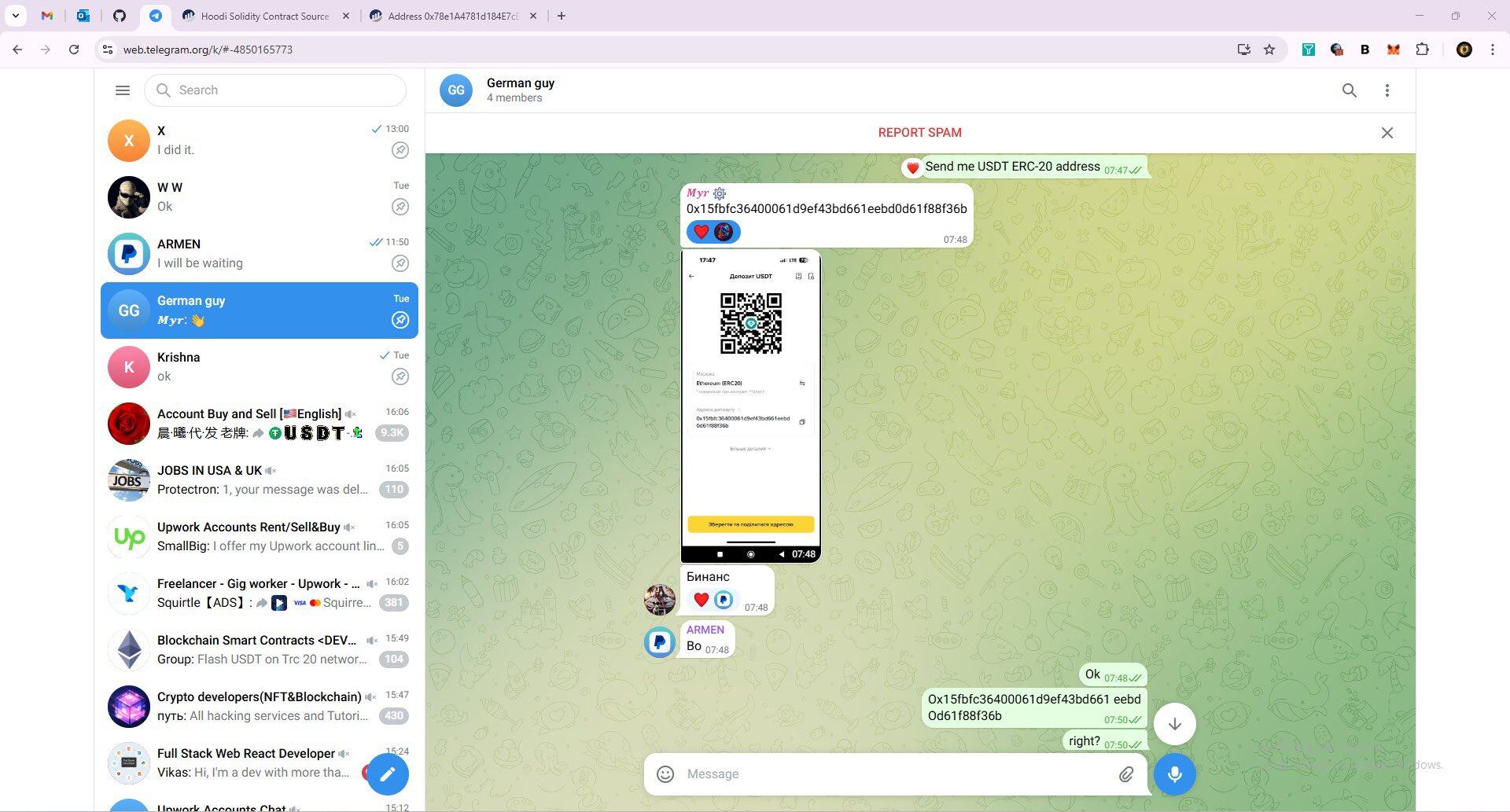

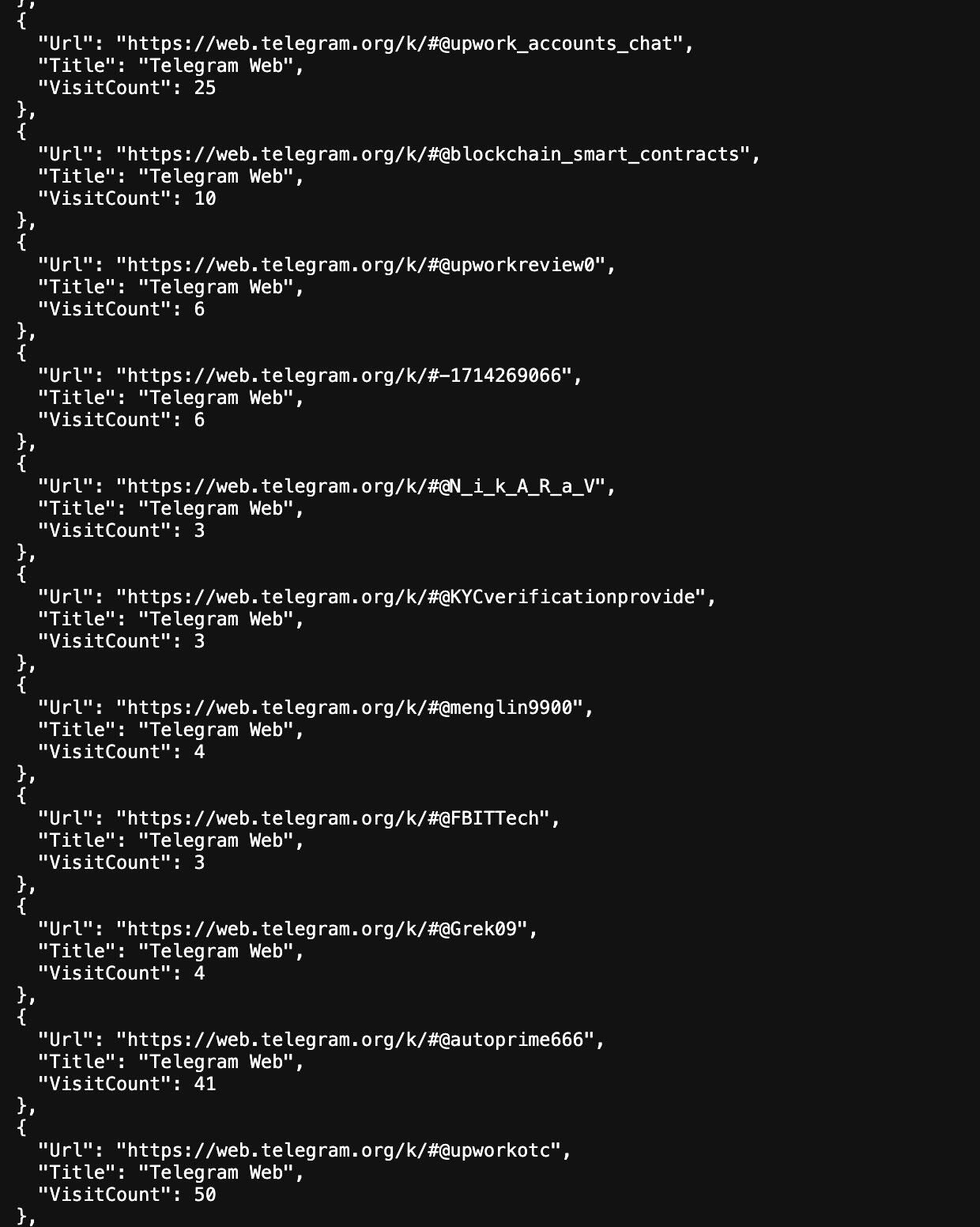

แฮกเกอร์ที่ไม่เปิดเผยตัวตนได้เจาะอุปกรณ์ของพนักงานไอทีชาวเกาหลีเหนือเมื่อเร็วๆ นี้ โดยเปิดเผยว่าทีมงานด้านเทคนิค 5 คนดำเนินการกับข้อมูลปลอมกว่า 30 รายการ โดยใช้บัตรประจำตัวที่ออกโดยรัฐบาลปลอม และซื้อบัญชี Upwork และ LinkedIn เพื่อแทรกซึมเข้าไปในโครงการพัฒนาต่างๆ

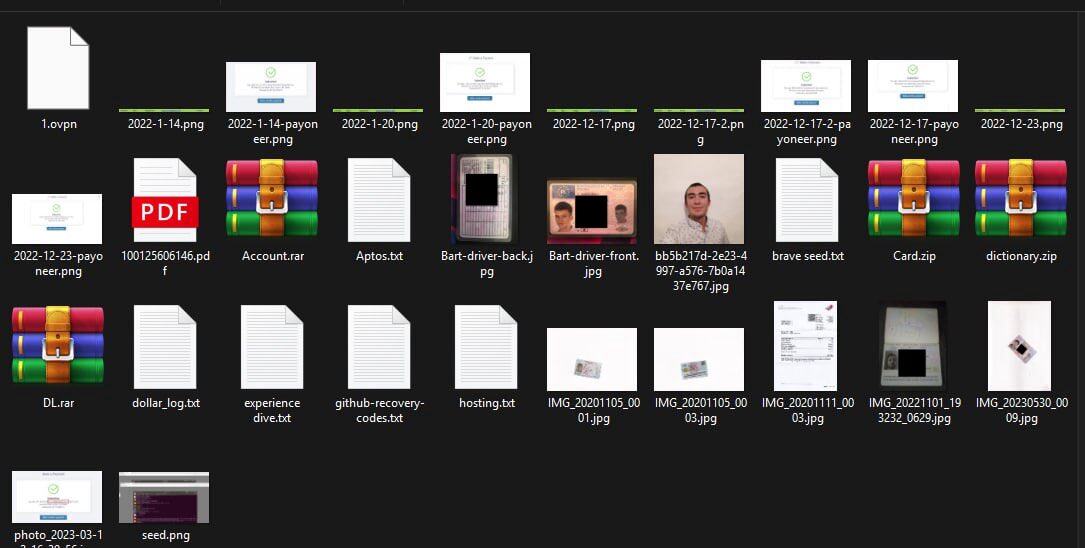

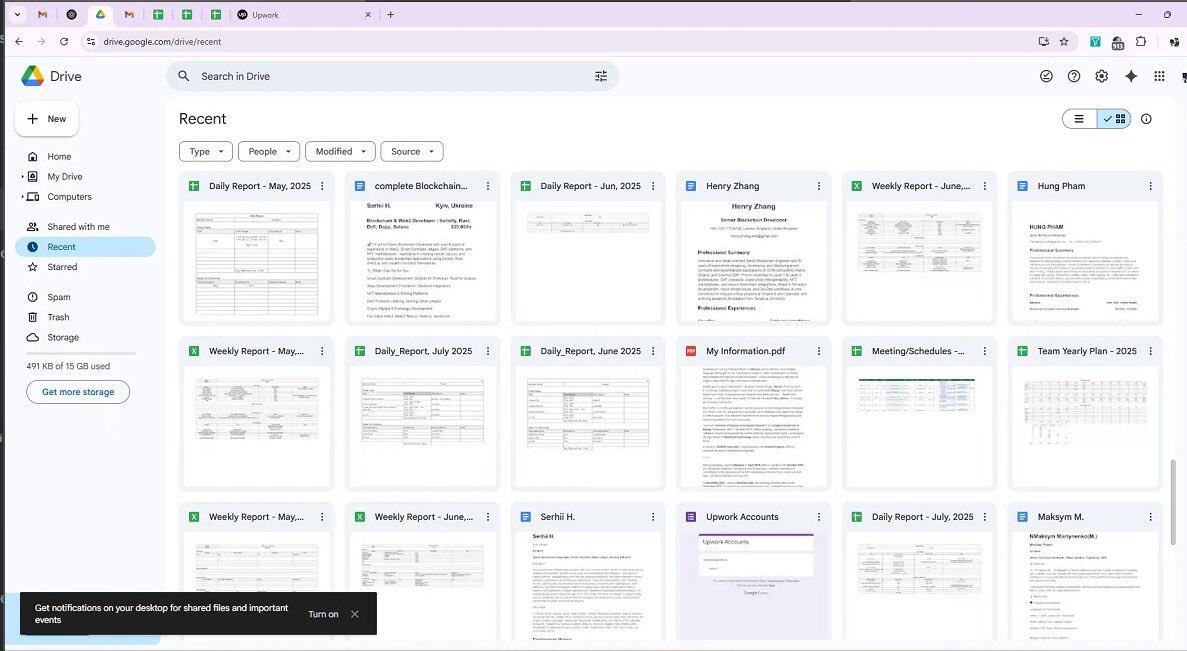

ผู้สืบสวนได้รับข้อมูล Google Drive โปรไฟล์เบราว์เซอร์ Chrome และภาพหน้าจออุปกรณ์ ซึ่งเผยให้เห็นว่าทีมงานพึ่งพาเครื่องมือของ Google อย่างมากในการประสานตารางการทำงาน มอบหมายงาน และจัดการงบประมาณ โดยการสื่อสารทั้งหมดดำเนินการเป็นภาษาอังกฤษ

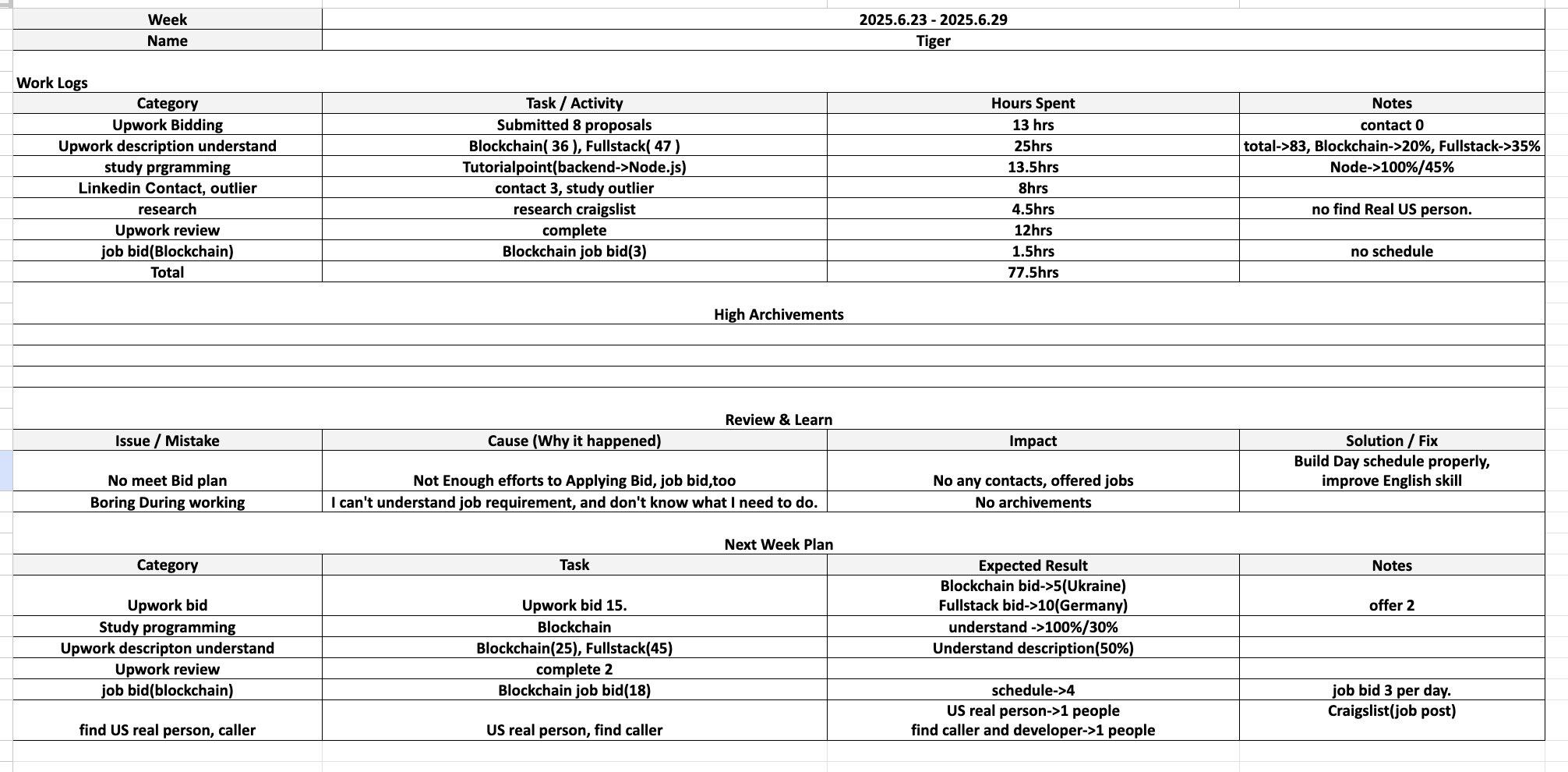

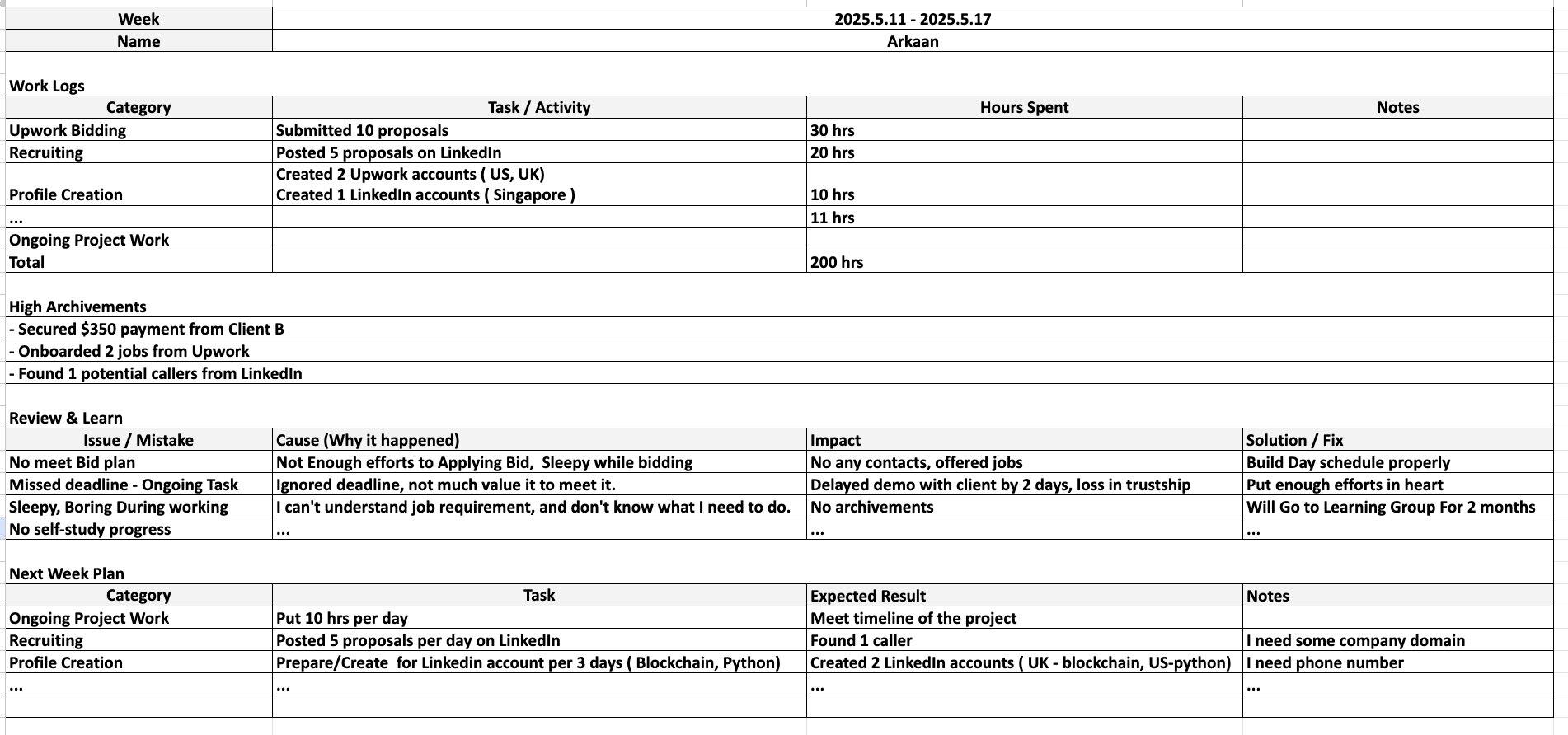

รายงานรายสัปดาห์จากปี 2025 เปิดเผยรูปแบบการทำงานของทีมแฮ็กเกอร์และปัญหาที่พวกเขาเผชิญ ตัวอย่างเช่น สมาชิกคนหนึ่งบ่นว่า "ไม่เข้าใจข้อกำหนดของงานและไม่รู้ว่าต้องทำอย่างไร" วิธีแก้ปัญหาที่สอดคล้องคือ "ทุ่มเทและทำงานหนักขึ้น"

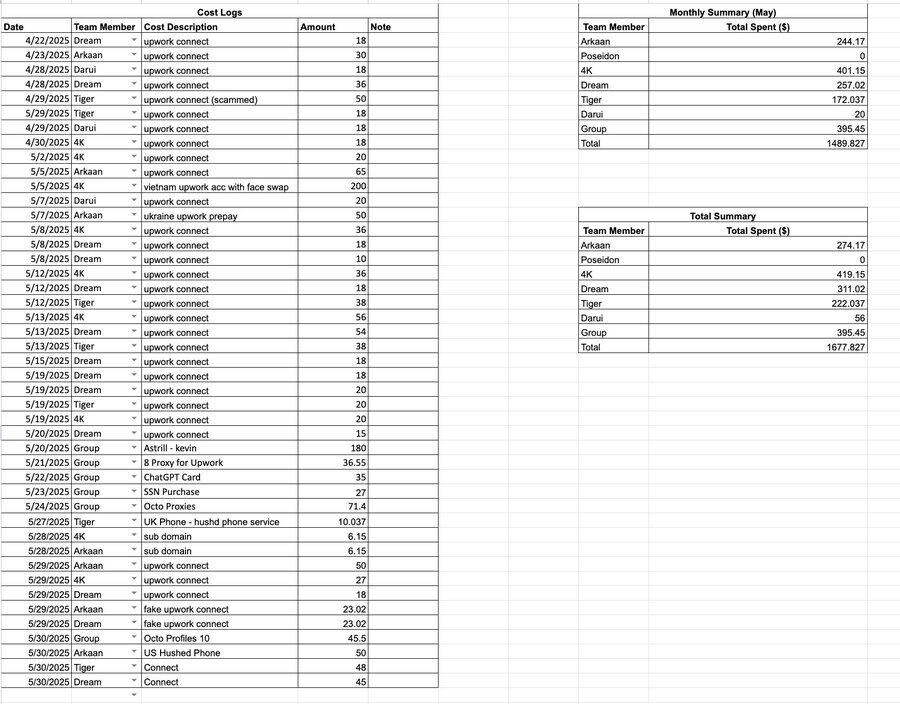

บันทึกค่าใช้จ่ายโดยละเอียดแสดงให้เห็นว่า รายการค่าใช้จ่าย ได้แก่ การซื้อหมายเลขประกันสังคม (SSN) ธุรกรรมบัญชี Upwork และ LinkedIn การเช่าหมายเลขโทรศัพท์ การสมัครบริการ AI การเช่าคอมพิวเตอร์ และการซื้อบริการ VPN/พร็อกซี

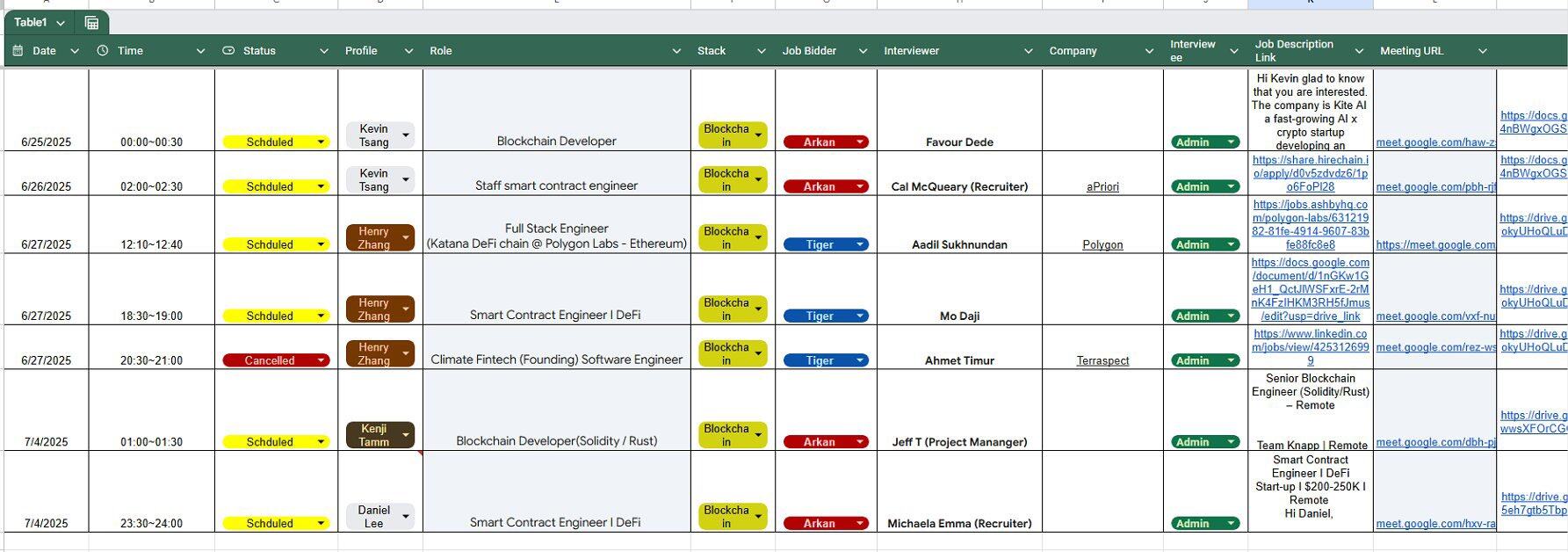

สเปรดชีตหนึ่งแผ่นได้ระบุรายละเอียดตารางเวลาและสคริปต์สำหรับการประชุมที่ "เฮนรี จาง" ผู้สมมติเข้าร่วม กระบวนการปฏิบัติการเผยให้เห็นว่าพนักงานไอทีชาวเกาหลีเหนือเหล่านี้จะเริ่มด้วยการซื้อบัญชี Upwork และ LinkedIn เช่าอุปกรณ์คอมพิวเตอร์ จากนั้นจึงทำงานเอาท์ซอร์สให้เสร็จสิ้นโดยใช้เครื่องมือควบคุมระยะไกล AnyDesk

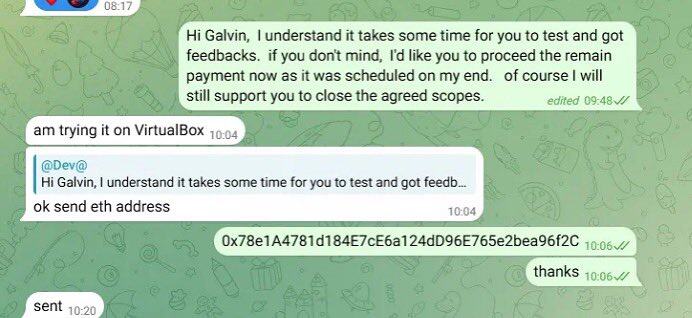

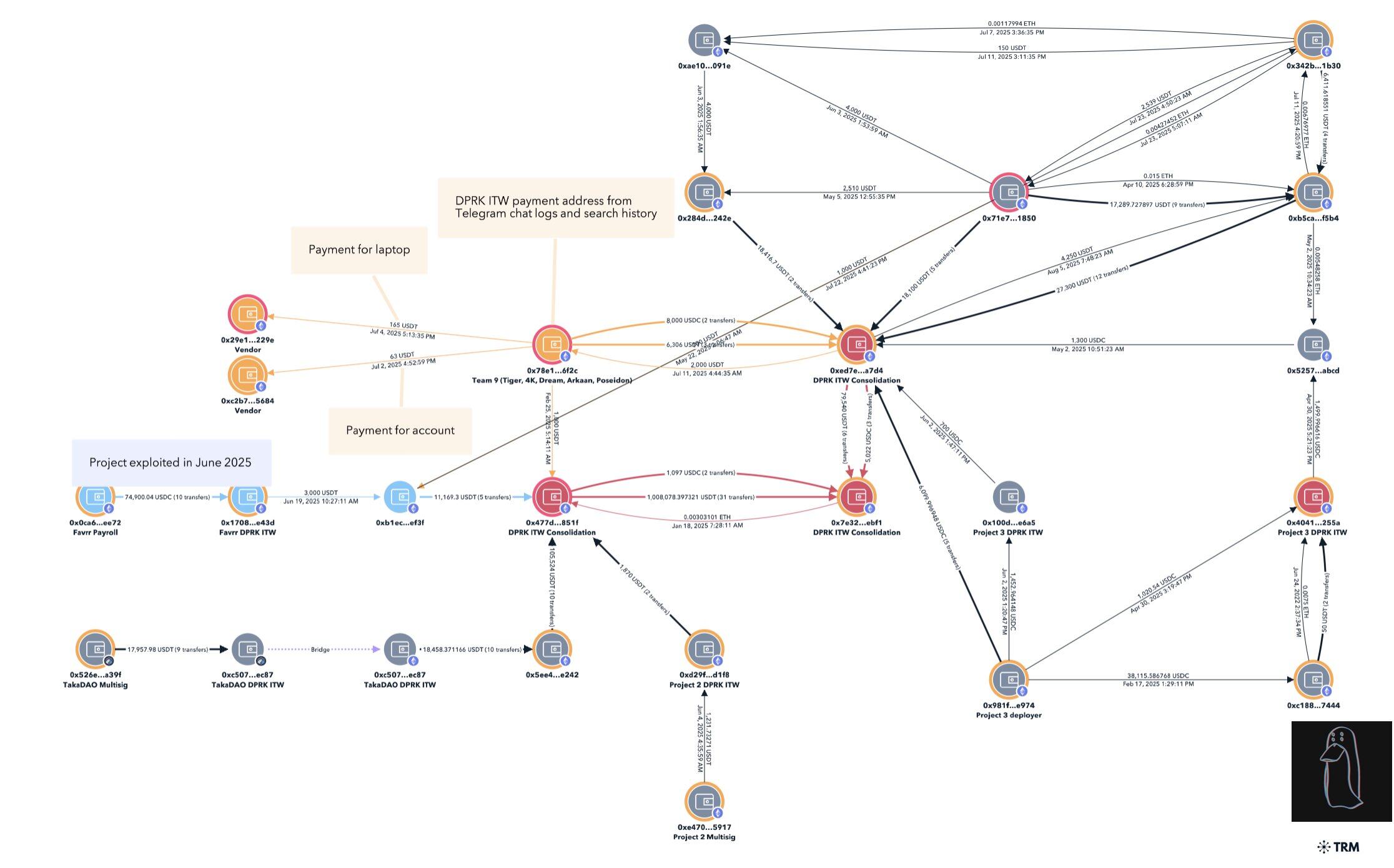

หนึ่งในที่อยู่กระเป๋าเงินที่ใช้ในการส่งและรับเงินคือ: 0x78e1a4781d184e7ce6a124dd96e765e2bea96f2c ;

ที่อยู่นี้มีความเชื่อมโยงอย่างใกล้ชิดกับการโจมตีโปรโตคอล Favrr มูลค่า 680,000 ดอลลาร์สหรัฐ ในเดือนมิถุนายน 2568 ต่อมา CTO และนักพัฒนาซอฟต์แวร์คนอื่นๆ ได้รับการยืนยันว่าเป็นพนักงานไอทีชาวเกาหลีเหนือที่มีข้อมูลประจำตัวปลอม ที่อยู่นี้ยังถูกใช้เพื่อระบุตัวบุคลากรไอทีชาวเกาหลีเหนือที่เกี่ยวข้องกับโครงการแทรกซึมอื่นๆ อีกด้วย

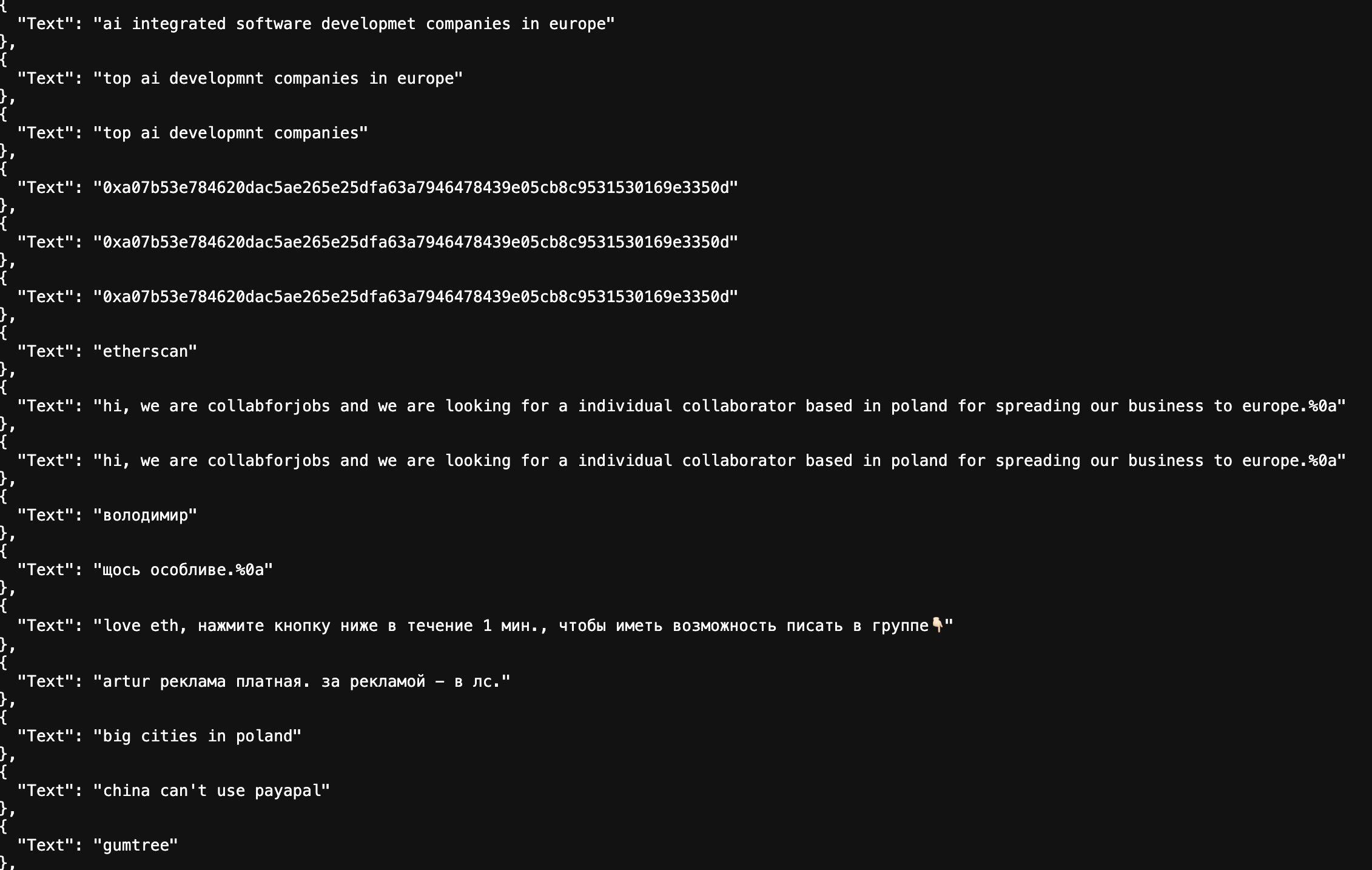

ทีมยังพบหลักฐานสำคัญต่อไปนี้ในบันทึกการค้นหาและประวัติเบราว์เซอร์ของพวกเขา

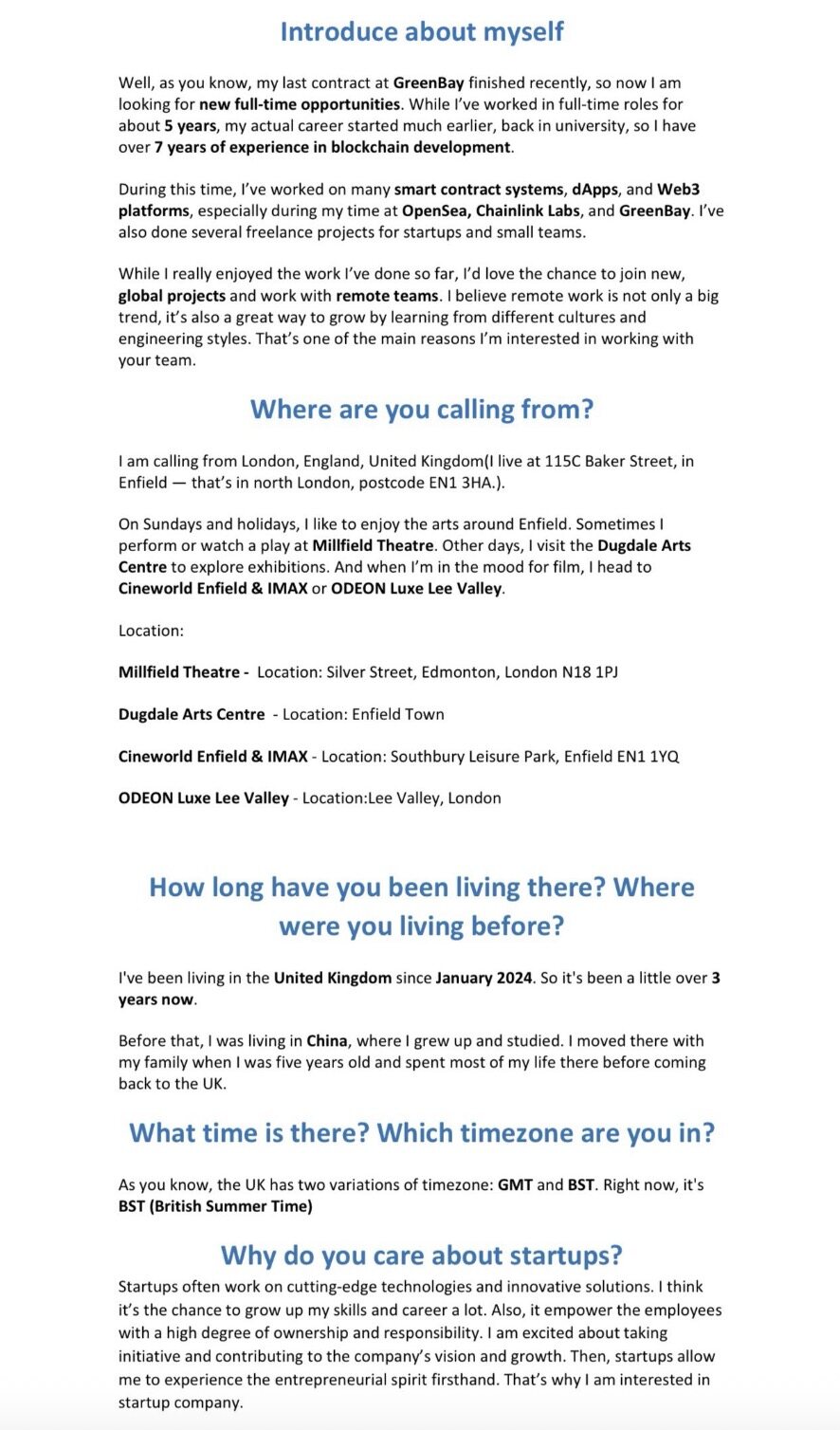

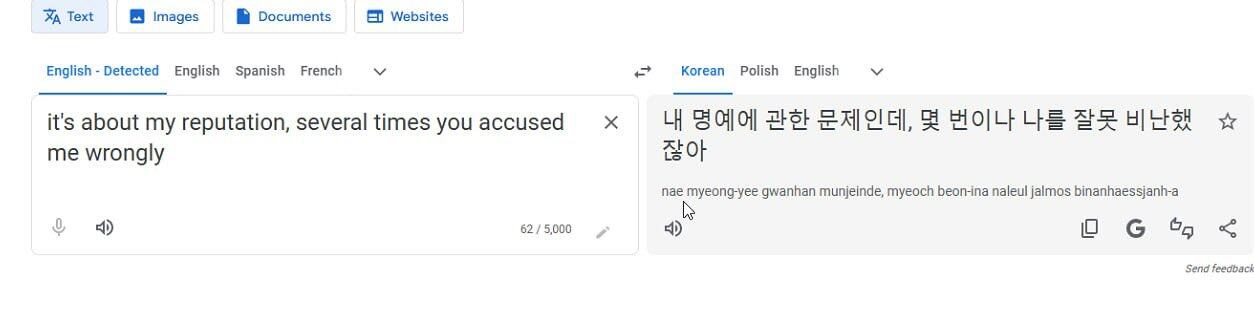

คนเราอาจสงสัยว่า "เราจะแน่ใจได้อย่างไรว่าพวกเขามาจากเกาหลีเหนือ" นอกจากเอกสารปลอมทั้งหมดที่ระบุไว้ข้างต้นแล้ว ประวัติการค้นหาของพวกเขายังแสดงให้เห็นด้วยว่าพวกเขามักใช้ Google Translate และแปลเป็นภาษาเกาหลีโดยใช้ IP ของรัสเซีย

ในปัจจุบันความท้าทายหลักสำหรับองค์กรในการป้องกันแรงงานไอทีจากเกาหลีเหนือมีดังนี้:

- ขาดความร่วมมืออย่างเป็นระบบ: ขาดการแบ่งปันข้อมูลที่มีประสิทธิภาพและกลไกความร่วมมือระหว่างผู้ให้บริการแพลตฟอร์มและองค์กรเอกชน

- การกำกับดูแลของนายจ้าง: ทีมงานการจ้างงานมักจะตั้งรับหลังจากได้รับคำเตือนเรื่องความเสี่ยง หรือแม้กระทั่งปฏิเสธที่จะให้ความร่วมมือในการสอบสวน

- ผลกระทบของข้อได้เปรียบเชิงตัวเลข: แม้ว่าวิธีทางเทคนิคจะไม่ซับซ้อน แต่ยังคงแทรกซึมเข้าสู่ตลาดงานทั่วโลกด้วยฐานผู้หางานจำนวนมาก

- ช่องทางการแปลงเงินทุน: แพลตฟอร์มการชำระเงิน เช่น Payoneer มักใช้ในการแปลงรายได้จากสกุลเงิน fiat จากงานพัฒนาเป็นสกุลเงินดิจิทัล

ผมได้แนะนำตัวบ่งชี้ที่ต้องใส่ใจไปหลายครั้งแล้ว หากคุณสนใจ คุณสามารถอ่านทวีตย้อนหลังของผมได้ ผมไม่ขอพูดซ้ำที่นี่