OKX Web3 & Slow Mist: แบ่งปันประสบการณ์จาก "กลโกงร้อยรายการ"

บทนำ: OKX Web3 วางแผนคอลัมน์ "ปัญหาพิเศษด้านความปลอดภัย" เป็นพิเศษเพื่อให้คำตอบพิเศษสำหรับปัญหาด้านความปลอดภัยออนไลน์ประเภทต่างๆ ผ่านกรณีจริงที่สุดที่เกิดขึ้นกับผู้ใช้ เราทำงานร่วมกับผู้เชี่ยวชาญหรือสถาบันในด้านการรักษาความปลอดภัยเพื่อแบ่งปันและตอบคำถามจากมุมมองที่แตกต่างกัน จึงแยกแยะและสรุปกฎการทำธุรกรรมที่ปลอดภัยจากตื้นไปยังลึก โดยมีจุดมุ่งหมายเพื่อเสริมสร้างความปลอดภัยของผู้ใช้ การศึกษาและช่วยให้ผู้ใช้เรียนรู้ที่จะปกป้องความปลอดภัยของคีย์ส่วนตัวและทรัพย์สินกระเป๋าเงินจากตนเอง

วันหนึ่ง จู่ๆ ก็มีคนมอบรหัสส่วนตัวให้กับคุณไปยังที่อยู่กระเป๋าเงินมูลค่า 1 ล้านดอลลาร์ คุณต้องการโอนเงินทันทีหรือไม่?

หากเป็นเช่นนั้น บทความนี้จัดทำขึ้นเพื่อคุณโดยเฉพาะ

บทความนี้เป็นฉบับที่ 01 ของ "ปัญหาพิเศษด้านความปลอดภัย" ของ OKX Web3 เราขอเชิญทีมรักษาความปลอดภัย SlowMist และทีมรักษาความปลอดภัย OKX Web3 ซึ่งเป็นหน่วยงานด้านความปลอดภัยที่มีชื่อเสียงในอุตสาหกรรมการเข้ารหัสที่เคยประสบปัญหา "กลโกงนับร้อย" มาแบ่งปัน ในกรณีจริงที่สุดที่ผู้ใช้พบ เต็มไปด้วยข้อมูลที่เป็นประโยชน์!

ทีมรักษาความปลอดภัย SlowMist: ขอบคุณมากสำหรับคำเชิญจาก OKX Web3 ในฐานะบริษัทรักษาความปลอดภัยบล็อกเชนชั้นนำของอุตสาหกรรม SlowMist ให้บริการลูกค้าผ่านการตรวจสอบความปลอดภัยและการติดตามการต่อต้านการฟอกเงินเป็นหลัก และได้สร้างเครือข่ายความร่วมมือข่าวกรองภัยคุกคามที่แข็งแกร่ง ในปี 2023 SlowMist ได้ช่วยเหลือลูกค้า คู่ค้า และแฮกเกอร์สาธารณะในการอายัดเงินทุนรวมกว่า 12.5 ล้านดอลลาร์ ฉันหวังว่าจะยังคงผลิตสิ่งที่มีคุณค่าด้วยความน่าเกรงขามต่ออุตสาหกรรมและความปลอดภัย

ทีมรักษาความปลอดภัย OKX Web3: สวัสดีทุกคน ฉันมีความสุขมากที่จะแบ่งปันสิ่งนี้ ทีมรักษาความปลอดภัย OKX Web3 มีหน้าที่รับผิดชอบหลักในการสร้างความสามารถด้านความปลอดภัยของกระเป๋าสตางค์ OKX Web3 โดยให้บริการการป้องกันที่หลากหลาย เช่น ความปลอดภัยของผลิตภัณฑ์ ความปลอดภัยของผู้ใช้ และความปลอดภัยของธุรกรรม ในขณะที่ดูแลความปลอดภัยของกระเป๋าสตางค์ผู้ใช้ตลอด 24 ชั่วโมงทุกวัน ก็มีส่วนช่วยด้วยเช่นกัน รักษาระบบนิเวศความปลอดภัยของบล็อคเชนทั้งหมด

คำถามที่ 1: คุณสามารถแบ่งปันกรณีการโจรกรรมจริงบางกรณีได้หรือไม่

ทีมรักษาความปลอดภัย SlowMist: ประการแรก กรณีส่วนใหญ่เกิดจากการที่ผู้ใช้จัดเก็บคีย์ส่วนตัวหรือวลีช่วยในการจำทางออนไลน์ ตัวอย่างเช่น บริการจัดเก็บข้อมูลบนคลาวด์ เช่น Google Docs, Tencent Docs, Baidu Cloud Disk, WeChat Collection และ Memo ที่ผู้ใช้มักใช้รหัสส่วนตัวหรือตัวช่วยจำของร้านค้า เมื่อบัญชีแพลตฟอร์มเหล่านี้ถูกรวบรวมโดยแฮกเกอร์และ "การบรรจุข้อมูลประจำตัว" สำเร็จ กุญแจส่วนตัวถูกขโมยได้ง่าย

ประการที่สอง หลังจากที่ผู้ใช้ดาวน์โหลดแอปปลอม รหัสส่วนตัวก็รั่วไหล ตัวอย่างเช่น การหลอกลวงโดยใช้ลายเซ็นหลายลายเซ็นเป็นหนึ่งในกรณีทั่วไปที่สุด ผู้ฉ้อโกงชักจูงให้ผู้ใช้ดาวน์โหลดกระเป๋าเงินปลอมและขโมยตัวช่วยจำกระเป๋าเงิน จากนั้นจึงเปลี่ยนการอนุญาตบัญชีของกระเป๋าเงินของผู้ใช้ทันที: เปลี่ยนการอนุญาตบัญชีกระเป๋าเงินจาก ของผู้ใช้เองกับผู้ใช้เอง ถือไว้ร่วมกับผู้ฉ้อโกงเพื่อยึดการควบคุมบัญชีกระเป๋าเงิน ผู้ฉ้อโกงดังกล่าวมักจะอดทนและรอให้บัญชีผู้ใช้สะสมสินทรัพย์เข้ารหัสจำนวนหนึ่งก่อนที่จะโอนทั้งหมดในครั้งเดียว

ทีมรักษาความปลอดภัย OKX Web3: Slow Mist ได้สรุปการขโมยคีย์ส่วนตัวไว้ 2 ประเภทหลัก ประเภทที่สองที่ผู้ฉ้อโกงใช้แอปปลอมเพื่อขโมยคีย์ส่วนตัวของผู้ใช้ โดยพื้นฐานแล้วคือโปรแกรมม้าโทรจันประเภทนี้จะเข้าถึงข้อมูลของผู้ใช้ การได้รับสิทธิ์ทางกฎหมาย รูปภาพ และการอนุญาตอื่น ๆ เพื่อขโมยคีย์ส่วนตัวของผู้ใช้ เมื่อเทียบกับผู้ใช้ IOS ผู้ใช้ Android เผชิญกับการโจมตีของไวรัสโทรจันมากกว่า นี่เป็นสองกรณีง่ายๆ:

กรณีที่ 1: ผู้ใช้รายงานว่าทรัพย์สินกระเป๋าสตางค์ของเขาถูกขโมย หลังจากที่ทีมของเราสื่อสารกับผู้ใช้และตรวจสอบแล้ว เราพบว่าเป็นเพราะเขาดาวน์โหลดและติดตั้งซอฟต์แวร์แพลตฟอร์มข้อมูลที่ปลอมแปลงผ่านการค้นหาของ Google ซอฟต์แวร์นี้เป็นโปรแกรมม้าโทรจัน . อย่างไรก็ตาม เมื่อผู้ใช้ค้นหาซอฟต์แวร์แพลตฟอร์ม ลิงก์จะปรากฏในการค้นหา 5 อันดับแรกของ Google ทำให้ผู้ใช้เข้าใจผิดคิดว่าเป็นซอฟต์แวร์อย่างเป็นทางการ ในความเป็นจริง ผู้ใช้จำนวนมากไม่ได้ระบุลิงก์ที่ Google ให้มา ดังนั้นจึงเป็นเรื่องง่ายที่จะเผชิญกับการโจมตีของโทรจันในลักษณะนี้ เราขอแนะนำให้ผู้ใช้ดำเนินการรักษาความปลอดภัยรายวันผ่านไฟร์วอลล์ ซอฟต์แวร์ป้องกันไวรัส และการกำหนดค่าโฮสต์

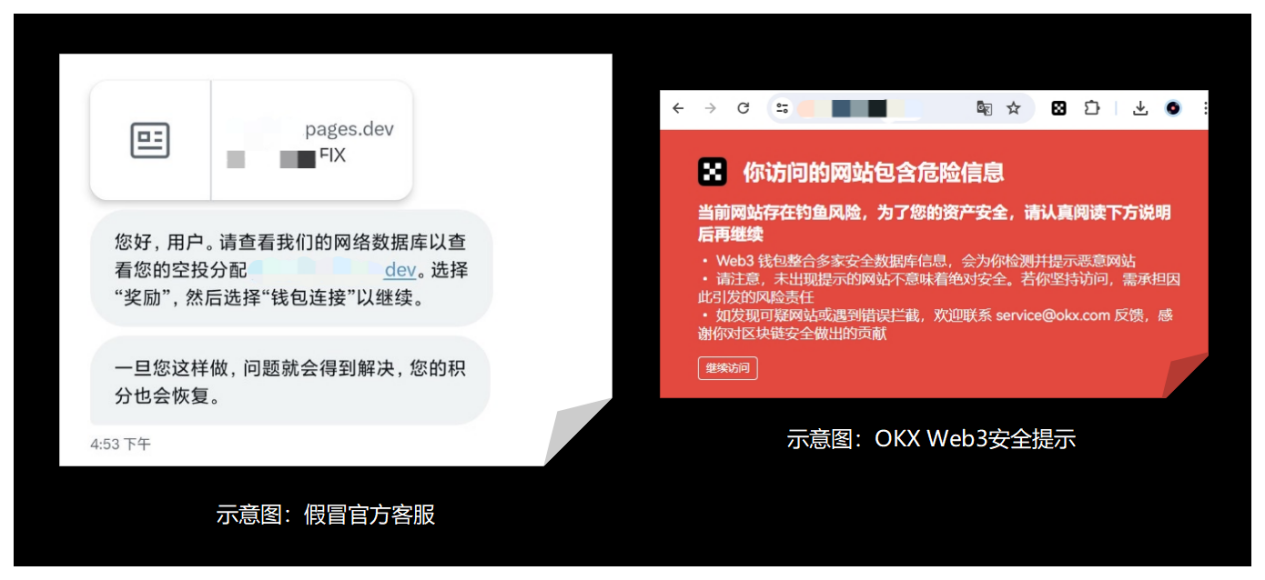

กรณีที่ 2: ผู้ใช้รายงานว่าทรัพย์สินกระเป๋าสตางค์ถูกขโมยเมื่อลงทุนในโครงการ DeFi บางโครงการ อย่างไรก็ตาม จากการวิเคราะห์และการสืบสวนของเรา เราพบว่าไม่มีปัญหากับโครงการ DeFi เอง ทรัพย์สินกระเป๋าสตางค์ของผู้ใช้ B ถูกขโมย เพราะเขาตกเป็นเป้าหมายของฝ่ายบริการลูกค้าอย่างเป็นทางการที่แอบอ้างเป็นโครงการ DeFi เมื่อเขาแสดงความคิดเห็นเกี่ยวกับโครงการบน Twitter นำทางคลิกและป้อนลิงค์ปลอมและป้อนวลีช่วยจำส่งผลให้มีการขโมยทรัพย์สินในกระเป๋าเงิน

จะเห็นได้ว่าผู้หลอกลวงไม่ได้ฉลาดในวิธีการของตน แต่ผู้ใช้จำเป็นต้องเพิ่มความตระหนักในการระบุตัวตน และไม่สามารถรั่วไหลคีย์ส่วนตัวของตนได้อย่างง่ายดายไม่ว่าในสถานการณ์ใดๆ นอกจากนี้ กระเป๋าเงินของเรายังได้ออกคำเตือนความเสี่ยงด้านความปลอดภัยสำหรับชื่อโดเมนที่เป็นอันตรายนี้

คำถามที่ 2: มีวิธีที่ดีที่สุดในการเก็บคีย์ส่วนตัวหรือไม่ ปัจจุบันมีทางเลือกใดบ้างในการลดการพึ่งพาคีย์ส่วนตัว

ทีมรักษาความปลอดภัย SlowMist: จริงๆ แล้วคีย์ส่วนตัวหรือวลีช่วยจำเป็นจุดเดียวของความล้มเหลว เมื่อถูกขโมยหรือสูญหาย เป็นเรื่องยากที่จะกู้คืน ในปัจจุบัน เทคโนโลยีใหม่ๆ เช่น MPC การประมวลผลหลายฝ่ายที่ปลอดภัย เทคโนโลยีการตรวจสอบความถูกต้องทางสังคม Seedless/Keyless เทคโนโลยีก่อนดำเนินการ และเทคโนโลยีพิสูจน์ความรู้เป็นศูนย์ กำลังช่วยให้ผู้ใช้ลดการพึ่งพาคีย์ส่วนตัว

ขั้นแรกให้นำ MPC เป็นตัวอย่าง เทคโนโลยี MPC หมายความว่าผู้เข้าร่วมทุกคนทำการคำนวณร่วมที่ซับซ้อนเพื่อที่จะทำงานให้เสร็จสิ้น ในขณะที่ข้อมูลของพวกเขายังคงเป็นส่วนตัวและปลอดภัย และจะไม่ถูกแชร์กับผู้เข้าร่วมรายอื่น ประการที่สอง โดยทั่วไปแล้ว กระเป๋าเงิน MPC จะใช้เทคโนโลยี MPC เพื่อแยกคีย์ส่วนตัวออกเป็นหลาย ๆ ส่วน ซึ่งได้รับการจัดการร่วมกันโดยหลายฝ่าย หรือเพียงแค่หลายฝ่ายร่วมกันสร้างคีย์เสมือนขึ้นมา เนื่องจากไม่มีใครเคยเห็นมาก่อน รหัสส่วนตัวที่สมบูรณ์ในขณะนี้ กล่าวโดยสรุป แนวคิดหลักของกนง. คือการกระจายอำนาจการควบคุมเพื่อให้บรรลุวัตถุประสงค์ในการกระจายความเสี่ยงหรือปรับปรุงการเตรียมพร้อมรับมือกับภัยพิบัติ โดยหลีกเลี่ยงปัญหาด้านความปลอดภัย เช่น จุดล้มเหลวเพียงจุดเดียวได้อย่างมีประสิทธิภาพ

โปรดทราบว่า MPC เกี่ยวข้องกับคำที่เรียกว่า Keyless ซึ่งสามารถเข้าใจได้ว่า "ไม่มีคำที่ต้องจำ" หรือ "ไม่มีคีย์ส่วนตัว" แต่ "ไม่มี" นี้ไม่ได้หมายความว่าไม่มีคีย์ในความหมายที่แท้จริง แต่หมายความว่าผู้ใช้ไม่จำเป็นต้องสำรองข้อมูลวลีช่วยจำหรือคีย์ส่วนตัว และไม่รับรู้ถึงการมีอยู่ของพวกเขา ต่อไปนี้เป็น 3 สิ่งที่คุณต้องรู้เกี่ยวกับกระเป๋าสตางค์ Keyless:

1. ในระหว่างกระบวนการสร้างกระเป๋าเงิน Keyless รหัสส่วนตัวจะไม่ถูกสร้างหรือจัดเก็บไม่ว่าเวลาหรือทุกที่

2. เมื่อลงนามในธุรกรรม รหัสส่วนตัวจะไม่เกี่ยวข้อง และรหัสส่วนตัวจะไม่ถูกสร้างขึ้นใหม่ในเวลาใดก็ตาม

3. กระเป๋าเงินแบบไร้กุญแจจะไม่สร้างหรือบันทึกคีย์ส่วนตัวและวลีเริ่มต้นที่สมบูรณ์ในเวลาใดก็ตาม

ทีมรักษาความปลอดภัย OKX Web3: ขณะนี้ยังไม่มีวิธีที่สมบูรณ์แบบในการจัดเก็บคีย์ส่วนตัว อย่างไรก็ตาม ทีมรักษาความปลอดภัยของเราแนะนำให้ใช้กระเป๋าเงินฮาร์ดแวร์ บันทึกคีย์ส่วนตัวด้วยมือ การตั้งค่าลายเซ็นหลายรายการ และจัดเก็บวลีช่วยในการจำแบบกระจายสำหรับการจัดการคีย์ส่วนตัว ตัวอย่างเช่น การจัดเก็บคำช่วยจำแบบกระจายอำนาจหมายความว่าผู้ใช้สามารถแบ่งคำช่วยจำออกเป็น 2 กลุ่มขึ้นไปเพื่อจัดเก็บเพื่อลดความเสี่ยงที่คำช่วยจำจะถูกขโมย อีกตัวอย่างหนึ่ง การตั้งค่าหลายลายเซ็นหมายความว่าผู้ใช้สามารถเลือกบุคคลที่เชื่อถือได้เพื่อร่วมกันลงนามเพื่อกำหนดความปลอดภัยของธุรกรรม

แน่นอน เพื่อให้มั่นใจในความปลอดภัยของคีย์ส่วนตัวกระเป๋าสตางค์ของผู้ใช้ ชั้นล่างทั้งหมดของกระเป๋าสตางค์ OKX Web3 ไม่ได้เชื่อมต่อกับอินเทอร์เน็ต วลีช่วยจำและข้อมูลที่เกี่ยวข้องกับคีย์ส่วนตัวของผู้ใช้ทั้งหมดได้รับการเข้ารหัสและจัดเก็บไว้ในเครื่อง อุปกรณ์ของผู้ใช้และ SDK ที่เกี่ยวข้องก็เป็นโอเพ่นซอร์สและได้รับการตรวจสอบโดยชุมชนอย่างกว้างขวางในทางเทคนิค ทำให้เปิดกว้างและโปร่งใสมากขึ้น นอกจากนี้ กระเป๋าเงิน OKX Web3 ยังได้ดำเนินการตรวจสอบความปลอดภัยอย่างเข้มงวดโดยร่วมมือกับหน่วยงานรักษาความปลอดภัยที่มีชื่อเสียง เช่น Slow Mist

นอกจากนี้ เพื่อปกป้องผู้ใช้ของเราให้ดียิ่งขึ้น ทีมรักษาความปลอดภัย OKX Web3 กำลังจัดหาและวางแผนความสามารถด้านความปลอดภัยที่มีประสิทธิภาพยิ่งขึ้นสำหรับการจัดการคีย์ส่วนตัว และยังคงทำซ้ำและอัปเกรดต่อไป นี่คือการแบ่งปันโดยย่อ:

1. การเข้ารหัสแบบสองปัจจัย ในปัจจุบัน กระเป๋าเงินส่วนใหญ่มักจะใช้วิธีการช่วยจำที่เข้ารหัสเพื่อจัดเก็บเนื้อหาที่เข้ารหัสไว้ในเครื่อง อย่างไรก็ตาม หากผู้ใช้ติดไวรัสโทรจัน โทรจันจะสแกนเนื้อหาที่เข้ารหัสและประมวลผลรหัสผ่านที่ป้อนโดยผู้ใช้ การตรวจสอบ เมื่อถูกดักฟังโดยนักหลอกลวง เนื้อหาที่เข้ารหัสสามารถถอดรหัสได้ และสามารถรับวลีช่วยจำของผู้ใช้ได้ ในอนาคต กระเป๋าเงิน OKX Web3 จะใช้วิธีการแบบสองปัจจัยในการเข้ารหัสวลีช่วยจำ แม้ว่านักหลอกลวงจะได้รับรหัสผ่านของผู้ใช้ผ่านทางม้าโทรจัน แต่เขาจะไม่สามารถถอดรหัสเนื้อหาที่เข้ารหัสได้

2. การคัดลอกคีย์ส่วนตัวมีความปลอดภัย โทรจันส่วนใหญ่จะขโมยข้อมูลในคลิปบอร์ดของผู้ใช้เมื่อผู้ใช้คัดลอกคีย์ส่วนตัว ทำให้คีย์ส่วนตัวของผู้ใช้รั่วไหล เราวางแผนที่จะช่วยให้ผู้ใช้ลดความเสี่ยงที่ข้อมูลคีย์ส่วนตัวจะถูกขโมยโดยการเพิ่มความปลอดภัยของกระบวนการคัดลอกคีย์ส่วนตัวของผู้ใช้ เช่น การคัดลอกส่วนหนึ่งของคีย์ส่วนตัวและการล้างข้อมูลคลิปบอร์ดในเวลาที่เหมาะสม

คำถามที่ 3: วิธีการฟิชชิ่งทั่วไปในปัจจุบันเนื่องจากการขโมยคีย์ส่วนตัวมีอะไรบ้าง

ทีมรักษาความปลอดภัย SlowMist: จากการสังเกตของเรา กิจกรรมฟิชชิ่งจะค่อยๆ เพิ่มขึ้นทุกเดือน

ประการแรก โจรขโมยกระเป๋าสตางค์ในปัจจุบัน (Wallet Drainers) ถือเป็นภัยคุกคามหลักของกิจกรรมฟิชชิ่งในปัจจุบัน และยังคงโจมตีผู้ใช้ทั่วไปในรูปแบบต่างๆ

Wallet Drainers เป็นมัลแวร์ที่เกี่ยวข้องกับสกุลเงินดิจิทัลประเภทหนึ่งซึ่งใช้งานบนเว็บไซต์ฟิชชิ่งเพื่อหลอกผู้ใช้ให้ลงนามในธุรกรรมที่เป็นอันตราย และเป็นการขโมยทรัพย์สินในกระเป๋าเงินของผู้ใช้ ตัวอย่างเช่น โจรขโมยกระเป๋าสตางค์ที่ใช้งานอยู่ในปัจจุบัน (Wallet Drainers) ได้แก่:

1. Pink Drainer ที่ได้รับ Discord Token และทำการฟิชชิ่งผ่านวิศวกรรมสังคม ความเข้าใจที่เป็นที่นิยมเกี่ยวกับวิศวกรรมสังคมคือการรับข้อมูลส่วนตัวของผู้ใช้ผ่านการสื่อสาร

2. นอกจากนี้ยังมี Angel Drainer ซึ่งจะทำการโจมตีทางวิศวกรรมสังคมกับผู้ให้บริการชื่อโดเมน หลังจากได้รับสิทธิ์ที่เกี่ยวข้องจากบัญชีชื่อโดเมนแล้ว Angel Drainer จะแก้ไขทิศทางการแก้ไข DNS และเปลี่ยนเส้นทางผู้ใช้ไปยังเว็บไซต์ปลอมเป็นต้น

ประการที่สอง วิธีการฟิชชิ่งที่พบบ่อยที่สุดในปัจจุบันคือการลงนามแบบปกปิด หมายความว่าเมื่อผู้ใช้โต้ตอบกับโปรเจ็กต์ เขาไม่รู้ว่าเขาต้องการลงนามและอนุญาตเนื้อหาใด ดังนั้นเขาจึงคลิกปุ่มยืนยันในลักษณะที่สับสน ซึ่ง แล้วนำไปสู่การขโมยเงิน เกี่ยวกับการตกปลาแบบ blind signing ขอยกตัวอย่างบางส่วน:

กรณีที่ 1: เช่น eth_sign eth_sign เป็นวิธีลายเซ็นแบบเปิดที่อนุญาตให้เซ็นชื่อแฮชได้ ซึ่งหมายความว่าสามารถใช้เพื่อลงนามธุรกรรมหรือข้อมูลใดๆ ได้ อย่างไรก็ตาม โดยทั่วไปแล้ว ผู้ใช้ที่ไม่มีพื้นฐานทางเทคนิคจะเข้าใจเนื้อหาของลายเซ็นได้ยาก มีความเสี่ยงในการตกปลาที่นี่ โชคดีที่มีกระเป๋าเงินจำนวนมากขึ้นเรื่อยๆ เริ่มออกการแจ้งเตือนด้านความปลอดภัยสำหรับลายเซ็นประเภทนี้ ซึ่งสามารถหลีกเลี่ยงความเสี่ยงต่อการสูญเสียเงินทุนได้ในระดับหนึ่ง

กรณีที่ 2: อนุญาตฟิชชิ่งลายเซ็น เราทุกคนรู้ดีว่าในการทำธุรกรรมของสกุลเงิน ERC 20 ผู้ใช้สามารถเรียกใช้ฟังก์ชันอนุมัติเพื่อขออนุมัติได้ แต่ฟังก์ชันอนุญาตอนุญาตให้ผู้ใช้สร้างลายเซ็นนอกเครือข่าย จากนั้นให้สิทธิ์ผู้ใช้ที่กำหนดให้ใช้โทเค็นจำนวนหนึ่ง ผู้โจมตีใช้วิธีการอนุญาต สำหรับฟิชชิ่ง เมื่อเหยื่อเยี่ยมชมเว็บไซต์ฟิชชิ่งผู้โจมตีขอให้ผู้ใช้ลงนามการอนุญาตผ่านเว็บไซต์ หลังจากที่ผู้ใช้ลงนามแล้วผู้โจมตีจะได้รับข้อมูลที่ลงนามแล้วผู้โจมตีจะเรียกใช้ฟังก์ชันการอนุญาตของสัญญาโทเค็นและส่งผ่าน ในข้อมูลที่ลงนามแล้วเผยแพร่ไปยังเชน รับขีดจำกัดการอนุญาตของโทเค็น จากนั้นจึงขโมยโทเค็นของผู้ใช้

กรณีที่ 3: เทคนิคการสร้างที่ซ่อนอยู่ 2 create 2 ช่วยให้นักพัฒนาสามารถคาดการณ์ที่อยู่ของสัญญาก่อนปรับใช้กับเครือข่าย Ethereum จากการสร้าง 2 ผู้โจมตีสามารถสร้างที่อยู่ใหม่ชั่วคราวสำหรับลายเซ็นที่เป็นอันตรายแต่ละรายการ หลังจากหลอกให้ผู้ใช้ให้อนุญาตลายเซ็นแล้ว ผู้โจมตีสามารถสร้างสัญญาตามที่อยู่นี้ จากนั้นจึงโอนทรัพย์สินของผู้ใช้ เนื่องจากเป็นที่อยู่ที่ว่างเปล่า ที่อยู่เหล่านี้จึงสามารถข้ามปลั๊กอินฟิชชิ่งบางตัวและติดตามการแจ้งเตือนของบริษัทรักษาความปลอดภัยได้ ดังนั้นที่อยู่เหล่านี้จึงถูกปกปิดอย่างมากและผู้ใช้สามารถถูกหลอกได้ง่าย

กล่าวโดยสรุป สำหรับเว็บไซต์ฟิชชิ่ง ผู้ใช้สามารถระบุเว็บไซต์อย่างเป็นทางการของโครงการก่อนที่จะโต้ตอบ และให้ความสนใจว่ามีคำขอลายเซ็นที่เป็นอันตรายในระหว่างการโต้ตอบหรือไม่ และควรระวังในการส่งคำช่วยในการจำหรือคีย์ส่วนตัว และอย่าลืมอย่าให้รั่วไหล คำช่วยในการจำทุกที่หรือคีย์ส่วนตัว

ทีมรักษาความปลอดภัย OKX Web3: เราได้ดำเนินการวิจัยเกี่ยวกับวิธีการฟิชชิ่งทั่วไปและให้การป้องกันความปลอดภัยหลายมิติในด้านผลิตภัณฑ์ มาแบ่งปันวิธีการฟิชชิ่งประเภทที่สำคัญที่สุดที่ผู้ใช้พบในปัจจุบันโดยย่อ:

ประเภทแรกคือแอร์ดรอปปลอม โดยทั่วไปแฮกเกอร์จะสร้างที่อยู่ที่มีจุดเริ่มต้นและจุดสิ้นสุดที่คล้ายกันไปยังที่อยู่ของเหยื่อ และดำเนินการถ่ายโอนจำนวนเล็กน้อย การโอน 0 U หรือการส่งโทเค็นปลอมไปยังผู้ใช้ ธุรกรรมดังกล่าวจะแสดงในประวัติการทำธุรกรรมของผู้ใช้ หากผู้ใช้คัดลอกโดยไม่ตั้งใจ การวางที่อยู่ผิดจะส่งผลให้สูญเสียทรัพย์สิน เพื่อตอบสนองต่อการโจมตีประเภทนี้ OKX Web3 Wallet สามารถระบุธุรกรรมในอดีตและทำเครื่องหมายว่าเป็นความเสี่ยง ในเวลาเดียวกัน เมื่อผู้ใช้โอนเงินไปยังที่อยู่ของพวกเขา พวกเขาจะแจ้งความเสี่ยงด้านความปลอดภัย

ประเภทที่สองคือประเภทลายเซ็นต์ที่ถูกชักนำ โดยปกติแฮ็กเกอร์จะแสดงความคิดเห็นเกี่ยวกับโครงการที่มีชื่อเสียงในที่สาธารณะ เช่น Twitter, Discord และ TG และเผยแพร่ URL โครงการ DeFi ปลอมหรือ URL เพื่อรับการออกอากาศ กระตุ้นให้ผู้ใช้คลิก ซึ่งเป็นการขโมยทรัพย์สินของผู้ใช้ นอกจาก eth_sign, อนุญาต, สร้าง 2 และฟิชชิ่งลายเซ็นอื่นๆ ที่ Slow Mist กล่าวถึงแล้ว ยังมีอื่นๆ อีก:

วิธีที่ 1: ถ่ายโอนโดยตรงเพื่อขโมยโทเค็นเชนหลัก แฮกเกอร์มักตั้งชื่อฟังก์ชันสัญญาที่เป็นอันตรายด้วยชื่อที่ทำให้เข้าใจผิด เช่น Claim และ SeurityUpdate ในขณะที่ลอจิกฟังก์ชันจริงว่างเปล่า จึงถ่ายโอนเฉพาะโทเค็นลูกโซ่หลักของผู้ใช้เท่านั้น ปัจจุบัน กระเป๋าเงิน OKX Web3 ได้เปิดตัวฟังก์ชันก่อนดำเนินการ ซึ่งสามารถแสดงการเปลี่ยนแปลงสินทรัพย์และการเปลี่ยนแปลงการอนุญาตหลังจากธุรกรรมถูกอัพโหลดไปยังห่วงโซ่ และแจ้งเตือนความเสี่ยงด้านความปลอดภัยให้กับผู้ใช้

วิธีที่ 2: การอนุญาตออนไลน์ แฮกเกอร์มักจะชักจูงให้ผู้ใช้ลงนามอนุมัติ/increaseAllowance/decreaseAllowance/setApprovalForAll ธุรกรรมนี้อนุญาตให้แฮ็กเกอร์ถ่ายโอนทรัพย์สินโทเค็นของผู้ใช้ไปยังที่อยู่ที่กำหนด และตรวจสอบบัญชีของผู้ใช้แบบเรียลไทม์หลังจากที่ผู้ใช้ลงนาม ในนั้นจะถูกโอนทันที กระบวนการรักษาความปลอดภัยต่อฟิชเชอร์เป็นการเผชิญหน้าและเป็นกระบวนการของการอัพเกรดอย่างต่อเนื่อง

แม้ว่ากระเป๋าเงินส่วนใหญ่จะดำเนินการตรวจจับความเสี่ยงด้านความปลอดภัยบนที่อยู่ที่ได้รับอนุญาตของแฮ็กเกอร์ แต่วิธีการโจมตีของผู้โจมตีก็กำลังอัปเกรดเช่นกัน ตัวอย่างเช่น การใช้คุณสมบัติ create 2 ผู้โจมตีจะคำนวณที่อยู่ใหม่ล่วงหน้าเนื่องจากที่อยู่ใหม่ไม่อยู่ในที่ปลอดภัย ที่อยู่สีดำ ดังนั้นจึงสามารถข้ามการตรวจจับความปลอดภัยได้อย่างง่ายดาย ผู้โจมตีจะรอจนกว่าจะมีคนจับเหยื่อ จากนั้นไปที่ที่อยู่เพื่อปรับใช้สัญญาและโอนเงินของผู้ใช้ออกไป ตัวอย่างเช่น เราค้นพบเมื่อเร็วๆ นี้ว่าผู้โจมตีจำนวนมากจะอนุญาตให้ผู้ใช้ทำสัญญา uniswap.multicall เนื่องจากสัญญานี้เป็นสัญญาโครงการปกติ จึงสามารถข้ามการตรวจจับผลิตภัณฑ์รักษาความปลอดภัยได้เช่นกัน

วิธีที่ 3: การเปลี่ยนแปลงการอนุญาต: รวมถึงการเปลี่ยนแปลงการอนุญาตของ Tron การเปลี่ยนแปลงการอนุญาตของโซลาน่า ฯลฯ ประการแรกในการเปลี่ยนแปลงการอนุญาตของ Tron การลงนามหลายรายการเป็นคุณสมบัติของ Tron Chain ในเว็บไซต์ฟิชชิ่งหลายแห่ง ฟิชชิ่งจะปลอมแปลงธุรกรรมของการเปลี่ยนแปลงการอนุญาตของบัญชีเป็นธุรกรรมการโอน หากผู้ใช้ลงนามในธุรกรรมโดยไม่ได้ตั้งใจ จากนั้นบัญชีของผู้ใช้จะกลายเป็นบัญชีแบบหลายลายเซ็น และผู้ใช้จะสูญเสียการควบคุมบัญชีของเขา ประการที่สอง ในระหว่างการเปลี่ยนแปลงการอนุญาตของโซลานา ฟิชเชอร์จะใช้ SetAuthority เพื่อแก้ไขเจ้าของบัญชี ATA ของโทเค็นผู้ใช้ เมื่อผู้ใช้ลงนามในธุรกรรม เจ้าของบัญชี ATA จะกลายเป็นฟิชเชอร์ โดยอนุญาตให้ฟิชเชอร์ดำเนินการ ทรัพย์สินของผู้ใช้

วิธีการอื่นๆ: นอกจากนี้ เนื่องจากปัญหาต่างๆ เช่น กลไกการออกแบบของโปรโตคอลเอง จึงเป็นเรื่องง่ายที่จะถูกฟิชชิ่งหาประโยชน์ การเรียกคิวการถอนของ EigenLayer ซึ่งเป็นโปรโตคอลมิดเดิลแวร์ที่ใช้ Ethereum ช่วยให้สามารถระบุที่อยู่อื่นเป็นผู้ถอนได้ และผู้ใช้ถูกฟิชชิ่งเพื่อลงนามในธุรกรรม เจ็ดวันต่อมา ที่อยู่ที่ระบุจะได้รับสินทรัพย์ที่จำนำของผู้ใช้ผ่านทาง completeQueuedWithdrawal

หมวดหมู่ที่สามคือการอัปโหลดวลีช่วยจำ ผู้โจมตีมักจะจัดเตรียมโปรเจ็กต์ airdrop ปลอมหรือเครื่องมือใหม่ปลอมเพื่อชักจูงให้ผู้ใช้อัปโหลดคีย์ส่วนตัวหรือวลีช่วยในการจำดังที่แสดงไว้ด้านบน นอกจากนี้ บางครั้งพวกมันยังปลอมตัวเป็นป็อปอัพกระเป๋าเงินปลั๊กอินเพื่อชักจูงให้ผู้ใช้อัพโหลดคำช่วยจำ

คำถามที่ 4: ความแตกต่างในวิธีการโจมตีระหว่าง Hot Wallet และ Cold Wallet

ทีมรักษาความปลอดภัย OKX Web3: ความแตกต่างระหว่าง Hot Wallet และ Cold Wallet อยู่ที่วิธีการจัดเก็บคีย์ส่วนตัว โดยทั่วไปคีย์ส่วนตัวของ Cold Wallet จะถูกจัดเก็บแบบออฟไลน์ ในขณะที่ Hot Wallet มักจะจัดเก็บไว้ในสภาพแวดล้อมเครือข่าย ดังนั้นความเสี่ยงด้านความปลอดภัยสำหรับกระเป๋าเงินเย็นและกระเป๋าเงินร้อนจะแตกต่างกัน ความเสี่ยงด้านความปลอดภัยของกระเป๋าเงินร้อนนั้นครอบคลุมอยู่แล้วและจะไม่ขยายออกไปอีก

ความเสี่ยงด้านความปลอดภัยของกระเป๋าเงินเย็นส่วนใหญ่ได้แก่:

ประการแรก มีความเสี่ยงด้านวิศวกรรมสังคมและการโจมตีทางกายภาพ และความเสี่ยงในกระบวนการทำธุรกรรม ความเสี่ยงของวิศวกรรมสังคมและการโจมตีทางกายภาพหมายความว่า เนื่องจากโดยปกติแล้ว Cold Wallet จะถูกจัดเก็บแบบออฟไลน์ อาจมีผู้โจมตีที่ใช้วิธีวิศวกรรมสังคมเพื่อแสร้งทำเป็นญาติหรือเพื่อนเพื่อเข้าถึง Cold Wallet

ประการที่สอง เนื่องจากเป็นอุปกรณ์ทางกายภาพ อุปกรณ์ดังกล่าวอาจเสียหายหรือสูญหายได้ เกี่ยวกับความเสี่ยงของกระบวนการทำธุรกรรม ในระหว่างกระบวนการทำธุรกรรม กระเป๋าเงินเย็นจะพบกับวิธีการโจมตีที่หลากหลาย เช่น การแอร์ดรอปและลายเซ็นต์ที่กล่าวถึงข้างต้น

คำถามที่ 5 : เช่นเดียวกับ "การให้คีย์ส่วนตัวกระเป๋าสตางค์มูลค่าสูง" ที่กล่าวถึงในตอนต้น มีกับดักฟิชชิ่งอื่น ๆ อีกบ้าง?

ทีมรักษาความปลอดภัย SlowMist: ใช่ "การจงใจแจกกุญแจส่วนตัวกระเป๋าสตางค์มูลค่าสูง" ถือเป็นคดีคลาสสิกที่เกิดขึ้นเมื่อหลายปีก่อน แต่ถึงตอนนี้ ผู้คนก็ยังถูกหลอกลวงอยู่ การหลอกลวงนี้จริงๆ แล้วเป็นการหลอกลวงโดยจงใจทำให้วลีช่วยจำคีย์ส่วนตัวรั่วไหล หลังจากที่คุณนำเข้าวลีช่วยจำคีย์ส่วนตัวลงในกระเป๋าเงินของคุณ ผู้โจมตีจะตรวจสอบกระเป๋าเงินของคุณตลอดเวลา เมื่อคุณโอน ETH แล้ว เขาจะโอนให้คุณทันที เทคนิคประเภทนี้ใช้ประโยชน์จากความโลภของผู้ใช้เพื่อให้ได้กำไรเล็กๆ น้อยๆ ยิ่งมีคนนำเข้ามากเท่าไร ค่าดำเนินการก็จะยิ่งสูงขึ้นและขาดทุนมากขึ้นเท่านั้น

ประการที่สอง ผู้ใช้บางคนจะคิดว่า "ฉันไม่มีอะไรคุ้มที่จะโจมตี" ความคิดในการป้องกันต่ำนี้จะทำให้ผู้ใช้เสี่ยงต่อการถูกโจมตี ข้อมูลของบุคคลใดๆ (เช่น อีเมล รหัสผ่าน ข้อมูลธนาคาร ฯลฯ) มีคุณค่าสำหรับผู้โจมตี ผู้ใช้บางคนถึงกับคิดว่าตราบใดที่พวกเขาไม่คลิกลิงก์ในอีเมลขยะ พวกเขาจะไม่ถูกคุกคาม อย่างไรก็ตาม อีเมลฟิชชิ่งบางฉบับอาจฝังมัลแวร์ผ่านรูปภาพหรือไฟล์แนบ

สุดท้ายนี้ เราจำเป็นต้องมีความเข้าใจอย่างเป็นกลางเกี่ยวกับ "ความปลอดภัย" นั่นคือ ไม่มีการรักษาความปลอดภัยที่สมบูรณ์ ยิ่งไปกว่านั้น วิธีการโจมตีแบบฟิชชิ่งยังมีการพัฒนาไปมากและมีการพัฒนาอย่างรวดเร็ว ทุกคนควรเรียนรู้และปรับปรุงการรับรู้ด้านความปลอดภัยของตนเองต่อไปเพื่อให้น่าเชื่อถือที่สุด

ทีมรักษาความปลอดภัย OKX Web3: การป้องกันกับดักฟิชชิ่งของบุคคลที่สามเป็นปัญหาที่ซับซ้อนจริงๆ เพราะฟิชชิ่งมักจะใช้ประโยชน์จากจุดอ่อนทางจิตใจของผู้คนและการกำกับดูแลความปลอดภัยทั่วไป หลายๆ คนมักจะระวังตัว แต่เมื่อพวกเขาพบกับ "พายก้อนโต" อย่างกะทันหัน พวกเขามักจะผ่อนคลายความระมัดระวังและขยายลักษณะนิสัยโลภของตนให้มากขึ้น จนนำไปสู่การถูกหลอก ในกระบวนการนี้ จุดอ่อนตามธรรมชาติของมนุษย์จะมีมากกว่าเทคโนโลยี แม้ว่าจะมีมาตรการรักษาความปลอดภัยมากกว่านี้ แต่ผู้ใช้จะเพิกเฉยต่อสิ่งเหล่านั้นในช่วงเวลาสั้นๆ เท่านั้น เมื่อมองย้อนกลับไป พวกเขาก็จะรู้ว่าพวกเขาถูกหลอก เราต้องเข้าใจว่า "ไม่มีอาหารกลางวันฟรี" และให้ความสำคัญกับความระมัดระวังและความเสี่ยงด้านความปลอดภัยอยู่เสมอ โดยเฉพาะอย่างยิ่งในป่ามืดของบล็อกเชน

คำถามที่ 6 : คำแนะนำสำหรับผู้ใช้ในการปรับปรุงความปลอดภัยของคีย์ส่วนตัว

ทีมรักษาความปลอดภัย SlowMist: ก่อนที่จะตอบคำถามนี้ เรามาทำความเข้าใจก่อนว่าการโจมตีทั่วไปขโมยทรัพย์สินของผู้ใช้อย่างไร โดยทั่วไปแล้วผู้โจมตีจะขโมยทรัพย์สินของผู้ใช้ด้วยสองวิธีต่อไปนี้:

วิธีที่ 1: หลอกลวงผู้ใช้ให้ลงนามข้อมูลธุรกรรมที่เป็นอันตรายสำหรับทรัพย์สินที่ถูกขโมย เช่น หลอกลวงผู้ใช้ให้อนุญาตหรือถ่ายโอนทรัพย์สินไปยังผู้โจมตี

วิธีที่ 2: หลอกให้ผู้ใช้เข้าสู่ตัวช่วยจำกระเป๋าสตางค์บนเว็บไซต์หรือแอปที่เป็นอันตราย เช่น หลอกลวงและหลอกให้ผู้ใช้เข้าสู่ตัวช่วยจำกระเป๋าสตางค์ในหน้ากระเป๋าสตางค์ปลอม

หลังจากที่ทราบว่าผู้โจมตีขโมยทรัพย์สินกระเป๋าสตางค์ได้อย่างไร เราต้องป้องกันความเสี่ยงที่อาจเกิดขึ้น:

การป้องกัน 1: พยายามให้แน่ใจว่าสิ่งที่คุณเห็นคือสิ่งที่คุณเซ็นชื่อ ว่ากันว่ากระเป๋าเงินเป็นกุญแจสำคัญในการเข้าสู่โลกของ Web3 สิ่งที่สำคัญที่สุดสำหรับการโต้ตอบของผู้ใช้คือการปฏิเสธการลงนามแบบปกปิด ก่อนที่จะลงนาม คุณต้องระบุข้อมูลลายเซ็นและรู้ว่าธุรกรรมที่คุณลงนามมีไว้เพื่ออะไร มิฉะนั้น คุณจะทำ ยกเลิกการลงนาม

การป้องกัน 2: อย่าใส่ไข่ทั้งหมดลงในตะกร้าใบเดียวกัน กระเป๋าเงินสามารถจัดการได้ตามลำดับชั้นตามสินทรัพย์และความถี่ในการใช้งานที่แตกต่างกัน เพื่อควบคุมความเสี่ยงด้านทรัพย์สิน แนะนำให้ใช้กระเป๋าสตางค์ที่เข้าร่วมกิจกรรมต่างๆ เช่น แอร์ดรอป เพื่อจัดเก็บทรัพย์สินจำนวนเล็กน้อยเนื่องจากมีความถี่ในการใช้งานสูง โดยทั่วไปแล้ว สินทรัพย์จำนวนมากไม่ได้ถูกใช้บ่อยนัก ขอแนะนำให้เก็บไว้ในกระเป๋าสตางค์เย็น และให้แน่ใจว่าสภาพแวดล้อมเครือข่ายและสภาพแวดล้อมทางกายภาพมีความปลอดภัยเมื่อใช้งาน หากคุณมีความสามารถ ให้ใช้กระเป๋าสตางค์ของฮาร์ดแวร์ให้มากที่สุด เนื่องจากโดยทั่วไปแล้วกระเป๋าสตางค์ของฮาร์ดแวร์ไม่สามารถส่งออกคำช่วยในการจำหรือคีย์ส่วนตัวได้โดยตรง จึงสามารถเพิ่มเกณฑ์สำหรับการขโมยคีย์ส่วนตัวช่วยในการจำได้

การป้องกันที่สาม: เทคนิคและเหตุการณ์ฟิชชิ่งต่างๆ เกิดขึ้นอย่างไม่มีที่สิ้นสุด ผู้ใช้ต้องเรียนรู้ที่จะระบุเทคนิคฟิชชิ่งต่างๆ ด้วยตนเอง ปรับปรุงความตระหนักด้านความปลอดภัย ดำเนินการศึกษาด้วยตนเองเพื่อหลีกเลี่ยงการถูกหลอกลวง และเชี่ยวชาญความสามารถในการช่วยเหลือตนเอง

การป้องกัน 4: อย่าวิตกกังวล อย่าโลภ และตรวจสอบกับหลายฝ่าย นอกจากนี้ หากผู้ใช้ต้องการทราบโซลูชันการจัดการสินทรัพย์ที่ครอบคลุมมากขึ้น พวกเขาสามารถอ้างถึง "โซลูชันการรักษาความปลอดภัยของสินทรัพย์ Crypto" ที่ผลิตโดย Slow Mist หากต้องการเรียนรู้เพิ่มเติมเกี่ยวกับการรับรู้ด้านความปลอดภัยและการศึกษาด้วยตนเอง พวกเขาสามารถอ้างถึง "Blockchain Dark Forest" คู่มือช่วยเหลือตนเอง".

ทีมรักษาความปลอดภัย OKX Web3: เนื่องจากคีย์ส่วนตัวเป็นเพียงข้อมูลประจำตัวเดียวสำหรับการเข้าถึงและควบคุมทรัพย์สินที่เข้ารหัสของกระเป๋าสตางค์ จึงจำเป็นอย่างยิ่งที่จะต้องปกป้องความปลอดภัยของคีย์ส่วนตัวของกระเป๋าสตางค์

การป้องกัน 1: รู้จัก DApp ของคุณ เมื่อทำการลงทุน DeFi แบบออนไลน์ คุณต้องมีความเข้าใจอย่างครอบคลุมเกี่ยวกับ DApp ที่คุณใช้เพื่อป้องกันการสูญเสียสินทรัพย์ที่เกิดจากการเข้าถึง DApps ปลอม แม้ว่ากระเป๋าเงิน OKX Web3 ของเราจะดำเนินการตรวจจับความเสี่ยงเชิงกลยุทธ์ที่หลากหลายและแจ้งเตือนสำหรับ DApps ผู้โจมตีจะยังคงอัปเดตวิธีการโจมตีและเลี่ยงการตรวจจับความเสี่ยงด้านความปลอดภัยต่อไป ผู้ใช้จะต้องจับตาดูให้ดีเมื่อทำการลงทุน

การป้องกัน 2: รู้จักลายเซ็นของคุณ เมื่อลงนามในธุรกรรมในห่วงโซ่ ผู้ใช้จะต้องยืนยันธุรกรรมและตรวจสอบให้แน่ใจว่าพวกเขาเข้าใจรายละเอียดของธุรกรรม พวกเขาจะต้องระมัดระวังเกี่ยวกับธุรกรรมที่พวกเขาไม่สามารถเข้าใจได้ และอย่าลงนามแบบสุ่มสี่สุ่มห้า กระเป๋าเงิน OKX Web3 จะวิเคราะห์ธุรกรรมออนไลน์และลายเซ็นออฟไลน์ จำลองการดำเนินการ และแสดงผลลัพธ์ของการเปลี่ยนแปลงสินทรัพย์และการเปลี่ยนแปลงการอนุญาต ผู้ใช้สามารถมุ่งเน้นไปที่ผลลัพธ์เพื่อดูว่าเป็นไปตามความคาดหวังก่อนทำการซื้อขายหรือไม่

การป้องกันประการที่สาม: ทำความเข้าใจกับซอฟต์แวร์ที่คุณดาวน์โหลด เมื่อดาวน์โหลดซอฟต์แวร์การซื้อขายและการลงทุนเสริม ตรวจสอบให้แน่ใจว่าคุณดาวน์โหลดจากแพลตฟอร์มอย่างเป็นทางการ และใช้ซอฟต์แวร์ป้องกันไวรัสเพื่อสแกนทันทีหลังจากดาวน์โหลด หากมีการดาวน์โหลดมัลแวร์ โทรจันจะได้รับวลีช่วยจำหรือคีย์ส่วนตัวของผู้ใช้โดยการตรวจสอบคลิปบอร์ดผ่านภาพหน้าจอ การสแกนหน่วยความจำ และการอัปโหลดไฟล์แคช

การป้องกัน 4: ปรับปรุงการรับรู้ด้านความปลอดภัยและเก็บคีย์ส่วนตัวไว้อย่างเหมาะสม พยายามอย่าคัดลอกวลีช่วยจำ คีย์ส่วนตัว และข้อมูลสำคัญอื่นๆ ห้ามจับภาพหน้าจอ และอย่าบันทึกข้อมูลดังกล่าวลงในแพลตฟอร์มคลาวด์ของบุคคลที่สาม

การป้องกัน 5: รหัสผ่านที่รัดกุมและลายเซ็นหลายรายการ เมื่อใช้รหัสผ่าน ผู้ใช้ควรเพิ่มความซับซ้อนของรหัสผ่านให้มากที่สุด เพื่อป้องกันไม่ให้แฮกเกอร์ระเบิดไฟล์ที่เข้ารหัสคีย์ส่วนตัวหลังจากได้รับมัน ในระหว่างกระบวนการทำธุรกรรม หากมีกลไกที่มีลายเซ็นหลายลายเซ็น ต้องใช้ลายเซ็นหลายลายเซ็น ด้วยวิธีนี้ หากวลีช่วยจำหรือคีย์ส่วนตัวของฝ่ายใดฝ่ายหนึ่งรั่วไหล ก็จะไม่ส่งผลกระทบต่อธุรกรรมโดยรวม