SharkTeam: 2023년 암호화폐 범죄 분석 보고서

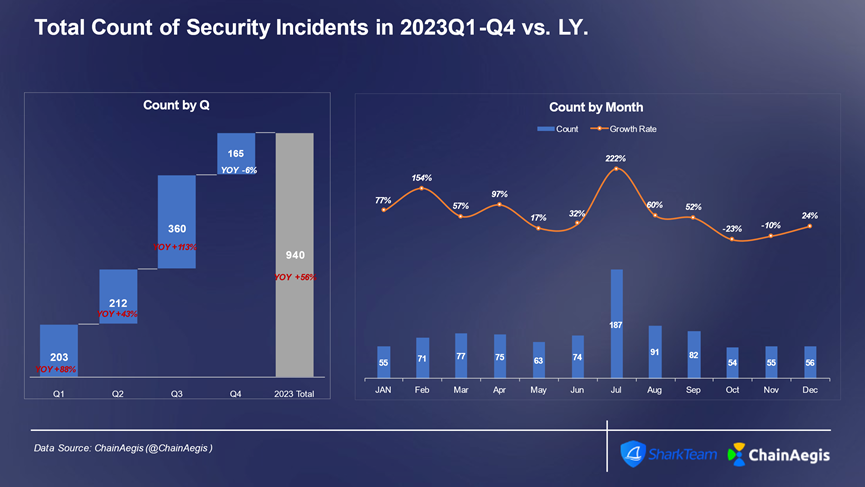

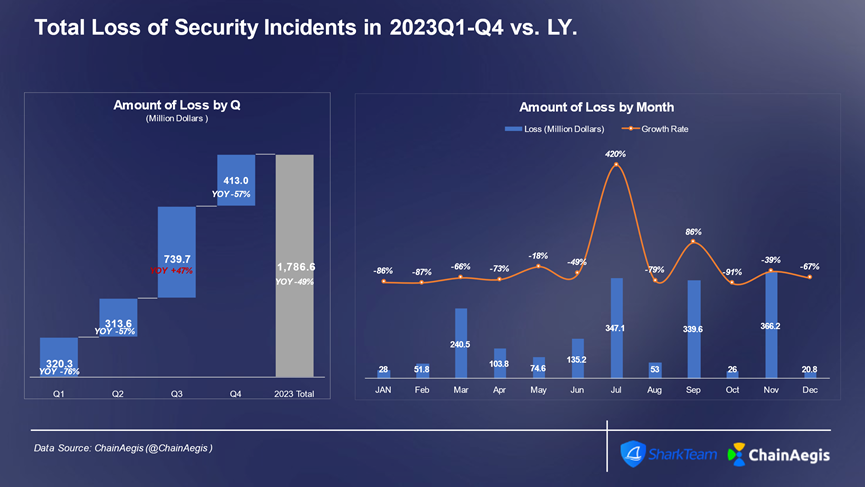

2023년 Web3 업계에서는 크고 작은 보안 사고가 940건 이상 발생해 2022년에는 전년 동기 대비 50% 이상 증가했으며 손실액은 17억9000만 달러에 달했다. 이 중 3분기에는 보안사고(360건)가 가장 많았고 손실액도 가장 컸다(7억4000만달러). 2022년에는 손실액이 전년 동기 대비 47% 증가했다. 특히 7월에는 187건의 보안 사고가 발생해 3억 5천만 달러의 손실을 입었습니다.

그림: Web 3 2023의 분기/월별 보안 사고 수

그림: 분기/월별 Web 3 2023 보안 사고 손실(백만 달러)

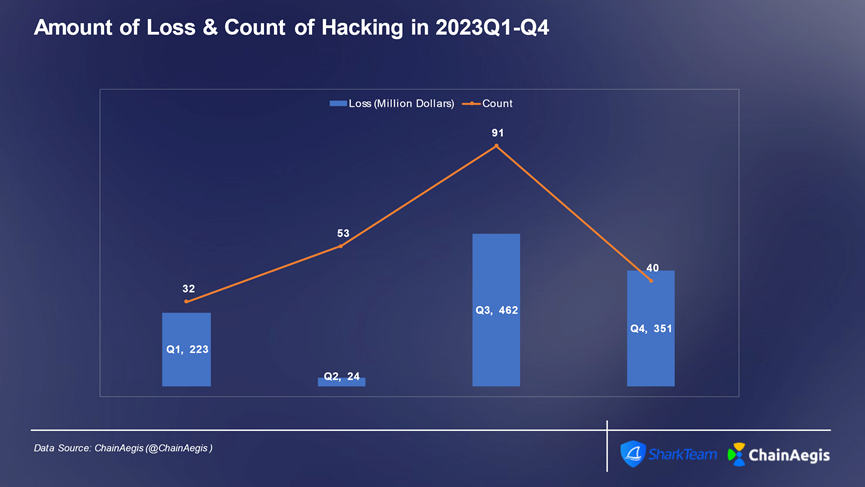

첫째, 해킹은 계속해서 심각한 손실을 초래하는 주요 원인입니다. 2023년에는 해킹사고가 216건 발생해 10억6천만달러의 손실을 입었다. 계약 취약점, 개인 키 도난, 피싱 공격, 국가 해커 등은 여전히 Web3 생태계의 보안을 위협하는 중요한 원인입니다.

둘째, Rugpull 및 펀드 디스크 사기가 증가하고 있습니다. 2023년에는 총 250건의 Rugpull 및 Scam 사기 사건이 발생했으며 이러한 사건의 발생 빈도는 BNBChain에서 가장 높습니다. 사기성 프로젝트는 매력적으로 보이는 암호화폐 프로젝트를 게시하여 투자자의 참여를 유도하고 허위 유동성을 제공하며 충분한 자금을 유치하면 갑자기 모든 자금을 훔치고 자산 이전을 수행합니다. 이러한 유형의 사기는 투자자에게 심각한 경제적 손실을 초래하고 투자자가 올바른 프로젝트를 선택하는 데 어려움을 크게 증가시킵니다.

Lockbit, Conti, Suncrypt 및 Monti와 같은 암호화폐를 사용하여 몸값을 수집하는 랜섬웨어 경향도 있습니다. 암호화폐는 명목화폐보다 추적하기가 더 어렵기 때문에 랜섬웨어 조직의 신원을 추적하고 찾기 위해 온체인 분석 도구를 사용하는 것이 점점 더 중요해지고 있습니다.

마지막으로, 암호화폐 해킹, 사기, 강탈과 같은 범죄 활동에서 범죄자는 암호화폐를 획득한 후 온체인 자금 이체 및 OTC를 통해 자금을 세탁해야 하는 경우가 많습니다. 자금세탁은 일반적으로 분산화와 중앙집중화 방법을 혼합하여 사용하며, 중앙화 거래소가 자금세탁이 가장 집중된 장소이고, 온체인 통화 혼합 플랫폼이 그 뒤를 따릅니다.

2023년은 또한 Web3 감독이 실질적인 발전을 이룬 해이기도 합니다. FTX 2.0이 다시 시작되고 Binance가 승인되었으며 USDT는 Hamas 및 기타 주소를 금지했습니다. 2024년 1월 SEC는 Bitcoin 현물 ETF를 통과시켰습니다. 이러한 획기적인 이벤트는 모두 진행중인 개발을 나타냅니다. 감독 Web3 개발에 깊이 관여.

본 보고서는 암호화폐 산업 발전의 보안 상황을 이해하기 위해 2023년 Web3 해킹 공격, Rugpull 사기, 랜섬웨어, 암호화폐 자금세탁, Web3 규제 등 주요 주제에 대해 체계적으로 분석할 것입니다.

1. 계약 허점

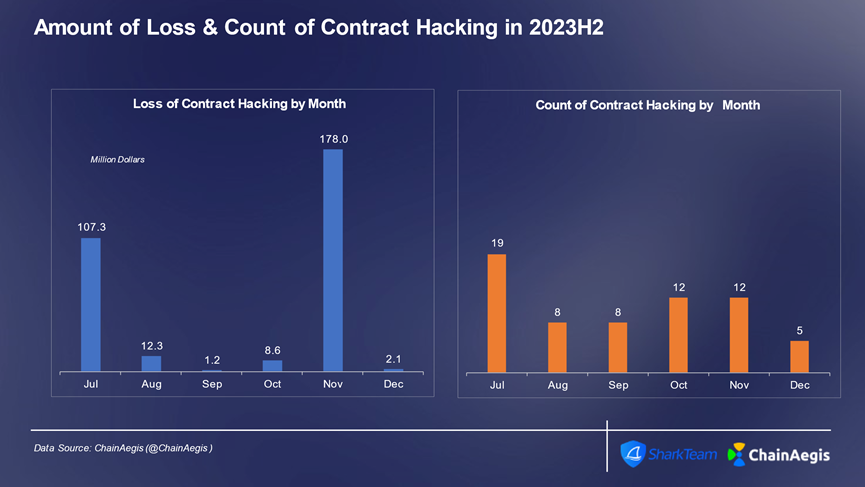

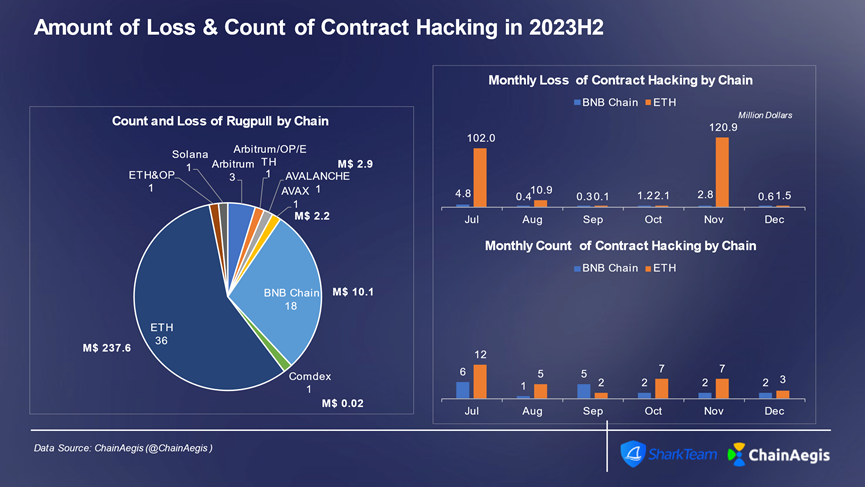

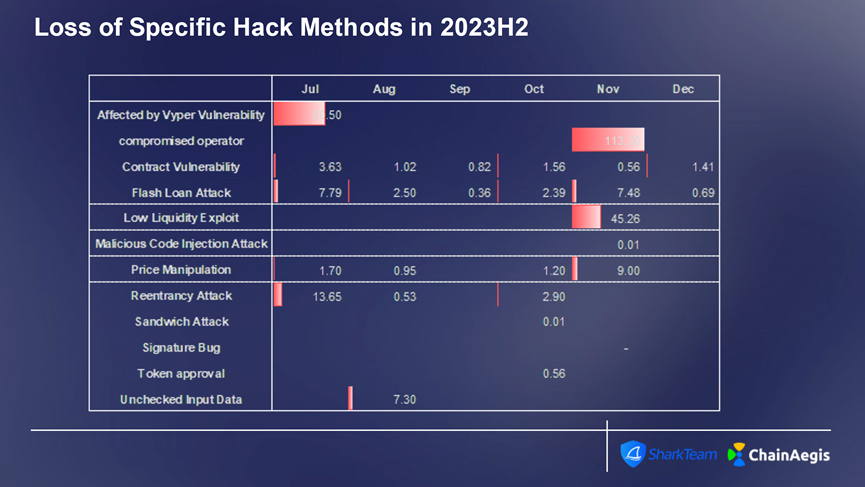

계약 취약점 공격은 주로 이더리움에서 발생하며, 2023년 하반기에는 이더리움에서 총 36건의 계약 취약점 공격이 발생해 손실액이 2억 달러를 넘었고 BNBChain이 그 뒤를 이었습니다. 공격 방식으로는 비즈니스 로직 취약점과 플래시론 공격이 여전히 가장 많이 발생하고 있다.

그림: Web 3 2023 분기별 해킹 건수 및 손실액(백만 달러)

그림: Web3 2023 H 2 해킹공격을 이용한 월별 계약취약점 수 및 손실액

그림: Web 3 2023 H 2 다양한 체인에서 계약 취약점 악용 공격 횟수 및 월별 손실 금액

그림: Web 3 2023 H 2 계약 취약점을 악용하기 위해 사용된 특정 공격 방법의 수와 손실 금액

일반적인 사고 분석: Vyper 취약점으로 인해 Curve, JPEG 및 기타 프로젝트에 대한 공격이 발생합니다.

JPEG 공격을 예로 들어보겠습니다.

공격자 주소: 0x6ec21d1868743a44318c3c259a6d4953f9978538

공격자 계약: 0x9420F8821aB4609Ad9FA514f8D2F5344C3c0A6Ab

공격 트랜잭션:

0xa84aa065ce61dbb1eb50ab6ae67fc31a9da50dd2c74eefd561661bfce2f1620c

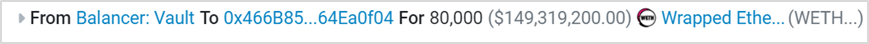

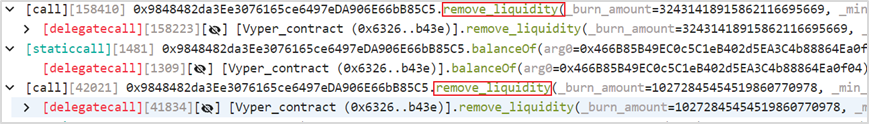

(1) 공격자(0x6ec21d18)는 0x466B85B4의 컨트랙트를 생성하고 플래시론을 통해 [Balancer: Vault]에서 80,000 WETH를 빌렸습니다.

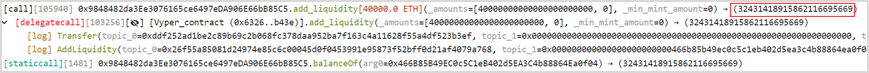

(2) 공격자(0x6ec21d18)는 pETH-ETH-f(0x9848482d) 유동성 풀에 40,000 WETH를 추가하여 32,431 pETH를 획득했다.

(3) 공격자(0x6ec21d18)는 pETH-ETH-f(0x9848482d) 유동성 풀에서 반복적으로 유동성을 제거했습니다.

(4) 결국 공격자(0x6ec21d18)는 86,106 WETH를 획득하였고, 플래시론을 반납한 후 6,106 WETH의 차익을 남기고 시장을 떠났다.

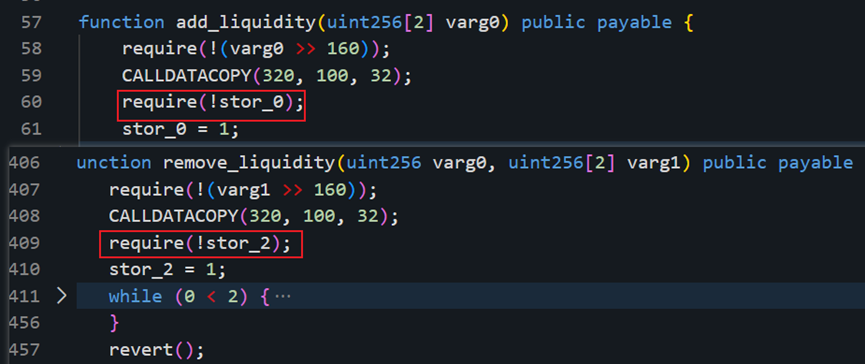

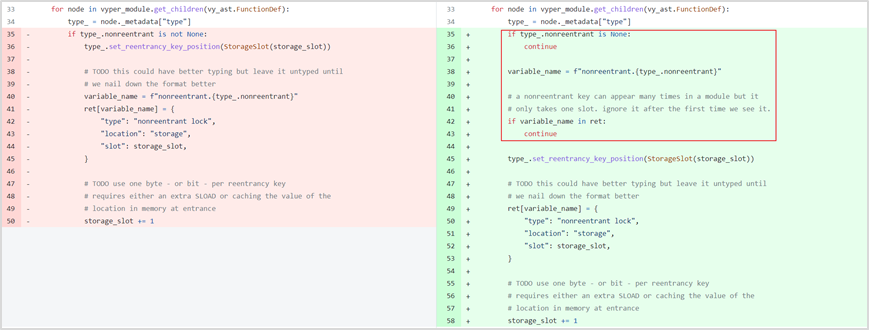

취약점 분석: 이 공격은 일반적인 재진입 공격입니다. 공격을 받고 있는 프로젝트 컨트랙트의 바이트코드를 디컴파일한 후, 아래 그림에서 알 수 있듯이 add_liquidity와 Remove_liquidity 두 함수가 스토리지 슬롯 값을 검증할 때 검증할 스토리지 슬롯이 다르다. 다른 저장소 슬롯을 사용하면 재진입 잠금이 무효화될 수 있습니다. 현재 Vyper의 기본 설계에 취약점이 있는 것으로 의심됩니다.

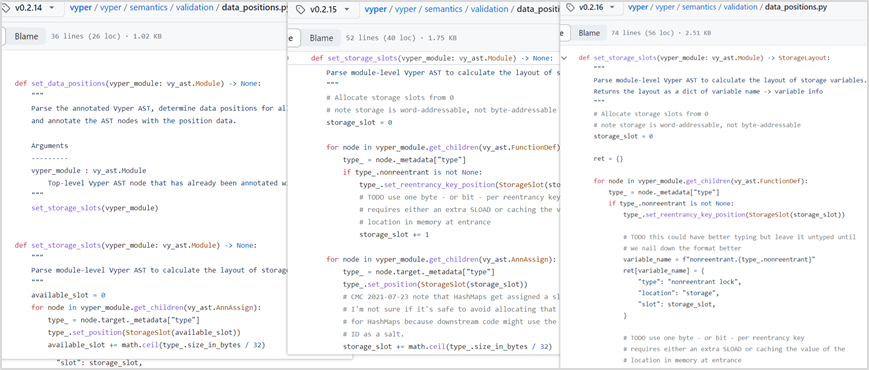

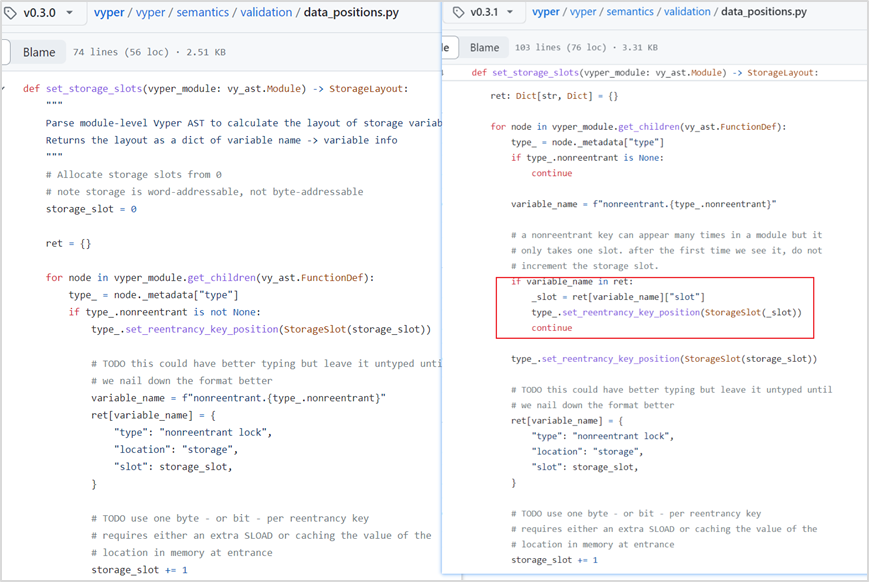

Curve의 공식 트윗에 따르면. 궁극적으로 해당 위치는 Vyper 버전 취약점입니다. 이 취약점은 버전 0.2.15, 0.2.16 및 0.3.0에 존재하며 재진입 잠금 설계에 결함이 있습니다. 0.2.15 이전의 0.2.14와 0.3.0 이후의 0.3.1 버전을 비교한 결과, 이 부분의 코드가 지속적으로 업데이트되는 것을 확인하였으며, 이전 0.2.14 및 최신 0.3.1 버전에서는 이러한 문제가 발생하지 않습니다. .

Vyper에 해당하는 재진입 잠금 관련 설정 파일 data_positions.py에서 Storage_slot의 값을 덮어쓰게 됩니다. ret에서는 처음 획득한 잠금의 슬롯은 0이고, 이후 함수가 다시 호출되면 잠금의 슬롯은 1씩 증가한다. 이때 재진입 잠금은 무효가 된다.

2. 피싱 공격

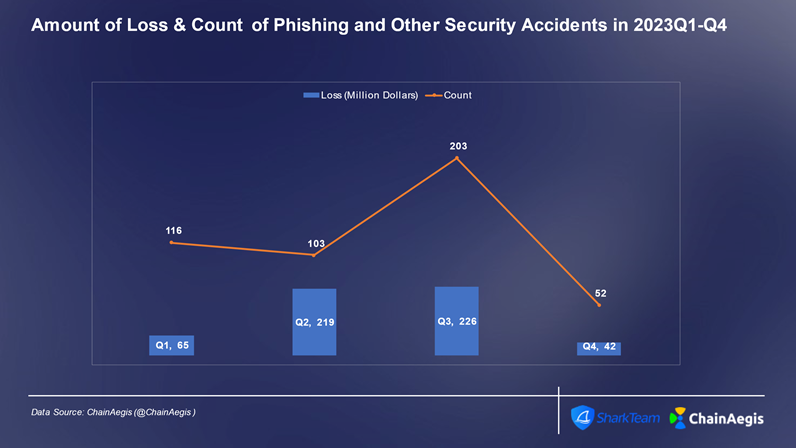

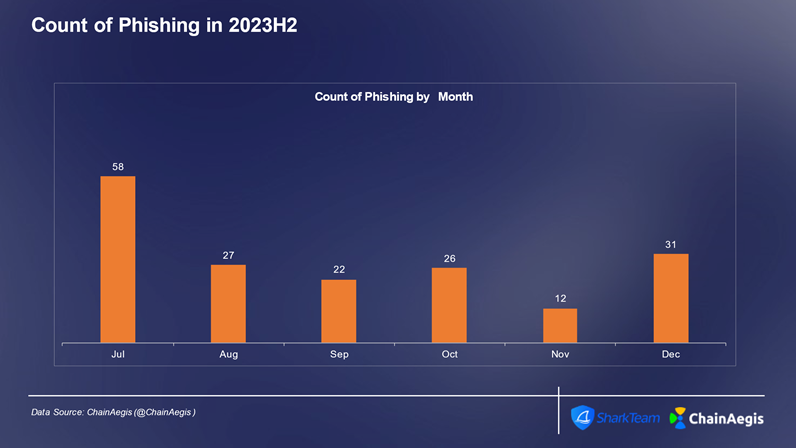

피싱(Phishing) 공격은 대상을 속여 자신의 민감한 정보를 빼내거나 악의적인 행위를 하도록 유도하는 사이버 공격의 일종이다. 이 공격은 일반적으로 이메일, 소셜 미디어, SMS 또는 기타 통신 채널을 통해 수행되며, 공격자는 프로젝트 당사자, 기관, KOL 등 신뢰할 수 있는 개체인 것처럼 가장하여 피해자에게 개인 키를 제공하도록 유도합니다. , 니모닉 단어 또는 거래 승인. 계약취약성공격과 유사하게 피싱공격도 3분기에 높은 발생률과 높은 손실을 보였으며, 총 107건의 피싱공격이 발생했으며, 이 중 7월에는 58건이 발생했다.

그림: Web 3 2023 분기당 피싱 공격 건수 및 손실액(백만 달러)

그림: Web 3 2023의 월별 피싱 공격 수

일반적인 피싱 공격 체인의 자산 이동 분석

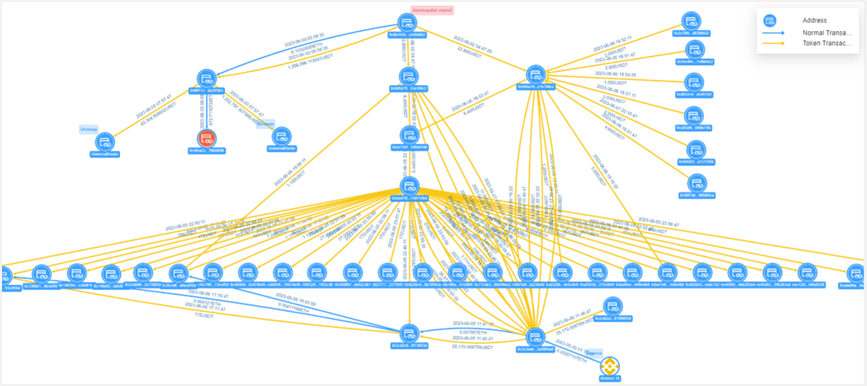

2023년 9월 7일, 해당 주소(0x13e382)가 피싱 공격을 받아 2,400만 달러 이상의 피해를 입었습니다. 피싱 해커들은 자금도용, 자금교환, 탈중앙화 자금이체 등을 이용하였고, 최종 손실된 자금 중 3,800 ETH는 Tornado로 이체되었고, Cash는 일괄적으로 10,000 ETH는 중간주소(0x702350)로 이체되었으며, 1078, 087 DAI는 현재 남아있습니다. 현재까지 중간 주소(0x4F2F02)입니다.

이는 전형적인 피싱 공격으로, 공격자는 지갑 인증이나 개인키를 속여 사용자 자산을 탈취하고, 피싱+자금세탁의 블랙산업 체인을 형성했으며, 현재 점점 더 많은 사기조직과 심지어 전국적인 해커들이 피싱을 사용하고 있다. 방법은 Web3 분야에서 악을 행하고 있으며 모든 사람의 관심과 경계가 필요합니다.

SharkTeam의 온체인 빅데이터 분석 플랫폼 ChainAegis(https://app.chainaegis.com/)의 추적 분석을 기반으로 일반적인 피싱 공격의 사기 프로세스, 자금 이체 및 온체인 동작에 대한 관련 분석을 수행합니다.

(1) 피싱 공격 과정

피해자 주소(0x13e382)는 허용 증가를 통해 사기꾼 주소 1(0x4c10a4)에 rETH와 stETH를 부여했습니다.

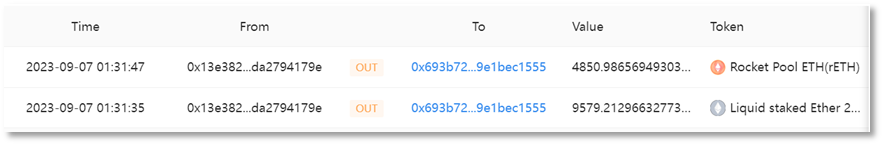

사기꾼 주소 1(0x4c10a4)은 피해자 주소(0x13e382)의 계정에서 사기꾼 주소 2(0x693b72)로 9,579 stETH를 이체했는데, 그 금액은 약 1,532만 달러에 달합니다.

사기꾼 주소 1(0x4c10a4)은 피해자 주소(0x13e382)의 계정에서 사기꾼 주소 2(0x693b72)로 약 841만 달러에 달하는 4,850 rETH를 전송했습니다.

(2) 자산 교환 및 양도

도난당한 stETH와 rETH를 ETH로 교환하세요. 사기꾼 주소 2(0x693b72)는 2023-09-07 이른 아침부터 Uniswap V2, Uniswap V3, Curve 플랫폼에서 다수의 환전 거래를 진행해 9,579 stETH와 4,850 rETH를 모두 ETH로 전환했으며, 총 환전 금액은 14, 783.9413ETH.

stETH 교환:

rETH 교환:

ETH의 일부가 DAI로 교환됩니다. 사기꾼 주소 2(0x693b72)는 Uniswap V3 플랫폼을 통해 1,000 ETH를 1,635,047.761675421713685327 DAI로 교환했습니다. 사기꾼들은 분산형 자금 이체 방법을 사용하여 훔친 자금을 여러 중간 지갑 주소로 이체했으며 총 금액은 1,635,139 DAI와 13,785 ETH입니다. 이 중 1,785 ETH는 중간 주소(0x4F2F02)로, 2,000 ETH는 중간 주소(0x2ABdC2)로, 10,000 ETH는 중간 주소(0x702350)로 전송되었습니다. 그리고 중간주소(0x4F2F02)는 다음날 1,635,139 DAI를 받았습니다.

중간 지갑 주소(0x4F2F02) 자금 이체:

레이어 1 펀드를 통해 전송된 주소에는 1,785 ETH와 1,635,139 DAI가 보관되어 있습니다. DAI의 탈중앙화된 자금 이체 및 소액의 ETH로 교환

먼저, 사기꾼은 2023-09-07 이른 아침에 10건의 거래를 통해 529,000 DAI를 전송하기 시작했습니다. 이후 총 452,000 DAI에 달하는 처음 7개의 트랜잭션이 중간 주소에서 0x4E5B2e(FixedFloat)로 전송되었고, 8번째 트랜잭션이 중간 주소에서 0x6cC5F6(OKX)로 전송되었으며, 마지막 2개의 트랜잭션 총 77,000 DAI가 중간 주소에서 전송되었습니다. 0xf1dA17(eXch)로.

둘째, 9월 10일 28,052 DAI가 Uniswap V2를 통해 17.3 ETH로 교환되었습니다.

9월 8일부터 9월 11일까지 18건의 거래가 이루어졌으며, 1,800 ETH가 모두 Tornado.Cash로 이체되었습니다.

이체 후, 주소에는 이체되지 않은 도난 자금 중 1078,087 DAI가 남아 있었습니다.

중간 주소(0x2ABdC2) 자금 이체:

이 주소에는 자금 이체 계층을 통해 2,000 ETH가 있습니다. 먼저, 이 주소는 9월 11일에 2,000 ETH를 중간 주소(0x71C848)로 전송했습니다.

이후 중간 주소(0x71C848)는 9월 11일과 10월 1일에 각각 2번의 자금 이체를 진행하여 총 20건의 거래가 이루어졌으며 각각 100 ETH가 이체되어 총 2000 ETH가 Tornado.Cash로 이체되었습니다.

중간 주소(0x702350) 자금 이체

이 주소에는 자금 이체 계층을 통해 10,000 ETH가 있습니다. 2023년 10월 8일 현재 이 주소의 계좌에는 10,000 ETH가 남아 있으며 이체되지 않았습니다.

주소 단서 추적: 사기꾼 주소 1(0x4c10a4)과 사기꾼 주소 2(0x693b72)의 거래 내역을 분석한 결과, 사기꾼 주소 2(0x693b72)로 1.353 ETH를 전송한 EOA 주소(0x846317)가 있는 것으로 나타났으며, 이 EOA 주소의 자금 출처는 KuCoin 및 Binance 중앙 거래소의 핫 지갑 주소와 관련이 있습니다.

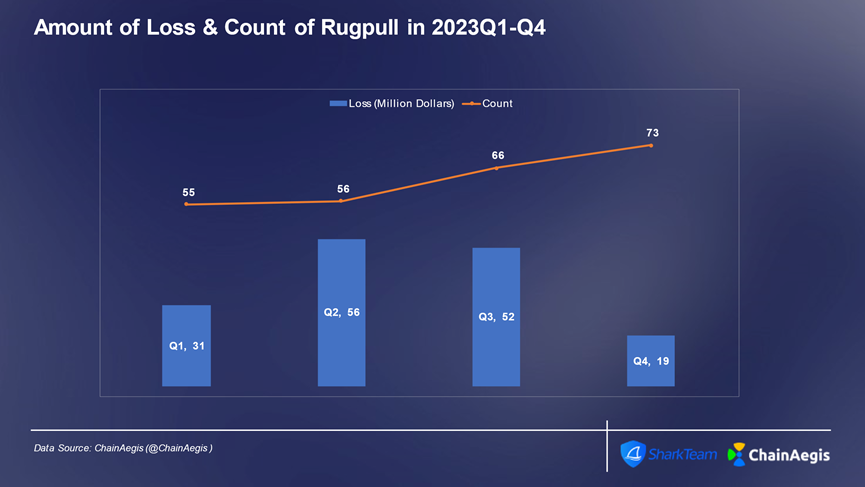

3. 무단횡단 및 사기

Rugpull 사기 사건 빈도는 2023년에 큰 증가세를 보였으며 4분기에는 73건에 이르렀고 손실액은 1,900만 달러였으며 평균 단일 손실액은 약 26,000달러로 연중 Rugpull 사기 손실 중 가장 높은 비율을 차지했습니다. 분기는 2분기, 그 다음이 3분기인데 손실이 30% 이상을 차지했다.

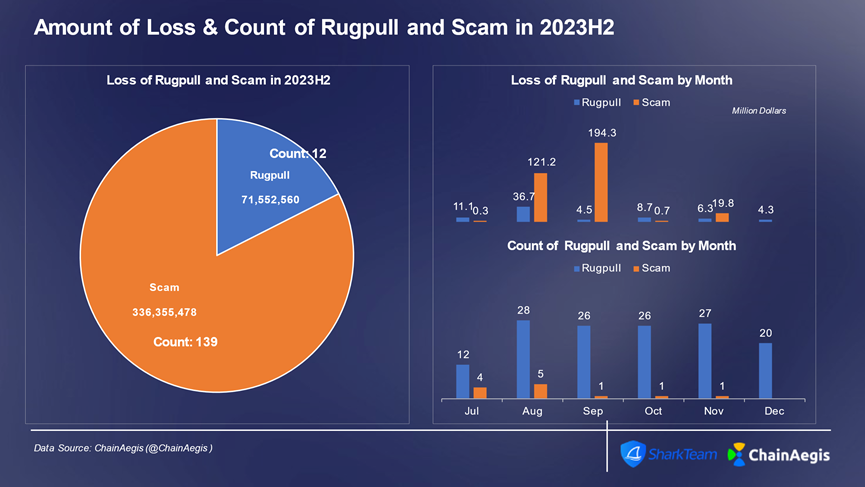

2023년 하반기에는 러그풀 사건이 총 139건, 사기 사건이 12건 발생해 각각 7155만달러, 3억4000만달러의 손실을 입었다.

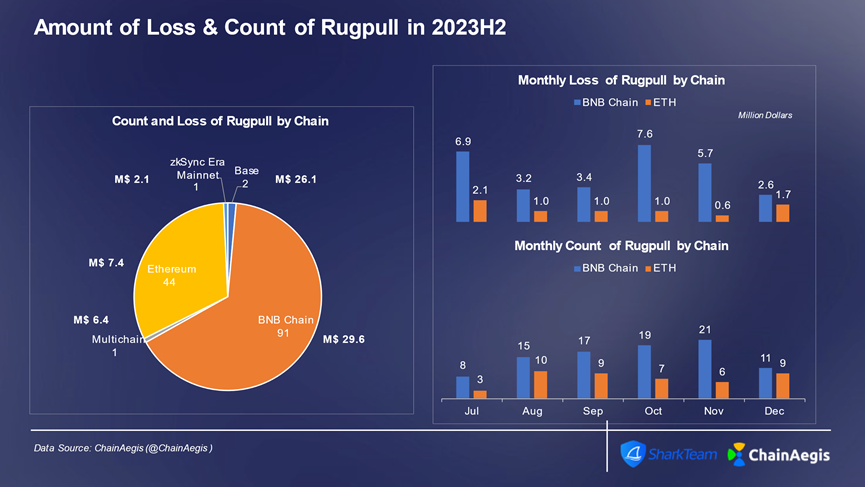

2023년 하반기에는 Rugpull 사건이 주로 BNBChain에서 발생해 91회에 달해 65% 이상을 차지했고 손실액은 2,957만 달러에 달해 손실액의 41%를 차지했다. 이더리움(44회)이 739만 달러의 손실을 기록했다. 이더리움, BNBChain 외에도 지난 8월 베이스체인에서 BALD Rugpull 사건이 발생해 2,560만 달러의 심각한 손실을 입혔다.

그림: 분기당 Rugpull 및 사기 사건 수와 Web 3 2023의 손실 금액(백만 달러)

그림: Web 3 2023 H 2 매월 Rugpull 및 Scam 사고 건수와 손실액

그림: Web 3 2023 H 2 매달 서로 다른 체인에서 발생하는 Rugpull 이벤트 수 및 손실 금액

Rugpull 사기공장 행위분석

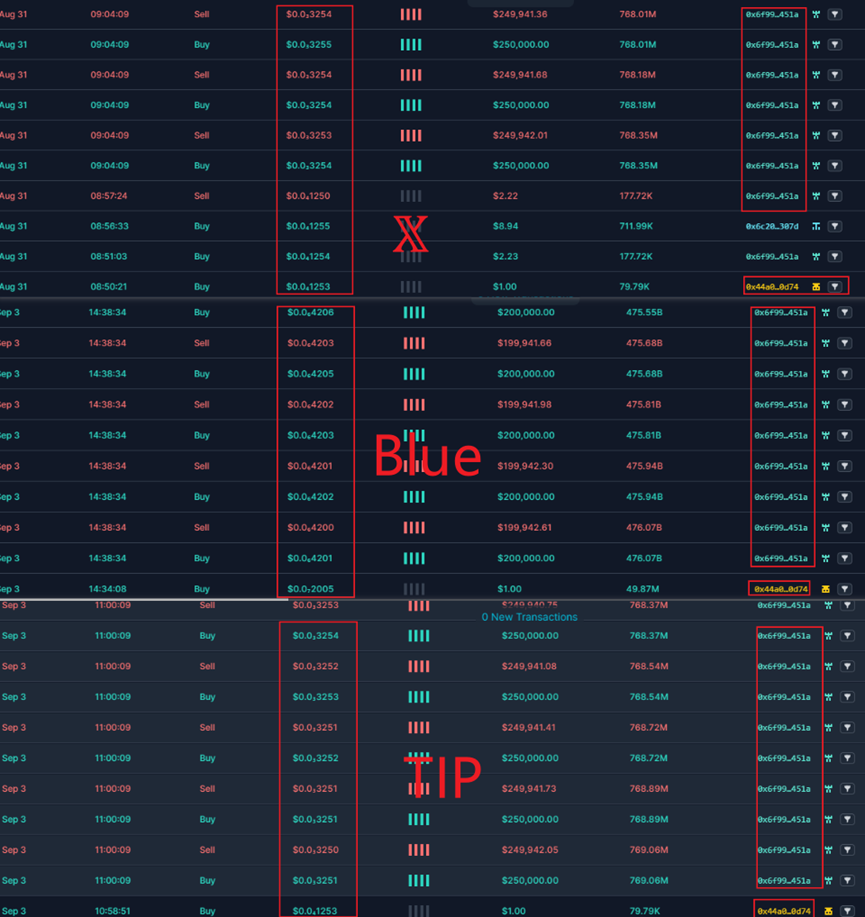

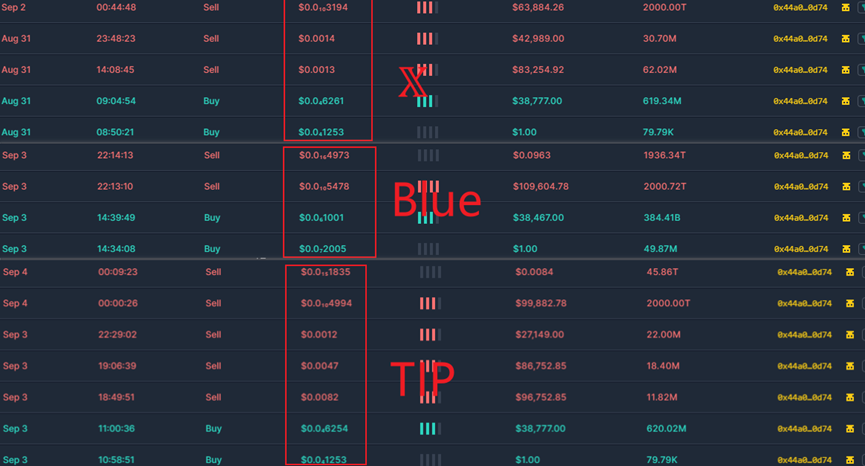

BNBChain에는 Rugpull 토큰을 대량 생산하고 사기를 저지르는 데 사용되는 Rug 사기 공장 모델이 있습니다. 가짜 SEI, X, TIP 및 Blue 토큰의 Rugpull Factory 사기 패턴을 살펴보겠습니다.

(1)SEI

먼저, 가짜 SEI 토큰 소유자 0x0a8310eca430beb13a8d1b42a03b3521326e4a58은 249개의 가짜 SEI를 1U의 가격으로 교환했습니다.

그런 다음 0x6f9963448071b88FB23Fd9971d24A87e5244451A가 대량 구매 및 판매 작업을 수행했습니다. 구매 및 판매 작업 중에 토큰의 유동성이 크게 증가하고 가격도 상승했습니다.

피싱 등의 방법으로 홍보하여 많은 사용자의 구매를 유도합니다.유동성이 증가하면 토큰 가격이 두 배로 늘어납니다.

토큰의 가격이 일정 가치에 도달하면 토큰 소유자가 시장에 진입하여 매도 작업을 수행하여 Rugpull을 수행합니다. 아래 그림에서 볼 수 있듯이 반입 및 수확 시기와 가격이 다릅니다.

(2) 거짓 X, 거짓 TIP, 거짓 파란색

먼저, X, TIP, Blue 토큰 소유자 0x44A028Dae3680697795A8d50960c8C155cBc0D74가 1U를 해당 토큰으로 교환했습니다. 그런 다음 가짜 Sei 토큰도 마찬가지입니다.

0x6f9963448071b88FB23Fd9971d24A87e5244451A 대량 구매 및 판매 작업. 매수 및 매도 작업에서는 유동성이 크게 증가하고 가격이 상승합니다.

그런 다음 피싱 및 기타 채널을 통해 홍보하여 많은 사용자의 구매를 유도하며 유동성이 증가하면 토큰 가격이 두 배로 올라갑니다.

가짜 SEI와 마찬가지로 토큰 가격이 일정 가치에 도달하면 토큰 소유자가 시장에 진입해 판매 및 러그풀(Rugpull)을 수행합니다. 아래 그림에서 볼 수 있듯이 반입 및 수확 시기와 가격이 다릅니다.

가짜 SEI, 가짜 X, 가짜 TIP, 가짜 블루 토큰의 변동 차트는 다음과 같습니다.

자금 추적성과 행동 패턴을 통해 다음과 같은 내용을 배울 수 있습니다.

자금 추적성 콘텐츠에서 토큰 팩토리 창립자와 토큰 생성자의 자금은 여러 EOA 계정에서 나옵니다. 또한 서로 다른 계정 간에 자금 흐름이 있는데, 그 중 일부는 피싱 주소를 통해 이체되었고 일부는 이전 토큰 러그풀 작업을 통해 획득되었으며 일부는 토네이도 캐시와 같은 통화 혼합 플랫폼을 통해 획득되었습니다. 다양한 방법을 사용하여 자금을 이체하는 것은 복잡하고 복잡한 금융 네트워크를 구축하는 것을 목표로 합니다. 또한 서로 다른 주소는 여러 토큰 팩토리 계약을 생성하고 토큰을 대량으로 생산합니다.

토큰 Rugpull 동작을 분석하는 동안 우리는 주소가

0x6f9963448071b88FB23Fd9971d24A87e5244451A는 자금 출처 중 하나입니다. 토큰 가격을 운영할 때도 일괄 접근 방식이 사용됩니다. 주소 0x072e9A13791f3a45fc6eB6AD38e6ea258C080cc3은 펀드 제공자 역할도 하여 여러 토큰 보유자에게 해당 자금을 제공합니다. .

분석을 통해 이러한 일련의 행위 뒤에 명확한 분업을 갖고 있는 Web3 사기 집단이 있다는 결론을 내릴 수 있으며, 주로 핫스팟 수집, 자동 화폐 발행, 자동 거래, 허위 선전, 피싱 공격을 포함하는 블랙 산업 체인을 형성합니다. , Rugpull 수확 및 기타 링크 BNBChain에서 발생했습니다. 발행된 가짜 Rugpull 토큰은 뜨거운 업계 이벤트와 밀접하게 관련되어 있으며 매우 혼란스럽고 선동적입니다. 사용자는 항상 경계하고 이성을 유지하며 불필요한 손실을 피해야 합니다.

4. 랜섬웨어

랜섬웨어 공격의 위협은 2023년에도 계속해서 조직과 기업을 위협하고 있습니다. 공격자가 조직 시스템과 네트워크의 취약점을 악용하기 위해 다양한 기술을 사용하면서 랜섬웨어 공격은 점점 더 정교해지고 있습니다. 확산되는 랜섬웨어 공격은 전 세계의 조직, 개인 및 중요 인프라에 계속해서 심각한 위협을 가하고 있습니다. 공격자들은 불법적인 이득을 극대화하기 위해 유출된 소스 코드, 지능적인 공격 계획 및 신흥 프로그래밍 언어를 사용하여 공격 전략을 지속적으로 조정하고 개선하고 있습니다.

LockBit, ALPHV/BlackCat 및 BlackBasta는 현재 가장 활동적인 랜섬웨어 강탈 그룹입니다.

그림: 랜섬웨어 그룹의 피해자 수

현재 점점 더 많은 랜섬웨어가 암호화폐를 사용하여 결제금을 징수하고 있습니다. Lockbit을 예로 들면, 최근 LockBit의 공격을 받은 회사로는 올해 6월 말 TSMC, 10월 Boeing, Industrial and Commercial의 미국 전액 출자 자회사가 있습니다. 중국은행(Bank of China)은 11월 기업 등에서 랜섬머니를 받기 위해 비트코인을 주로 사용하는데, 락비트(LockBit)는 랜섬머니를 받은 뒤 암호화폐를 세탁한다.랜섬웨어 세탁 모델을 분석하기 위해 락빗(Lockbit)을 예로 들어보자.

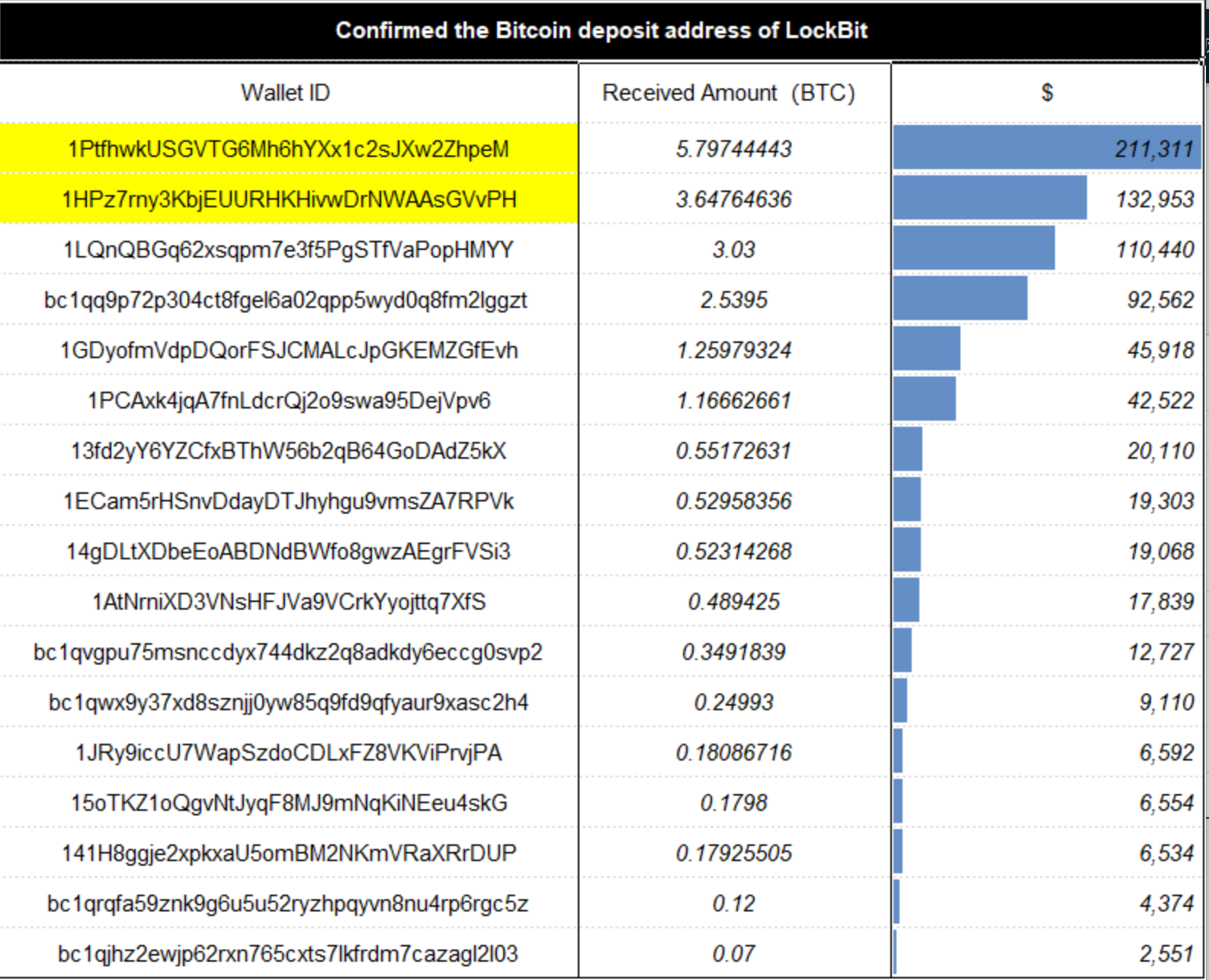

ChainAegis 분석에 따르면 LockBit 랜섬웨어는 대부분 BTC를 사용하여 서로 다른 지불 주소를 사용하여 몸값을 수집합니다. 일부 주소와 지불 금액을 요약하면 다음과 같습니다. 단일 몸값에 대한 BTC 금액은 0.07~5.8이며, 미국 기준 약 US$2,551입니다. $211. 가격은 $311부터입니다.

그림: LockBit의 지불 주소 및 지불 금액의 일부

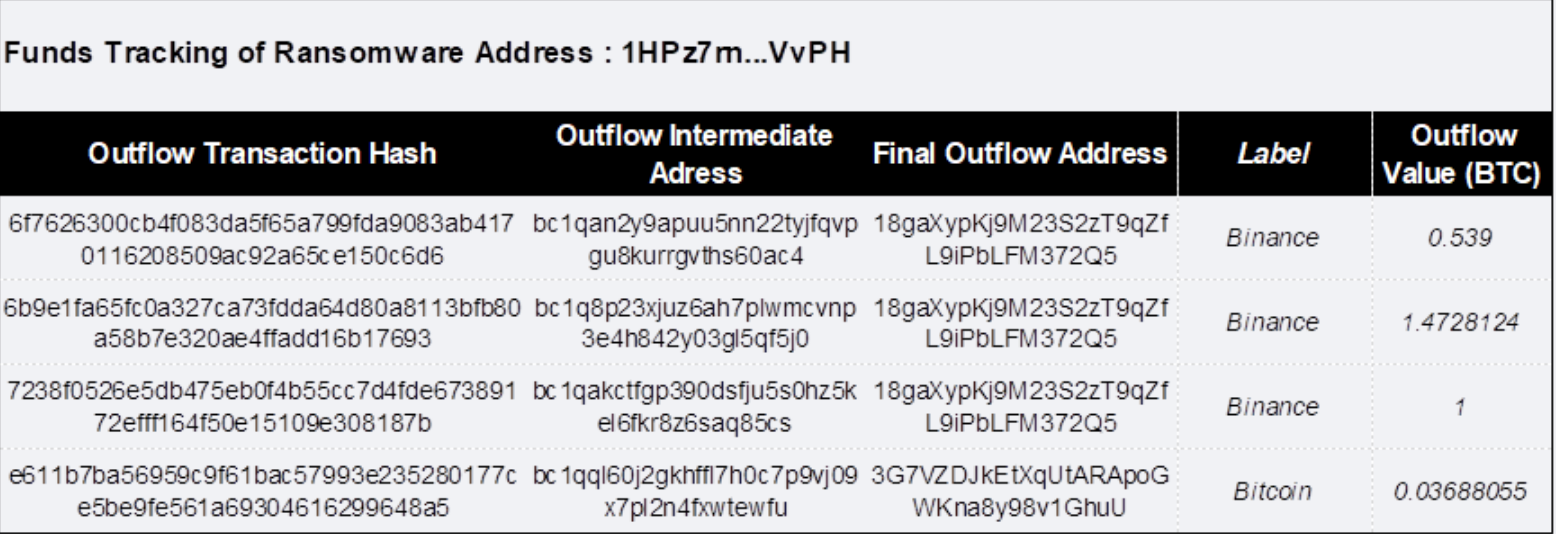

관련된 금액이 가장 많은 두 개의 주소를 사용하여 온체인 주소 추적 및 자금세탁 방지 분석을 수행합니다.

협박 지불 주소 1: 1PtfhwkUSGVTG6Mh6hYXx1c2sJXw2ZhpeM;

몸값 지불 주소 2: 1HPz7rny3KbjEUURHKHivwDrNWAAsGVvPH.

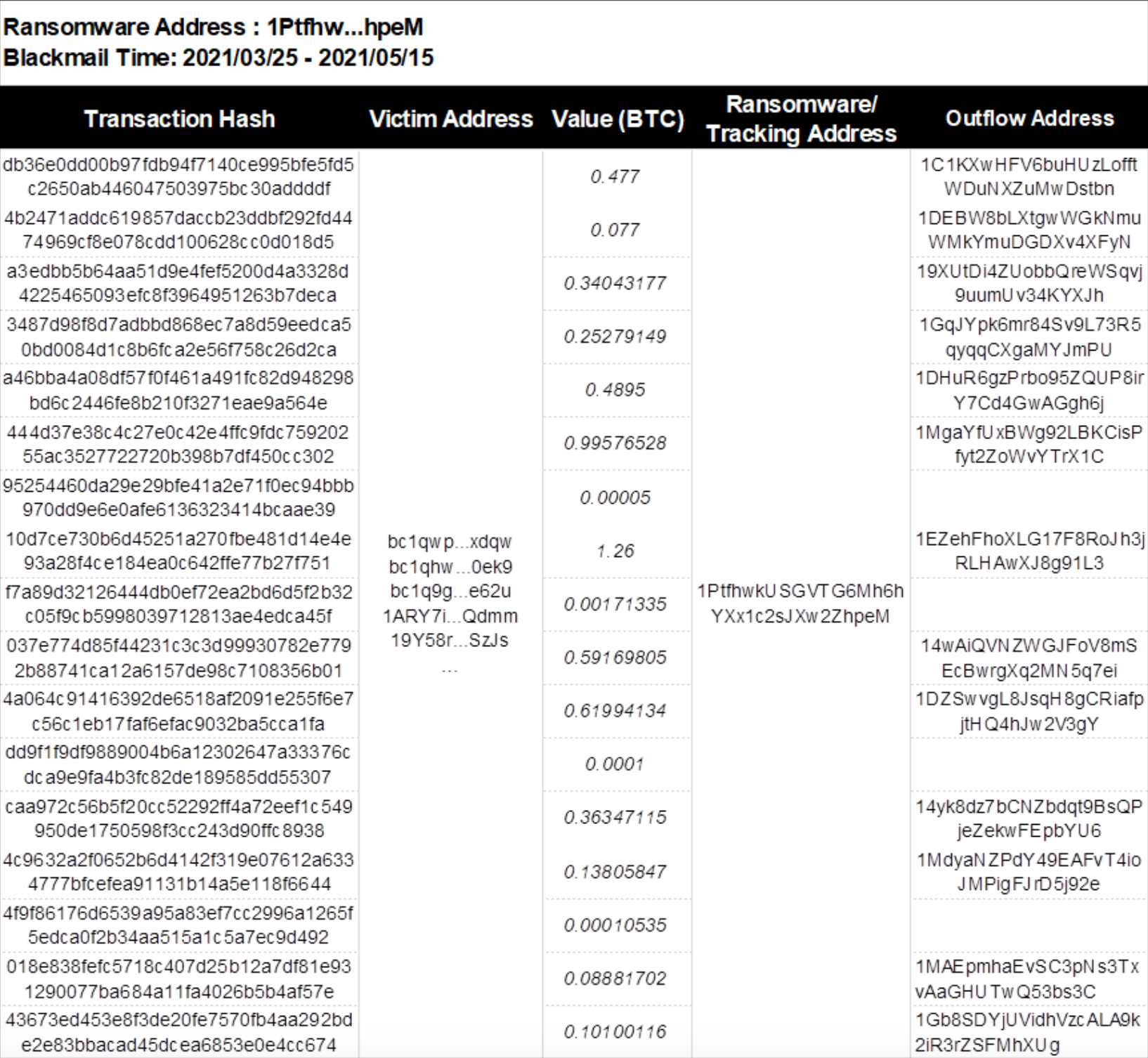

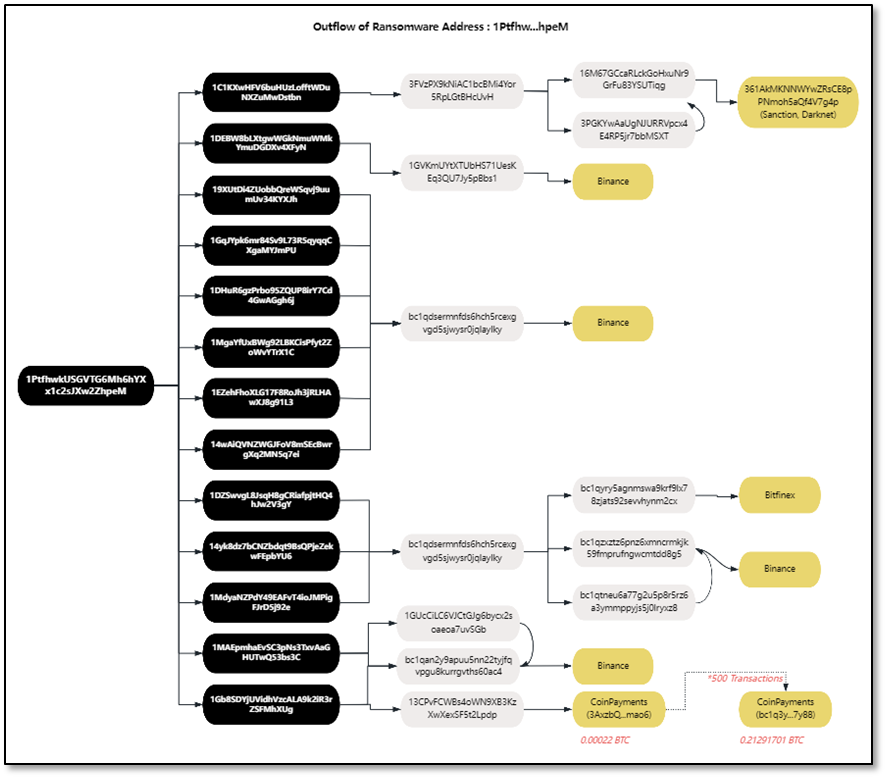

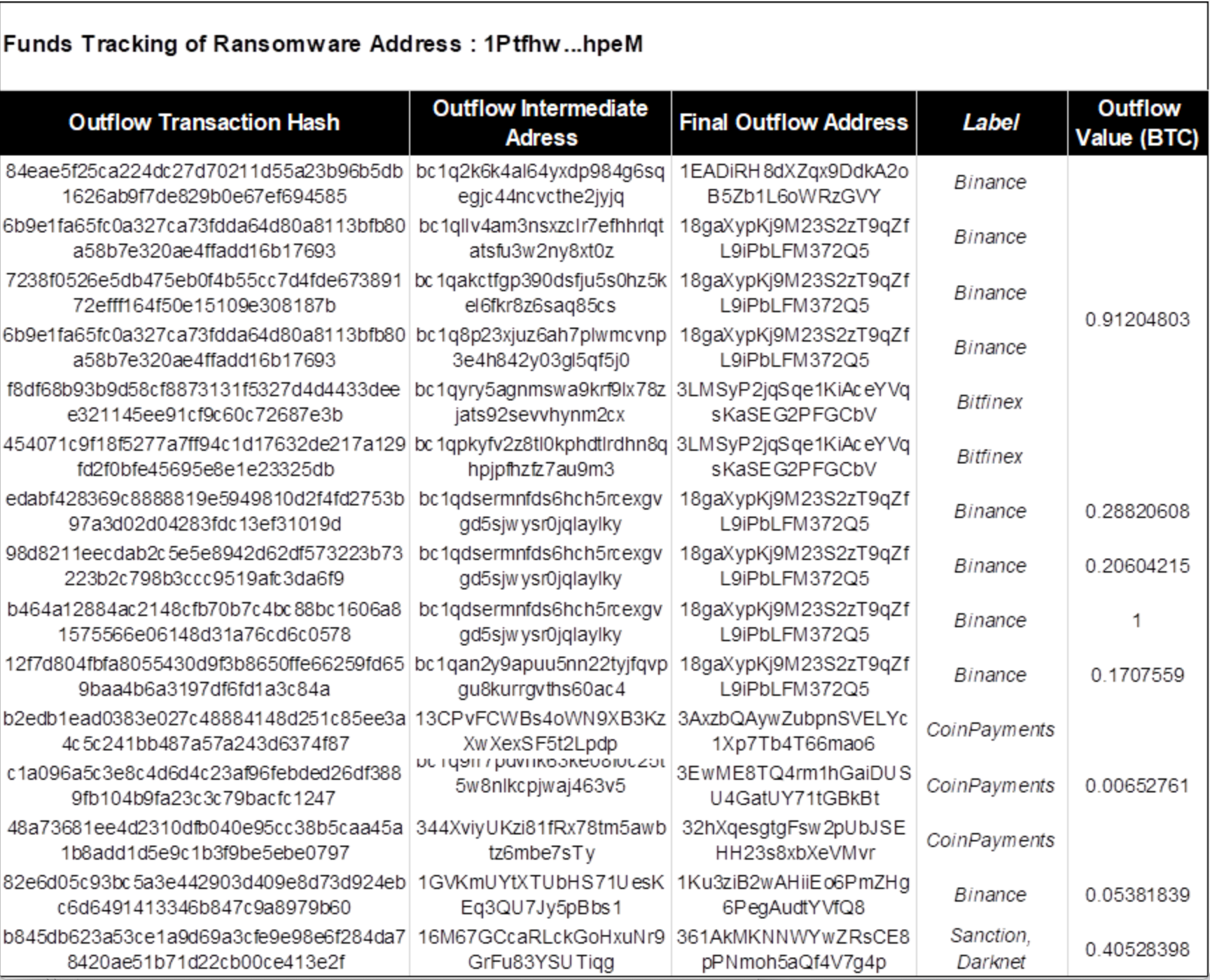

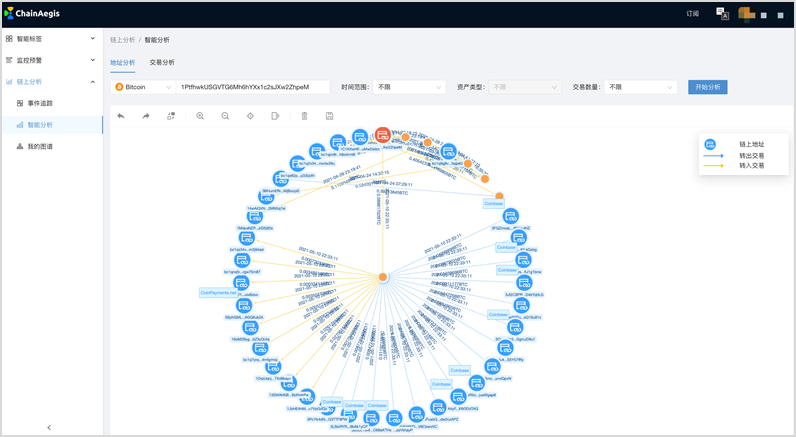

(1) 협박 지급주소 1: 1PtfhwkUSGVTG6Mh6hYXx1c2sJXw2ZhpeM

아래 그림의 분석에 따르면 주소 1(1Ptfhw)은 2021년 3월 25일부터 2021년 5월 15일까지 총 17건의 온체인 거래를 받았습니다. 자금을 받은 후 신속하게 자산을 13개의 핵심 중간 주소로 이전했습니다. 이러한 중간 주소는 자금을 통해 6개의 레이어-2 중간 주소, 즉 3FVzPX…cUvH, 1GVKmU…Bbs1, bc1qdse…ylky, 1GUcCi…vSGb, bc1qan… 0ac4 및 13CPvF…Lpdp로 전송됩니다.

온체인 분석을 통해 중간 주소 3FVzPX…cUvH는 결국 다크넷 주소 361 AkMKNNWYwZRsCE 8 pPNmoh 5 aQf 4 V 7 g 4 p로 이동하는 것으로 밝혀졌습니다.

중간 주소 13CPvF…Lpdp는 소량의 0.0002 2B TC를 CoinPayments로 전송했습니다. 500건의 유사한 거래가 있었고 총 0.21 BTC가 CoinPayments 주소: bc1q3y…7y88로 수집되었으며 CoinPayments는 자금 세탁에 사용되었습니다.

다른 중개 주소는 결국 중앙화된 거래소인 Binance와 Bitfinex로 향했습니다.

그림: 주소 1(1Ptfhw…hpeM) 자금 출처 및 자금 유출 세부정보

그림: 주소 1(1Ptfhw…hpeM) 자금 흐름 추적

그림: 주소 1(1Ptfhw…hpeM)에 관련된 중간 주소 및 자금 흐름 세부 정보

그림: 주소 1(1Ptfhw…hpeM) 트랜잭션 맵

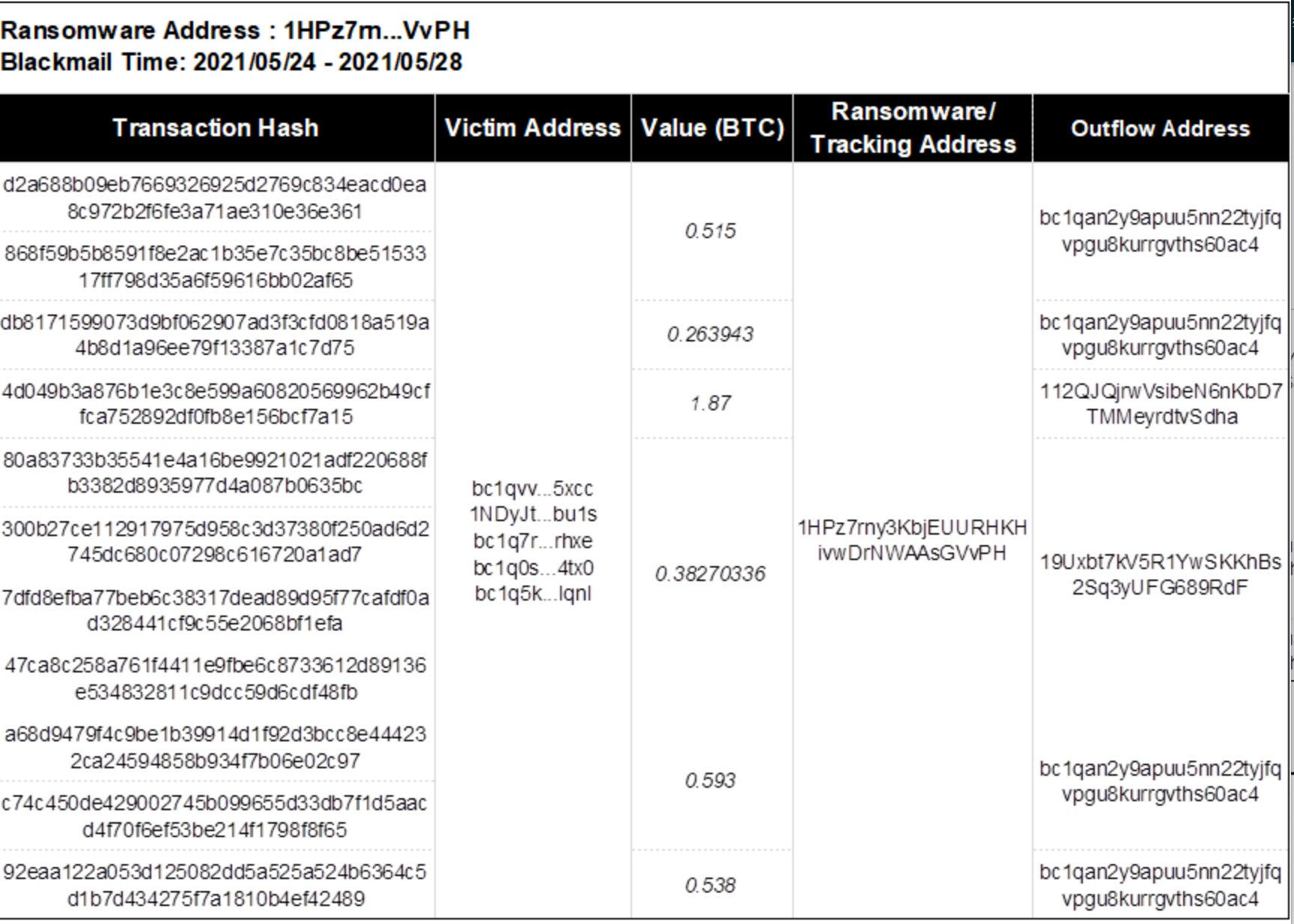

(2) 협박 지급주소 2: 1HPz7rny3KbjEUURHKHivwDrNWAAsGVvPH

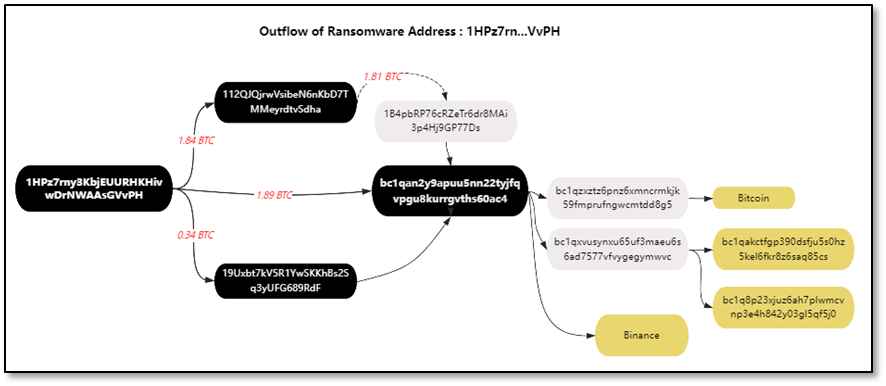

피해자는 2021년 5월 24일부터 2021년 5월 28일까지 11건의 거래에서 랜섬웨어 운영자 LockBit에 4.16 BTC를 지불했습니다. 즉시, 주소 2(1HPz7rn...VvPH)는 1.89 BTC의 강탈 자금을 중간 주소 1: bc1qan...0ac4로 신속하게 전송하고, 1.84 BTC를 중간 주소 2: 112QJQj...Sdha로, 0.34 BTC를 중간 주소 3으로 전송했습니다. 19Uxbt...9RdF.

최종 중간 주소 2: 112QJQj…Sdha 및 중간 주소 3: 19 Uxbt… 9 RdF 모두 중간 주소 1: bc1qan…0ac4로 자금을 이동합니다. 그 직후 중간 주소 1bc1qan...0ac4에서 계속해서 자금 이체가 이루어졌고, 일부 자금은 바이낸스 거래소로 직접 이체되었고, 나머지 부분은 중간 주소를 통해 계층별로 이체된 후 최종적으로 바이낸스 거래소로 이체되었습니다. 바이낸스 및 기타 자금세탁 플랫폼 구체적인 거래 세부정보 및 주소 라벨은 다음과 같습니다.

그림: 주소 2(1HPz7rn...VvPH) 자금 출처 및 자금 유출 세부정보

그림: 주소 2(1HPz7rn...VvPH) 자금 흐름 추적

그림: 주소 2(1HPz7rn...VvPH)에 관련된 중간 주소 및 자금 흐름 세부정보

LockBit은 몸값을 받은 후 암호화폐 세탁을 수행합니다.이 자금 세탁 모델은 기존 자금 세탁 방법과 다르며 일반적으로 블록체인에서 발생하며 긴 주기, 자금 분산, 고도의 자동화 및 높은 복잡성이 특징입니다. 암호화폐 감독 및 자금 추적을 수행하려면 한편으로는 온체인 및 오프체인 분석 및 증거 수집 기능을 구축해야 하며, 다른 한편으로는 네트워크 보안에서 APT 수준의 보안 공격 및 방어를 시작해야 합니다. 수준이며 공격과 방어를 통합하는 능력을 가지고 있습니다.

5. 자금세탁

자금세탁이란 불법소득을 합법화하는 행위로, 주로 불법소득 및 발생한 소득을 다양한 수단을 통해 그 출처와 성격을 은폐하고 은폐하여 합법화하는 행위를 말합니다. 그 활동에는 자본 계정 제공, 재산 형태 전환 지원, 자금 이체 지원 또는 해외 송금 지원이 포함되지만 이에 국한되지는 않습니다. 암호화폐, 특히 스테이블코인은 낮은 전송 비용, 탈지리화, 특정 검열 방지 특성으로 인해 아주 일찍부터 자금세탁 활동에 악용되었으며, 이로 인해 암호화폐가 비판을 받기도 한 주요 이유 중 하나입니다.

전통적인 자금세탁 활동은 암호화폐 OTC 시장을 이용하여 법정화폐에서 암호화폐로, 암호화폐에서 법정화폐로 교환하는 경우가 많습니다.자금세탁의 시나리오도 다르고 형태도 다양하지만 어쨌든 이러한 행위의 본질은 다음과 같습니다. 법 집행관이 전통적인 금융 기관의 계좌나 암호화 기관의 계좌를 포함한 금융 연결을 조사하는 것을 차단하기 위해.

기존 자금세탁 활동과 달리 새로운 암호화폐 자금세탁 활동의 세탁 대상은 암호화폐 자체이며 지갑, 크로스체인 브릿지, 탈중앙화 거래 플랫폼 등을 포함한 암호화 산업 인프라가 불법적으로 사용됩니다.

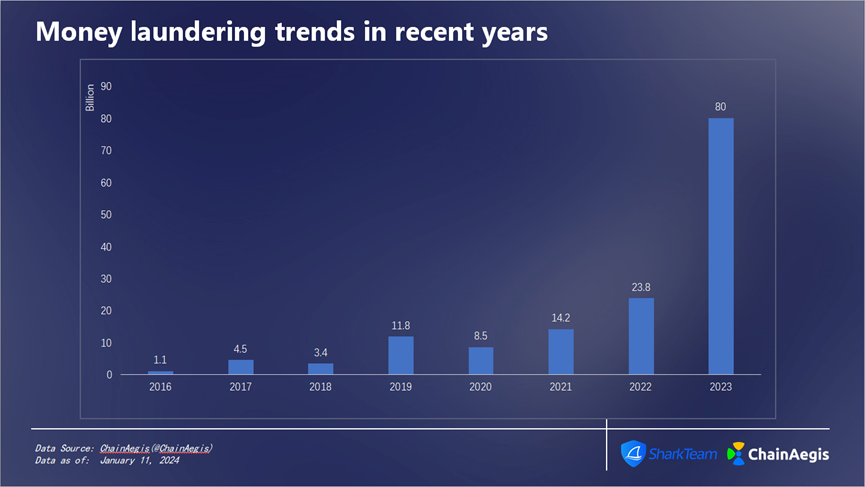

차트: 최근 몇 년 동안 세탁된 자금의 양

2016년부터 2023년까지 암호화폐 자금세탁 규모는 무려 1,477억 달러에 이릅니다. 자금세탁 규모는 2020년부터 연평균 67%씩 증가해 2022년에는 238억 달러, 2023년에는 800억 달러에 달한다. 작전이 꼭 필요합니다.

ChainAegis 플랫폼 통계에 따르면, 온체인 통화 혼합 플랫폼 Tornado Cash의 자금 규모는 2020년 1월 이후 빠른 성장을 유지하고 있습니다. 현재 이 자금 풀에는 약 362만 ETH가 예치되어 있으며, 총 입금액은 US$7.8입니다. Tornado Cash는 Ethereum의 가장 큰 자금 세탁 센터가 되었습니다. 그러나 2022년 8월 미국 법집행기관이 토네이도캐시에 대해 제재를 가하면서 토네이도캐시의 주간 입출금 건수가 2배로 늘어났다. 자금은 계속해서 유입되었습니다. 코인을 혼합하려면 시스템에 들어가세요.

라자루스 그룹(북한 APT 조직)의 자금세탁 모델 분석

국가 수준의 APT(Advanced Persistant Threat) 조직은 국가적 배경을 바탕으로 지원되는 최고의 해커 그룹으로, 특정 대상에 대해 장기적이고 지속적인 사이버 공격을 수행하는 데 특화되어 있습니다. 북한 APT 조직인 라자루스 그룹(Lazarus Group)은 매우 활동적인 APT 그룹으로 공격 목적이 주로 자금을 탈취하는 것이므로 글로벌 금융기관에 가장 큰 위협이다. 암호화폐 분야.

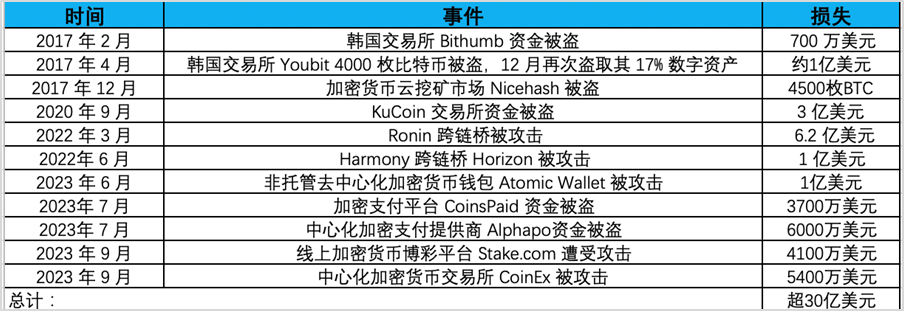

암호화 분야에서 라자루스 공격으로 인한 보안사고 및 손실이 명확하게 집계된 사례는 다음과 같다.

라자루스는 사이버 공격으로 30억 달러 이상의 자금을 탈취했는데, 라자루스 해커 조직은 북한의 전략적 이익을 지지하며 북한의 핵폭탄과 탄도미사일 프로그램에 자금을 제공하고 있는 것으로 알려졌다. 이를 위해 미국은 라자루스 해킹그룹에 대해 500만 달러의 현상금과 제재를 발표했다. 미국 재무부는 또한 OFAC의 특별 지정 국민(SDN) 목록에 관련 주소를 추가했습니다. 이는 미국 개인, 단체 및 관련 주소가 거래를 수행하는 것을 금지하여 국가 후원 단체가 제재로 이러한 자금을 현금화할 수 없도록 합니다. 이더리움 개발자인 버질 그리피스(Virgil Griffith)는 북한이 가상 화폐를 사용하여 제재를 회피하도록 도운 혐의로 5년 3개월의 징역형을 선고받았으며, 2023년 OFAC는 라자루스 그룹(Lazarus Group)과 관련된 개인 3명을 제재했으며, 그 중 2명은 Cheng Hung Man과 Wu Huihui에게 제재를 가했습니다. 라자루스의 암호화폐 거래를 용이하게 한 장외(OTC) 거래자였고, 제3자 심현섭은 기타 재정 지원을 제공했습니다.

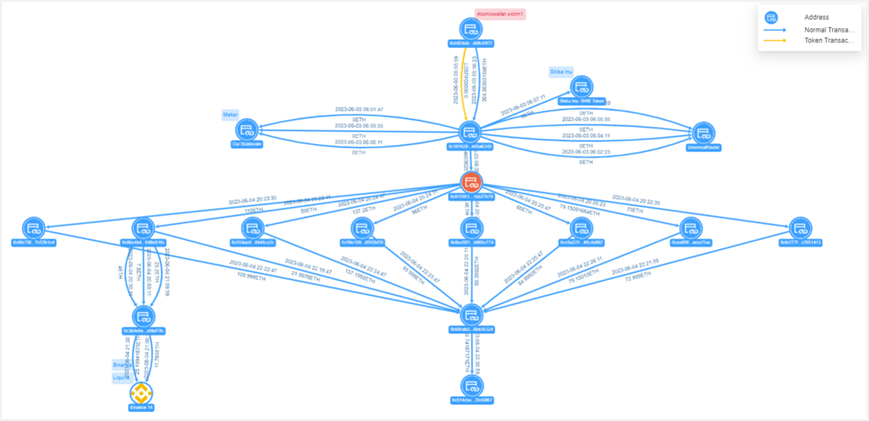

그럼에도 불구하고 Lazarus는 10억 달러가 넘는 자산의 양도 및 세탁을 완료했으며, 이들의 자금 세탁 패턴은 아래와 같이 분석됩니다. Atomic Wallet 사건을 예로 들면, 해커가 설정한 기술적 간섭 요인(다수의 가짜 토큰 이체 거래 + 다중 주소 분할)을 제거한 후 해커의 자금 이체 모델을 얻을 수 있습니다.

그림: Atomic Wallet 피해자 1 자금 이체 보기

피해자 1의 주소 0xb02d...c6072는 해커의 주소 0x3916...6340으로 304.36 ETH를 전송했고, 중간 주소 0x0159...7b70을 통해 8번 분할된 뒤 주소 0x69ca...5324에서 수집됐다. 수집된 자금은 현재 자금이 보관되어 있는 0x514c...58f67 주소로 이체되었으며 주소 ETH 잔액은 692.74 ETH(127만 달러 가치)입니다.

그림: Atomic Wallet 피해자 2 자금 이체 보기

피해자 2의 주소 0x0b45...d662는 1266만 USDT를 해커의 주소 0xf0f7...79b3으로 이체했고, 해커는 이를 3개의 거래로 나누어 그 중 2개는 Uniswap으로 이체해 총 1266만 USDT를 이체했고, 나머지 하나는 0x49ce..80fb 주소로 이체를 했고, 이체 금액은 672.71 ETH였습니다. 피해자 2는 22,000 USDT를 해커 주소 0x0d5a...08c2로 이체했으며, 해커는 중간 주소 0xec13...02d6 등을 통해 여러 차례 계정을 분할하고 직간접적으로 주소 0x3c2e...94a8로 자금을 모았습니다.

이 자금세탁 모델은 이전 Ronin Network 및 Harmony 공격의 자금세탁 모델과 매우 일치하며 둘 다 다음 세 단계를 포함합니다.

(1) 도난 자금의 분류 및 교환: 공격을 시작한 후 원래 도난당한 토큰을 분류하고 dex 및 기타 방법을 통해 여러 토큰을 ETH로 교환합니다. 이는 자금 동결을 방지하는 일반적인 방법입니다.

(2) 도난 자금 수집: 정리된 ETH를 여러 개의 일회용 지갑 주소로 수집합니다. Ronin 사건에서는 총 9개, Harmony 사건에서는 14개, Atomic Wallet 사건에서는 약 30개 주소가 해커에 의해 사용되었습니다.

(3) 도난자금 이체 : 회수주소를 이용하여 Tornado.Cash를 통해 자금세탁을 합니다. 이것으로 전체 자금 이체 프로세스가 완료됩니다.

동일한 자금세탁 단계를 갖는 것 외에도 자금세탁 세부사항에도 높은 수준의 일관성이 있습니다.

(1) 공격자들은 매우 인내심을 갖고 자금세탁 작업을 수행하는 데 최대 일주일이 걸렸으며, 모두 사건 발생 후 며칠 후에 후속 자금세탁 작업을 시작했습니다.

(2) 자금세탁 과정에는 자동화된 거래가 사용되며, 대부분의 자금 수집 활동은 거래 건수, 시간 간격이 짧고 통일된 패턴을 포함합니다.

분석을 통해 우리는 Lazarus의 자금세탁 모델이 일반적으로 다음과 같다고 믿습니다.

(1) 여러 계정으로 구성된 별도의 계정 및 여러 개의 소액 자산을 양도하면 추적이 더 어려워집니다.

(2) 대량의 위조 화폐 거래가 발생하기 시작하여 추적이 더욱 어려워집니다. Atomic Wallet 사건을 예로 들면, 중간 주소 27개 중 23개가 위조 화폐 이체 주소였으며, 최근 Stake.com 사건 분석에서도 유사한 기술이 사용된 것으로 나타났으나, 이전 로닌 네트워크에서는 그렇지 않았고, 하모니 사건 간섭 기술은 라자루스의 자금세탁 기술도 고도화되고 있음을 보여준다.

(3) 통화 혼합을 위해 온체인 방식(예: Tonado Cash)이 많이 사용됩니다. 초기 사건에서 Lazarus는 창업 자금을 얻거나 후속 OTC를 수행하기 위해 중앙형 거래소를 자주 사용했지만 최근에는 중앙형 거래소를 사용하는 횟수가 점점 줄어들고 있습니다. 따라서 최근 여러 차례의 제재와 관련이 있을 수 있는 중앙화 거래소의 이용을 기피하려는 의도라고도 볼 수 있습니다.

6. 제재 및 감독

미국 재무부 산하 해외자산통제국(OFAC)과 기타 국가의 유사한 기관은 국가 안보와 외교 정책에 위협이 되는 것으로 간주되는 국가, 정권, 개인 및 단체를 표적으로 삼아 제재를 가하고 있습니다. 제재 집행은 전통적으로 주류 금융 기관의 협력에 의존해 왔지만 일부 악의적인 행위자는 이러한 제3자 중개자를 우회하기 위해 암호화폐로 눈을 돌려 정책 입안자와 제재 기관에 새로운 과제를 안겨주었습니다. 그러나 암호화폐의 고유한 투명성과 규정을 준수하는 암호화폐 서비스, 특히 암호화폐와 명목화폐 간의 연결 역할을 하는 많은 중앙 집중식 거래소의 의지는 암호화폐 세계에서 제재를 가하는 것이 가능하다는 것을 입증했습니다.

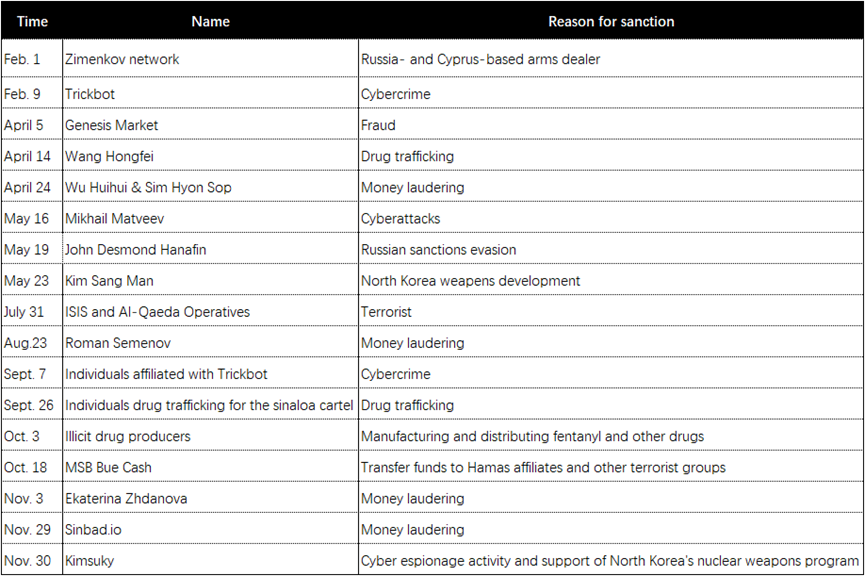

다음은 2023년 미국에서 제재 대상이 된 암호화폐 관련 개인이나 단체 일부와 OFAC 제재 사유를 살펴봅니다.

세계 최대 규모의 스테이블코인을 제공하는 회사인 테더(Tether)는 2023년 12월 9일 미국 해외자산통제국(OFAC) 제재 개인 목록에 있는 제재 개인의 지갑에 있는 토큰을 동결할 것이라고 발표했습니다. 발표에서 Tether는 이러한 움직임을 Tether 토큰의 잠재적인 오용을 사전에 방지하고 보안 조치를 강화하기 위한 자발적인 조치로 간주했습니다.

이는 암호화폐 범죄에 대한 수사 및 제재가 실질적인 단계에 진입했음을 의미하며, 핵심 기업과 수사기관 간의 협력을 통해 암호화폐 범죄를 감독하고 처벌하는 효과적인 제재를 형성할 수 있습니다.

2023년 Web3 감독 측면에서도 홍콩은 큰 진전을 이루었으며 Web3 및 암호화 시장의 규정 준수 개발에 대한 명확한 요구를 외치고 있습니다. 2022년 싱가포르 통화청이 소매 고객의 암호화폐 거래에 레버리지나 신용 사용을 제한하기 시작하고 홍콩 SAR 정부가 홍콩 가상 자산 개발에 관한 정책 선언을 발표하면 일부 Web3 인재와 기업이 새로운 약속의 땅으로 향합니다.

홍콩은 2023년 6월 1일 선언을 이행하고 가상자산 거래 플랫폼 운영자에게 적용되는 지침을 발표했습니다. 가상 자산 거래 플랫폼 라이센스 시스템이 공식적으로 시행되었으며 카테고리 1(증권 거래) 및 카테고리 7(증권 거래) 자동매매서비스 제공) 라이센스가 발급되었습니다.

현재 OKX, BGE, HKbitEX, HKVAX, VDX, Meex, PantherTrade, VAEX, Accumulus, DFX Labs 및 기타 기관에서 가상 자산 거래 플랫폼 라이선스(VASP)를 적극적으로 신청하고 있습니다.

Li Ka-chiu 최고경영자, Paul Chan 재무장관 등은 홍콩 정부를 대표하여 홍콩에서 Web3 구현을 지원하고 이를 구축하기 위해 전 세계의 암호화 회사와 인재를 유치해야 한다고 자주 연설했습니다. 정책 지원 측면에서 홍콩은 가상자산 서비스 제공업체에 대한 라이선스 시스템을 도입해 개인 투자자들이 암호화폐를 거래할 수 있도록 했고, 수천만 달러 규모의 Web3 Hub 생태펀드를 출시했으며 HK$700 이상을 투자할 계획이다. 디지털 경제 발전을 가속화하고 가상 자산 산업 발전을 촉진하기 위해 백만 달러 규모의 Web3.0 개발 태스크 포스도 설립되었습니다.

그러나 급속한 진전을 보이는 가운데 위험한 사건들도 그 기세를 악용하고 있다. 무면허 암호화폐 거래소 JPEX는 홍콩달러 10억 달러가 넘는 사건에 연루됐고, HOUNAX 사기 사건은 1억 위안이 넘었고, 홍콩다오(HongKongDAO)와 비트컵페드(BitCuped)는 가상자산 사기 혐의를 받고 있다. 홍콩증권감독관리위원회와 경찰의 큰 관심을 받고 있습니다. 홍콩 증권선물위원회는 경찰과 함께 가상자산 사건의 위험성 평가 기준을 마련하고 매주 정보교환을 실시할 예정이라고 밝혔다.

가까운 미래에 더욱 완전한 감독과 보안 시스템이 홍콩에 도움이 될 것이라고 믿습니다.동서양을 연결하는 중요한 금융 허브로서 홍콩은 Web3에 두 팔을 벌리고 있습니다.

About us

SharkTeam의 비전은 Web3 세계를 보호하는 것입니다. 이 팀은 블록체인 및 스마트 계약의 기본 이론에 능숙한 전 세계의 숙련된 보안 전문가와 수석 연구원으로 구성되어 있습니다. 온체인 빅데이터 분석, 온체인 위험 경고, 스마트 계약 감사, 암호화된 자산 복구 및 기타 서비스를 포함한 서비스를 제공하며 온체인 지능형 위험 식별 플랫폼 ChainAegis를 만들었습니다. 플랫폼은 무제한 수준의 심층 그래프 분석을 지원합니다. Web3 세계의 과제에 효과적으로 대처할 수 있습니다.APT(Advanced Persistant Threat). Polkadot, Moonbeam, Polygon, Sui, OKX, imToken, ChainIDE 등 Web3 생태계의 다양한 분야의 핵심 플레이어와 장기적인 협력 관계를 구축했습니다.

공식 웹 사이트:https://www.sharkteam.org

Twitter:https://twitter.com/sharkteamorg

Discord:https://discord.gg/jGH9xXCjDZ

Telegram:https://t.me/sharkteamorg