SharkTeam: 일반적인 피싱 공격의 온체인 자산 이전 분석

2023년 9월 7일, 해당 주소(0x13 e 382)가 피싱 공격을 받아 2,400만 달러 이상의 손실이 발생했습니다. 피싱 해커들은 자금도용, 자금교환, 탈중앙화 자금이체 등을 이용하여 최종 손실된 자금 중 3,800 ETH가 Tornado로 이체되었고, 현금은 일괄적으로 이체되었고, 10,000 ETH는 중간주소(0x702350)로 이체되었으며, 1078,087 DAI가 남아있습니다. 현재까지 중간 주소(0x4F2F02)입니다.

이는 전형적인 피싱 공격으로, 공격자는 지갑 인증이나 개인키를 속여 사용자 자산을 탈취하고, 피싱+자금세탁의 블랙산업 체인을 형성했으며, 현재 점점 더 많은 사기조직과 심지어 전국적인 해커들이 피싱을 사용하고 있다. 방법은 Web3 분야에서 악을 행하고 있으며 모든 사람의 관심과 경계가 필요합니다.

SharkTeam의 온체인 빅데이터 분석 플랫폼인 ChainAegis에 따르면(https://app.chainaegis.com/)에서는 일반적인 피싱 공격의 사기 프로세스, 자금 이체, 사기꾼의 온체인 행동에 대한 관련 분석을 수행합니다.

1. 피싱사기 처리과정

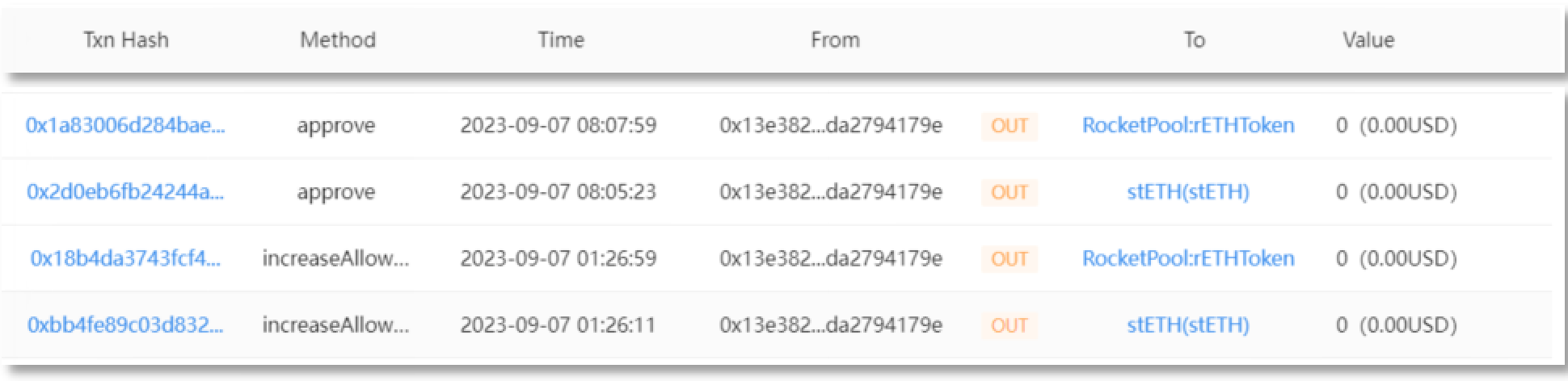

피해자 주소(0x13e382)는 허용 증가를 통해 사기꾼 주소 1(0x4c10a4)에 rETH와 stETH를 부여했습니다.

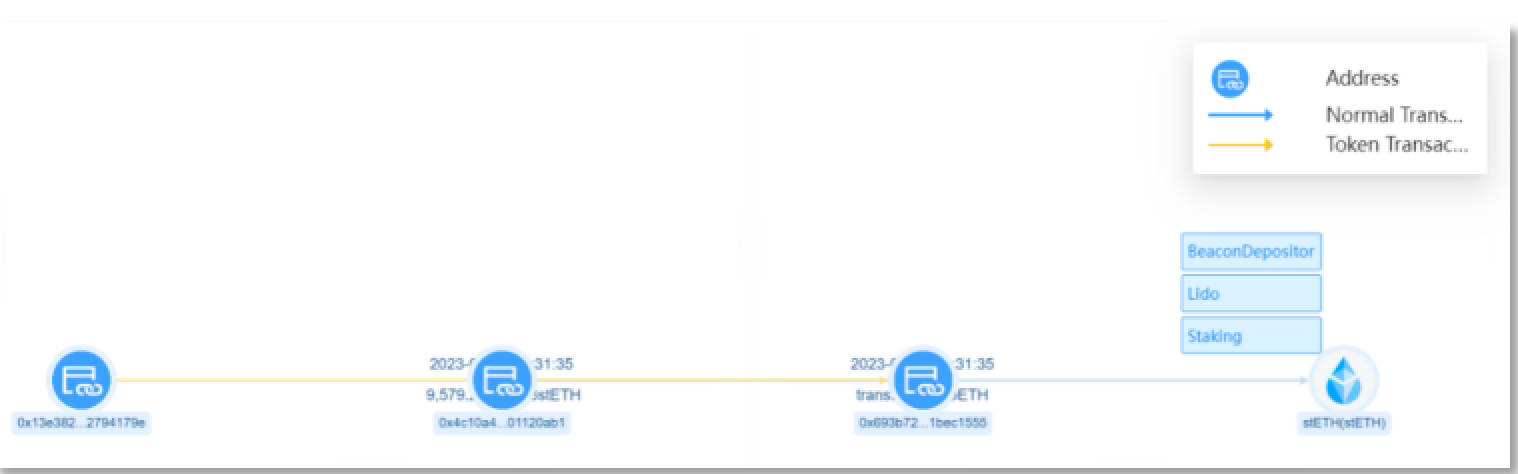

사기꾼 주소 1(0x4c10a4)은 피해자 주소(0x13e382)의 계정에서 사기꾼 주소 2(0x693b72)로 9,579 stETH를 이체했는데, 그 금액은 약 1,532만 달러에 달합니다.

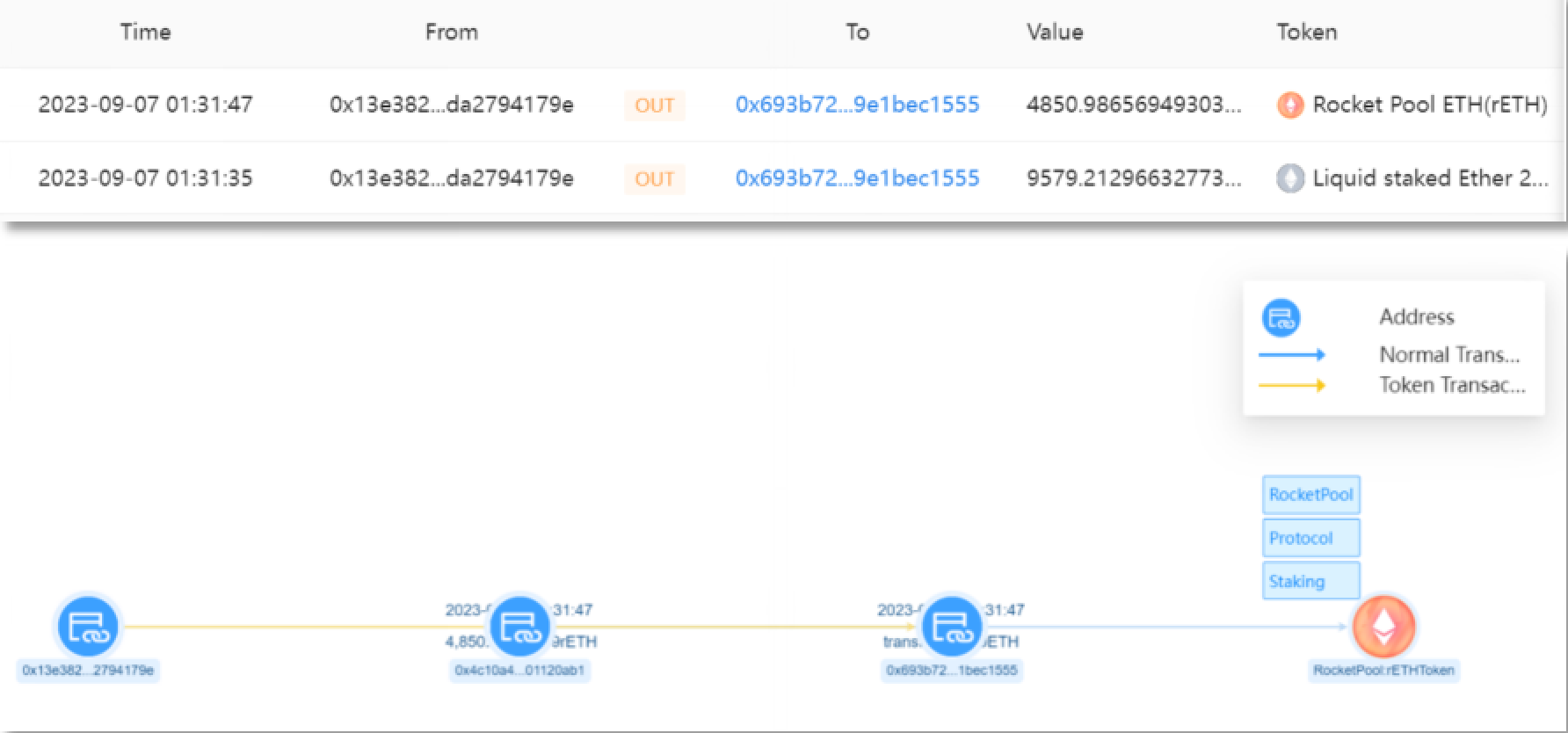

사기꾼 주소 1(0x4c10a4)은 피해자 주소(0x13e382)의 계정에서 사기꾼 주소 2(0x693b72)로 약 841만 달러에 달하는 4,850 rETH를 전송했습니다.

2. 자금 이체 추적

2.1 자금교환

도난당한 stETH와 rETH를 ETH로 교환하세요. 사기꾼 주소 2(0x693b72)는 2023-09-07 이른 아침부터 Uniswap V2, Uniswap V3, Curve 플랫폼에서 다수의 환전 거래를 진행해 9,579 stETH와 4,850 rETH를 모두 ETH로 전환했으며, 총 환전 금액은 14, 783.9413ETH.

(1) stETH 교환:

(2) rETH 교환:

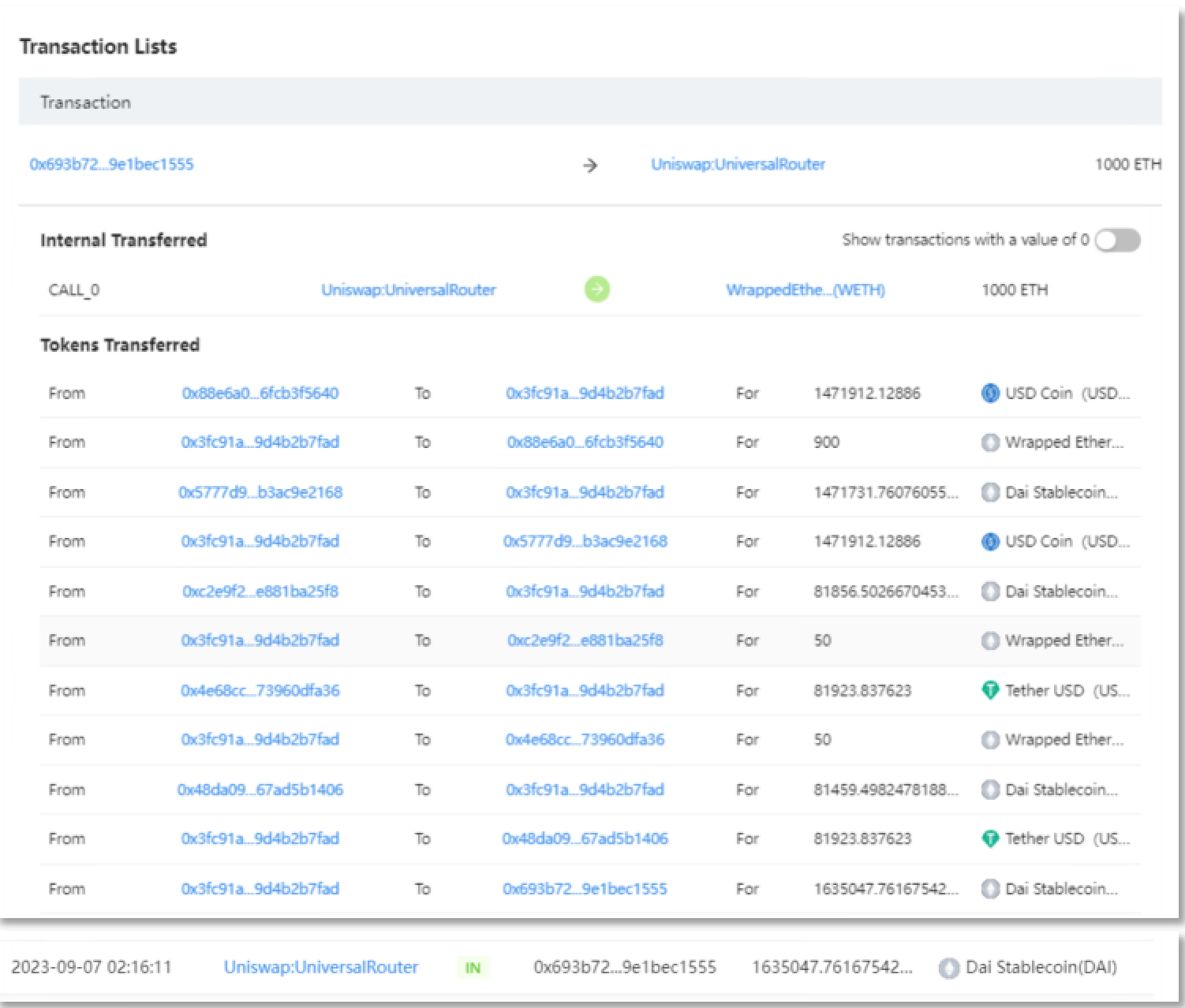

ETH의 일부가 DAI로 교환됩니다. 사기꾼 주소 2(0x693b72)는 Uniswap V3 플랫폼을 통해 1,000 ETH를 1,635,047.761675421713685327 DAI로 교환했습니다.

2.2 자금 이체

사기꾼들은 분산형 자금 이체 방법을 사용하여 훔친 자금을 여러 중간 지갑 주소로 이체했으며 총 금액은 1,635,139 DAI와 13,785 ETH입니다. 이 중 1,785 ETH는 중간 주소(0x4F2F02)로, 2,000 ETH는 중간 주소(0x2ABdC2)로, 10,000 ETH는 중간 주소(0x702350)로 전송되었습니다. 추가적으로 중간주소(0x4F2F02)는 다음날 1,635,139 DAI를 받았습니다.

2.2.1 중간 지갑 주소(0x4F2F02) 자금 이체

레이어 1 펀드를 통해 전송된 주소에는 1,785 ETH와 1,635,139 DAI가 보관되어 있습니다.

(1) 자금 DAI의 탈중앙화 이체 및 소액의 ETH로 교환

먼저, 사기꾼은 2023-09-07 이른 아침에 10건의 거래를 통해 529,000 DAI를 전송하기 시작했습니다. 이후 총 452,000 DAI에 달하는 처음 7개의 트랜잭션이 중간 주소에서 0x4E5B2e(FixedFloat)로 전송되었고, 8번째 트랜잭션이 중간 주소에서 0x6cC5F6(OKX)로 전송되었으며, 마지막 2개의 트랜잭션 총 77,000 DAI가 중간 주소에서 전송되었습니다. 0xf1dA17(eXch)로.

둘째, 9월 10일 Uniswap V2를 통해 28,052 DAI가 17.3 ETH로 전환되었습니다.

이체 후, 주소에는 이체되지 않은 도난 자금 중 1078,087 DAI가 남아 있었습니다.

(2) ETH 자금 이체

사기꾼은 9월 8일부터 9월 11일까지 18건의 거래를 수행하여 1,800 ETH를 모두 Tornado.Cash로 이체했습니다.

2.2.2 중간 주소(0x2ABdC2) 자금 이체

이 주소에는 자금 이체 계층을 통해 2,000 ETH가 있습니다. 먼저, 이 주소는 9월 11일에 2,000 ETH를 중간 주소(0x71C848)로 전송했습니다.

이후 중간 주소(0x71C848)는 9월 11일과 10월 1일에 각각 2번의 자금 이체를 진행하여 총 20건의 거래가 이루어졌으며 각각 100 ETH가 이체되어 총 2000 ETH가 Tornado.Cash로 이체되었습니다.

2.2.3 중간주소(0x702350) 자금이체

이 주소에는 자금 이체 계층을 통해 10,000 ETH가 있습니다. 2023년 10월 8일 현재 이 주소의 계좌에는 10,000 ETH가 남아 있으며 이체되지 않았습니다.

3. 사기자금의 출처

사기꾼 주소 1(0x4c10a4)과 사기꾼 주소 2(0x693b72)의 거래 내역을 분석한 결과, 사기꾼 주소 2(0x693b72)로 1.353 ETH를 전송한 EOA 주소(0x846317)가 있는 것으로 나타났으며, EOA 주소 자금은 소스에는 중앙 집중식 교환 KuCoin 및 Binance의 핫 지갑 주소가 포함됩니다.

4. 요약

ChainAegis (https://app.chainaegis.com/) 플랫폼의 온체인 데이터 분석은 피싱 사기꾼의 온체인 사기 전체 과정과 현재 사기 자금 보유 상황을 간단하고 명확하게 제시합니다. 사기꾼들은 피해자의 주소에서 자금을 훔친 후 아래 그림과 같이 일련의 자금 교환 및 자금 이체를 수행했습니다. 해당 기간 동안 사기꾼 주소 1(0x4c10a4)과 사기꾼 주소 2(0x693b72) 총 2개의 사기 주소가 관련되었으며, 중간 주소 4개(중간 주소(0x4F2F02), 중간 주소(0x2ABdC2), 중간 주소(0x702350) 및 중간)가 관련되었습니다. 주소(0x71C848). 모두 ChainAegis의 블랙리스트 주소 데이터베이스에 포함되어 있으며 중간 주소는 실시간으로 모니터링됩니다.

About Us

SharkTeam의 비전은 Web3 세계를 보호하는 것입니다. 이 팀은 블록체인 및 스마트 계약의 기본 이론에 능숙한 전 세계의 숙련된 보안 전문가와 수석 연구원으로 구성되어 있습니다. 온체인 빅데이터 분석, 온체인 위험 경고, 스마트 계약 감사, 암호화폐 자산 복구 및 기타 서비스를 포함한 서비스를 제공하며 온체인 빅데이터 분석 및 위험 경고 플랫폼인 ChainAegis를 구축했습니다. 심층적인 그래프 분석을 통해 Web3 세계의 APT(Advanced Persistent Theft) 위험에 효과적으로 대처할 수 있습니다. Polkadot, Moonbeam, Polygon, OKX, Huobi Global, imToken, ChainIDE 등 Web3 생태계의 다양한 분야의 주요 플레이어와 장기적인 협력 관계를 구축했습니다.

공식 웹 사이트:https://www.sharkteam.org