Trusta Labs, 무죄 자체 증명 프로젝트 시작: 마녀 중독 퇴치

최근 Connext 마녀사냥 프로젝트는 커뮤니티 내에서 불만과 열띤 토론을 불러일으켰고, 일부 커뮤니티 회원은 특히 zkSync의 상위 10% 주소를 독살하기 위해 Connext 마녀 주소를 사용하겠다고 위협했습니다. 대부분 농담이지만 실제로 일부 유저들은 중독됐다고도 했다. 온체인 데이터 분석 및 보안 플랫폼인 Trusta Labs는 마녀 중독 공격의 두 가지 주요 전략, 강제 클러스터링 및 라벨 전파 전략에 대해 논의하고 Connext의 Polygon에서 실제 마녀 중독 사례를 분석했습니다.

이러한 유형의 중독으로 인해 많은 무고한 주소가 마녀로 잘못 표시될 수 있으며, 이는 사용자와 전체 커뮤니티에 해를 끼치고 커뮤니티와 프로젝트 당사자 간의 신뢰에도 영향을 미칠 수 있습니다. 이에 Trusta Labs는 중독에 맞서 싸우기 위해 커뮤니티 및 프로젝트 당사자와 연합하여 순수 증명 프로그램(PoIP)을 시작했으며, 중독된 주소가 무죄를 입증하도록 했습니다. PoIP 계획에서는 사용자가 제출한 관련 정보를 수동 및 AI 분석과 결합하여 Trusta에서 검증하고 사용자는 1일 이내에 피드백을 받습니다. 이러한 데이터는 마녀가 살인을 식별하는 것을 방지하고 사용자를 더 잘 보호하기 위해 프로젝트 당사자 및 마녀 방지 팀과 공유됩니다.

Connext 마녀 사냥 계획 및 마녀 중독

Connext는 개발자가 모든 체인에서 모든 토큰을 사용할 수 있는 애플리케이션을 구축할 수 있게 해주는 L2 개방형 프로토콜입니다. 지난 주 Connext는 에어드랍 규칙을 업데이트하고 마녀 사냥꾼 계획을 발표하여 커뮤니티에서 불만과 열띤 토론을 불러일으켰고, 일부 커뮤니티 회원은 특히 zkSync의 상위 10% 주소를 독살하기 위해 Connext 마녀 주소를 사용하겠다고 위협했습니다. Connext 에어드랍 일정에 대한 개요부터 시작해 보겠습니다.

1. 8월 18일, Connext는 xERC 20 $NEXT 토큰의 크로스체인 에어드랍을 발표했습니다.

2. 8월 24일, Connext는 HOP 및 SAFE와 같은 커뮤니티 마녀 신고 프로그램을 시작했습니다.

3. 8월 24일부터 9월 1일까지 커뮤니티 회원들은 Sybil 공격자를 식별 및 신고했으며 Github에 신고 보고서를 제출했습니다.

4. 마녀 커뮤니티 신고 프로젝트는 9월 1일 현재 62,070개의 후보 주소에서 약 600건의 신고를 수집했으며, 그중 약 20,000개의 주소(35%)가 포함됩니다.https://github.com/connext/community-sybil-reports/issues)。

가치 있는 실제 사용자를 선정하고 보상하려는 의도는 좋지만, 마녀신고 프로그램에 대해 커뮤니티 내에서 많은 논란이 있었습니다. 그 중 중독이 화제가 되었는데, 신고된 Witch 주소를 사용하는 일부 사용자는 다른 지갑 주소를 감염시키겠다고 위협했으며, 이들의 목적은 Witch 신고 작업 전체와 에어드랍 계획을 방해하는 것이며, 일부 KOL에서는 로봇 활용을 시연하기도 했습니다. 독살에 대한 짧은 영상이지만 나중에는 단지 조롱을 위한 것이었음이 밝혀졌습니다. 이러한 독살은 대부분 입맛을 위한 것이었지만 실제로는 일부 사용자들이 실제로 독살했다고 말했습니다.

마녀 중독 전략 토론

Trusta Labs는 온체인 데이터 분석 및 보안 위험 제어 경험을 바탕으로 시빌 중독 공격의 두 가지 주요 방법과 전략인 강제 클러스터링 및 레이블 전파를 분석하고 논의했으며 실제 중독 사례를 발견했습니다.

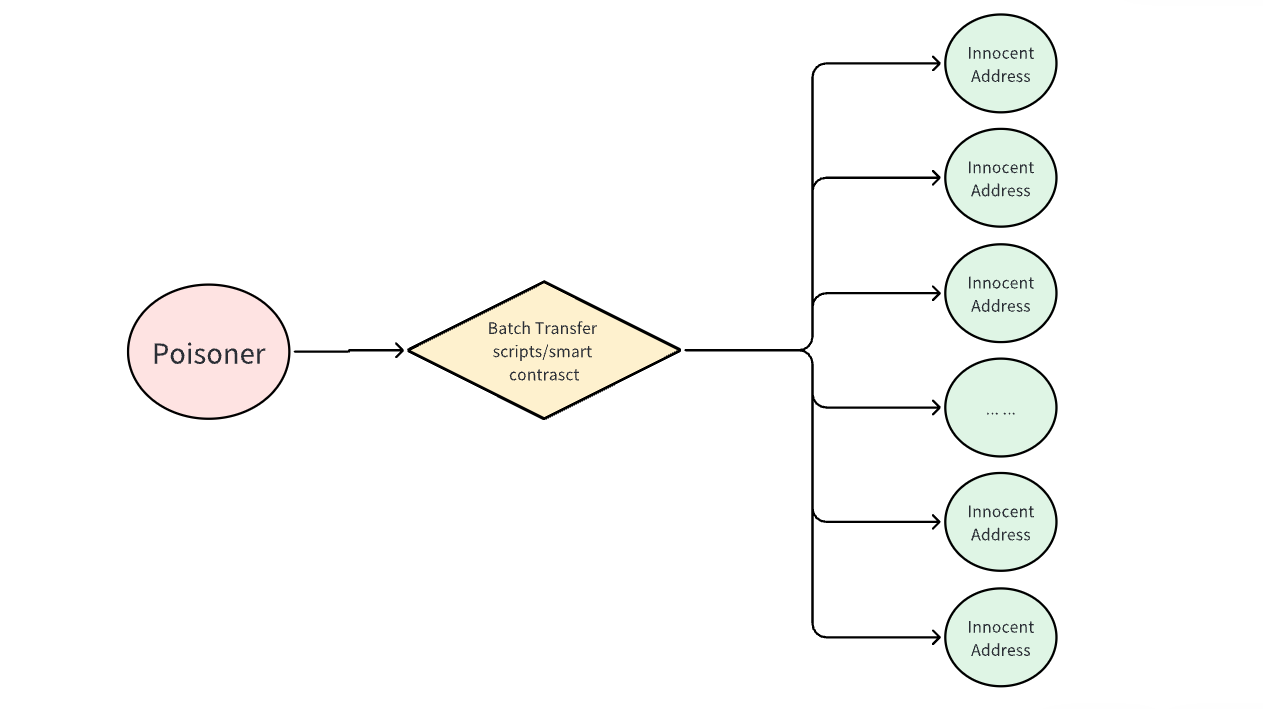

중독 방법 I(강제 연결/클러스터링): 중독자는 일괄 작업 스크립트 또는 disperse.app과 같은 도구를 사용하여 일괄 토큰 전송을 수행합니다. 그들은 짧은 시간에 걸쳐 무고한 주소 그룹으로 많은 소규모 전송을 수행할 것입니다. 모든 가짜 이체는 매우 적은 금액으로 동일한 토큰을 보냅니다.

포이즌에 의한 다수의 토큰 전송을 통해 관련 없는 모든 주소가 강제로 연결되어 클러스터를 형성합니다. 포이즌된 주소는 일괄 전송 관계를 갖고 클러스터에 속하기 때문에 일부 마녀 인식 알고리즘에서는 클러스터링됩니다. 모든 주소는 마녀로 식별됩니다. 구애. 이러한 강제 클러스터링은 이러한 주소가 실제로 서로 관련이 없더라도 전적으로 이러한 주소와 중독 주소 간의 대량 전송 관계를 기반으로 합니다.

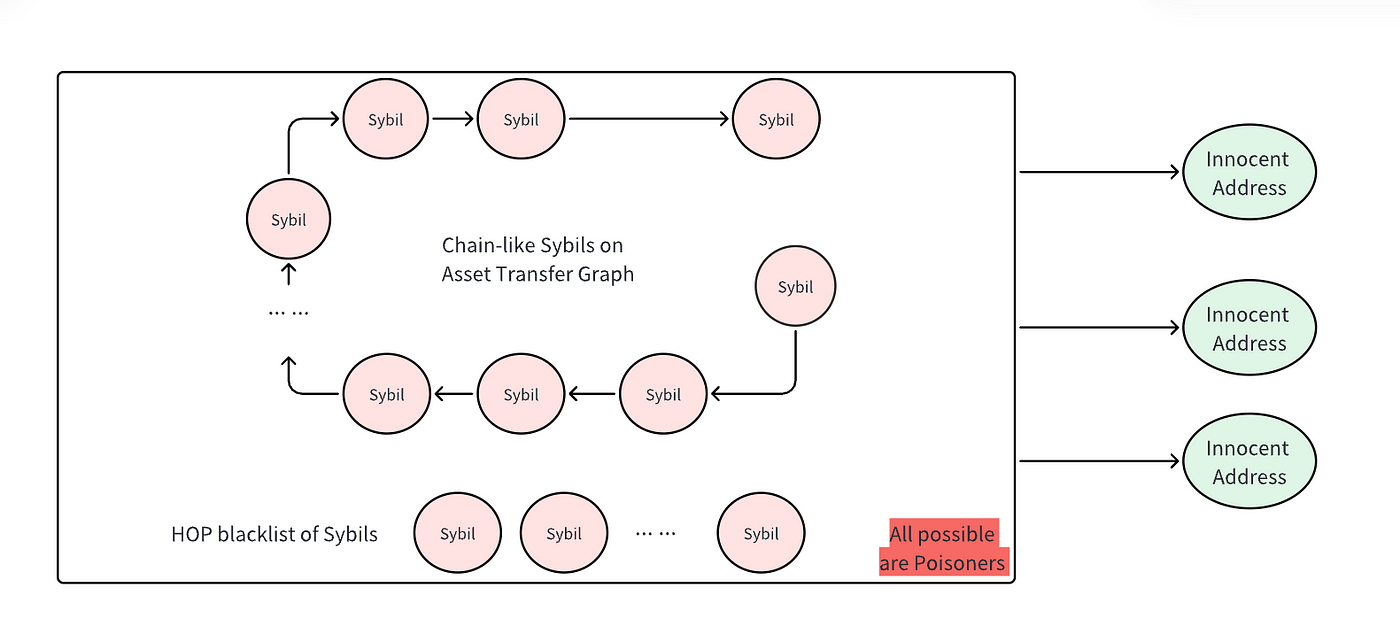

Poisoning II(Witch Label Propagation): 레이블 전파는 그래프에서 밀접하게 연결된 노드가 동일한 레이블을 갖는 경향이 있다는 규칙을 기반으로 하는 그래프 마이닝 알고리즘입니다. 그림에서 상자 안의 주소는 체인형 자금 이체 관계로 인해 마녀 주소로 표시되었으며, 공격자는 이러한 마녀 주소를 포이즌 주소로 사용하여 의도적으로 무고한 주소로 돈을 이체하여 확장된 체인 구조를 형성할 수 있으며, 이로써 마녀 태그를 다른 무고한 주소로 퍼뜨립니다.

마녀 태그 전파는 기존 마녀 주소를 사용하여 자금 이체 관계를 통해 태그를 다른 주소로 전파합니다. 이를 위해서는 독살자 자신이 마녀로 분류되어야 합니다. 대조적으로, 강제 결사에는 기존 마녀 주소가 필요하지 않습니다. 모든 주소는 가짜 마녀 주소 일괄 동작 패턴을 인위적으로 생성하는 독으로 사용될 수 있습니다. 이렇게 하면 실행이 더 쉽고 비용도 저렴해집니다.

Trusta는 온체인 데이터를 분석하는 과정에서 Polygon에서 Connext 중독 사례를 발견했으며, 이 사례에 대한 자세한 분석을 통해 위에서 언급한 중독 방법을 설명했습니다.

리얼 커넥스트 마녀 중독 사건

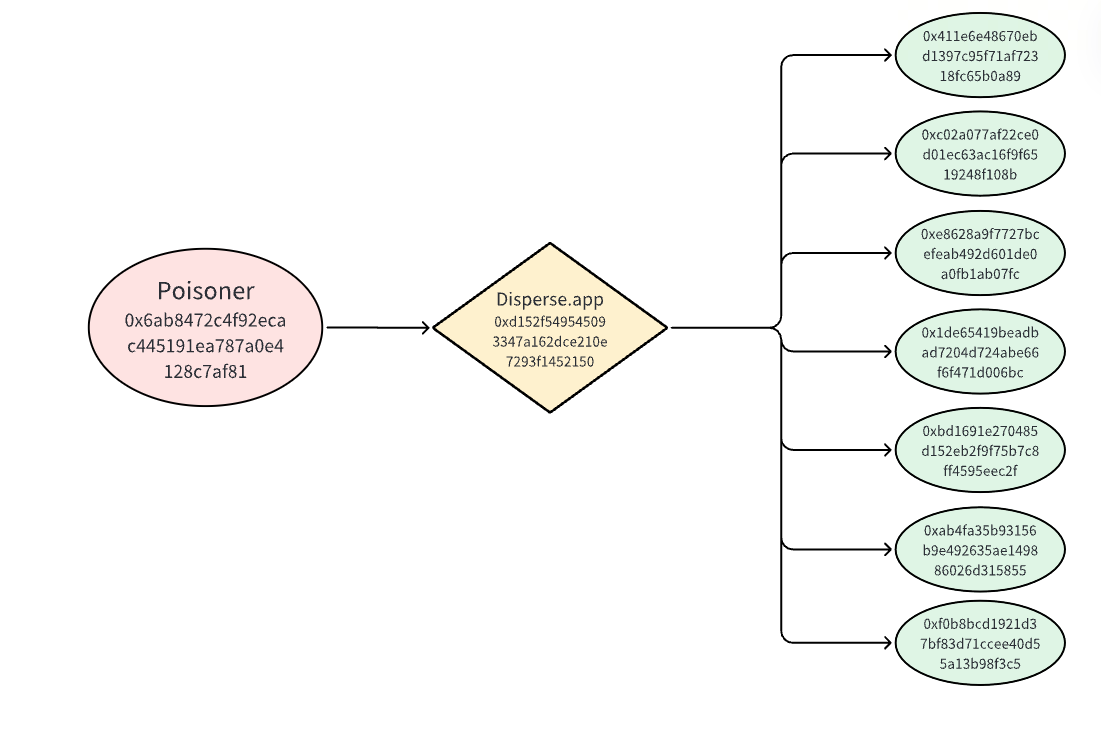

그림에서 볼 수 있듯이 포이즌 주소 0x 6 ab는 disperse.app을 사용하여 7개의 무고한 주소로 자금을 일괄 이체했습니다. 우리는 다음 증거를 통해 이번 Connext 마녀 중독 사건을 자세히 분석했습니다.

Polygon Scan은 포이즌의 거래 기록을 보여줍니다. 포이즌이 OKX에서 1 Matic을 입금한 후 유일한 조치는 자금을 이 7개 주소로 일괄 이체하는 것이었습니다. (https://polygonscan.com/address/0x6ab8472c4f92ecac445191ea787a0e4128c7af81)

중독 이전은 2023-08-25 05:49:40부터 2023-08-25 05:52:12, 즉 Context Community Witch Reporting Program 기간 동안 이루어졌습니다.

중독자는 7번의 전송을 수행했으며 각각 7개의 주소 각각에 0.0001 MATIC을 보냈습니다. 중독자는 특정 라운드에서 동일한 주소로 여러 번 전송을 수행할 수 있으므로 7번의 전송 라운드에서 총 180번의 전송이 이루어졌습니다. 180건의 중독 전송의 전체 목록은 아래 제공된 Google 문서 링크에서 찾을 수 있습니다. (https://docs.google.com/spreadsheets/d/ 1 dR 9 wVZN 1 o 0 _vBixKrxg 6 JSycHj 7 ADQlo /edit?usp=sharing&ouid= 117000940990722879540 &rtpof=true&sd=true)

7개 주소 모두 Connext 에어드랍 배포 대상입니다. 마녀 신고 #589 (https://github.com/connext/community-sybil-reports/issues/589) 이러한 전송을 증거로 사용하여 이 7개의 주소가 마녀 집단이라고 비난했습니다.

이 7개 주소 간에는 직접 전송이 감지되지 않았습니다. 감염된 주소로 직접 전송하는 것 외에는 그들 사이에 어떠한 거래도 없습니다.

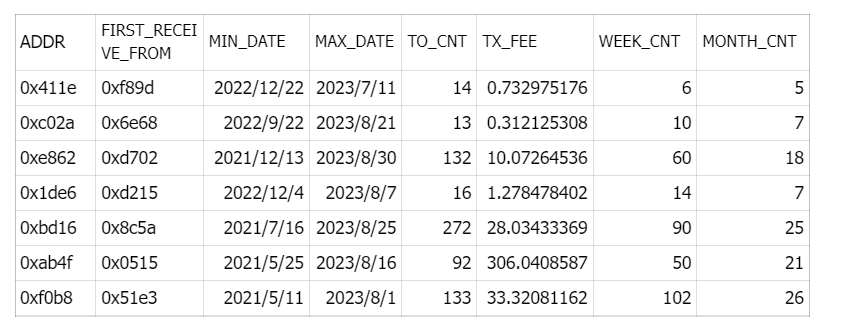

우리는 이 주소에 대한 Polygon 활동 통계를 분석했습니다. 표에서 볼 수 있듯이 이 7개 주소는 첫 번째 자금 출처, 첫 번째 및 마지막 거래 날짜, 대화형 계약 수, 거래 수수료, 활성 주/월과 같은 지표가 완전히 다릅니다. 이러한 극단적인 차이는 그들이 한 사람이 통제하는 마녀 집단의 일부가 될 수 없다는 것을 의미합니다.

분석 결과 강제 연관/클러스터링 포이즈닝 전략을 이용한 실제 커넥트 에어드롭 관련 포이즈닝 사례라는 결론을 내렸습니다.

Trusta는 무죄 증명 이니셔티브(PoIP)를 시작합니다.

Trusta는 온체인 분석을 통해 Connext 에어드롭뿐만 아니라 무고한 지갑에 대한 다양한 무차별 공격에서도 나타나는 시빌 중독 공격으로 인해 관련되지 않은 많은 주소가 마녀로 잘못 표시되었음을 발견했습니다. 이러한 유형의 중독 공격은 사용자와 전체 커뮤니티에 해를 끼치는 동시에 커뮤니티와 프로젝트 측 간의 신뢰에도 영향을 미칩니다.

Trusta는 Web3 및 암호화 세계에서 더 많은 신뢰를 구축하기 위해 노력해 왔습니다. 무고한 주소가 마녀에 의해 중독되는 것을 방지하고 중독 공격에 공동으로 대처하기 위해 Trusta는 PoIP(Proof of Innocence) 프로그램을 시작했습니다. 이 계획은 무죄를 증명하기 위해 무고한 주소를 중독시키는 것을 허용합니다. 귀하의 주소가 해킹된 경우 다음과 같은 옵션이 있습니다.

1. PoIP 포털(아래 링크)을 방문하여 지갑 주소, 중독된 주소, 거래 해시값 및 체인 등 중독된 세부 정보를 제공하세요. (https://docs.google.com/forms/d/e/ 1 FAIpQLSe_ 1 dl 6 ocyhnDWUtm 9 BBvmWDGL_rDjhc 9 NNpfHXff 2 XhXL 5 eg /viewform)

2. Trusta는 수동 분석 알고리즘과 AI 분석 알고리즘을 조합하여 중독 공격이 있는지 공동으로 판단합니다.

3. 1일 이내에 심사 결과를 이메일로 받아보실 수 있습니다.

4. 이 데이터는 함께 데이터베이스를 형성하여 귀하의 주소가 중독 주소와 아무런 관련이 없음을 증명합니다!

Trusta는 실제 사용자 식별 서비스인 TrustScan과 온체인 가치 평가 제품인 TrustGo(https://www.trustalabs.ai/)는 이러한 데이터를 결합하여 사용자 식별 결과의 정확성을 지속적으로 향상시킬 것입니다. 동시에 Trusta는 이러한 무고한 주소가 중독 공격으로 인해 마녀 주소로 잘못 식별되는 것을 방지하기 위해 모든 프로젝트 당사자와 마녀 반대 팀에 이 데이터를 제공할 것입니다.