미용도구로 인한 안전사고, 대체 인프라 대비해야

원본 |

저자 | 루피 루

지난 주말 암호화폐 세계에서 멀리 떨어져 있는 것처럼 보였던 제품이 암호화폐 커뮤니티의 눈에 들어왔습니다. 다중개방, 그룹통제 등으로 자주 활용되는 비트브라우저(Bit Browser)는 수십만 달러에 달하는 피해액에 달하는 대규모 지갑 도난 사건을 일으켰다.

이전에는 난수 생성기, 스마트 계약 프로그래밍 언어, iOS/Android 시스템 위험 등으로 인해 대규모 보안 사고가 발생했습니다. 암호화의 세계가 성숙하고 복잡해짐에 따라 보안 상황은 점점 더 위험해지고, 사람들이 감지하기 어려운 여러 곳에 위험이 조용히 나타나게 됩니다...

비트 브라우저란 무엇입니까?

대부분의 암호화 사용자에게는 비트 브라우저라는 제품 이름이 생소할 수 있습니다.

전체 이름은 Bit Fingerprint Browser입니다. 공식 홈페이지에 올라온 정보에 따르면,이 제품의 주요 기능은 IP, 장치 정보, 브라우저 정보 등을 포함하여 각 창에서 다양한 사용자 추적 정보를 시뮬레이션할 수 있는 샌드박스 기능과 유사한 환경 시뮬레이션입니다.

이 일련의 기능은 주로 하나의 목표를 제공합니다: 각 사용자가 독립적인 정보를 가질 수 있도록 여러 사용자를 시뮬레이션하는 것입니다. 브라우저는 그룹 제어 기능도 제공합니다.

Bit Browser의 시장 대상은 대부분 해외 무역 전자 상거래(예: Amazon, Shopee 등) 및 소셜 미디어 운영(Facebook, Tiktok 등)입니다. 공식 웹사이트의 광고 슬로건에는 비트 브라우저로 국경 간 비즈니스를 쉽게 관리할 수 있습니다라고 나와 있습니다.

이 제품은 암호화된 세계의 사용자를 위해 특별히 설계된 것은 아니지만 일련의 기능은 울 파티의 요구에 딱 맞습니다. 따라서 많은 솜털 같은 사람들이 이 제품을 사용했습니다.

도난 이유는 다양하다

최근 Luomao 커뮤니티 회원 그룹이 Lumao 지갑이 도난당한 사실을 발견했습니다. 자체 조사 결과, 피해자들은 모두 도난이 비트 지문 브라우저 사용에 의해 발생했으며 직접적인 원인은 개인 키 유출이라고 믿었습니다.

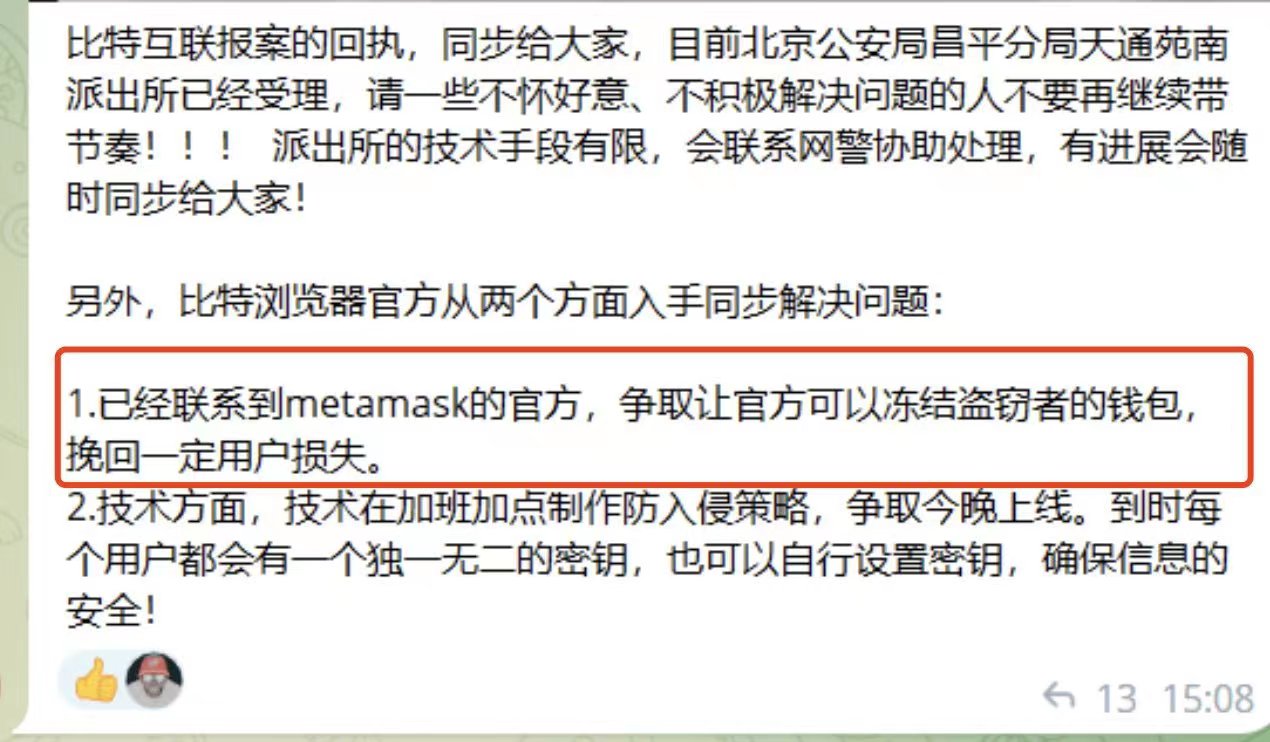

BitFingerprint 브라우저 관계자는 커뮤니티에서 즉시 대응했습니다. Windows용 WPS의 일부 버전에는 원격 코드 실행 취약점이 있으며 공격자는 이 취약점을 이용해 피해자의 대상 호스트에서 임의 코드를 실행하고 호스트를 제어하는 등의 작업을 할 수 있습니다. (WPS가 Bitbrowser 사용자와 무슨 관계가 있는가? Bitbrowser의 설명에 따르면, 이 취약점은 촉발되기 쉽기 때문에 알 수 없는 링크를 클릭하면 해킹될 수 있다고 합니다.)

그리고 소프트웨어는 암호화된 세계와는 거리가 멀기 때문에 한동안 말도 안되는 반응을 보였습니다.

초기 반응은 암호화폐 커뮤니티에서 밈으로 널리 퍼졌습니다.

비트 브라우저의 설명은 의심할 여지 없이 사용자를 설득하는데 실패했습니다. 지난 8월 26일, 비트브라우저(Bitbrowser)는 이번 사건에 대한 후속 조치를 취하며 서버 측에 캐시된 데이터가 해킹됐다며 확장 데이터 동기화 기능이 켜져 있는 사용자의 지갑이 도난당할 위험이 있다고 밝혔다. 지갑 자산을 전송하는 것이 좋습니다.

안전사고, 누구의 잘못인가?

사건 초기에는 도난 이유를 두고 다양한 의견이 나왔다.

우리가 자주 사용하는 MetaMask 플러그인에서는 개인 키가 일반 텍스트로 저장되지 않습니다. 따라서 해커는 사용자의 로컬 캐시 데이터에만 의존하며 사용자의 자산을 제어할 수 없습니다.

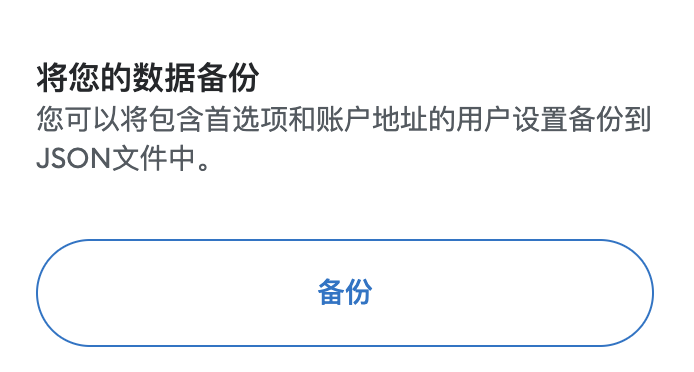

지갑 이체에서는 가장 흔히 사용되는 내보내기 기능 외에 백업 기능도 사람들이 덜 사용하는 기능이다.

MetaMask의 백업 기능

MetaMask가 제공하는 백업 기능은 개인 키/니모닉 문구 내보내기와 완전히 다르다는 점에 유의해야 합니다. 백업 후 사용자는 키 저장소라고도 하는 json 파일을 얻을 수 있습니다.(일상 참고: 더 간단한 설명은 다음과 같습니다. 개인 키 = 니모닉 문구 = 지갑 제어 = 키 저장소 + 비밀번호)

로컬 캐시 데이터도 마찬가지인데, 사용자의 지갑은 어떻게 도난당하는 걸까요?

이틀 동안 모든 당사자가 분석한 끝에 사건의 원인이 마침내 밝혀졌습니다. 해커는 서버에 침입하여 사용자의 확장 캐시를 획득했습니다.(매일 참고: 이 방법으로 해커는 지갑의 로컬 데이터를 가지게 되지만 로그인할 수는 없습니다.)그런 다음 해커는 공통 URL 플랫폼 비밀번호 충돌 시도를 통해 지갑 비밀번호를 폭력적으로 크랙한 다음 지갑 권한을 얻습니다.

서버 기록을 보면, 확장캐시를 저장한 서버는 8월 초(로그 기록은 8월 2일까지)에 다운로드 받은 흔적이 있고, 여러 IP가 잠겨 있는데, 장쑤성 주소 1곳을 제외하면 모두 해외 주소다. 지역 주민들에 따르면 현재 이 사건은 베이징 공안국 창핑 지부에서 접수됐다.

그러나 이번 사건을 검토해보니, 이번 사건과 관련된 모든 당사자의 책임을 명확히 하기는 어렵다는 점을 알게 되었습니다.

첫 번째 위험 지점은 바로 캐시 데이터 유출입니다.

일부 사용자는 캐시된 데이터를 암호화하지 않는 이유에 대해 의문을 제기했습니다. Bitbrowser는 확장 데이터를 동기화할 때 데이터 전송이 암호화된다는 점을 지적했습니다. 그러나 해커가 해당 소프트웨어의 주요 프로그램의 EXE 파일을 크랙할 경우 해커는 확장된 데이터를 입수할 수 있다.

그러나 캐시된 데이터에만 의존하면 사용자 자산을 얻을 수 없습니다. 캐시 데이터 + 비밀번호의 조합만이 지갑을 제어할 수 있습니다. 사용자가 일상적으로 사용하는 경우 여러 계정이 비밀번호를 공유하는 것은 일반적입니다. 우리가 즐겨찾는 Web2 사이트의 비밀번호도 자주 유출됩니다. 해커는 다른 Web2 웹사이트의 비밀번호를 획득하고 사용자의 Web3 지갑에 있는 자격 증명 라이브러리를 시도할 수 있습니다.

또한, 무차별 대입도 가능합니다. 잠금 해제 비밀번호의 잠재적인 조합 수가 개인 키의 조합보다 훨씬 적기 때문에 잠금 해제 비밀번호를 무차별 공격하는 것이 전적으로 가능합니다.(제품이 최대 실패 시도 횟수를 잠그는 등의 예방 조치를 도입하지 않는다고 가정합니다.)

사용자의 입장에서 볼 때, 플러그인의 캐시된 데이터를 빼앗아 결국 유출을 초래하는 것은 Bitbrowser에게 피할 수 없는 책임이 있는 것이 사실입니다. 그러나 지갑 접근 비밀번호의 보호 실패는 네트워크 보안 환경의 장기적인 악화로 인해 발생하기도 합니다.

대체 인프라

소프트웨어 개발자의 경우 Bit Fingerprint Browser의 Bit라는 이름이 왜 유래되었는지 알 수 없지만 한 가지 분명한 것은 이 제품은 암호화 세계를 위해 만들어진 것이 아니라 암호화 사용자 요구를 충족하기 위해 만들어졌다는 것입니다.

시스템이 복잡할수록 잠재적인 위험 지점이 더 많아지며, 단일 장애 지점이 있으면 해킹을 당할 위험이 있습니다.

암호화의 광란의 시절을 떠올리면 사람들은 가장 기본적인 비트코인 지갑만 사용했고 당시에는 DeFi, 크로스체인과 같은 대화형 링크가 없었습니다. 자신의 개인 키를 보관하는 한 충분히 안전합니다.

그러나 이제 다양한 오프체인 보조 도구와 온체인 자본 풀로 인해 추가적인 위험이 추가되었습니다. Bitbrowser와 같은 점점 더 많은 제품이 암호화 세계에서 새로운 대안 인프라가 되고 있습니다. 수많은 암호화되지 않은 보안 위험이 암호화된 세계를 위험에 빠뜨립니다.

8월 21일 해커들은 313만 USDT를 훔쳤습니다. 보안 담당자는 도난당한 안드로이드 시스템 앨범이 이번에 해킹당한 것으로 보고 있으며, 해커들은 사용자의 개인 키 스크린샷을 확보했습니다.

8월 초에는 커브에서 막대한 금액이 도난당했습니다. 당시 분석 결과, Curve 계약의 보안에는 문제가 없으며, 도난 사유는 해당 프로그래밍 언어인 vyper의 허점에서 비롯된 것으로 나타났습니다. 따라서 aeth, peth, mseth, crveth 풀이 활용됩니다.

지난 5월에는 애플 ID의 동기화 기능으로 인해 천만 달러가 넘는 돈이 도난당하기도 했습니다. 많은 사용자가 다른 사람의 미국 Apple ID를 구매하거나 사용합니다.계정 소유자는 지갑의 로컬 데이터를 동기화할 수 있으며 지갑 액세스 비밀번호만 해독하면 지갑을 제어할 수 있습니다. 이는 비트브라우저(Bit Browser) 도난 사건과 똑같습니다. 피해자 사용자는 천만 달러 이상의 자금을 훔쳤습니다.

개발자 측에서는 보안 상황이 더 복잡합니다. 지난해 솔라나 지갑 도난 사건에서는 하위 니모닉 생성과 관련된 랜덤코드에서 위험지점이 나왔다.

암호화된 세계가 복잡해짐에 따라 앞으로는 사람이 감지하기 어려운 도구, 소프트웨어, 서비스가 점점 더 암호화된 세계에 포함될 수 있으며 위험도 확대될 것입니다.

Odaily에서는 지갑의 로컬 데이터를 다른 사람에게 양도하거나 과도한 권한을 부여하지 말 것을 당부드립니다. 또한, 숨겨진 위험의 성격으로 인해 개인키/기억문구를 저장하기 위한 전자적 수단을 사용할 때에는 주의하시기 바랍니다. 암호화 작업을 자주 수행하는 컴퓨터에 알려지지 않은 소프트웨어를 너무 많이 설치하지 마십시오.