멀티체인 취약점 사후 분석 및 보상 계획

2022년 2월 19일, 크로스체인 인프라에 집중하는 멀티체인은 1월 10일 발생한 취약점에 대한 사후 분석 결과를 공개하고, 사용자 보상 계획을 준비하고 있습니다. 전문의 주요 내용은 다음과 같습니다.

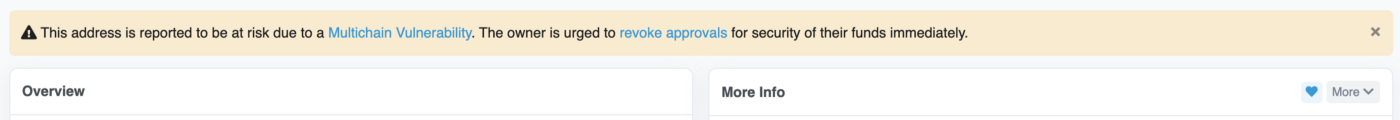

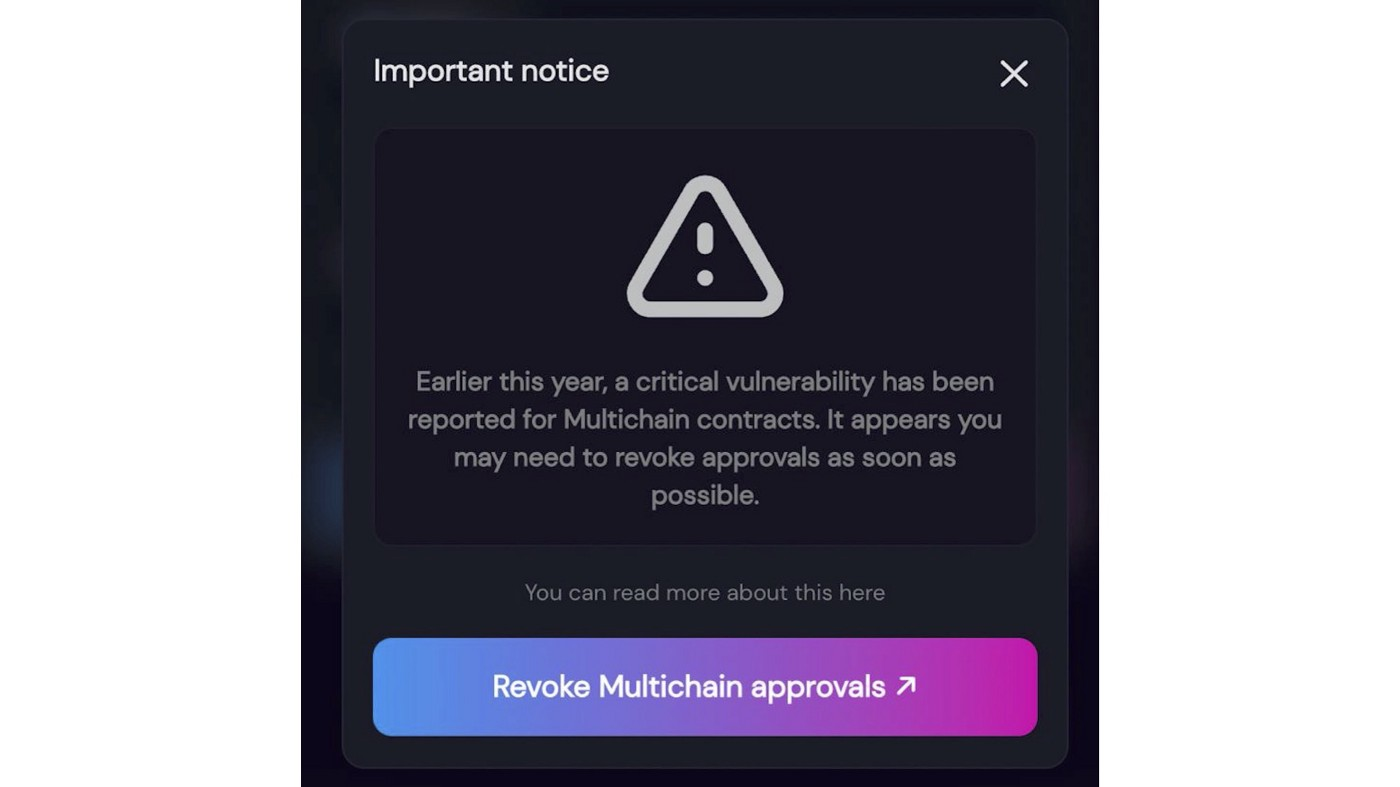

2022년 1월 10일, 멀티체인은 보안업체 Dedaub에서 발행한 멀티체인 유동성 풀 컨트랙트와 라우터 컨트랙트에 대해 2건의 심각한 취약점 알림을 받았고, 이후 8개의 토큰(WETH, WBNB, MATIC, AVAX, MFI, WSPP, TLOS)이 , IOTEX)가 이 취약점의 영향을 받았습니다. 유동성 풀 취약성이 보고되면 멀티체인 팀은 영향을 받은 토큰 유동성 업그레이드를 새 계약에 즉시 배포하여 취약성을 신속하게 수정했습니다. 그러나 영향을 받는 라우팅 계약을 승인 취소하지 않은 사용자에게는 위험이 남아 있습니다. 중요한 것은 권한 해제는 사용자가 직접 처리해야 하므로, 멀티체인은 1월 18일 해당 취약점에 대해 공식 발표하고 지침에 따라 즉각적인 조치를 취할 것을 당부했습니다.

이벤트 영향

기준 데이터 통계: 2월 18일 24:00 UTC 시간.

l 총 7962개의 사용자 주소가 영향을 받았고, 4861개의 주소가 승인 취소되었으며 나머지 3101개의 주소는 아직 취소 조치를 취하지 않았습니다.

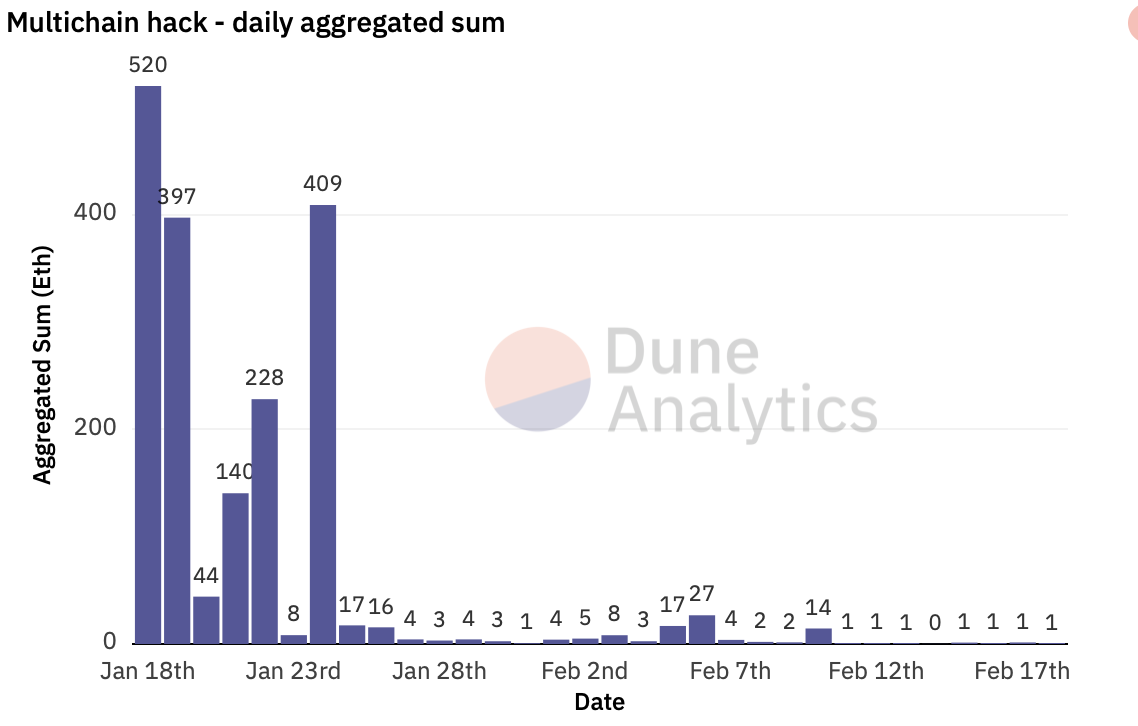

이미지 설명

Daily hack sum, by @Dune Analytics

1월 18일 멀티체인 팀은 영향을 받은 사용자에게 모든 채널을 통해 알렸으며 한 달 간의 노력 끝에 현재까지 61% 이상의 사용자가 성공적으로 권한을 해제했습니다. 듄 애널리틱스의 모니터링 자료에 따르면 공격은 취약점 공개 후 첫 주에 주로 발생했으며, 1월 25일 이후 해커 거래량과 금액이 급감하기 시작했다. 지난 2주 동안에도 공격이 발생했지만 관련 금액은 상대적으로 적습니다.

보상 계획

멀티체인과 화이트햇 해커의 공동 노력으로 거의 50%의 금액이 복구되었습니다(912.7984 WETH 및 125 AVAX). 멀티체인이 손실을 만회하기 위한 최선의 노력에도 불구하고 976.8628 WETH가 도난당했습니다.

사용자 손실을 보상하기 위해 멀티체인은 사용자 손실(채굴 수수료 포함)을 100% 보상하기 위한 제안을 시작했으며 자금은 다음 두 유형의 사용자에게 반환됩니다.

(1) 권한이 취소된 사용자

(2) Multichain 헬프 데스크(https://multichain.zendesk.com/hc/en-us/requests/new)에 티켓을 제출하는 사용자.

멀티체인팀은 지난 1월 18일 공식적으로 취약점이 공개된 지 한 달이 지났으며 사용자들에게 인증 취소를 촉구하고 있다고 밝혔습니다. 이번 달 동안 멀티체인 팀은 영향을 받는 사용자에게 알리기 위해 가능한 모든 방법을 취하기 위해 최선을 다했습니다. 일단 보상 계획이 공개되면 해커의 악의적인 공격을 피하기 어렵다. 따라서 Multichain 팀은 2월 18일 24:00(UTC 시간) 이후에 발생한 손실에 대해 더 이상 보상하지 않습니다. 다만, 멀티체인은 공격으로 인해 도난당한 자금을 최대한 복구하기 위해 최선을 다할 것이며 계속해서 뉴스를 업데이트할 것이라고 밝혔습니다. 2월 18일 24:00(UTC 시간) 이후 복구된 모든 자금도 사용자에게 전액 환불됩니다(채굴 수수료 제외).

또한 멀티체인은 영향을 받는 토큰 계약을 승인한 사용자가 지갑으로 토큰을 보내기 전에 승인을 취소할 것을 다시 한 번 강력히 촉구합니다. 사용자는 멀티체인 UI를 통해 상태 확인 및 인증 해제를 수행할 수 있습니다. 방법을 모르는 경우 Multichain에서 제공하는 지침을 따를 수 있습니다. 동시에 사용자는 문제가 발생할 경우 멀티체인 헬프 데스크에 티켓을 제출하거나 공식 텔레그램을 통해 연락할 수 있으며 멀티체인 팀이 도움을 줄 것이라는 점을 상기시킵니다.

Multichain UI:https://app.multichain.org/#/approvals

지침:https://medium.com/multichainorg/action-required-critical-vulnerability-for-six-tokens-6b3cbd22bfc0

Multichain help desk:https://multichain.zendesk.com/hc/en-us/requests/new

Telegram:https://t.me/anyswap

버그 바운티 지급

감사합니다

감사합니다

멀티체인은 Etherscan Team, Sorbet Finance, Ava Labs, Sushiswap, Spookyswap, Metamask, Opensea, Looksrare, Tether, Popsicle Finance, Frax Finance를 특별히 언급하며 중요한 시기에 손을 내민 모든 프로젝트 및 커뮤니티 구성원에게 감사를 표합니다. , Gemini , Synapse Protocol, BlockSec, 0xlosha, MevRefund 및 모든 커뮤니티 회원.

이벤트 리뷰

1월 10일:

Dedaub의 보고서를 받은 후 Multichain은 즉시 공동 팀을 구성하여 자금 보안을 보호하기 위한 일련의 조치를 논의하고 수행했습니다.

• 멀티체인은 모든 토큰 계약(1500+)을 확인하고 6개의 토큰(WETH, WBNB, MATIC, AVAX, MFI, WSPP)이 위험에 처할 수 있으며 유동성 풀과 관련된 허점을 24시간 이내에 수정했습니다.

• 6개 토큰에 대한 라우터 계약 중단.

• 영향을 받는 사용자 주소 문제를 해결하기 위해 파트너와 종합적인 검사를 수행합니다.

• 실시간 모니터링 시스템을 구축한다.

• 웹 페이지의 프런트 엔드를 개발하고 인증 취소 포털(https://app.multichain.org/#/approvals)을 설정합니다.

• 자산 보존 계약을 만듭니다.

• 사용자에게 인증 해제를 알립니다.

1월 18일:

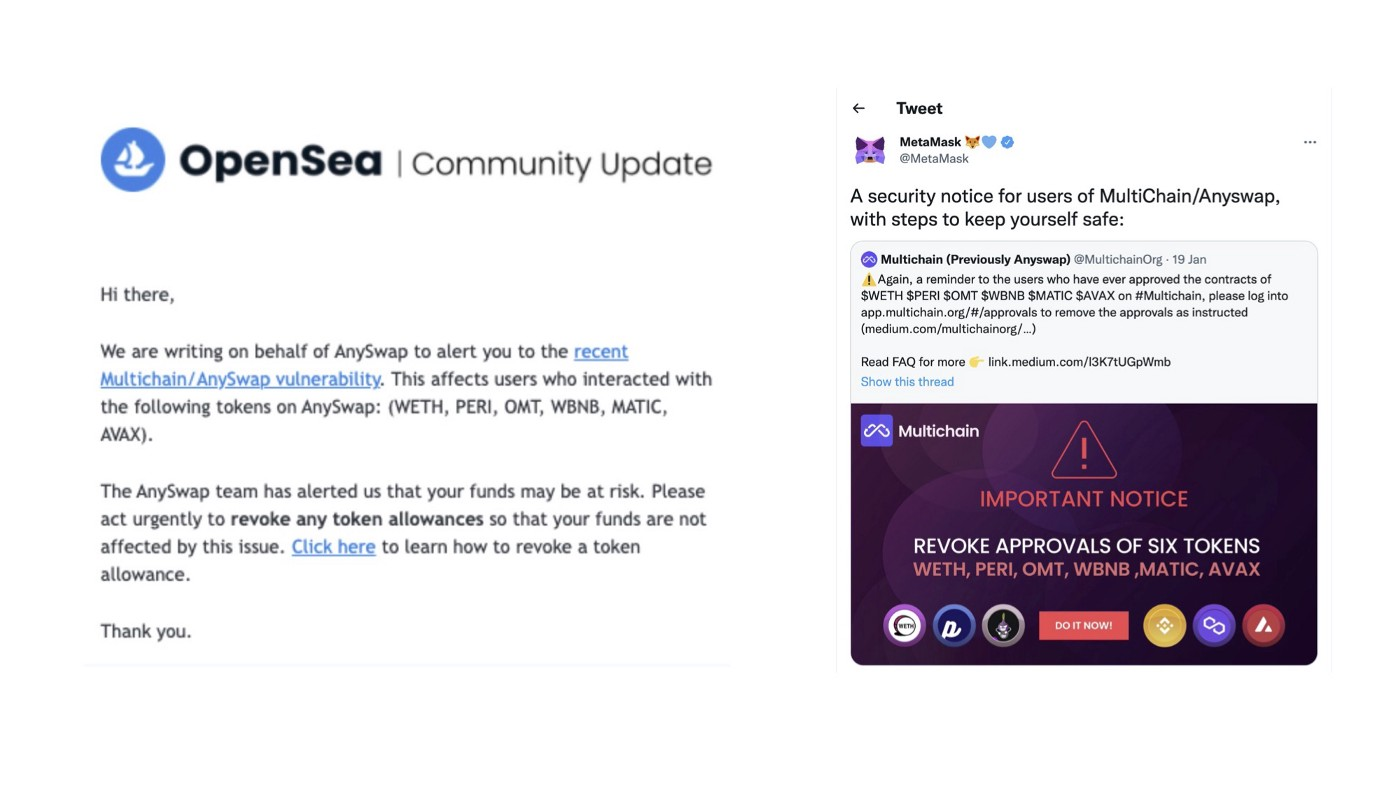

멀티체인은 영향을 받는 사용자에게 인증 취소를 촉구하는 공식 발표를 발표했으며 모든 사용자에게 사건의 최신 상황을 지속적으로 업데이트했습니다. 동시에 Multichain은 가능한 모든 채널(Opensea, MetaMask, Polygon Bridge, Dapps 등 포함)에 연락하여 사용자가 자금 확보를 위해 즉각적인 조치를 취하도록 요청함으로써 승인되지 않은 사용자의 비율을 최대화합니다.

1차 해킹은 제보 발표 16시간 만에 발생했고, 멀티체인과 보안업체 데답(Dedaub)은 즉시 화이트햇 봇을 가동해 사용자를 살리기 위해 싸웠다.

1월 19일:

사용자의 손실을 방지하기 위해 멀티체인은 영향을 받는 모든 AVAX, MATIC 및 WBNB 주소로 온체인 트랜잭션을 전송하기 시작하여 사용자에게 가능한 한 빨리 승인을 취소하도록 촉구했습니다.

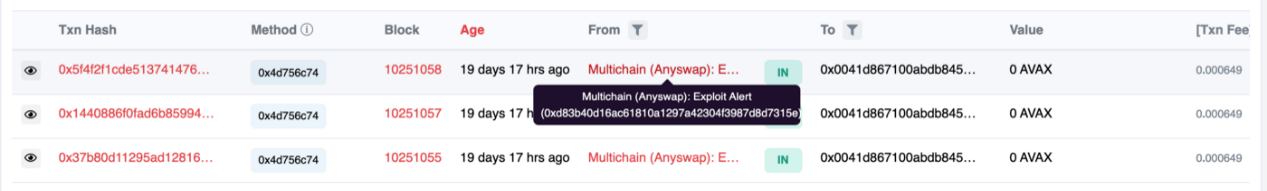

또한 Multichain은 공격자와 영향을 받는 WETH 주소에 대한 경고 표시줄을 설정하기 위해 Etherscan 브라우저와 통신했습니다.

1월 20일:

협상 후 해커는 259+63 ETH를 반환하기로 합의했습니다.

1월 22일:

보안 회사인 BlockSec은 White Hat 구조 작업에서 Multichain을 지원했습니다.

1월 24일:

멀티체인은 Dapps를 위한 인증-취소 API를 개발했으며, API를 통합하여 Dapps의 사용자가 직접 인증을 취소할 수 있습니다. SpookySwap, SushiSwap, SpiritSwap, AVAX 브리지, AAVE 등이 모두 통합되었습니다.

1월 25일:

커뮤니티 회원(트위터 핸들 @0xlosha)이 화이트 햇 구조에 참여하여 125 AVAX를 성공적으로 확보했습니다.

멀티체인은 다른 2개의 토큰(TLOS, IOTEX)에 영향을 미치는 취약점을 발견하고 이를 해결하기 위해 적시에 조치를 취했으며, 해당 취약점은 손실 없이 24시간 이내에 성공적으로 복구되었습니다.

1월 29일:

멀티체인은 WSPP 보유자들이 1월 26일에 발생한 자금 도난을 해결하는 데 도움을 주었습니다.

2월 14일:

커뮤니티 구성원의 도움으로 Multichain은 해커의 이더리움 주소에서 $715,000 이상의 가치가 있는 USDT를 동결시킨 Tether와 연락을 취했습니다.

2월 17일:

영향을 받는 모든 토큰은 V6 계약으로 업그레이드되었으며 사용자가 토큰을 승인하지 않고도 기본 통화 교차 체인을 지원합니다.

기술적 분석

기술적 분석

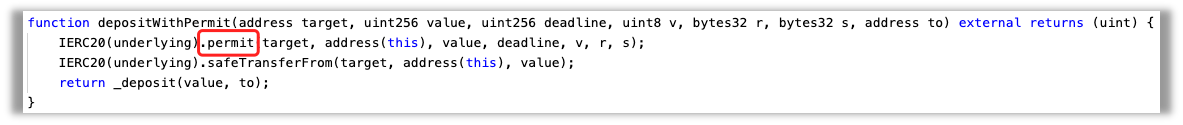

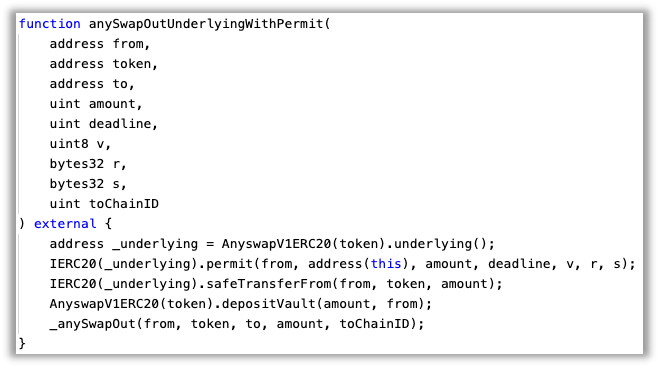

보안업체에서 제공하는 취약점 경고를 받은 멀티체인 팀 개발자들은 신속하게 취약점의 존재를 확인, 재현, 검증하고 관련 가능한 모든 컨트랙트를 철저히 확인하여 최종적으로 해당 취약점이 2개의 컨트랙트인 AnyswapERC20(V5 및 이전 버전), AnyswapRouter(V5 및 이전 버전), 계약과 관련된 특정 취약성 방법은 다음과 같습니다.

①AnyswapERC20:

· depositWithPermit

②AnyswapRouter:

· anySwapOutUnderlyingWithPermit

· anySwapOutExactTokensForTokensUnderlyingWithPermit

· anySwapOutExactTokensForNativeUnderlyingWithPermit

(1) 원인

이 취약점은 Anyswap 컨트랙트와 하부 토큰 컨트랙트의 공동 작용에 의해 발생하며, 주된 이유는 일부 하부 토큰 컨트랙트의 경우 퍼밋 방식 구현이 없고, 폴백 기능이 있기 때문입니다. 자금과 관련된 후속 작업이 실행되어 자금의 보안에 영향을 미치도록 실행됩니다.

AnyswapERC20 계약의 주요 목적은 자본 유동성 풀이며, 취약점 경고를 받자마자 팀은 즉시 보안 계약의 V6 버전을 복구 및 배포하고 동시에 MPC 네트워크에 경보 요청을 보냈습니다. 보안 유동성 풀에 자금을 재충전하십시오. 지금까지 자금의 이 부분은 안전합니다.

AnyswapRouter 계약은 주로 체인 간 자산 라우팅에 사용되며, 이 취약점에 주로 영향을 받는 자산은 계약에 의해 권한이 부여된 사용자 자산이며 자산의 권한 해제는 사용자가 직접 처리해야 합니다. 팀은 즉시 애플리케이션 홈페이지에 취약자산 강제해제 페이지를 오픈하고, 사용자에게 최대한 권한해제를 알렸으며, 동시에 자산보존계약을 체결하고 이에 대한 변동사항을 면밀히 모니터링했습니다. 자금의 일부.

다음은 취약점을 보여주는 구체적인 공격 예시이며, 최종 효과는 AnyswapRouter로 위험 자산 토큰에 대해 권한이 부여된 사용자 자금이 공격 계약으로 이전된다는 것입니다.

(2) 공격 방법

공격자는 공격 계약을 배포하고 공격 계약의 기본 매개변수를 위험 자산 토큰 주소로 설정하고 AnyswapRouter 계약의 anySwapOutUnderlyingWithPermit 메서드를 호출합니다. 여기서 from은 AnyswapRouter에 대해 위의 토큰을 승인한 사용자의 주소이고 토큰은 공격 계약의 주소, 금액은 위 사용자의 자금 잔액이며 기타 매개 변수는 임의입니다.

추가 보안 조치

추가 보안 감사. 멀티체인은 계약, 크로스체인 브리지 및 MPC에 대한 추가 보안 감사를 수행할 것입니다. 멀티체인 팀은 전체 크로스 체인 브리지 아키텍처의 보안을 강화하고 모든 신규 계약을 면밀히 모니터링하기 위해 계속 열심히 노력할 것입니다.

멀티 보안 펀드. 멀티체인은 보안 기금에 대한 거버넌스 제안을 시작할 것입니다. 멀티체인 자체 시스템 및 서비스의 허점 가능성으로 인해 자산 손실이 발생할 경우 보안 자금을 필요하고 가능한 구제 조치로 사용할 수 있습니다. 기금의 조성 및 사용에 대해서는 추후 공지하겠습니다.

버그 바운티 프로그램. 멀티체인은 커뮤니티가 멀티체인의 코드와 보안을 계속 검토하도록 권장합니다. 멀티체인은 독립적인 보안 연구원 및 팀의 가치를 인정하는 버그 바운티 프로그램에서 Immunefi와 파트너 관계를 맺을 것입니다. 멀티체인은 취약점 발견 및 제출에 대해 $500에서 $1,000,000 범위의 보상을 제공합니다. 자세한 내용은 https://docs.multichain.org/security/bug-bounty를 참조하십시오.

무료 REVOKE-APPROVAL API를 공개합니다. 이 이벤트를 위해 멀티체인이 개발한 승인-취소 API는 효과적인 것으로 입증되었습니다. 이 API를 통합하는 프로토콜 및 애플리케이션은 영향을 받는 사용자 주소를 감지하고 경고하여 적절한 조치를 취할 수 있습니다. 멀티체인은 이를 업데이트하고 있으며 모든 프로젝트에 무료 공개 API를 제공할 것입니다.

원본 링크