ホリデー セキュリティ リマインダー: 財布に蓋をしてください。ハッカーは新年には家に帰らなければなりません

最近、CertiK は「2022 年 Web3.0 業界セキュリティ レポート」とあり、レポートでは、2022年がデジタル資産業界全体にとって困難な年になることがわかります。

悪意のある攻撃者は、2022 年に Web 3.0 プロトコルから 37 億ドル相当の資産を盗みました。これは、2021 年の損失額 13 億ドルから 189% 増加しています。

これらの資産のほとんどは、フィッシング攻撃による秘密鍵の漏洩やスマートコントラクトの脆弱性によって盗まれましたが、デジタル通貨ウォレットからもかなりの量の資金が盗まれました。

これらのウォレット事件は、4,200万ドルのデジタル通貨資産が盗まれたフェンブシ キャピタルのボー シェン氏など、個人ユーザーに影響を与えただけでなく、9,000人以上に影響を与えたスロープ ウォレット事件やビットキープ ウォレット事件など、多数のユーザー グループにも影響を及ぼしました。ユーザーアカウント。

ただし、これらの脆弱性はウォレットのセキュリティ評価で見つかる可能性があるため、これらのインシデントの一部は回避できた可能性があります。

CertiK は、過去数年間にわたって何百ものウォレット アプリケーションを保護してきました。

この記事では、2022 年のデジタル通貨ウォレットに関連する主要なセキュリティ インシデントを再検討し、その技術的な詳細を探ります。

最初のレベルのタイトル

副題

スロープウォレット

2022 年に最も有名で影響力のある仮想通貨ウォレットのセキュリティ インシデントは、スロープウォレット秘密鍵の不適切な取り扱い。

Slope Wallet は、iOS および Android 用の非保管デジタル通貨ウォレット、Chrome ブラウザ拡張機能です。

複数のブロックチェーンをサポートしていますが、主に Solana ブロックチェーンで動作します。

2022年8月2日の夜、約4時間にわたって9,231人のユーザーのウォレットアドレスから約410万ドル相当の資産が盗まれた。

根本原因が不明だったインシデントの最初の数時間で、ユーザーはパニックに陥り、Solana ブロックチェーンハッキングの噂が野火のように広がり始めました。

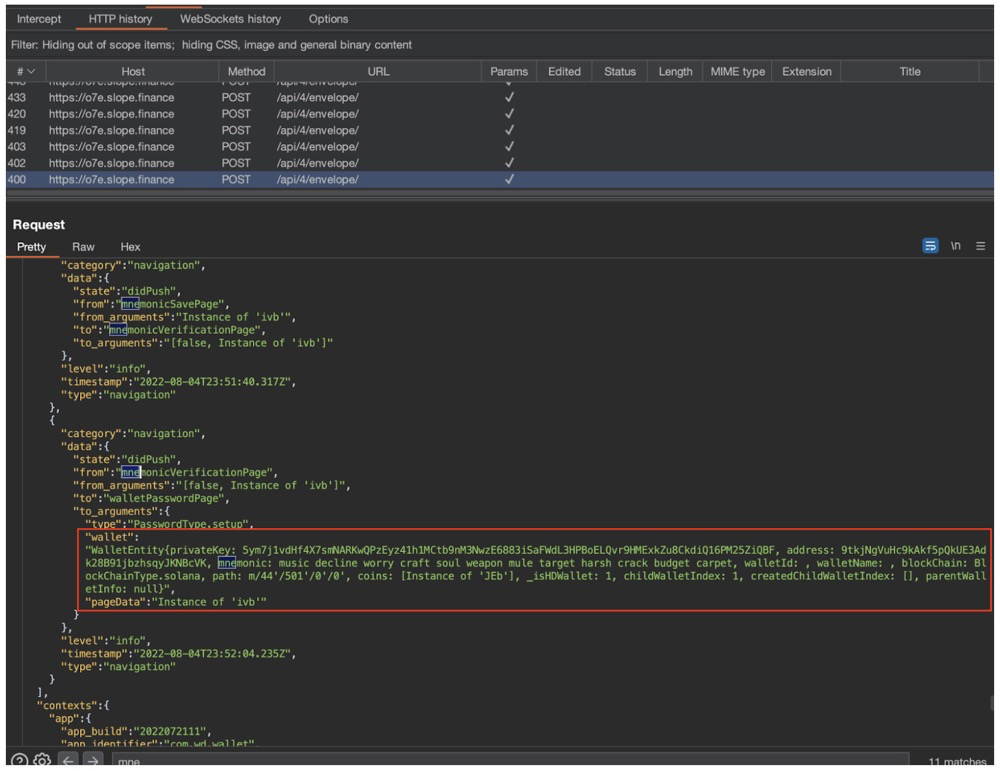

攻撃の数時間後、Twitter ユーザーは、Slope のモバイル ウォレットからの HTTP トラフィック (ユーザーのシード フレーズを含む) を示すスクリーンショットを投稿しました。 CertiK は、ウォレット アカウントをインポートするときに、ユーザーのシード フレーズが Slope の Sentry ログ サーバーに送信され、ログにアクセスできる人であれば誰でもアカウントを乗っ取り、そのアドレスからすべての資産を転送できることを発見しました。

攻撃から 2 週間後、スロープ ウォレットは「フォレンジックおよびインシデント対応レポート」を発行しました。

このレポートから、2022 年 7 月 28 日以降、ユーザーの秘密キーがデータベースに記録されることがわかりますが、この脆弱性リスクは、実際にはセキュリティ監査や内部レビューの後に非常に簡単に発見されます。

副題

Profanity

Profanity は、GPU ベースのバニティ アドレス (プリティ ネーム アドレス) 生成ツールで、ユーザーがお気に入りのバニティ カスタム外部アカウント (EOA) およびスマート コントラクト アドレスを生成できるようにします。

Profanity は、ランダムなシード番号を使用して初期秘密キーに展開し、GPU を通じて初期秘密キーに基づいて数百万のアカウントを計算し、ユーザーの要件を満たすアドレスをブルート フォースで作成します。

Profity は厳密にはウォレット アプリではありませんが、ウォレット アカウントの生成という、ほぼすべての暗号通貨ウォレットに共通する機能があります。

これは、悪い結果につながる危険なアカウントの完璧な例です。

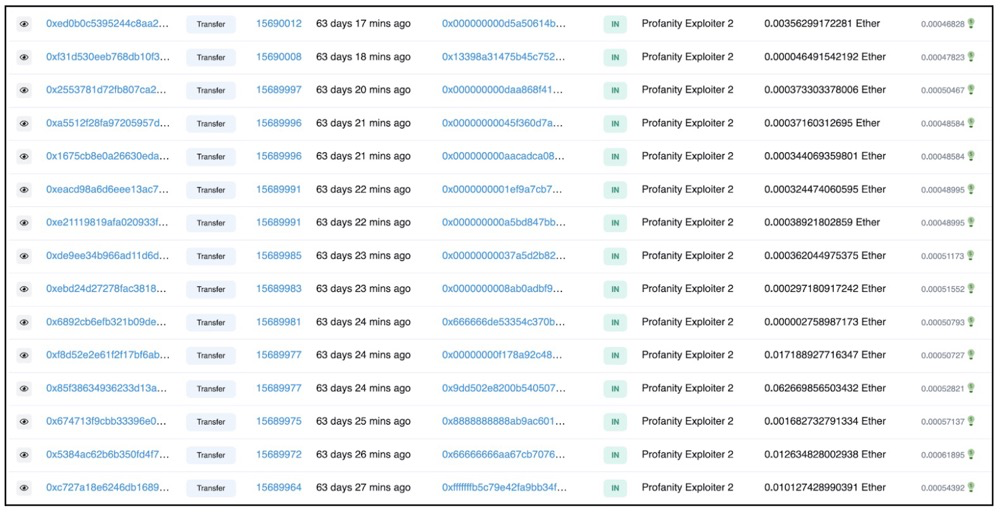

2022 年 9 月 15 日1Inch チームは「イーサリアムのバニティ アドレス ツール Profanity で公開された脆弱性」という記事を公開しました。これは、簡単に解読できるアカウントの秘密キーを生成する Profanity ツールによる安全でないシードの使用について説明しています。それ以来、この脆弱性は初めて注目を集めました。

5日後の9月20日、最大手のデジタル資産マーケットメーカーの1つがWintermuteハッキングされた のウォレット アカウントは、攻撃者によってスマート コントラクトから約 1 億 6,250 万ドルを引き出すために使用されました。

10 月 11 日、Qanx Bridge のデプロイヤ アカウントがハッキングされ、攻撃者はそのアカウントを使用して Bridge から Qanx ドルを引き出し、販売しました。複数の攻撃者もブロックチェーン上の脆弱なアカウントを積極的に探し出し、資金を盗んでいました。

この種の問題の根本原因は、シードの総数が 2^32 (40 億) しかないことです。安全でないシードと可逆的なブルート フォース プロセスにより、ツールを使用して生成されたアカウントの秘密キーを回復できます。 CertiK は概念実証の開発に成功し、Wintermute および Qanx デプロイヤー アカウントの秘密キーを回復することができました。

このような事件は珍しいことではありません。

2013 年にも、Android の乱数生成機能に同様の脆弱性が発見され、ビットコイン ウォレットの作成に影響を及ぼしました。

暗号化は複雑な分野であるため、セキュリティを損なう間違いを犯しやすいです。黄金律は、「独自の暗号をロールしない」です (暗号化関数を最初から構築しないでください。新しい関数は十分な期間テストされていないため、多くの抜け穴がある可能性があります)。

幸いなことに、ほとんどのデジタル通貨ウォレットは次のようなものを使用します。"bip 39"副題

MetaMask 用 iCloud バックアップ

4月17日、3,000万人以上がデジタル資産の保存と管理に使用している主流の暗号通貨ウォレットであるMetaMaskは、Apple iCloudにウォレットの秘密を保存する潜在的なリスクについてiOSユーザーに警告した。

シードフレーズなどのウォレットの機密情報は、iCloud にアップロードされるときに暗号化されますが、所有者の Apple アカウントが侵害され、強度の低いパスワードが使用された場合、デジタル資産が危険にさらされる可能性があります。

この警告は、高コストのフィッシング攻撃と引き換えに行われました。

この攻撃で、Twitter アカウント @revive_dom のユーザーである Domenic Iacovone は、総額約 65 万米ドル相当の大量のデジタル通貨と非均質トークンを失いました。

Apple サポート エージェントを装い、詐欺師は Iacovone の iCloud アカウントにアクセスし、保存されている MetaMask 認証情報を使用して彼のウォレットを流出させ、彼をこのソーシャル エンジニアリング攻撃の被害者にしました。

副題

SeaFlower

セキュリティ調査チームは、SeaFflower という組織が、ユーザーのニーモニック フレーズをバックドア経由で盗むことを可能にする正規のデジタル通貨ウォレット (Coinbase Wallet、MetaMask、TokenPocket、imToken など) の悪意のあるバージョンを配布していることを発見しました。これらの改変されたウォレットは意図したとおりに機能しますが、攻撃者が盗んだシード フレーズを使用してユーザーのデジタル通貨を取得することを可能にします。

SeaFflower は、偽の Web サイトの作成や検索エンジン最適化 (SEO) への攻撃、またはソーシャル メディア チャネルやフォーラム、マルバタイジングを通じた宣伝など、さまざまな手段を通じて、デジタル通貨ウォレット アプリケーションのトロイの木馬化バージョンをできるだけ多くのユーザーに拡散しました。ただし、主に検索サービスを通じて配布されます。

研究者らは、特に Baidu エンジンの検索結果が SeaFflower の影響を受け、大量のトラフィックが悪意のある Web サイトに誘導されていることを発見しました。

iOS デバイスでは、攻撃者は、開発者とデバイスを承認された開発チームにリンクし、デバイスをアプリのコードのテストに使用できるようにする設定ファイルを悪用することで、セキュリティ保護をバイパスして悪意のあるアプリをサイドロードすることができます。デバイス。

デジタル通貨ウォレットアプリの一般的なセキュリティ問題

ウォレットの機密情報がサーバーにアップロードされるか、ウォレットがサーバー側で生成されます

最も重大なリスクの 1 つは、ウォレットの機密情報をサーバーにアップロードすること、またはサーバー側でウォレットを生成することです。非保管ウォレットの場合、ウォレットの機密情報はユーザーのデバイスに保存する必要があります。暗号化された形式で存在する場合でも、この機密性の高いデータは転送中に傍受されたり、サーバーのデータベースやログにアクセスできる誰かに漏洩したりする可能性があります。

安全でないストレージ

ウォレットのパスワードやその他の機密情報などの機密情報が平文で保存されている場合、またはデバイス上の安全でない場所に保存されている場合、セキュリティ リスクが発生します。

このケースには、Android の外部ストレージまたは iOS の「UserDefaults」が含まれます。

また、暗号化キーの生成に安全でないキー導出関数が使用された場合や、データを保護するために安全でない暗号化アルゴリズムが使用された場合にも発生する可能性があります。

動作および動作環境のセキュリティチェックの欠如

ウォレット アプリケーションは、データを安全に保存するだけでなく、その動作のセキュリティと基盤となる動作環境のセキュリティも確保する必要があります。このカテゴリでよくある問題としては、root 検出と脱獄検出の欠如、ユーザーがウォレットの機密情報のスクリーンショットを撮ることを防止できないこと、アプリがバックグラウンドで実行されているときに機密情報を非表示にできないこと、機密入力フィールドにカスタム キーボードが許可されていることなどが挙げられます。

拡張ウォレットには悪意のある Web サイトに対する保護が不足しています

ほとんどの DApp は Web アプリケーションであり、ブラウザ拡張機能ウォレットを使用することが最も一般的な対話方法です。

最初のレベルのタイトル

ウォレットユーザーへのアドバイス

デジタル資産を保護し、財布を安全に保つために予防策を講じることが重要です。デジタル通貨の分野は、ハッカーや詐欺師によってもたらされるリスクに満ちています。

以下は、ハッキングの可能性を減らすためにユーザーが参照または従うことができる推奨事項のリストです。

①セキュリティ基準を満たしたウォレットを選ぶ。一部のウォレットにはバグがあり、ハッキングやその他のセキュリティ侵害に対して脆弱である可能性があります。セキュリティ会社によってテストされ、潜在的な脆弱性がないか徹底的にチェックされ、セキュリティ基準を満たしているとみなされるウォレットのみを使用してください。

② 公式 iOS ストアおよび Google Play ストアからアプリをダウンロードすると、正規バージョンのアプリを確実に入手できます。

③ ソフトウェアのアップデートには発見された脆弱性に対するセキュリティ修正が含まれることが多いため、デバイスを常に最新の状態に保つことが重要です。

④ウォレットアプリケーションのインストールには専用の携帯電話やパソコンを使用し、日常業務用の機器は使用しないでください。これにより、誤ってインストールされた悪意のあるアプリケーションによって被害を受けるリスクを軽減できます。

最後に書きます

最後に書きます

新しいレイヤー 1 およびレイヤー 2 ブロックチェーンは継続的に開発されており、既存のウォレットの多くはこれらの新しいブロックチェーンと互換性がないため、より多くのデジタル通貨ウォレットが市場に投入されるでしょう。

ウォレットのセキュリティ リスクを可能な限り軽減するには、ユーザーとウォレット開発者の共同の努力が必要です。ユーザーはベスト プラクティスに従い、ハッキングを防ぐために常に警戒する必要があり、開発チームは安全なコードを作成し、ウォレット アプリケーションのセキュリティ監査を実施する必要があります。