記憶に残る言葉を使わずにウォレットを包括的に解釈: Web2 ユーザーを Web3 に導く

原作者: Chen Li、Ivy Zeng、Ivo Entchev

出典:ようびキャピタル

Web3 を初めて使用する Web2 ユーザーにとって、初めての経験は (控えめに言っても) 楽しいものではありません。従来のEOAウォレットは、ウォレットの生成、秘密鍵の管理、ニーモニックワードの保存など、一連の複雑で面倒なプロセスを経る必要がありました。ニーモニック ワードのない次世代ウォレットは、秘密キーとニーモニック ワードを抽象化することでこの摩擦点を解決しようとし、一般的に使用される Web2 ソーシャル アカウントを使用してログインするのに数回クリックするだけで、より使い慣れたログイン プロセスを実現できます。したがって、ニーモニック ウォレットは Web3 の普及にとって重要な一歩となります。

ウォレットプロバイダーがニーモニックワードレスウォレットを実装する方法の 1 つは、完全に集中化されたアカウント保管ソリューションです。ただし、これは Web3 アプリケーションの本来の目的に反します。適切なソリューションは、抽象化の利便性を実現するために、ユーザーが自分のアカウントの所有権や自己管理権を失うという犠牲を払って実現されるべきではありません。むしろ、ユーザーのニーズに基づいて、両者の間で適切なバランスを取る必要があります。

私たちは、Web2 の消費者を Web3 に移行させる転換点にいます。ログイン プロセスは、次の成長段階では重要になります。したがって、Web3 の分散主義に沿ったログインとアカウント管理エクスペリエンスを作成することが重要であり、Web2 の利便性と相互運用性も備えています。

最初のレベルのタイトル

トレードオフ: ニーモニック キーを使用しないキー管理 VS 自己保管

ウォレット製品の最近のすべてのイテレーションは、ニーモニックのないキー管理と自己保管という 2 つの主な、しかし絡み合った機能の追求によって分析できます。ニーモニック キー管理は、新規ユーザーを Web3 にシームレスにオンボーディングするための基盤です。これは、ユーザーが新しい環境で自分のアカウントにログインするためにシード フレーズや秘密キーが必要ないことを意味します。したがって、Web2 と同様に、エントリープロセスとアカウント管理が抽象化されています。

技術的には、この抽象化は、ウォレットプロバイダーがクライアントアカウントの権限をサーバーまたはサードパーティに委任することによって実現されます。たとえば、Magic Link では、ユーザーが暗号化キーにアクセスし、マスター キー (AWS 上の集中型エスクロー サービス HSM によって保護されている) を使用して復号化することを (正式に) 承認される必要があります。他のアプローチでは、秘密キーを複数の部分に分割し、異なる場所に保存することでキー全体が公開されるリスクを軽減することで、より分散化を図ることができます。明らかに、ユーザーは秘密鍵を使用しないことと自己保管機能の間でトレードオフを行う必要があります。これは多くの暗号通貨ユーザーにとって (完全に神聖ではないにしても) 重要であり、それには十分な理由があります。ウォレット サービスが第三者に依存している場合、その第三者は取引を検閲し、さらには資産を乗っ取る権限を持ちます。これらは政府の規制や介入の対象となる場合があります。サービスプロバイダーに大きく依存しているウォレットサービスは、悪意のある攻撃や事故が発生した場合に中断される可能性が高くなります。

最初のレベルのタイトル

適切なバランスを見つける: 既存のニーモニックウォレットの比較

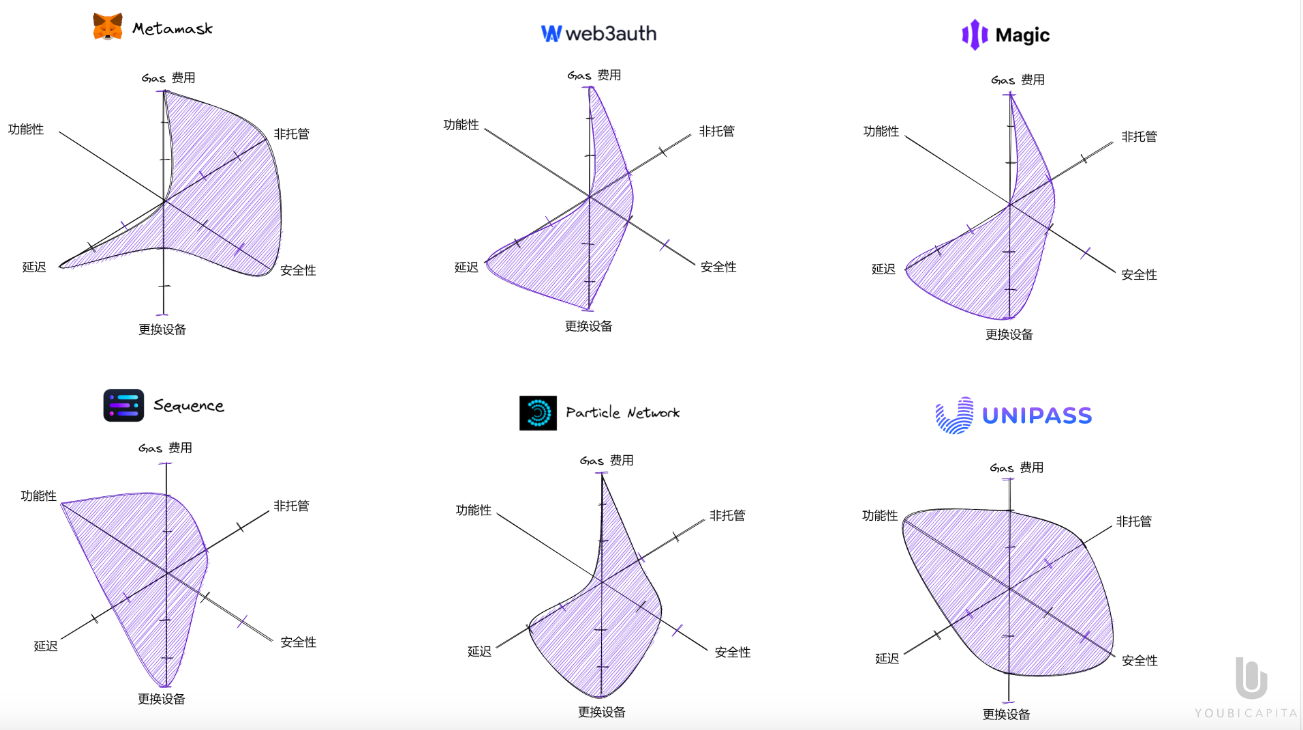

上記のフレームワークに基づいて、ニーモニックワードのないいくつかの代表的なウォレットを調査し、それらを自己管理の程度およびその他の関連要因に従って分析しました。これらのウォレットは次のとおりです。

MagicLink,Web3Auth,Particle Network,Sequence,UniPass

画像の説明

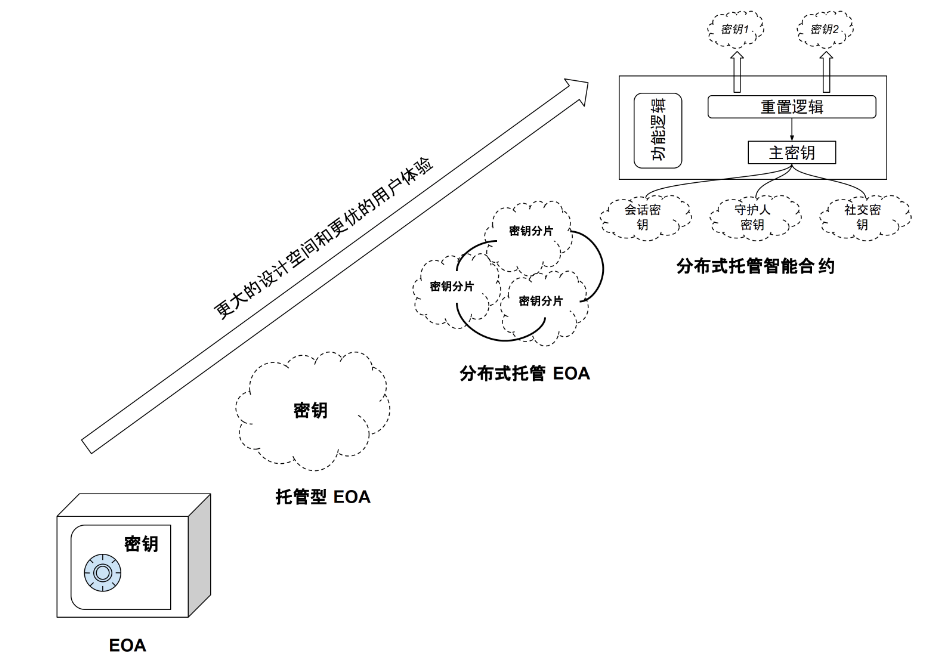

図 1: ウォレット設計におけるクラウド コンピューティング、MPC、スマート コントラクトの適用

Metamask、Imtoken、Phantom などの EOA ウォレットは、最もローカライズされた独立したウォレットですが、当然のことながら、使用するのが最も面倒です。ユーザーは、シード フレーズまたは秘密キーを安全に保管する方法と、それらを使用して新しいデバイスにアカウントをインポートする方法を学ぶ必要があります。アカウント アドレスは秘密キーから取得されるため、秘密キーを紛失または盗難された場合、アカウント アドレスは永久にロックされるか、アクセスできなくなります。

最も即時の代替策は、ホストされたサービスを使用することです。マジックリンクなど。カストディアンは、電子メールまたはソーシャル ログインを介してのみアカウント アクセスを許可できます。ただし、エスクロー サービスの利便性には、重要なセキュリティ リスクや集中化リスクが伴うことがよくあります。

より高度なアプローチには、通常、Web3Auth や Particle Network などの MPC (SSS、TSS) が含まれます。キーをいくつかの部分に分割することで、ログインは複数のキー所有者によって認証される必要があり、管理が分散され、集中化のリスクが軽減されます。

さらに、スマートコントラクトとMPCを組み合わせ、アカウント管理ロジックを導入し、MPCが管理するマスターキーをユーザーが再構築またはリセットできるようにして、集中化のリスクをさらに軽減して成功している人もいます。アカウント管理ロジックの中核は、深いカスタマイズを実現し、ウォレット サービス プロバイダーや特定のガーディアンへの依存を排除するための、いわゆるガーディアンの選択です。

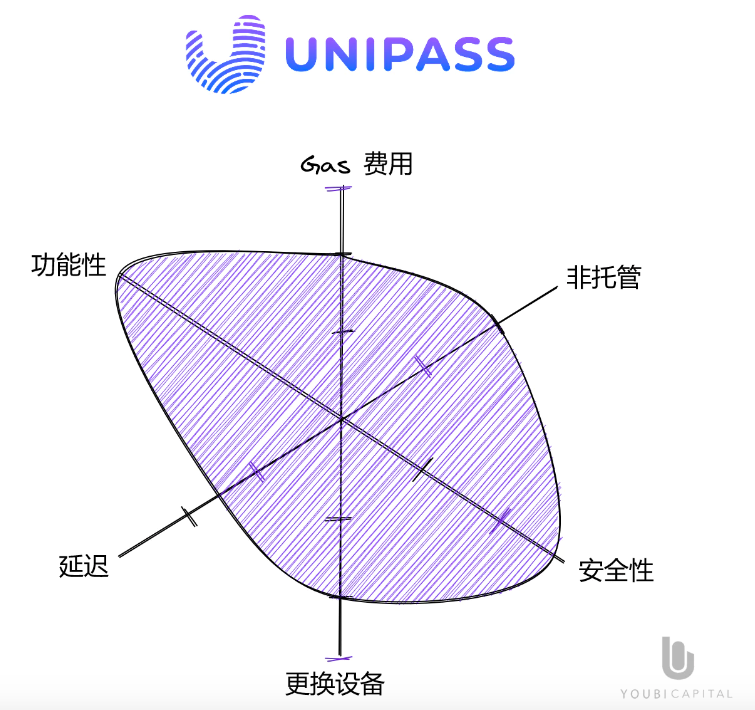

フレーズレスのキー管理と自己保管の間のトレードオフに対処することに加えて、これらのフレーズレスウォレットは、ユーザーエクスペリエンスの 6 つの側面にわたって評価することもできます。

ガス料金:スマートコントラクトアカウントを作成するためにチェーン上で生成されるガス料金(通常使用のガス料金はEOAウォレットに近い)

レイテンシー: 作成とインポートのプロセスにかかる時間 (例: スマート コントラクト ウォレットは、オンチェーン プロセスのため通常より長くかかります)

装備変更の容易さ:新しい環境やデバイスへのスムーズな切り替え

安全性:単一障害点の存在。これには、サービス プロバイダーや統合フロント エンドなどの単一の当事者が、アカウントを完全に制御するために完全なキーや資格情報を公開、再構築、またはリセットできるかどうかが含まれます。

ホスティング:サービスの可用性と検閲への耐性 (つまり、サービスのサービスプロバイダーへの依存性、管理者が顧客のアカウントにアクセスできるか、またはアカウントを凍結できるかどうか)

特徴:追加のアカウント管理ロジックを実装する機能 (ガス料金への資金提供、複数の署名、委任された署名など)

最初のレベルのタイトル

Magic Link (ホスト型 EOA ウォレット)

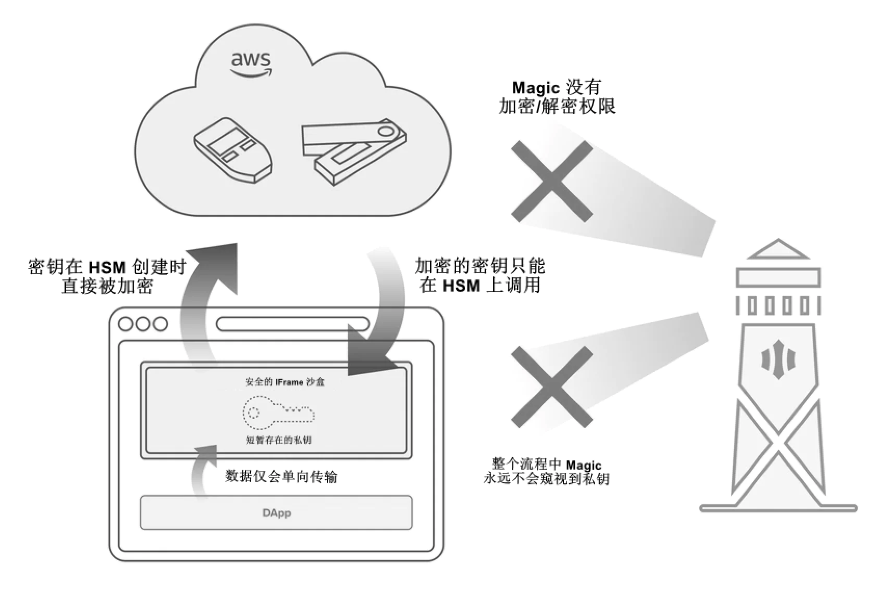

Magic Link は、電子メールとソーシャル ログインをサポートするシードワードレスウォレットです。 Magic Link によって承認された後、顧客は新しいデバイスで自分のアカウントにログインするときに管理者から秘密キーのコピーをダウンロードできるため、ニーモニック フレーズを保存したり使用したりする必要がなくなります。 Magic Link は、Magic Link が秘密キーをプレーンテキストで保存しないように、暗号化されたバージョンの秘密キーを AWS HSM にアウトソーシングしてクライアントに直接サービスを提供します。

画像の説明

図 2: Magic Link (AWS キー管理サービス)

画像の説明

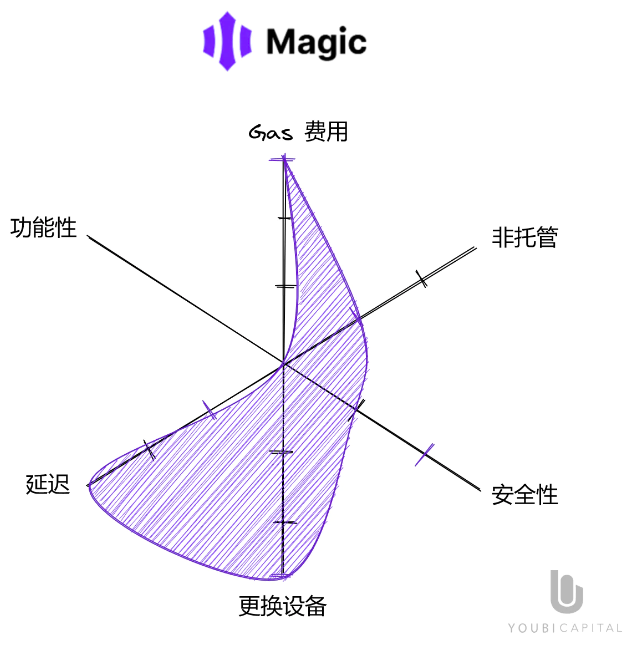

図 3: Magic Link に対する当社の評価

ガス料金:EOAウォレットなので安い

遅れ:低い、メタマスクと同じ

交換用デバイス:簡単です。秘密キーはアクセス トークン (電子メール/OAuth) を使用して新しいデバイスに転送されます。

安全性:低い。単一障害点。完全な秘密キーがフロントエンドで公開される

管理対象外:低い。認証サーバーへの依存度が高いため、サービスの可用性が低く、検閲防止機能が弱い

特徴:最初のレベルのタイトル

Web3Auth (分散型ホスト型 EOA ウォレット)

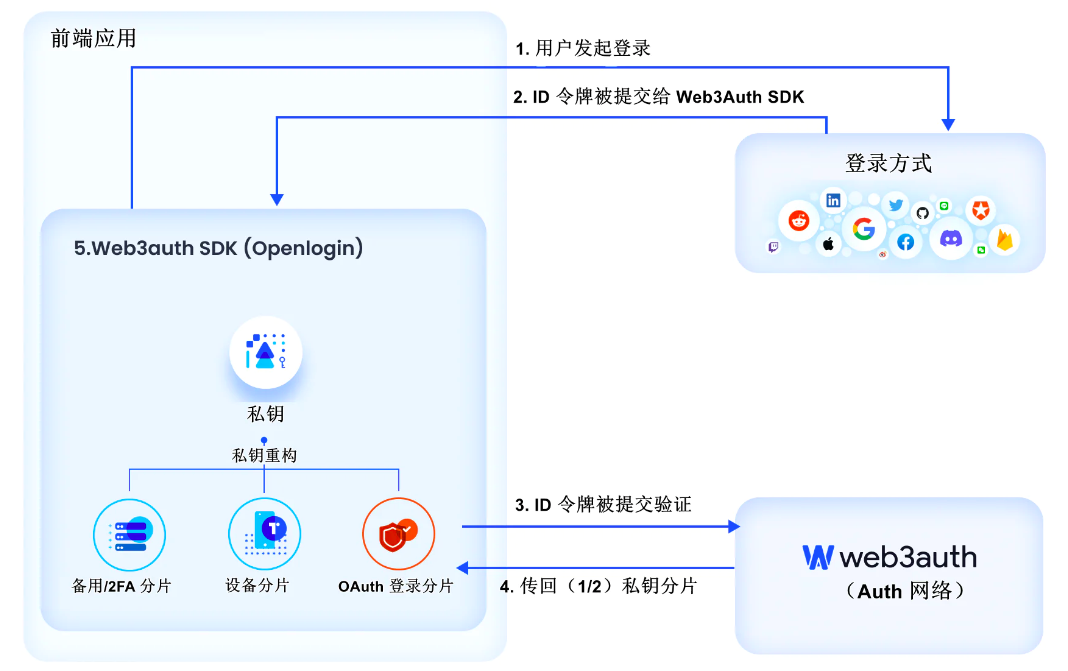

人気のあるウォレット サービス プロバイダーである Web3Auth もソーシャル ログインをサポートしており、ユーザーはソーシャル アカウントを介して接続し、さまざまなアプリケーションで自分自身を認証できます。 Chess.com、Opensea、Skyweaver など、Web3Auth を統合するさまざまな Web2 および Web3 アプリケーションがすでに存在します。ソーシャル ログインが、C エンドのユーザー向けアプリケーションにとって、最もシームレスではないにしても、魅力的な認証形式であることは疑いの余地がありません。

ただし、Magic Link と同様に、ソーシャル ログイン ワークフローでは、サーバーがログイン リクエストを生成し、アプリケーション キーで署名する必要があるため、一元化する必要があります。スマート コントラクトは、認可サーバーに開示された公開キーを使用して署名を検証できますが、これはエンドユーザーに優しいプロセスではありません。

リスクを軽減するために、Web3Auth は OAuth キーに他のキーを追加し、完全なキーを再構築するために複数のキーが一緒に署名することを要求します。ユーザーが初めてソーシャル アカウント (Gmail/Twitter など) にログインすると、まず分散型の方法で Shamir Secreting Sharing (SSS) を通じて 3 つのキー シャードが生成され、個別に保存されます。これらのシャードは次のように保存されます。

デバイス シャーディング: ユーザーのデバイスに生成されて保存され、新しいデバイスにログインするたびに再生成されます。

OAuth ログイン シャード: OAuth サーバー上で生成され、さらに分割されてノード ネットワークに保存され、OAuth コードが検証されたときに 1 回だけ取得されます。

画像の説明

図 4: Web3Auth (Shamir 秘密共有、ソーシャル ログイン)

現在、OAuth シャードと代替シャードの両方が認証ネットワーク経由で Web3Auth によって制御されており、これら 2 つのシャードは完全な秘密キーを再構築するために使用されます。 Opensea や Sequence などの Web3Auth を統合するサービスでは、ユーザーは他の要件なしでソーシャル アカウントを通じて自分の ID を直接認証し、アプリケーションにログインできるため、Web3Auth が唯一のアカウント管理者になります。

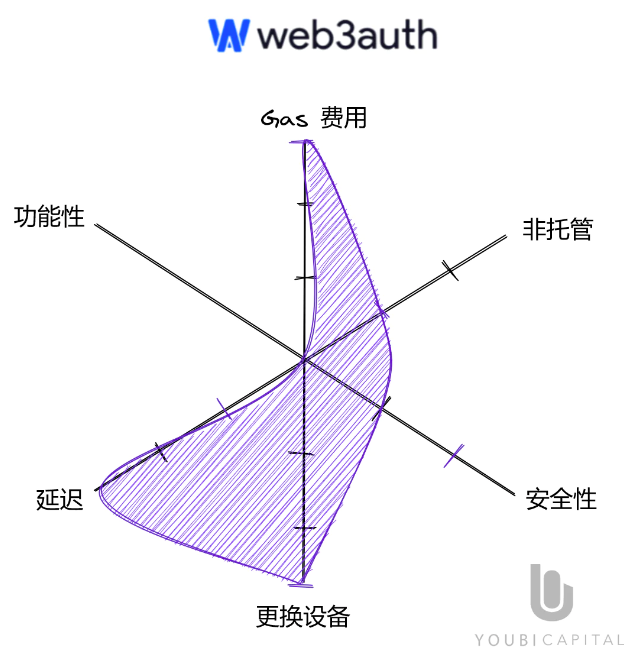

画像の説明

図 5: Web3Auth に対する当社の評価

ガス料金:低い。スマートコントラクトウォレットではありません

遅れ:低い。すぐにログインしてください

交換用デバイス:単純。ソーシャル ログインとパスワード、またはソーシャル ログインのみ

安全性:低い。独身の管理人。秘密キーはフロントエンドに完全に公開されます

管理対象外:低い。このサービスは Web3Auth に大きく依存しており、検閲に抵抗する機能がありません。

特徴:低い。スマートコントラクトウォレットではありません

最初のレベルのタイトル

パーティクル ネットワーク (分散型保管 EOA ウォレット)

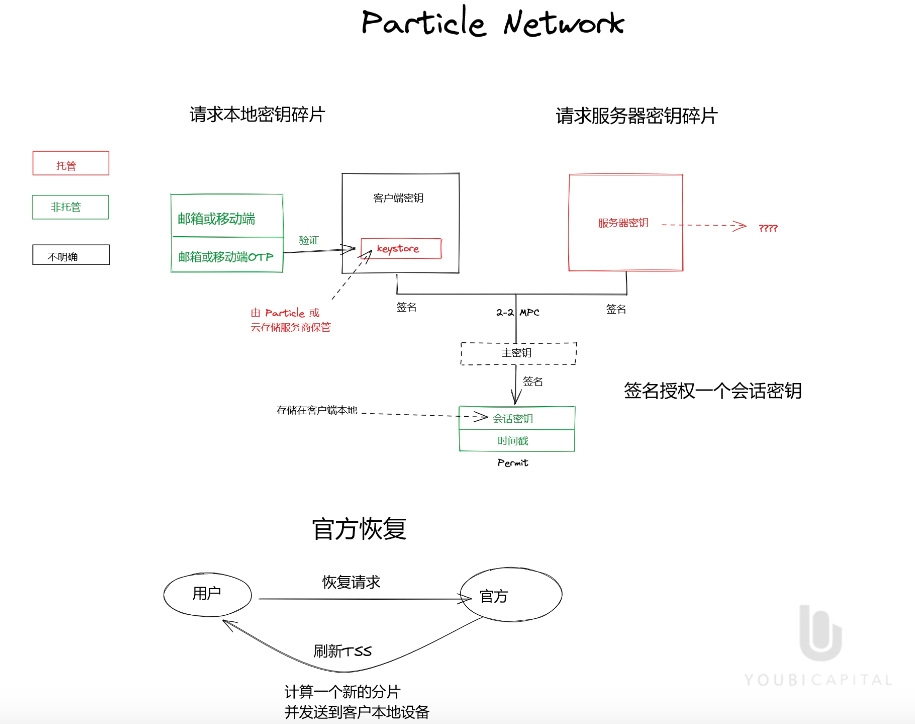

Particle Network は、電子メールまたはソーシャル ログインを特徴とし、2/2 MPC-TSS に基づくアルゴリズムを使用する別のウォレット サービスです。鍵生成プロセスには、クライアントと公式という 2 つの当事者が存在し、共同で公開鍵を計算し、それぞれが秘密鍵を保持します。顧客側のみが署名プロセスを開始できます。

画像の説明

図 6: パーティクル ネットワーク (MPC-TSS、ソーシャル ログイン)

TSS マルチ署名アルゴリズムは、プロセス全体で完全な秘密キーを公開しないため、SSS よりも安全です。ただし、2/2 TSS スキームでは、2 つのキーのいずれかを紛失すると回復できないため、アカウントが永久にロックされるリスクが高くなります。

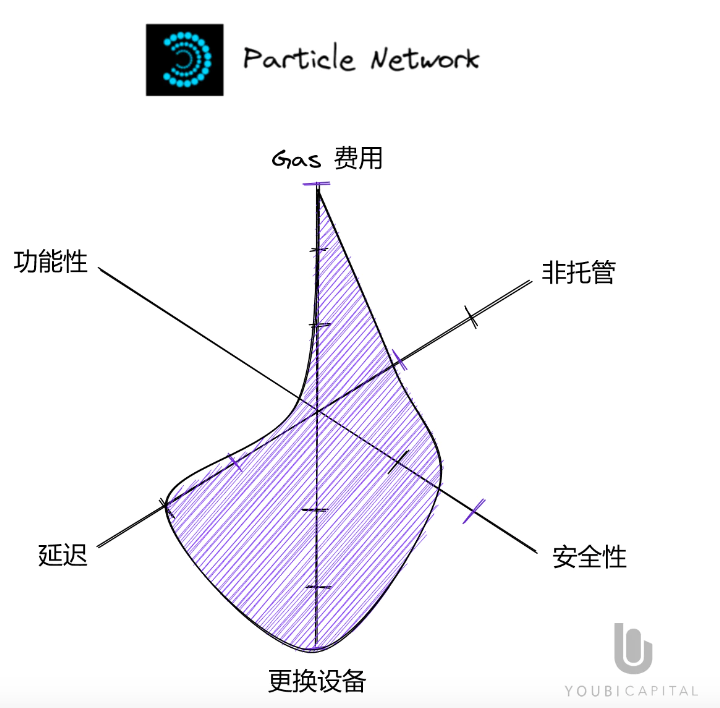

画像の説明

図 7: パーティクル ネットワークの評価

ガス料金:低価格ですが、スマートコントラクトウォレットではありません。

遅れ:低い 2/2 MPC は非常に効率的です。

交換用デバイス:シンプル、電子メール OTP またはソーシャル ログイン

安全性:中、完全な秘密キーは存在せず、公開されることもありません。ソーシャル ログインの検証は依然として一元化されています

管理対象外:低い。サーバー側はサービスを一時停止したり、トランザクションを検閲したりすることがあります。

特徴:低い。スマートコントラクトウォレットではありません

パーティクル ネットワーク ウォレットのテストは次の場所で行われました。https://wallet.particle.network最初のレベルのタイトル

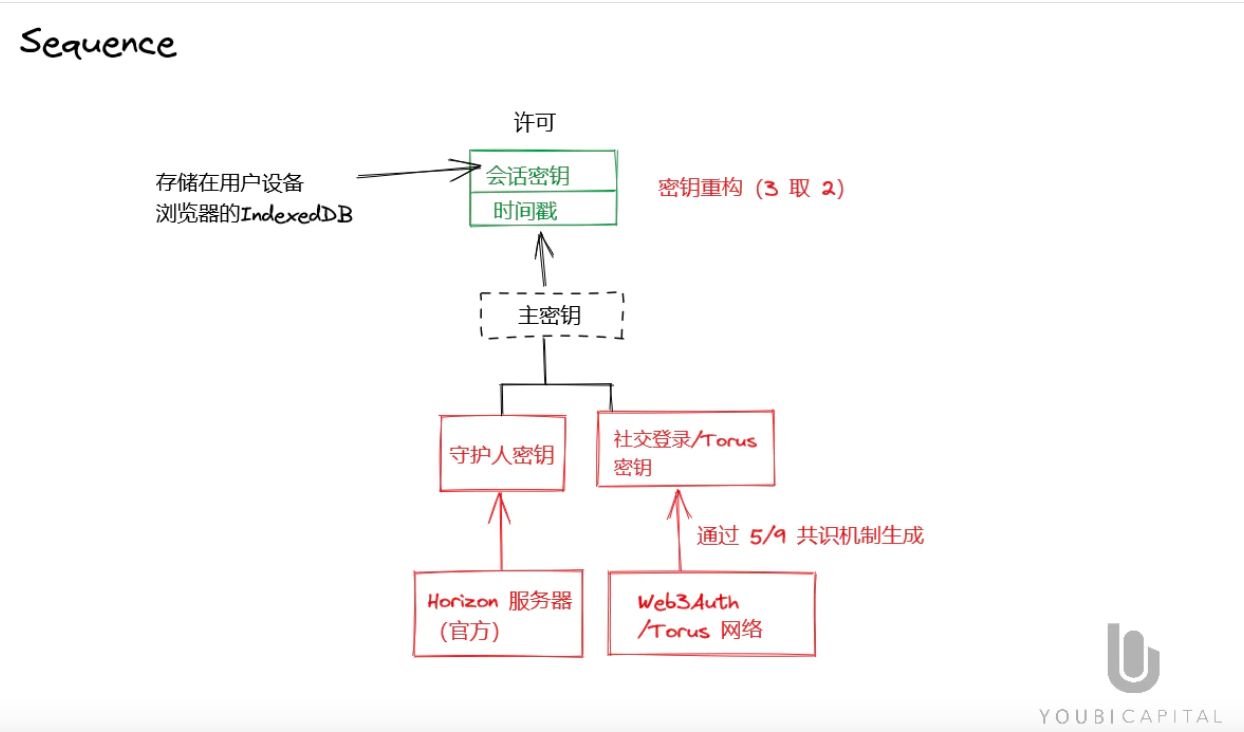

シーケンス (分散型エスクロー スマート コントラクト ウォレット)

Sequence は、3 つのキーの 1 つを Web3Auth に委任することで、電子メールまたはソーシャル ログインの両方をサポートするマルチシグネチャ スマート コントラクト ウォレットです。これにより、開発者はアカウントのセキュリティをより柔軟に管理できるようになります。さらに、Sequence はスマート コントラクト ウォレットとして、ユーザー エクスペリエンスを向上させるために、さまざまなユースケースでの追加ロジックの設定をサポートしています。現在、一部のゲームやWeb3アプリケーションではSequenceが採用されています。

現在、Sequence ウォレットは、アカウントを完全に制御するための過半数の重みを作成するのに十分な 3 つの秘密鍵 (セッション キー、ガーディアン キー、およびトーラス キー) で保護されています。

セッション キーはブラウザの IndexedDB に保存されます。

ガーディアン キーは Horizon (シーケンス サーバー) に保管されます。

画像の説明

図 8: シーケンス (スマート コントラクト、SSS)

Web3Auth と比較して、Sequence には、開発者またはクライアント向けにさらに分散型ホスティングのオプションが追加されています。現在、Sequence では、ユーザーが新しいデバイスにログインするときに、ソーシャル アカウントを使用してトーラス キーとガーディアン キーを直接呼び出すことができるため、煩雑さを軽減し、ユーザー エクスペリエンスを向上させることができます。

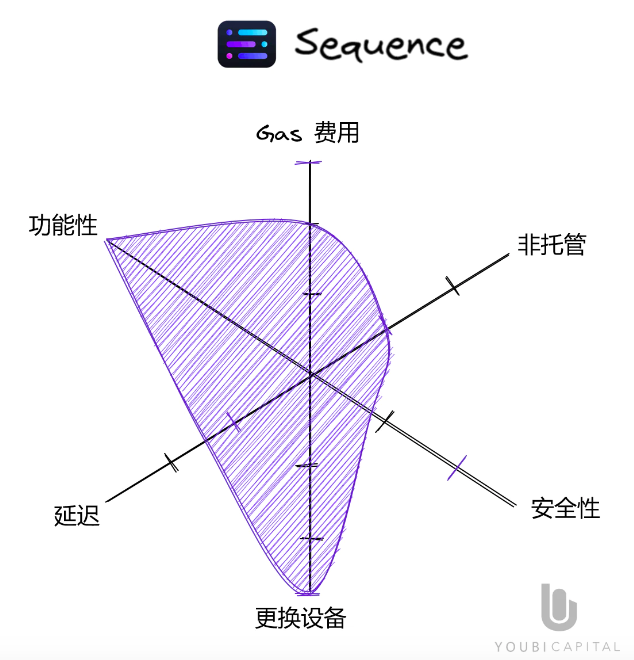

画像の説明

図 9: シーケンスの評価

ガス料金:低~中

イーサリアムの場合: アカウント作成には 270k グウェイが約 5 ~ 12 ドル (ガス価格は 15 ~ 30 グウェイ、ETH は 1500 ドル) です。

Polygon の場合: アカウント作成には $0.0068 ~ 0.015 (ガソリン価格 47 gwei、MATIC は $0.9)

遅れ:中、通常、最初のログインには 15 秒、ソーシャル ログインには 10 ~ 20 秒かかります

交換用デバイス:単純。ソーシャルログイン

安全性:低い。単一障害点。現在の実装では、ログインするにはトーラス キーのみで十分です。

管理対象外:低い。現在の実装では、ログインするにはトーラス キーのみで十分です。

特徴:最初のレベルのタイトル

UniPass (分散型パッシブカストディアンスマートコントラクトウォレット)

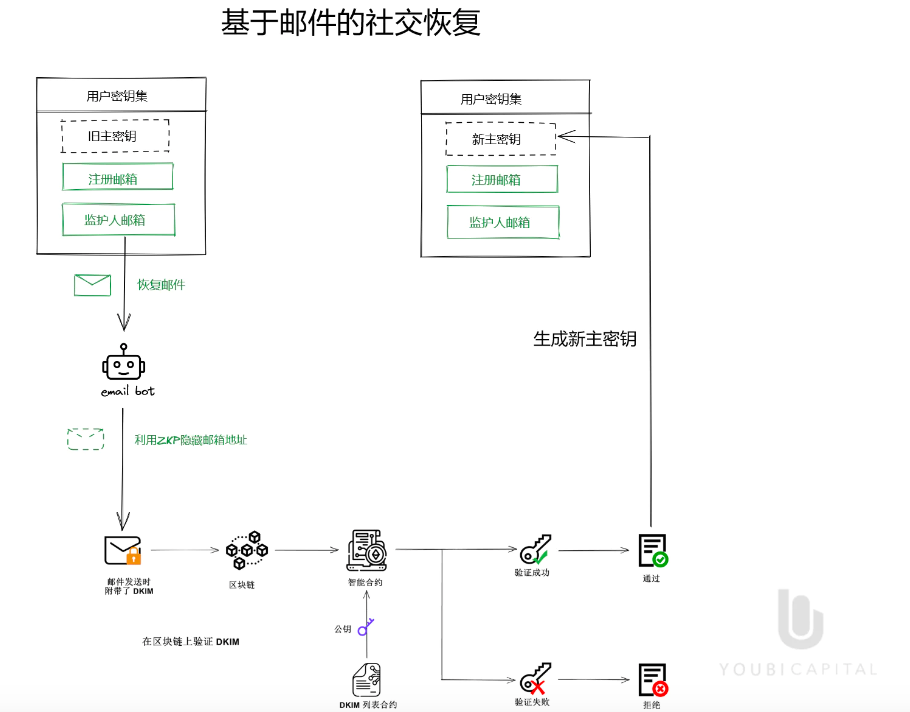

UniPass は、MPC キー管理に基づいて構築されたスマート コントラクト ウォレットでもあります。スマートコントラクトとMPCウォレットの優れた機能をすべて継承しています。 Sequence と比較すると、ガーディアン キーとソーシャル キーを使用する代わりに、ガーディアン電子メールのドメイン キー (DKIM) を使用してリセット要求を認証します。ユーザーは、事前に設定した電子メール アカウントから電子メールを送信するだけで、マスター キーをリセットできます。

DKIM ベースのリセット メカニズムは次のとおりです。ユーザーが特定の形式で電子メールを送信し、電子メール アドレスを含むコンテンツが DomainKeys によってハッシュ化および署名され、その後、任意の RPC サービスを使用して署名されたハッシュ値をブロードキャストし、スマート コントラクトのリセットを呼び出します。関数。図 10 に示すように、チェーン上の保護者電子メールのドメイン キー署名を確認します。

画像の説明

図 10: UniPass DKIM のリカバリ

この設計でも、ガーディアン電子メール (ガーディアン電子メール) が管理者の役割を果たすと考えることができますが、プロセス全体に特定のサービスプロバイダーが存在せず、レビューのリスクがないため、これは受動的です。この方法により、サービス プロバイダーが内部または外部の悪意のある攻撃によって攻撃されるリスクが大幅に軽減され、ホスティング サービス プロバイダーが検閲される可能性が低くなります。アカウントへのアクセスは電子メール サービスのセキュリティ環境によって保護されるだけでなく、外部からは見えなくなります (電子メール アドレスとアカウントの関連付けは zk テクノロジーによって暗号化され、メールボックスが何に対応するかは誰も知りません)あなたの財布はそうです)。

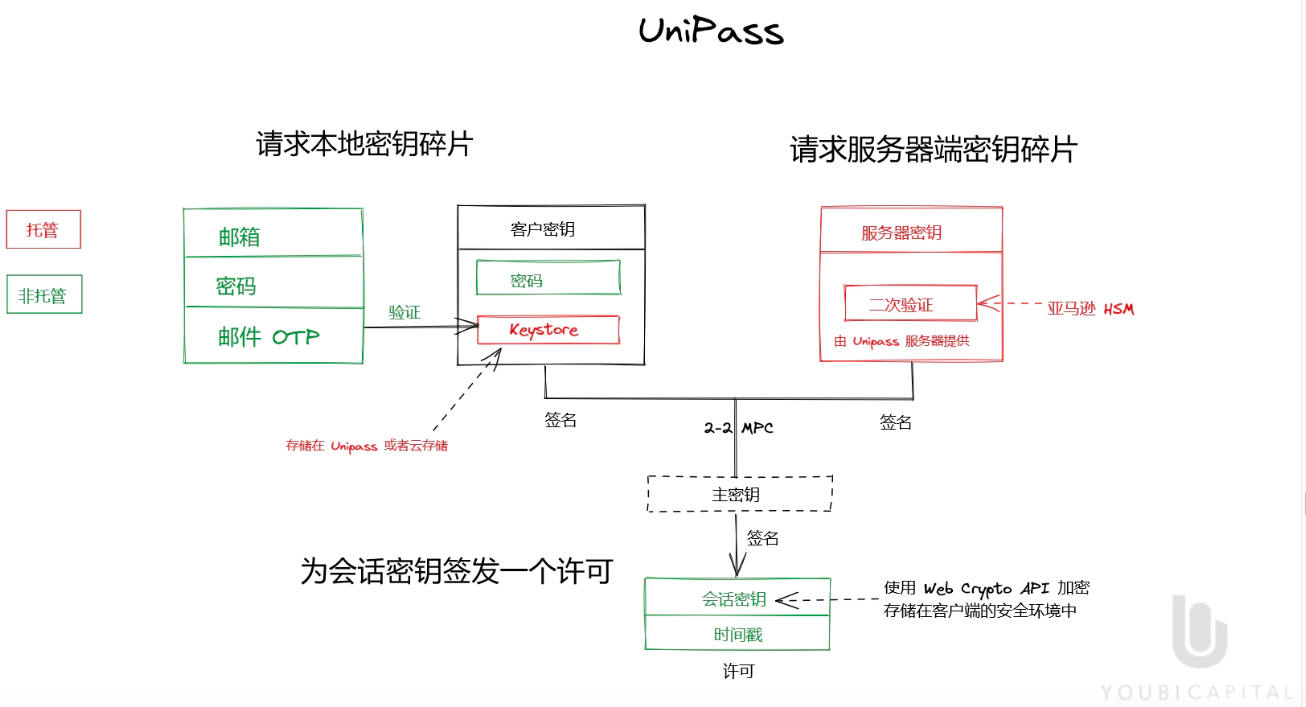

画像の説明

図 11: UniPass 2/2 MPC-TSS ログイン プロセス

画像の説明

図 12: Unipass に対する当社の評価

ガス料金:低から中程度。 Polygon でのアカウント作成の費用: 80k-130k wei は $0.0033-$0.005 (ガソリン価格は 15-30 gwei、MATIC 価格は $0.9)

遅れ:中くらい

交換用デバイス:中くらい。電子メール OTP + パスワード。ユーザーはソーシャル ログインを通じてアカウントを単純にインポートすることはできません

安全性:高い。ハッカーが顧客のアカウントに侵入するには、2 つの電子メール (アドレスと電子メールの関係は zk-tech によって隠蔽されています) を解読する必要がありますが、これはほぼ不可能です。

管理対象外:中くらい。サービスの可用性が高く、UniPass が正式にサービスを停止したとしても、顧客は引き続きウォレットにアクセスでき、エスクローは観察されません。

特徴:要約する

要約する

画像の説明

元のリンク