ハッキング事件が頻繁に発生しています。この暗号通貨盗難防止ガイドを受け入れてください。

この記事の由来は Mediumこの記事の由来は

、原著者:Kofi Kufuor、Odaily翻訳者のKatie Kufuorによって編集されました。ハッカーは今年、暗号化アプリから20億ドル以上を盗んだ。建国記念日中、業界は新たな経験をしましたTokenPocketフラッシュ交換サービスプロバイダーが盗難に遭った(2,100万ドル以上の損失)そしてBNBチェーンクロスチェーンブリッジBSCトークンハブが攻撃されました

暗号通貨の盗難で(約5億6,600万ドルの損失)。

暗号通貨エコシステムが成長するにつれて、セキュリティの戦いは激化するばかりです。したがって、この記事では次のことを行います。

暗号セキュリティインシデントの分類を提案します。

これまでハッカーにとって最も有益な攻撃方法を挙げてください。

暗号セキュリティの将来について話し合います。

最初のレベルのタイトル

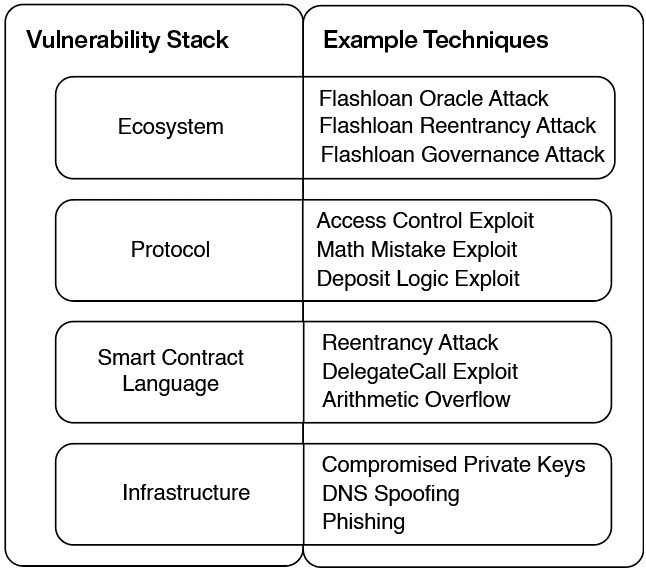

暗号化されたアプリケーション エコシステムは、スマート コントラクトによってサポートされる相互運用可能なプロトコルで構成され、チェーンとインターネットの基盤となるインフラストラクチャに依存します。このスタックの各層には、独自の脆弱性があります。悪用されたスタックの層と使用された手法に基づいて暗号ハッカーを分類できます。

副題

インフラストラクチャ層に対する攻撃は、コンセンサスのためのブロックチェーン、フロントエンドのためのインターネット サービス、および秘密キー管理のためのツールへの依存など、暗号アプリケーションの基礎となるシステムの弱点を悪用します。

副題

この層のハッカーは、再入可能性やデリゲート呼び出し実装の危険性など、Solidity などのスマート コントラクト言語の弱点や脆弱性を利用しますが、セキュリティ仕様に従うことで回避できます。

副題

攻撃プロトコルロジック

このタイプの攻撃は、単一アプリケーションのビジネス ロジックのエラーを悪用します。ハッカーがバグを見つけた場合、それを利用してアプリケーション開発者が予期しない動作を引き起こす可能性があります。

プロトコル ロジック レベルの攻撃では、アプリケーション パラメーターの制御に使用されるガバナンス システムを悪用することもできます。

副題

攻撃エコシステム

最初のレベルのタイトル

データ分析

データ分析

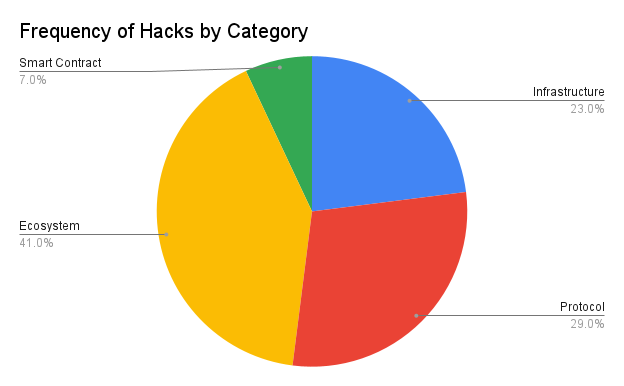

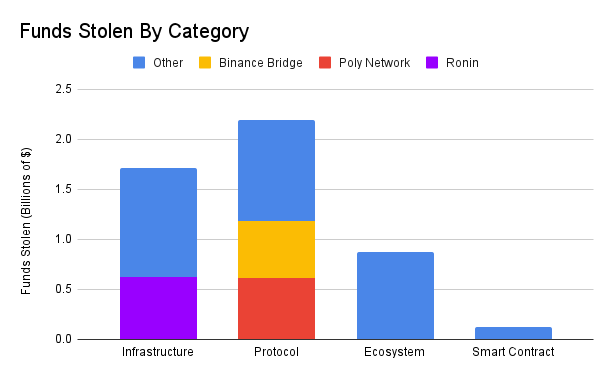

私は、2020 年に起きた最大規模の仮想通貨ハッキング 100 件のデータセットをまとめました。盗まれた資金は総額 50 億ドルに上ります。

生態系は最も頻繁に攻撃されます。それらは 41% を占めます。

プロトコル ロジックの脆弱性により、最も多くの金銭的損失が発生しました。

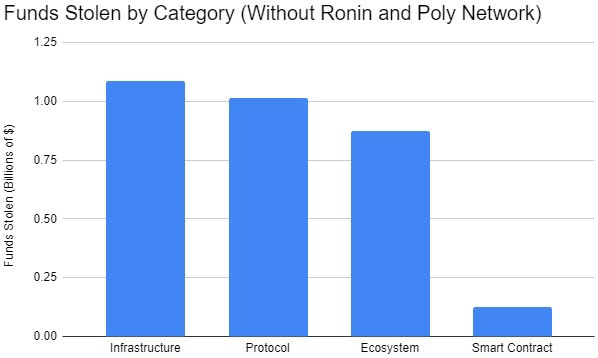

上位 3 つの攻撃を除外すると、インフラストラクチャに対する盗難事件が最も多くの損失を被るカテゴリになります。

副題

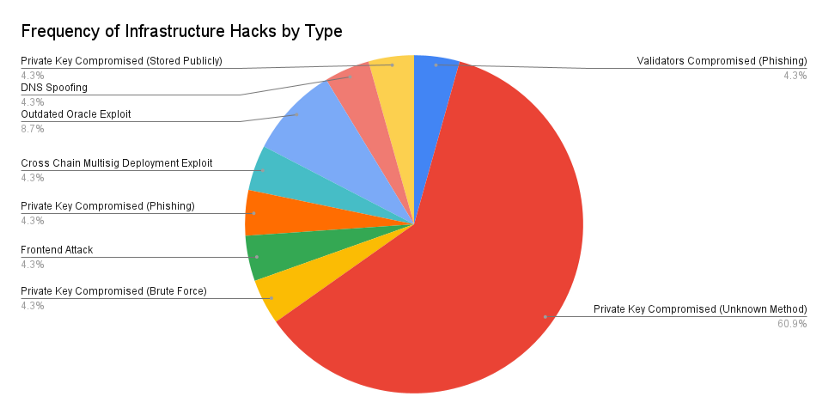

インフラストラクチャー

インフラストラクチャーインフラストラクチャ侵害の 61% では、未知の手段を通じて秘密鍵が漏洩しました。ハッカーはフィッシングメールを使用する可能性があり、これらの秘密鍵を入手するためのその他の社会的攻撃。

副題

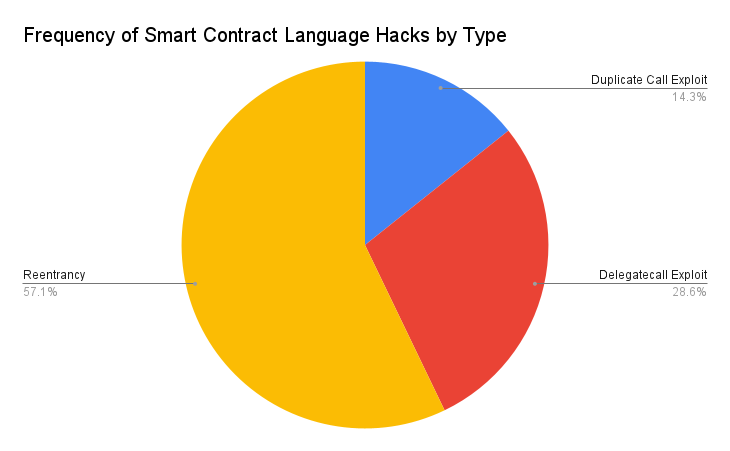

スマートコントラクト言語

再入攻撃は、スマート コントラクト言語レベルで最も一般的な攻撃タイプです。

たとえば、Siren Protocol のハッキングでは、担保トークンを引き出す関数は簡単に再入可能であり、すべての担保が使い果たされるまで (悪意のあるコントラクトがトークンを受け取るたびに) 繰り返し呼び出されていました。

副題

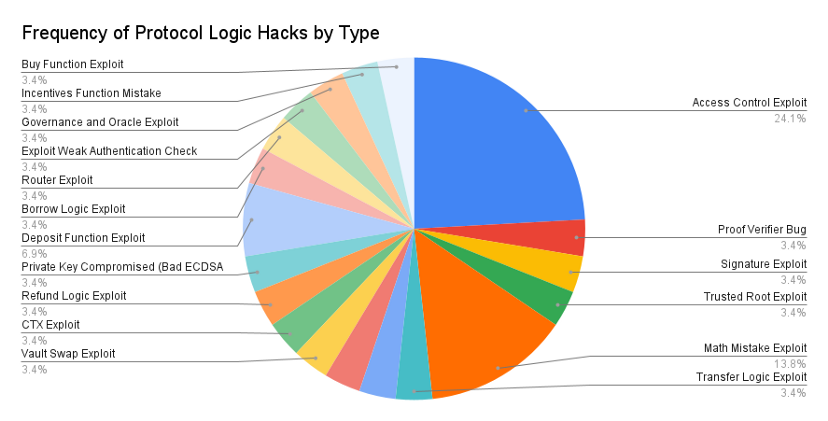

プロトコルロジック

各アプリケーションには固有のロジックがあるため (純粋なフォークでない限り)、プロトコル層のほとんどの脆弱性は特定のアプリケーションに固有です。

アクセス制御エラーは、サンプル グループで最もよく繰り返される問題でした。たとえば、Poly Network ハッキングの場合、「EthCrossChainManager」コントラクトには、クロスチェーン トランザクションを実行するために誰でも呼び出すことができる機能がありました。

たとえば、CREAM、Hundred Finance、Voltage Finance などの多くの Compound フォークは、Compound のコードが相互作用を許可する前にその影響をチェックする必要がなかったため、再入攻撃の犠牲になりました。 Compound では、サポートするすべての新しいコインの脆弱性を精査したため、これはうまくいきましたが、フォークを作成したチームはそうしませんでした。

副題

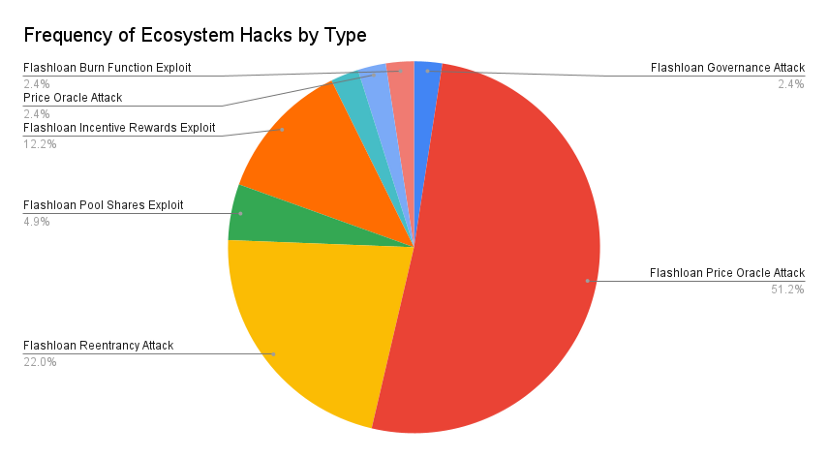

生態系

フラッシュ ローン攻撃は通常、次の式に従います。ローンを使用して大規模な取引を行い、ローン プロトコルが価格フィードとして使用する AMM 上のトークンの価格を押し上げます。次に、同じ取引で、膨らんだトークンを担保として使用して、実際の価値をはるかに上回るローンを取得します。

最初のレベルのタイトル

ハッカーはどこから始めますか?

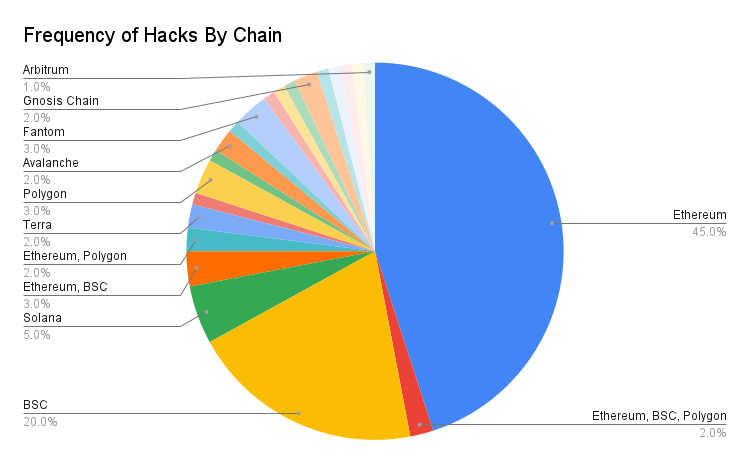

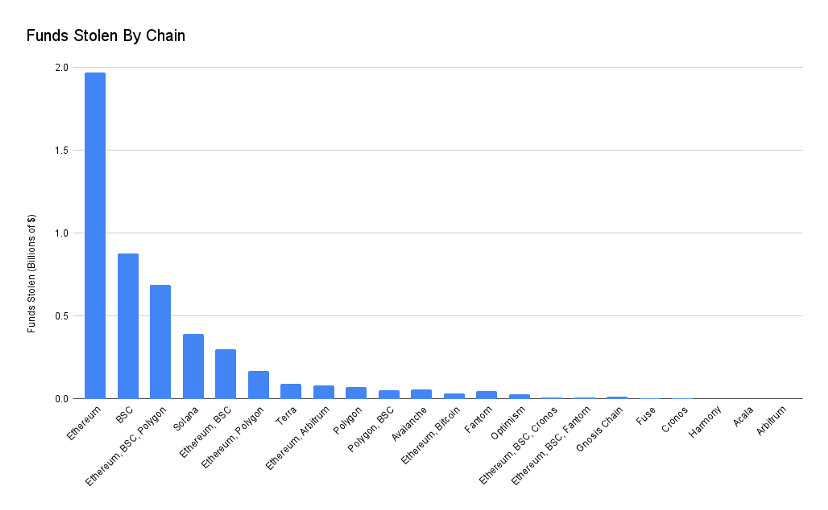

データセットは、盗まれたコントラクトまたはウォレットが存在するチェーンに従って分析されます。イーサリアムにはハッカーの数が最も多く、サンプル グループの 45% を占めました。バイナンス スマート チェーン (BSC) が 20% のシェアで 2 位になりました。

この状況には多くの要因が考えられます。

イーサリアムとBSCはTVL(アプリに預けられた資金)が最も高いため、これらのチェーンのハッカーにとって報酬の規模は大きくなります。

ほとんどの暗号通貨開発者は、イーサリアムと BSC のスマート コントラクト言語である Solidity を知っており、それをサポートするより洗練されたツールがあります。

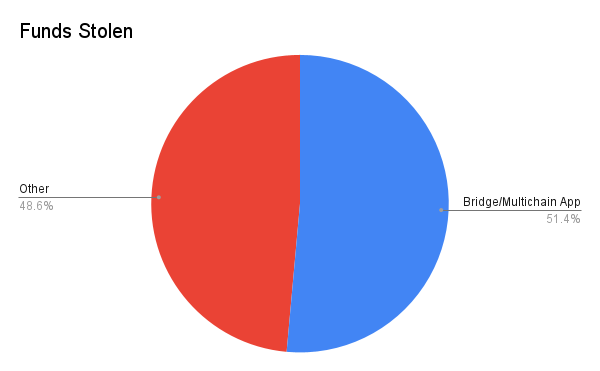

クロスチェーン ブリッジやマルチチェーン アプリケーション (マルチチェーン トランザクションやマルチチェーン融資など) の関与は、データセットに大きな影響を与えます。これらのハッキングは全体の 10% にすぎませんでしたが、25 億 2,000 万ドルが盗まれました。

最初のレベルのタイトル

副題

インフラストラクチャー

インフラストラクチャー

大規模なインフラストラクチャハッキングのほとんどには、ハッカーが秘密鍵などの機密情報を入手することが含まれます。適切な運用セキュリティ (OPSEC) の手順に従い、定期的に脅威モデリングを行うことで、このような事態が発生する可能性を減らすことができます。優れた OPSEC プロセスを備えた開発チームは、次のことが可能になります。

機密データ (秘密キー、従業員情報、API キーなど) を特定します。

潜在的な脅威 (社会的攻撃、テクノロジーの悪用、内部関係者の脅威など) を特定します。

既存のセキュリティ防御のギャップと弱点を特定します。

脅威軽減計画を策定して実装します。

副題

スマートコントラクト言語とプロトコルロジック

1.ファジングツール

Echidna などのファジング ツールは、ランダムに生成された多数のトランザクションにスマート コントラクトがどのように反応するかをテストします。これは、特定の入力が予期しない結果を生み出すエッジケースを検出する優れた方法です。

2. 静的解析

Slither や Mythril などの静的分析ツールは、スマート コントラクトの脆弱性を自動的に検出します。これらのツールは、一般的な脆弱性を迅速に見つけるのに最適ですが、事前に定義された一連の問題のみを検出します。ツール仕様にないスマートコントラクトに問題がある場合、それは見つかりません。

3. 正式な検証

Certora などの正式な検証ツールは、スマート コントラクトを開発者が作成した仕様と比較します。仕様には、コードが実行すべき内容と必要なプロパティが詳しく記載されています。たとえば、開発者が融資アプリケーションを作成するとき、各融資には十分な担保が必要であることを指定します。スマート コントラクトの考えられる動作が仕様に準拠していない場合、正式な検証者が違反を特定します。

形式的検証の欠点は、テストが仕様と同程度の品質しかないことです。提供された仕様が特定の動作に対処していない場合、または許容範囲が広すぎる場合、検証プロセスではすべてのエラーが検出されません。

4. 監査とピアレビュー

監査またはピアレビュー中に、信頼できる開発者のグループがプロジェクトコードをテストおよびレビューします。監査人は、発見した脆弱性の詳細と、それらを修正するための推奨事項を記載したレポートを作成します。

専門の第三者によって契約をレビューしてもらうことは、元のチームが見逃したバグを見つけるための優れた方法です。ただし、監査人も人間であり、すべてのバグを発見できるわけではありません。また、監査人を信頼してください。問題を見つけた場合は、自分で悪用するのではなく、報告してくれるでしょう。

5. 生態系への攻撃

エコシステム攻撃は最も一般的で有害なタイプですが、既存のツールの多くはこのタイプの攻撃を防ぐのに適しています。自動セキュリティ ツールは、一度に 1 つのコントラクト内のバグを検出することに重点を置いています。監査では、エコシステム内の複数のプロトコル間の相互作用がどのように悪用されているかに対処できないことがよくあります。

脅威検出モデルを使用すると、ノードがトランザクションを処理する前にトランザクションが存在するメモリプール内の悪意のあるトランザクションを特定できますが、ハッカーは Flashbot などのサービスを使用してトランザクションをマイナーに直接送信することで、これらのチェックを回避できます。

最初のレベルのタイトル

暗号セキュリティの未来

暗号セキュリティの将来については、次の 2 つの予測があります。

1. 優秀なチームは、セキュリティをイベントベースの実践 (テスト -> ピアレビュー -> 監査) として捉えることから、継続的なプロセスとして捉えるようになるだろうと私は信じています。彼らは次のことを行います:

メインのコードベースに新たに追加されるすべての静的分析と難読化を実行します。

すべてのメジャー アップグレードの正式な検証。

応答アクションを備えた監視および警告システムを確立します (アプリケーション全体または影響を受ける特定のモジュールを一時停止します)。

何人かのチーム メンバーに、セキュリティの自動化と攻撃への対応計画を作成および維持してもらいます。セキュリティ作業は監査後に終了すべきではありません。

2. Nomad クロスチェーン ブリッジ ハッキングなどの多くの場合、脆弱性は監査後のアップグレードで導入されたバグに基づいていました。暗号通貨セキュリティ コミュニティがハッキングに対応するプロセスは、より組織化され、合理化されるでしょう。

ハッキングが発生するたびに、投稿者は暗号化された安全なグループ チャットに殺到し、熱心に助けようとしますが、組織化されていないため、重要な詳細が混乱の中で失われる可能性があります。将来的には、これらのグループ チャットはより組織化された形式に変わると思います。

オンチェーン監視ツールとソーシャルメディア監視ツールを使用して、アクティブな攻撃を迅速に検出します。

関連書籍