トラストレスブリッジの徹底分析:相互運用性危機の解決と流動性利用効率の最適化

著者:ハキーン|W3.ヒッチハイカー

編集:Marina|W3.ヒッチハイカー

リビジョン: Evelyn | W3. ヒッチハイカー

マルチチェーン時代の到来により、ブロックチェーンネットワークの相互運用性に対する要件はますます高くなり、2021年からはクロスチェーンブリッジが爆発的に成長すると予想されます。クロスチェーンブリッジは「情報」を送信できます。ここでの情報には資産だけでなく、スマートコントラクトの呼び出し、身元証明、状態のやり取りも含まれます。 2022 年 4 月末の時点で、暗号化の世界では 65 以上のクロスチェーン ブリッジが登場しています。

クロスチェーンブリッジは流動性不足の問題を十分に解決できます。資産引き渡しで重要な役割を果たすことに加えて、クロスチェーン ブリッジは、基礎となるパブリック チェーンのパフォーマンスが不十分であるという問題も解決でき、現在のイーサリアム レイヤ 2 と同様に、トランザクション スループットを最初のレイヤから 2 番目のレイヤに転送するのに役立ちます。オフチェーン システム. プロセス全体がブリッジを通じて実現されます. 資金を保持し、巨大な取引量のプレッシャーの層を解放します。しかし、このようなブリッジには、メインチェーンから独立したブロックチェーンネットワークであるため、そのほとんどが独自のセキュリティモデルのみに焦点を当てているため、ある程度のセキュリティリスクを抱えています。

**理想的なクロスチェーンブリッジは、透明性が高く改ざんのないクロスチェーン環境を確保することを前提として、資産やその他の情報の相互作用に応えるだけでなく、極めて高いセキュリティを保証し、より高いパフォーマンスとパフォーマンスを実現します。すべてのパブリック チェーンとの互換性 プロトコル、アプリケーション、トランザクションなどのカテゴリに関するコンセンサス。 **このように開発されると、クロスチェーンブリッジの「ミドルウェア」の役割が市場で認識され、より頻繁に使用されるようになり、業界の発展により無差別のクロスチェーン相互作用の時代に入る可能性もあります。

によると、この記事は主に資産クロスチェーンブリッジのセキュリティから始まります。誰がシステムを検証しているのか最近人気のトラストレスクロスチェーンブリッジを3つ分類・選定し、それぞれの動作原理、チーム、投融資、コストなどからメリット・デメリットをまとめます。

1. クロスチェーンブリッジの分類

安全性と高速性は常にクロスチェーンブリッジの最優先事項です。市場のレイヤー 2 クロスチェーン ブリッジは主にイーサリアム上に構築されているため、レイヤー 2 に資金を置いた場合でも、資金は引き続きイーサリアム検証者によって保護されます; クロスチェーン ブリッジを通じて Arbitrum 上の資産を転送した場合、 Optimism、Arbitrum、Optimism 自体もイーサリアムによって保護されています。バリデーターはイーサリアム上にあり、イーサリアムの強力なコンセンサス基盤は非常に高いセキュリティを提供しますが、ブリッジプロトコルは一連の外部バリデーターを使用しており、資金はもはやイーサリアムではなくブリッジのバリデーターによって保護されています。バレル原理では、安全性を決定する最も脆弱な部分です。

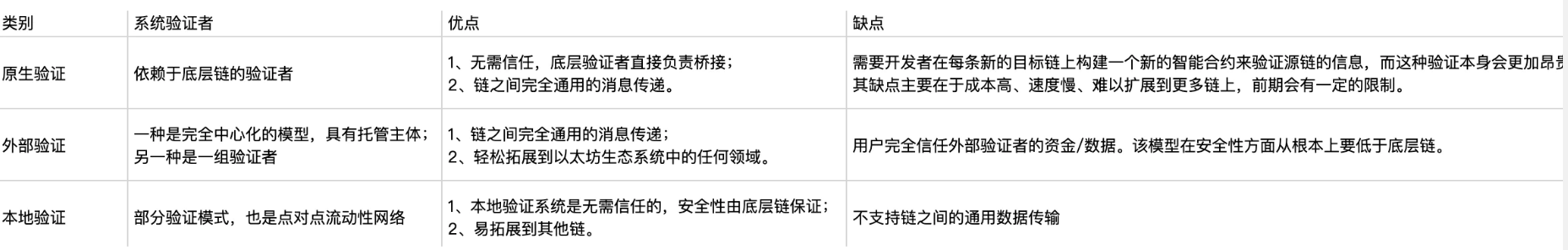

したがって、システムを誰が検証するかに応じて、次の 3 つのカテゴリに分類できます。

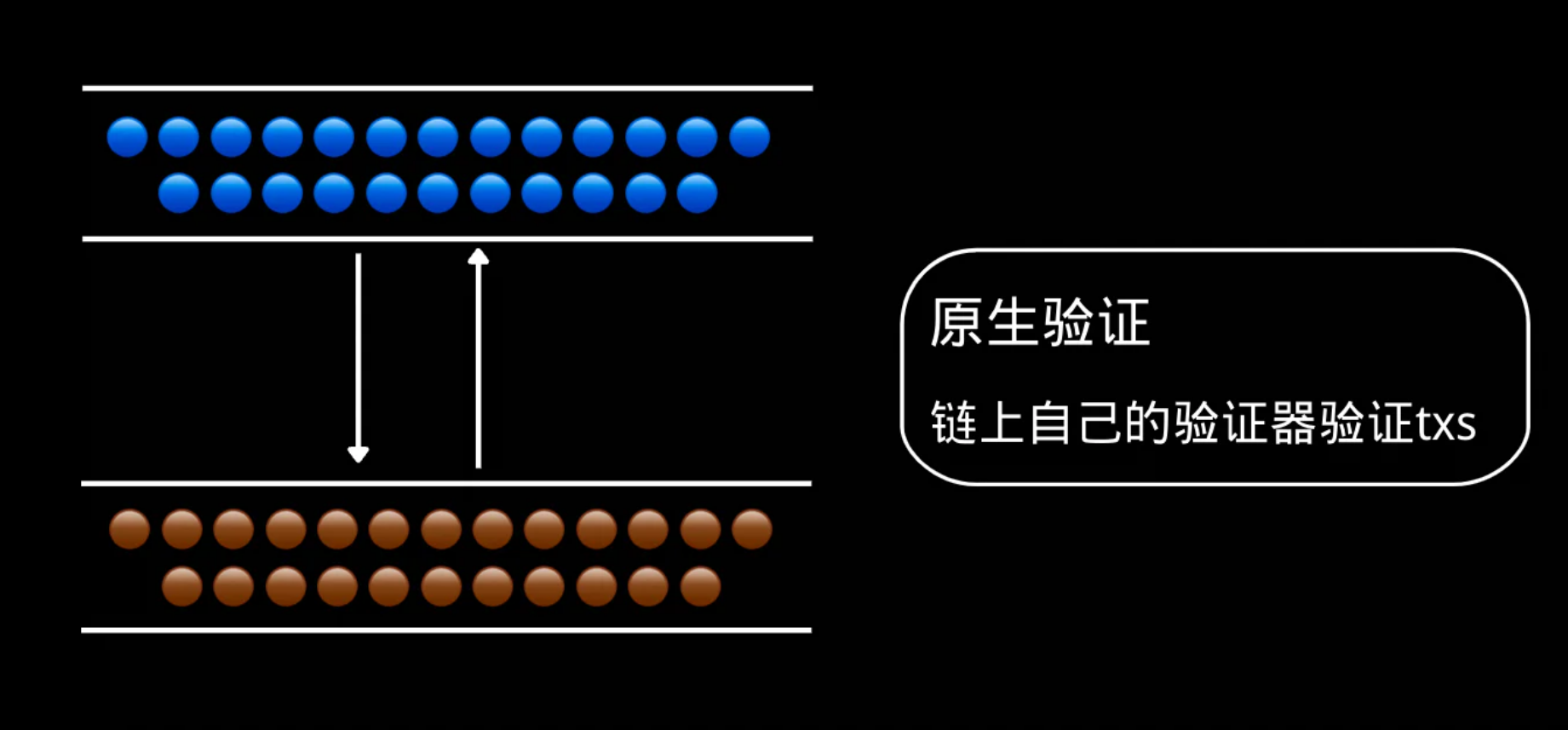

1. 原本認証

これは、ターゲット チェーンの仮想マシンでソース チェーンのライト クライアントを実行することによって行われます。

IBC、BTC リレー、ニア レインボー ブリッジ、ポルカドット スノーブリッジ、LayerZero、Movr、光学、重力ブリッジなど。

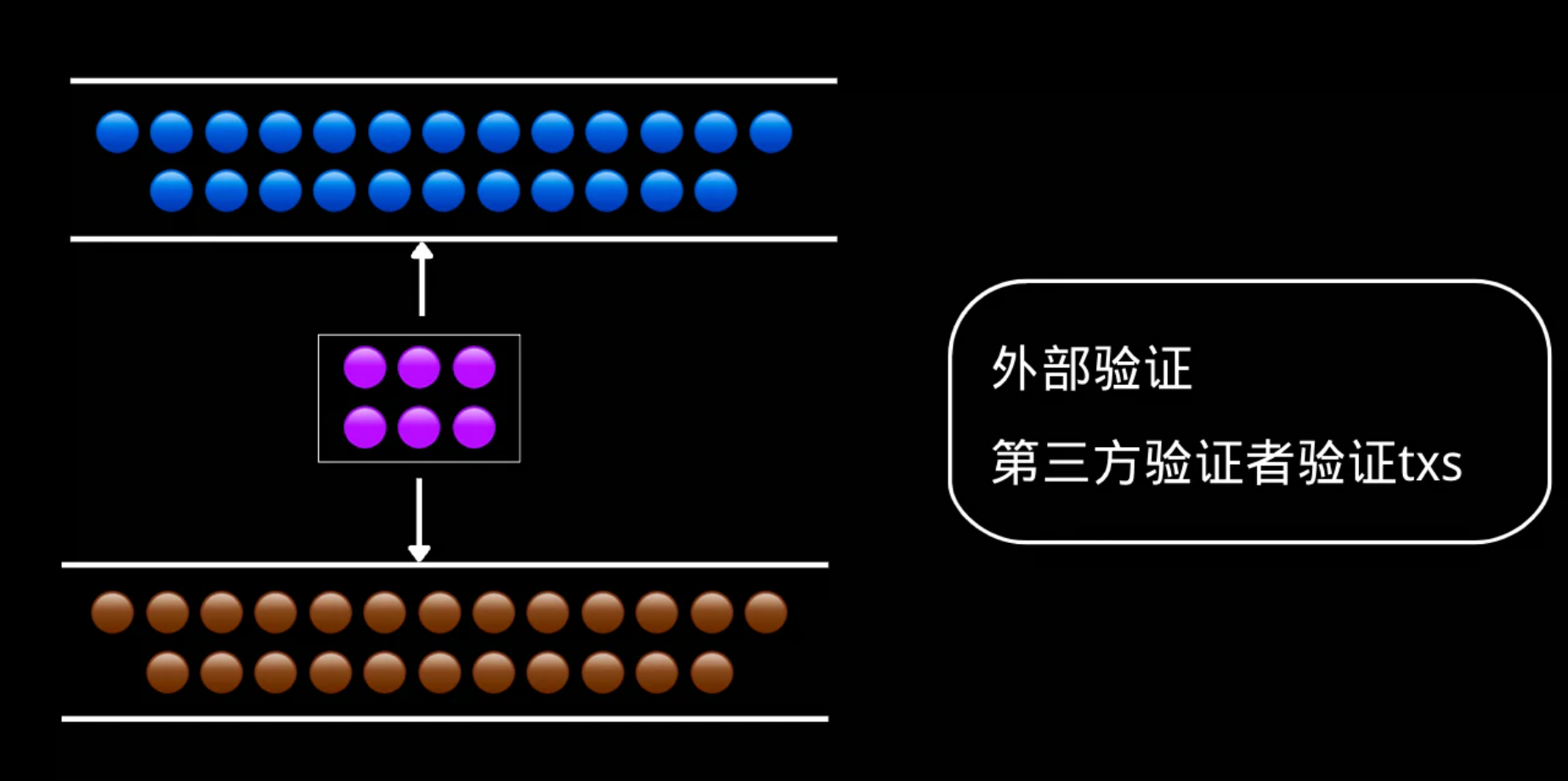

2. 外部検証

このタイプの検証方法には 1 つまたは複数の検証者があり、検証者はソース チェーンの特定のアドレスを監視する必要があります。ユーザーはソースチェーン上の特定のアドレスにアセットを送信してロックし、サードパーティの検証者が情報を検証してコンセンサスに達する必要があります。コンセンサスに達すると、対応するアセットがターゲット チェーン上に生成されます。

このタイプのクロスチェーン ブリッジには、Synapse、Thorchain、Anyswap、PolyNetwork、WBTC、WormHole、Qredo、Ronin などが含まれます。

このタイプのバリデーターには主に 2 つのタイプがあります。

一つは管理対象プリンシパルがあります。譲渡された資産はカストディアンによって保管されるため、カストディアンへの完全な信頼が必要です。このモデルは完全に橋梁運営者自体の信頼性に依存します。基本的に、ユーザーのネイティブ資産を奪い、クロスチェーン資産の価値を失わせる可能性があります。たとえば、wBTC の管理者が wBTC の価値を裏付けるすべての BTC を持ち去った場合、この可能性は非常に小さいですが、wBTC は無価値になります。

もう一つはバリデーターのセット。バリデーターになるためには、悪を防ぐために資産を結合する必要があります。バインディング アセットは 2 つのカテゴリに分類することもできます。 1 つは、対応するクロスチェーン資産をバインドすることです。たとえば、BTC または ETH のクロスチェーンを実現するには、検証者が BTC または ETH をバインドする必要があります。もう 1 つのタイプは、独自のプロトコルにバインドされたトークン資産です。たとえば、Thorchain は RUNE にバインドされており、Synapse もチェーンのセキュリティを確保するために、将来的には独自のトークン SYN をバインドする予定です。このモデルでは、ブリッジ参加者はユーザーの資金を盗む機会がありますが、「ゲーム」メカニズム(つまり、自分の資金を誓約し、資金を盗んだ場合のペナルティメカニズム)の存在により、そうすべきではありません。

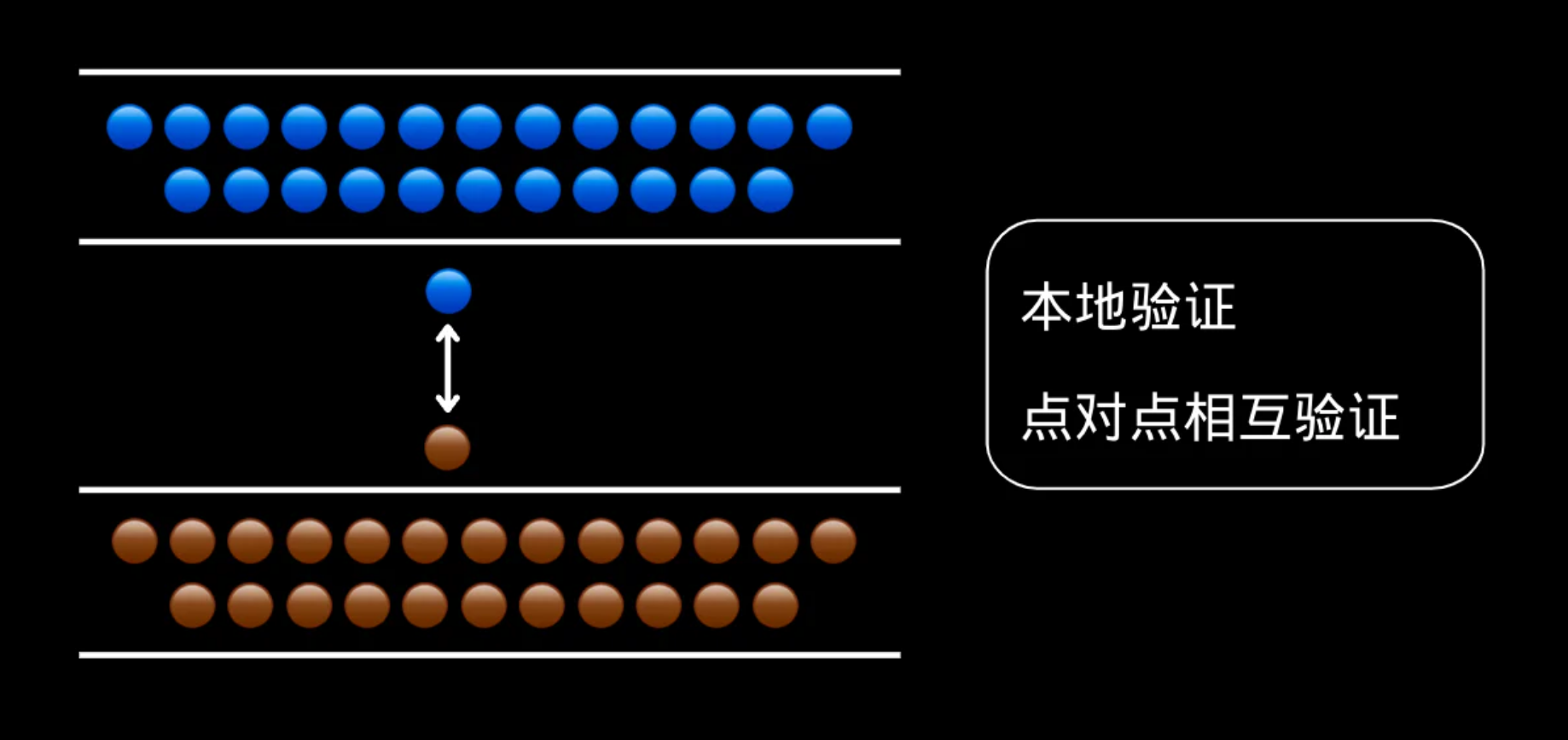

後述ローカル検証プロトコルは、複雑な複数当事者の検証問題を、各当事者が相手方のみを検証する一連の単純な 2 当事者間対話に変換します。このモデルは、2 つの当事者が経済的に敵対関係にある限り機能します。つまり、2 つの当事者が利益を得るために共謀することはできません。チェーン内の資金へのアクセス。

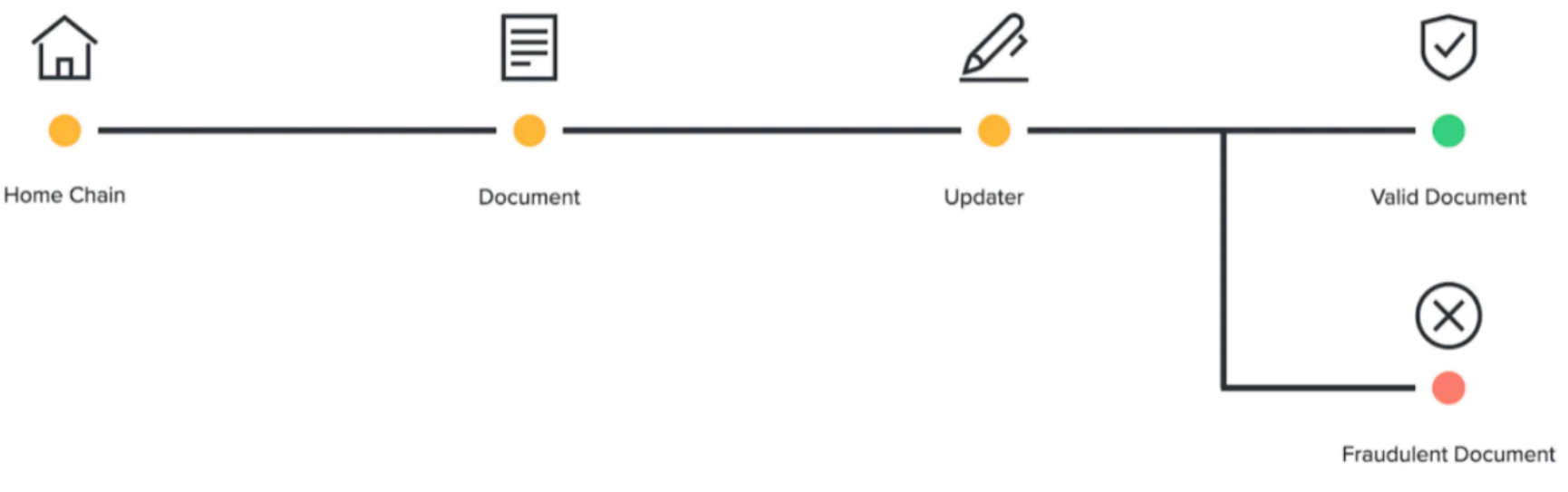

3. ローカル認証

ローカル検証は部分検証モードであり、ピアツーピアの流動性ネットワークです。各ノードは「ルーター」そのものであり、ルーターが提供するものは派生資産ではなく、ターゲットチェーンの元の資産です。さらに、ルーターはロックや紛争解決メカニズムを通じてユーザーの資金を引き出すことはできません。

画像の説明

各認証システムの長所と短所の比較

4. まとめ

**クロスチェーンブリッジを構築するための外部検証モードには、高速化、低コスト、ユニバーサルデータ送信、簡単なマルチチェーン接続、優れたユーザーエクスペリエンスという利点がありますが、このモデルの潜在的な欠点はセキュリティです。 **外部アクターの役割の導入により、ユーザーのセキュリティはソース チェーンまたはターゲット チェーンのセキュリティに依存するだけでなく、ブリッジのセキュリティによっても制限されます。チェーン間で資産を転送するプロセスにおいて、ブリッジが安全でない場合、資産は危険にさらされます。

**ネイティブ検証モードは、信頼を必要としないクロスチェーン ブリッジであり、サードパーティ検証者による潜在的なセキュリティ トレードオフがなく、さまざまな一般データを送信できます。クロスチェーン ブリッジのセキュリティは、ブロックチェーン自体のセキュリティに関連しています。ユーザーの経済的安全は、橋そのものによって影響を受けることはありません。セキュリティ上の問題がある場合、それはチェーン自体にも問題があります。同時に、資産を担保に入れる必要がなくなりました(より効率的な資金)。 **しかし、このモデルにはまだ十分なアクティビティとマルチチェーン接続が不足しています。開発者は、2 つのチェーン間で、ソース チェーンとターゲット チェーン上に新しいライト クライアント スマート コントラクトを開発してデプロイする必要があります。また、また、速度が遅く、高価であるという欠点もあります。

**ローカル認証モードはモバイル ネットワーク モードを使用します。ローカル検証を使用し、グローバル検証を必要としないため、高速かつ低コストです。 ** 相対的に資本効率は外部検証モデルよりも高く、ネイティブ検証モデルよりも低くなります。同時に、ピアツーピア流動性ネットワークのスループットも向上します。もちろん、欠点もあります。情報伝達には限界があり、普遍的な情報伝達は実現できません。

2. 開発動向

クロスチェーン ブリッジのモデルが異なれば、トレードオフも異なります。したがって、速度、コスト、汎用性、セキュリティなどに対するユーザーのさまざまなニーズに応じて、さまざまな段階でクロスチェーンブリッジのさまざまなモデルがさまざまな効果を達成する可能性があります。初期段階では、外部検証モードとローカル検証モードの方がコストと速度の点で経験的に有利なため、開発速度が速くなる可能性があります。人々のセキュリティ重視とテクノロジーの発展に伴い、ネイティブ検証モデルも後の段階で徐々に発展する可能性があります。

時間の経過とともに、いくつかのクロスチェーンブリッジが徐々に優位性を獲得し、クロスチェーンブリッジ市場の主要プレーヤーになるでしょう。レイヤ 2 の継続的な徹底的な開発により、クロスチェーン ブリッジは将来のマルチチェーン時代の重要な部分になるでしょう。

3. いくつかのクロスチェーンブリッジをリストアップします

1、Hop protocol

画像の説明

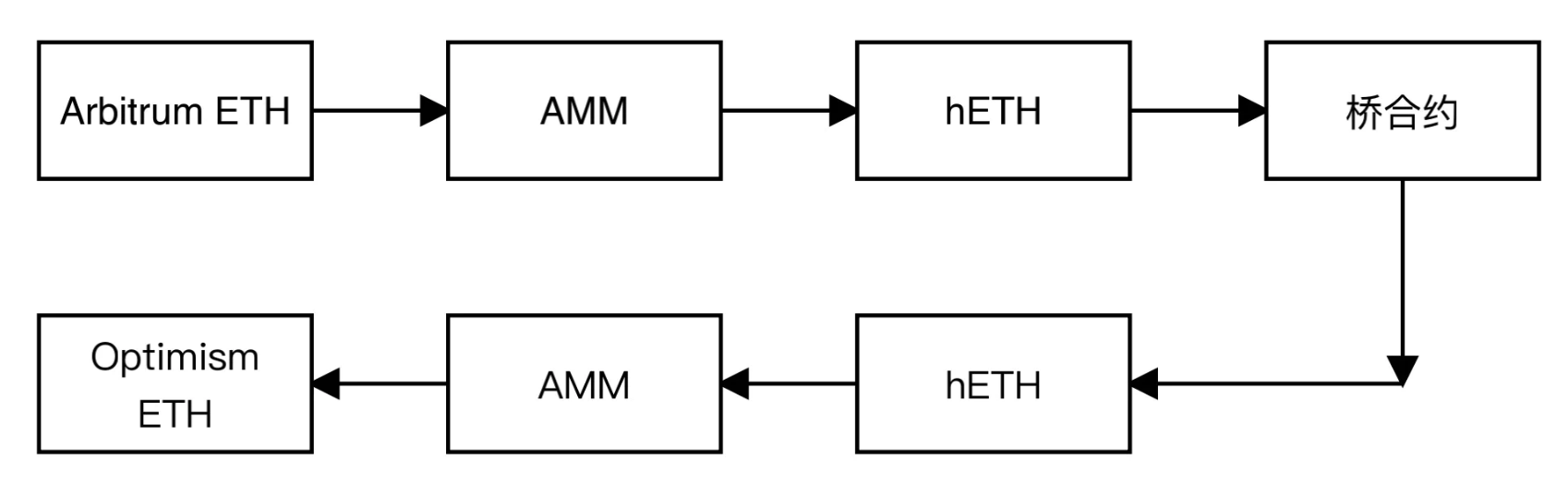

ロールアップとロールアップ転送

Arbitrum によって正式に鋳造された ETH は、AMM を通じて hETH に転送され、次に Arbitrum チェーン上の hETH はブリッジコントラクトを通じてロックされ、hETH は別のブリッジで鋳造され、その後、配置された AMM を通じて Op によって正式に鋳造された ETH に変換されます。 Op.

画像の説明

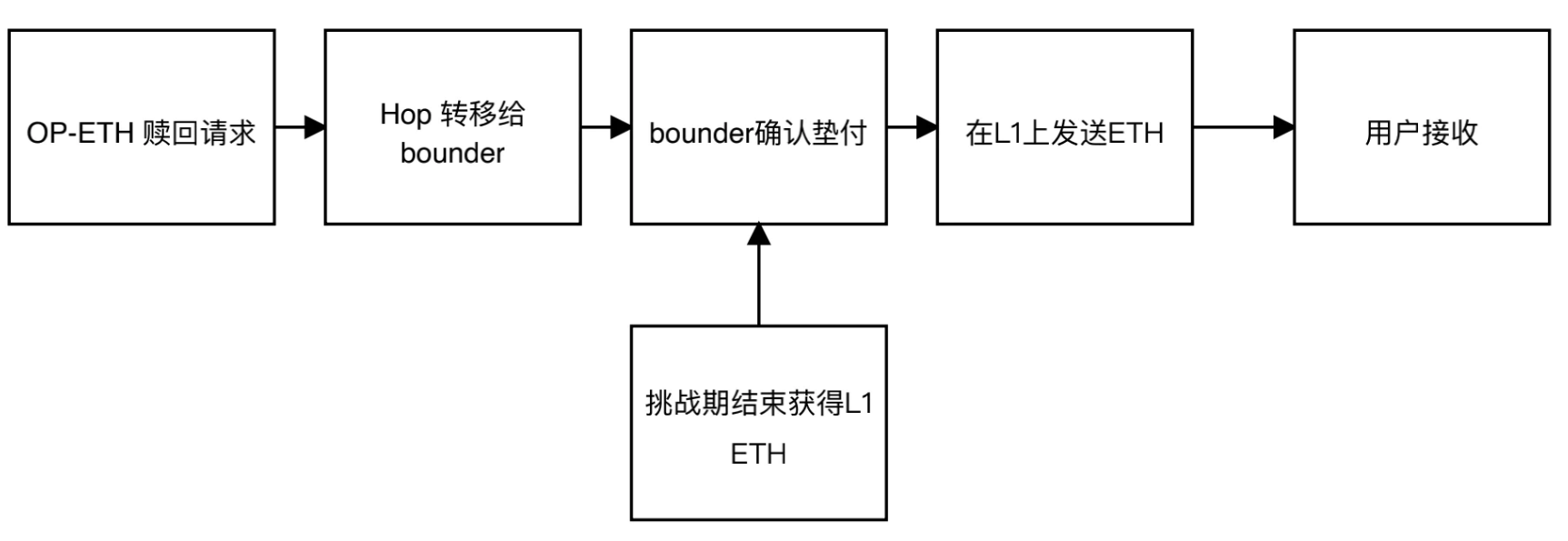

ロールアップとL1転送

ユーザーはホップ プロトコルを介して Op チェーンから ETH を引き換えるリクエストを送信し、ホップ プロトコルはバウンダーに通知します。バウンダーは前払い資産を確認し、レイヤー 1 でユーザーに ETH を送信します。ユーザーはすぐにそれを受け取り、チャレンジ期間が終了します。 、バウンダーはレイヤー1から引き出したETHを取得します。

このとき、レイヤー 1 とのやり取りが必要です。競合のため、Bounder はガス料金を自分で支払う必要があります。コストを削減するために、複数のトランザクションを 1 つのトランザクションに混合するため、完了までに要する時間が長くなります。相互作用は不確かです。

ホップ プロトコルには 3 つの重要な役割があります。

AMM:自動マーケットメーカーとして、さまざまなクロスチェーンに流動性を提供します。

Bridge contracts:ネットワーク転送と流動性の提供を担当します。

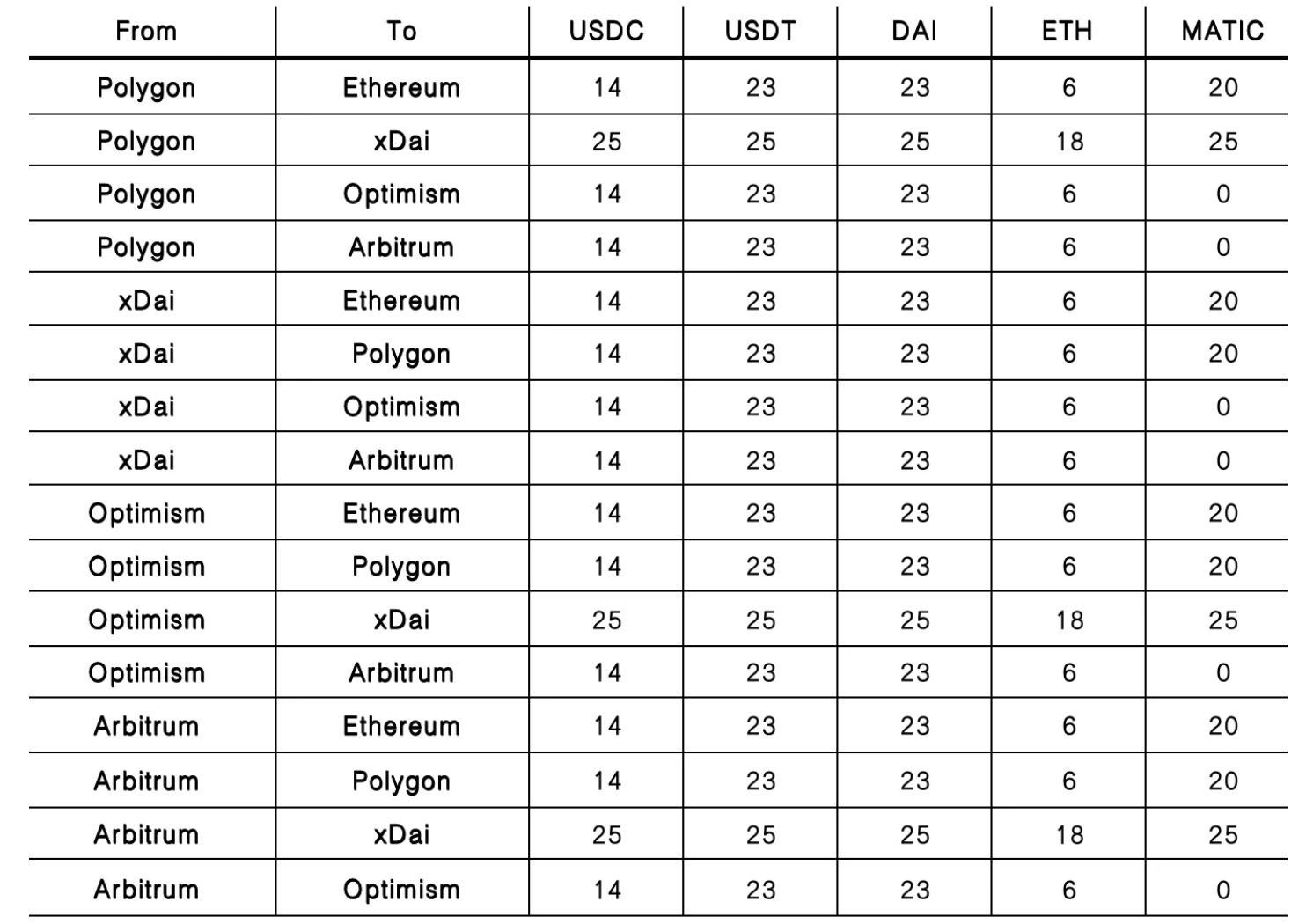

Bounder:料金

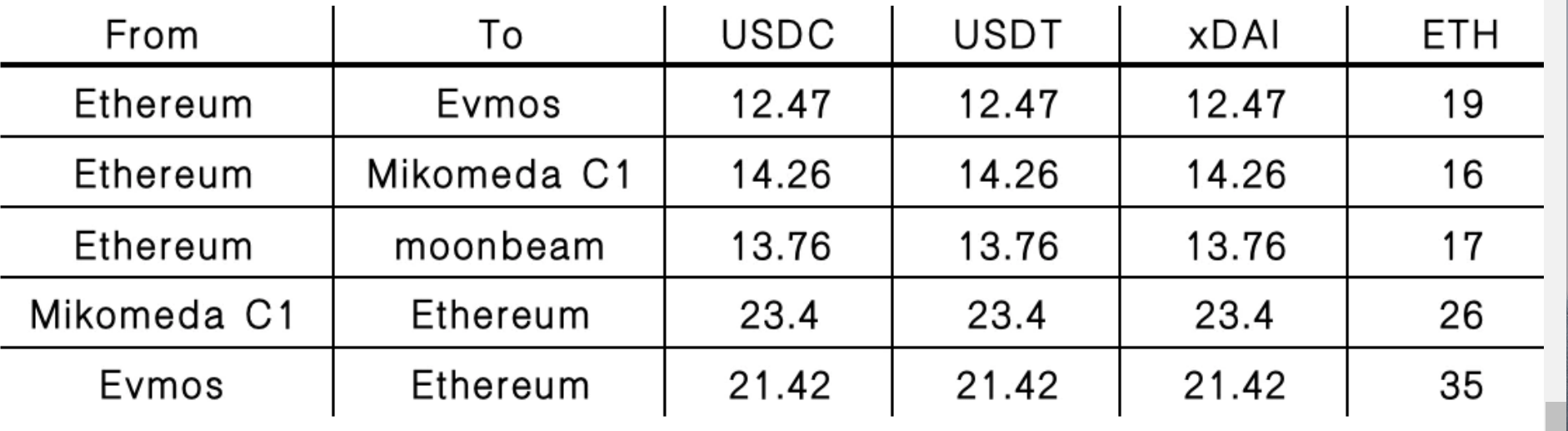

料金

注: この表のデータはイーサリアムが 2650 ドルの場合に計算されており、コストはイーサリアムのガスコストによって変わります。測定時間やネットワークの混雑の違いにより、結果は大きく変動しますので、参考値としてご利用ください。

チーム状況

Shane Fontaine: イーサリアム開発者、Authereum の共同創設者、ロサンゼルス地域でのイーサリアム ミートアップの主催者、CoinCircle の暗号開発主任、レベル K の開発に参加、UNIKOIN と Synapse Capital の技術コンサルタントを務めました。多くのスマート コントラクト コードは Solidity 言語で記述されています。

Lito Coen: Crypto Testers の創設者であり、Hop Protocol のビジネス成長の責任者でもあります。彼は Web3 分野で 10 を超えるプロジェクトに投資してきました。以前は、SatoshiPay でビジネス開発マネージャーを務めていました。

投融資

資金調達情報は不明で、現時点で公開されている出資者は1confirmation、6th manventures、infinite Capitalなどのみ。

2、Connext

Connext Network: - Making Blockchains Composable

動作原理

オークション: ユーザーは、送金の流動性を提供し、Op で DAI をロックし、Arbitrum で DAI を提供する流動性プロバイダーとペアになります。

準備: この段階では、送信チェーン上のユーザーと受信チェーン上のルーターという 2 つの当事者が送金用の資金をロックします。

フルフィルメント: このフェーズでは、両当事者が送金用の資金のロックを解除します。ユーザーは受信チェーン上の資金のロックを解除するために署名を提供し、流動性プロバイダーは同じ署名を使用して送信チェーン上の資金のロックを解除します。

具体的なプロセス

送信者はトランザクション要求を NATS メッセージ ネットワークにブロードキャストします。

ルーターはネットワークをリッスンして見積もりを行い、ネットワークが自動的に低コストのルーターを選択します。

送信者はルーターとペアリングされています

送信者は資産と見積情報を nxtp コントラクトに送信し、コントラクトはトランザクションを完了する準備ができているという信号をブロードキャストします。

ルーターが転送準備を nxtp に送信

送信者は割り当てに必要な情報と署名を中継者に送信し、中継者は受信者チェーンの nxtp コントラクトに割り当てトランザクションを送信するのを支援します。

ルーターは nxtp コントラクトからローカル署名を取得し、アドレスに資金を割り当てます。

ユーザーは別のチェーンでアセットを取得し、署名します

ルーターは署名メッセージを取得し、送信者チェーンの nxtp コントラクトから事前アセットを取得します。

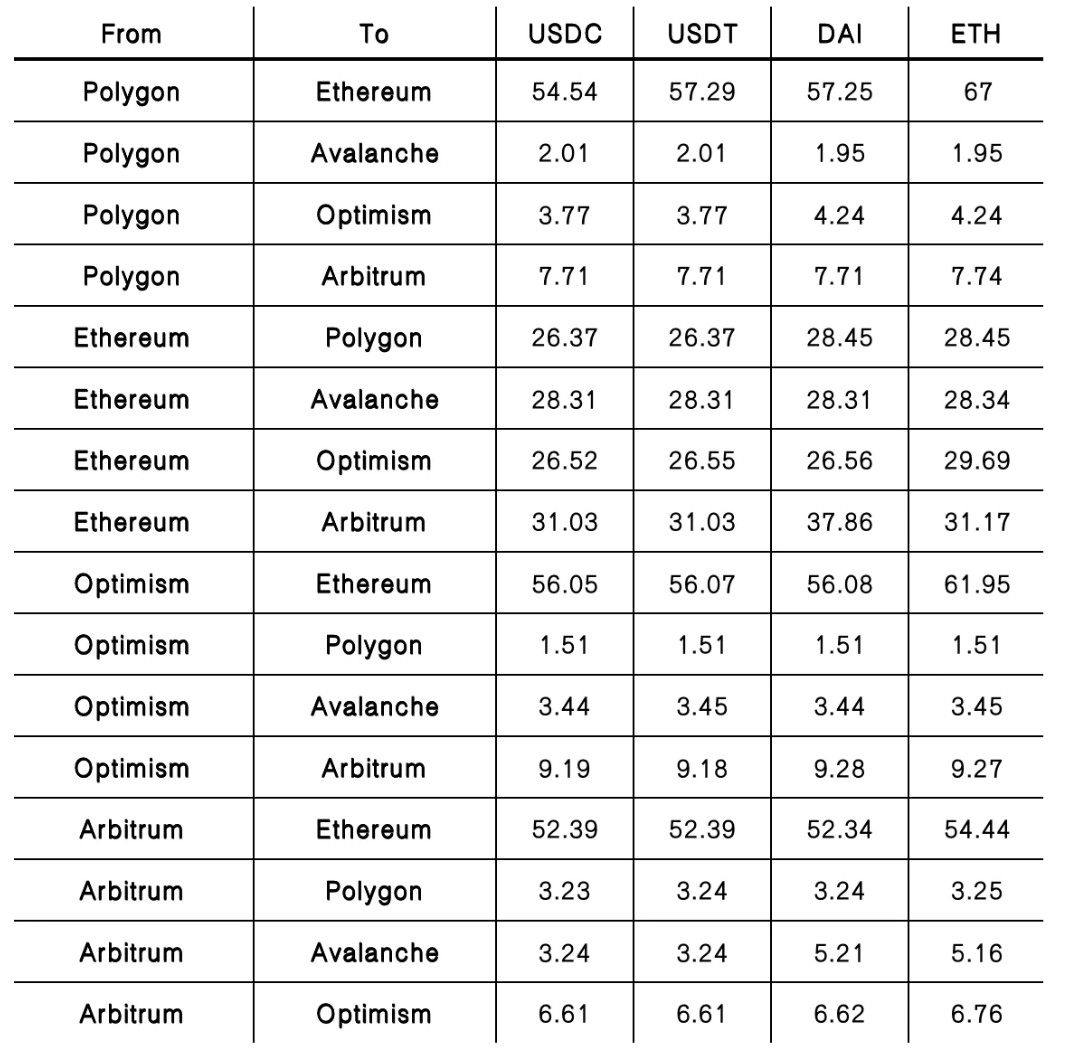

運用費用

チーム

チーム

Arjun Bhuptani: コルゲート大学 (ノーブル リベラル アーツ カレッジ) Moloch dao の創設者、共同創設者。

Layne Haber: UCLA の COO、スタートアップ 2 社の CEO。

投融資

資金調達総額は1,570万米ドルで、Aラウンドの資金調達は完了した。

投資家には、#Hashed、Ethereum Foundation、Consensys、1kx、OK Ventures、huobi Ventures、Coinbase Ventures、Polychain、Jinglan Wang (楽観主義)、Sandeep Nailwal (polygon) が含まれます。

3、Nomad

動作原理

Optimism チームからインスピレーションと経験を引き出した Nomad 自体は、Optimistic Interchain Communication の実装および拡張です。システムのセキュリティ保証は、すべての参加者がすべての不正行為の証拠を公開でき、すべての参加者があらゆる不正行為に対応できる窓口を持っていることです。

Nomad は、より高い汎用性を備えながら 30 分の遅延で汎用メッセージを送信できるクロスチェーン通信ネットワークの基本層を形成します。

送信チェーン (ホーム チェーン) は、署名公証人 (更新者) によって署名された一連のメッセージ (ドキュメント) を生成します。公証人が偽のコピーを提示した場合、ペナルティがブロードキャストされ、すべてのクライアントはそれが悪意のあるものであることを認識し、アカウントへのアクセスがブロックされる可能性があります。

Nomad は楽観的な証明をプロトタイプとして使用し、いくつかのデータ証明を送信し、タイマーが経過した後にそれらを有効なものとして受け入れ、挑戦者に不正証明を提出するよう導入します。

Nomad は複数のチェーンにまたがります。送信チェーンはメッセージのソースであり、メッセージはマークル ツリー (「メッセージ ツリー」) にコミットされます。このツリーのルートはアップデーターによって公証され、「アップデート」でリレーラーを介して受信チェーンに中継されます。アップデートはアップデーターによって署名されます。これらは、以前のルートと新しいルートにコミットします。どのチェーンでも、アップデータと現在のルートの情報を含む「レプリカ」コントラクトを維持できます。署名付き更新はレプリカによって保持され、タイムアウト後に受け入れられます。

料金

料金

チーム

チーム

投融資

投融資

シードラウンドの資金調達額は2,240万米ドルで、ポリチェーン・キャピタルが主導し、残りの投資家にはグラフ、セレスティア、アンバー・グループ、ミナ、サークル、アバランチ、1kx、ポルカドット、A&Tキャピタル、コインベース、その他27名の投資家が含まれる。

Nomad と Connext の統合

Connext の利点は、クロスチェーンおよび L2 Trustless の送信値と通話コントラクトを実現することですが、欠点は、完全に一般的な通信ができないことですが、その遅延は確かにはるかに低いです。 Nomad の高いセキュリティに依存し、Nomad の信頼/リスクを吸収します。

Connext の低遅延流動性プールを活用することで、エンド ユーザーは 30 分以上の遅延が生じることなく、数分で転送を完了できます。 Connext の公式レポートによると、クジラと施設が Nomad のブリッジ時間を完了するまでに 35 分長くかかるとのことです。

Connext と Nomad は、低遅延流動性 + セキュリティの組み合わせであり、Connext 流動性の成長に伴い、将来的には Nomad の採用が徐々に機関投資家や大規模な資本に有利になる可能性があります。

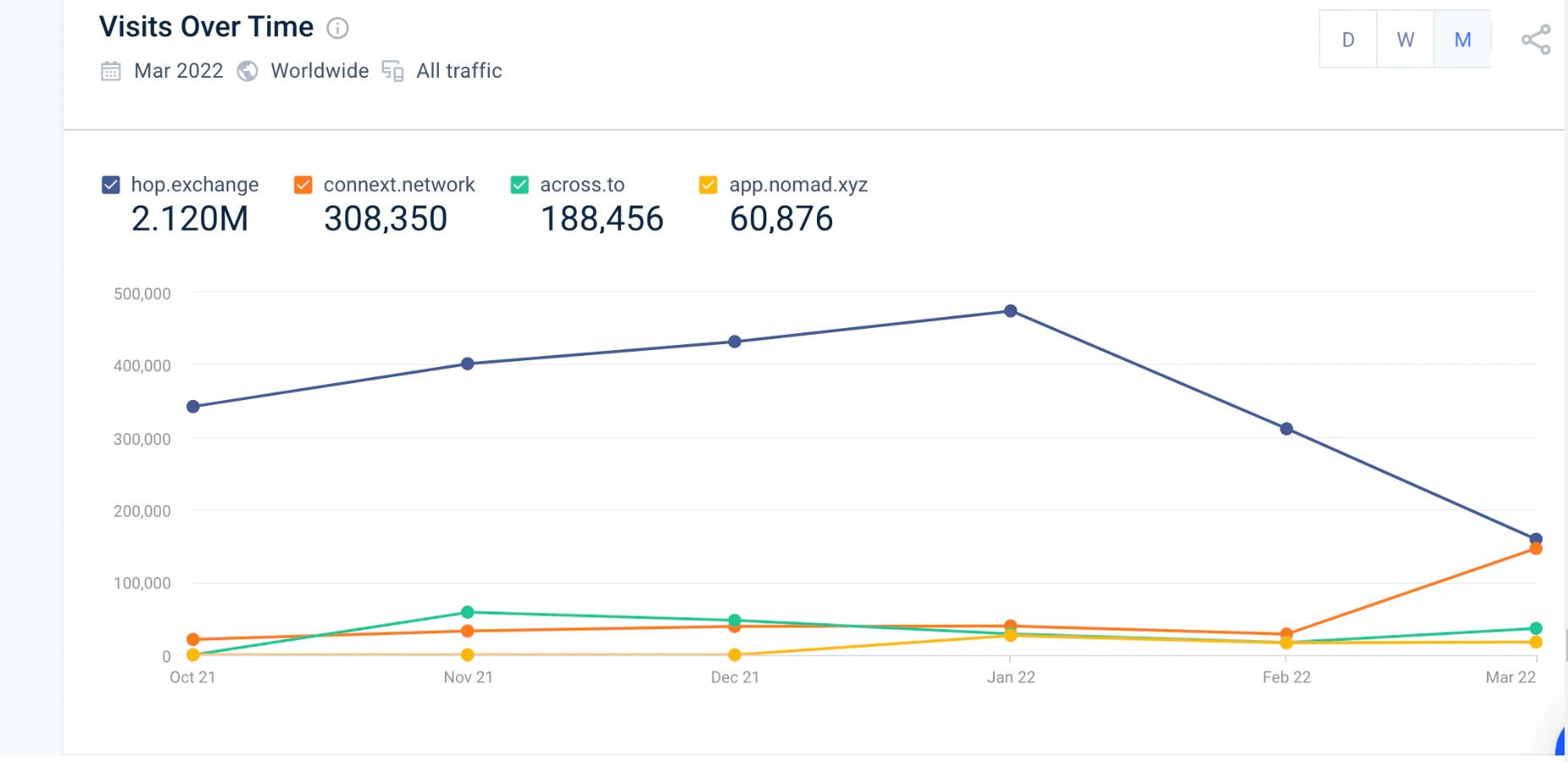

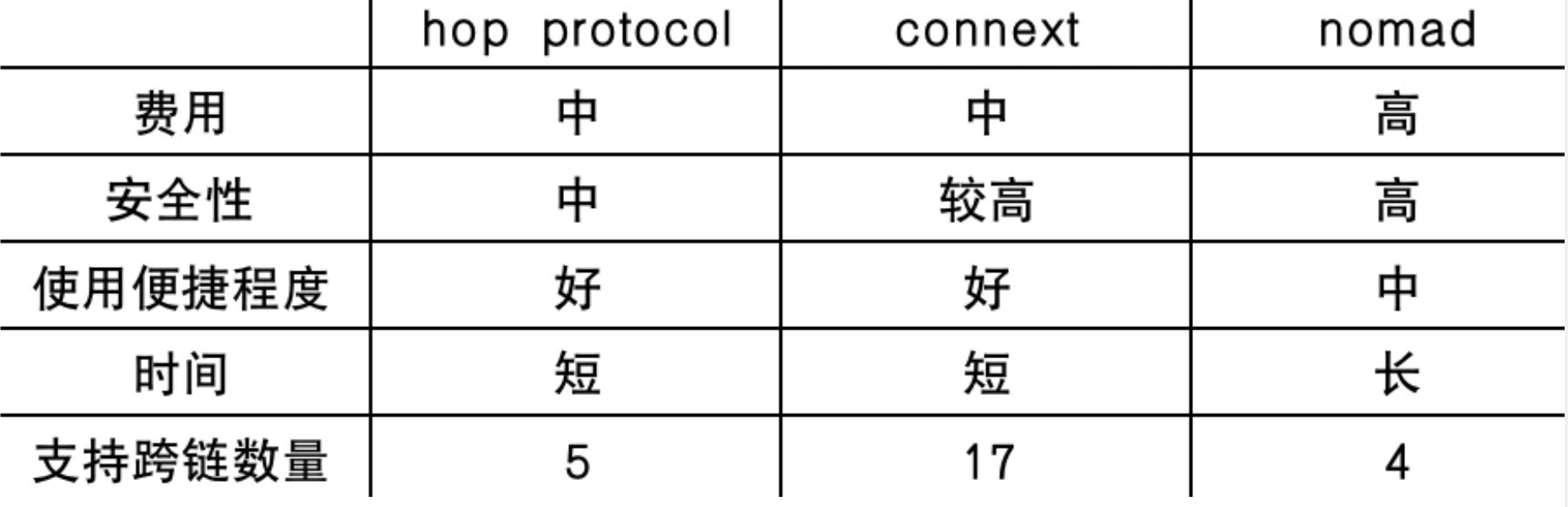

4. まとめ

オフサイトの人気という観点から見ると、ホップブリッジは依然として最高であり、Connext と Nomad の統合による人気により、徐々に世間の注目が高まっています。

まとめると、Nomad は、セキュリティが高く、不正行為のコストが高いため、より一般的なクロスチェーン操作に理想的なプロトコルです。これらの操作は、通常、エンド ユーザーではなく DAO または他の組織によって実行されるため、対応する使用とクロスチェーンの時間がかかります。それほど便利で高速ではありませんが、Connext との統合によりいくつかの問題が補われます。

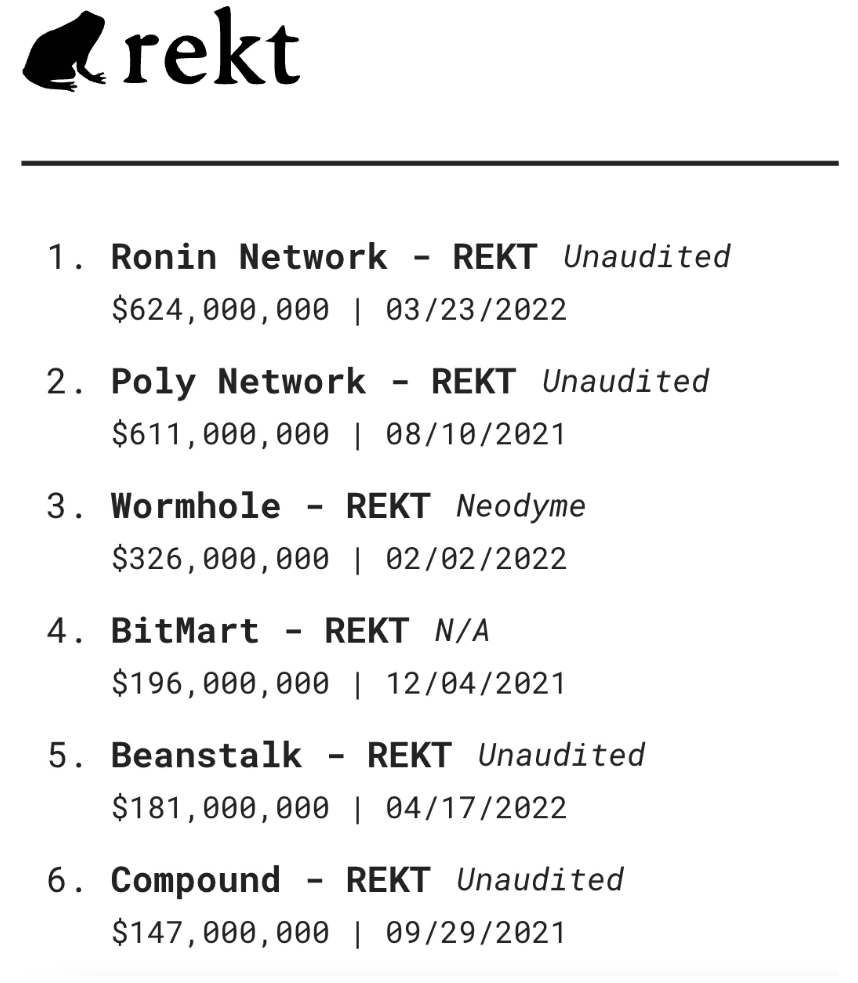

ここ数カ月間に発生したハッキングを振り返ると、次のようになります。

現在、Ronin Network の 6 億 2,400 万ドル、Poly Network の 6 億 1,100 万ドル、Wormhole の 3 億 2,600 万ドルなど、大規模なブロックチェーン ハッキング攻撃のほぼすべてがクロスチェーン ブリッジから来ています。これらの攻撃は、ユーザーがどう考えても、分散化は重要な問題であることを思い出させます。高価値アプリケーションには実際のセキュリティが必要です。

クロスチェーンブリッジ攻撃には、非常に高い誘惑と非常に高い費用対効果が見られます。クロスチェーンブリッジを成功させたい場合、第一の前提条件はセキュリティであり、将来的には、どの組織も支払うことができない数十億ドルまたは数百億ドルの資産が存在することになります。 **クロスチェーン ブリッジの理想的な状態は、安全、相互接続、高速、資本効率、低コスト、検閲防止である必要があります。将来のテクノロジーの反復により、ネイティブ検証が普及するでしょうが、現在の経済面とセキュリティ面からは、オフ、ローカル認証現在のところ、全体的にはより優れたソリューションです。

もちろん、クロスチェーン ブリッジはアセットのクロスチェーンに限定されるべきではなく、メッセージとコントラクトの呼び出し、データ インタラクション、状態インタラクションはすべてクロスチェーン ブリッジのアプリケーションの方向です。多様なクロスチェーンに対する厳しい需要により、トラック全体に無限の将来性が生まれます。