ハッカー組織の主な収益手段であるランサムウェアを理解するための記事

2021年6月、ブラジルの食肉加工大手JBS SAの米国子会社であるJBS USAホールディングスはランサムウェア攻撃を受け、国内の食肉供給量の5分の1近くを処理する同社の工場のいくつかが閉鎖された。攻撃を解決するために支払われました。

近年、ランサムウェア攻撃が多発しており、コンピュータの乗っ取りは人的被害だけでなく、エネルギーや電力などの重要インフラに被害を与え、公共の安全を脅かします。

最初のレベルのタイトル

ランサムウェアの過去と現在

文章

文章

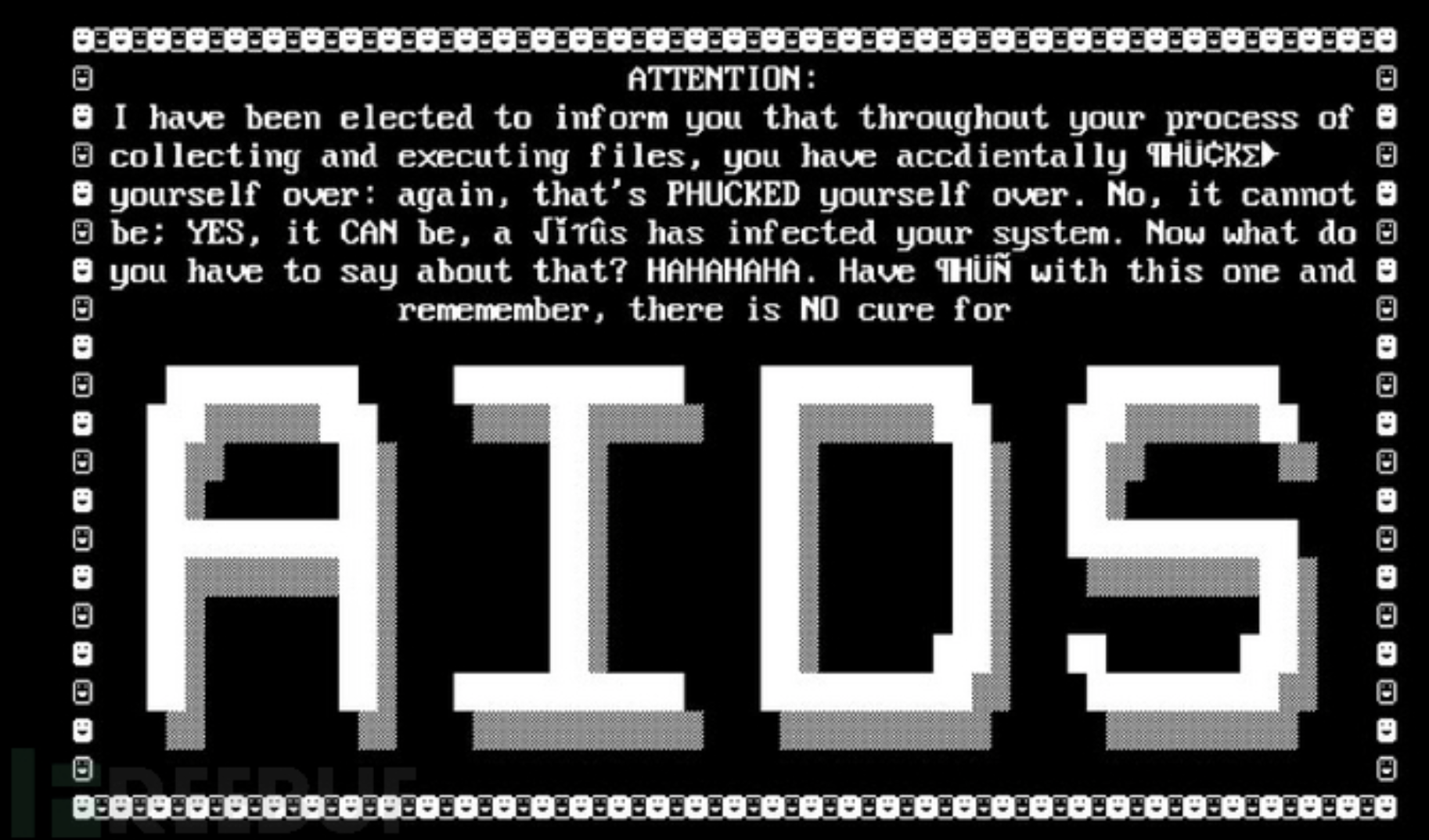

1989年、世界初のランサムウェア「エイズ情報トロイの木馬」が登場、開発者は1989年にハーバード大学で博士号を取得した生物学者のジョセフ・ポープ氏で、世界保健機関エイズ会議で発表、参加者に2万人の感染者を配布ディスク"AIDS 情報 - フロッピー ディスクの開始」を参照して、フロッピー ディスクをコンピュータに挿入すると、次のメッセージが表示されます。

身代金メッセージでは、ユーザーはアクセスのロックを解除するためにパナマの郵便ポストで PC Cyborg Corporation に 189 ドルを送金する必要があり、史上初のランサムウェアが誕生しました。

文章

文章

2008 年のビットコインの誕生により、ランサムウェア攻撃は新たな発展段階、つまりビットコイン身代金段階に入りました。2013 年後半には、ランサムウェアの形をした悪意のあるマルウェアである CryptoLocker というトロイの木馬が登場しました。 Windows オペレーティング システムを主な攻撃対象とします。

通常、電子メールの添付ファイルを通じて送信され、添付ファイルが実行されると、特定の種類のファイルが暗号化され、支払いメッセージ ウィンドウが表示されます。

身代金メッセージには、指定された期限内にビットコイン身代金を支払えばファイルを復号化できるが、そうでない場合は秘密鍵が破壊されファイルを開けなくなると記載されていた。

文章

3. 爆発

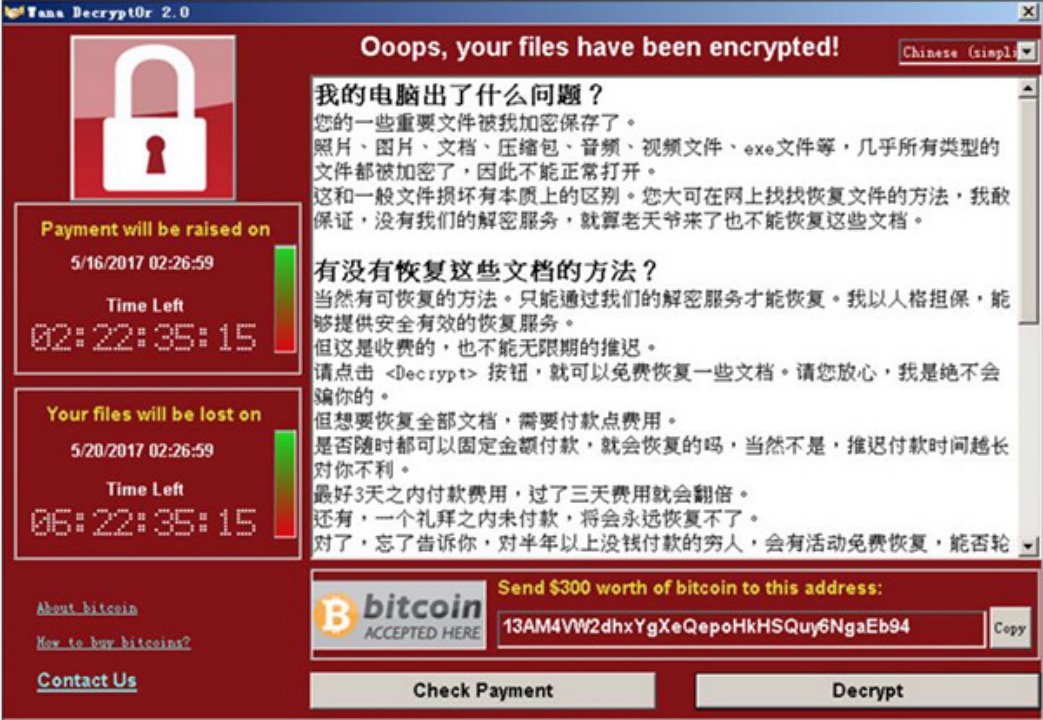

画像の説明

WannaCry ロック画面

文章

4. プラットフォーム化

文章

5. 多様化

最初のレベルのタイトル

いくつかの形式のランサムウェア

ランサムウェア攻撃にはさまざまな形式があり、主にデータの暗号化、システムのロック、データ漏洩、ユーザーの脅迫に分類できます。

暗号化されたデータ: この形式は、被害者の数が最も多く、社会的影響力が最も広い攻撃形式であるため、最も一般的です。攻撃者は通常、非対称暗号化アルゴリズム (理論的には解読がほぼ不可能) を使用して、システム内の重要なデータを暗号化します。攻撃されたファイル、データ ドキュメントなど、攻撃者の秘密キーがなければ、ロックされたファイルを復号化することはできません。次に、プロファイル データを開きたい場合は、仮想通貨を支払って復号化を完了する必要があることをユーザーに通知します。

ロックシステム: システムがロックされると、システムにログインすることさえできなくなります。たとえば、システムのパワーオン パスワードが改ざんされた場合、被害者は特定のデジタル キーがなければサーバーにアクセスできなくなります。攻撃者はこれを脅迫として利用します。ユーザー。

2019 年 5 月初旬、米国メリーランド州ボルチモアでハッカーが約 10,000 台の政府コンピューターに侵入して制御し、13 ビットコイン (10 万ドル相当) を要求しましたが、市政府は身代金の支払いを拒否しました。政府部門は特定のデジタル キーがなければサーバーにアクセスできません。公務員は電子メール アカウントにアクセスできず、一般市民は水道料金、固定資産税、駐車券の支払いなどの基本的な自治体サービスを利用できません。

データ漏洩: このタイプのフォームは主にホテル、企業、病院などに導入されています。ハッカーは関連する機密データ (ユーザーのプライバシー情報、機密文書など) を盗みます。このデータのバッチは特定の時期に公開されます。

ユーザーを脅迫する最初のレベルのタイトル

ランサムウェアの蔓延

ランサムウェアは急速に進化しており、多くのマルウェアの伝播特性を組み込んでおり、新しいランサムウェアは企業内のネットワーク全体に急速に拡散して感染し、アクセス可能なさまざまなデータを暗号化し、多くの企業でさえもこれによるビジネス損失を引き起こしています。企業のセキュリティ防御に対する大きな課題です。

Eメール

攻撃者は、攻撃者の警戒を弱めるために、一部の有名な機関、ブランド、またはソーシャル ネットワーキング サイトのインターフェイスに非常によく似た電子メールを送信することによってランサムウェアを拡散し、攻撃者は電子メールに悪意のあるリンクを直接挿入します。攻撃者がリンクをクリックするか添付ファイルを開くと、ランサムウェアを含むファイルが自動的にダウンロードされ、トリガーされます。

事例: 2019 年 3 月 11 日から、海外のハッカー組織が私の国の関連政府部門に対して脅迫ウイルス電子メール攻撃を開始しました。メールの内容は「3月11日午後3時に警察署に届け出なければなりません!」で、添付ファイル名は「03-11-19.rar」となっている。

調査によると、ランサムウェアのバージョン番号は GANDCRAB V5.2 で、中国で最も活発に活動しているランサムウェアの 1 つであり、メール送信が最も広く使用されている送信方法であり、RSA+Salsa20 暗号化が使用されているため、被害者ユーザーはウイルス作成者の手に渡った秘密キーを復号化できません。ウイルスが実行されると、ユーザーのホストのハードディスク上のデータが暗号化され、被害者に身代金の支払いを要求します。

ウェブサイトとダウンロード

ユーザーは感染した Web サイトを参照してソフトウェアをダウンロードし、実際にはランサムウェアを含むランサムウェアであるにもかかわらず、ユーザーを正規のソフトウェアであると誤解させます。

事例: 2016 年に、Apple オペレーティング システムをターゲットとした最初のランサムウェアである KeRanger がリリースされ、すでに感染していた Transmission BitTorrent クライアントのインストーラーを通じて急速に拡散しました。 2016 年 3 月 4 日と 5 日に Transmission をダウンロードした Mac OS X ユーザーは、マルウェアの危険にさらされていました。

ユーザーがランサムウェアをインストールすると、KeRanger は約 300 種類の異なるファイルを検索し、見つかったファイルを暗号化します。その後、ランサムウェアは、被害者に 1 ビットコインの身代金の支払いを求める身代金メモをポップアップ表示し、被害者にダークウェブ経由で身代金の支払いを完了するよう求めます。

エクスプロイトによる拡散

攻撃者は、多くの人がパッチ適用は役に立たずシステムの速度を低下させると考えているという誤解を利用し、修復されたばかりの脆弱性やあまり注目されていない脆弱性を利用して拡散させます。

ユーザーがシステムのアップデートやパッチのインストールを期限内に行わなかった場合、ユーザーが不正な操作を行っていなくても、警告なしにランサムウェアを入手する可能性があります。このタイプのランサムウェアは、破壊的な機能という点では従来のランサムウェアと変わりませんが、送信方法が異なるため防ぐのがより難しく、ユーザーはセキュリティ意識を向上させ、脆弱なソフトウェアを更新するか、対応するセキュリティパッチを早急にインストールする必要があります。可能。

事例: WannaCry は、NSA (国家安全保障局、米国家安全保障局) によって漏洩された危険な脆弱性「EternalBlue」を利用して犯罪者によって拡散される、サイズ 3.3 MB の「ワームのような」ランサムウェア ソフトウェアです。

最初のレベルのタイトル

身代金としての仮想通貨

技術的な観点から見ると、ランサムウェアと仮想通貨の組み合わせは完璧であると認めざるを得ません。仮想通貨が広く使用される前は、ウイルス作成者がランサムウェアから直接利益を得ることは容易ではありませんでした。被害者のコンピュータ機器を保持するだけでなく、または人質になった場合、被害者は給付金を受け取るために現金または銀行振込を支払う必要があり、警察に逮捕されるのは非常に簡単です。

そのため、ここ数十年、ランサムウェアは古くから存在していましたが、大規模に爆発して大きな影響を与えることはありませんでした。仮想通貨の出現により、このバランスが崩れました。被害者は仮想通貨の形で支払いを行います。仮想通貨の匿名性と世界的な流通により、国境を越えた取引が極めて迅速になるだけでなく、ある程度の監視も回避できます。

ランサムウェアの被害を受けた企業は身代金メモを受け取ります。このメモには、被害者に仮想通貨で身代金を支払うよう求められ、多くの場合、取引所から仮想通貨を購入する方法が記載されています。

最初のレベルのタイトル

ストップロスと注意事項

ランサムウェアによる攻撃が確認された場合は、損失のさらなる拡大を避けるために、必要なストップロス措置を適時に講じる必要があります。

サーバーがランサムウェアに感染していることを確認したら、感染したホストを直ちに隔離する必要があります。これは、一方では、感染したホストが接続されたネットワークを通じて他のサーバーに自動的に感染し続けるのを防ぐためであり、他方では、ハッカーが感染したホストを通じて他のサーバーを操作し続けるのを防ぐためです。

絶縁のための一般的な操作方法は、切断とシャットダウンです。ネットワーク切断の主な操作手順には、ネットワーク ケーブルを抜き、ネットワーク カードを無効にし、ラップトップの場合はワイヤレス ネットワークをオフにすることが含まれます。

感染したホストを隔離したら、LAN 内の他のマシンをチェックして、基幹業務システムへの影響の有無、生産ラインへの影響の有無、バックアップ システムの暗号化の有無などを確認し、感染範囲を特定します。

さらに、バックアップ システムが安全であれば、身代金の支払いを回避し、ファイルをスムーズに復元できます。

したがって、サーバーがランサムウェアに感染し、感染したホストが隔離されたことが確認された場合には、直ちに基幹業務システムやバックアップシステムを確認する必要があります。

Zhifan Technology のセキュリティ専門家は、予防可能、制御可能、そして治癒不可能であるランサムウェアの特性に基づいて、すべての人に次のことを思い出させます。

ビジネスユーザー:ネットワークセキュリティ保護システムを構築し、データセキュリティ保護を強化し、ファイアウォールを設定し、ウイルスデータベースを適時に更新し、脅威情報を広範囲に取得し、企業のウイルス早期警告メカニズムを確立します。

個人ユーザー: ネットワークのセキュリティ意識を向上させ、オペレーティング システムに定期的にパッチを適用し、不明なソースからの電子メール、リンク、ソフトウェアをクリックしないようにし、重要なデータやドキュメントを適時にバックアップします。