Nhắc nhở bảo mật ngày lễ: Che ví, hacker phải về quê ăn Tết

Gần đây, CertiK đã xuất bản "Báo cáo bảo mật ngành Web3.0 năm 2022", trong báo cáo, chúng ta có thể thấy rằng năm 2022 sẽ là một năm khó khăn đối với toàn bộ ngành tài sản kỹ thuật số.

Những kẻ xấu đã đánh cắp tài sản trị giá hơn 3,7 tỷ đô la từ các giao thức Web 3.0 vào năm 2022, tăng 189% so với 1,3 tỷ đô la bị mất vào năm 2021.

Hầu hết các tài sản này đã bị đánh cắp do rò rỉ khóa cá nhân trong các cuộc tấn công lừa đảo hoặc lỗ hổng trong hợp đồng thông minh, nhưng một lượng tiền đáng kể cũng bị đánh cắp từ ví tiền kỹ thuật số.

Những sự cố ví này không chỉ ảnh hưởng đến người dùng cá nhân, chẳng hạn như Bo Shen của Fenbushi Capital: 42 triệu đô la tài sản tiền kỹ thuật số đã bị đánh cắp; chúng cũng ảnh hưởng đến một số lượng lớn các nhóm người dùng, chẳng hạn như sự cố ví Slope và Bitkeep, ảnh hưởng đến hơn 9.000 tài khoản người dùng.

Tuy nhiên, một số sự cố này có thể tránh được - vì những lỗ hổng này có thể được tìm thấy trong quá trình đánh giá bảo mật ví.

CertiK đã bảo mật hàng trăm ứng dụng ví trong vài năm qua.

Trong bài viết này, chúng ta sẽ xem xét lại các sự cố bảo mật lớn liên quan đến ví tiền kỹ thuật số vào năm 2022 và khám phá các chi tiết kỹ thuật của chúng.

tiêu đề cấp đầu tiên

tiêu đề phụ

ví dốc

Sự cố bảo mật ví tiền điện tử nổi tiếng và có ảnh hưởng nhất vào năm 2022 bắt nguồn từví dốcXử lý khóa riêng không đúng cách.

Slope Wallet là ví tiền kỹ thuật số không giam giữ dành cho iOS và Android, tiện ích mở rộng trình duyệt Chrome.

Nó hỗ trợ nhiều chuỗi khối, nhưng chủ yếu hoạt động trên chuỗi khối Solana.

Vào đêm ngày 2 tháng 8 năm 2022, tài sản trị giá khoảng 4,1 triệu đô la đã bị đánh cắp khỏi địa chỉ ví của 9.231 người dùng trong khoảng thời gian khoảng bốn giờ.

Trong những giờ đầu tiên xảy ra sự cố, khi chưa xác định được nguyên nhân gốc rễ, người dùng đã hoảng sợ và tin đồn về một vụ hack chuỗi khối Solana bắt đầu lan truyền như cháy rừng.

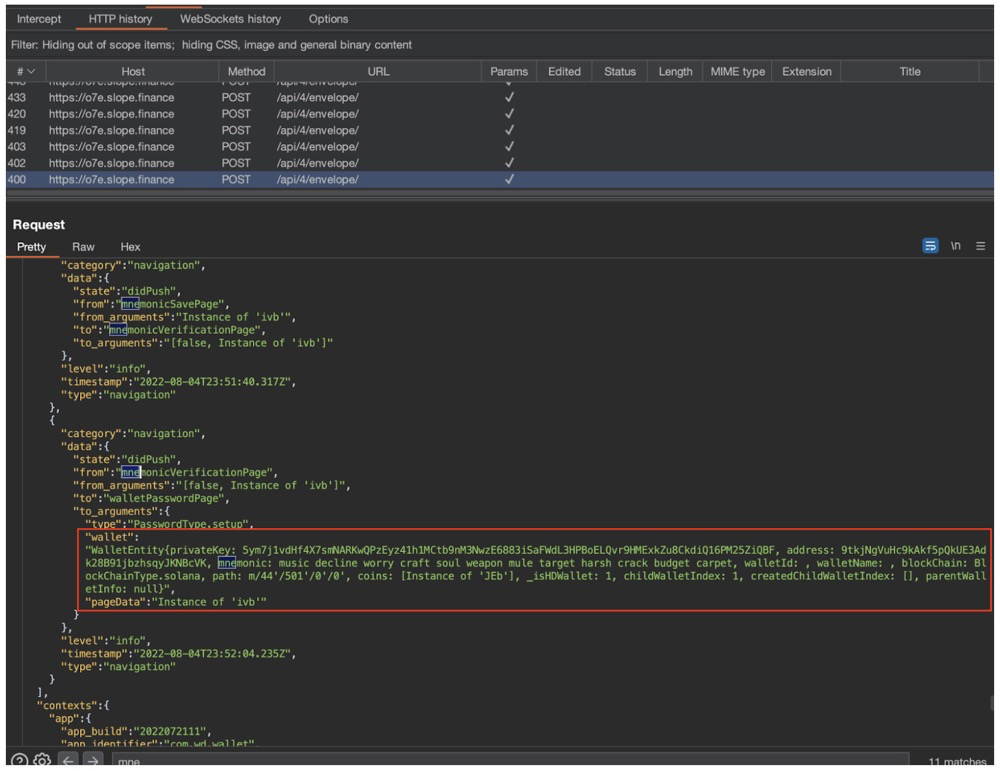

Vài giờ sau vụ tấn công, một người dùng Twitter đã đăng ảnh chụp màn hình hiển thị lưu lượng HTTP từ ví di động của Slope (bao gồm cụm từ gốc của người dùng). CertiK đã phát hiện ra rằng khi nhập tài khoản ví, cụm từ hạt giống của người dùng sẽ được gửi đến máy chủ nhật ký Sentry của Slope và bất kỳ ai có quyền truy cập vào nhật ký đều có thể chiếm đoạt tài khoản và chuyển tất cả tài sản từ địa chỉ đó.

Hai tuần sau vụ tấn công, Slope Wallet đã xuất bản “Báo cáo phản hồi sự cố và pháp y”.

Qua báo cáo, có thể biết kể từ ngày 28/7/2022, private key của người dùng sẽ được ghi lại trong cơ sở dữ liệu, tuy nhiên nguy cơ lỗ hổng này thực tế rất dễ bị phát hiện sau quá trình kiểm tra bảo mật hoặc đánh giá nội bộ.

tiêu đề phụ

Profanity

Thô tục là một công cụ tạo địa chỉ Vanity (địa chỉ tên đẹp) dựa trên GPU cho phép người dùng tạo tài khoản bên ngoài tùy chỉnh Vanity (EOA) và địa chỉ hợp đồng thông minh yêu thích của họ.

Thô tục sử dụng một số hạt giống ngẫu nhiên để mở rộng nó thành khóa riêng tư ban đầu và tính toán hàng triệu tài khoản dựa trên khóa riêng tư ban đầu thông qua GPU, để tạo ra các địa chỉ đáp ứng yêu cầu của người dùng.

Profity về mặt kỹ thuật không phải là một ứng dụng ví, nhưng nó có một tính năng phổ biến đối với hầu hết các ví tiền điện tử: tạo tài khoản ví.

Đây là một ví dụ hoàn hảo về các tài khoản rủi ro dẫn đến kết quả xấu.

Ngày 15 tháng 9 năm 2022Nhóm 1Inch đã xuất bản một bài báo "Lỗ hổng được tiết lộ trong công cụ địa chỉ phù phiếm Ethereum Thô tục", nói về việc sử dụng các hạt giống không an toàn bằng công cụ Thô tục, tạo ra các khóa riêng tư của tài khoản có thể dễ dàng bị bẻ khóa. Lỗ hổng này đã thu hút sự chú ý lần đầu tiên.

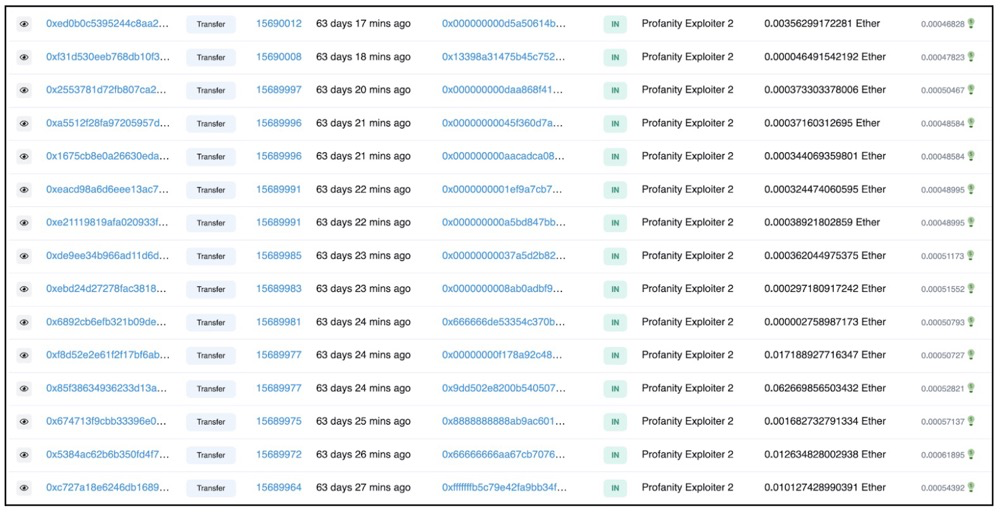

Năm ngày sau, vào ngày 20 tháng 9, một trong những nhà tạo lập thị trường tài sản kỹ thuật số lớn nhấtWintermuteMột tài khoản ví trong , đã bị tấn công, đã được những kẻ tấn công sử dụng để rút khoảng 162,5 triệu đô la từ một hợp đồng thông minh.

Vào ngày 11 tháng 10, tài khoản người triển khai của Qanx Bridge đã bị tấn công và kẻ tấn công đã sử dụng tài khoản này để rút $Qanx từ Bridge và bán nó. Nhiều kẻ tấn công cũng đang tích cực săn lùng các tài khoản dễ bị tổn thương trên chuỗi khối và đánh cắp tiền.

Nguyên nhân sâu xa của loại vấn đề này là tổng số hạt giống chỉ có thể là 2^32 (4 tỷ). Các hạt giống không an toàn và quy trình vũ phu có thể đảo ngược giúp khôi phục các khóa riêng tư của tài khoản được tạo bằng công cụ. CertiK đã phát triển thành công một bằng chứng về khái niệm và có thể khôi phục các khóa riêng của tài khoản người triển khai Wintermute và Qanx.

Những sự cố như vậy không phải là duy nhất.

Vào năm 2013, một lỗ hổng tương tự đã được phát hiện trong trình tạo số ngẫu nhiên của Android, ảnh hưởng đến việc tạo ví Bitcoin.

Mật mã học là một lĩnh vực phức tạp nên rất dễ mắc lỗi làm ảnh hưởng đến tính bảo mật. Một nguyên tắc vàng là "không cuộn tiền điện tử của riêng bạn" (không xây dựng chức năng mã hóa từ đầu. Vì chức năng mới chưa được thử nghiệm đủ lâu nên có thể có nhiều sơ hở).

May mắn thay, hầu hết các ví tiền kỹ thuật số sẽ sử dụng như"bip 39"tiêu đề phụ

Sao lưu iCloud cho MetaMask

Vào ngày 17 tháng 4, MetaMask, ví tiền điện tử chính thống được hơn 30 triệu người sử dụng để lưu trữ và quản lý tài sản kỹ thuật số, đã cảnh báo người dùng iOS về những rủi ro tiềm ẩn khi lưu trữ bí mật ví trong Apple iCloud.

Thông tin nhạy cảm với ví như cụm từ gốc được mã hóa khi tải lên iCloud, nhưng nếu tài khoản Apple của chủ sở hữu bị xâm phạm và mật khẩu có độ mạnh thấp được sử dụng, thì tài sản kỹ thuật số của họ có thể gặp rủi ro.

Cảnh báo được đưa ra để đổi lấy một cuộc tấn công lừa đảo tốn kém.

Trong cuộc tấn công này, Domenic Iacovone, một người dùng có tài khoản Twitter là @revive_dom, đã bị mất một lượng lớn tiền kỹ thuật số và các token không đồng nhất, với tổng giá trị khoảng 650.000 đô la Mỹ.

Giả vờ là nhân viên hỗ trợ của Apple, kẻ gian đã giành được quyền truy cập vào tài khoản iCloud của Iacovone và sử dụng thông tin đăng nhập MetaMask được lưu trữ để rút ví của anh ta, khiến anh ta trở thành nạn nhân của cuộc tấn công kỹ thuật xã hội này.

tiêu đề phụ

SeaFlower

Một nhóm nghiên cứu bảo mật đã phát hiện ra rằng một tổ chức, SeaFlower, đang phân phối các phiên bản độc hại của ví tiền kỹ thuật số hợp pháp (bao gồm Coinbase Wallet, MetaMask, TokenPocket và imToken) sẽ cho phép đánh cắp các cụm từ ghi nhớ của người dùng thông qua một cửa hậu. Các ví đã sửa đổi này hoạt động như dự kiến, nhưng cho phép kẻ tấn công lấy tiền kỹ thuật số của người dùng bằng cách sử dụng các cụm từ hạt giống bị đánh cắp.

SeaFlower phát tán các phiên bản Trojanized của các ứng dụng ví tiền kỹ thuật số tới nhiều người dùng nhất có thể thông qua nhiều phương tiện bao gồm tạo các trang web giả mạo và tấn công vào tối ưu hóa công cụ tìm kiếm (SEO) hoặc quảng bá chúng thông qua các kênh truyền thông xã hội, diễn đàn và thông qua quảng cáo độc hại Các ứng dụng này, tuy nhiên, chủ yếu được phân phối thông qua các dịch vụ tìm kiếm.

Các nhà nghiên cứu phát hiện ra rằng kết quả tìm kiếm trên công cụ Baidu nói riêng bị ảnh hưởng bởi SeaFlower, hướng một lượng lớn lưu lượng truy cập đến các trang web độc hại.

Trên thiết bị iOS, kẻ tấn công có thể bỏ qua các biện pháp bảo vệ để tải bên ứng dụng độc hại bằng cách lạm dụng tệp cấu hình liên kết nhà phát triển và thiết bị với nhóm phát triển được ủy quyền, đồng thời cho phép sử dụng thiết bị để kiểm tra mã ứng dụng, vì vậy kẻ tấn công có thể sử dụng chúng để thêm ứng dụng độc hại vào thiết bị.

Các vấn đề bảo mật phổ biến của ứng dụng ví tiền kỹ thuật số

Thông tin nhạy cảm của ví được tải lên máy chủ hoặc ví được tạo ở phía máy chủ

Một trong những rủi ro nghiêm trọng nhất là tải thông tin nhạy cảm của ví lên máy chủ hoặc tạo ví ở phía máy chủ. Đối với ví non-custodial, thông tin nhạy cảm với ví phải được lưu trữ trên thiết bị của người dùng - ngay cả khi nó tồn tại ở dạng mã hóa, dữ liệu nhạy cảm cao này vẫn có thể bị chặn trong quá trình truyền hoặc rò rỉ cho người nào đó có quyền truy cập vào cơ sở dữ liệu máy chủ hoặc nhật ký.

lưu trữ không an toàn

Rủi ro bảo mật phát sinh khi thông tin nhạy cảm, chẳng hạn như mật khẩu ví và các bí mật khác, được lưu trữ ở dạng văn bản thuần túy hoặc ở một vị trí không an toàn trên thiết bị.

Trường hợp này bao gồm bộ nhớ ngoài trên Android hoặc "UserDefaults" trên iOS.

Nó cũng có thể xảy ra khi sử dụng hàm dẫn xuất khóa không an toàn để tạo khóa mã hóa hoặc khi thuật toán mã hóa không an toàn được sử dụng để bảo vệ dữ liệu.

Thiếu kiểm tra an ninh trên môi trường hoạt động và vận hành

Ngoài việc lưu trữ dữ liệu một cách an toàn, ứng dụng ví cũng phải đảm bảo tính bảo mật cho hoạt động của nó và tính bảo mật của môi trường vận hành cơ bản. Một số vấn đề phổ biến trong danh mục này bao gồm thiếu phát hiện root và bẻ khóa, không thể ngăn người dùng chụp ảnh màn hình thông tin ví nhạy cảm, không thể ẩn thông tin nhạy cảm trong khi ứng dụng đang chạy ẩn và cho phép bàn phím tùy chỉnh cho các trường nhập liệu nhạy cảm.

Thiếu sự bảo vệ chống lại các trang web độc hại trong ví tiện ích mở rộng

Hầu hết các DApp là ứng dụng web và sử dụng ví tiện ích mở rộng trình duyệt là cách phổ biến nhất để tương tác.

tiêu đề cấp đầu tiên

Lời khuyên cho người dùng ví

Điều quan trọng là phải thực hiện các biện pháp phòng ngừa để bảo vệ tài sản kỹ thuật số của bạn và giữ an toàn cho ví của bạn. Lĩnh vực tiền kỹ thuật số chứa đầy rủi ro do tin tặc và kẻ lừa đảo gây ra.

Dưới đây là danh sách các khuyến nghị mà người dùng có thể tham khảo hoặc làm theo để giảm khả năng bị tấn công.

① Chọn ví đáp ứng các tiêu chuẩn bảo mật. Một số ví có thể bị lỗi và dễ bị hack hoặc các vi phạm bảo mật khác. Vui lòng chỉ sử dụng ví đã được kiểm tra bởi các công ty bảo mật, kiểm tra kỹ lưỡng các lỗ hổng tiềm ẩn và được coi là đáp ứng các tiêu chuẩn bảo mật.

② Tải xuống ứng dụng từ cửa hàng iOS chính thức và cửa hàng Google Play giúp đảm bảo rằng bạn đang nhận được phiên bản hợp pháp của ứng dụng.

③ Điều quan trọng là luôn cập nhật thiết bị vì các bản cập nhật phần mềm thường bao gồm các bản sửa lỗi bảo mật cho các lỗ hổng đã phát hiện.

④ Sử dụng điện thoại di động chuyên dụng hoặc máy tính cá nhân để cài đặt ứng dụng ví và không sử dụng thiết bị làm việc hàng ngày, giúp giảm nguy cơ bị hư hỏng do vô tình cài đặt các ứng dụng độc hại.

viết ở cuối

viết ở cuối

Các chuỗi khối lớp 1 và lớp 2 mới liên tục được phát triển và vì nhiều ví hiện có không tương thích với các chuỗi khối mới này nên sẽ có thêm nhiều ví tiền kỹ thuật số được tung ra thị trường.

Giảm rủi ro bảo mật của ví càng nhiều càng tốt đòi hỏi nỗ lực chung của người dùng và nhà phát triển ví: người dùng cần tuân theo các phương pháp hay nhất và cảnh giác để ngăn chặn hack; các nhóm phát triển cần viết mã bảo mật và tiến hành kiểm tra bảo mật trên các ứng dụng ví của họ.