บทสรุปสำคัญประจำปีของ Beosin | รายงานภาพรวมความปลอดภัยของบล็อกเชน Web3 ปี 2025

- 核心观点:2025年Web3安全损失达33.75亿美元,黑客攻击激增。

- 关键要素:

- 黑客攻击损失31.87亿美元,同比大增77.85%。

- 中心化交易所损失最高,占52.3%,Bybit事件损失14.4亿。

- 以太坊链损失占比66.79%,合约漏洞利用为最常见攻击手法。

- 市场影响:凸显基础设施与供应链安全为行业核心挑战。

- 时效性标注:中期影响

*รายงานฉบับนี้จัดทำร่วมกันโดย Beosin และ Footprint Analytics ตอบกลับ "2025" ในบัญชี WeChat อย่างเป็นทางการเพื่อรับรายงานฉบับเต็ม

*บทความนี้คือรายงานภาพรวมความปลอดภัยของ Web3 ประจำปี 2025 เราจะเผยแพร่รายงานเกี่ยวกับการปฏิบัติตามกฎระเบียบป้องกันการฟอกเงินของสินทรัพย์ดิจิทัลและหัวข้ออื่นๆ ที่เกี่ยวข้องในอนาคต โปรดติดตามบัญชี WeChat อย่างเป็นทางการของ Beosin ต่อไป*

คำนำ

รายงานการวิจัยฉบับนี้ริเริ่มโดย Blockchain Security Alliance และร่วมเขียนโดยสมาชิกของพันธมิตร ได้แก่ Beosin และ Footprint Analytics โดยมีจุดมุ่งหมายเพื่อสำรวจภาพรวมด้านความปลอดภัยของบล็อกเชนทั่วโลกในปี 2025 อย่างครอบคลุม ผ่านการวิเคราะห์และประเมินสถานการณ์ปัจจุบันของความปลอดภัยบล็อกเชนทั่วโลก รายงานฉบับนี้จะเปิดเผยความท้าทายและภัยคุกคามด้านความปลอดภัยในปัจจุบัน พร้อมทั้งเสนอแนวทางแก้ไขและแนวปฏิบัติที่ดีที่สุด ความปลอดภัยและการกำกับดูแลบล็อกเชนเป็นประเด็นสำคัญในการพัฒนาของยุค Web3 ผ่านการวิจัยและการอภิปรายเชิงลึกในรายงานฉบับนี้ เราสามารถทำความเข้าใจและแก้ไขความท้าทายเหล่านี้ได้ดียิ่งขึ้น เพื่อส่งเสริมความปลอดภัยและการพัฒนาอย่างยั่งยืนของเทคโนโลยีบล็อกเชน

1. ภาพรวมของสถานการณ์ด้านความปลอดภัยของ Web3 Blockchain ในปี 2025

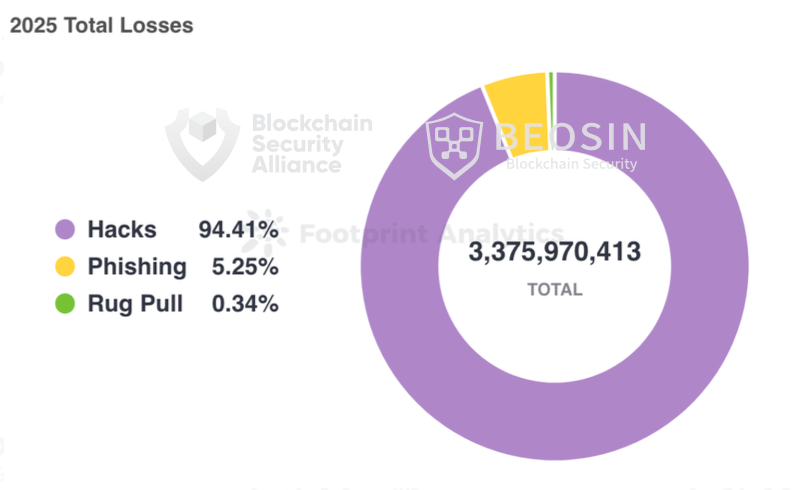

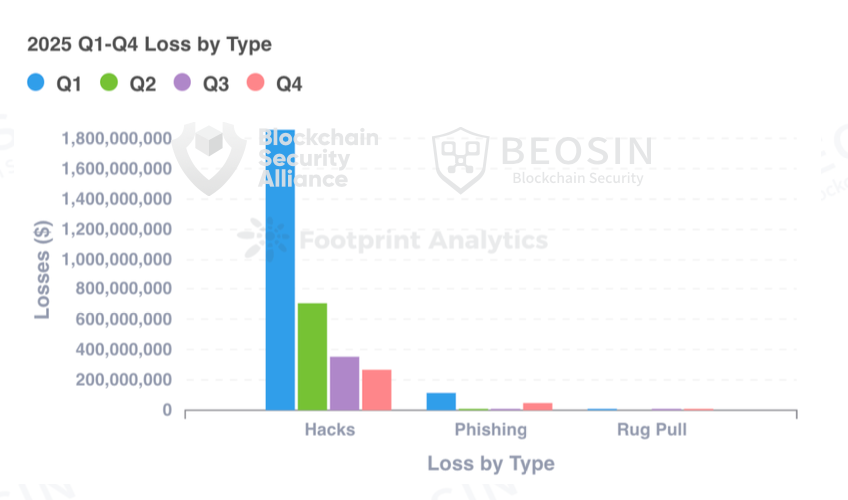

จากข้อมูลของ Alert ซึ่งเป็นแพลตฟอร์มภายใต้ Beosin บริษัทเทคโนโลยีด้านความปลอดภัยและการปฏิบัติตามกฎระเบียบของบล็อก เชน ระบุว่า ความเสียหายโดยรวมในวงการ Web3 เนื่องจากการแฮ็ก การหลอกลวงแบบฟิชชิ่ง และการเพิกถอนโครงการ (Project Rug Pull) มีมูลค่าสูงถึง 3.375 พันล้านดอลลาร์ในปี 2025 โดยมีเหตุการณ์ด้านความปลอดภัยของบล็อกเชนที่สำคัญเกิดขึ้นทั้งหมด 313 ครั้ง ซึ่งรวมถึงเหตุการณ์แฮ็ก 191 ครั้ง มูลค่าความเสียหายรวมประมาณ 3.187 พันล้านดอลลาร์ การเพิกถอนโครงการ (Project Rug Pull) มูลค่าความเสียหายรวมประมาณ 11.5 ล้านดอลลาร์ และการหลอกลวงแบบฟิชชิ่ง 113 ครั้ง มูลค่าความเสียหายรวมประมาณ 177 ล้านดอลลาร์

ไตรมาสแรกของปี 2025 พบกับความสูญเสียที่สำคัญที่สุด โดยส่วนใหญ่เกิดจากการแฮ็กข้อมูลของ Bybit แม้ว่าจำนวนเงินที่สูญเสียไปจากการแฮ็กจะลดลงในแต่ละไตรมาส แต่ก็เพิ่มขึ้นอย่างมากเมื่อเทียบกับปี 2024 โดยเพิ่มขึ้นถึง 77.85% ส่วน ความสูญเสียจากกลโกงฟิชชิ่งและเหตุการณ์ Rug Pull ลดลงอย่างมากเมื่อเทียบกับปี 2024 โดยความสูญเสียจากกลโกงฟิชชิ่งลดลงประมาณ 69.15% และความสูญเสียจาก Rug Pull ลดลงประมาณ 92.21%

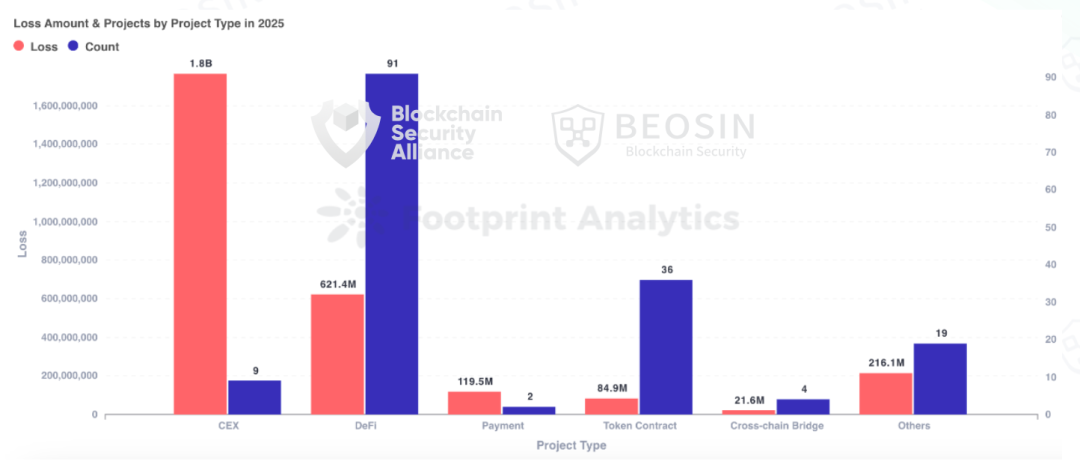

ในปี 2025 ประเภทของโครงการที่ถูกโจมตี ได้แก่ DeFi, CEX, บล็อกเชนสาธารณะ, สะพานเชื่อมระหว่างบล็อกเชน, NFT, แพลตฟอร์มการซื้อขาย Memecoin, กระเป๋าเงินดิจิทัล, เบราว์เซอร์, แพ็กเกจโค้ดของบุคคลที่สาม, โครงสร้างพื้นฐาน และบอท MEV เป็นต้น DeFi ยังคงเป็นประเภทโครงการที่ถูกโจมตีบ่อยที่สุด โดยมีการโจมตี DeFi จำนวน 91 ครั้ง ส่งผลให้เกิดความเสียหายประมาณ 621 ล้านดอลลาร์สหรัฐ CEX ได้รับความเสียหายมากที่สุด โดยมีการโจมตี CEX จำนวน 9 ครั้ง ส่งผลให้เกิดความเสียหายประมาณ 1.765 พันล้านดอลลาร์สหรัฐ คิดเป็น 52.30% ของความเสียหายทั้งหมด

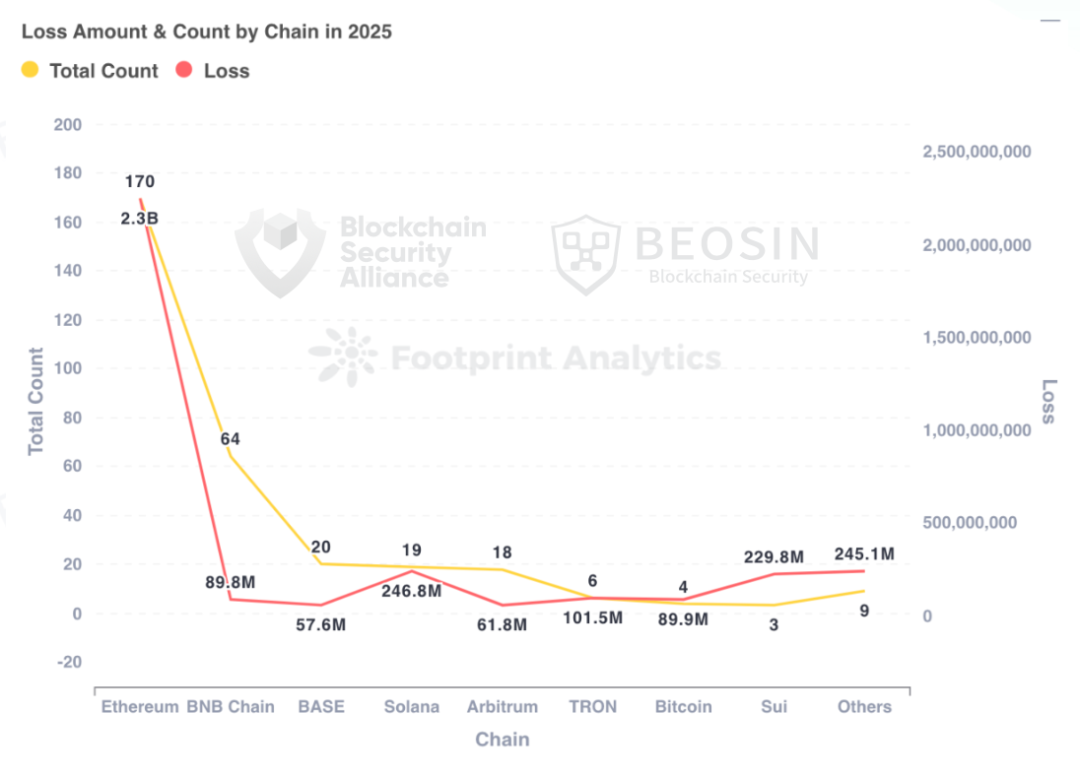

ในปี 2025 Ethereum ยังคงเป็นบล็อกเชนสาธารณะที่มีความสูญเสียสูงสุด โดยมีเหตุการณ์ด้านความปลอดภัย 170 ครั้งบน Ethereum ส่งผลให้เกิดความสูญเสียประมาณ 2.254 พันล้านดอลลาร์ คิดเป็น 66.79% ของความสูญเสียทั้งหมดในปีนั้น

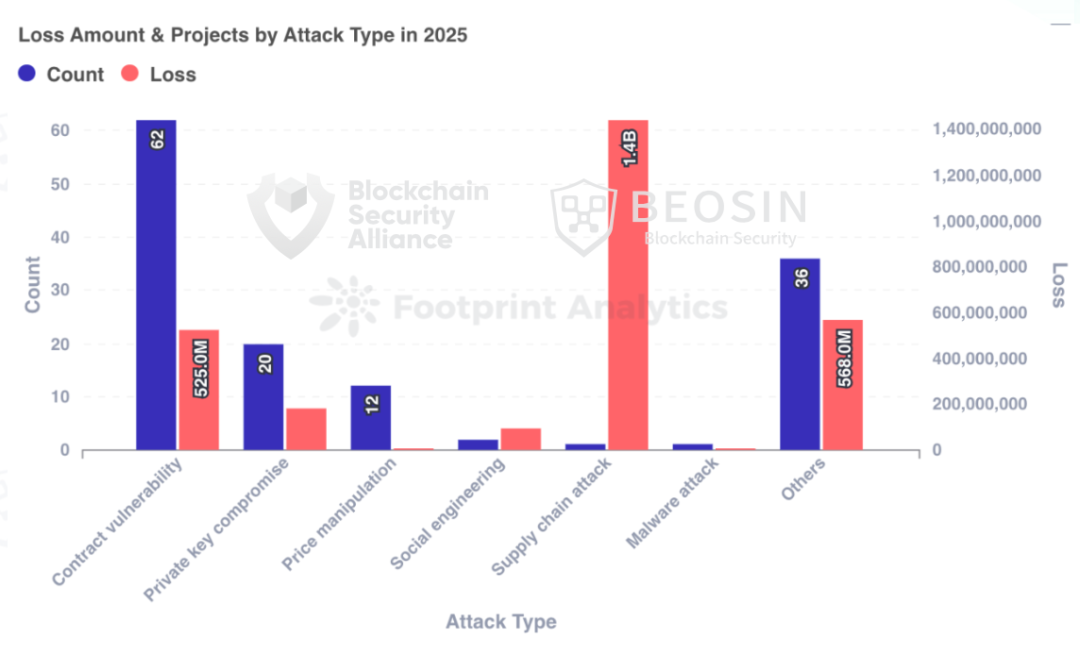

ในแง่ของวิธีการโจมตี เหตุการณ์ Bybit ก่อให้เกิดความเสียหายประมาณ 1.44 พันล้านดอลลาร์สหรัฐ เนื่องจากการโจมตีห่วงโซ่อุปทาน คิดเป็น 42.67% ของความเสียหายทั้งหมด ทำให้เป็นวิธีการโจมตีที่สร้างความเสียหายมากที่สุด นอกจากนี้ การแสวงหาประโยชน์จากสัญญา (Contract Exploitation) เป็นวิธีการโจมตีที่เกิดขึ้นบ่อยที่สุด คิดเป็น 62 ครั้ง จากการโจมตีทั้งหมด 191 ครั้ง (32.46%)

2. เหตุการณ์ด้านความปลอดภัยที่สำคัญที่สุด 10 อันดับแรกในปี 2025

ในปี 2025 มีเหตุการณ์ด้านความปลอดภัย 3 เหตุการณ์ที่ส่งผลให้เกิดความเสียหายเกิน 100 ล้านดอลลาร์ ได้แก่ Bybit (1.44 พันล้านดอลลาร์), Cetus Protocol (224 ล้านดอลลาร์) และ Balancer (116 ล้านดอลลาร์) ตามมาด้วย Stream Finance (93 ล้านดอลลาร์), กลุ่มผู้ถือ BTC รายใหญ่ (91 ล้านดอลลาร์), Nobitex (90 ล้านดอลลาร์), Phemex (70 ล้านดอลลาร์), UPCX (70 ล้านดอลลาร์), ผู้ใช้ Ethereum (50 ล้านดอลลาร์) และ Infini (49.5 ล้านดอลลาร์)

แตกต่างจากปีที่ผ่านมา ใน ปีนี้ เหตุการณ์ด้านความปลอดภัยที่สำคัญ 10 อันดับแรกถึง 2 เหตุการณ์เกี่ยวข้องกับการสูญเสียครั้งใหญ่ของผู้ใช้งานแต่ละราย ซึ่งเกิดจากการโจมตีโดยใช้กลวิธีทางสังคม/ฟิชชิ่ง แม้ว่าการโจมตีเหล่านี้จะไม่ก่อให้เกิดความเสียหายทางการเงินมากที่สุด แต่ความถี่ในการเกิดเหตุการณ์เหล่านี้เพิ่มขึ้นทุกปี ทำให้เป็นภัยคุกคามที่สำคัญต่อผู้ใช้งานแต่ละราย

*รายละเอียดของเหตุการณ์ด้านความปลอดภัยที่สำคัญที่สุดสิบอันดับแรก สามารถดูได้ในรายงานฉบับเต็ม

3. ประเภทของโครงการที่ถูกโจมตี

ตลาดแลกเปลี่ยนแบบรวมศูนย์กลายเป็นประเภทโครงการที่ประสบกับความสูญเสียมากที่สุด

ในปี 2025 ตลาดแลกเปลี่ยนแบบรวมศูนย์ประสบความสูญเสียมากที่สุด โดยมีการโจมตีถึง 9 ครั้ง ส่งผลให้สูญเสียไปประมาณ 1.765 พันล้านดอลลาร์ คิดเป็น 52.30% ของความสูญเสียทั้งหมด Bybit ประสบความสูญเสียมากที่สุด ประมาณ 1.44 พันล้านดอลลาร์ ตลาดแลกเปลี่ยนอื่นๆ ที่ได้รับความสูญเสียอย่างมีนัยสำคัญ ได้แก่ Nobitex (ประมาณ 90 ล้านดอลลาร์), Phemex (ประมาณ 70 ล้านดอลลาร์), BTCTurk (48 ล้านดอลลาร์), CoinDCX (44.2 ล้านดอลลาร์), SwissBorg (41.3 ล้านดอลลาร์) และ Upbit (36 ล้านดอลลาร์)

โครงการ DeFi เป็นประเภทโครงการที่ถูกโจมตีบ่อยที่สุด โดยมีการโจมตีเป้าหมาย DeFi ถึง 91 ครั้ง ส่งผลให้เกิดความเสียหายประมาณ 621 ล้านดอลลาร์สหรัฐ ซึ่งอยู่ในอันดับที่สองในแง่ของความเสียหายรวม Cetus Protocol สูญเสียเงินไปประมาณ 224 ล้านดอลลาร์สหรัฐ คิดเป็น 36.07% ของเงินทุน DeFi ที่ถูกขโมยไปทั้งหมด ในขณะที่ Balancer สูญเสียเงินไปประมาณ 116 ล้านดอลลาร์สหรัฐ โครงการ DeFi อื่นๆ ที่ได้รับความเสียหายอย่างมาก ได้แก่ Infini (49.5 ล้านดอลลาร์สหรัฐ), GMX (40 ล้านดอลลาร์สหรัฐ), Abracadabra Finance (13 ล้านดอลลาร์สหรัฐ), Cork Protocol (12 ล้านดอลลาร์สหรัฐ), Supply (9.6 ล้านดอลลาร์สหรัฐ), zkLend (9.5 ล้านดอลลาร์สหรัฐ), Ionic (8.8 ล้านดอลลาร์สหรัฐ) และ Alex Protocol (8.37 ล้านดอลลาร์สหรัฐ)

4. รายละเอียดการสูญเสียสำหรับแต่ละห่วงโซ่

Ethereum ประสบกับความสูญเสียมากที่สุดและมีเหตุการณ์ด้านความปลอดภัยมากที่สุด

เช่นเดียวกับปีที่ผ่านมา Ethereum ยังคงเป็นบล็อกเชนสาธารณะที่มีมูลค่าความเสียหายและเหตุการณ์ด้านความปลอดภัยมากที่สุด โดยมีเหตุการณ์ด้านความปลอดภัย 170 ครั้งบน Ethereum ส่งผลให้เกิดความเสียหายประมาณ 2.254 พันล้านดอลลาร์สหรัฐ คิดเป็น 66.79% ของความเสียหายทั้งหมดในปีนี้

บล็อกเชนสาธารณะที่อยู่ในอันดับสองในแง่ของจำนวนเหตุการณ์ด้านความปลอดภัยคือ BNB Chain โดยมีเหตุการณ์ด้านความปลอดภัย 64 ครั้ง ส่งผลให้เกิดความเสียหายประมาณ 89.83 ล้านดอลลาร์สหรัฐ แม้ว่า BNB Chain จะประสบกับการโจมตีบนเครือข่ายจำนวนมาก แต่จำนวนเงินที่สูญเสียไปนั้นค่อนข้างน้อย อย่างไรก็ตาม เมื่อเทียบกับปี 2024 ทั้งจำนวนเหตุการณ์ด้านความปลอดภัยและจำนวนเงินที่สูญเสียไปเพิ่มขึ้นอย่างมีนัยสำคัญ โดยจำนวนเงินที่สูญเสียไปเพิ่มขึ้นถึง 110.87%

ฐานทัพอากาศเบสอยู่อันดับสามในแง่ของจำนวนเหตุการณ์ด้านความปลอดภัย โดยมีเหตุการณ์ทั้งหมด 20 ครั้ง ตามมาด้วยโซลานาที่มีเหตุการณ์ด้านความปลอดภัย 19 ครั้ง

5. การวิเคราะห์วิธีการโจมตี

การโจมตีโดยใช้ช่องโหว่ในสัญญาเป็นวิธีการโจมตีที่พบได้บ่อยที่สุด

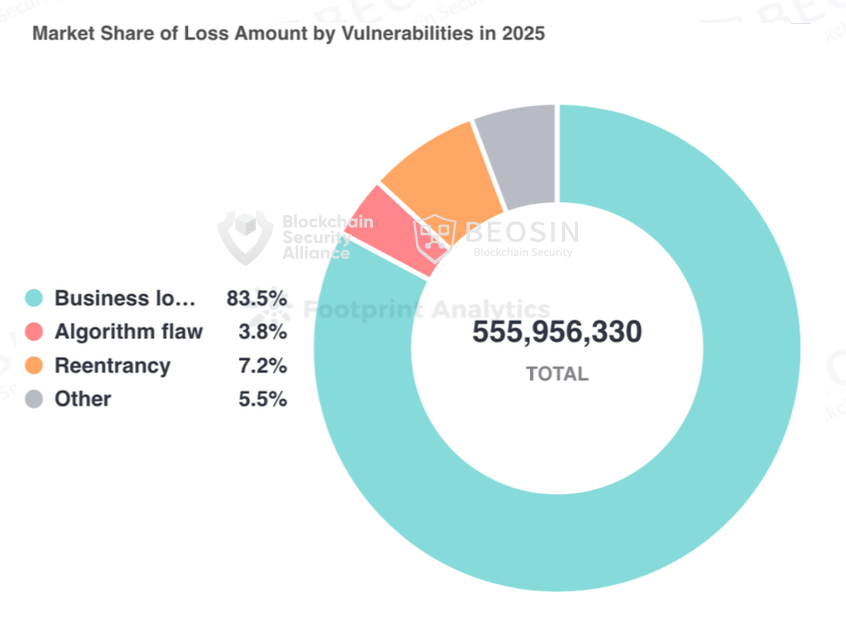

จากการโจมตีทั้งหมด 191 ครั้ง มี 62 ครั้งที่เป็นการโจมตีโดยใช้ช่องโหว่ในสัญญา คิดเป็น 32.46% ส่งผลให้เกิดความเสียหายรวม 556 ล้านดอลลาร์สหรัฐ นี่เป็นการโจมตีประเภทที่สร้างความเสียหายทางการเงินมากที่สุด รองจากการโจมตีห่วงโซ่อุปทานของ Bybit เท่านั้น

จากการวิเคราะห์ช่องโหว่ในสัญญา พบว่าช่องโหว่ที่ร้ายแรงที่สุดคือช่องโหว่ด้านตรรกะทางธุรกิจ ซึ่งส่งผลให้เกิดความเสียหายถึง 464 ล้านดอลลาร์สหรัฐ ช่องโหว่ในสัญญาที่พบได้บ่อยที่สุดสามอันดับแรก ได้แก่ ช่องโหว่ด้านตรรกะทางธุรกิจ (53 ครั้ง) ช่องโหว่ด้านการควบคุมการเข้าถึง (7 ครั้ง) และข้อบกพร่องทางอัลกอริทึม (5 ครั้ง)

ในปีนี้มีการรั่วไหลของรหัสส่วนตัว 20 ครั้ง ส่งผลให้เกิดความเสียหายรวมประมาณ 180 ล้านดอลลาร์ จำนวนการรั่วไหลและความเสียหายที่เกิดขึ้นนั้นต่ำกว่าปีที่แล้วอย่างมาก แสดงให้เห็นว่าตลาดแลกเปลี่ยน ทีมงานโครงการ และผู้ใช้งานตระหนักถึงการปกป้องรหัสส่วนตัวมากขึ้น

6. การวิเคราะห์การโจมตีเหตุการณ์ด้านความปลอดภัยทั่วไป

6.1 การวิเคราะห์เหตุการณ์ด้านความปลอดภัยมูลค่า 224 ล้านดอลลาร์สหรัฐที่เกี่ยวข้องกับพิธีสารเซตุส

สรุปเหตุการณ์

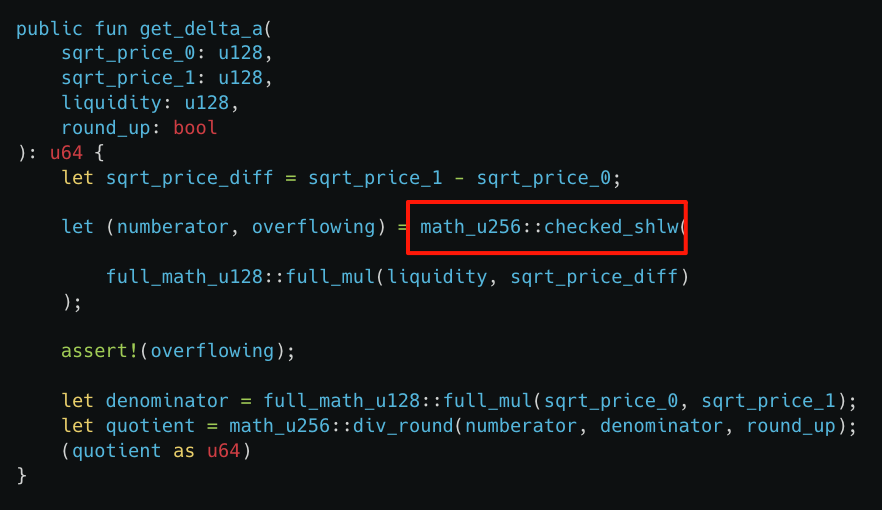

เมื่อวันที่ 22 พฤษภาคม 2568 โปรโตคอล DEX Cetus บนระบบนิเวศ Sui ถูกโจมตี ช่องโหว่นี้เกิดจากข้อผิดพลาดในการใช้งานการดำเนินการเลื่อนบิตไปทางซ้ายภายในโค้ดไลบรารีโอเพนซอร์ส โดยยกตัวอย่างธุรกรรมการโจมตีหนึ่งรายการ (https://suivision.xyz/txblock/DVMG3B2kocLEnVMDuQzTYRgjwuuFSfciawPvXXheB3x?tab=Overview) ขั้นตอนการโจมตีแบบย่อมีดังนี้:

1. เปิดใช้งานสินเชื่อแฟลช: ผู้โจมตีได้ยืมเงิน 10 ล้าน haSUI ผ่านสินเชื่อแฟลช

2. สร้างสถานะสภาพคล่อง: เปิดสถานะสภาพคล่องใหม่ด้วยช่วงราคา [300000, 300200]

3. สภาพคล่องที่เพิ่มขึ้น: การใช้ haSUI เพียง 1 หน่วย ช่วยเพิ่มสภาพคล่อง แต่ให้มูลค่าสภาพคล่องสูงถึง 10,365,647,984,364,446,732,462,244,378,333,008

4. กำจัดสภาพคล่อง: กำจัดสภาพคล่องออกจากธุรกรรมหลายรายการทันที เพื่อลดปริมาณสภาพคล่องในระบบ

5. ชำระคืนเงินกู้ระยะสั้น: ชำระคืนเงินกู้ระยะสั้นและเก็บหน่วยลงทุนประมาณ 5.7 ล้านหน่วยไว้เป็นกำไร

การวิเคราะห์ช่องโหว่

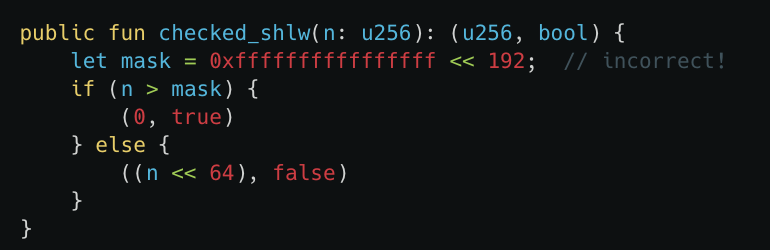

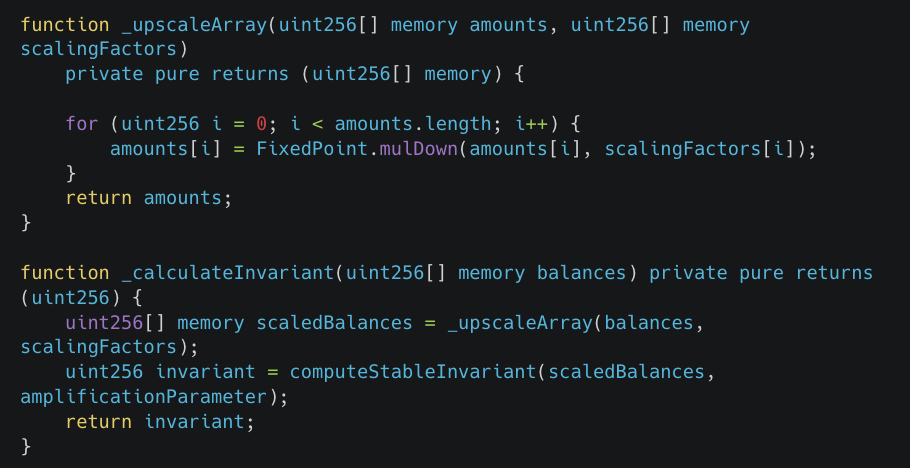

สาเหตุหลักของการโจมตีนี้เกิดจากข้อผิดพลาดในการใช้งานฟังก์ชัน `checked_shlw` ของ `get_delta_a` ซึ่งทำให้การตรวจสอบการโอเวอร์โฟลว์ล้มเหลว ผู้โจมตีต้องการเพียงโทเค็นจำนวนเล็กน้อยเพื่อแลกเปลี่ยนเป็นสินทรัพย์จำนวนมากในกลุ่มสภาพคล่อง ทำให้สามารถโจมตีได้สำเร็จ

ดังแสดงในแผนภาพ `checked_shlw` ใช้เพื่อตรวจสอบว่าการเลื่อนตัวเลข u256 ไปทางซ้าย 64 บิตจะทำให้เกิดโอเวอร์โฟลว์หรือไม่ ค่าที่ป้อนเข้ามาน้อยกว่า 0xffffffffffffffff << 192 จะข้ามการตรวจจับโอเวอร์โฟลว์ไป แต่ค่าที่ป้อนเข้ามาอาจเกินค่าสูงสุดของ u256 หลังจากเลื่อนไปทางซ้าย 64 บิต (โอเวอร์โฟลว์) `checked_shlw` จะยังคงแสดงผล "ไม่เกิดโอเวอร์โฟลว์" (เท็จ) ซึ่งจะทำให้จำนวนโทเค็นที่จำเป็นในการคำนวณครั้งต่อไปต่ำกว่าความเป็นจริงอย่างมาก

นอกจากนี้ ในภาษา Move การคำนวณเลขจำนวนเต็มได้รับการออกแบบมาเพื่อป้องกันการล้นและการขาดแคลนค่า เนื่องจากอาจนำไปสู่พฤติกรรมที่ไม่คาดคิดหรือช่องโหว่ได้ โดยเฉพาะอย่างยิ่ง หากผลลัพธ์ของการบวกและการคูณมีขนาดใหญ่เกินกว่าชนิดข้อมูลจำนวนเต็ม โปรแกรมจะหยุดทำงาน หากตัวหารเป็นศูนย์ การหารจะหยุดทำงานเช่นกัน

คุณสมบัติเฉพาะของการเลื่อนบิตไปทางซ้าย (<<) คือ มันจะไม่หยุดทำงานเมื่อเกิดการโอเวอร์โฟลว์ ซึ่งหมายความว่าแม้จำนวนบิตที่เลื่อนไปจะเกินความจุในการจัดเก็บของชนิดข้อมูลจำนวนเต็ม โปรแกรมก็จะไม่หยุดทำงาน ซึ่งอาจนำไปสู่ค่าที่ผิดพลาดหรือพฤติกรรมที่ไม่สามารถคาดเดาได้

6.2 การวิเคราะห์เหตุการณ์ด้านความปลอดภัยมูลค่า 116 ล้านดอลลาร์สหรัฐ

เมื่อวันที่ 3 พฤศจิกายน 2025 โปรโตคอล Balancer v2 ถูกโจมตี ส่งผลให้เกิดความเสียหายประมาณ 116 ล้านดอลลาร์สหรัฐฯ ในหลายบล็อกเชนสำหรับหลายโครงการ รวมถึงโปรโตคอลที่แยกออกมา ตัวอย่างเช่น ธุรกรรมของผู้โจมตีบน Ethereum คือ: 0x6ed07db1a9fe5c0794d44cd36081d6a6df103fab868cdd75d581e3bd23bc9742

1. ผู้โจมตีได้เริ่มการโจมตีโดยการทำธุรกรรมผ่านฟังก์ชันการแลกเปลี่ยนจำนวนมาก โดยใช้ BPT ในการแลกเปลี่ยนโทเค็นสภาพคล่องจำนวนมากออกจากพูล ทำให้ปริมาณโทเค็นสภาพคล่องสำรองของพูลลดลงอย่างมาก

2. จากนั้นผู้โจมตีก็เริ่มทำการแลกเปลี่ยนโทเค็นสภาพคล่อง (osETH/WETH)

3. จากนั้นแลกเปลี่ยนโทเค็นสภาพคล่องกลับเป็นโทเค็น BPT และทำซ้ำขั้นตอนข้างต้นในพูลหลายๆ พูล

4. สุดท้าย ถอนเงินเพื่อรับผลกำไรของคุณ

การวิเคราะห์ช่องโหว่

ComposableStablePools ใช้สูตรคงที่ StableSwap ของ Curve เพื่อรักษาเสถียรภาพราคาของสินทรัพย์ที่คล้ายคลึงกัน อย่างไรก็ตาม การดำเนินการปรับขนาดระหว่างการคำนวณค่าคงที่ทำให้เกิดข้อผิดพลาด

ฟังก์ชัน mulDown ทำการหารจำนวนเต็มลงไปจนถึงค่าต่ำสุด ข้อผิดพลาดด้านความแม่นยำนี้จะส่งผลต่อการคำนวณค่าคงที่ ทำให้ค่าที่คำนวณได้ต่ำกว่าปกติ ซึ่งเป็นการเปิดช่องให้ผู้โจมตีใช้ประโยชน์ได้

7. การวิเคราะห์กรณีตัวอย่างการฟอกเงิน

7.1 มาตรการคว่ำบาตรของสหรัฐฯ ต่อแก๊งค้ายาเสพติดที่นำโดย ไรอัน เจมส์ เว็ดดิ้ง

จากเอกสารที่เปิดเผยโดยกระทรวงการคลังสหรัฐฯ ไรอัน เจมส์ เว็ดดิง และทีมงานของเขาได้ลักลอบขนโคเคนจำนวนมหาศาลผ่านโคลอมเบียและเม็กซิโก และขายให้กับสหรัฐอเมริกาและแคนาดา องค์กรอาชญากรรมของพวกเขาใช้สกุลเงินดิจิทัลในการฟอกเงิน ทำให้สะสมความมั่งคั่งที่ผิดกฎหมายได้เป็นจำนวนมหาศาล

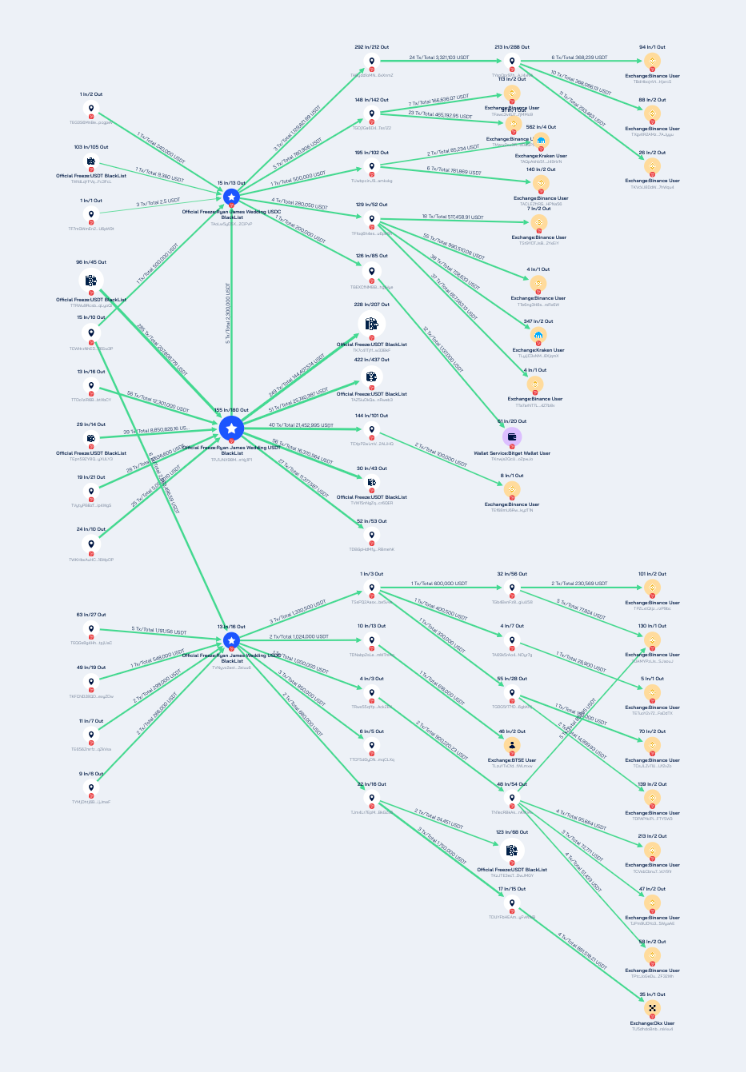

เราใช้ Beosin Trace ซึ่งเป็นเครื่องมือติดตามและตรวจสอบบนบล็อกเชนของ Beosin ในการวิเคราะห์ที่อยู่สกุลเงินดิจิทัลที่เกี่ยวข้องกับกลุ่มค้ายาเสพติดของ Wedding ผลลัพธ์แสดงอยู่ด้านล่าง:

บัญชีของบุคคลในตระกูล Wedding ทั้งสามคน ได้แก่ TAoLw5yD5XUoHWeBZRSZ1ExK9HMv2CiPvP, TVNyvx2astt2AB1Us67ENjfMZeEXZeiuu6 และ TPJ1JNX98MJpHueBJeF5SVSg85z8mYg1P1 มีการทำธุรกรรม USDT รวมทั้งสิ้น 266,761,784.24 USDT สินทรัพย์บางส่วนถูก Tether อายัดไว้ แต่ส่วนใหญ่ถูกฟอกเงินผ่านบัญชีซื้อขายความถี่สูงและการโอนหลายระดับ และฝากเข้าแพลตฟอร์มต่างๆ เช่น Binance, OKX, Kraken และ BTSE

กลุ่ม Sokolovski ถือครองที่อยู่บนเครือข่ายบล็อกเชนหลายแห่ง (BTC, ETH, Solana, TRON, BNB Beacon Chain) และสามารถดูการวิเคราะห์การไหลเวียนของเงินทุนได้ในรายงานฉบับเต็ม

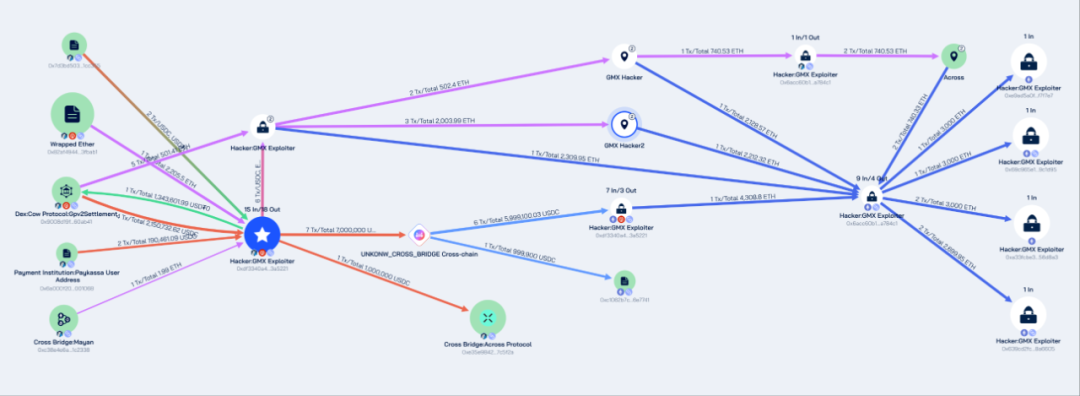

7.2 คดีลักทรัพย์มูลค่า 40 ล้านเปโซ GMX

เมื่อวันที่ 10 กรกฎาคม 2568 GMX ถูกโจมตีเนื่องจากช่องโหว่ด้านการเข้าถึงซ้ำ ส่งผลให้แฮกเกอร์ได้เงินไปประมาณ 42 ล้านดอลลาร์สหรัฐ การตรวจสอบของ Beosin Trace เกี่ยวกับเงินที่ถูกขโมยไปพบว่า ที่อยู่ของผู้โจมตี 0x7d3bd50336f64b7a473c51f54e7f0bd6771cc355 ใช้โปรโตคอล DEX ในการแลกเปลี่ยนเหรียญ Stablecoin และ Altcoin ต่างๆ เป็น ETH และ USDC จากนั้นจึงโอนสินทรัพย์ที่ถูกขโมยไปยังเครือข่าย Ethereum ผ่านโปรโตคอลข้ามเชนหลายตัว

ต่อมา สินทรัพย์ GMX ที่ถูกขโมยไปมูลค่าประมาณ 32 ล้านเหรียญ ETH ถูกจัดเก็บไว้ในที่อยู่เครือข่าย Ethereum สี่แห่งดังต่อไปนี้:

0xe9ad5a0f2697a3cf75ffa7328bda93dbaef7f7e7

0x69c965e164fa60e37a851aa5cd82b13ae39c1d95

0xa33fcbe3b84fb8393690d1e994b6a6adc256d8a3

0x639cd2fc24ec06be64aaf94eb89392bea98a6605

สินทรัพย์มูลค่าประมาณ 10 ล้านดอลลาร์สหรัฐ ถูกจัดเก็บไว้ที่ที่อยู่ 0xdf3340a436c27655ba62f8281565c9925c3a5221 บนเครือข่าย Arbitrum

เส้นทางการฟอกเงินในเหตุการณ์นี้เป็นเรื่องปกติมาก แฮกเกอร์ใช้โปรโตคอล DeFi สะพานเชื่อมระหว่างเครือข่าย และวิธีการอื่นๆ เพื่อปกปิดและซ่อนเส้นทางการเคลื่อนย้ายเงิน เพื่อหลีกเลี่ยงการติดตามและการอายัดโดยหน่วยงานกำกับดูแลและหน่วยงานบังคับใช้กฎหมาย

8. สรุปภาพรวมด้านความปลอดภัยของ Web3 Blockchain ในปี 2025

ในปี 2025 ความเสียหายจากกลโกงฟิชชิ่งและการดึงข้อมูลโดยไม่ได้รับอนุญาตที่ดำเนินการโดยโครงการต่างๆ ลดลงอย่างมีนัยสำคัญเมื่อเทียบกับปี 2024 อย่างไรก็ตาม การโจมตีของแฮกเกอร์ยังคงเกิดขึ้นบ่อยครั้ง ส่งผลให้เกิดความเสียหายเกิน 3.1 พันล้านดอลลาร์ โดยตลาดแลกเปลี่ยนยังคงประสบกับความเสียหายสูงสุด ในขณะเดียวกัน เหตุการณ์ด้านความปลอดภัยที่เกี่ยวข้องกับการรั่วไหลของรหัสส่วนตัวลดลง สาเหตุหลักของการเปลี่ยนแปลงนี้ได้แก่:

หลังจากเหตุการณ์แฮ็กข้อมูลจำนวนมากเมื่อปีที่แล้ว ระบบนิเวศ Web3 ทั้งหมดจึงให้ความสำคัญกับความปลอดภัยมากขึ้นในปีนี้ ตั้งแต่ทีมงานโครงการไปจนถึงบริษัทรักษาความปลอดภัย ต่างมีการดำเนินการในด้านต่างๆ เช่น การปฏิบัติการรักษาความปลอดภัยภายใน การตรวจสอบแบบเรียลไทม์บนบล็อกเชน การให้ความสำคัญกับการตรวจสอบความปลอดภัยมากขึ้น และการเรียนรู้จากเหตุการณ์การโจมตีช่องโหว่ของสัญญาในอดีตอย่างจริงจัง การสร้างความตระหนักรู้ด้านความปลอดภัยกำลังได้รับการเสริมสร้างอย่างต่อเนื่องในด้านต่างๆ เช่น การเก็บรักษากุญแจส่วนตัวและความปลอดภัยในการดำเนินงานของโครงการ เนื่องจากช่องโหว่ของสัญญาและการขโมยกุญแจส่วนตัวทำได้ยากขึ้นเรื่อยๆ แฮ็กเกอร์จึงเริ่มใช้วิธีการอื่นๆ เช่น การโจมตีห่วงโซ่อุปทานและช่องโหว่ด้านหน้า เพื่อหลอกล่อให้ผู้ใช้โอนสินทรัพย์ไปยังที่อยู่ที่แฮ็กเกอร์ควบคุมอยู่

นอกจากนี้ ด้วยการบูรณาการของตลาดคริปโตเคอร์เรนซีและตลาดแบบดั้งเดิม เป้าหมายของการโจมตีจึงไม่จำกัดอยู่แค่ DeFi สะพานเชื่อมระหว่างเชน และตลาดแลกเปลี่ยนอีกต่อไป แต่ได้เปลี่ยนไปสู่เป้าหมายที่หลากหลาย เช่น แพลตฟอร์มการชำระเงิน แพลตฟอร์มการพนัน ผู้ให้บริการคริปโต โครงสร้างพื้นฐาน เครื่องมือพัฒนา และบอท MEV และจุดสนใจของการโจมตีก็เปลี่ยนไปสู่ช่องโหว่ในตรรกะของโปรโตคอลที่ซับซ้อนมากขึ้นด้วย

สำหรับผู้ใช้งานรายบุคคล การโจมตีโดยใช้กลวิธีทางสังคม/ฟิชชิ่ง และการบีบบังคับที่อาจเกิดขึ้น ถือเป็นภัยคุกคามอย่างมากต่อทรัพย์สินส่วนบุคคล ปัจจุบัน การโจมตีแบบฟิชชิ่ง จำนวนมากไม่ได้รับการรายงานหรือบันทึกไว้ เนื่องจากมูลค่าที่เกี่ยวข้องมีน้อย และเหยื่อเป็นผู้ใช้งานรายบุคคล ทำให้มีการประเมินความเสียหายต่ำกว่าความเป็นจริง อย่างไรก็ตาม ผู้ใช้งานควรตระหนักถึงวิธีการป้องกันการโจมตีดังกล่าว นอกจากนี้ วิธีการบีบบังคับทางกายภาพ เช่น การลักพาตัว ที่มุ่งเป้าไปที่ผู้ใช้งานคริปโต ได้เกิดขึ้นซ้ำแล้วซ้ำเล่าในปีนี้ ผู้ใช้งานต้องปกป้องข้อมูลส่วนบุคคลและลดการเปิดเผยสินทรัพย์คริปโตของตนต่อสาธารณะให้น้อยที่สุด

โดยรวมแล้ว ความปลอดภัยของ Web3 ในปี 2025 ยังคงเผชิญกับความท้าทายที่สำคัญ และทีมงานโครงการและผู้ใช้แต่ละรายไม่ควรประมาท ในอนาคต ความปลอดภัยของห่วงโซ่อุปทานมีแนวโน้มที่จะมีความสำคัญสูงสุดสำหรับความปลอดภัยของ Web3 วิธีการปกป้องผู้ให้บริการโครงสร้างพื้นฐานต่างๆ ภายในอุตสาหกรรมอย่างต่อเนื่อง และการตรวจสอบและแจ้งเตือนภัยคุกคามในห่วงโซ่อุปทาน เป็นความท้าทายสำคัญที่ทุกฝ่ายในอุตสาหกรรมจำเป็นต้องร่วมกันแก้ไข นอกจากนี้ การโจมตีแบบวิศวกรรมสังคม/ฟิชชิ่งที่ขับเคลื่อนด้วย AI มีแนวโน้มที่จะเพิ่มขึ้นอย่างต่อเนื่อง ซึ่งจำเป็นต้องสร้างระบบป้องกันแบบหลายชั้น แบบเรียลไทม์ และแบบไดนามิก ตั้งแต่การตระหนักรู้ของแต่ละบุคคลและอุปสรรคทางเทคโนโลยี ไปจนถึงความร่วมมือของชุมชน