รายงานการวิจัยประจำเดือน Bitget Anti-Fraud (2025)

สรุป

การฉ้อโกงสกุลเงินดิจิทัลได้เข้าสู่ยุคใหม่ซึ่งขับเคลื่อนโดย AI deep fake, social engineering และการสร้างโปรเจ็กต์ปลอม รายงานนี้ซึ่งเขียนร่วมกันโดย Bitget, SlowMist และ Elliptic วิเคราะห์วิธีการฉ้อโกงทั่วไปตั้งแต่ปี 2024 ถึงต้นปี 2025 และเสนอมาตรการป้องกันร่วมกันสำหรับผู้ใช้และแพลตฟอร์ม

ประเภทการฉ้อโกงที่อันตรายที่สุด 3 ประเภทในปัจจุบัน ได้แก่:

1. การเลียนแบบปลอมอย่างล้ำลึก – การใช้วิดีโอสังเคราะห์เพื่อส่งเสริมการลงทุนปลอม

2. การฉ้อโกงทางวิศวกรรมสังคม รวมถึงโทรจันค้นหางาน บอทฟิชชิ่ง และโครงการรับจำนำปลอม

3. โครงการ Ponzi สมัยใหม่ - ปลอมตัวเป็นโครงการ DeFi, NFT หรือ GameFi

การฉ้อโกงในยุคใหม่กำลังเปลี่ยนจากช่องโหว่ทางเทคนิคเป็นการโจมตีแบบสองทางต่อช่องโหว่ด้านความไว้วางใจและด้านจิตวิทยา จากการแฮ็กกระเป๋าสตางค์ไปจนถึงการฉ้อโกงมูลค่าหลายล้านดอลลาร์ การโจมตีกำลังกลายเป็นการโจมตีส่วนบุคคล หลอกลวง และปกปิดมากขึ้น

เพื่อจุดประสงค์นี้ Bitget จึงได้เปิดตัวเพจการดำเนินการ "Anti-Scam Hub" อัปเกรดระบบการป้องกันแพลตฟอร์ม และร่วมมือกับ SlowMist และ Elliptic เพื่อติดตามเงินที่ถูกขโมยบนเครือข่าย รื้อถอนเครือข่ายฟิชชิ่ง และทำเครื่องหมายพฤติกรรมการฉ้อโกงแบบข้ามเครือข่าย

รายงานนี้ประกอบด้วยการวิเคราะห์กรณีจริง รายชื่อผู้ฉ้อโกงที่ถูกจับกุม และแนวทางการปกป้องผู้ใช้และสถาบัน

ข้อสรุปที่สำคัญ: เมื่อ AI สามารถจำลองใครก็ได้อย่างสมบูรณ์แบบ เส้นความปลอดภัยจะต้องเริ่มต้นด้วยการซักถามและจบลงด้วยการป้องกันร่วมกัน

สารบัญ

1. สรุปหลัก

สถานะปัจจุบันของการเพิ่มขึ้นของภัยคุกคามการฉ้อโกงสกุลเงินดิจิทัลที่ได้รับความช่วยเหลือจาก AI และกลไกการรับมือร่วมกันของ Bitget, SlowMist และ Elliptic

2. บทนำ: วิวัฒนาการของภัยคุกคาม

การพัฒนา DeFi การเผยแพร่ AI และความสะดวกสบายข้ามพรมแดนก่อให้เกิดแหล่งเพาะพันธุ์การฉ้อโกงและความเสี่ยงใหม่ๆ ที่เกี่ยวข้อง

3. กายวิภาคของการฉ้อโกงคริปโตสมัยใหม่

วิเคราะห์การฉ้อโกงที่อันตรายที่สุดในปัจจุบัน:

3.1 การปลอมแปลงตัวตนแบบลึก

3.2 กลยุทธ์ทางวิศวกรรมสังคม

หุ่นยนต์ AI Arbitrage

กับดักการล่าหางานโทรจัน

ฟิชชิ่งทางโซเชียลมีเดีย

ที่อยู่การโจมตีพิษ

โทเค็น Pixiu หลอกลวง

แพลตฟอร์มการขอคืนเงินจำนำปลอม

กับดักแอร์ดรอป

3.3 โครงการ Ponzi ในยุค Web3

4. การเสริมสร้างการป้องกันทางดิจิทัล: สถาปัตยกรรมความปลอดภัยหลายชั้นของ Bitget

คำอธิบายโดยละเอียดเกี่ยวกับการตรวจจับภัยคุกคามแบบเรียลไทม์ของ Bitget การตรวจสอบความสมเหตุสมผลของโทเค็น กลไกการตรวจสอบแบบคู่ และกองทุนคุ้มครอง 300 ล้านดอลลาร์

5. การติดตามการฉ้อโกงแบบออนเชนและการตรวจสอบหลักฐานทางการเงิน (โดย Elliptic)

การติดตามธุรกรรม การติดตามสะพานข้ามสายโซ่ และการวิเคราะห์พฤติกรรมสามารถระบุและบล็อกการไหลของเงินที่ถูกขโมยได้อย่างไร

6. คำแนะนำในการปกป้องและแนวทางปฏิบัติที่ดีที่สุด (เขียนโดย SlowMist)

คู่มือการใช้งานจริงสำหรับผู้ใช้และองค์กร: ตั้งแต่การระบุฟิชชิ่งไปจนถึงการสร้างนิสัยป้องกันการฉ้อโกงและกรอบการตอบสนองในระดับองค์กร

7. บทสรุป: การวางแผนเส้นทางในอนาคต

ความปลอดภัยของการเข้ารหัสกำลังพัฒนาจากการป้องกันแบบแยกส่วนไปเป็นภูมิคุ้มกันเครือข่ายอย่างไร และ Bitget จะอยู่เหนือภัยคุกคามที่เพิ่มมากขึ้นได้อย่างไร

เจาะลึกถึงขอบเขตใหม่: เปิดเผยแนวโน้มใหม่ในการฉ้อโกงสกุลเงินดิจิทัล

1. สรุปหลัก

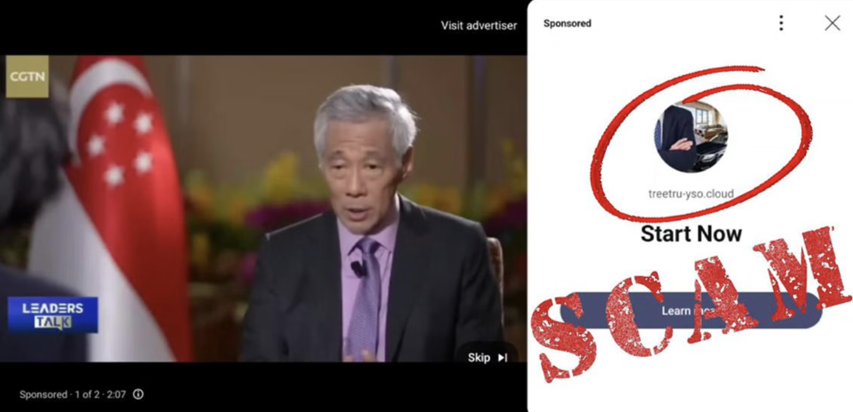

ใน เดือนมกราคม 2025 ตำรวจฮ่องกงได้ทลายกลุ่มฉ้อโกงปลอมและจับกุมผู้ต้องสงสัย 31 ราย กลุ่มนี้ขโมยเงินไป 34 ล้านดอลลาร์โดยแอบอ้างตัวเป็นผู้บริหารสกุลเงินดิจิทัล นี่เป็นเพียงหนึ่งใน 87 กรณีที่คล้ายคลึงกันที่พบในเอเชียในไตรมาสแรก (Slow Mist, รายงานอาชญากรรมคริปโตปี 2025) และนี่คือข้อเท็จจริงที่ไม่อาจโต้แย้งได้ ตั้งแต่การถ่ายวิดีโอสังเคราะห์ด้วย AI ของนายกรัฐมนตรีสิงคโปร์ไปจนถึง "การรับรองเท็จ" ของมัสก์ การโจมตีความไว้วางใจปลอมปลอมได้กลายมาเป็นภัยคุกคามรายวัน

รายงานที่จัดทำร่วมกันโดยทั้งสามฝ่ายนี้เผยให้เห็นว่าการฉ้อโกงโดยใช้สกุลเงินดิจิทัลได้พัฒนาไปอย่างไรจากการหลอกลวงทางฟิชชิ่งแบบหยาบๆ ไปสู่การหลอกลวงทางจิตวิทยาด้วย AI: เกือบ 40% ของกรณีการฉ้อโกงมูลค่าสูงใน ปี 2024 เกี่ยวข้องกับเทคโนโลยีปลอมลึก ไม่ว่าจะเป็นกับดักงานโทรจันหรือแพลตฟอร์ม "รับจำนำ" แบบพอนซี เบื้องหลังคือการใช้ความไว้วางใจ ความกลัว และความโลภอย่างแม่นยำด้วยวิศวกรรมสังคม

การฉ้อโกงสกุลเงินดิจิทัลไม่ได้เป็นเพียงการขโมยเงินเท่านั้น แต่ยังทำลายรากฐานความไว้วางใจในอุตสาหกรรมอีกด้วย

ระบบความปลอดภัย ของ Bitget สามารถสกัดกั้นพฤติกรรมการใช้ความน่าเชื่อถือในทางที่ผิดได้เป็นจำนวนมากทุกวัน ไม่ว่าจะเป็นการล็อกอินที่ผิดปกติ การโจมตีแบบฟิชชิ่ง และการดาวน์โหลดมัลแวร์ เพื่อจุดประสงค์นี้ เราจึงเปิดตัวศูนย์ต่อต้านการฉ้อโกง พัฒนาเครื่องมือป้องกันเชิงรุก และร่วมมือกับแพลตฟอร์มชั้นนำระดับโลก เช่น SlowMist และ Elliptic เพื่อทำลายเครือข่ายการฉ้อโกงและติดตามเงินที่ถูกขโมย

รายงานนี้แสดงแผนที่วิวัฒนาการของภัยคุกคาม เปิดเผยกลยุทธ์ที่มีความเสี่ยงสูงในปัจจุบัน และนำเสนอแนวทางการป้องกันที่ใช้งานได้จริงสำหรับผู้ใช้และองค์กร เมื่อ AI สามารถจำลองใบหน้าของใครก็ได้ กลไกด้านความปลอดภัยจะต้องมีความสงสัยในระดับพื้นฐาน

2. บทนำ: วิวัฒนาการของภัยคุกคาม

ลักษณะไร้พรมแดนของสกุลเงินดิจิทัลถือเป็นทั้งจุดแข็งที่ยิ่งใหญ่ที่สุดและความเสี่ยงที่ยิ่งใหญ่ที่สุด ในขณะที่มูลค่ารวมที่ถูกล็อกไว้ในโปรโตคอลแบบกระจายอำนาจนั้นเกิน 98 พันล้านดอลลาร์ และการมีส่วนร่วมของสถาบันต่างๆ ยังคงเพิ่มขึ้น เทคโนโลยีเดียวกันที่ขับเคลื่อนนวัตกรรมยังกระตุ้นให้เกิดการฉ้อโกงสกุลเงินดิจิทัลระลอกใหม่

นี่ไม่ใช่การโจมตีแบบฟิชชิ่งแบบพื้นฐานเหมือนในอดีตอีกต่อไป ขนาดและความซับซ้อนของการฉ้อโกงจะเพิ่มขึ้นอย่างมากตั้งแต่ปี 2023 ถึง 2025: ในปี 2024 ผู้ใช้ทั่วโลกจะสูญเสียเงิน มากกว่า 4.6 พันล้านดอลลาร์จากการฉ้อโกง ซึ่งเพิ่มขึ้น 24% เมื่อเทียบเป็นรายปี (Chainalysis, "รายงานอาชญากรรมคริปโต 2025") ตั้งแต่การแอบอ้างเป็นคนอื่นไปจนถึงระบบนิเวศพอนซีที่ปลอมตัวเป็น "รายได้ที่เดิมพัน" นักต้มตุ๋นกำลังใช้ AI การจัดการทางจิตวิทยา และแพลตฟอร์มโซเชียลเพื่อหลอกลวงผู้ใช้ที่มีประสบการณ์

สามวิธีโจมตีหลัก:

ดีปเฟก แอบอ้างเป็นบุคคลสาธารณะที่สนับสนุนแพลตฟอร์มปลอม

กลลวงทางวิศวกรรมสังคม รวมถึงแบบทดสอบงานโทรจัน และทวีตฟิชชิ่ง

รูปแบบโครงการ Ponzi ที่หลากหลาย เช่น การหลอกลวงแบบ DeFi/GameFi/NFT

สิ่งที่น่าตกใจที่สุดคือการที่เหยื่อถูกหลอกมากขึ้นเรื่อยๆ ไม่เพียงเท่านั้น เหยื่อยังถูกโน้มน้าวใจด้วย ผู้หลอกลวงไม่เพียงแต่ขโมยรหัสผ่านเท่านั้น แต่ยังออกแบบกับดักโดยอาศัยจุดบอดทางพฤติกรรมอีกด้วย

แน่นอนว่าระบบการป้องกันก็มีการพัฒนาไปพร้อมๆ กันด้วย: นวัตกรรมเชิงความร่วมมือภายในระบบนิเวศน์ก็กำลังเร่งตัวขึ้น

ระบบวิเคราะห์พฤติกรรมของ Bitget สามารถระบุรูปแบบที่น่าสงสัยได้แบบเรียลไทม์; การตรวจสอบทางนิติวิทยาศาสตร์แบบข้ามสายโซ่ของ Elliptic สามารถติดตามทรัพย์สินที่มีหลายสายโซ่; ข่าวกรองด้านภัยคุกคามของ SlowMist ช่วยกำจัดกลุ่มฟิชชิ่งในเอเชียได้

รายงานนี้บูรณาการกรณีศึกษาในชีวิตจริง การวิจัยภาคสนาม และข้อมูลการปฏิบัติงานของบุคคลที่สาม เพื่อวิเคราะห์สาเหตุหลักของการสูญเสียทรัพย์สินในปัจจุบัน และนำเสนอแนวทางแก้ไขสำหรับผู้ใช้ หน่วยงานกำกับดูแล และแพลตฟอร์ม

กลวิธีฉ้อโกงยังคงพัฒนาต่อไป แต่กลไกการป้องกันก็พัฒนาตามไปด้วย รายงานนี้ให้รายละเอียดแนวทางแก้ไขเฉพาะเจาะจง

3. การวิเคราะห์การฉ้อโกงคริปโตสมัยใหม่: การหลอกลวง 10 อันดับแรกสำหรับปี 2024-2025

เมื่อเทคโนโลยีบล็อคเชนได้รับความนิยมมากขึ้น และสินทรัพย์ดิจิทัลมีมูลค่ามากขึ้น การฉ้อโกงก็มีความซับซ้อน ซ่อนเร้น และซับซ้อนมากขึ้น แสดงให้เห็นถึงลักษณะใหม่ของ "การปลอมตัวด้วยเทคโนโลยีขั้นสูง + การจัดการทางจิตวิทยา + การเหนี่ยวนำบนเชน" ในช่วงสองปีที่ผ่านมา ผู้ฉ้อโกงได้ผสาน AI วิศวกรรมสังคม และรูปแบบการฉ้อโกงแบบดั้งเดิมเข้าด้วยกันเพื่อสร้างระบบนิเวศการฉ้อโกงที่หลอกลวงและสร้างความเสียหายมากขึ้น โดยในจำนวนนี้ การปลอมแปลงเชิงลึก วิศวกรรมสังคม และรูปแบบพอนซีเป็นวิธีการที่แพร่หลายที่สุด

3.1 ดีพเฟก: การล่มสลายของระบบความไว้วางใจ

ปัญญาประดิษฐ์เชิงสร้างสรรค์จะก่อให้เกิดการฉ้อโกงประเภทใหม่ในปี 2024-2025: การฉ้อโกงโดยอาศัยความน่าเชื่อถือโดยใช้เทคโนโลยีปลอมแปลง ผู้โจมตีใช้เครื่องมือสังเคราะห์ปัญญาประดิษฐ์เพื่อปลอมแปลงเสียงและวิดีโอของผู้ก่อตั้งโครงการที่มีชื่อเสียง ผู้บริหารการแลกเปลี่ยน หรือ KOL ของชุมชนเพื่อหลอกลวงผู้ใช้ สื่อปลอมมักจะแยกแยะจากของจริงไม่ได้ เช่น เลียนแบบการแสดงออกทางสีหน้าและเสียงของเป้าหมาย หรือแม้แต่สร้างวิดีโอที่มี "โลโก้ทางการ" อยู่เบื้องหลัง ทำให้ผู้ใช้ทั่วไปแยกแยะความถูกต้องได้ยาก สถานการณ์ทั่วไป:

(1) การลงทุนโปรโมต Deepfake ของคนดัง

นักต้มตุ๋นใช้เทคโนโลยีปลอมเพื่อ "เชิญคนดังมาโฆษณาสินค้า" ได้อย่างง่ายดาย ตัวอย่าง: นายกรัฐมนตรีสิงคโปร์ ลี เซียนลุง และรองนายกรัฐมนตรี ลอว์เรนซ์ หว่อง ต่างก็ถูกสร้างเป็นวิดีโอปลอมเพื่อโปรโมต "แพลตฟอร์มเข้ารหัสที่รัฐบาลรับรอง"

https://www.zaobao.com.sg/realtime/singapore/story20231229-1458809

ซีอีโอของ Tesla อย่าง Musk ถูกพัวพันกับกลโกงกระตุ้นการลงทุนปลอมซ้ำแล้วซ้ำเล่า

https://www.rmit.edu.au/news/factlab-meta/elon-musk-used-in-fake-ai-videos-to-promote-financial-scam

วิดีโอประเภทนี้แพร่กระจายอย่างกว้างขวางผ่านแพลตฟอร์มโซเชียลมีเดีย เช่น X/Facebook/Telegram ผู้หลอกลวงมักจะปิดฟังก์ชันแสดงความคิดเห็นเพื่อสร้างภาพลวงตาว่าเป็น "ผู้มีอำนาจอย่างเป็นทางการ" และหลอกล่อให้ผู้ใช้คลิกลิงก์ที่เป็นอันตรายหรือลงทุนในโทเค็นเฉพาะ วิธีการโจมตีนี้ใช้ประโยชน์จากความไว้วางใจโดยธรรมชาติของผู้ใช้ที่มีต่อ "ผู้มีอำนาจ" หรือ "ช่องทางอย่างเป็นทางการ" และเป็นการหลอกลวงอย่างยิ่ง

(2) การข้ามการพิสูจน์ตัวตน

ผู้หลอกลวงใช้ AI ปลอมแปลงวิดีโอใบหน้าแบบไดนามิก (ซึ่งสามารถตอบสนองคำสั่งเสียงได้) และรวมเข้ากับภาพถ่ายของเหยื่อเพื่อเจาะระบบการตรวจสอบยืนยันตัวตนของแพลตฟอร์มแลกเปลี่ยน/กระเป๋าเงิน แฮ็กบัญชีและขโมยทรัพย์สิน

(3) การฉ้อโกงการลงทุนในตัวตนเสมือนจริง

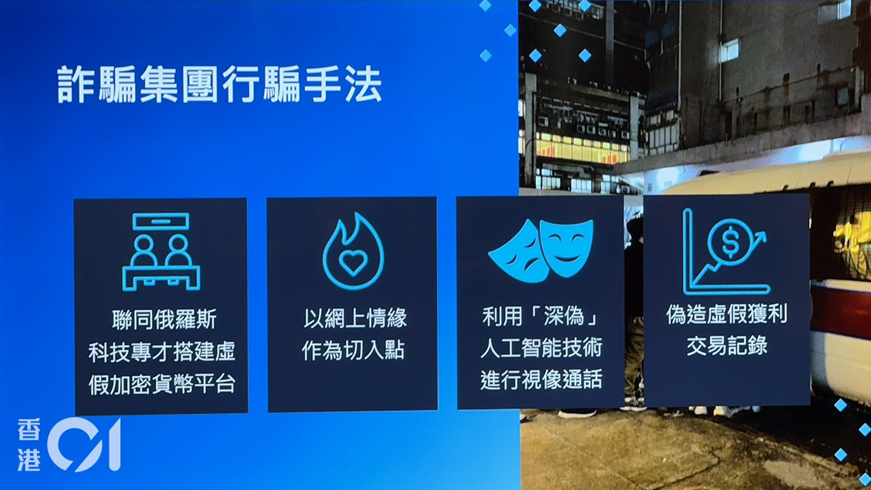

ในปี 2024-2025 ตำรวจฮ่องกงและสิงคโปร์ได้ปราบปรามกลุ่มฉ้อโกงปลอมได้สำเร็จหลายกลุ่ม ตัวอย่างเช่น ในช่วงต้นปี 2025 ตำรวจฮ่องกงได้จับกุมผู้ต้องสงสัย 31 รายในคดีที่เกี่ยวข้องกับเงินมูลค่าสูงถึง 34 ล้านดอลลาร์ฮ่องกง เหยื่อเหล่านี้กระจายอยู่ทั่วสิงคโปร์ ญี่ปุ่น มาเลเซีย และประเทศและภูมิภาคอื่นๆ ในเอเชีย ลักษณะเฉพาะขององค์กรอาชญากรรม:

รับสมัครบัณฑิตสาขาวิชาสื่อเพื่อสร้างตัวตนและภูมิหลังเสมือนจริงที่หลากหลาย

สร้างกลุ่มฟิชชิ่งจำนวนมากบน Telegram โดยเข้าถึงเป้าหมายที่มี "การศึกษาสูง อ่อนโยน และเป็นมิตร"

ชักจูงผู้ใช้ให้ลงทุนในแพลตฟอร์มปลอมโดยใช้คำพูดที่ว่า "การหาเพื่อน → ชี้แนะการลงทุน → อุปสรรคต่อการถอนเงิน"

การปลอมแปลงบันทึกการสนทนา/บทสนทนาการบริการลูกค้า/ภาพหน้าจอรายได้เพื่อสร้างความรู้สึกถึงความถูกต้องและความไว้วางใจที่เป็นเท็จ

การกระตุ้นการชาร์จใหม่อย่างต่อเนื่องภายใต้ข้ออ้างของ "การเปิดใช้งานพลังการประมวลผล" และ "การตรวจสอบการถอนตัว" (โครงสร้างพอนซี)

https://user.guancha.cn/main/content?id=1367957

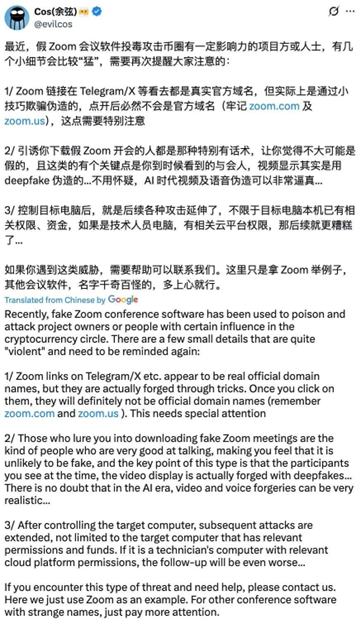

(4) ดีพเฟก + ฟิชชิ่งแบบซูม

ผู้หลอกลวงแอบอ้างตัวเป็น Zoom เพื่อส่งลิงก์คำเชิญเข้าร่วมการประชุมปลอม หลอกให้ผู้ใช้ดาวน์โหลด "ซอฟต์แวร์การประชุม" ที่มีโทรจันอยู่ "ผู้เข้าร่วม" ในการประชุมใช้วิดีโอปลอมเพื่อปลอมตัวเป็นผู้บริหารหรือผู้เชี่ยวชาญด้านเทคนิค โดยหลอกล่อเหยื่อให้คลิกต่อไป อนุญาต หรือโอนเงิน เมื่อควบคุมอุปกรณ์ได้แล้ว ผู้หลอกลวงจะเริ่มควบคุมอุปกรณ์จากระยะไกลและขโมยข้อมูลบนคลาวด์หรือคีย์ส่วนตัว

https://x.com/evilcos/status/1920008072568963213

จากมุมมองทางเทคนิค ผู้หลอกลวงใช้เครื่องมือสังเคราะห์ AI เช่น Synthesia, ElevenLabs และ HeyGen เพื่อสร้างเสียงและวิดีโอความละเอียดสูงภายในไม่กี่นาที และแพร่กระจายผ่านแพลตฟอร์มต่างๆ เช่น X/Telegram/YouTube Shorts

เทคโนโลยี Deep Fake กลายเป็นองค์ประกอบหลักของการฉ้อโกงที่ขับเคลื่อนโดย AI ความน่าเชื่อถือของเนื้อหาภาพและเสียงลดลงอย่างรวดเร็วในยุค AI ผู้ใช้จะต้องตรวจสอบ "ข้อมูลที่น่าเชื่อถือ" เกี่ยวกับการปฏิบัติการสินทรัพย์ผ่านช่องทางต่างๆ เพื่อหลีกเลี่ยงการไว้วางใจ "ใบหน้าหรือเสียงที่คุ้นเคย" อย่างไม่ลืมหูลืมตา ในขณะเดียวกัน ทีมโครงการควรตระหนักถึงความเสี่ยงของแบรนด์ที่เกิดจากการปลอมแปลงด้วย AI สร้างช่องทางเผยแพร่ข้อมูลที่ไม่ซ้ำใครและน่าเชื่อถือ หรือใช้การออกอากาศลายเซ็นบนเชนสำหรับการตรวจสอบตัวตน เพื่อป้องกันการโจมตีด้วยการปลอมแปลงจากมุมมองของกลไก

3.2 กลยุทธ์ทางวิศวกรรมสังคม: การใช้ประโยชน์จากช่องโหว่ทางจิตวิทยา

การโจมตีด้วยวิศวกรรมสังคมที่ใช้เทคโนโลยีต่ำแต่มีประสิทธิภาพสูงถือเป็นการเสริมแต่งวิธีการทางเทคโนโลยีขั้นสูง ธรรมชาติของมนุษย์เป็นจุดอ่อนที่สุดและมักถูกมองข้าม ซึ่งทำให้ผู้ใช้จำนวนมากประเมินภัยคุกคามที่เกิดจากวิศวกรรมสังคมต่ำเกินไป นักต้มตุ๋นมักจะบงการพฤติกรรมของผู้ใช้ผ่านการปลอมตัว การชี้นำ การข่มขู่ และวิธีการอื่นๆ และใช้จุดอ่อนทางจิตวิทยาของผู้ใช้เพื่อบรรลุวัตถุประสงค์ที่หลอกลวงทีละน้อย

(1) การหลอกลวงด้วยหุ่นยนต์ AI Arbitrage

AI กลายมาเป็นเทคโนโลยีเฉพาะตัวสำหรับการปรับปรุงประสิทธิภาพการทำงาน และผู้หลอกลวงก็รีบฉวยโอกาสจากกระแสนี้ โดยเรียกการหลอกลวงว่า "สร้างโดย ChatGPT" (คำศัพท์เฉพาะที่ฟังดูล้ำสมัยและน่าเชื่อถือ) เพื่อลดการป้องกันของผู้ใช้

การหลอกลวงมักจะเริ่มต้นด้วยวิดีโอแนะนำโดยละเอียด ในวิดีโอ ผู้หลอกลวงอ้างว่ารหัสของหุ่นยนต์ arbitrage ถูกสร้างขึ้นผ่าน ChatGPT ซึ่งสามารถนำไปใช้กับบล็อคเชน เช่น Ethereum ตรวจสอบการเปิดตัวและความผันผวนของราคาของโทเค็นใหม่ และ arbitrage ผ่านการให้ยืมแบบแฟลชหรือความแตกต่างของราคา พวกเขาเน้นย้ำว่า "หุ่นยนต์จะดำเนินการตามตรรกะทั้งหมดให้คุณโดยอัตโนมัติ และคุณเพียงแค่ต้องรอให้สร้างผลกำไร" คำกล่าวนี้สอดคล้องกับแนวคิดที่ติดตัวมาของผู้ใช้จำนวนมากที่ว่า "ปัญญาประดิษฐ์ = เงินง่ายๆ" ซึ่งทำให้ความระมัดระวังของพวกเขาลดลงไปอีก

นักต้มตุ๋นใช้ภาษาแพ็คเกจที่ลดเกณฑ์ทางเทคนิคของผู้ใช้เพื่อแนะนำให้ผู้ใช้ไปที่อินเทอร์เฟซ Remix IDE ที่จำลองมาอย่างดี (จริงๆ แล้วเป็นหน้าปลอม) จากอินเทอร์เฟซเพียงอย่างเดียว ยากที่จะแยกแยะของจริงจากของปลอม ผู้ใช้จะถูกขอให้วาง "รหัสสัญญาที่เขียนโดย ChatGPT" หลังจากการปรับใช้เสร็จสิ้น ผู้ใช้จะถูกบอกให้ใส่เงินเริ่มต้นลงในที่อยู่สัญญาเป็นหลักการเก็งกำไรเริ่มต้น และนักต้มตุ๋นก็บอกเป็นนัยว่า "ยิ่งคุณลงทุนมากเท่าไหร่ ผลตอบแทนก็จะยิ่งสูงขึ้นเท่านั้น" หลังจากที่ผู้ใช้ทำตามขั้นตอนเหล่านี้และคลิกปุ่ม "เริ่ม" สิ่งที่รอพวกเขาอยู่ไม่ใช่กระแสกำไรจากการเก็งกำไรที่คงที่ แต่เป็นความไม่สามารถกู้คืนเงินได้ เนื่องจากรหัสที่ผู้ใช้คัดลอกและวางมีตรรกะการฉ้อโกงอยู่แล้ว: หลังจากเปิดใช้งานสัญญาแล้ว ETH ที่ชาร์จใหม่จะถูกโอนไปยังที่อยู่กระเป๋าเงินที่นักต้มตุ๋นตั้งไว้ล่วงหน้าทันที กล่าวอีกนัยหนึ่ง "ระบบเก็งกำไร" ทั้งหมดเป็นเครื่องมือสร้างรายได้ที่บรรจุมาอย่างสวยงามโดยพื้นฐาน

การวิเคราะห์ของ SlowMist แสดงให้เห็นว่าการหลอกลวงประเภทนี้ใช้กลยุทธ์ "เครือข่ายกว้าง เหยื่อรายเล็ก" ทำให้ผู้ใช้รายเดียวสูญเสียเงินหลายสิบถึงหลายร้อยดอลลาร์ แม้ว่าจำนวนเงินที่หลอกลวงผู้ใช้รายเดียวจะค่อนข้างน้อย แต่ผู้หลอกลวงยังสามารถทำกำไรอย่างผิดกฎหมายได้อย่างมั่นคงและมากพอสมควรโดยการเผยแพร่บทช่วยสอนในระดับใหญ่และหลอกล่อผู้ใช้จำนวนมากให้ถูกหลอก เนื่องจากจำนวนเงินที่สูญเสียไปโดยเหยื่อแต่ละรายไม่มาก และดูเหมือนว่าการดำเนินการจะ "เสร็จสิ้นโดยอัตโนมัติ" แทนที่จะเป็นการโอนเงินโดยตรงแบบฉ้อโกง เหยื่อส่วนใหญ่จึงเลือกที่จะนิ่งเฉยและไม่สืบสวนต่อไป สิ่งที่น่ากังวลยิ่งกว่าคือการหลอกลวงเหล่านี้สามารถเริ่มต้นใหม่ได้อย่างง่ายดายด้วยรูปลักษณ์ใหม่ เพียงแค่เปลี่ยนชื่อหุ่นยนต์หรือเปลี่ยนเทมเพลตหน้าเพจสองสามหน้า ผู้หลอกลวงก็สามารถกลับมาออนไลน์และหลอกลวงต่อไปได้

กลวิธีทางวิศวกรรมสังคมอื่นๆ ได้แก่ กับดักการหางานโทรจัน งานโปรแกรมสัมภาษณ์ปลอม ทวีต/ลิงก์ฟิชชิ่งข้อความส่วนตัวของ Telegram การโจมตีแบบวางยาพิษที่อยู่ที่คล้ายกัน การบล็อกการขายโทเค็น "Pixiu Plate" และการหลอกลวงการลดราคาที่ปลอมตัวเป็นแพลตฟอร์มสเตกกิ้ง การโจมตีเหล่านี้ใช้ความไว้วางใจ (การติดต่อแชทส่วนตัว) ความโลภ (คำสัญญาที่ให้ผลตอบแทนสูง) หรือความสับสน (อินเทอร์เฟซปลอมและบันทึกแชท) เพื่อเปลี่ยนแพ็คเกจอยู่ตลอดเวลา และทำให้ผู้ใช้สูญเสียเงินในลักษณะลับๆ ที่ให้ผู้ใช้ให้ความร่วมมืออย่างแข็งขัน

3.3 โครงการ Ponzi: ไวน์เก่าในขวดใหม่

ระบบนิเวศของคริปโตกำลังพัฒนาอย่างรวดเร็ว และโครงการ Ponzi แบบดั้งเดิมก็กำลังตามมาอย่างใกล้ชิดและไม่ได้หายไปไหน โครงการเหล่านี้ได้ผ่าน "วิวัฒนาการทางดิจิทัล" โดยใช้เครื่องมือบนเชน การเติบโตแบบไวรัลบนโซเชียล และการหลอกลวงแบบลึกที่ขับเคลื่อนโดย AI การหลอกลวงเหล่านี้มักจะปลอมตัวเป็นโครงการ DeFi/NFT/GameFi สำหรับการระดมทุน การขุดสภาพคล่อง หรือการเดิมพันเหรียญบนแพลตฟอร์ม โดยพื้นฐานแล้ว พวกมันยังคงเป็นโครงสร้าง Ponzi ของ "เงินใหม่เพื่อชดเชยหนี้เก่า" และจะพังทลายลงหากกระแสเงินสดขาดหรือผู้ดำเนินการหนีไปพร้อมกับเงิน

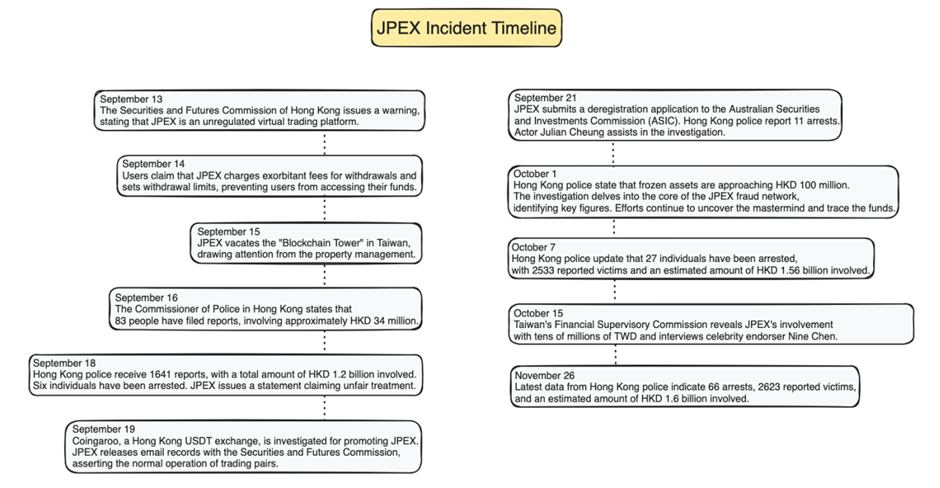

เหตุการณ์ JPEX ที่เขย่าฮ่องกงในปี 2023 ถือเป็นกรณีทั่วไป แพลตฟอร์มเรียกตัวเองว่า "ตลาดแลกเปลี่ยนระดับโลก" และโปรโมตสกุลเงินของแพลตฟอร์ม JPC ผ่านโฆษณาออฟไลน์และการรับรองจากคนดัง โดยสัญญาว่าจะ "ให้ผลตอบแทนสูงและมั่นคง" ดึงดูดผู้ใช้จำนวนมากโดยไม่ได้รับอนุมัติจากหน่วยงานกำกับดูแลและขาดการเปิดเผยข้อมูล ในเดือนกันยายน 2023 คณะกรรมการกำกับหลักทรัพย์และสัญญาซื้อขายล่วงหน้าของฮ่องกงได้กำหนดให้แพลตฟอร์มนี้ "น่าสงสัยอย่างยิ่ง" และตำรวจได้จับกุมผู้คนจำนวนมากใน "ปฏิบัติการประตูเหล็ก" ณ สิ้นปี 2023 คดีนี้เกี่ยวข้องกับเงิน 1.6 พันล้านดอลลาร์ฮ่องกงและเหยื่อมากกว่า 2,600 ราย ซึ่งอาจกลายเป็นหนึ่งในคดีฉ้อโกงทางการเงินที่ใหญ่ที่สุดในประวัติศาสตร์ฮ่องกง

นอกจากนี้ โมเดลทั่วไปของโครงการ Ponzi แบบออนเชนก็มีการพัฒนาเช่นกัน ในปี 2024 นักวิเคราะห์บล็อคเชน ZachXBT เปิดโปงกลุ่มฉ้อโกงที่นำโครงการ Leaper Finance ไปใช้งานบนบล็อคเชน Blast กลุ่มดังกล่าวได้ดำเนินโครงการต่างๆ เช่น Magnate, Kokomo, Solfire และ Lendora เพื่อขโมยเงินหลายสิบล้านดอลลาร์ พวกเขาปลอมแปลงเอกสารยืนยันตัวตนและรายงานการตรวจสอบ ฟอกเงินล่วงหน้า และเพิ่มข้อมูลออนเชนโดยเทียมเพื่อล่อใจให้ผู้ใช้ลงทุน เมื่อ TVL ถึงล้านดอลลาร์ พวกเขาก็ถอนสภาพคล่องออกอย่างรวดเร็วและหนีไปพร้อมกับเงินจำนวนดังกล่าว

สิ่งที่น่าตกใจยิ่งไปกว่านั้นคือกลุ่มนี้ได้โจมตีเครือข่ายหลักหลายแห่งซ้ำแล้วซ้ำเล่า รวมถึง Base, Solana, Scroll, Optimism, Avalanche และ Ethereum โดยใช้กลวิธีหลอกลวงแบบ “เปลี่ยนสกินและรีแบรนด์” อย่างรวดเร็ว

ตัวอย่างเช่น TVL ของโครงการสินเชื่อ Zebra ของพวกเขาซึ่งใช้งานบนเครือข่าย Base เคยสูงถึง 310,000 ดอลลาร์ และบน Arbitrum TVL ของโครงการ Glori Finance ของพวกเขาสูงถึง 1.4 ล้านดอลลาร์ ทั้งสองโครงการเป็นสาขาของ Compound V2 โครงการเหล่านี้ใช้เงินที่ดึงมาจากกลลวงอื่น ๆ เช่น Crolend, HashDAO และ HellHoundFi เป็นเงินทุนเริ่มต้น ซึ่งก่อให้เกิดวงจรปิดของการฉ้อโกง

หากเปรียบเทียบกับโครงการ Ponzi แบบดั้งเดิม การหลอกลวงทางดิจิทัลจะมีคุณลักษณะใหม่ดังต่อไปนี้:

การอำพรางทางเทคนิคอย่างลับๆ มากขึ้น: การใช้สัญญาโอเพ่นซอร์ส/การบรรจุภัณฑ์ NFT/การรวบรวมข้อมูลบนเครือข่ายเพื่อสร้างภาพลวงตาของ "นวัตกรรมทางเทคโนโลยี" และทำให้ผู้ใช้เข้าใจผิดว่าสิ่งเหล่านี้เป็นผลิตภัณฑ์ DeFi ที่ถูกกฎหมายและเป็นไปตามข้อกำหนด

โครงสร้างการลดหย่อนมีความซับซ้อน: กระแสเงินถูกปกปิดไว้โดย "การขุดสภาพคล่อง" "รางวัลสเตกกิ้ง" และ "เงินปันผลโหนด" แต่ในความเป็นจริง เงินจะถูกดึงออกมาจากหลายระดับ และมีการจัดการดิสก์ภายในและภายนอก

การสื่อสารแบบแบ่งทางสังคม: พึ่งพากลุ่ม WeChat/ช่องทาง Telegram/การถ่ายทอดสดผ่าน KOL เพื่อดึงดูดผู้ใช้รายใหม่ ก่อให้เกิดรูปแบบการสื่อสารแบบโครงการพีระมิดโดยทั่วไป

อินเทอร์เฟซเกมและการปลอมแปลงตัวตน: โปรเจ็กต์จำนวนมากใช้อินเทอร์เฟซเกมและ IP ของโปรเจ็กต์ NFT เพื่อสร้างภาพลักษณ์ "วัยรุ่น" และ "ถูกต้องตามกฎหมาย" โปรเจ็กต์บางโปรเจ็กต์ยังรวมเอาเทคโนโลยี AI ที่เปลี่ยนหน้าและปลอมแปลงอย่างล้ำลึกเพื่อปลอมแปลงรูปภาพหรือวิดีโอของผู้ก่อตั้งหรือโฆษกของโปรเจ็กต์เพื่อเพิ่มความน่าเชื่อถือ

ตัวอย่างเช่น ในเดือนกุมภาพันธ์ 2025 แฮกเกอร์ได้แฮ็กบัญชี X ของ Mohammed Dewji ผู้ประกอบการชาวแทนซาเนีย และใช้วิดีโอปลอมเพื่อโปรโมตโทเค็นปลอม $Tanzania ทำให้ระดมทุนได้ 1.48 ล้านดอลลาร์ในเวลาไม่กี่ชั่วโมง เทคนิคการปลอมแปลงที่คล้ายคลึงกันนี้ถูกนำมาใช้กันอย่างแพร่หลายเพื่อปลอมแปลงวิดีโอของผู้ก่อตั้ง ปลอมแปลงภาพหน้าจอการประชุม และปลอมแปลงรูปถ่ายของทีม ทำให้เหยื่อยากขึ้นเรื่อยๆ ที่จะแยกแยะความถูกต้องได้

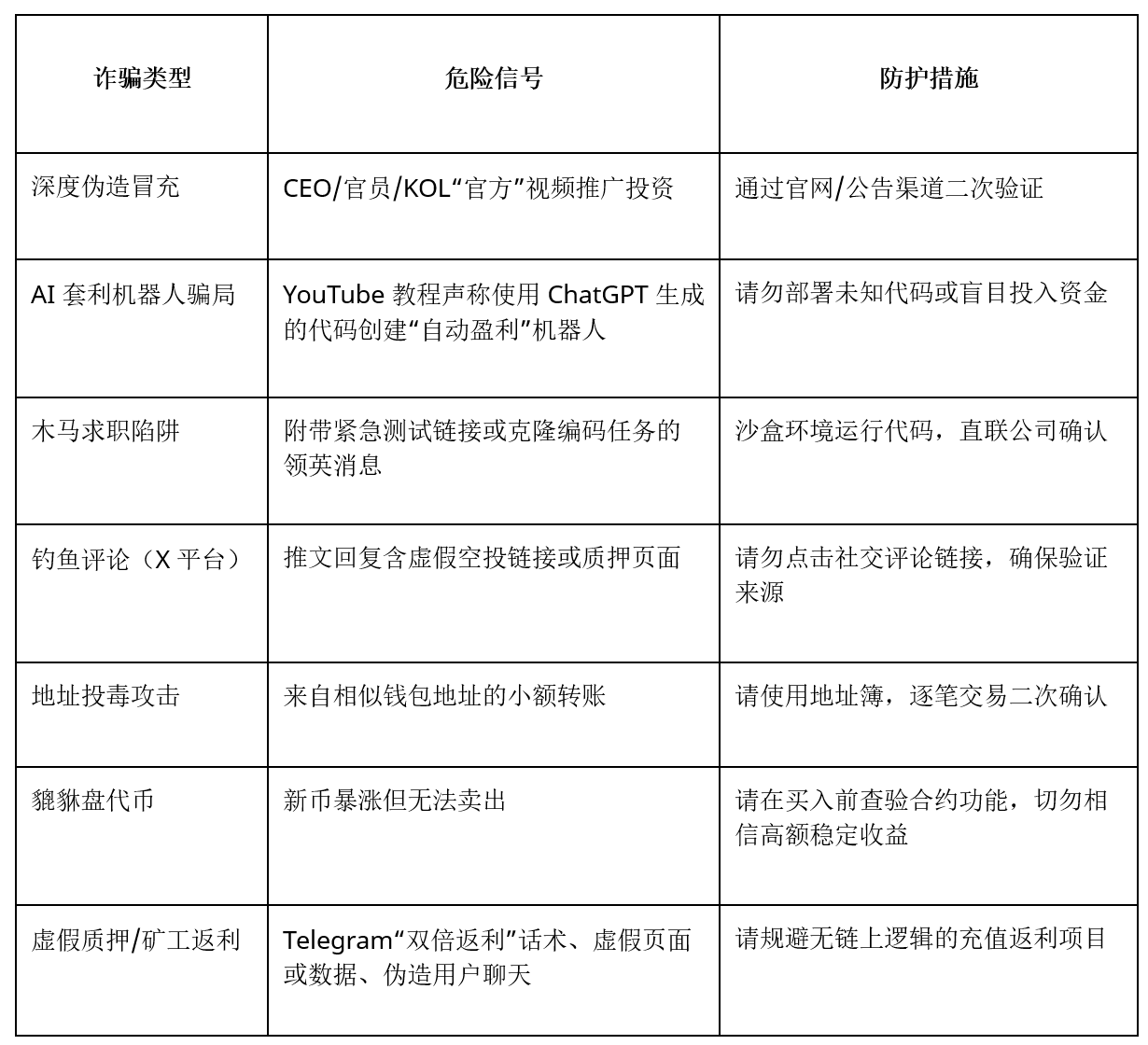

ตารางเปรียบเทียบฉลากแดงป้องกันการฉ้อโกงต่อไปนี้สรุปสัญญาณเตือนหลักและมาตรการป้องกันที่เรียบง่ายสำหรับการอ้างอิงของผู้ใช้

วิธีรักษาความปลอดภัย: ระวังแหล่งที่มาที่น่าสงสัยหรือไม่รู้จัก ไม่ว่าจะเป็นผ่าน LinkedIn, Telegram หรืออีเมล อย่ารันโค้ดที่ไม่คุ้นเคยหรือติดตั้งไฟล์ที่ไม่รู้จัก (โดยเฉพาะอย่างยิ่งภายใต้ข้ออ้างการทดสอบการทำงานหรือการสาธิตแอป) บุ๊กมาร์กเว็บไซต์อย่างเป็นทางการ ใช้ปลั๊กอินเบราว์เซอร์เช่น Scam Sniffer อย่าเชื่อมต่อกระเป๋าสตางค์ของคุณกับลิงก์ที่ไม่รู้จัก ความไว้วางใจในโลกของคริปโตจำเป็นต้องได้รับการตรวจสอบอย่างแข็งขันมากกว่าให้มาอย่างเฉยๆ

4. การเสริมสร้างการป้องกันทางดิจิทัล: สถาปัตยกรรมความปลอดภัยหลายชั้นของ Bitget

เมื่อเผชิญกับภัยคุกคามต่อสินทรัพย์ดิจิทัลที่ซับซ้อนมากขึ้น Bitget ได้สร้างกรอบความปลอดภัยที่ครอบคลุมซึ่งออกแบบมาเพื่อปกป้องผู้ใช้ทุกแพลตฟอร์ม หัวข้อนี้จะแนะนำมาตรการเชิงกลยุทธ์ที่นำมาใช้ในการปกป้องบัญชี การตรวจสอบการลงทุน และการปกป้องสินทรัพย์

1. การป้องกันบัญชี: บล็อกการเข้าถึงโดยไม่ได้รับอนุญาตแบบเรียลไทม์

Bitget ใช้เครื่องมือตรวจสอบแบบเรียลไทม์ครบชุดเพื่อตรวจจับและแจ้งเตือนผู้ใช้เกี่ยวกับกิจกรรมที่ผิดปกติ เมื่อเข้าสู่ระบบจากอุปกรณ์ใหม่ ผู้ใช้จะได้รับการแจ้งเตือนทางอีเมลโดยละเอียด ซึ่งรวมถึงรหัสป้องกันฟิชชิ่ง รหัสยืนยัน ตำแหน่งการเข้าสู่ระบบ ที่อยู่ IP และรายละเอียดอุปกรณ์ การตอบสนองทันทีนี้ช่วยให้ผู้ใช้สามารถตรวจจับและจัดการการเข้าถึงที่ไม่ได้รับอนุญาตได้อย่างทันท่วงที

เพื่อลดพฤติกรรมหุนหันพลันแล่นที่อาจเกิดจากการฉ้อโกง Bitget ได้กำหนดระยะเวลาพักการใช้งานแบบไดนามิก กลไกนี้จะถูกเรียกใช้งานโดยตัวบ่งชี้ เช่น ตำแหน่งการเข้าสู่ระบบที่ผิดปกติหรือธุรกรรมที่น่าสงสัย และจะปิดการใช้งานการถอนเงินชั่วคราวเป็นเวลา 1-24 ชั่วโมง เพื่อให้ผู้ใช้สามารถประเมินและยืนยันว่ากิจกรรมในบัญชีเป็นปกติหรือไม่

นอกจากนี้ Bitget ยังมี ช่องทางการตรวจสอบอย่างเป็นทางการ ช่วยให้ผู้ใช้สามารถตรวจสอบเนื้อหาการสื่อสารและป้องกันการโจมตีฟิชชิ่งได้อย่างมีประสิทธิภาพ

2. การตรวจสอบการลงทุน: การประเมินสินทรัพย์ดิจิทัลอย่างเข้มงวด

จากการรับรู้ถึงการเพิ่มขึ้นของโทเค็นที่มีความเสี่ยงสูงในตลาดสกุลเงินดิจิทัล Bitget จึงได้พัฒนากระบวนการตรวจสอบความครบถ้วนโดยละเอียดสำหรับการจดทะเบียนสินทรัพย์ ซึ่งรวมถึงการดำเนินการตรวจสอบประวัติของทีมโครงการอย่างครอบคลุม การวิเคราะห์เศรษฐศาสตร์ของโทเค็นอย่างละเอียด การประเมินโมเดลการประเมินมูลค่าและการแจกจ่าย และการประเมินการมีส่วนร่วมของชุมชน

เพื่อให้มั่นใจถึงความถูกต้องแม่นยำของการประเมิน Bitget ได้นำระบบตรวจสอบความปลอดภัยแบบสองชั้นมาใช้ วิศวกรด้านความปลอดภัยของบล็อคเชนภายในจะดำเนินการตรวจสอบโค้ดอย่างละเอียดเพื่อระบุช่องโหว่ ในขณะเดียวกัน หน่วยงานภายนอกจะดำเนินการตรวจสอบเพื่อให้แน่ใจว่ามีการตรวจสอบอยู่

หลังจากเปิดตัวสินทรัพย์แล้ว ระบบตรวจสอบบนเครือข่ายที่เป็นกรรมสิทธิ์ของ Bitget จะยังคงตรวจสอบธุรกรรมและการโต้ตอบของสัญญาแบบเรียลไทม์ต่อไป ระบบนี้ได้รับการออกแบบมาให้ปรับตัวให้เข้ากับภัยคุกคามด้านความปลอดภัยรูปแบบใหม่ พัฒนาและอัปเดตโมเดลภัยคุกคามอย่างต่อเนื่องเพื่อตอบสนองต่อความเสี่ยงที่เกิดขึ้นอย่างรวดเร็ว

3. การปกป้องทรัพย์สิน: การปกป้องทรัพย์สินของผู้ใช้งานอย่างครอบคลุม

Bitget ใช้กลยุทธ์กระเป๋าเงินคู่ โดยใช้ทั้งกระเป๋าเงินร้อนและกระเป๋าเงินเย็นเพื่อปรับปรุงความปลอดภัย สินทรัพย์ดิจิทัลส่วนใหญ่จะถูกเก็บไว้ในกระเป๋าเงินเย็นแบบหลายลายเซ็นออฟไลน์ ซึ่งช่วยลดความเสี่ยงจากการโจมตีทางไซเบอร์ได้อย่างมาก

นอกจากนี้ Bitget ยังมีกองทุนคุ้มครองมูลค่ามากกว่า 300 ล้านเหรียญสหรัฐ เพื่อชดเชยให้กับผู้ใช้งานในกรณีที่เกิดเหตุการณ์ด้านความปลอดภัยที่เกี่ยวข้องกับแพลตฟอร์ม

สำหรับผู้ใช้ Bitget Wallet แพลตฟอร์มได้นำคุณลักษณะด้านความปลอดภัยเพิ่มเติมบางอย่างมาใช้ รวมถึงการแจ้งเตือนเว็บไซต์ฟิชชิ่ง เครื่องมือตรวจจับความเสี่ยงจากสัญญาในตัว และกลไกความปลอดภัย GetShield ที่เป็นนวัตกรรมใหม่ GetShield จะสแกนแอปพลิเคชันแบบกระจายอำนาจ สัญญาอัจฉริยะ และเว็บไซต์อย่างต่อเนื่องเพื่อตรวจจับภัยคุกคามที่อาจเกิดขึ้นก่อนที่ผู้ใช้จะโต้ตอบ

ด้วยสถาปัตยกรรมความปลอดภัยหลายรูปแบบนี้ Bitget ไม่เพียงแค่ปกป้องความปลอดภัยของสินทรัพย์ของผู้ใช้งานเท่านั้น แต่ยังเพิ่มความไว้วางใจของผู้ใช้ที่มีต่อแพลตฟอร์มอีกด้วย โดยสร้างมาตรฐานความปลอดภัยในอุตสาหกรรมการแลกเปลี่ยนสกุลเงินดิจิทัล

5. การติดตามและทำเครื่องหมายกองทุนฉ้อโกงแบบออนไลน์

ส่วนก่อนหน้านี้ของรายงานนี้ได้อธิบายถึงวิธีการที่ผู้หลอกลวงใช้หลากหลายวิธีในการรับสกุลเงินดิจิทัล รวมถึงการใช้ Deepfakes ผู้หลอกลวงมักจะพยายามโอนเงินที่ขโมยมาและแปลงเป็นสกุลเงินทั่วไปในที่สุด กระแสเงินเหล่านี้สามารถติดตามได้ เครื่องมือวิเคราะห์บล็อคเชนมีความจำเป็นในกระบวนการนี้ เครื่องมือดังกล่าวแบ่งออกเป็น 3 ประเภทหลัก ได้แก่ การติดตามธุรกรรม การคัดกรองที่อยู่ และเครื่องมือตรวจสอบ ส่วนนี้เน้นที่วิธีการที่เครื่องมือติดตามธุรกรรมสามารถตรวจจับและทำเครื่องหมายเงินที่เกี่ยวข้องกับการฉ้อโกง ซึ่งทำให้การใช้เงินที่ขโมยมาทำได้ยากขึ้น

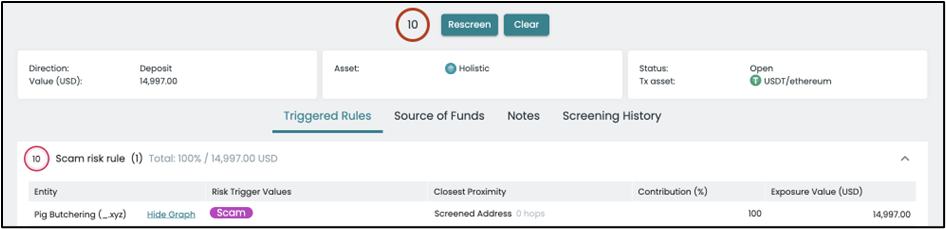

เครื่องมือตรวจสอบธุรกรรมได้รับการนำมาใช้กันอย่างแพร่หลายโดยการแลกเปลี่ยนสกุลเงินดิจิทัล เช่น Bitget เครื่องมือนี้จะระบุและทำเครื่องหมายความเสี่ยงที่อาจเกิดขึ้นโดยการสแกนธุรกรรมเข้าและออกจากรายการ สถานการณ์การใช้งานทั่วไป ได้แก่ การตรวจสอบเงินฝากของผู้ใช้ทั้งหมดเพื่อระบุความเสี่ยงที่อาจเกิดขึ้น เงินฝากของผู้ใช้ทั่วไปส่วนใหญ่จะไม่ถูกทำเครื่องหมายว่ามีความเสี่ยงสูง และเงินจะได้รับการประมวลผลและโอนเข้าบัญชีผู้ใช้โดยอัตโนมัติในเวลาที่เหมาะสม อย่างไรก็ตาม หากเงินฝากมาจากที่อยู่ที่ทราบว่ามีการฉ้อโกง เงินดังกล่าวจะถูกทำเครื่องหมายว่ามีความเสี่ยงสูง

มาดูกรณีจริงของการติดตามธุรกรรมกัน ภาพต่อไปนี้แสดงการวิเคราะห์การเติมเงินของผู้ใช้บนการแลกเปลี่ยนสกุลเงินดิจิทัลโดยเครื่องมือติดตามธุรกรรม ดังที่แสดงในภาพ การเติมเงินของผู้ใช้บนการแลกเปลี่ยนถูกระบุว่าเป็นการโอนไปยังที่อยู่ที่เกี่ยวข้องกับการหลอกลวงการลงทุนแบบ “ฆ่าหมู”

เครื่องมือนี้ให้คะแนนความเสี่ยงสูงสุดที่ 10/10 โดยจะเข้าสู่กระบวนการตรวจสอบด้วยตนเอง โดยเงินของผู้ใช้จะไม่ถูกโอนเข้าบัญชีโดยอัตโนมัติ และกิจกรรมดังกล่าวจะถูกส่งต่อไปยังทีมงานปฏิบัติตามกฎระเบียบเพื่อทำการตรวจสอบด้วยตนเอง

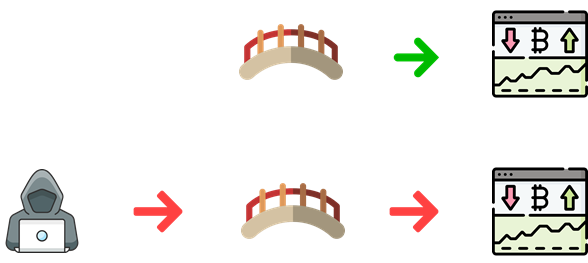

องค์กรอาชญากรรมขั้นสูงคุ้นเคยกับกลไกการตรวจสอบธุรกรรมและมักใช้การดำเนินการบนเครือข่ายเฉพาะเพื่อบดบังเส้นทางของเงิน วิธีการทั่วไปคือ "การแบ่งชั้นเงิน": โอนเงินที่ขโมยมาผ่านที่อยู่กลางหลายระดับเพื่อพยายามตัดการเชื่อมต่อกับแหล่งที่มา เครื่องมือตรวจสอบธุรกรรมขั้นสูงสามารถเจาะผ่านที่อยู่กลางได้ไม่จำกัดระดับและระบุแหล่งที่มาของเงินสำหรับกิจกรรมอาชญากรรมได้อย่างแม่นยำ องค์กรอาชญากรรมยังใช้สะพานข้ามเครือข่ายเพิ่มมากขึ้น ซึ่งเราจะวิเคราะห์ในหัวข้อถัดไป

5.1 สะพานโซ่ขวาง

ในช่วงไม่กี่ปีที่ผ่านมา มีการเปิดตัวบล็อคเชนหลากหลายรูปแบบในตลาด ผู้ใช้บางคนอาจสนใจบล็อคเชนเนื่องจากบล็อคเชนนั้นโฮสต์สกุลเงินดิจิทัลเฉพาะหรือแอปพลิเคชันแบบกระจายอำนาจหรือบริการอื่นๆ บริดจ์ข้ามสายโซ่ช่วยให้ผู้ใช้สามารถโอนมูลค่าข้ามสายโซ่ได้ในเวลาใกล้เคียงกับเวลาจริง แม้ว่าผู้ใช้บล็อคเชนทั่วไปจะเป็นผู้ใช้หลักของบริดจ์ข้ามสายโซ่ แต่ผู้หลอกลวงก็ใช้บริดจ์ข้ามสายโซ่มากขึ้นเรื่อยๆ เพื่อโอนเงินที่ขโมยมาระหว่างบล็อคเชน ผู้หลอกลวงมักใช้บริดจ์ข้ามสายโซ่ด้วยเหตุผลดังต่อไปนี้:

การได้รับโอกาสในการทำให้สับสน: เครื่องมือทำให้สับสนบางประเภทรองรับเฉพาะบล็อคเชนบางประเภทเท่านั้น (เช่น เว็บไซต์ผสมเหรียญส่วนใหญ่จะประมวลผลเฉพาะ Bitcoin เท่านั้น) องค์กรอาชญากรส่วนใหญ่มักจะข้ามสายโซ่ไปยังบล็อคเชนเป้าหมายเพื่อใช้บริการทำให้สับสนแล้วจึงโอนไปยังบล็อคเชนอื่น

เพิ่มความยากในการติดตาม: การโอนข้ามสายโซ่ทำให้การติดตามกองทุนมีความซับซ้อนมากขึ้นอย่างมาก แม้ว่าผู้สืบสวนจะสามารถติดตามพฤติกรรมข้ามสายโซ่เพียงอันเดียวได้ด้วยตนเอง แต่การดำเนินการข้ามสายโซ่ซ้ำๆ จะทำให้ความคืบหน้าของการสืบสวนล่าช้าอย่างมาก และหากเงินถูกแบ่งออก ความเป็นไปได้ที่ผู้สืบสวนจะติดตามเบาะแสทั้งหมดด้วยตนเองก็จะลดลงด้วย (กรณีด้านล่างแสดงให้เห็นว่าเครื่องมือเฉพาะทางสามารถติดตามกองทุนข้ามสายโซ่ได้อย่างราบรื่น)

องค์กรอาชญากรทราบดีว่าเครื่องมือตรวจสอบธุรกรรมอัตโนมัติบางตัวหยุดการติดตามที่สะพานข้ามโซ่ ส่วนบนของภาพด้านล่างแสดงให้เห็นว่าเครื่องมือดังกล่าวหยุดการติดตามที่สะพานข้ามโซ่เมื่อระบุกิจกรรมที่ผิดกฎหมาย ส่งผลให้การแลกเปลี่ยนเห็นเฉพาะเงินจากที่อยู่สะพานเท่านั้น และไม่สามารถติดตามเส้นทางก่อนหน้าได้ ส่วนล่างของภาพด้านล่างแสดงให้เห็นเครื่องมือตรวจสอบธุรกรรม Elliptic ที่ใช้โดย Bitget ซึ่งเจาะผ่านสะพานข้ามโซ่โดยอัตโนมัติเพื่อคืนเส้นทางของเงินให้สมบูรณ์และเปิดเผยตัวตนที่ผิดกฎหมายที่เกี่ยวข้อง

กรณีศึกษาด้านล่างนี้จะอธิบายถึงวิธีที่องค์กรผิดกฎหมายใช้สะพานข้ามสายโซ่และบล็อคเชนต่างๆ เพื่อพยายามฟอกเงินสกุลเงินดิจิทัลอย่างเป็นระบบ และวิธีการใช้เครื่องมือบางอย่างเพื่อระบุกิจกรรมนี้

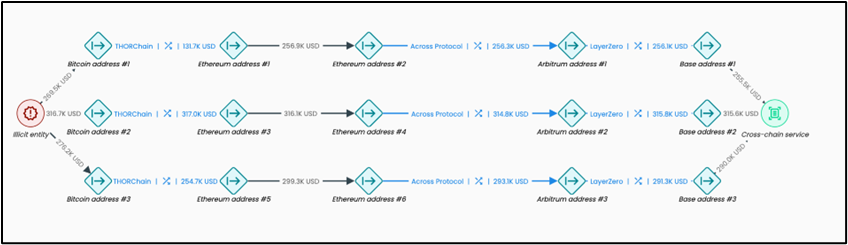

กรณีศึกษา: ภาพหน้าจอด้านล่างจากเครื่องมือการสืบสวนของ Elliptic แสดงให้เห็นว่าองค์กรอาชญากรใช้สะพานข้ามสายโซ่เพื่อย้ายเงินข้ามบล็อคเชนหลาย ๆ อันก่อนจะฝากเงินเข้าในบริการสกุลเงินดิจิทัลในที่สุด

เงินจะเริ่มต้นจาก Bitcoin chain (ซ้าย) ข้ามโซ่ไปยัง Ethereum Ethereum สลับที่อยู่สำหรับการโอนภายใน ข้ามโซ่ไปยัง Arbitrum ข้ามโซ่ไปยัง Base chain และสุดท้ายฝากเข้าในแพลตฟอร์มบริการสกุลเงินดิจิทัล รูปภาพยังเน้นให้เห็นอีกสองกรณีที่มีรูปแบบเดียวกัน แม้ว่าจะไม่ได้แสดงทั้งหมด แต่กิจวัตรเดียวกันนี้ปรากฏขึ้นมากกว่าสิบครั้ง ซึ่งสะท้อนให้เห็นถึงธรรมชาติของระบบการฟอกเงิน

พฤติกรรมดังกล่าวมีจุดประสงค์ 2 ประการ คือ เพื่อชะลอหรือขัดขวางการติดตามของผู้ตรวจสอบ และเพื่อป้องกันไม่ให้การแลกเปลี่ยนที่ได้รับระบุแหล่งที่มาของเงินที่ผิดกฎหมาย อย่างไรก็ตาม เครื่องมือตรวจสอบบล็อคเชนที่รองรับการติดตามแบบข้ามโซ่อัตโนมัติสามารถคืนค่าเส้นทางทั้งหมดได้อย่างราบรื่น เครื่องมือตรวจสอบธุรกรรมที่มีความสามารถในการติดตามแบบข้ามโซ่ (เช่น ระบบ Elliptic ที่ Bitget ใช้) สามารถระบุการเชื่อมต่อดั้งเดิมระหว่างกองทุนและองค์กรอาชญากรรมได้โดยอัตโนมัติ

5.2 วิธีการตรวจจับเงินฉ้อโกงโดยใช้พฤติกรรมและรูปแบบ

กรณีที่ผ่านมาใช้ฉลากที่อยู่สกุลเงินดิจิทัลผิดกฎหมายที่ทราบกันดี (เช่น ที่อยู่สำหรับการฆ่าหมู) ซึ่งโดยปกติจะรวบรวมจากหลายช่องทาง เช่น รายงานของเหยื่อและความร่วมมือของหน่วยงานบังคับใช้กฎหมาย อย่างไรก็ตาม การขยายขอบเขตของการฉ้อโกง (ร่วมกับปัจจัยต่างๆ เช่น อัตราการรายงานของเหยื่อที่ต่ำ) ทำให้ไม่สามารถครอบคลุมที่อยู่ทั้งหมดได้

ดังนั้น เครื่องมือตรวจสอบธุรกรรมขั้นสูงบางเครื่องมือจึงนำการตรวจจับพฤติกรรมมาใช้เป็นแนวป้องกันเสริม โดยระบบจะวิเคราะห์พฤติกรรมและรูปแบบโดยอัตโนมัติเพื่ออนุมานว่าที่อยู่เฉพาะเจาะจงดำเนินการบนเชนที่ตรงกับลักษณะของการฉ้อโกงหรือไม่ และทำเครื่องหมายการโต้ตอบที่เกี่ยวข้องว่ามีความเสี่ยง การวิเคราะห์พฤติกรรมประเภทนี้โดยปกติจะดำเนินการโดยโมเดลการตรวจจับพฤติกรรมระดับมืออาชีพ (โดยใช้เทคโนโลยีการเรียนรู้ของเครื่องจักรบางส่วน) ในปัจจุบัน Elliptic Behavior Detection สามารถระบุการฉ้อโกงได้มากกว่า 15 ประเภท (รวมถึงถาดฆ่าหมู การวางยาพิษที่อยู่ การโจมตีด้วยการตกปลาน้ำแข็ง ฯลฯ) และความสามารถในการตรวจจับยังคงขยายตัวต่อไป

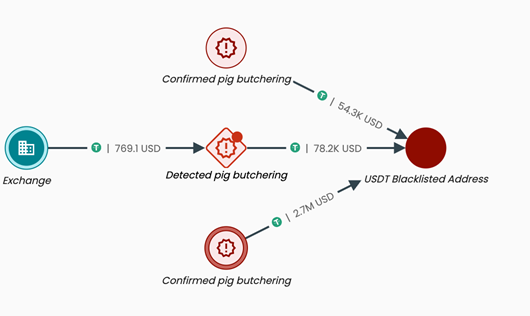

ตัวอย่างต่อไปนี้แสดงให้เห็นว่าการตรวจจับพฤติกรรมสามารถป้องกันไม่ให้ผู้ใช้โอนเงินไปยังที่อยู่หลอกลวงได้อย่างไร ในตัวอย่างนี้ มีที่อยู่ที่เกี่ยวข้องกับการหลอกลวงอยู่สามแห่ง ที่อยู่ด้านบนและด้านล่างได้รับการระบุและยืนยันโดยรายงานของเหยื่อ ที่อยู่ตรงกลางไม่ได้รับการรายงาน แต่แบบจำลองการตรวจจับพฤติกรรมได้ทำเครื่องหมายที่อยู่ดังกล่าวว่าเป็นที่อยู่ที่เกี่ยวข้องกับการหลอกลวงที่อาจเกิดขึ้นได้

ที่อยู่ดังกล่าวได้รับการโอนจากการแลกเปลี่ยนในเวลาต่อมา หากการแลกเปลี่ยนได้เปิดใช้งานการแจ้งเตือนการตรวจจับพฤติกรรม ความเสี่ยงอาจถูกระบุได้ก่อนการโอนเพื่อหลีกเลี่ยงการสูญเสียเงินของผู้ใช้ ในท้ายที่สุด เงินจากที่อยู่การฆ่าหมูทั้งสามแห่งจะไหลไปยังที่อยู่เดียวกัน ซึ่งต่อมาถูกอายัดโดยเจ้าหน้าที่ของ Tether และขึ้นบัญชีดำ USDT ทั้งหมดที่ถืออยู่ในที่อยู่ดังกล่าวถูกอายัด ซึ่งเป็นการยืนยันเพิ่มเติมว่าเงินที่เกี่ยวข้องมีลักษณะผิดกฎหมาย

คลิก ที่นี่ เพื่อเรียนรู้ว่า Bitget เพิ่มอัตราการสกัดกั้นความเสี่ยงได้ถึง 99% ได้อย่างไรหลังจากเชื่อมต่อกับเครื่องมือวิเคราะห์บล็อคเชน Elliptic ซึ่งเป็นเครื่องมือชั้นนำของอุตสาหกรรมที่รองรับบล็อคเชนมากกว่า 50 บล็อคเชนและมีความสามารถในการติดตามสะพานข้ามสายโซ่แบบอัตโนมัติและตรวจจับพฤติกรรม

6. คำแนะนำในการป้องกันและแนวทางปฏิบัติที่ดีที่สุด

เมื่อเผชิญกับเทคนิคการฉ้อโกงที่พัฒนาอย่างต่อเนื่อง ผู้ใช้จำเป็นต้องสร้างการรับรู้การป้องกันตนเองและความสามารถในการระบุทางเทคนิคที่ชัดเจน เพื่อจุดประสงค์นี้ SlowMist ขอเสนอคำแนะนำหลักในการป้องกันการฉ้อโกงดังต่อไปนี้:

(1) การปรับปรุงความสามารถในการระบุเนื้อหาปลอมบนโซเชียลมีเดีย

อย่าคลิกลิงก์ใดๆ ในส่วนความคิดเห็นหรือแชทกลุ่ม แม้ว่าจะดู "เป็นทางการ" ก็ตาม เมื่อดำเนินการสำคัญๆ เช่น การผูกกระเป๋าสตางค์ การเคลมแอร์ดรอป และการดำเนินการสเตคกิ้ง อย่าลืมตรวจสอบผ่านเว็บไซต์อย่างเป็นทางการของโครงการหรือช่องทางชุมชนที่เชื่อถือได้ ขอแนะนำให้ติดตั้งปลั๊กอินความปลอดภัย เช่น Scam Sniffer เพื่อตรวจจับและบล็อกลิงก์ฟิชชิ่งแบบเรียลไทม์เพื่อลดความเสี่ยงจากการสัมผัสโดยไม่ได้ตั้งใจ

(2) ระวังความเสี่ยงใหม่ ๆ ที่เกิดจากเครื่องมือ AI

ด้วยการพัฒนาอย่างรวดเร็วของเทคโนโลยีโมเดลภาษาขนาดใหญ่ (LLM) ทำให้มีเครื่องมือ AI ใหม่ๆ เกิดขึ้นมากมาย มาตรฐาน Model Context Protocol (MCP) ได้กลายเป็นสะพานสำคัญที่เชื่อมต่อ LLM กับเครื่องมือ/แหล่งข้อมูลภายนอก อย่างไรก็ตาม ความนิยมของ MCP ยังนำมาซึ่งความท้าทายด้านความปลอดภัยใหม่ๆ อีกด้วย SlowMist ได้เผยแพร่ บทความวิจัยด้านความปลอดภัยของ MCP ชุดหนึ่ง และแนะนำให้ทีมโครงการที่เกี่ยวข้องดำเนินการตรวจสอบตนเองล่วงหน้าและเสริมการป้องกันให้แข็งแกร่งขึ้น

(3) ใช้ประโยชน์จากเครื่องมือบนเครือข่ายเพื่อระบุที่อยู่ที่มีความเสี่ยงและลักษณะเฉพาะของพอนซี

สำหรับโครงการโทเค็นที่ต้องสงสัยว่าหลบหนีหรือฉ้อโกง แนะนำให้ใช้ ใช้เครื่องมือติดตามต่อต้านการฟอกเงิน เช่น MistTrack เพื่อตรวจสอบความเสี่ยงของที่อยู่ที่เกี่ยวข้องกับโครงการ หรือใช้เครื่องมือตรวจจับความปลอดภัยของโทเค็น GoPlus เพื่อการประเมินอย่างรวดเร็ว ใช้ Etherscan/BscScan และแพลตฟอร์มอื่น ๆ เพื่อตรวจสอบคำเตือนในพื้นที่แสดงความคิดเห็นของเหยื่อ ควรระมัดระวังอย่างยิ่งเกี่ยวกับโครงการที่มีผลตอบแทนสูง เนื่องจากผลตอบแทนที่สูงผิดปกติมักมาพร้อมกับความเสี่ยงที่สูงมาก

(4) อย่าเชื่ออย่างงมงายใน “ผลกระทบต่อขนาด” และ “กรณีที่ประสบความสำเร็จ”

ผู้หลอกลวงมักสร้างบรรยากาศการแสวงผลกำไรผ่านกลุ่ม Telegram ขนาดใหญ่ การรับรอง KOL ปลอม และภาพหน้าจอหลอกลวงเพื่อผลกำไร โดยทั่วไปแล้ว ความน่าเชื่อถือของโครงการควรได้รับการตรวจสอบผ่านช่องทางที่โปร่งใส เช่น ฐานโค้ดของ GitHub การตรวจสอบสัญญาบนเครือข่าย และประกาศบนเว็บไซต์อย่างเป็นทางการ ผู้ใช้จำเป็นต้องพัฒนาทักษะในการตรวจสอบแหล่งที่มาของข้อมูลด้วยตนเอง

(5) การป้องกันการโจมตีที่เกิดจากไฟล์โดยอาศัยความไว้วางใจทางสังคม

ผู้โจมตีจำนวนมากขึ้นเรื่อยๆ กำลังใช้แพลตฟอร์มเช่น Telegram, Discord และ LinkedIn เพื่อส่งสคริปต์ที่เป็นอันตรายซึ่งปลอมตัวเป็นโอกาสในการทำงานหรือคำเชิญให้ทดสอบทางเทคนิค เพื่อหลอกผู้ใช้ให้ใช้งานไฟล์ที่มีความเสี่ยงสูง

คู่มือการป้องกันผู้ใช้:

ระวังงานที่น่าสงสัยหรือข้อเสนอฟรีแลนซ์ที่จำเป็นต้องให้คุณดาวน์โหลด/รันโค้ดจากแพลตฟอร์มเช่น GitHub ตรวจสอบตัวตนของผู้ส่งเสมอผ่านเว็บไซต์หรืออีเมลของบริษัท และอย่าเชื่อคำพูดที่ว่า "งานที่มีเวลาจำกัดแต่มีรางวัลสูง"

เมื่อต้องจัดการกับโค้ดภายนอก ควรตรวจสอบแหล่งที่มาของโปรเจ็กต์และประวัติของผู้เขียนอย่างเคร่งครัด และปฏิเสธที่จะรันโปรเจ็กต์ที่มีความเสี่ยงสูงซึ่งไม่ได้รับการตรวจสอบ ขอแนะนำให้รันโค้ดที่น่าสงสัยในเครื่องเสมือนหรือสภาพแวดล้อมแซนด์บ็อกซ์เพื่อแยกความเสี่ยง

ควรใช้ความระมัดระวังเมื่อจัดการไฟล์ที่ได้รับจากแพลตฟอร์ม เช่น Telegram/Discord: ปิดฟังก์ชันดาวน์โหลดอัตโนมัติ สแกนไฟล์ด้วยตนเอง และระวังข้อกำหนดการรันสคริปต์ในนามของ "การทดสอบทางเทคนิค"

เปิดใช้งานการตรวจสอบปัจจัยหลายประการและเปลี่ยนรหัสผ่านที่แข็งแกร่งเป็นประจำเพื่อหลีกเลี่ยงการใช้รหัสผ่านซ้ำกันในทุกแพลตฟอร์ม

โปรดอย่าคลิกคำเชิญเข้าร่วมการประชุมหรือลิงก์ดาวน์โหลดซอฟต์แวร์จากแหล่งที่ไม่รู้จัก และสร้างนิสัยในการตรวจสอบความถูกต้องของชื่อโดเมนและยืนยันแหล่งที่มาของแพลตฟอร์มอย่างเป็นทางการ

ใช้กระเป๋าเงินฮาร์ดแวร์หรือกระเป๋าเงินแบบเย็นเพื่อจัดการสินทรัพย์ขนาดใหญ่และลดการเปิดเผยข้อมูลที่ละเอียดอ่อนบนอุปกรณ์ที่เชื่อมต่อ

อัปเดตระบบปฏิบัติการและซอฟต์แวร์ป้องกันไวรัสของคุณเป็นประจำเพื่อป้องกันโปรแกรมที่เป็นอันตรายและไวรัสใหม่ๆ

หากคุณสงสัยว่าอุปกรณ์ของคุณติดไวรัส ให้ตัดการเชื่อมต่ออินเทอร์เน็ตทันที โอนเงินเข้ากระเป๋าเงินที่ปลอดภัย ลบโปรแกรมที่เป็นอันตราย และติดตั้งระบบใหม่หากจำเป็น เพื่อลดการสูญเสียให้น้อยที่สุด

คู่มือการปกป้ององค์กร:

จัดการฝึกซ้อมการโจมตีและป้องกันฟิชชิ่งเป็นประจำ และฝึกอบรมพนักงานให้ระบุชื่อโดเมนปลอมและคำขอที่น่าสงสัย

ใช้งานเกตเวย์ความปลอดภัยอีเมลเพื่อสกัดกั้นไฟล์แนบที่เป็นอันตรายและตรวจสอบที่เก็บรหัสอย่างต่อเนื่องเพื่อป้องกันการรั่วไหลของข้อมูลที่ละเอียดอ่อน

สร้างกลไกการตอบสนองต่อเหตุการณ์ฟิชชิ่งที่ผสมผสานการป้องกันทางเทคนิคเข้ากับการตระหนักรู้ของพนักงาน กลยุทธ์หลายชั้นนี้ช่วยลดความเสี่ยงของการละเมิดข้อมูลและการสูญเสียทรัพย์สิน

(6) คำนึงถึง “หลักการพื้นฐาน” ของการตัดสินใจลงทุน

สัญญาผลตอบแทนสูง = ความเสี่ยงสูง: แพลตฟอร์มใดๆ ที่อ้างว่า "ผลตอบแทนสูงที่มั่นคง" หรือ "ผลกำไรที่รับประกัน" ควรได้รับการพิจารณาว่าเป็นแพลตฟอร์มที่มีความเสี่ยงสูง

การเติบโตแบบไวรัลจากการสรรหาบุคลากรใหม่ถือเป็นสัญญาณเตือนทั่วไป โปรเจ็กต์ที่มีกลไกการคืนเงินในการสรรหาบุคลากรหรือโครงสร้าง "ผลประโยชน์ของทีม" แบบแบ่งชั้น อาจถูกตัดสินในเบื้องต้นว่าเป็นโครงการแบบพีระมิด

ใช้เครื่องมือวิเคราะห์แบบออนเชนเพื่อระบุการไหลของเงินที่ผิดปกติ: แพลตฟอร์มเช่น MistTrack สามารถติดตามการเคลื่อนย้ายเงินที่ผิดปกติในปริมาณมากและวิเคราะห์เส้นทางการถอนเงินของทีมได้

ตรวจสอบความโปร่งใสของหน่วยงานตรวจสอบบัญชีและทีมงาน: ระวัง "รายงานการตรวจสอบปลอม" ที่จัดทำโดยโครงการบางโครงการหรือการรับรองอย่างเป็นทางการจากหน่วยงานตรวจสอบบัญชีขนาดเล็ก ผู้ใช้ควรยืนยันว่าสัญญาอัจฉริยะได้รับการตรวจสอบโดยบุคคลที่สามที่เชื่อถือได้หรือไม่ และรายงานดังกล่าวเปิดเผยต่อสาธารณะหรือไม่

โดยสรุป การฉ้อโกงด้วยคริปโตในยุค AI ได้พัฒนาจาก "การแสวงประโยชน์จากช่องโหว่ทางเทคนิค" ไปสู่การจัดการแบบสองมิติ "ทางเทคนิค + จิตวิทยา" ผู้ใช้จะต้องปรับปรุงความสามารถในการระบุตัวตนทางเทคนิคและเสริมสร้างการป้องกันทางจิตวิทยา:

ตรวจสอบให้มากขึ้น อย่าหุนหันพลันแล่น: อย่าลดความระมัดระวังของคุณลงเพียงเพราะ “คนรู้จัก วิดีโอที่น่าเชื่อถือ และภูมิหลังที่เป็นทางการ”

ถามมากขึ้น โอนน้อยลง: เมื่อพูดถึงการดำเนินการกับสินทรัพย์ ให้แน่ใจว่าได้เจาะลึกถึงตรรกะพื้นฐาน ตรวจสอบแหล่งที่มา และยืนยันความปลอดภัย

หลีกเลี่ยงความโลภและอย่าเชื่ออะไรง่ายๆ เสมอไป ยิ่งโครงการมีคำสัญญาที่จะให้ “กำไรแน่นอน” ที่น่าดึงดูดมากเท่าใด คุณก็ยิ่งต้องระมัดระวังมากขึ้นเท่านั้น

ขอแนะนำให้คุณอ่าน "Blockchain Dark Forest Self-Help Manual" ซึ่งเขียนโดย Cos ผู้ก่อตั้ง SlowMist เพื่อเรียนรู้ทักษะพื้นฐานในการป้องกันการฉ้อโกงบนเครือข่ายและเสริมการป้องกันตนเอง ในกรณีที่เกิดการโจรกรรม ผู้ใช้สามารถขอ ความช่วยเหลือ จากทีมงาน SlowMist ได้

การป้องกันความปลอดภัยของทรัพย์สินในยุคดิจิทัลที่เต็มไปด้วยสิ่งล่อใจและความเสี่ยงนั้นทำได้ด้วยการทำความเข้าใจกลไกการฉ้อโกงอย่างถ่องแท้ การปรับปรุงการแยกแยะข้อมูล การเสริมสร้างความตระหนักรู้เกี่ยวกับเครื่องมือด้านความปลอดภัย และการกำหนดมาตรฐานนิสัยในการปฏิบัติงานเท่านั้น การป้องกันความปลอดภัยไม่สามารถทำได้เพียงครั้งเดียวและตลอดไป จึงต้องมีการเอาใจใส่อย่างต่อเนื่อง การสร้างระบบความรู้ความเข้าใจที่สมบูรณ์และนิสัยการป้องกันพื้นฐานเป็นสัญญาณเดียวที่จะก้าวไปข้างหน้าอย่างมั่นคงในยุคดิจิทัลและหลีกเลี่ยงกับดักการฉ้อโกง

7. บทสรุป: การวางแผนเส้นทางในอนาคต

5 ปีที่แล้ว การป้องกันการฉ้อโกงหมายถึง “อย่าคลิกลิงก์ที่น่าสงสัย” แต่ตอนนี้ หมายความว่า “เห็นแล้วไม่เชื่อ”

เมื่อวิดีโอปลอมของ AI กระบวนการรับสมัครปลอม และโครงการพอนซีโทเค็นเปลี่ยนความไว้วางใจให้กลายเป็นวิธีการทำร้ายผู้ใช้ ขั้นตอนต่อไปของการรักษาความปลอดภัยของสกุลเงินดิจิทัลไม่เพียงแต่ต้องอาศัยเทคโนโลยีอัจฉริยะเท่านั้น แต่ยังต้องมีการป้องกันร่วมกันด้วย Bitget, SlowMist และ Elliptic กำลังสร้างเครือข่ายการป้องกันร่วมกันโดยการแบ่งปันข้อมูลภัยคุกคาม การติดตามเงินทุนอัตโนมัติ และการติดแท็กความเสี่ยงข้ามระบบนิเวศ

ข้อสรุปชัดเจน: ความปลอดภัยไม่สามารถพึ่งพามาตรการที่แยกส่วนได้ และจะต้องสร้างระบบที่เชื่อมต่อเครือข่ายอย่างต่อเนื่องและเน้นผู้ใช้

เพื่อจุดประสงค์นี้ Bitget จะพยายามอย่างเต็มที่เพื่อก้าวไปข้างหน้าในสามทิศทางหลัก:

การฝึกซ้อมการโจมตีและป้องกันทีม AI Red Team: จำลองวิธีการฉ้อโกงใหม่ๆ เพื่อทดสอบช่องโหว่ของระบบ

เครือข่ายความร่วมมือข้อมูลการปฏิบัติตามกฎระเบียบ: ทำงานร่วมกับหน่วยงานกำกับดูแลและพันธมิตรด้านการปฏิบัติตามกฎระเบียบเพื่อสร้างระบบนิเวศการแบ่งปันข้อมูลข่าวกรอง

ส่งเสริมการศึกษาด้านความปลอดภัย: เสริมศักยภาพให้ผู้ใช้ด้วยความสามารถในการตระหนักถึงภัยคุกคามแบบเรียลไทม์ผ่านศูนย์ต่อต้านการฉ้อโกง

นักต้มตุ๋นยังคงพัฒนาต่อไป และเราจำเป็นต้องอัปเกรดและปรับปรุงเช่นกัน ในอุตสาหกรรมนี้ สกุลเงินที่ล้ำค่าที่สุดไม่ใช่ Bitcoin แต่เป็นความไว้วางใจ

หากต้องการดาวน์โหลดรายงานฉบับเต็ม คลิก ที่นี่