ลิงก์ซูมปลอมขโมยเงิน 1M ได้สำเร็จได้อย่างไร

เมื่อฉันตื่นนอนตอนเช้า ฉันเห็นกลุ่ม WeChat หลายกลุ่มโพสต์ ว่า @lsp 8940 ถูกขโมยลิงก์ซูมปลอมไปเป็นเงิน 1 M usd ( https://x.com/lsp8940/status/1871350801270296709 ) ซึ่งเตือนฉันว่าฉันก็เช่นกัน เจอเหตุการณ์คล้าย ๆ กันเมื่อวันที่ 18 ตอนนั้นฝรั่งส่งข้อความส่วนตัวมาขอความร่วมมือหลายครั้ง เราคุยกันในที่ประชุมและเมื่อถึงเวลาฝรั่งก็ส่งลิงค์ห้องประชุมมาให้ผมดังนี้

https://app.us4zoom.us/j/8083344643?pwd= seyuvstpldar 6ugeEtcGGury 936 qBCQr #ความสำเร็จ

(คำเตือนที่สำคัญ นี่คือลิงก์ฟิชชิ่ง อย่าคลิก! อย่าคลิก! อย่าคลิก! )

พอเห็นลิงค์นี้ตกใจนิดหน่อย ชื่อโดเมนคือ us4zoom ซึ่งดูไม่ปกตินิดหน่อยแต่ผมไม่เคยใช้ Zoom มาก่อนเลยไม่แน่ใจ คือ Zoom ไม่ตรงกับชื่อโดเมนที่ผู้หลอกลวงให้ไว้

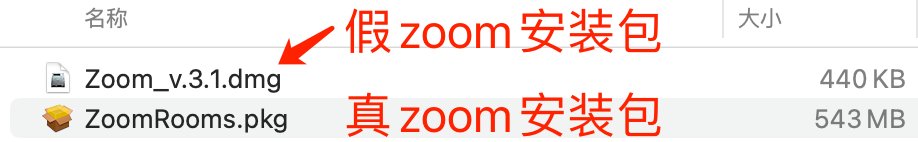

ลิงก์ที่ผู้หลอกลวงให้ไว้จะดาวน์โหลดแพ็คเกจการติดตั้ง ไฟล์ที่ดาวน์โหลดมีขนาดเล็กและแตกต่างจากขนาดแพ็คเกจการติดตั้งปกติมากดังนี้

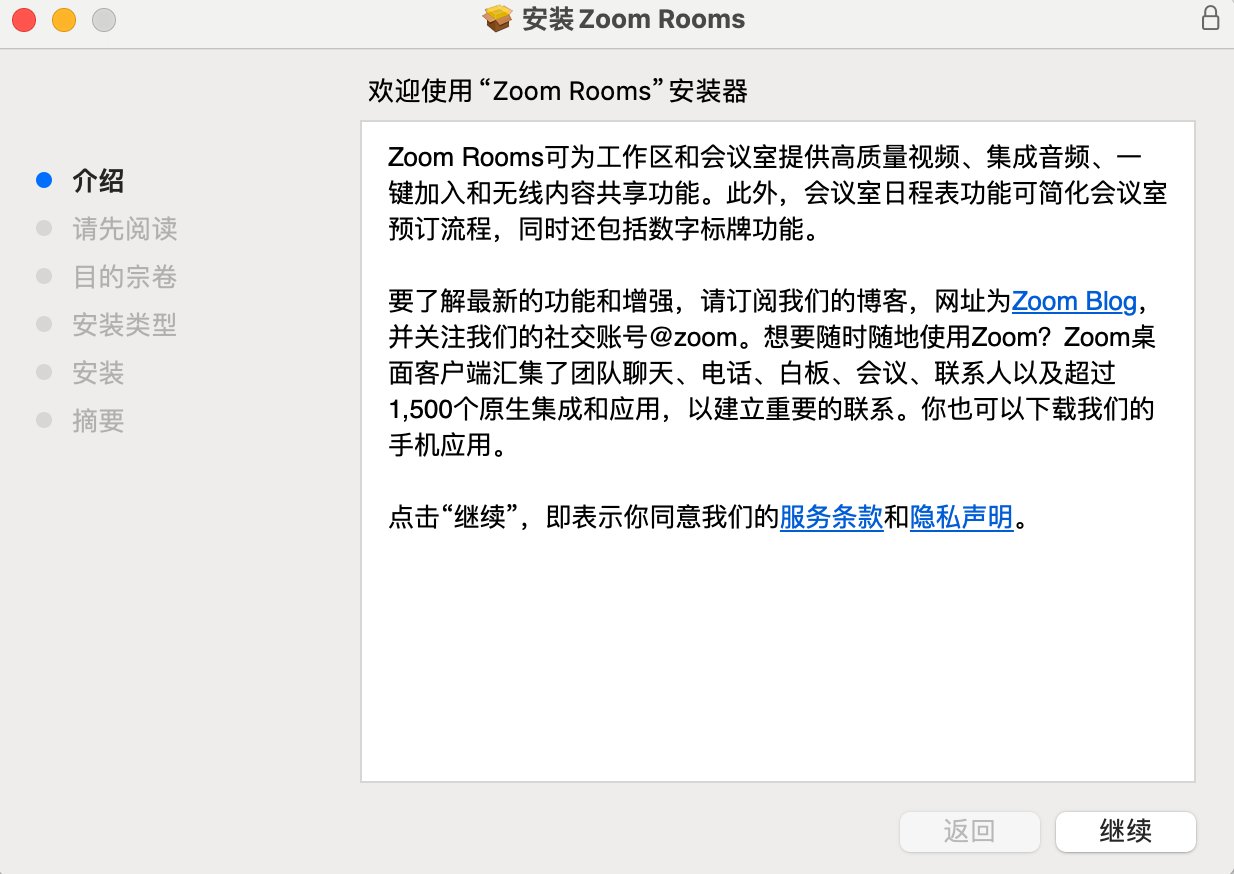

เมื่อคุณเปิดแพ็คเกจการติดตั้งซูมปลอม คุณจะพบปัญหาที่ชัดเจน โดยพื้นฐานแล้วคุณต้องคลิก "ดำเนินการต่อ" จนกระทั่งการติดตั้งสิ้นสุดลง ตัวอย่างเช่น อินเทอร์เฟซเมื่อติดตั้งแพ็คเกจการติดตั้งจริง ดังแสดงในรูป

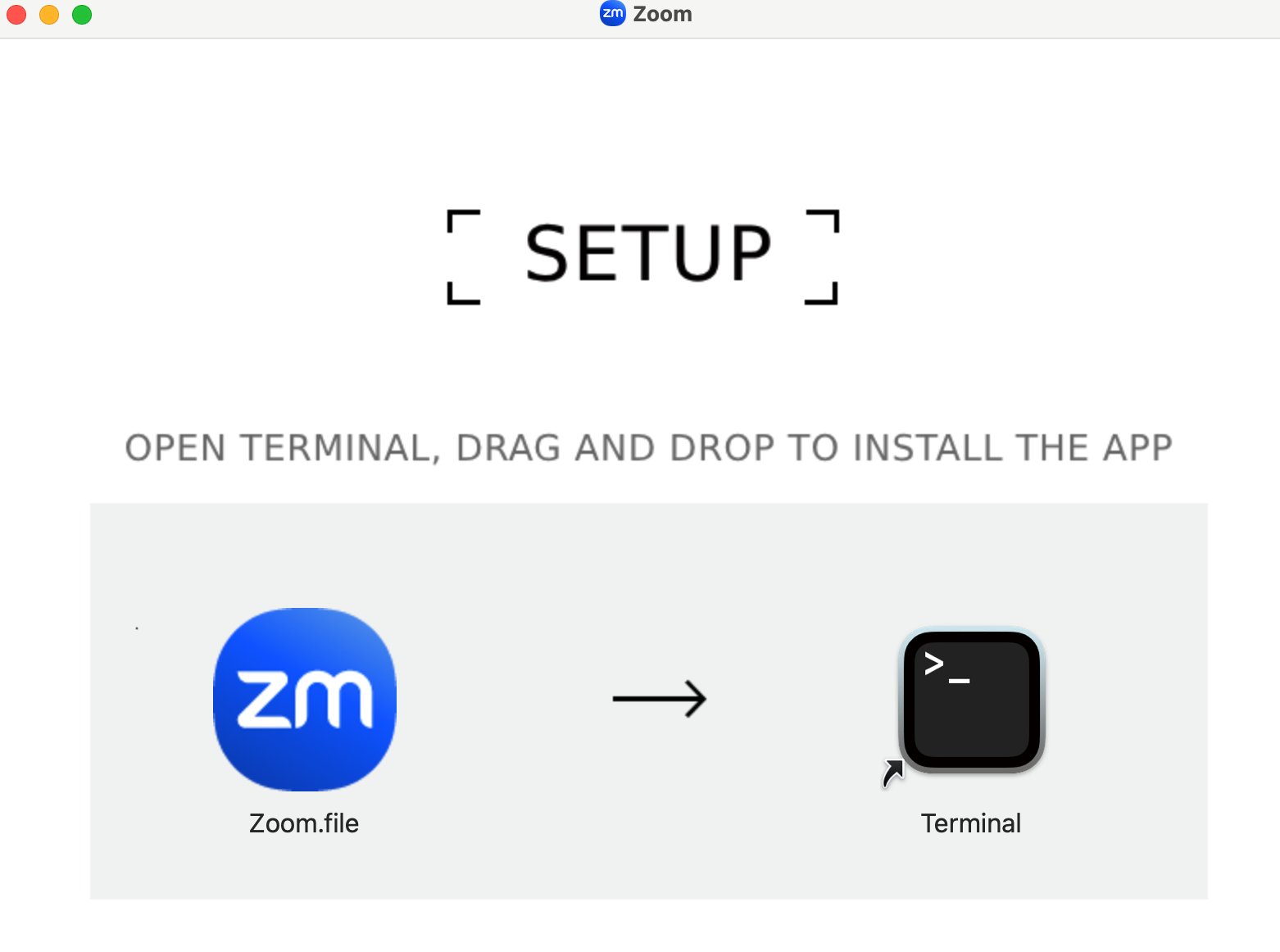

อินเทอร์เฟซการติดตั้งของแพ็คเกจการติดตั้งการซูมปลอมมีดังนี้

อินเทอร์เฟซการติดตั้งของแพ็คเกจการติดตั้งการซูมปลอมมีดังนี้

นี่มันอะไรกัน ทำไมเราต้องลากไฟล์ Zoom.file เข้าไปใน Terminal เพื่อดำเนินการ เห็นได้ชัดว่านี่เป็นปัญหา ฉันเปิด Zoom.file ด้วยโปรแกรมแก้ไขข้อความและพบว่ามันเป็นสคริปต์ทุบตี คือฉันไม่เข้าใจเลย ดูเหมือนว่ามันถูกเข้ารหัส

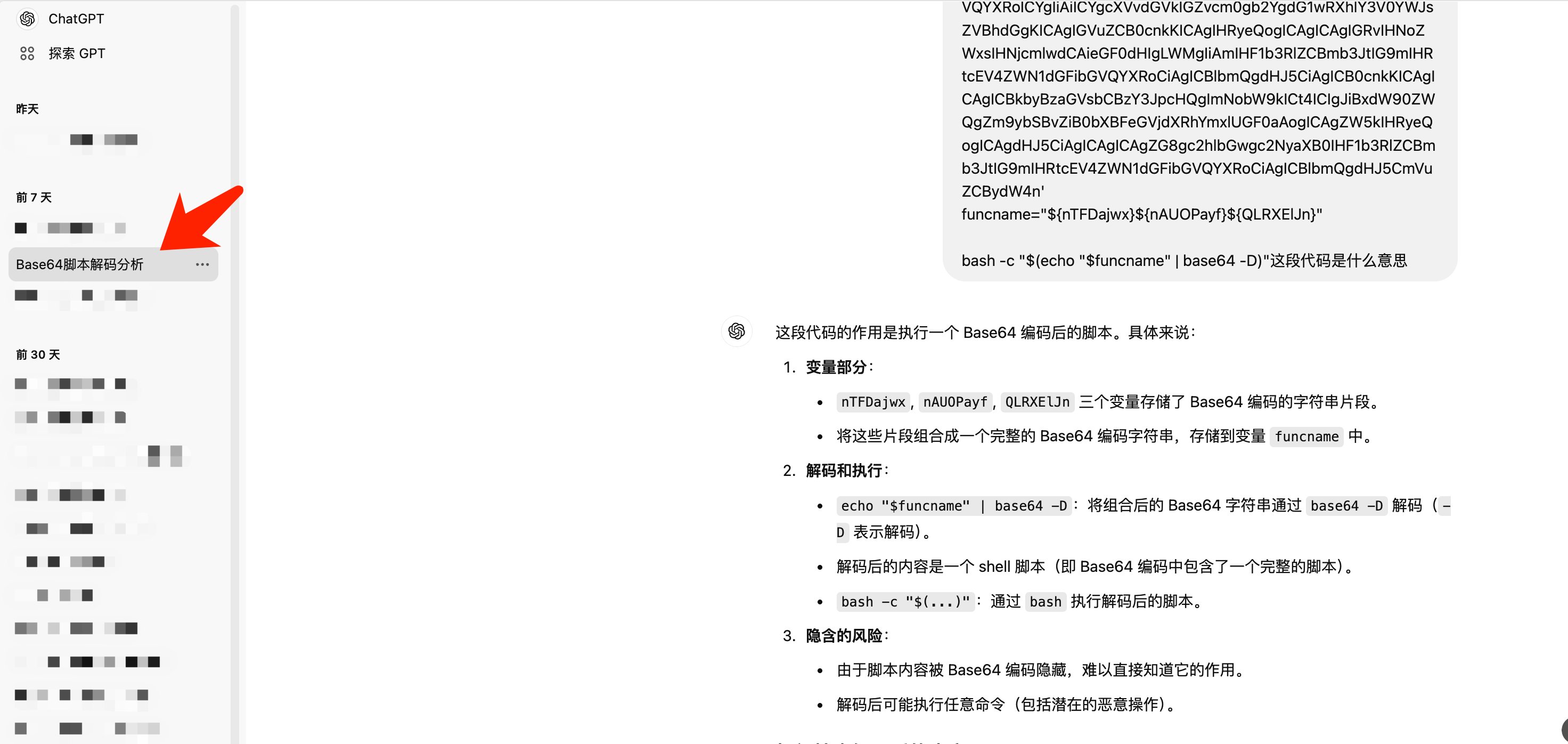

แต่ฉันไม่กลัว ฉันโยนเนื้อหาทั้งหมดไปที่ gpt และขอให้ gpt ช่วยวิเคราะห์สคริปต์

แต่ฉันไม่กลัว ฉันโยนเนื้อหาทั้งหมดไปที่ gpt และขอให้ gpt ช่วยวิเคราะห์สคริปต์

gpt บอกฉันว่ารหัสนี้ถูกซ่อนไว้โดยการเข้ารหัสฐาน 64 หลังจากถอดรหัส ฉันพบว่าฟังก์ชันหลักของสคริปต์นี้คือการคัดลอกไฟล์โทรจัน .ZoomApp จากแพ็คเกจการติดตั้งไปยังไดเร็กทอรี /tmp เพื่อดำเนินการ เนื่องจากไฟล์โทรจันนี้ถูกซ่อนไว้ จึงไม่สามารถมองเห็นได้ตามค่าเริ่มต้น

การวิเคราะห์ไฟล์โทรจันนี้เกินความสามารถของฉัน และ gpt ไม่สามารถให้ความช่วยเหลือได้จริงในเชิงปฏิบัติ อย่างไรก็ตาม สามารถเดาได้ว่าโทรจันนี้จะสแกนไฟล์คีย์สำหรับการอัปโหลด เช่น ไฟล์ในเครื่องของ Plug-in Wallet ในเบราว์เซอร์ โปรดจำไว้ว่าในปี 2021 คีย์ส่วนตัวสามารถกู้คืนได้โดยอิงตามไฟล์ในเครื่องของ metamask โดยมีเงื่อนไขว่าทราบรหัสผ่านที่ตั้งไว้หรือใช้การถอดรหัสแบบเดรัจฉาน

การวิเคราะห์ไฟล์โทรจันนี้เกินความสามารถของฉัน และ gpt ไม่สามารถให้ความช่วยเหลือได้จริงในเชิงปฏิบัติ อย่างไรก็ตาม สามารถเดาได้ว่าโทรจันนี้จะสแกนไฟล์คีย์สำหรับการอัปโหลด เช่น ไฟล์ในเครื่องของ Plug-in Wallet ในเบราว์เซอร์ โปรดจำไว้ว่าในปี 2021 คีย์ส่วนตัวสามารถกู้คืนได้โดยอิงตามไฟล์ในเครื่องของ metamask โดยมีเงื่อนไขว่าทราบรหัสผ่านที่ตั้งไว้หรือใช้การถอดรหัสแบบเดรัจฉาน

เราสามารถสรุปได้หลายประการจากเหตุการณ์นี้:

1. พวกสแกมเมอร์กำลังแพร่ระบาดไปทั่ว @cutepanda web3 ก็ทวีตในวันนี้ด้วยว่าเขาเจอกลโกงแบบเดียวกัน

2. นี่คือสแกมเมอร์คนเดียวกัน จาก ทวีตรีวิวของ @lsp 8940 เราสามารถรู้ได้ว่าลิงก์การประชุม Zoom ปลอมที่เราได้รับนั้นเหมือนกันทุกประการ

https://x.com/lsp8940/status/1871426071499100630

3. ระวังข้อความส่วนตัวจากคนแปลกหน้าบน Twitter โดยเฉพาะอย่างยิ่งหากคนแปลกหน้าไม่เคยทวีตหรือเพื่อนร่วมกันของคุณไม่ได้ติดตามเขา

4. รหัสผ่านกระเป๋าเงินปลั๊กอินของเบราว์เซอร์ควรซับซ้อนที่สุดเท่าที่จะเป็นไปได้ ดังนั้นเมื่อไฟล์ปลั๊กอินของเบราว์เซอร์รั่วไหล มันจะยากต่อการถอดรหัสมากขึ้น

ความปลอดภัยไม่ใช่เรื่องเล็กๆ หวังว่าทุกคนจะไม่ตกหลุมพรางนะ