SharkTeam:合约精度计算漏洞与安全建议

ในช่วงไม่กี่เดือนที่ผ่านมา มีเหตุการณ์ด้านความปลอดภัยจำนวนหนึ่งที่เกี่ยวข้องกับช่องโหว่ในการคำนวณความถูกต้องของราคาในกระบวนการพัฒนาสัญญา จำนวนความเสียหายเกิน 10 ล้านดอลลาร์สหรัฐ ซึ่งรวมถึง MIM_SPELL 6.5 ล้านดอลลาร์สหรัฐ, RadiantCapital 4.5 ล้านดอลลาร์สหรัฐ, Onyx Protocol 2.1 ล้านดอลลาร์สหรัฐ ล้าน เป็นต้น เนื่องจากมีปัญหาเรื่องความแม่นยำในการคำนวณ ตัวแปรสำคัญ จึงคำนวณไม่ถูกต้องและถูกโจมตี

SharkTeam สรุปเหตุการณ์ด้านความปลอดภัยดังกล่าวและให้คำแนะนำด้านความปลอดภัยที่มีประสิทธิภาพ หวังว่าโปรโตคอลที่ตามมาจะสามารถใช้เป็นคำเตือนและปกป้องความปลอดภัยของทรัพย์สินที่เข้ารหัสของผู้ใช้

1. เหตุการณ์การโจมตี MIM_SPELL

เกิดขึ้น: 30 มกราคม 2024

จำนวนเงินที่สูญเสีย: ประมาณ 6.5 ล้านเหรียญสหรัฐ

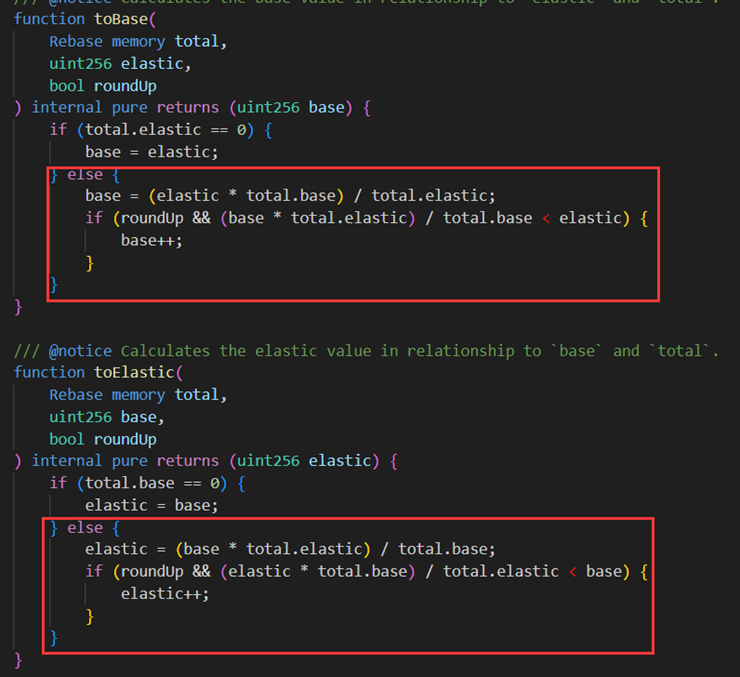

เหตุผลของช่องโหว่: สัญญามีตัวแปรการให้ยืมสองตัวที่ยืดหยุ่นและเป็นฐาน เมื่อคำนวณความแม่นยำของทั้งสอง ทั้งสองจะใช้วิธีปัดเศษขึ้น การดำเนินการนี้จะทำให้พารามิเตอร์ที่ควรคำนวณเป็น 0 ในที่สุดก็คำนวณเป็น 1 ทำให้เกิดความไม่สมดุลระหว่างพารามิเตอร์ทั้งสอง และท้ายที่สุดก็คือสามารถให้โทเค็น MIM ยืมมากเกินไปได้

การวิเคราะห์โดยละเอียด:https://bit.ly/3ScR7TK

2. เหตุการณ์การโจมตี RadiantCapital

เกิดขึ้น: 2 มกราคม 2024

จำนวนเงินที่สูญเสีย: ประมาณ 4.5 ล้านเหรียญสหรัฐ

เหตุผลของช่องโหว่: แฮกเกอร์ใช้ประโยชน์จากช่องโหว่ในสัญญาที่ยังไม่ได้เริ่มต้นตลาดใหม่ ดัชนีสภาพคล่องไม่ได้ถูกเตรียมใช้งาน ทำให้แฮกเกอร์สามารถจัดการขนาดของมันผ่านฟังก์ชันสินเชื่อแฟลช เมื่อดัชนีมีขนาดใหญ่ขึ้น แฮกเกอร์ใช้ประโยชน์จากความแม่นยำในการปัดเศษในฟังก์ชัน rayDiv ปัญหาคือเมื่อเลขชี้กำลังมีขนาดใหญ่ขึ้น ขีดจำกัดบนของการสูญเสียความแม่นยำที่เกิดจากการปัดเศษก็จะมีมากขึ้นเช่นกัน

3. เหตุการณ์การโจมตีโปรโตคอล Onyx

เกิดขึ้น: 11 พฤศจิกายน 2023

จำนวนความเสียหาย: ประมาณ 2.1 ล้านเหรียญสหรัฐ

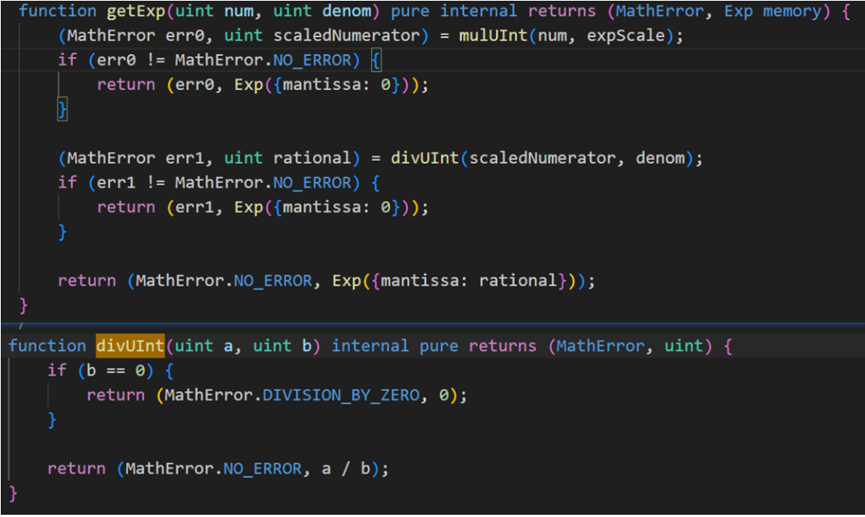

เหตุผลของช่องโหว่: เช่นเดียวกับเหตุการณ์การโจมตีของ RadiantCapital ช่องโหว่ที่ตลาดใหม่ยังไม่ได้เตรียมสภาพคล่องก็ถูกนำไปใช้เช่นกัน และมีช่องโหว่แบบปัดเศษในฟังก์ชัน divUint ที่ทำให้เกิดการสูญเสียความแม่นยำ

การวิเคราะห์โดยละเอียด:https://bit.ly/47cKeI6

4. เหตุการณ์การโจมตี WiseLending

เกิดขึ้น: 12 มกราคม 2024

จำนวนขาดทุน: ประมาณ 465,000 ดอลลาร์

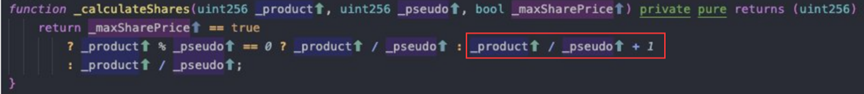

เหตุผลของช่องโหว่: สัญญาใช้การปัดเศษขึ้นเมื่อคำนวณส่วนแบ่งเงินกู้ ผู้โจมตีใช้สิ่งนี้เพื่อดำเนินการฝากและถอนซ้ำเพื่อเพิ่มราคาหุ้น หลังจากที่ราคาหุ้นเพิ่มขึ้น เขาจะยืม ETH จำนวนมากด้วยหุ้นของเขาเอง .

5. การโจมตี HopeLend

เกิดขึ้น: 18 ตุลาคม 2023

ความเสียหาย: ประมาณ 850,000 ดอลลาร์

สาเหตุของช่องโหว่: ในตอนแรกแฮ็กเกอร์ใช้ประโยชน์จากความไม่สมดุลของสภาพคล่องในกลุ่มที่สอดคล้องกับสินทรัพย์เป้าหมาย จัดการดัชนีสภาพคล่องของ hToken ที่เกี่ยวข้องกับสินทรัพย์เป้าหมาย และบิดเบือนมูลค่าของมัน จากนั้นแฮกเกอร์ก็ยืมสินทรัพย์อ้างอิงอื่น ๆ ทั้งหมดโดยใช้หลักประกัน hToken จำนวนน้อยมาก หลังจากนั้นแฮ็กเกอร์ยังใช้ประโยชน์จากช่องโหว่ในการปัดเศษในฟังก์ชัน rayDiv ในการดำเนินการแยกสัญญาเพื่อฝากและถอนเงินซ้ำ ๆ ซึ่งทำให้สินทรัพย์อ้างอิงที่ลงทุนในการโจมตี Hopelend หมดสิ้น

สรุปช่องโหว่และคำแนะนำด้านความปลอดภัย

โดยทั่วไปปัญหาด้านความแม่นยำจะแบ่งออกเป็นสองประเภท:

1. ประเภทหนึ่งมีการปัดเศษขึ้นไม่ถูกต้อง ซึ่งอาจทำให้พารามิเตอร์ที่ควรเป็น 0 ถือเป็น 1 ทำให้เกิดช่องโหว่ร้ายแรงในการคำนวณครั้งต่อไป

2. หมวดหมู่ที่สองคือปัญหาการปัดเศษ ซึ่งปัญหาที่ร้ายแรงที่สุดคือโปรเจ็กต์ที่ใช้ฟังก์ชัน rayDiv ไม่ถูกต้อง

คำแนะนำด้านความปลอดภัย:

1. สำหรับประเภทแรก ถ้าตรรกะของโครงการต้องการการปัดเศษขึ้น ควรทำการทดสอบซ้ำหลายครั้งและหลากหลายภายใต้เงื่อนไข เช่น ตัวแปรการปัดเศษเป็น 1 หรือ 0 เป็นต้น

2. แบบที่ 2 สามารถใช้วิธีคูณก่อนแล้วหารด้วยความแม่นยำสม่ำเสมอ เช่น ใช้ 10** 18 เป็นค่าต่อท้ายเป็นค่าหลังจุดทศนิยม

3. ไม่ว่าสถานการณ์จะเป็นเช่นไร ให้ทดสอบตรรกะการคำนวณในทุกด้านและพิจารณาทุกสถานการณ์ให้มากที่สุด โดยเฉพาะเมื่อผลการคำนวณที่แตกต่างกันมีตรรกะในการประมวลผลที่แตกต่างกัน จำเป็นต้องมีการทดสอบอย่างระมัดระวัง การออกแบบตรรกะทางทฤษฎีจะรวมเข้ากับการใช้งานโค้ดจริงเพื่อทดสอบการทำงานของสัญญาในทุกด้านโดยไม่มีจุดบอด หากกรณีทดสอบครอบคลุมการเปลี่ยนแปลงต่างๆ ก็สามารถหลีกเลี่ยงปัญหาด้านความปลอดภัยที่เกิดจากการคำนวณที่แม่นยำได้

About Us

วิสัยทัศน์ของ SharkTeam คือการรักษาความปลอดภัยให้กับโลกของ Web3 ทีมงานประกอบด้วยผู้เชี่ยวชาญด้านความปลอดภัยที่มีประสบการณ์และนักวิจัยอาวุโสจากทั่วโลก ซึ่งมีความเชี่ยวชาญในทฤษฎีพื้นฐานของบล็อคเชนและสัญญาอัจฉริยะ โดยให้บริการต่างๆ เช่น การวิเคราะห์บิ๊กดาต้าบนเชน, คำเตือนความเสี่ยงบนเชน, KYT/AML, การตรวจสอบสัญญาอัจฉริยะ, การกู้คืนสินทรัพย์ที่เข้ารหัส และบริการอื่น ๆ และได้สร้างแพลตฟอร์มระบุความเสี่ยงอัจฉริยะบนเชน ChainAegis แพลตฟอร์มดังกล่าวรองรับระดับไม่จำกัด ของการวิเคราะห์กราฟเชิงลึกและสามารถต่อสู้กับ Advanced Persistent Threat (APT) ในโลก Web3 ได้อย่างมีประสิทธิภาพ ได้สร้างความสัมพันธ์ความร่วมมือระยะยาวกับผู้เล่นหลักในด้านต่างๆ ของระบบนิเวศ Web3 เช่น Polkadot, Moonbeam, polygon, Sui, OKX, imToken, Collab.Land เป็นต้น

เว็บไซต์อย่างเป็นทางการ:https://www.sharkteam.org

Twitter:https://twitter.com/sharkteamorg

Discord:https://discord.gg/jGH9xXCjDZ

Telegram:https://t.me/sharkteamorg