SharkTeam:2023年加密货币犯罪分析报告

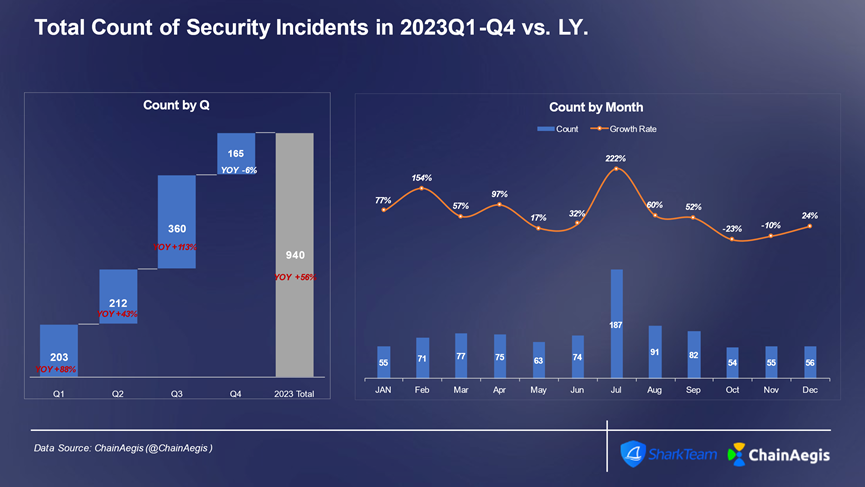

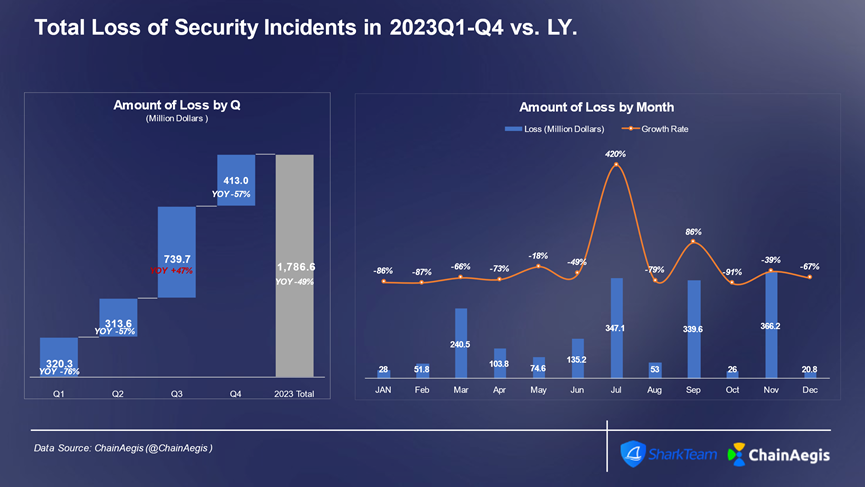

ในปี 2023 อุตสาหกรรม Web3 ประสบกับเหตุการณ์ด้านความปลอดภัยมากกว่า 940 เหตุการณ์ ทั้งเล็กและใหญ่ ซึ่งเพิ่มขึ้นมากกว่า 50% เมื่อเทียบเป็นรายปีในปี 2022 และมูลค่าความเสียหายสูงถึง 1.79 พันล้านดอลลาร์สหรัฐ ในไตรมาสที่สามมีเหตุการณ์ด้านความปลอดภัยมากที่สุด (360 เหตุการณ์) และการสูญเสียที่ใหญ่ที่สุด (740 ล้านดอลลาร์) โดยการสูญเสียเพิ่มขึ้น 47% เมื่อเทียบเป็นรายปีในปี 2565 โดยเฉพาะในเดือนกรกฎาคม มีเหตุการณ์ด้านความปลอดภัยเกิดขึ้น 187 เหตุการณ์ โดยมีมูลค่าความเสียหาย 350 ล้านดอลลาร์

รูปภาพ: จำนวนเหตุการณ์ด้านความปลอดภัยต่อไตรมาส/เดือนใน Web 3 ปี 2023

รูปภาพ: การสูญเสียเหตุการณ์ด้านความปลอดภัยของ Web 3 2023 ต่อไตรมาส/เดือน (ล้านดอลลาร์สหรัฐ)

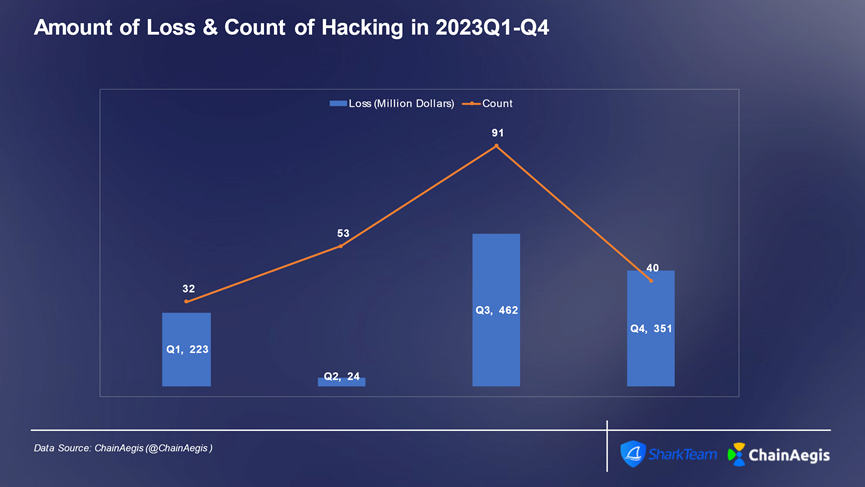

ประการแรก การแฮ็กยังคงเป็นสาเหตุสำคัญของการสูญเสียที่สำคัญ ในปี 2023 มีเหตุการณ์การแฮ็ก 216 เหตุการณ์ ส่งผลให้สูญเสียมูลค่า 1.06 พันล้านดอลลาร์สหรัฐ ช่องโหว่ของสัญญา การโจรกรรมคีย์ส่วนตัว การโจมตีแบบฟิชชิ่ง และแฮกเกอร์ของรัฐยังคงเป็นเหตุผลสำคัญที่คุกคามความปลอดภัยของระบบนิเวศ Web3

ประการที่สอง การฉ้อโกง Rugpull และการฉ้อโกงกองทุนมีเพิ่มมากขึ้น ในปี 2023 เหตุการณ์การฉ้อโกง Rugpull และ Scam ทั้งหมด 250 ครั้งเกิดขึ้น โดยมีความถี่สูงสุดที่เหตุการณ์ดังกล่าวเกิดขึ้นใน BNBCchain โครงการที่ฉ้อโกงดึงดูดนักลงทุนให้เข้าร่วมโดยการเผยแพร่โครงการ crypto ที่น่าดึงดูดและให้สภาพคล่องปลอม เมื่อพวกเขาดึงดูดเงินทุนได้เพียงพอ พวกเขาจะขโมยเงินทั้งหมดและดำเนินการโอนสินทรัพย์ทันที การฉ้อโกงประเภทนี้จะทำให้เกิดความสูญเสียทางเศรษฐกิจอย่างร้ายแรงต่อนักลงทุน และเพิ่มความยากลำบากให้กับนักลงทุนในการเลือกโครงการที่เหมาะสม

นอกจากนี้ยังมีกระแสของแรนซัมแวร์ที่ใช้สกุลเงินดิจิทัลเพื่อรวบรวมค่าไถ่ เช่น Lockbit, Conti, Suncrypt และ Monti สกุลเงินดิจิทัลนั้นติดตามได้ยากกว่าสกุลเงินทั่วไป และการใช้เครื่องมือวิเคราะห์แบบออนไลน์เพื่อติดตามและค้นหาข้อมูลประจำตัวของแก๊งแรนซัมแวร์มีความสำคัญมากขึ้นเรื่อยๆ

สุดท้ายนี้ ในกิจกรรมทางอาญาเหล่านี้ เช่น การแฮ็กสกุลเงินดิจิทัล และการฉ้อโกงและการขู่กรรโชก อาชญากรมักจำเป็นต้องฟอกเงินผ่านการโอนเงินออนไลน์และ OTC หลังจากได้รับสกุลเงินดิจิทัล การฟอกเงินมักจะใช้การผสมผสานระหว่างวิธีการแบบกระจายอำนาจและแบบรวมศูนย์ การแลกเปลี่ยนแบบรวมศูนย์เป็นสถานที่ที่มีความเข้มข้นมากที่สุดสำหรับการฟอกเงิน ตามมาด้วยแพลตฟอร์มผสมสกุลเงินแบบออนไลน์

ปี 2023 ยังเป็นปีที่การควบคุมดูแล Web3 ประสบความสำเร็จในการพัฒนาที่สำคัญ FTX 2.0 ได้รีสตาร์ทแล้ว, อนุมัติ Binance, USDT ได้แบน Hamas และที่อยู่อื่น ๆ ในเดือนมกราคม 2024 ก.ล.ต. ผ่าน Bitcoin Spot ETF เหตุการณ์สำคัญเหล่านี้ล้วนแสดงถึงการพัฒนาอย่างต่อเนื่องของ การกำกับดูแล การมีส่วนร่วมเชิงลึกในการพัฒนา Web3

รายงานนี้จะดำเนินการวิเคราะห์อย่างเป็นระบบในหัวข้อสำคัญๆ เช่น การโจมตีด้วยการแฮ็ก Web3, การฉ้อโกง Rugpull, แรนซัมแวร์, การฟอกเงินด้วยสกุลเงินดิจิทัล และกฎระเบียบของ Web3 ในปี 2023 เพื่อทำความเข้าใจสถานการณ์ความปลอดภัยของการพัฒนาอุตสาหกรรมสกุลเงินดิจิทัล

1. ช่องโหว่ของสัญญา

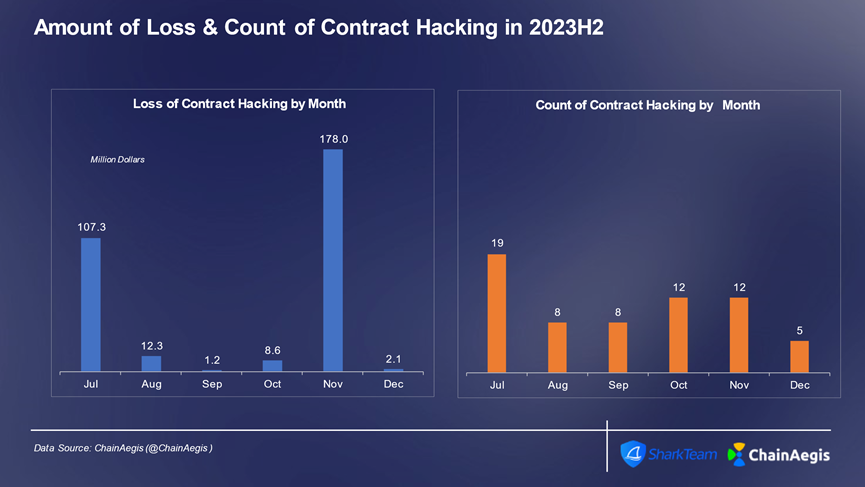

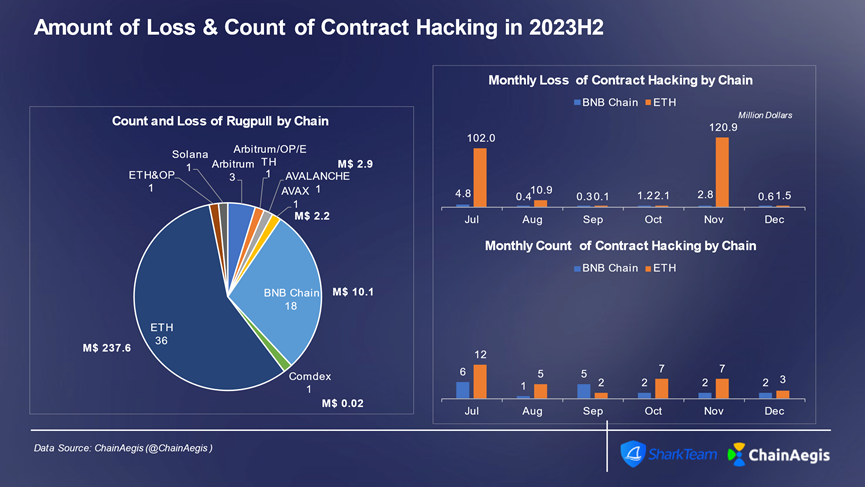

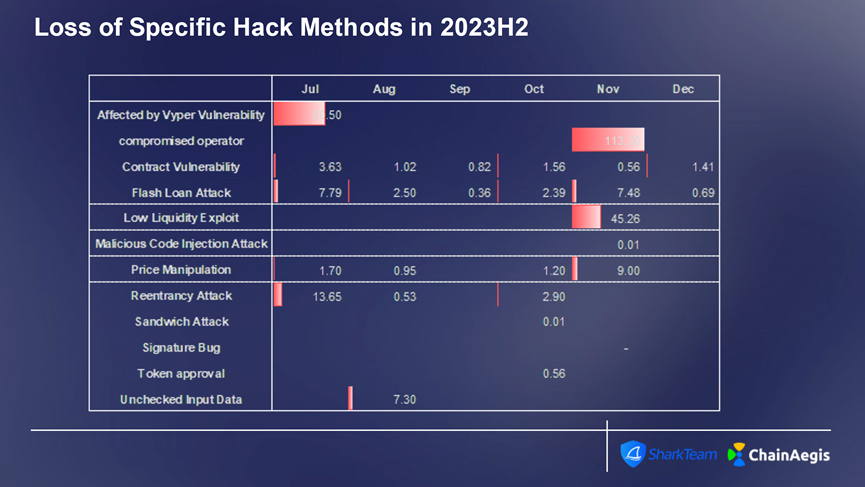

การโจมตีช่องโหว่ตามสัญญาส่วนใหญ่เกิดขึ้นบน Ethereum ในช่วงครึ่งหลังของปี 2566 มีการโจมตีช่องโหว่ตามสัญญาทั้งหมด 36 ครั้งเกิดขึ้นบน Ethereum โดยสูญเสียมากกว่า 200 ล้านดอลลาร์สหรัฐ ตามมาด้วย BNBCchain ในแง่ของวิธีการโจมตี ช่องโหว่ด้านตรรกะทางธุรกิจและการโจมตีแบบ flash Loan ยังคงพบบ่อยที่สุด

รูปภาพ: Web 3 2023 จำนวนเหตุการณ์การแฮ็กต่อไตรมาสและจำนวนการสูญเสีย (ล้านดอลลาร์)

รูปภาพ: เว็บ 3 2023 H 2 จำนวนช่องโหว่ของสัญญาที่ใช้ประโยชน์จากการโจมตีจากการแฮ็กและจำนวนการสูญเสียต่อเดือน

รูปภาพ: เว็บ 3 2023 H 2 จำนวนการโจมตีช่องโหว่ตามสัญญาและจำนวนการสูญเสียต่อเดือนในเครือข่ายที่แตกต่างกัน

รูปภาพ: เว็บ 3 2023 H 2 จำนวนวิธีการโจมตีเฉพาะที่ใช้ในการใช้ประโยชน์จากช่องโหว่ของสัญญาและจำนวนการสูญเสีย

การวิเคราะห์เหตุการณ์ทั่วไป: ช่องโหว่ของ Vyper นำไปสู่การโจมตี Curve, JPEG และโครงการอื่น ๆ

ยกตัวอย่างการโจมตี JPEG:

ที่อยู่ของผู้โจมตี: 0x6ec21d1868743a44318c3c259a6d4953f9978538

สัญญาผู้โจมตี: 0x9420F8821aB4609Ad9FA514f8D2F5344C3c0A6Ab

ธุรกรรมการโจมตี:

0xa84aa065ce61dbb1eb50ab6ae67fc31a9da50dd2c74eefd561661bfce2f1620c

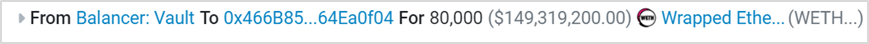

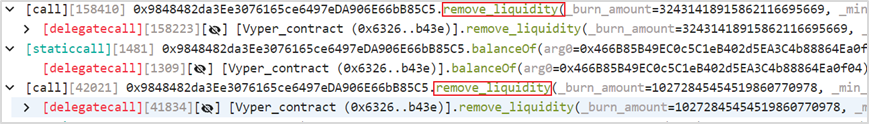

(1) ผู้โจมตี (0x6ec21d18) สร้างสัญญา 0x466B85B4 และยืม 80,000 WETH จาก [Balancer: Vault] ผ่านการกู้ยืมแบบแฟลช

(2) ผู้โจมตี (0x6ec21d18) เพิ่ม 40,000 WETH ให้กับกลุ่มสภาพคล่อง pETH-ETH-f (0x9848482d) และได้รับ 32,431 pETH

(3) ผู้โจมตี (0x6ec21d18) ได้ลบสภาพคล่องออกจากกลุ่มสภาพคล่อง pETH-ETH-f (0x9848482d) ซ้ำแล้วซ้ำเล่า

(4) สุดท้ายผู้โจมตี (0x6ec21d18) ได้ 86,106 WETH หลังจากคืนเงินกู้แฟลชแล้วเขาก็ออกจากตลาดด้วยกำไร 6,106 WETH

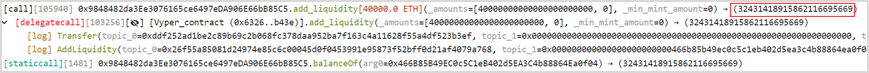

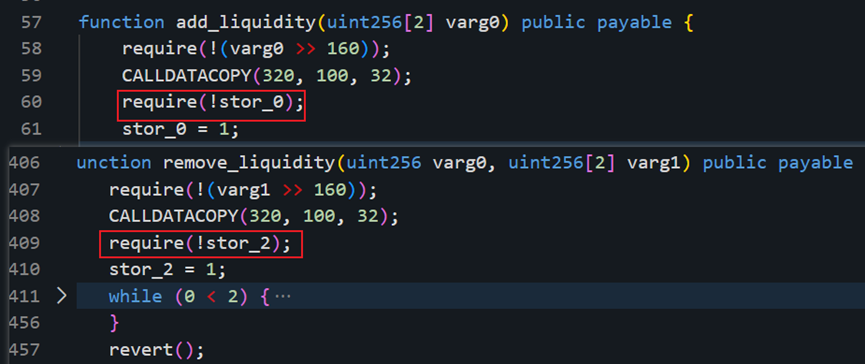

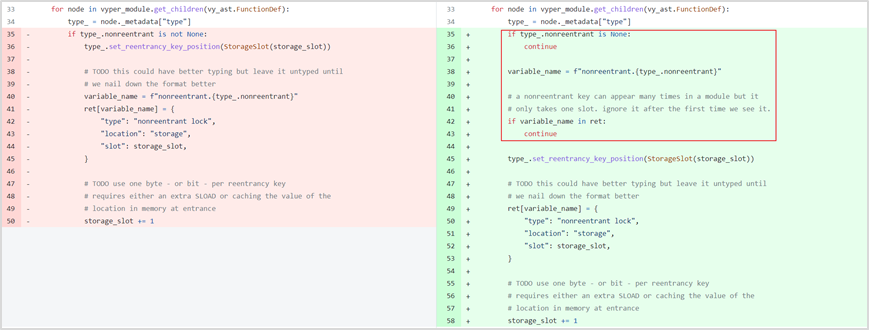

การวิเคราะห์ช่องโหว่: การโจมตีนี้เป็นการโจมตีแบบกลับเข้ามาใหม่โดยทั่วไป หลังจากถอดรหัสไบต์ของสัญญาโปรเจ็กต์ที่ถูกโจมตี เราจะพบได้จากรูปด้านล่าง: เมื่อทั้งสองฟังก์ชัน add_liquidity และ Remove_liquidity ตรวจสอบค่าสล็อตหน่วยเก็บข้อมูล ช่องหน่วยเก็บข้อมูลที่จะตรวจสอบจะแตกต่างกัน การใช้ช่องเก็บข้อมูลอื่น การล็อกการกลับเข้าใหม่อาจไม่ถูกต้อง ในเวลานี้มีข้อสงสัยว่ามีช่องโหว่ในการออกแบบพื้นฐานของ Vyper

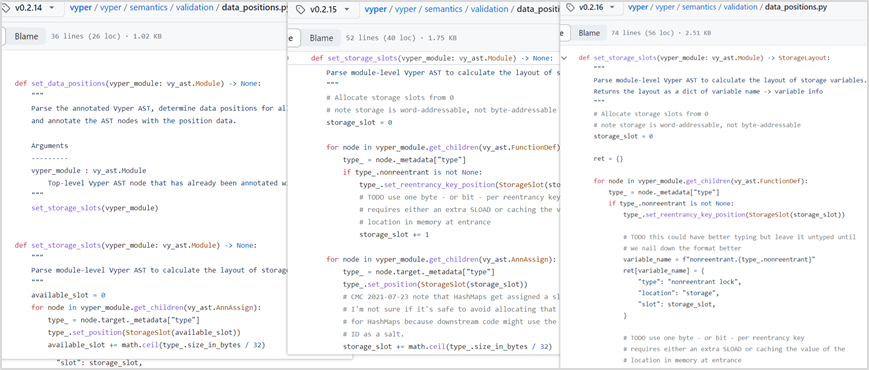

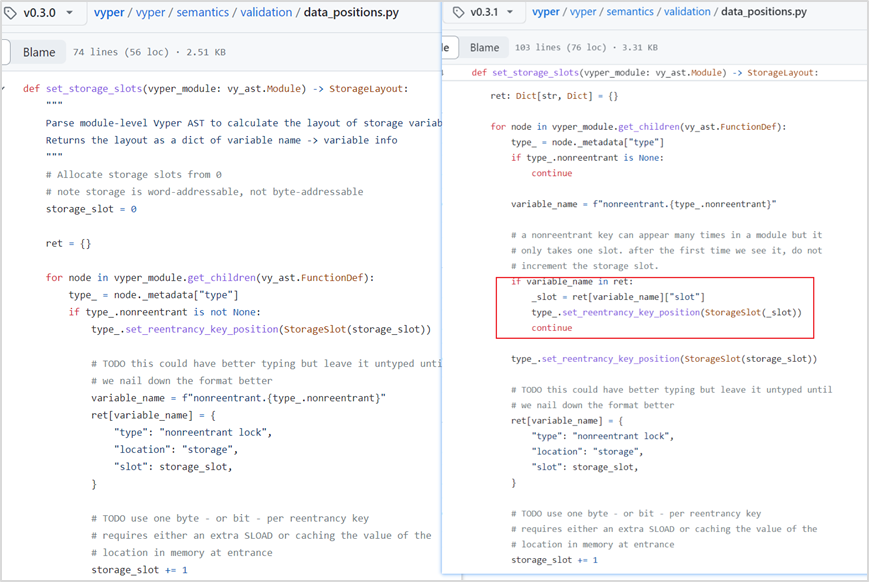

ตามทวีตอย่างเป็นทางการของ Curve ท้ายที่สุดแล้ว ตำแหน่งดังกล่าวถือเป็นช่องโหว่เวอร์ชัน Vyper ช่องโหว่นี้มีอยู่ในเวอร์ชัน 0.2.15, 0.2.16 และ 0.3.0 และมีข้อบกพร่องในการออกแบบล็อคการกลับเข้าใหม่ เราเปรียบเทียบ 0.2.14 ก่อน 0.2.15 และเวอร์ชัน 0.3.1 หลัง 0.3.0 และพบว่าโค้ดส่วนนี้ได้รับการอัปเดตอยู่ตลอดเวลา เวอร์ชัน 0.2.14 เก่าและใหม่กว่า 0.3.1 ไม่มีปัญหานี้ .

ในไฟล์การตั้งค่าที่เกี่ยวข้องกับการล็อกการกลับเข้าใหม่ data_positions.py ที่สอดคล้องกับ Vyper ค่าของ storage_slot จะถูกเขียนทับ ในทางกลับกัน ช่องของตัวล็อคที่ได้รับมาในครั้งแรกคือ 0 และเมื่อฟังก์ชันถูกเรียกใช้อีกครั้ง ช่องของตัวล็อคจะเพิ่มขึ้น 1 ในเวลานี้ ตัวล็อคกลับเข้าใหม่จะไม่ถูกต้อง

2. การโจมตีแบบฟิชชิ่ง

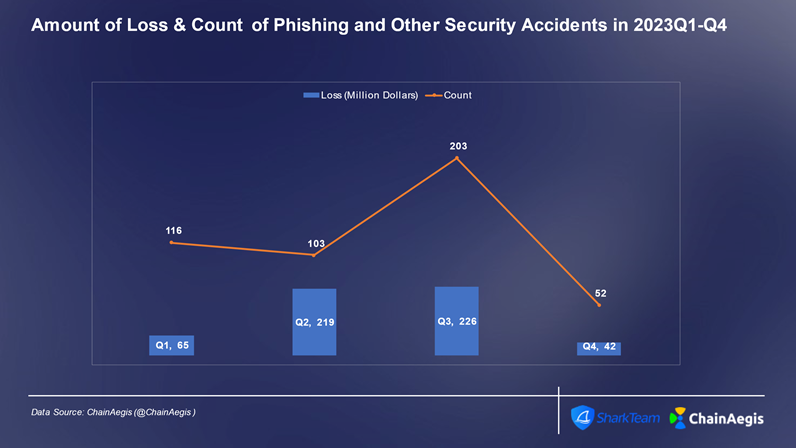

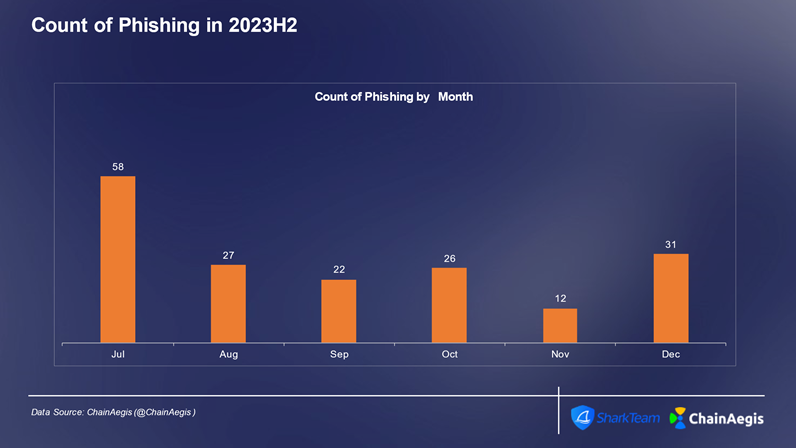

การโจมตีแบบฟิชชิ่งเป็นการโจมตีทางไซเบอร์ประเภทหนึ่งที่ออกแบบมาเพื่อหลอกลวงและชักจูงเป้าหมายให้รับข้อมูลที่ละเอียดอ่อนหรือชักจูงให้พวกเขาดำเนินการที่เป็นอันตราย การโจมตีนี้มักจะดำเนินการผ่านทางอีเมล โซเชียลมีเดีย SMS หรือช่องทางการสื่อสารอื่น ๆ ผู้โจมตีจะแสร้งทำเป็นหน่วยงานที่เชื่อถือได้ เช่น ฝ่ายโครงการ หน่วยงานที่มีอำนาจ KOL ฯลฯ เพื่อล่อลวงเหยื่อให้มอบคีย์ส่วนตัว , คำช่วยจำหรือการอนุญาตการทำธุรกรรม เช่นเดียวกับการโจมตีแบบมีช่องโหว่ตามสัญญา การโจมตีแบบฟิชชิ่งมีอุบัติการณ์สูงและสูญเสียสูงในไตรมาสที่ 3 มีการโจมตีแบบฟิชชิ่งทั้งหมด 107 ครั้ง โดย 58 ครั้งเกิดขึ้นในเดือนกรกฎาคม

รูปภาพ: Web 3 2023 จำนวนการโจมตีแบบฟิชชิ่งต่อไตรมาสและจำนวนการสูญเสีย (ล้านดอลลาร์สหรัฐ)

รูปภาพ: จำนวนการโจมตีแบบฟิชชิ่งต่อเดือนใน Web 3 ปี 2023

การวิเคราะห์การถ่ายโอนสินทรัพย์ในห่วงโซ่การโจมตีแบบฟิชชิ่งทั่วไป

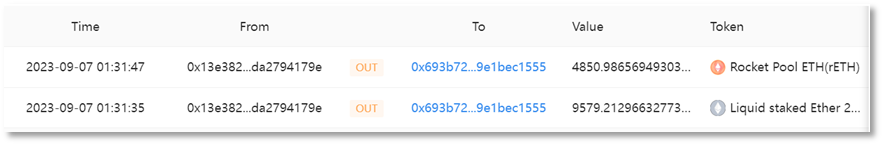

เมื่อวันที่ 7 กันยายน 2023 ที่อยู่ (0x13e382) ประสบกับการโจมตีแบบฟิชชิ่ง ส่งผลให้สูญเสียเงินไปกว่า 24 ล้านดอลลาร์สหรัฐ แฮกเกอร์ฟิชชิ่งใช้การขโมยกองทุน การแลกเปลี่ยนกองทุน และการโอนเงินแบบกระจายอำนาจ จากกองทุนที่สูญเสียไปครั้งสุดท้าย 3,800 ETH ถูกโอนไปยัง Tornado เงินสดเป็นชุด 10,000 ETH ถูกโอนไปยังที่อยู่กลาง (0x702350) และ 1078 , 087 DAI ยังคงอยู่ที่ ที่อยู่ระดับกลาง (0x4F2F02) จนถึงทุกวันนี้

นี่คือการโจมตีแบบฟิชชิ่งทั่วไป ผู้โจมตีขโมยทรัพย์สินของผู้ใช้โดยการฉ้อโกงการอนุญาตกระเป๋าเงินหรือคีย์ส่วนตัว มันได้สร้างเครือข่ายอุตสาหกรรมสีดำแห่งฟิชชิ่ง + การฟอกเงิน ในปัจจุบันแก๊งฉ้อโกงและแม้แต่แฮกเกอร์ระดับชาติก็ใช้ฟิชชิ่งมากขึ้นเรื่อยๆ วิธีการนี้กำลังทำสิ่งที่ชั่วร้ายในสาขา Web3 และต้องการความสนใจและความระมัดระวังของทุกคน

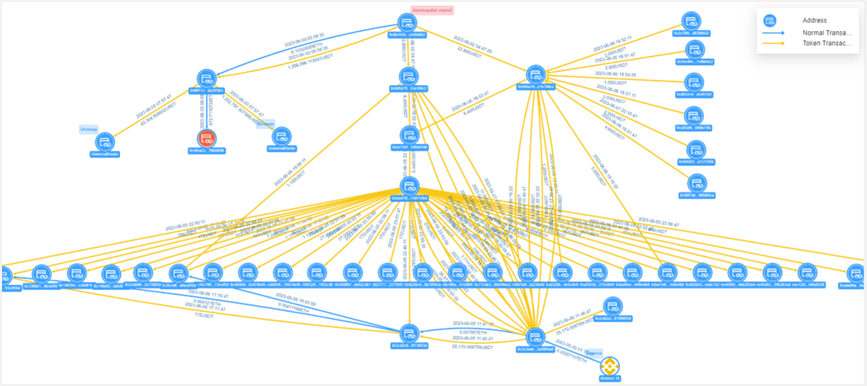

จากการวิเคราะห์การติดตามของ ChainAegis แพลตฟอร์มการวิเคราะห์ข้อมูลขนาดใหญ่ออนไลน์ของ SharkTeam (https://app.chainaegis.com/) เราจะดำเนินการวิเคราะห์ที่เกี่ยวข้องกับกระบวนการฉ้อโกง การโอนเงิน และพฤติกรรมออนไลน์ของการโจมตีแบบฟิชชิ่งทั่วไป

(1) กระบวนการโจมตีแบบฟิชชิ่ง

ที่อยู่ของเหยื่อ (0x13e382) ให้ rETH และ stETH แก่ที่อยู่สแกมเมอร์ 1 (0x4c10a4) ผ่าน เพิ่มค่าเผื่อ

ที่อยู่สแกมเมอร์ 1 (0x4c10a4) โอน 9,579 stETH จากบัญชีของที่อยู่เหยื่อ (0x13e382) ไปยังที่อยู่สแกมเมอร์ 2 (0x693b72) ซึ่งมีมูลค่าประมาณ 15.32 ล้านดอลลาร์

ที่อยู่สแกมเมอร์ 1 (0x4c10a4) โอน 4,850 rETH จากบัญชีของที่อยู่เหยื่อ (0x13e382) ไปยังที่อยู่สแกมเมอร์ 2 (0x693b72) ซึ่งมีมูลค่าประมาณ 8.41 ล้านดอลลาร์

(2) การแลกเปลี่ยนและโอนทรัพย์สิน

แลกเปลี่ยน stETH และ rETH ที่ถูกขโมยไปเป็น ETH ตั้งแต่เช้าตรู่ของปี 2023-09-07 ที่อยู่นักหลอกลวง 2 (0x693b72) ได้ทำธุรกรรมการแลกเปลี่ยนหลายครั้งบนแพลตฟอร์ม Uniswap V2, Uniswap V3 และ Curve โดยแปลง 9,579 stETH และ 4,850 rETH ทั้งหมดเป็น ETH ด้วยจำนวนการแลกเปลี่ยนทั้งหมด 14 , 783.9413 อีทีเอช.

การแลกเปลี่ยน stETH:

การแลกเปลี่ยน ETH:

ส่วนหนึ่งของ ETH ถูกแลกเปลี่ยนเป็น DAI ที่อยู่ Scammer 2 (0x693b72) แลกเปลี่ยน 1,000 ETH เป็น 1,635,047.761675421713685327 DAI ผ่านแพลตฟอร์ม Uniswap V3 นักต้มตุ๋นใช้วิธีการโอนเงินแบบกระจายอำนาจเพื่อโอนเงินที่ถูกขโมยไปยังที่อยู่กระเป๋าเงินกลางหลายแห่ง รวมเป็นเงิน 1,635,139 DAI และ 13,785 ETH ในจำนวนนี้ 1,785 ETH ถูกโอนไปยังที่อยู่กลาง (0x4F2F02), 2,000 ETH ถูกโอนไปยังที่อยู่กลาง (0x2ABdC2) และ 10,000 ETH ถูกโอนไปยังที่อยู่กลาง (0x702350) นอกจากนี้ที่อยู่ระดับกลาง (0x4F2F02) ได้รับ 1, 635, 139 DAI ในวันถัดไป

ที่อยู่กระเป๋าสตางค์ระดับกลาง (0x4F2F02) การโอนเงิน:

ที่อยู่ซึ่งโอนผ่านกองทุนชั้นที่ 1 ถือครอง 1,785 ETH และ 1,635,139 DAI การโอนเงินแบบกระจายอำนาจ DAI และการแลกเปลี่ยนจำนวนเล็กน้อยเป็น ETH

ประการแรก นักต้มตุ๋นเริ่มโอนเงิน 529,000 DAI ผ่านธุรกรรม 10 รายการในช่วงเช้าตรู่ของปี 2023-09-07 ต่อมา ธุรกรรมเจ็ดรายการแรกรวมเป็น 452,000 DAI ถูกโอนจากที่อยู่ระดับกลางไปยัง 0x4E5B2e (FixedFloat) ธุรกรรมที่แปดถูกโอนจากที่อยู่ระดับกลางไปยัง 0x6cC5F6 (OKX) และสองรายการสุดท้ายรวมเป็น 77,000 DAI ถูกโอนจากที่อยู่ระดับกลาง ถึง 0xf1dA17 ( eXch)

ประการที่สอง ในวันที่ 10 กันยายน มีการแลกเปลี่ยน 28,052 DAI เป็น 17.3 ETH ผ่าน Uniswap V2

ตั้งแต่วันที่ 8 กันยายนถึง 11 กันยายน มีการทำธุรกรรม 18 รายการ และโอน ETH ทั้งหมด 1,800 ETH ไปยัง Tornado.Cash

หลังจากการโอน ในที่สุดที่อยู่ก็มีเงินที่ถูกขโมยเหลืออยู่ 1,078,087 DAI ซึ่งยังไม่ได้โอนออกไป

ที่อยู่กลาง (0x2ABdC2) การโอนเงิน:

ที่อยู่นี้มี 2,000 ETH ผ่านการโอนเงินหลายชั้น อันดับแรก ที่อยู่นี้โอน 2,000 ETH ไปยังที่อยู่กลาง (0x71C848) ในวันที่ 11 กันยายน

ต่อมา ที่อยู่ระดับกลาง (0x71C848) ทำการโอนเงินสองครั้งในวันที่ 11 กันยายน และ 1 ตุลาคม ตามลำดับ โดยมีธุรกรรมทั้งหมด 20 รายการ โดยแต่ละรายการโอน 100 ETH และโอน ETH ทั้งหมด 2,000 ETH ไปยัง Tornado.Cash

ที่อยู่กลาง (0x702350) การโอนเงิน

ที่อยู่นี้มี 10,000 ETH ผ่านการโอนเงินหลายชั้น ณ วันที่ 8 ตุลาคม 2023 ETH จำนวน 10,000 ETH ยังคงอยู่ในบัญชีตามที่อยู่นี้และยังไม่ได้โอน

การติดตามเบาะแสที่อยู่: หลังจากวิเคราะห์ธุรกรรมในอดีตของที่อยู่หลอกลวง 1 (0x4c10a4) และที่อยู่หลอกลวง 2 (0x693b72) พบว่ามีที่อยู่ EOA (0x846317) ที่โอน 1.353 ETH ไปยังที่อยู่หลอกลวง 2 (0x693b72) และ แหล่งที่มาของเงินทุนสำหรับที่อยู่ EOA นี้เกี่ยวข้องกับที่อยู่กระเป๋าเงินร้อนที่มีการแลกเปลี่ยนแบบรวมศูนย์ KuCoin และ Binance

3. Rugpull และการฉ้อโกง

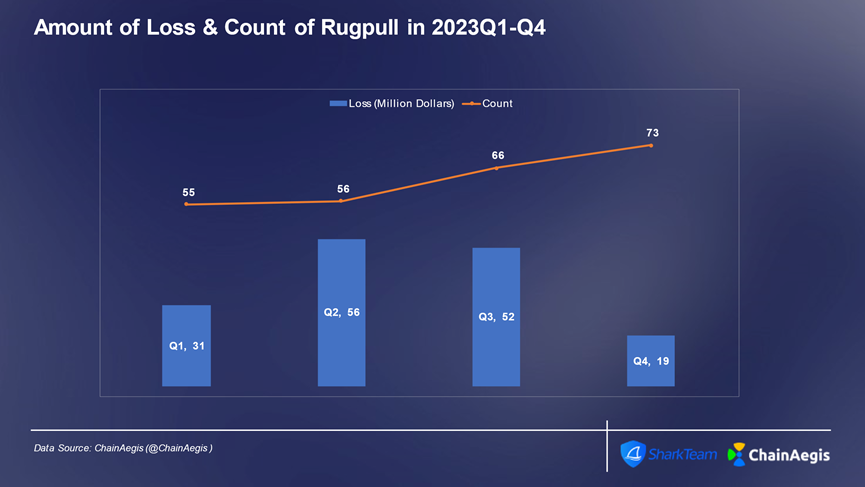

ความถี่ของเหตุการณ์การฉ้อโกง Rugpull แสดงให้เห็นแนวโน้มเพิ่มขึ้นอย่างมีนัยสำคัญในปี 2566 โดยสูงถึง 73 ครั้งในไตรมาสที่ 4 โดยมีมูลค่าขาดทุน 19 ล้านดอลลาร์สหรัฐ การสูญเสียครั้งเดียวโดยเฉลี่ยอยู่ที่ประมาณ 26,000 ดอลลาร์สหรัฐ ซึ่งถือเป็นสัดส่วนสูงสุดของการสูญเสียจากการฉ้อโกง Rugpull ตลอดทั้งปี ไตรมาสคือไตรมาสที่ 2 ตามด้วยไตรมาสที่ 3 และขาดทุนคิดเป็นมากกว่า 30%

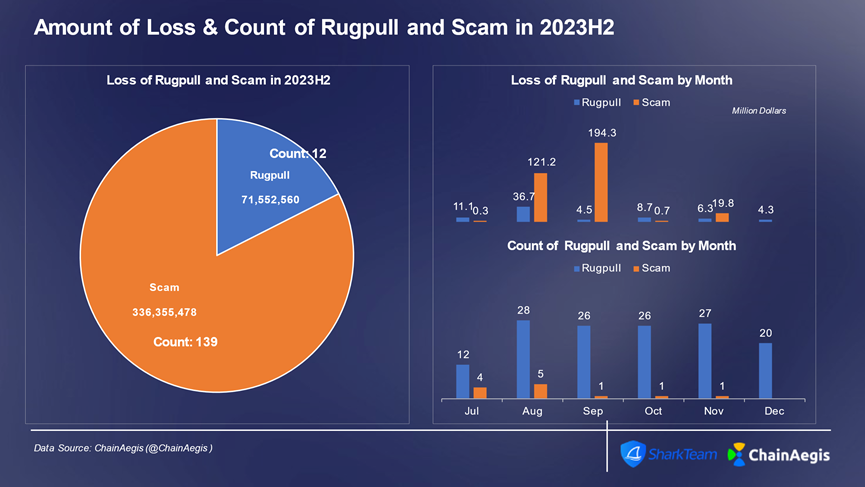

ในช่วงครึ่งหลังของปี 2023 มีเหตุการณ์ Rugpull ทั้งหมด 139 เหตุการณ์และการฉ้อโกง 12 เหตุการณ์ ส่งผลให้สูญเสีย 71.55 ล้านดอลลาร์ และ 340 ล้านดอลลาร์ ตามลำดับ

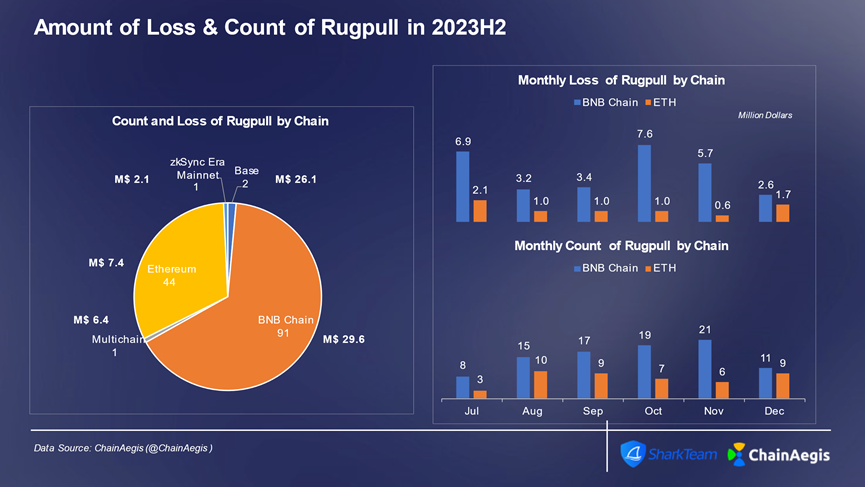

ในช่วงครึ่งหลังของปี 2023 เหตุการณ์ Rugpull ส่วนใหญ่เกิดขึ้นบน BNBCchain ซึ่งสูงถึง 91 ครั้ง คิดเป็นมากกว่า 65% และความสูญเสียสูงถึง 29.57 ล้านดอลลาร์สหรัฐ คิดเป็น 41% ของการขาดทุน Ethereum (44 ครั้ง) ตามมาด้วยการขาดทุน 7.39 ล้านดอลลาร์ นอกจาก Ethereum และ BNBCchain แล้ว เหตุการณ์ BALD Rugpull ยังเกิดขึ้นบน Base chain ในเดือนสิงหาคม ทำให้เกิดการสูญเสียร้ายแรงถึง 25.6 ล้านดอลลาร์

รูปภาพ: จำนวนเหตุการณ์ Rugpull และ Scam ต่อไตรมาสและจำนวนการสูญเสียใน Web 3 ปี 2023 (ล้านดอลลาร์สหรัฐ)

รูปภาพ: เว็บ 3 2023 H 2 จำนวนเหตุการณ์ Rugpull และ Scam ในแต่ละเดือนและจำนวนการสูญเสีย

รูป: เว็บ 3 2023 H 2 จำนวนเหตุการณ์ Rugpull ที่เกิดขึ้นในเครือข่ายที่แตกต่างกันในแต่ละเดือนและจำนวนการสูญเสีย

การวิเคราะห์พฤติกรรมโรงงานฉ้อโกง Rugpu

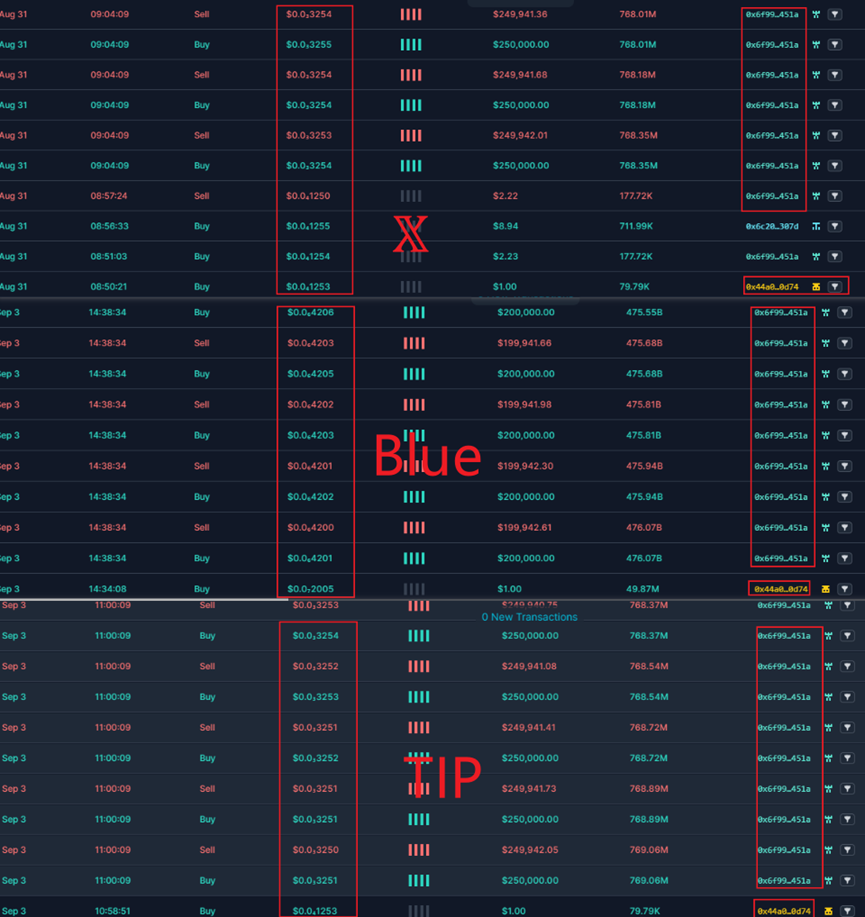

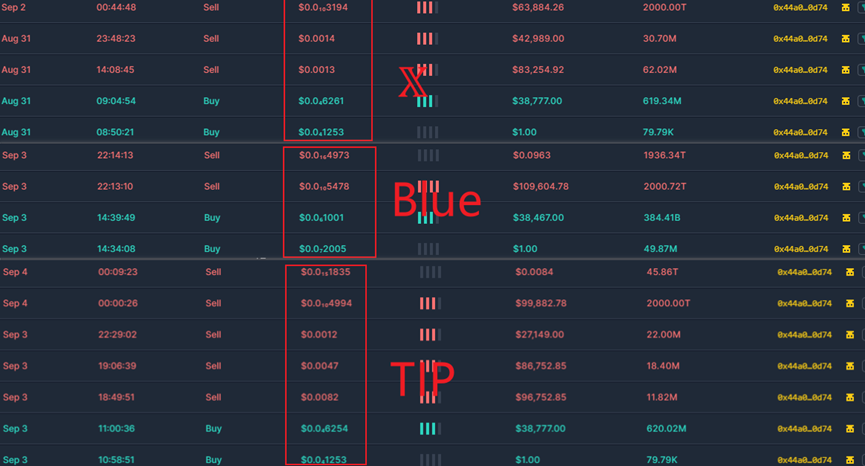

มีโมเดลโรงงานการฉ้อโกง Rug ที่ได้รับความนิยมบน BNBCchain ซึ่งใช้ในการผลิตโทเค็น Rugpull จำนวนมากและกระทำการฉ้อโกง มาดูรูปแบบการฉ้อโกงของ Rugpull Factory ของโทเค็น SEI, X, TIP และ Blue ปลอม

(1)SEI

อันดับแรก เจ้าของโทเค็น SEI ปลอม 0x0a8310eca430beb13a8d1b42a03b3521326e4a58 ได้แลก SEI ปลอม 249 รายการในราคา 1 U

จากนั้น 0x6f9963448071b88FB23Fd9971d24A87e5244451A ดำเนินการซื้อและขายจำนวนมาก ภายใต้การดำเนินการซื้อและขาย สภาพคล่องของโทเค็นเพิ่มขึ้นอย่างมากและราคาก็เพิ่มขึ้นเช่นกัน

โปรโมตผ่านฟิชชิ่งและวิธีการอื่น ๆ เพื่อหลอกล่อผู้ใช้จำนวนมากให้ซื้อ เมื่อสภาพคล่องเพิ่มขึ้น ราคาโทเค็นก็จะเพิ่มขึ้นเป็นสองเท่า

เมื่อราคาของโทเค็นถึงมูลค่าที่กำหนด เจ้าของโทเค็นจะเข้าสู่ตลาดและดำเนินการขายเพื่อดำเนินการ Rugpull ดังที่เห็นได้จากรูปด้านล่าง ระยะเวลาเข้าและเก็บเกี่ยวและราคาแตกต่างกัน

(2) เท็จ X, เคล็ดลับเท็จ, ฟ้าเท็จ

อันดับแรก เจ้าของโทเค็น X, TIP และ Blue 0x44A028Dae3680697795A8d50960c8C155cBc0D74 แลกเปลี่ยน 1 U สำหรับโทเค็นที่เกี่ยวข้อง เช่นเดียวกับโทเค็น Sei ปลอม

0x6f9963448071b88FB23Fd9971d24A87e5244451A การดำเนินการซื้อและขายจำนวนมาก ภายใต้การดำเนินการซื้อและขาย สภาพคล่องจะเพิ่มขึ้นอย่างมากและราคาก็สูงขึ้น

จากนั้นจะมีการโปรโมตผ่านฟิชชิ่งและช่องทางอื่น ๆ เพื่อดึงดูดผู้ใช้จำนวนมากให้ซื้อ เมื่อสภาพคล่องเพิ่มขึ้น ราคาโทเค็นก็จะเพิ่มขึ้นเป็นสองเท่า

เช่นเดียวกับ SEI ปลอม เมื่อราคาของโทเค็นถึงมูลค่าที่กำหนด เจ้าของโทเค็นจะเข้าสู่ตลาดเพื่อขายและดำเนินการ Rugpull ดังที่เห็นได้จากรูปด้านล่าง ระยะเวลาเข้าและเก็บเกี่ยวและราคาแตกต่างกัน

แผนภูมิความผันผวนของ SEI ปลอม, X ปลอม, TIP ปลอม และโทเค็นสีน้ำเงินปลอมมีดังนี้:

เราสามารถเรียนรู้จากการตรวจสอบย้อนกลับของกองทุนและรูปแบบพฤติกรรม:

ในเนื้อหาการตรวจสอบย้อนกลับของกองทุน ผู้ก่อตั้งโรงงานโทเค็นและเงินทุนของผู้สร้างโทเค็นมาจากบัญชี EOA หลายบัญชี นอกจากนี้ยังมีการไหลเวียนของเงินทุนระหว่างบัญชีต่างๆ ซึ่งบางส่วนถูกโอนผ่านที่อยู่ฟิชชิ่ง บางส่วนได้มาจากการดำเนินการโทเค็น rugpull ก่อนหน้านี้ และบางส่วนได้มาจากแพลตฟอร์มผสมสกุลเงิน เช่น เงินสดทอร์นาโด การใช้หลายวิธีในการโอนเงินมีจุดมุ่งหมายเพื่อสร้างเครือข่ายทางการเงินที่ซับซ้อนและซับซ้อน ที่อยู่ที่แตกต่างกันยังสร้างสัญญาโรงงานโทเค็นหลายสัญญาและผลิตโทเค็นในปริมาณมาก

ในขณะที่วิเคราะห์พฤติกรรมของโทเค็น Rugpull เราค้นพบที่อยู่นั้น

0x6f9963448071b88FB23Fd9971d24A87e5244451A เป็นหนึ่งในแหล่งเงินทุน วิธีการแบบแบทช์ยังใช้เมื่อดำเนินการราคาโทเค็น ที่อยู่ 0x072e9A13791f3a45fc6eB6AD38e6ea258C080cc3 ยังทำหน้าที่เป็นผู้ให้บริการกองทุน โดยมอบเงินทุนที่สอดคล้องกันให้กับผู้ถือโทเค็นหลายราย .

จากการวิเคราะห์สรุปได้ว่ามีกลุ่มฉ้อโกง Web3 ที่มีการแบ่งแยกแรงงานที่ชัดเจนอยู่เบื้องหลังพฤติกรรมชุดนี้ ก่อตัวเป็นห่วงโซ่อุตสาหกรรมสีดำ ซึ่งส่วนใหญ่เกี่ยวข้องกับการรวบรวมฮอตสปอต การออกสกุลเงินอัตโนมัติ การทำธุรกรรมอัตโนมัติ การโฆษณาชวนเชื่อที่เป็นเท็จ การโจมตีแบบฟิชชิ่ง , การเก็บเกี่ยว Rugpull และลิงค์อื่น ๆ เกิดขึ้นบน BNBCchain โทเค็น Rugpull ปลอมที่ออกนั้นมีความเกี่ยวข้องอย่างใกล้ชิดกับเหตุการณ์ในอุตสาหกรรมที่ร้อนแรง และทำให้เกิดความสับสนและเป็นการยั่วยุอย่างมาก ผู้ใช้จำเป็นต้องระมัดระวังตลอดเวลา รักษาเหตุผล และหลีกเลี่ยงการสูญเสียที่ไม่จำเป็น

4. แรนซัมแวร์

ภัยคุกคามจากการโจมตีด้วยแรนซัมแวร์ยังคงคุกคามองค์กรและธุรกิจในปี 2566 การโจมตีด้วยแรนซัมแวร์มีความซับซ้อนมากขึ้น โดยผู้โจมตีใช้เทคนิคที่หลากหลายเพื่อใช้ประโยชน์จากช่องโหว่ในระบบและเครือข่ายองค์กร การโจมตีด้วยแรนซัมแวร์ที่แพร่หลายยังคงเป็นภัยคุกคามที่สำคัญต่อองค์กร บุคคล และโครงสร้างพื้นฐานที่สำคัญทั่วโลก ผู้โจมตีปรับเปลี่ยนและปรับปรุงกลยุทธ์การโจมตีอย่างต่อเนื่อง โดยใช้ซอร์สโค้ดที่รั่วไหล แผนการโจมตีอัจฉริยะ และภาษาการเขียนโปรแกรมที่เกิดขึ้นใหม่ เพื่อเพิ่มผลกำไรที่ผิดกฎหมายให้สูงสุด

LockBit, ALPHV/BlackCat และ BlackBasta เป็นกลุ่มกรรโชกแรนซัมแวร์ที่มีการใช้งานมากที่สุดในปัจจุบัน

รูปภาพ: จำนวนเหยื่อของกลุ่มแรนซัมแวร์

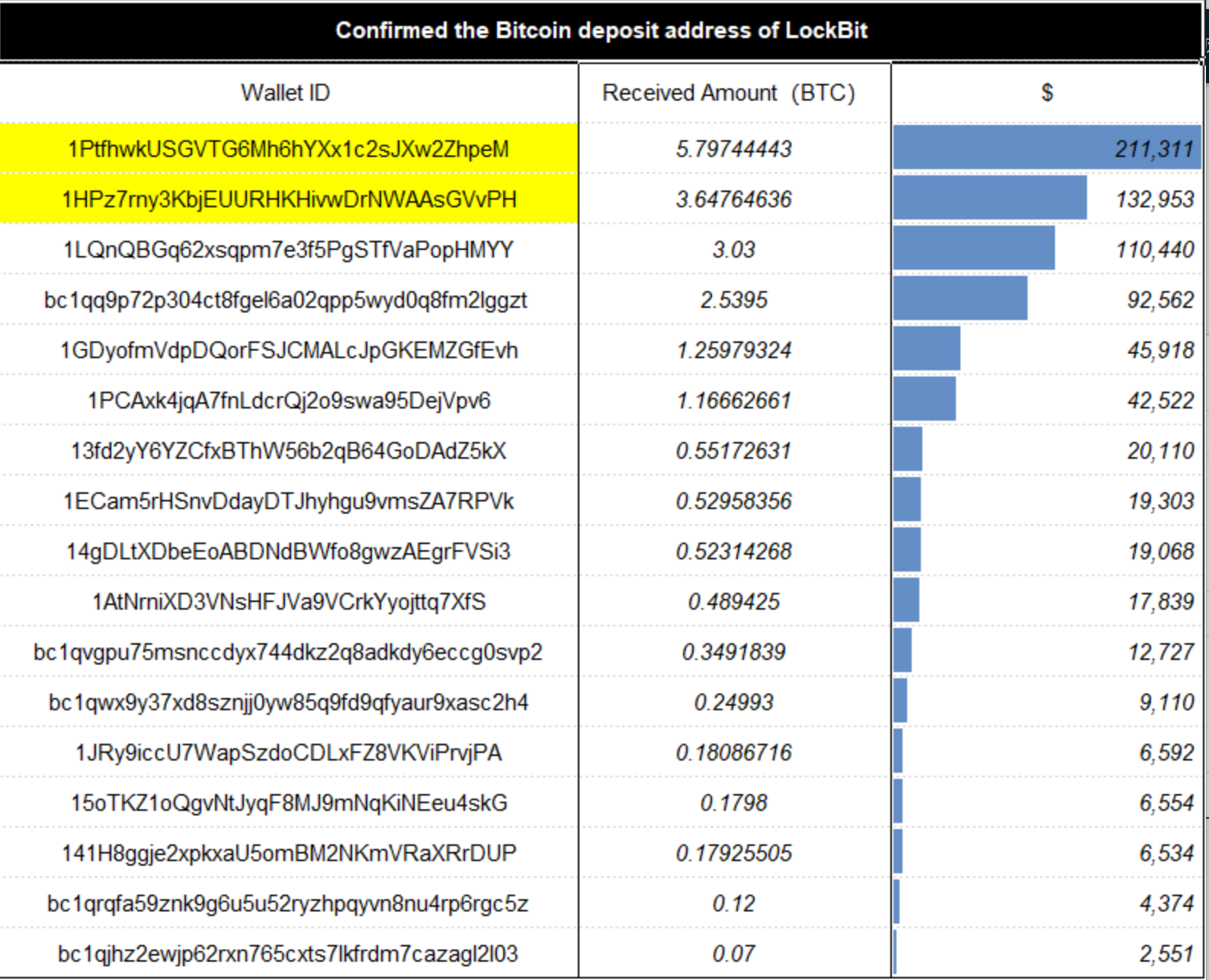

ในปัจจุบัน แรนซัมแวร์ใช้สกุลเงินดิจิทัลในการรวบรวมการชำระเงินมากขึ้นเรื่อยๆ ยกตัวอย่าง Lockbit บริษัทต่างๆ ที่ถูกโจมตีโดย LockBit เมื่อเร็ว ๆ นี้ ได้แก่: TSMC เมื่อปลายเดือนมิถุนายนปีนี้, Boeing ในเดือนตุลาคม และบริษัทในเครือของ Industrial and Commercial ที่สหรัฐฯ เป็นเจ้าของทั้งหมด ธนาคารแห่งประเทศจีนในเดือนพฤศจิกายน บริษัทต่างๆ ฯลฯ ส่วนใหญ่ใช้ Bitcoin เพื่อรวบรวมค่าไถ่ และ LockBit จะฟอกเงินดิจิทัลหลังจากได้รับค่าไถ่ มาดู Lockbit เป็นตัวอย่างในการวิเคราะห์โมเดลการฟอกแรนซัมแวร์

จากการวิเคราะห์ของ ChainAegis พบว่า LockBit ransomware ส่วนใหญ่ใช้ BTC เพื่อรวบรวมค่าไถ่โดยใช้ที่อยู่การชำระเงินที่แตกต่างกัน ที่อยู่และจำนวนเงินการชำระเงินบางส่วนสรุปได้ดังนี้ จำนวน BTC สำหรับค่าไถ่ครั้งเดียวอยู่ในช่วง 0.07 ถึง 5.8 และอยู่ที่ประมาณ 2,551 เหรียญสหรัฐถึงสหรัฐอเมริกา 211 ดอลลาร์ ราคามีตั้งแต่ 311 ดอลลาร์

รูปภาพ: ส่วนหนึ่งของที่อยู่การชำระเงินของ LockBit และจำนวนเงินที่ชำระ

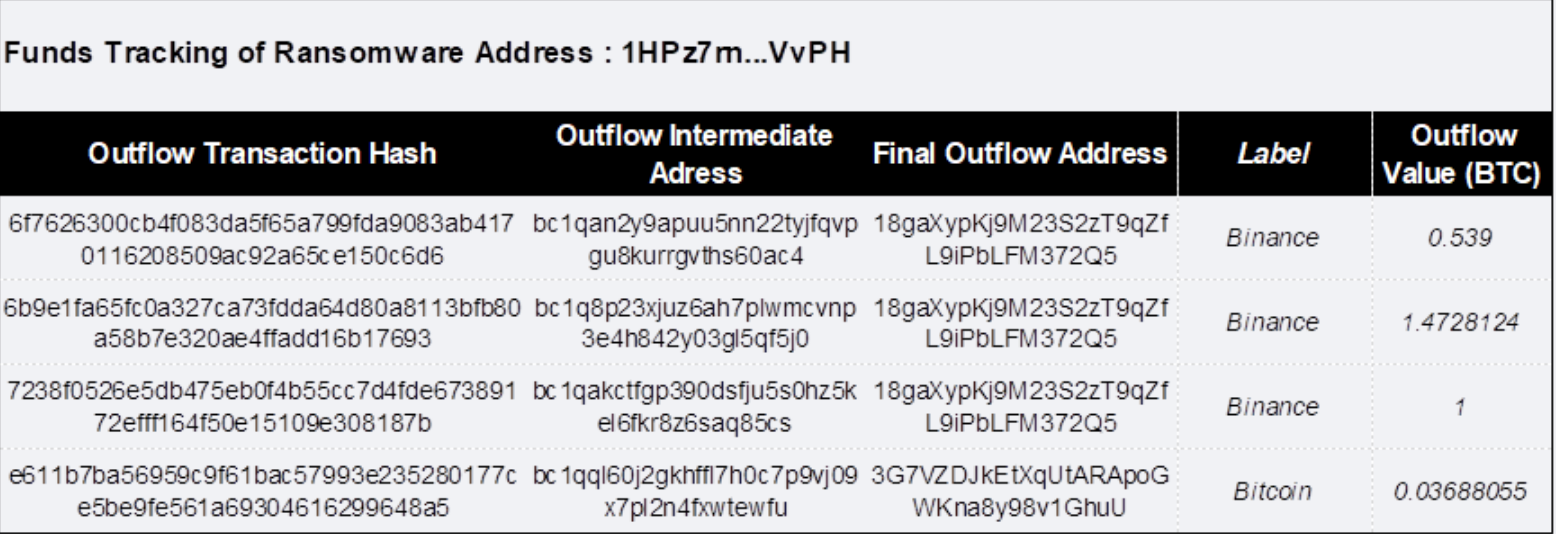

ดำเนินการติดตามที่อยู่ออนไลน์และการวิเคราะห์การต่อต้านการฟอกเงินโดยใช้ที่อยู่สองแห่งที่มีจำนวนเงินสูงสุดที่เกี่ยวข้อง:

ที่อยู่การชำระเงินแบล็กเมล์ 1: 1PtfhwkUSGVTG6Mh6hYXx1c2sJXw2ZhpeM;

ที่อยู่การชำระค่าไถ่ 2: 1HPz7rny3KbjEUURHKHivwDrNWAAsGVvPH

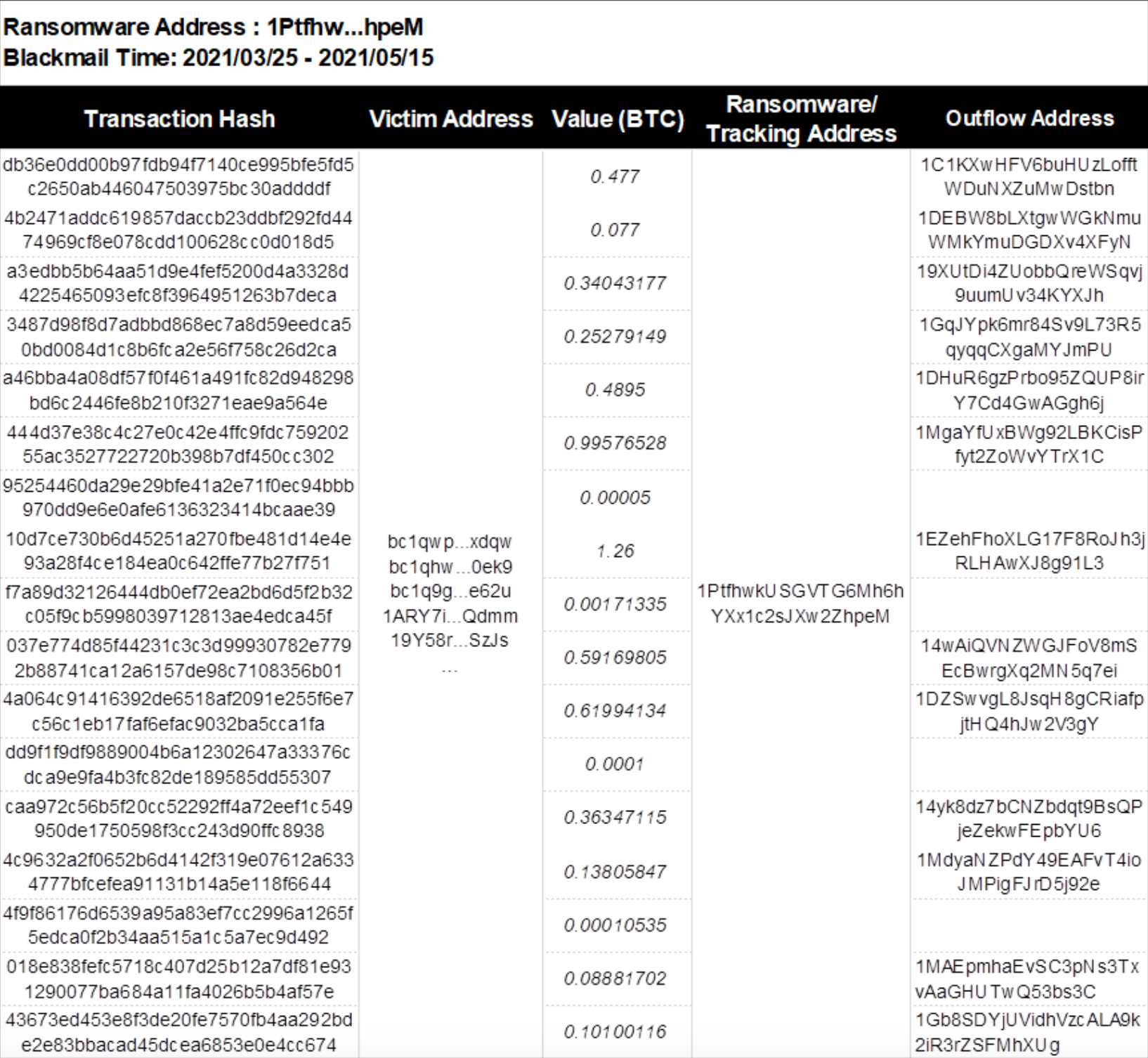

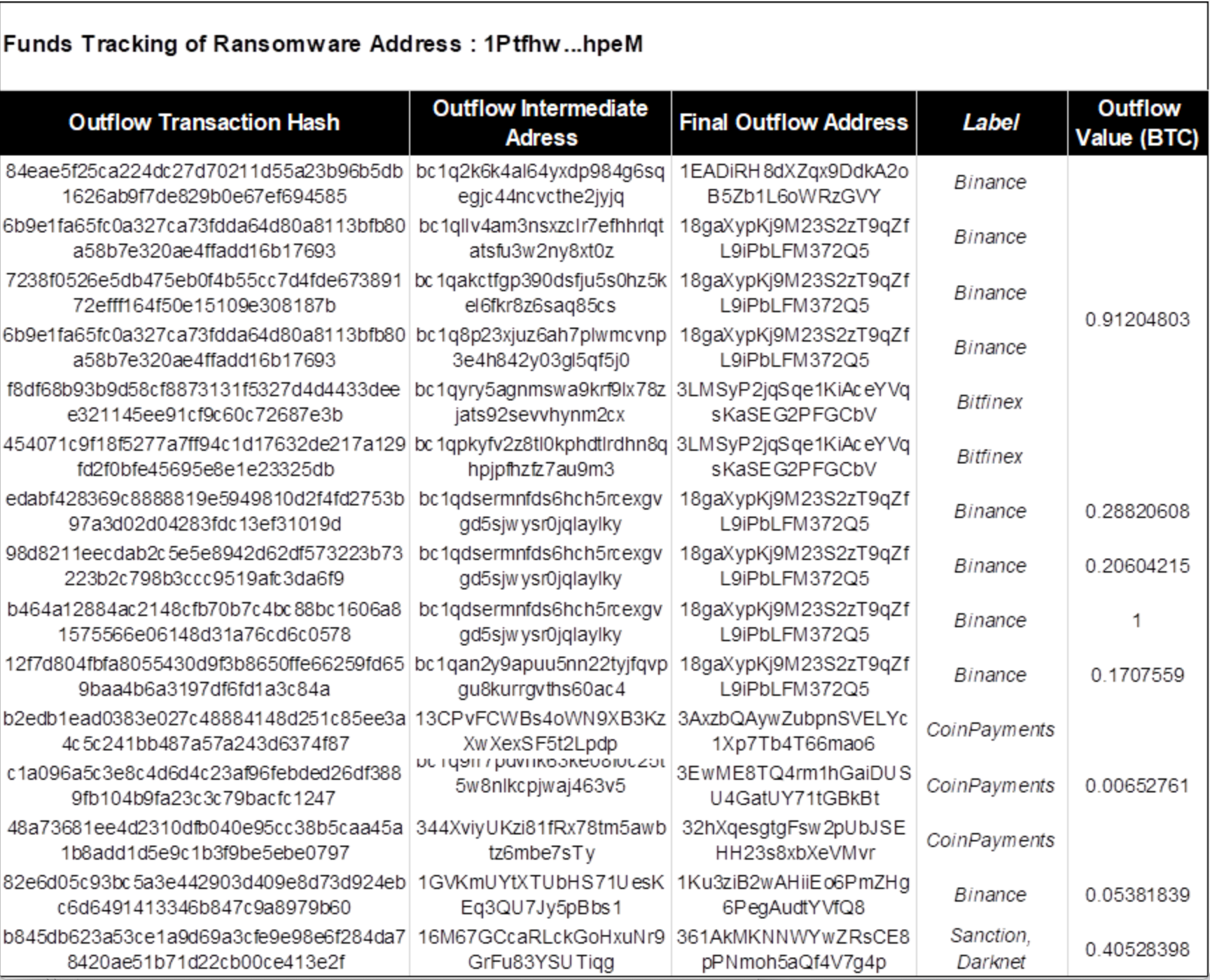

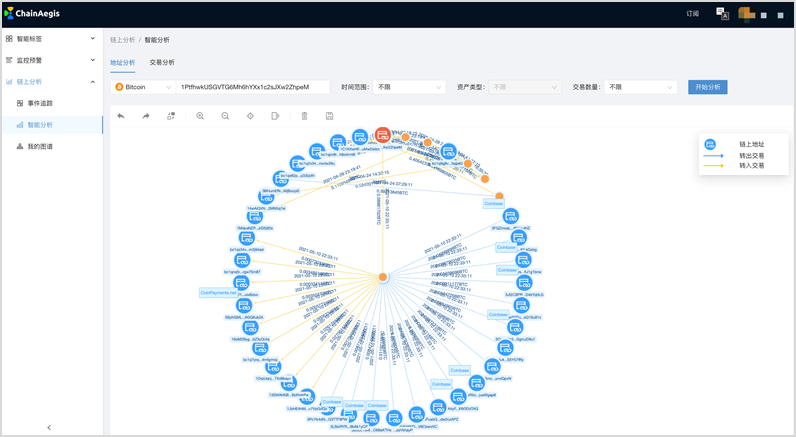

(1) ที่อยู่การชำระเงินแบล็กเมล์ 1: 1PtfhwkUSGVTG6Mh6hYXx1c2sJXw2ZhpeM

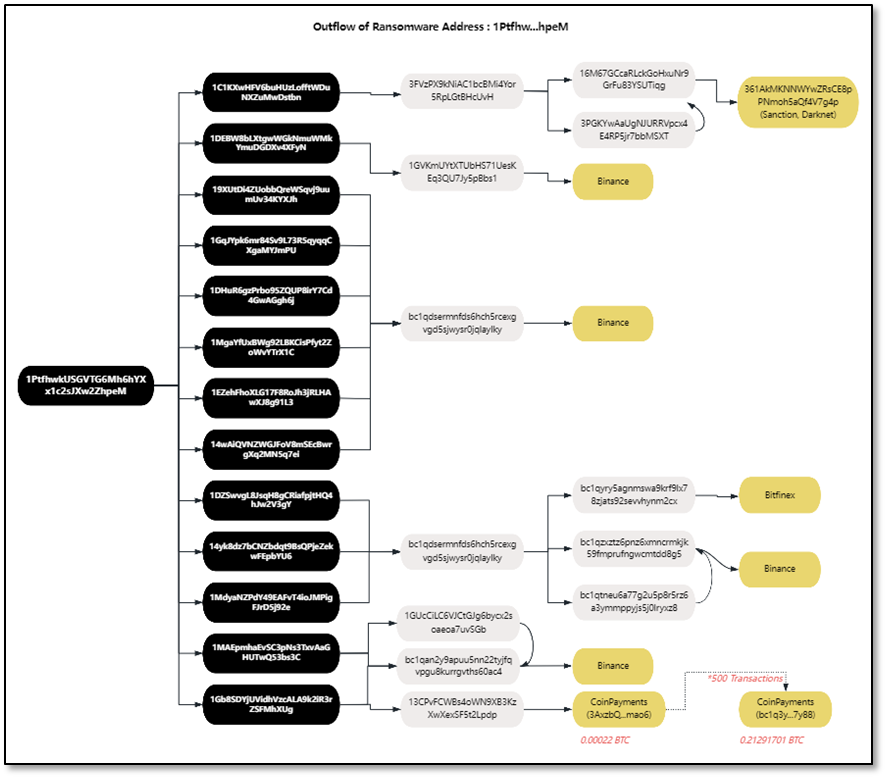

จากการวิเคราะห์ในรูปด้านล่าง ที่อยู่ 1 (1Ptfhw) ได้รับธุรกรรมออนไลน์ทั้งหมด 17 รายการตั้งแต่วันที่ 25 มีนาคม 2021 ถึง 15 พฤษภาคม 2021 หลังจากได้รับเงินแล้ว ก็โอนสินทรัพย์ไปยังที่อยู่กลางหลัก 13 แห่งอย่างรวดเร็ว ที่อยู่กลางเหล่านี้จะถูกโอนไปยังที่อยู่กลาง 6 เลเยอร์ 2 ผ่านกองทุน ได้แก่: 3FVzPX…cUvH, 1GVKmU…Bbs1, bc1qdse…ylky, 1GUcCi…vSGb, bc1qan… 0ac4 และ 13CPvF…Lpdp

ที่อยู่ระดับกลาง 3FVzPX…cUvH ผ่านการวิเคราะห์แบบออนไลน์ พบว่าในที่สุดจะไหลไปยังที่อยู่ Darknet 361 AkMKNNWYwZRsCE 8 pPNmoh 5 aQf 4 V 7 g 4 p

ที่อยู่ระดับกลาง 13CPvF…Lpdp โอนจำนวนเล็กน้อย 0.0002 2B TC ไปยัง CoinPayments มีธุรกรรมที่คล้ายกัน 500 รายการ และรวม 0.21 BTC ถูกรวบรวมไปยังที่อยู่ CoinPayments: bc1q3y…7y88 และ CoinPayments ถูกใช้เพื่อการฟอกเงิน

ในที่สุดที่อยู่ตัวกลางอื่น ๆ ก็เข้าสู่การแลกเปลี่ยนแบบรวมศูนย์ Binance และ Bitfinex

รูปภาพ: ที่อยู่ 1 (1Ptfhw…hpeM) แหล่งที่มาของกองทุนและรายละเอียดการไหลออกของกองทุน

รูปภาพ: ที่อยู่ 1 (1Ptfhw…hpeM) การติดตามการไหลของกองทุน

รูปภาพ: ที่อยู่ระดับกลางและรายละเอียดการไหลของเงินทุนที่เกี่ยวข้องกับที่อยู่ 1 (1Ptfhw…hpeM)

รูปภาพ: แผนผังธุรกรรมที่อยู่ 1 (1Ptfhw…hpeM)

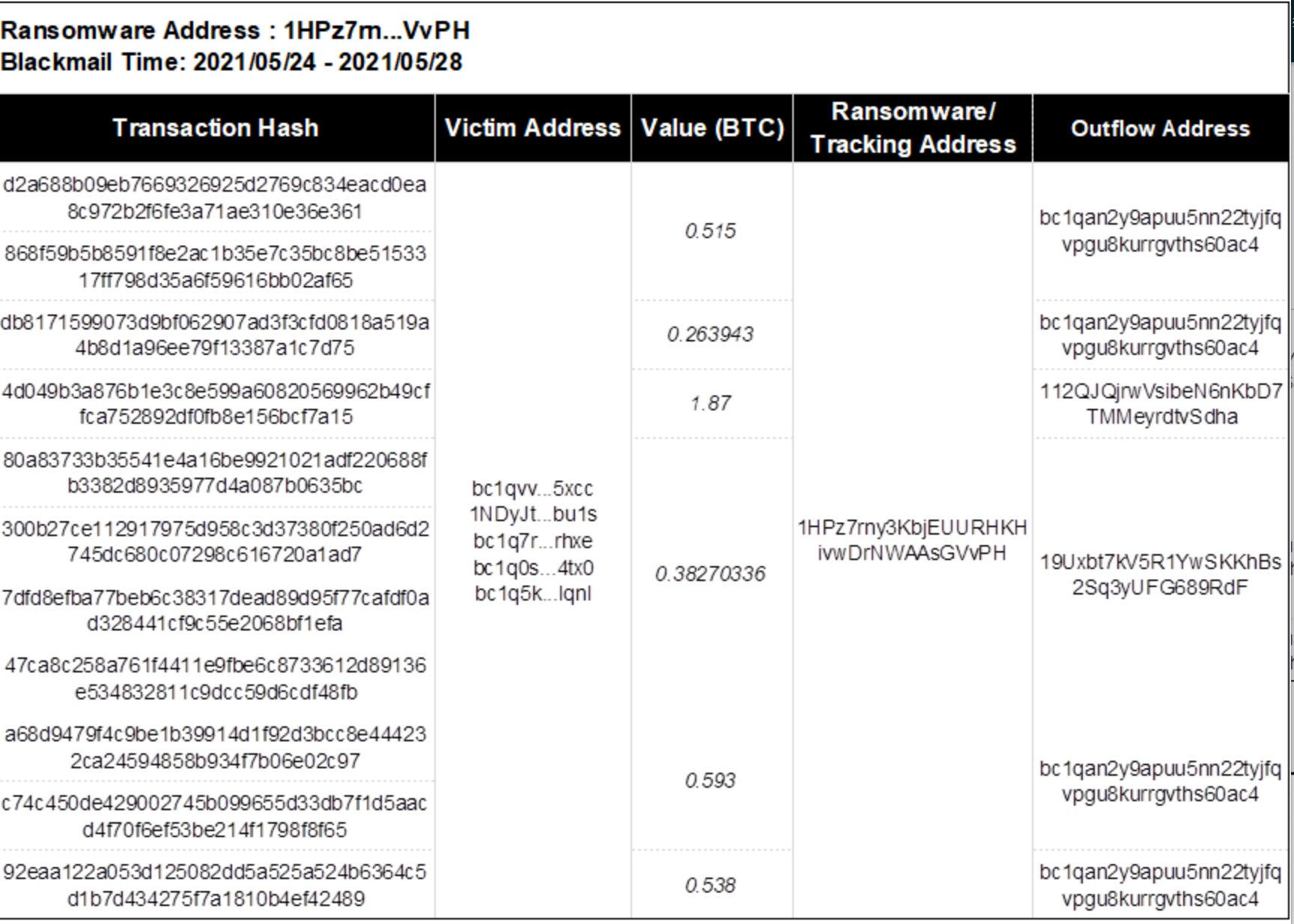

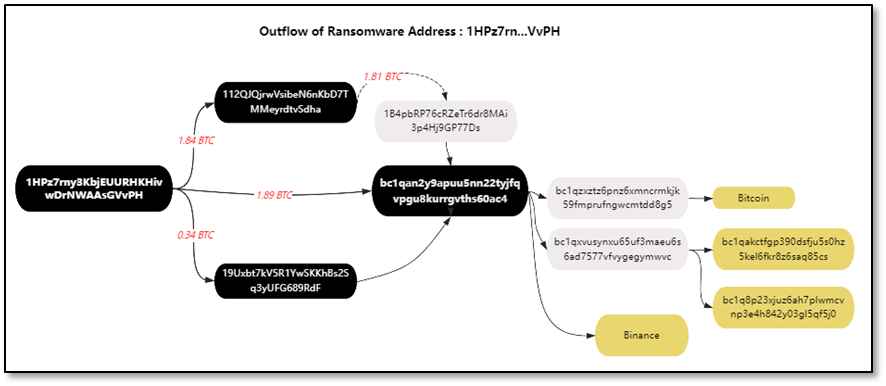

(2) ที่อยู่การชำระเงินแบล็กเมล์ 2: 1HPz7rny3KbjEUURHKHivwDrNWAAsGVvPH

เหยื่อจ่ายเงิน 4.16 BTC ให้กับผู้ให้บริการแรนซัมแวร์ LockBit ในธุรกรรม 11 รายการระหว่างวันที่ 24 พฤษภาคม 2021 ถึง 28 พฤษภาคม 2021 ทันที ที่อยู่ 2 (1HPz7rn...VvPH) โอน 1.89 BTC ของกองทุนกรรโชกทรัพย์ไปยังที่อยู่กลาง 1: bc1qan...0ac4, 1.84 BTC ไปยังที่อยู่กลาง 2: 112QJQj...Sdha และ 0.34 BTC ไปยังที่อยู่กลาง 3: 19Uxbt... 9RdF

ที่อยู่กลางสุดท้าย 2: 112QJQj…Sdha และที่อยู่กลาง 3: 19 Uxbt… 9 RdF ทั้งสองย้ายเงินไปยังที่อยู่กลาง 1: bc1qan…0ac4 หลังจากนั้นทันที ที่อยู่ระดับกลาง 1bc1qan...0ac4 ยังคงโอนเงินต่อไป เงินส่วนเล็ก ๆ ถูกโอนโดยตรงไปยังการแลกเปลี่ยน Binance ส่วนอีกส่วนหนึ่งของเงินถูกโอนทีละชั้นผ่านที่อยู่ระดับกลาง และสุดท้ายก็โอนไปที่ Binance และแพลตฟอร์มอื่นๆ สำหรับการฟอกเงิน รายละเอียดการทำธุรกรรมเฉพาะและที่อยู่ มีป้ายกำกับดังนี้

รูปภาพ: ที่อยู่ 2 (1HPz7rn...VvPH) แหล่งที่มาของกองทุนและรายละเอียดการไหลออกของกองทุน

รูปภาพ: ที่อยู่ 2 (1HPz7rn...VvPH) การติดตามการไหลของกองทุน

รูปภาพ: ที่อยู่ระดับกลางและรายละเอียดการไหลของเงินทุนที่เกี่ยวข้องกับที่อยู่ 2 (1HPz7rn...VvPH)

หลังจากที่ LockBit ได้รับค่าไถ่แล้ว ก็จะทำการฟอกเงินแบบ Cryptocurrency รูปแบบการฟอกเงินนี้แตกต่างจากวิธีการฟอกเงินแบบดั้งเดิม โดยปกติจะเกิดขึ้นบน Blockchain และมีลักษณะเป็นรอบที่ยาวนาน เงินทุนกระจาย ระบบอัตโนมัติสูง และมีความซับซ้อนสูง ในการดำเนินการกำกับดูแลสกุลเงินดิจิทัลและการติดตามกองทุน ในด้านหนึ่ง เราต้องสร้างความสามารถในการวิเคราะห์ทั้งแบบออนไลน์และออฟไลน์และการรวบรวมหลักฐาน และในทางกลับกัน เราต้องเปิดตัวการโจมตีและการป้องกันความปลอดภัยระดับ APT ที่การรักษาความปลอดภัยของเครือข่าย ระดับและมีความสามารถในการบูรณาการการโจมตีและการป้องกัน

5. การฟอกเงิน

การฟอกเงินเป็นการกระทำที่ทำให้รายได้ผิดกฎหมายถูกกฎหมาย ส่วนใหญ่หมายถึงการใช้รายได้ที่ผิดกฎหมายและรายได้ที่เกิดขึ้นเพื่อปกปิดและปกปิดแหล่งที่มาและลักษณะของรายได้ด้วยวิธีการต่างๆ เพื่อให้ถูกกฎหมายในรูปแบบ การกระทำดังกล่าวรวมถึงแต่ไม่จำกัดเพียงการจัดหาบัญชีทุน การช่วยเหลือในการแปลงแบบฟอร์มทรัพย์สิน ช่วยเหลือในการโอนเงิน หรือส่งเงินไปต่างประเทศ Cryptocurrencies—โดยเฉพาะ Stablecoin—ถูกเอารัดเอาเปรียบจากกิจกรรมการฟอกเงินตั้งแต่เนิ่นๆ เนื่องจากมีต้นทุนการโอนต่ำ การแบ่งเขตทางภูมิศาสตร์ และลักษณะต่อต้านการเซ็นเซอร์บางประการ สิ่งนี้ยังนำไปสู่การวิพากษ์วิจารณ์สกุลเงินดิจิทัล หนึ่งในเหตุผลหลัก

กิจกรรมการฟอกเงินแบบดั้งเดิมมักใช้ตลาด OTC ของสกุลเงินดิจิทัลเพื่อแลกเปลี่ยนจากสกุลเงินตามกฎหมายเป็นสกุลเงินดิจิทัล หรือจากสกุลเงินดิจิทัลเป็นสกุลเงินตามกฎหมาย สถานการณ์การฟอกเงินมีความแตกต่างกันและรูปแบบมีความหลากหลาย แต่ไม่ว่าอะไรก็ตาม สาระสำคัญของพฤติกรรมประเภทนี้คือ เพื่อบล็อกเจ้าหน้าที่บังคับใช้กฎหมายไม่ให้ตรวจสอบการเชื่อมโยงทางการเงิน รวมถึงบัญชีของสถาบันการเงินแบบดั้งเดิมหรือบัญชีของสถาบันการเข้ารหัส

แตกต่างจากกิจกรรมการฟอกเงินแบบดั้งเดิม เป้าหมายการฟอกของกิจกรรมการฟอกเงินสกุลเงินดิจิทัลใหม่คือสกุลเงินดิจิทัลเอง และโครงสร้างพื้นฐานของอุตสาหกรรมการเข้ารหัส รวมถึงกระเป๋าเงิน สะพานข้ามเครือข่าย แพลตฟอร์มการซื้อขายแบบกระจายอำนาจ ฯลฯ จะถูกนำมาใช้อย่างผิดกฎหมาย

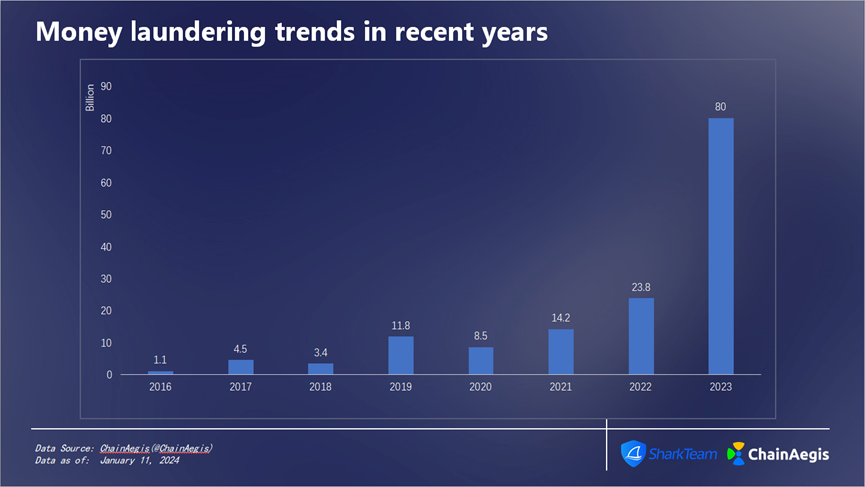

แผนภูมิ: จำนวนการฟอกเงินในปีที่ผ่านมา

ตั้งแต่ปี 2559 ถึง 2566 การฟอกเงินด้วยสกุลเงินดิจิทัลมีมูลค่ารวมทั้งสิ้น 147.7 พันล้านดอลลาร์ ปริมาณการฟอกเงินเพิ่มขึ้นในอัตรา 67% ต่อปีตั้งแต่ปี 2020 สูงถึง 23.8 พันล้านดอลลาร์สหรัฐในปี 2022 และสูงถึง 80 พันล้านดอลลาร์สหรัฐในปี 2023 จำนวนเงินที่ถูกฟอกนั้นมีจำนวนมหาศาล และสกุลเงินดิจิทัลก็ป้องกันการฟอกเงิน การดำเนินงานมีความจำเป็น

ตามสถิติของแพลตฟอร์ม ChainAegis จำนวนเงินทุนในแพลตฟอร์มผสมสกุลเงินออนไลน์ Tornado Cash ยังคงเติบโตอย่างรวดเร็วตั้งแต่เดือนมกราคม 2020 ปัจจุบันมีการฝาก ETH เกือบ 3.62 ล้าน ETH ในกลุ่มกองทุนนี้ โดยมียอดเงินฝากรวม 7.8 ดอลลาร์สหรัฐฯ พันล้าน Tornado Cash ได้กลายเป็นศูนย์กลางการฟอกเงินที่ใหญ่ที่สุดของ Ethereum อย่างไรก็ตาม เนื่องจากหน่วยงานบังคับใช้กฎหมายของสหรัฐอเมริกาออกมาตรการคว่ำบาตรต่อ Tornado Cash ในเดือนสิงหาคม 2022 จำนวนการฝากและถอนเงินของ Tornado Cash รายสัปดาห์จึงเพิ่มขึ้นสองเท่า อย่างไรก็ตาม เนื่องจากลักษณะการกระจายอำนาจของ Tornado Cash จึงเป็นไปไม่ได้ที่จะหยุดมันจากแหล่งที่มา และ เงินทุนยังคงไหลเข้าเข้าระบบผสมเหรียญ

การวิเคราะห์รูปแบบการฟอกเงินของ Lazarus Group (องค์กร APT ของเกาหลีเหนือ)

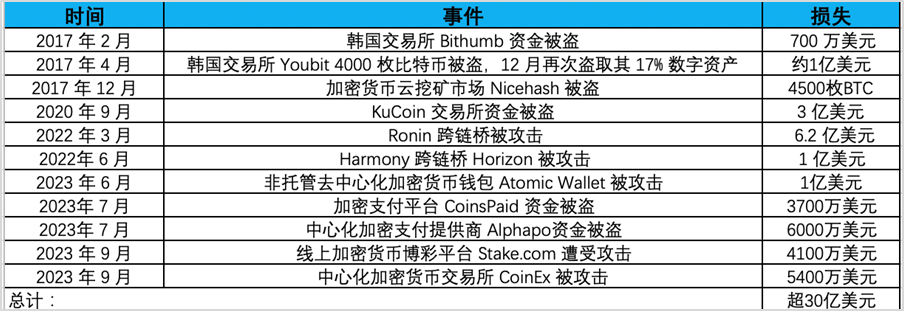

องค์กร APT (Advanced Persistent Threat) ระดับชาติคือกลุ่มแฮ็กเกอร์ชั้นนำที่ได้รับการสนับสนุนจากภูมิหลังระดับชาติ และเชี่ยวชาญในการโจมตีทางไซเบอร์ในระยะยาวและต่อเนื่องต่อเป้าหมายเฉพาะ Lazarus Group องค์กร APT ของเกาหลีเหนือเป็นกลุ่ม APT ที่กระตือรือร้นมาก โดยมีวัตถุประสงค์ในการโจมตีเพื่อขโมยเงินเป็นหลัก ทำให้เป็นภัยคุกคามที่ใหญ่ที่สุดต่อสถาบันการเงินทั่วโลก ในช่วงไม่กี่ปีที่ผ่านมา พวกเขาต้องรับผิดชอบต่อการโจมตีและการโจรกรรมเงินทุนหลายครั้งใน ฟิลด์สกุลเงินดิจิทัล

เหตุการณ์ด้านความปลอดภัยและความสูญเสียที่เกิดจากการโจมตีของลาซารัสในช่องเข้ารหัสที่ได้รับการนับอย่างชัดเจนมีดังนี้:

ลาซารัสขโมยเงินทุนมากกว่า 3 พันล้านดอลลาร์ในการโจมตีทางไซเบอร์ มีรายงานว่าองค์กรแฮ็กเกอร์ลาซารัสได้รับการสนับสนุนจากผลประโยชน์เชิงกลยุทธ์ของเกาหลีเหนือและจัดหาเงินทุนสำหรับโครงการระเบิดนิวเคลียร์และขีปนาวุธของเกาหลีเหนือ ด้วยเหตุนี้ สหรัฐฯ จึงประกาศเงินรางวัล 5 ล้านดอลลาร์และมาตรการคว่ำบาตรต่อกลุ่มแฮ็กเกอร์ Lazarus กระทรวงการคลังของสหรัฐอเมริกายังได้เพิ่มที่อยู่ที่เกี่ยวข้องลงในรายชื่อบุคคลสัญชาติที่ถูกจับตามองเป็นพิเศษ (SDN) ของ OFAC ซึ่งห้ามมิให้บุคคล หน่วยงาน และที่อยู่ที่เกี่ยวข้องของสหรัฐอเมริกาทำธุรกรรมเพื่อให้แน่ใจว่ากลุ่มที่ได้รับการสนับสนุนจากรัฐไม่สามารถนำเงินเหล่านี้ออกมาเป็นการลงโทษได้ Virgil Griffith ผู้พัฒนา Ethereum ถูกตัดสินจำคุกห้าปีสามเดือนในการช่วยเหลือเกาหลีเหนือใช้สกุลเงินเสมือนเพื่อหลีกเลี่ยงการคว่ำบาตร ในปี 2023 OFAC ยังได้คว่ำบาตรบุคคลสามคนที่เกี่ยวข้องกับ Lazarus Group ซึ่งสองคนในนั้นถูกคว่ำบาตร Cheng Hung Man และ Wu Huihui เป็นผู้ค้าที่ไม่ต้องสั่งโดยแพทย์ (OTC) ซึ่งอำนวยความสะดวกในการซื้อขายสกุลเงินดิจิตอลสำหรับ Lazarus ในขณะที่บุคคลที่สาม Sim Hyon Sop ให้การสนับสนุนทางการเงินอื่นๆ

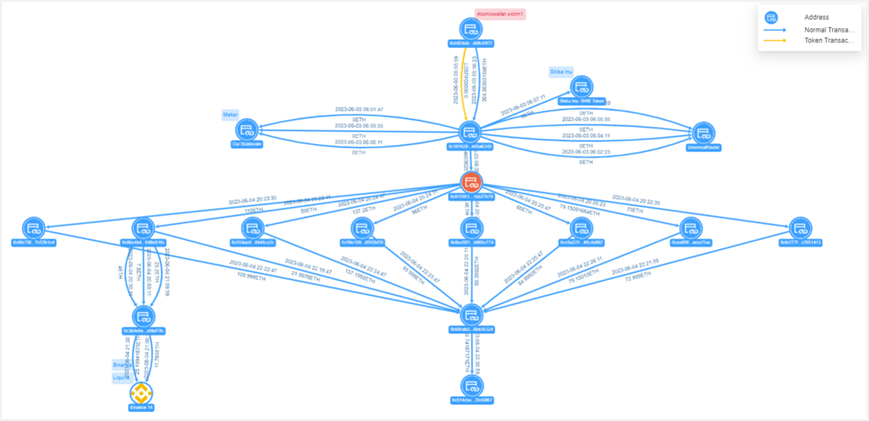

อย่างไรก็ตาม Lazarus ได้เสร็จสิ้นการโอนและการฟอกทรัพย์สินมูลค่ากว่า 1 พันล้านดอลลาร์แล้ว และมีการวิเคราะห์รูปแบบการฟอกเงินด้านล่าง ยกตัวอย่างเหตุการณ์ Atomic Wallet หลังจากลบปัจจัยรบกวนทางเทคนิคที่แฮกเกอร์กำหนดไว้ (ธุรกรรมการโอนโทเค็นปลอมจำนวนมาก + การแยกที่อยู่หลายที่อยู่) สามารถรับโมเดลการโอนเงินของแฮ็กเกอร์ได้:

รูปภาพ: มุมมองการโอนเงินของ Atomic Wallet Victim 1

ที่อยู่ของเหยื่อ 1 0xb02d...c6072 โอน 304.36 ETH ไปยังที่อยู่ของแฮ็กเกอร์ 0x3916...6340 หลังจากแยก 8 ครั้งผ่านที่อยู่กลาง 0x0159...7b70 มันจะถูกรวบรวมที่ที่อยู่ 0x69ca...5324 เงินที่รวบรวมได้จะถูกโอนไปยังที่อยู่ 0x514c...58f67 ซึ่งเงินยังคงอยู่ในปัจจุบัน โดยมีที่อยู่ ETH ยอดคงเหลือ 692.74 ETH (มูลค่า 1.27 ล้านดอลลาร์)

รูปภาพ: มุมมองการโอนเงินของ Atomic Wallet Victim 2

ที่อยู่ของเหยื่อ 2 0x0b45...d662 โอน 1.266 ล้าน USDT ไปยังที่อยู่ของแฮ็กเกอร์ 0xf0f7...79b3 แฮ็กเกอร์แบ่งออกเป็นสามธุรกรรม โดยสองธุรกรรมถูกโอนไปยัง Uniswap โดยมียอดโอนทั้งหมด 1.266 ล้าน USDT อีกอันคือ ไปยังที่อยู่ 0x49ce ..80fb ได้ทำการโอนและจำนวนการโอนคือ 672.71 ETH เหยื่อ 2 โอน 22,000 USDT ไปยังที่อยู่ของแฮ็กเกอร์ 0x0d5a...08c2 แฮ็กเกอร์แยกบัญชีหลายครั้งผ่านที่อยู่กลาง 0xec13...02d6 ฯลฯ และรวบรวมเงินโดยตรงหรือโดยอ้อมไปยังที่อยู่ 0x3c2e...94a8

โมเดลการฟอกเงินนี้มีความสอดคล้องอย่างมากกับโมเดลการฟอกเงินในการโจมตี Ronin Network และ Harmony ก่อนหน้านี้ และทั้งสองขั้นตอนประกอบด้วยสามขั้นตอน:

(1) การเรียงลำดับและการแลกเปลี่ยนเงินที่ถูกขโมย: หลังจากเริ่มการโจมตี ให้แยกโทเค็นที่ถูกขโมยเดิมออก และสลับโทเค็นหลายรายการเป็น ETH ผ่าน dex และวิธีการอื่น ๆ นี่เป็นวิธีทั่วไปในการหลีกเลี่ยงการระงับเงินทุน

(2) การรวบรวมเงินที่ถูกขโมย: รวบรวม ETH ที่จัดระเบียบไว้ในที่อยู่กระเป๋าเงินที่ใช้แล้วทิ้งหลายแห่ง แฮกเกอร์ใช้ที่อยู่ดังกล่าวทั้งหมด 9 รายการในเหตุการณ์ Ronin, 14 รายการในเหตุการณ์ Harmony และที่อยู่เกือบ 30 รายการในเหตุการณ์ Atomic Wallet

(3) การโอนเงินที่ถูกขโมย: ใช้ที่อยู่เรียกเก็บเงินเพื่อฟอกเงินผ่าน Tornado.Cash เป็นอันเสร็จสิ้นกระบวนการโอนเงินทั้งหมด

นอกจากจะมีขั้นตอนการฟอกเงินแบบเดียวกันแล้ว ยังมีรายละเอียดการฟอกเงินที่มีความสม่ำเสมอในระดับสูงอีกด้วย:

(1) ผู้โจมตีมีความอดทนมากและใช้เวลาถึงหนึ่งสัปดาห์ในการดำเนินการฟอกเงิน พวกเขาทั้งหมดเริ่มดำเนินการฟอกเงินในเวลาต่อมาไม่กี่วันหลังจากเหตุการณ์เกิดขึ้น

(2) ธุรกรรมอัตโนมัติถูกใช้ในกระบวนการฟอกเงิน การดำเนินการรวบรวมกองทุนส่วนใหญ่เกี่ยวข้องกับธุรกรรมจำนวนมาก ช่วงเวลาสั้น ๆ และรูปแบบที่เป็นหนึ่งเดียว

จากการวิเคราะห์ เราเชื่อว่ารูปแบบการฟอกเงินของลาซารัสมักจะเป็นดังนี้:

(1) แยกบัญชีที่มีหลายบัญชีและโอนสินทรัพย์ในจำนวนเล็กน้อยหลายๆ จะทำให้การติดตามทำได้ยากขึ้น

(2) เริ่มสร้างธุรกรรมสกุลเงินปลอมจำนวนมาก ทำให้ยากต่อการติดตาม จากตัวอย่างเหตุการณ์ Atomic Wallet ที่อยู่ระดับกลาง 23 แห่งจาก 27 แห่งเป็นที่อยู่การโอนสกุลเงินปลอม การวิเคราะห์ล่าสุดของเหตุการณ์ Stake.com ยังพบว่ามีการใช้เทคโนโลยีที่คล้ายกัน เหตุการณ์ Harmony เทคโนโลยีการแทรกแซงแสดงให้เห็นว่าเทคโนโลยีการฟอกเงินของลาซารัสกำลังอัพเกรดเช่นกัน

(3) ใช้วิธีการออนไลน์เพิ่มเติม (เช่น Tonado Cash) สำหรับการผสมสกุลเงิน ในช่วงแรก Lazarus มักใช้การแลกเปลี่ยนแบบรวมศูนย์เพื่อรับเงินทุนเริ่มต้นหรือดำเนินการ OTC ตามมา แต่เมื่อเร็ว ๆ นี้ การแลกเปลี่ยนแบบรวมศูนย์มีการใช้น้อยลงเรื่อยๆ ดังนั้นจึงถือได้ว่าพวกเขากำลังพยายามหลีกเลี่ยงการใช้การแลกเปลี่ยนแบบรวมศูนย์ซึ่งอาจเกี่ยวข้องกับการคว่ำบาตรหลายครั้งล่าสุด

6. การลงโทษและการกำกับดูแล

หน่วยงานต่างๆ เช่น สำนักงานควบคุมทรัพย์สินต่างประเทศ (OFAC) กระทรวงการคลังของสหรัฐอเมริกา และหน่วยงานที่คล้ายกันในประเทศอื่นๆ กำหนดมาตรการคว่ำบาตรโดยกำหนดเป้าหมายไปยังประเทศ ระบอบการปกครอง บุคคล และหน่วยงานที่ถือว่าเป็นภัยคุกคามต่อความมั่นคงของชาติและนโยบายต่างประเทศ การบังคับใช้มาตรการคว่ำบาตรนั้นขึ้นอยู่กับความร่วมมือของสถาบันการเงินกระแสหลัก แต่ผู้ไม่ประสงค์ดีบางรายได้หันมาใช้สกุลเงินดิจิทัลเพื่อหลีกเลี่ยงตัวกลางบุคคลที่สามเหล่านี้ ทำให้เกิดความท้าทายใหม่ ๆ สำหรับผู้กำหนดนโยบายและหน่วยงานคว่ำบาตร อย่างไรก็ตาม ความโปร่งใสโดยธรรมชาติของสกุลเงินดิจิทัล ตลอดจนความเต็มใจของบริการสกุลเงินดิจิทัลที่ปฏิบัติตามกฎระเบียบ โดยเฉพาะอย่างยิ่งการแลกเปลี่ยนแบบรวมศูนย์หลายแห่งที่ทำหน้าที่เป็นตัวเชื่อมโยงระหว่างสกุลเงินดิจิทัลและสกุลเงินคำสั่ง ได้พิสูจน์แล้วว่าการบังคับใช้มาตรการคว่ำบาตรเป็นไปได้ในโลกของสกุลเงินดิจิทัล

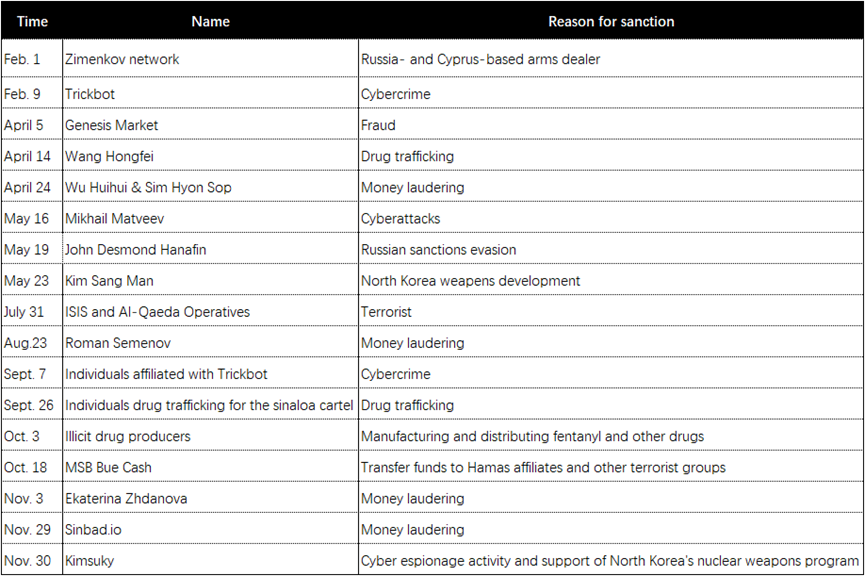

ต่อไปนี้เป็นการดูบุคคลหรือหน่วยงานบางส่วนที่มีความเกี่ยวข้องกับสกุลเงินดิจิทัลที่อยู่ภายใต้การคว่ำบาตรในสหรัฐอเมริกาในปี 2023 และสาเหตุของการคว่ำบาตรของ OFAC

Tether บริษัทที่อยู่เบื้องหลังเหรียญ stablecoin ที่ใหญ่ที่สุดในโลก ประกาศเมื่อวันที่ 9 ธันวาคม 2023 ว่าจะ “อายัด” โทเค็นในกระเป๋าเงินของบุคคลที่ถูกคว่ำบาตรในรายชื่อบุคคลที่คว่ำบาตรของสำนักงานควบคุมทรัพย์สินต่างประเทศแห่งสหรัฐอเมริกา (OFAC) ในการประกาศ Tether มองว่าการเคลื่อนไหวดังกล่าวเป็นขั้นตอนโดยสมัครใจเพื่อ ป้องกันการใช้โทเค็น Tether ในทางที่ผิดในเชิงรุก และปรับปรุงมาตรการรักษาความปลอดภัย

สิ่งนี้ยังแสดงให้เห็นว่าการสืบสวนและการคว่ำบาตรอาชญากรรมสกุลเงินดิจิทัลได้เข้าสู่ขั้นตอนสำคัญแล้ว ความร่วมมือระหว่างองค์กรหลักและหน่วยงานบังคับใช้กฎหมายสามารถสร้างมาตรการคว่ำบาตรที่มีประสิทธิภาพเพื่อกำกับดูแลและลงโทษอาชญากรรมสกุลเงินดิจิทัล

ในแง่ของการควบคุมดูแล Web3 ในปี 2023 ฮ่องกงก็มีความก้าวหน้าอย่างมากเช่นกัน และกำลังเรียกร้องให้มี การพัฒนาที่เป็นไปตามข้อกำหนด ของ Web3 และตลาดการเข้ารหัส เมื่อหน่วยงานทางการเงินของสิงคโปร์เริ่มจำกัดลูกค้ารายย่อยไม่ให้ใช้เลเวอเรจหรือเครดิตสำหรับการซื้อขายสกุลเงินดิจิทัลในปี 2022 และรัฐบาลเขตบริหารพิเศษฮ่องกงของฮ่องกงเผยแพร่ ประกาศนโยบายเกี่ยวกับการพัฒนาสินทรัพย์เสมือนในฮ่องกง ผู้มีความสามารถและบริษัท Web3 บางราย มุ่งหน้าสู่ดินแดนแห่งพันธสัญญาใหม่ ที่ดิน

เมื่อวันที่ 1 มิถุนายน 2023 ฮ่องกงปฏิบัติตามคำประกาศและออก แนวทางที่ใช้บังคับกับผู้ประกอบการแพลตฟอร์มการซื้อขายสินทรัพย์เสมือน ระบบใบอนุญาตแพลตฟอร์มการซื้อขายสินทรัพย์เสมือนได้รับการดำเนินการอย่างเป็นทางการ และหมวด 1 (การซื้อขายหลักทรัพย์) และหมวด 7 (การซื้อขายหลักทรัพย์) ได้รับการออกใบอนุญาตให้บริการซื้อขายอัตโนมัติ)

ปัจจุบัน OKX, BGE, HKbitEX, HKVAX, VDX, Meex, PantherTrade, VAEX, Accumulus, DFX Labs และสถาบันอื่น ๆ กำลังยื่นขอใบอนุญาตแพลตฟอร์มการซื้อขายสินทรัพย์เสมือน (VASP)

Li Ka-chiu ประธานเจ้าหน้าที่บริหาร, Paul Chan รัฐมนตรีการเงิน และคนอื่นๆ มักพูดในนามของรัฐบาลฮ่องกงเพื่อสนับสนุนการใช้งาน Web3 ในฮ่องกง และดึงดูดบริษัทเข้ารหัสและผู้มีความสามารถจากทั่วทุกมุมโลกให้มาสร้างมันขึ้นมา ในแง่ของการสนับสนุนนโยบาย ฮ่องกงได้เปิดตัวระบบการออกใบอนุญาตสำหรับผู้ให้บริการสินทรัพย์เสมือน ซึ่งช่วยให้นักลงทุนรายย่อยซื้อขายสกุลเงินดิจิทัลได้ เปิดตัว Web3 Hub Ecoological Fund ด้วยขนาดสิบล้านดอลลาร์ และวางแผนที่จะลงทุนมากกว่า HK$700 เพื่อเร่งการพัฒนาเศรษฐกิจดิจิทัลและส่งเสริมการพัฒนาอุตสาหกรรมสินทรัพย์เสมือน นอกจากนี้ ยังมีการจัดตั้งคณะทำงานพัฒนา Web3.0 อีกด้วย

อย่างไรก็ตาม ในขณะที่มีความก้าวหน้าอย่างรวดเร็ว เหตุการณ์ที่มีความเสี่ยงก็ยังใช้ประโยชน์จากโมเมนตัมดังกล่าวด้วย การแลกเปลี่ยน crypto ที่ไม่มีใบอนุญาต JPEX มีส่วนเกี่ยวข้องในคดีที่เกี่ยวข้องกับมากกว่า 1 พันล้านดอลลาร์ฮ่องกง คดีฉ้อโกง HOUNAX เกี่ยวข้องกับจำนวนเงินมากกว่า 100 ล้านหยวน และ HongKongDAO และ BitCuped ถูกสงสัยว่ามีการฉ้อโกงสินทรัพย์เสมือน... เหตุการณ์เลวร้ายเหล่านี้ดึงดูด ได้รับความสนใจอย่างมากจากคณะกรรมการกำกับดูแลหลักทรัพย์ฮ่องกงและตำรวจ คณะกรรมการกำกับหลักทรัพย์และสัญญาซื้อขายล่วงหน้าของฮ่องกงระบุว่าจะกำหนดเกณฑ์การประเมินความเสี่ยงสำหรับกรณีสินทรัพย์เสมือนกับตำรวจและดำเนินการแลกเปลี่ยนข้อมูลเป็นประจำทุกสัปดาห์

ฉันเชื่อว่าในอนาคตอันใกล้นี้ ระบบการกำกับดูแลและความปลอดภัยที่สมบูรณ์ยิ่งขึ้นจะช่วยฮ่องกงได้ ในฐานะศูนย์กลางทางการเงินที่สำคัญระหว่างตะวันออกและตะวันตก ฮ่องกงกำลังเปิดแขนสู่ Web3

About us

วิสัยทัศน์ของ SharkTeam คือการรักษาความปลอดภัยให้กับโลกของ Web3 ทีมงานประกอบด้วยผู้เชี่ยวชาญด้านความปลอดภัยที่มีประสบการณ์และนักวิจัยอาวุโสจากทั่วโลก ซึ่งมีความเชี่ยวชาญในทฤษฎีพื้นฐานของบล็อคเชนและสัญญาอัจฉริยะ โดยให้บริการต่างๆ เช่น การวิเคราะห์บิ๊กดาต้าบนเชน คำเตือนความเสี่ยงบนเชน การตรวจสอบสัญญาอัจฉริยะ การกู้คืนสินทรัพย์ที่เข้ารหัส และบริการอื่น ๆ และได้สร้างแพลตฟอร์มระบุความเสี่ยงอัจฉริยะบนเชน ChainAegis แพลตฟอร์มดังกล่าวรองรับการวิเคราะห์กราฟเชิงลึกในระดับไม่จำกัดระดับ และสามารถต่อสู้กับความท้าทายของโลก Web3 ได้อย่างมีประสิทธิภาพ Advanced Persistent Threat (APT) ได้สร้างความสัมพันธ์ความร่วมมือระยะยาวกับผู้เล่นหลักในด้านต่างๆ ของระบบนิเวศ Web3 เช่น Polkadot, Moonbeam, Polygon, Sui, OKX, imToken, ChainIDE เป็นต้น

เว็บไซต์อย่างเป็นทางการ:https://www.sharkteam.org

Twitter:https://twitter.com/sharkteamorg

Discord:https://discord.gg/jGH9xXCjDZ

Telegram:https://t.me/sharkteamorg